Настройка зашифрованных сетей в SDN с помощью VMM

В этой статье объясняется, как шифровать сети виртуальных машин в программно-определяемой сети (SDN) с помощью System Center диспетчер виртуальных машин (VMM).

Сетевой трафик можно зашифровать гостевой ОС или приложение с помощью таких технологий, как IPSec и TLS. Однако эти технологии трудно реализовать из-за их присущей сложности и проблем, связанных с взаимодействием между системами из-за характера реализации.

Используя функцию зашифрованных сетей в VMM, сквозное шифрование можно легко настроить в сетях виртуальных машин с помощью сетевого контроллера (NC). Это шифрование предотвращает чтение и управление трафиком между двумя виртуальными машинами в одной сети виртуальной машины и одной подсети.

Управление шифрованием находится на уровне подсети, а шифрование можно включить или отключить для каждой подсети сети виртуальной машины.

Эта функция управляется с помощью сетевого контроллера SDN (NC). Если у вас еще нет инфраструктуры ПРОГРАММНО-определяемой сети (SDN) с NC, дополнительные сведения см. в статье о развертывании SDN.

Примечание.

Эта функция в настоящее время обеспечивает защиту от администраторов, не являющихся корпорацией Майкрософт, и не предоставляет никакой защиты от администраторов структуры.

Перед началом работы

Выполните указанные ниже предварительные требования.

- По крайней мере два узла для виртуальных машин клиента для проверки шифрования.

- Сеть виртуальных машин на основе HNV с включенным шифрованием и сертификатом, который можно создать и распространить администратором структуры.

Примечание.

Сертификат вместе с закрытым ключом должен храниться в локальном хранилище сертификатов всех узлов, где находятся виртуальные машины (из этой сети).

Процедура — настройка зашифрованных сетей

Выполните следующие действия, чтобы настроить зашифрованные сети:

Создайте сертификат, а затем поместите сертификат в локальное хранилище сертификатов всех узлов, в которых планируется разместить виртуальные машины клиента для этой проверки.

Вы можете создать самозаверяющий сертификат или получить сертификат из ЦС. Сведения о создании самозаверяющих сертификатов и их размещении в соответствующих расположениях каждого узла, который вы будете использовать, см. в разделе "Настройка шифрования для виртуальной подсети".

Примечание.

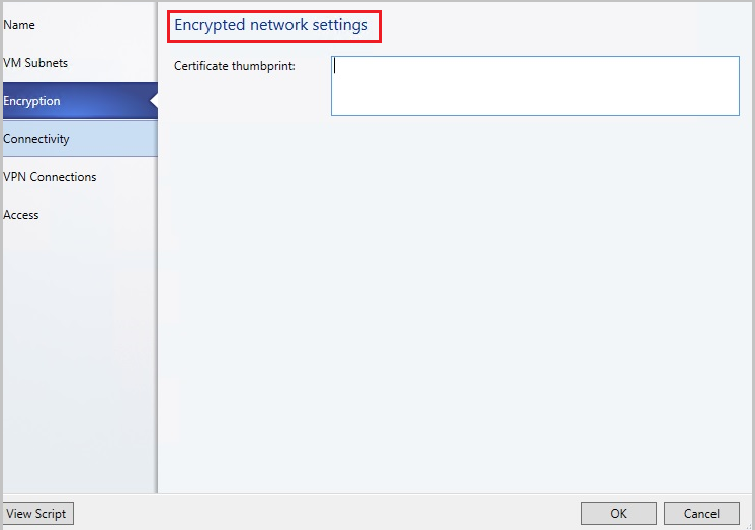

Запишите отпечаток создаваемых сертификатов. В приведенной выше статье на шаге 2 вам не нужно выполнять действия, описанные в разделе "Создание учетных данных сертификата" и настройке виртуальная сеть для шифрования. Эти параметры будут настроены с помощью VMM в следующих шагах.

Настройте сеть поставщика HNV для подключения к виртуальной машине клиента, которая будет управляться NC. Подробнее.

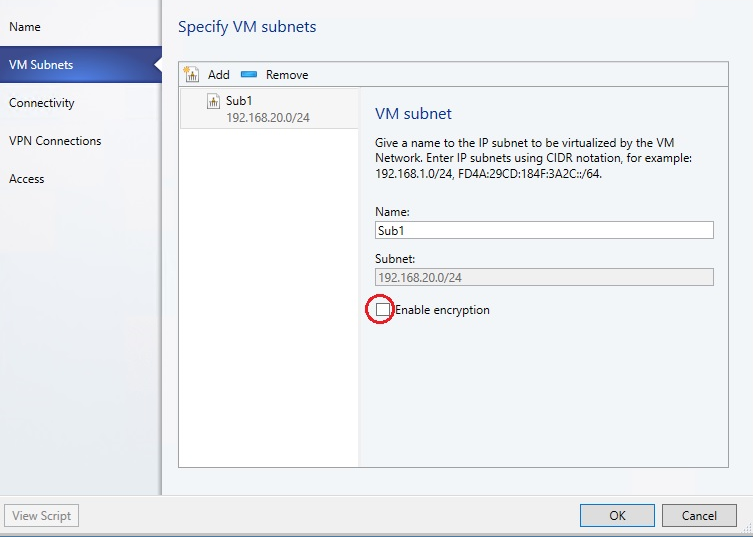

Создайте сеть виртуальной машины клиента и подсеть. При создании подсети выберите "Включить шифрование " в подсетях виртуальной машины. Подробнее.

На следующем шаге вставьте отпечаток созданного сертификата.

Создайте две виртуальные машины на двух отдельных физических узлах и подключите их к приведенной выше подсети. Подробнее.

Присоединение любого приложения для сниффинга пакетов на двух сетевых интерфейсах двух узлов, на которых размещаются виртуальные машины клиента.

Отправка трафика, проверки связи, HTTP или любых других пакетов между двумя узлами и проверка пакетов в приложении для сниффинга пакетов. Пакеты не должны иметь четкого обычного текста, например параметров HTTP-запроса.