Настройка шлюза RAS SDN в структуре VMM

В этой статье описывается настройка шлюза RAS программно-определяемой сети (SDN) в структуре System Center диспетчер виртуальных машин (VMM).

Шлюз SDN RAS — это элемент пути к данным в SDN, который обеспечивает подключение между двумя автономными системами. В частности, шлюз RAS позволяет подключаться между сетями удаленного клиента и центром обработки данных с помощью IPSec, универсальной инкапсуляции маршрутизации (GRE) или пересылки уровня 3. Подробнее.

Примечание.

В VMM 2022 предоставляется поддержка двух стеков для шлюза службы RAS.

Примечание.

- С VMM 2019 UR1 один подключенный тип сети изменяется на подключенную сеть.

- VMM 2019 UR2 и более поздних версий поддерживает IPv6.

Перед началом работы

Перед началом работы убедитесь в следующем:

- Планирование. Ознакомьтесь с планированием программно определенной сети и просмотрите топологию планирования в этом документе. На схеме показан пример настройки 4 узла. Программа установки высокодоступна с тремя узлами сетевого контроллера (VM) и тремя узлами SLB/MUX. В нем показаны два клиента с одной виртуальной сетью, разбитой на две виртуальные подсети для имитации веб-уровня и уровня базы данных. Как инфраструктура, так и виртуальные машины клиента могут распространяться по любому физическому узлу.

- Сетевой контроллер. Перед развертыванием шлюза RAS необходимо развернуть сетевой контроллер.

- SLB. Чтобы убедиться, что зависимости обрабатываются правильно, необходимо также развернуть подсистему балансировки нагрузки перед настройкой шлюза. Если настроена подсистема балансировки нагрузки и шлюз, можно использовать и проверить подключение IPsec.

- Шаблон службы: VMM использует шаблон службы для автоматизации развертывания GW. Шаблоны служб поддерживают развертывание нескольких узлов на виртуальных машинах поколения 1 и поколения 2.

Шаги развертывания

Чтобы настроить шлюз RAS, сделайте следующее:

Скачайте шаблон службы: скачайте шаблон службы, необходимый для развертывания GW.

Создайте логическую сеть ВИРТУАЛЬНЫХ IP-адресов: создайте логическую сеть GRE VIP. Для частных IP-адресов требуется пул IP-адресов и назначение IP-адресов конечным точкам GRE. Сеть существует для определения IP-адресов, назначенных виртуальным машинам шлюза, работающим в структуре SDN для подключения GRE типа "сеть — сеть".

Примечание.

Чтобы включить поддержку двух стеков, во время создания логической сети виртуальных IP-адресов GRE добавьте подсеть IPv6 на сетевой сайт и создайте пул адресов IPv6. (применимо для версии 2022 и более поздних)

Импортируйте шаблон службы: импортируйте шаблон службы шлюза RAS.

Разверните шлюз: разверните экземпляр службы шлюза и настройте его свойства.

Проверьте развертывание: настройте GRE, IPSec или L3 сайта и проверьте развертывание.

Скачивание шаблона службы

- Скачайте папку SDN из репозитория GitHub Microsoft SDN и скопируйте шаблоны из шаблонов>VMM в локальный путь на сервере VMM>.

- Извлеките содержимое в папку на локальном компьютере. Позже вы импортируете их в библиотеку.

Скачивание содержит два шаблона:

- Шаблон EdgeServiceTemplate_Generation 1 VM.xml предназначен для развертывания службы GW на виртуальных машинах поколения 1.

- EdgeServiceTemplate_Generation 2 VM.xml предназначено для развертывания службы GW на виртуальных машинах поколения 2.

Оба шаблона имеют количество виртуальных машин по умолчанию, которые можно изменить в конструкторе шаблонов службы.

Создание логической сети IP-адресов GRE

- В консоли VMM запустите мастер создания логической сети. Введите имя, при необходимости укажите описание и нажмите кнопку "Далее".

- В разделе "Параметры" выберите "Одна подключенная сеть". При необходимости можно выбрать команду "Создать сеть виртуальной машины" с тем же именем. Этот параметр позволяет виртуальным машинам напрямую получать доступ к этой логической сети. Выберите "Управляемый сетевым контроллером" и нажмите кнопку "Далее".

- Для VMM 2019 UR1 и более поздних версий в разделе "Параметры" выберите "Подключенная сеть", выберите "Управляемая сетевым контроллером" и нажмите кнопку "Далее".

- В параметрах выберите "Подключенная сеть", выберите "Управляемый сетевым контроллером" и нажмите кнопку "Далее".

В сетевом сайте укажите параметры:

Ниже приведены примеры значений:

- Сетевое имя: GRE VIP

- Подсеть: 31.30.30.0

- Маска: 24

- Идентификатор виртуальной локальной сети на магистрали: NA

- Шлюз: 31.30.30.1

- В сводке просмотрите параметры и завершите работу мастера.

Чтобы использовать IPv6, добавьте подсеть IPv4 и IPV6 на сетевой сайт. Ниже приведены примеры значений:

- Сетевое имя: GRE VIP

- Подсеть: FD4A:293D:184F:382C::

- Маска: 64

- Идентификатор виртуальной локальной сети на магистрали: NA

- Шлюз: FD4A:293D:184F:382C::1

В сводке просмотрите параметры и завершите работу мастера.

Чтобы использовать IPv4, добавьте подсеть IPv4 на сетевой сайт и создайте пул адресов IPv4. Ниже приведены примеры значений:

- Сетевое имя: GRE VIP

- Подсеть:

- Маска:

- Идентификатор виртуальной локальной сети на магистрали: NA

- Шлюз:

Чтобы использовать IPv6, добавьте подсети IPv4 и IPv6 на сетевой сайт и создайте пул адресов IPv6. Ниже приведены примеры значений:

- Сетевое имя: GRE VIP

- Подсеть: FD4A:293D:184F:382C::

- Маска: 64

- Идентификатор виртуальной локальной сети на магистрали: NA

- Шлюз: FD4A:293D:184F:382C::1

В сводке просмотрите параметры и завершите работу мастера.

Создание пула IP-адресов для ВИРТУАЛЬНЫх IP-адресов GRE

Примечание.

Из VMM 2019 UR1 и более поздних версий можно создать пул IP-адресов с помощью мастера создания логической сети .

Примечание.

Пул IP-адресов можно создать с помощью мастера создания логической сети .

- Щелкните логическую сеть виртуальных IP-адресов GRE правой кнопкой мыши и выберите Создать пул IP-адресов.

- Введите имя и необязательное описание пула и убедитесь, что выбрана сеть ВИРТУАЛЬНЫХ IP-адресов. Выберите Далее.

- Примите сетевой сайт по умолчанию и нажмите кнопку "Далее".

- Выберите начальный и конечный IP-адрес для диапазона. Запустите диапазон на втором адресе доступной подсети. Например, если доступная подсеть имеет значение от .1 до .254, запустите диапазон с .2.

- В поле IP-адресов, зарезервированных для IP-адресов подсистемы балансировки нагрузки, введите диапазон IP-адресов в подсети. Это должно соответствовать диапазону, используемому для запуска и окончания IP-адресов.

- Вам не нужно предоставлять сведения о шлюзе, DNS или WINS, так как этот пул используется для выделения IP-адресов для IP-адресов только через сетевой контроллер. Нажмите кнопку "Рядом ", чтобы пропустить эти экраны.

- В сводке просмотрите параметры и завершите работу мастера.

- Если вы создали подсеть IPv6, создайте отдельный пул IP-адресов GRE GRE.

- Выберите начальный и конечный IP-адрес для диапазона. Запустите диапазон на втором адресе доступной подсети. Например, если доступная подсеть имеет значение от .1 до .254, запустите диапазон с .2. Для указания диапазона IP-адресов не используйте сокращенную форму IPv6-адреса; Используйте формат 2001:db8:0:200:0:0:7 вместо 2001:db8:0:200::7.

- В поле IP-адресов, зарезервированных для IP-адресов подсистемы балансировки нагрузки, введите диапазон IP-адресов в подсети. Это должно соответствовать диапазону, используемому для запуска и окончания IP-адресов.

- Вам не нужно предоставлять сведения о шлюзе, DNS или WINS, так как этот пул используется для выделения IP-адресов для IP-адресов только через сетевой контроллер. Нажмите кнопку "Рядом ", чтобы пропустить эти экраны.

- В сводке просмотрите параметры и завершите работу мастера.

Импорт шаблона службы

- Выберите шаблон импорта библиотеки>.

- Перейдите в папку шаблона службы. В качестве примера выберите файл EdgeServiceTemplate Generation 2.xml.

- Обновите параметры среды при импорте шаблона службы.

Примечание.

Ресурсы библиотеки были импортированы во время развертывания сетевого контроллера.

- WinServer.vhdx: выберите образ виртуального жесткого диска, подготовленный и импортированный ранее во время развертывания сетевого контроллера.

- EdgeDeployment.CR. Сопоставление с ресурсом библиотеки EdgeDeployment.cr в библиотеке VMM.

На странице "Сводка" просмотрите сведения и выберите "Импорт".

Примечание.

Шаблон службы можно настроить. Подробнее.

Развертывание службы шлюза

Чтобы включить IPv6, при подключении службы шлюза установите флажок "Включить IPv6" и выберите созданную ранее подсеть IPv6 GRE GRE. Затем выберите пул общедоступных IPv6 и укажите общедоступный IPv6-адрес.

В этом примере используется шаблон поколения 2.

Выберите шаблон службы EdgeServiceTemplate Generation2.xml и выберите пункт "Настройка развертывания".

Введите имя и выберите место назначения для экземпляра службы. Назначение должно сопоставляться с группой узлов, содержащей узлы, настроенные ранее для развертывания шлюза.

В параметрах сети сопоставьте сеть управления с сетью виртуальной машины управления.

Примечание.

Диалоговое окно "Развертывание службы " появляется после завершения сопоставления. Обычно экземпляры виртуальных машин изначально будут красными. Выберите "Обновить предварительную версию" , чтобы автоматически найти подходящие узлы для виртуальной машины.

Слева от окна "Настройка развертывания " настройте следующие параметры:

- AdminAccount. Обязательный. Выберите учетную запись запуска, которая будет использоваться в качестве локального администратора на виртуальных машинах шлюза.

- Сеть управления. Обязательный. Выберите сеть виртуальной машины управления, созданную для управления узлами.

- Учетная запись управления. Обязательный. Выберите учетную запись запуска от имени с разрешениями, чтобы добавить шлюз в домен Active Directory, связанный с сетевым контроллером. Это может быть та же учетная запись, используемая для MgmtDomainAccount при развертывании сетевого контроллера.

- Полное доменное имя. Обязательный. Полное доменное имя для домена Active Directory для шлюза.

Выберите "Развернуть службу ", чтобы начать задание развертывания службы.

Примечание.

Время развертывания зависит от оборудования, но обычно от 30 до 60 минут. Если развертывание шлюза завершается сбоем, удалите экземпляр службы с ошибкой во всех службах узлов>перед повтором развертывания.

Если вы не используете VHDX с лицензией тома (или ключ продукта не предоставляется с помощью файла ответа), развертывание остановится на странице "Ключ продукта" во время подготовки виртуальной машины. Необходимо вручную получить доступ к рабочему столу виртуальной машины и ввести ключ или пропустить его.

Если вы хотите масштабировать или масштабировать развернутый экземпляр SLB, ознакомьтесь с этим блогом.

Ограничения шлюза

Ниже приведены ограничения по умолчанию для управляемого шлюза NC:

- MaxVMNetworksSupported= 50

- MaxVPNConnectionsPerVMNetwork= 10

- MaxVMSubnetsSupported= 550

- MaxVPNConnectionsSupported= 250

Примечание.

Для виртуализированной сети SDNv2 для каждой сети виртуальной машины создается внутренняя подсеть маршрутизации. Ограничение MaxVMSubnetsSupported включает внутренние подсети, созданные для сетей виртуальных машин.

Можно переопределить ограничения по умолчанию для управляемого шлюза сетевого контроллера. Однако переопределение ограничения на более высокое число может повлиять на производительность сетевого контроллера.

Переопределение ограничений шлюза

Чтобы переопределить ограничения по умолчанию, добавьте строку переопределения в службу сетевого контроллера строка подключения и обновите ее в VMM.

- MaxVMNetworksSupported= , за которым следует параметр числа сетей виртуальных машин, которые могут использоваться с этим шлюзом.

- MaxVPNConnectionsPerVMNetwork= и число VPN-подключений, которые можно создать для каждой сети виртуальных машин с помощью этого шлюза.

- MaxVMSubnetsSupported= (число подсетей виртуальных машин, которые могут использоваться с этим шлюзом).

- MaxVPNConnectionsSupported= (число VPN-подключений, которые могут использоваться с этим шлюзом).

Пример:

Чтобы переопределить максимальное количество сетей виртуальных машин, которые можно использовать с шлюзом до 100, обновите строка подключения следующим образом:

serverurl=https://NCCluster.contoso.com;servicename=NC_VMM_RTM; MaxVMNetworksSupported==100

Настройка роли диспетчера шлюза

Теперь, когда служба шлюза развернута, можно настроить свойства и связать ее со службой сетевого контроллера.

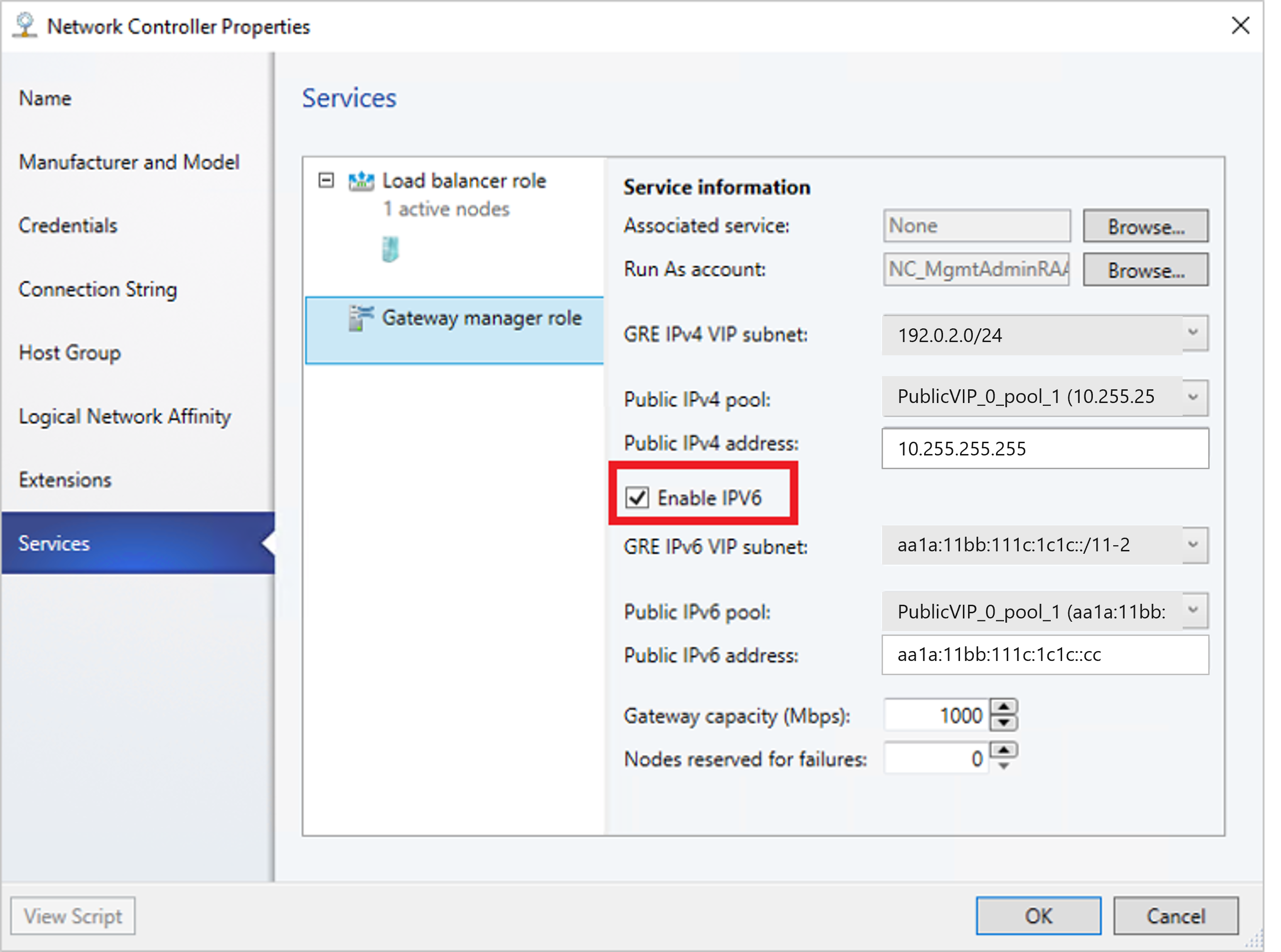

Выберите сетевую службу Fabric>, чтобы отобразить список установленных сетевых служб. Щелкните службу сетевого контроллера правой кнопкой мыши и выберите пункт Свойства.

Перейдите на вкладку "Службы " и выберите роль диспетчера шлюзов.

Найдите поле "Связанная служба" в разделе "Сведения о службе" и нажмите кнопку "Обзор". Выберите созданный ранее экземпляр службы шлюза и нажмите кнопку "ОК".

Выберите учетную запись запуска от имени, которая будет использоваться сетевым контроллером для доступа к виртуальным машинам шлюза.

Примечание.

Учетная запись запуска от имени должна иметь права администратора на виртуальных машинах шлюза.

В подсети GRE VIP выберите созданную ранее подсеть ВИРТУАЛЬНЫХ IP-адресов.

- В общедоступном пуле IPv4 выберите пул, настроенный во время развертывания SLB. В общедоступном IPv4-адресе укажите IP-адрес из предыдущего пула и убедитесь, что в диапазоне не выбраны первые три IP-адреса.

Чтобы включить поддержку IPv4, в общедоступном пуле IPv4 выберите пул, настроенный во время развертывания SLB. В общедоступном IPv4-адресе укажите IP-адрес из предыдущего пула и убедитесь, что в диапазоне не выбраны первые три IP-адреса.

Чтобы включить поддержку IPv6, в службах свойств>сетевого контроллера установите флажок "Включить IPv6", выберите подсеть IPv6 GRE GRE, созданную ранее, и введите общедоступный пул IPv6 и общедоступный IPv6-адрес соответственно. Кроме того, выберите интерфейсную подсеть IPv6, которая будет назначена виртуальным машинам шлюза.

В емкости шлюза настройте параметры емкости.

Емкость шлюза (Мбит/с) обозначает обычную пропускную способность TCP, ожидаемую из виртуальной машины шлюза. Этот параметр необходимо задать на основе используемой скорости сети.

Пропускная способность туннеля IPsec ограничена (3/20) емкости шлюза. Это означает, что если емкость шлюза имеет значение 1000 Мбит/с, эквивалентная емкость туннеля IPsec будет ограничена 150 Мбит/с.

Примечание.

Предельная пропускная способность — это общее значение входящей пропускной способности и исходящей пропускной способности.

Эквивалентные коэффициенты для туннелей GRE и L3 равны 1/5 и 1/2 соответственно.

Настройте количество зарезервированных узлов для резервного копирования на узлах, зарезервированных для полей сбоев.

Чтобы настроить отдельные виртуальные машины шлюза, выберите каждую виртуальную машину и выберите интерфейсную подсеть IPv4, укажите локальную ASN и при необходимости добавьте сведения об устройстве пиринга для однорангового узла BGP.

Примечание.

Если планируется использовать подключения GRE, необходимо настроить одноранговые узлы BGP шлюза.

Развернутый экземпляр службы теперь связан с ролью диспетчера шлюза. Под ним должен быть указан экземпляр виртуальной машины шлюза.

В емкости шлюза настройте параметры емкости.

Емкость шлюза (Мбит/с) обозначает обычную пропускную способность TCP, ожидаемую из виртуальной машины шлюза. Этот параметр необходимо задать на основе используемой скорости сети.

Пропускная способность туннеля IPsec ограничена (3/20) емкости шлюза. Это означает, что если емкость шлюза имеет значение 1000 Мбит/с, эквивалентная емкость туннеля IPsec будет ограничена 150 Мбит/с.

Примечание.

Предельная пропускная способность — это общее значение входящей пропускной способности и исходящей пропускной способности.

Эквивалентные коэффициенты для туннелей GRE и L3 равны 1/5 и 1/2 соответственно.

Настройте количество зарезервированных узлов для резервного копирования на узлах, зарезервированных для полей сбоев.

Чтобы настроить отдельные виртуальные машины шлюза, выберите каждую виртуальную машину и выберите интерфейсную подсеть IPv4, укажите локальную ASN и при необходимости добавьте сведения об устройстве пиринга для однорангового узла BGP.

Примечание.

Если планируется использовать подключения GRE, необходимо настроить одноранговые узлы BGP шлюза.

Развернутый экземпляр службы теперь связан с ролью диспетчера шлюза. Под ним должен быть указан экземпляр виртуальной машины шлюза.

Проверка развертывания

После развертывания шлюза можно настроить типы подключений S2S GRE, S2S IPSec или L3 и проверить их. Дополнительные сведения см. в следующем содержимом:

- Создание и проверка подключений IPSec типа "сеть — сеть"

- Создание и проверка подключений GRE типа "сеть — сеть"

- Создание и проверка подключений L3

Дополнительные сведения о типах подключений см . в этом разделе.

Настройка селектора трафика из PowerShell

Ниже приведена процедура настройки селектора трафика с помощью VMM PowerShell.

Создайте селектор трафика с помощью следующих параметров.

Примечание.

Значения используются только в примерах.

$t= new-object Microsoft.VirtualManager.Remoting.TrafficSelector $t.Type=7 // IPV4=7, IPV6=8 $t.ProtocolId=6 // TCP =6, reference: https://en.wikipedia.org/wiki/List_of_IP_protocol_numbers $t.PortEnd=5090 $t.PortStart=5080 $t.IpAddressStart=10.100.101.10 $t.IpAddressEnd=10.100.101.100Настройте приведенный выше селектор трафика с помощью параметра -LocalTrafficSelectors add-SCVPNConnection или Set-SCVPNConnection.

Удаление шлюза из структуры SDN

Чтобы удалить шлюз из структуры SDN, выполните следующие действия .

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по