реализовывать безопасный доступ к данным.

HDInsight — это служба PaaS, и наиболее часто реализуемый шаблон — полное разделение вычислительных ресурсов и хранилища. При такой схеме безопасность доступа к данным предполагает как защиту неактивных данных, так и защиту трафика между HDInsight и уровнем данных. Эти аспекты безопасности не входят в сферу действия функций безопасности HDInsight и обеспечиваются функциями безопасности, доступными в службе хранилища Azure и сетевых службах. Ниже приведен список рекомендаций по обеспечению безопасности доступа к данным в кластерах HDInsight. Вы можете реализовать некоторые или все эти рекомендации в зависимости от вашего варианта использования.

Разрешение запросов к хранилищу только по безопасным подключениям

Безопасная передача разрешает запросы по безопасным соединениям (HTTPS) и отклоняет все соединения по HTTP. Перед созданием кластера следует включить безопасную передачу. Переведите переключатель "Требуется безопасное перемещение" в положение "Включено". Ознакомьтесь с рекомендациями по безопасности для ADLS 2-го поколения, включая безопасную передачу.

Реализация списков управления доступом (ACL) для ADLS 2-го поколения

Модель управления доступом в ADLS 2-го поколения поддерживает как управление доступом на основе ролей (RBAC) Azure, так и управление доступом (ACL) POSIX. Вы можете реализовать модель ACL на уровне POSIX для HDInsight, чтобы настроить сквозную проверку подлинности для файлов и папок. Каждый файл или каталог в ADLS 2-го поколения имеет отдельные разрешения для следующих удостоверений:

- Владелец

- группа владельцев;

- именованные пользователи;

- именованные группы;

- именованные субъекты-службы;

- именованные управляемые удостоверения.

- В рамках модели управления доступом на уровне POSIX разрешения для файлов и папок ADLS 2-го поколения можно предоставлять пользователям и группам домена HDInsight, и они будут учитываться во всех службах HDInsight во время доступа. См. дополнительные сведения об управлении доступом в Azure Data Lake Storage 2-го поколения.

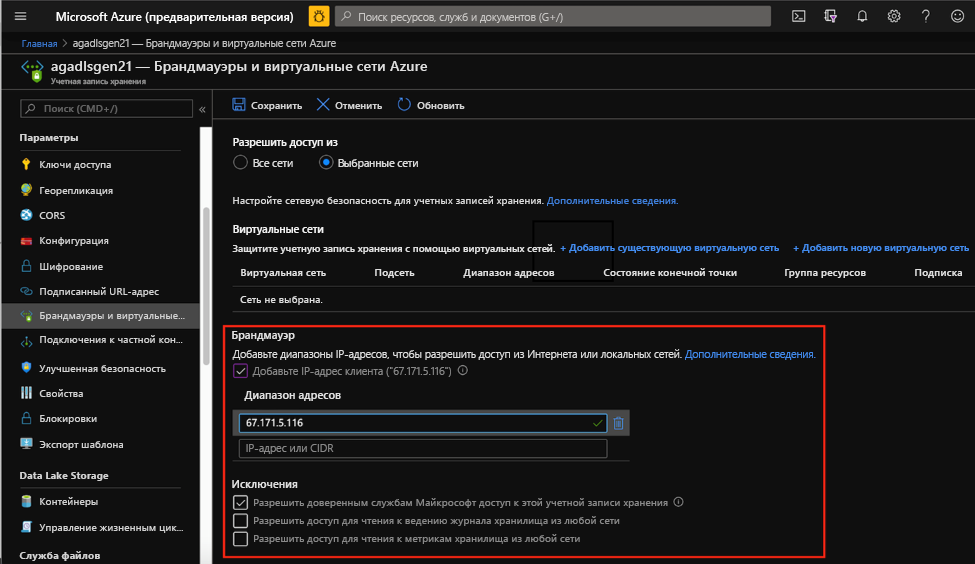

Брандмауэры службы хранилища Azure

Брандмауэр хранилища Azure использует сетевую политику "запретить все, разрешение по исключению", чтобы гарантировать доступ только разрешенных сущностей к учетной записи хранения. Брандмауэры службы хранилища можно настроить так, чтобы доступ к учетной записи был разрешен только с фиксированного доверенного IP-адреса или предопределенного диапазона доверенных IP-адресов. Чтобы обеспечить такие возможности, как ведение журнала, необходимо разрешить доступ к учетной записи хранения со стороны доверенных служб Майкрософт. Вы можете включить Брандмауэр Azure в учетной записи хранения из колонки "Брандмауэры и виртуальные сети", как показано ниже.

Протокол TLS для клиента хранилища за пределами кластера HDInsight

Включение протокола TLS для учетной записи хранения обеспечивает шифрование данных, передаваемых в нее и из нее. В службе хранилища Azure используется TLS 1.2 в общедоступных конечных точках HTTPS, но TLS 1.0 и TLS 1.1 пока поддерживается для обеспечения обратной совместимости. Чтобы обеспечить безопасность и соответствие требованиям для подключения к службе хранилища Azure, необходимо включить TLS 1.2 или более поздней версии на стороне клиента перед отправкой запросов на управление службой хранилища Azure. В этом случае протокол TLS 1.2 уже включен по умолчанию, когда учетная запись хранения обменивается данными с HDInsight, и вам не нужно предпринимать каких-либо действий для его включения. См. дополнительные сведения о безопасном протоколе TLS для клиентов службы хранилища Azure.

Конечные точки службы для виртуальной сети

HDInsight поддерживает конечные точки службы виртуальной сети для Хранилища BLOB-объектов Azure, Azure Data Lake Storage 2-го поколения, Cosmos DB и Базы данных SQL. В контексте безопасности HDInsight конечные точки службы для виртуальной сети можно настроить для учетных записей хранения, хранилищ метаданных кластера и Cosmos DB, чтобы разрешить доступ только из подсети HDInsight. Трафик, передаваемый между этими объектами и HDInsight, всегда остается в магистрали Azure. В учетной записи хранения конечные точки службы для виртуальной сети можно включить в колонке "Брандмауэры и виртуальные сети". Для этого щелкните "Добавить существующую/новую виртуальную сеть", установите переключатель "Разрешить доступ из" в положение "Выбранная сеть" и укажите сведения о виртуальной сети, из которой следует разрешить доступ. В этом случае вы задаете виртуальную сеть HDInsight и подсети, из которых хотите получать доступ к учетной записи хранения. В приведенном ниже примере учетной записи хранения будет доступен трафик только из трех подсетей HDInsight, указанных явно.

Для баз данных SQL конечные точки службы для виртуальной сети можно настроить в колонке "Брандмауэры и виртуальные сети".

См. дополнительные сведения о конечных точках службы для виртуальной сети в Azure.

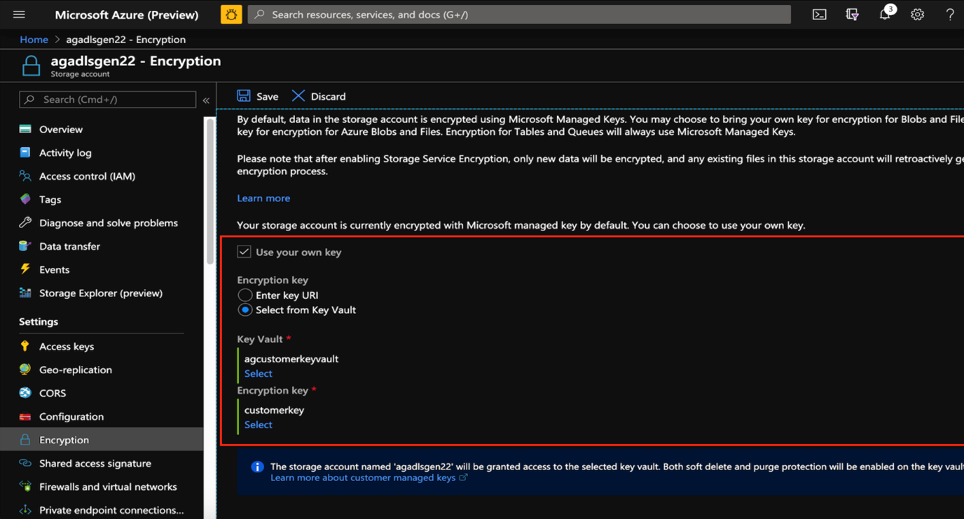

Ключи, управляемые клиентом

Шифрование неактивных данных — ключевое требование к безопасности в средах больших данных. По умолчанию служба хранилища Azure шифрует все данные в учетной записи хранения с помощью ключей, управляемых корпорацией Майкрософт. Однако клиенты могут использовать собственные ключи, чтобы получить дополнительный контроль над своими данными. Параметры ключей для учетной записи хранения определяются на портале в колонке "Шифрование". Выберите "Использовать собственный ключ", а затем универсальный код ресурса (URI) ключа или ключ из Azure Key Vault. См. дополнительные сведения о ключах, управляемых клиентом, для службы хранилища Azure.

При создании кластера Kafka также можно выбрать собственный ключ для шифрования всех неактивных данных брокеров.