Внедрение DNSSEC

- 8 мин

Перехват и фальсификация ответа на запрос DNS организации — это распространенный способ атаки. Если злоумышленники могут изменять ответы от DNS-серверов компании Contoso или отправлять ложные ответы для указания клиентских компьютеров на собственные серверы, они могут получить доступ к конфиденциальной информации Contoso. Любая служба, которая использует DNS для первоначального подключения, например веб-серверы электронной коммерции и серверы электронной почты, уязвима.

Что такое DNSSEC?

DNSSEC защищает клиентов, которые осуществляют запросы DNS, от принятия ложных ответов DNS. Когда DNS-сервер, на котором размещается зона с цифровой подписью, получает запрос, сервер возвращает цифровые подписи вместе с запрошенными записями. Сопоставитель или другой сервер может получить открытый ключ из пары открытого и закрытого ключей из якоря доверия, а затем проверить, что ответы являются подлинными и не были изменены. Для этого необходимо настроить сопоставитель или сервер с помощью якоря доверия для подписанной зоны или родителя подписанной зоны.

Ниже приведены общие действия по развертыванию DNSSEC.

- Подпишите зону DNS.

- Настройте распределение якорей доверия.

- Настройте таблицу политики разрешения имен (NRPT) на клиентских компьютерах.

Записи ресурсов

Проверка ответа DNS достигается путем связывания пары закрытого и открытого ключей (созданного администратором) с зоной DNS, а затем определения дополнительных записей ресурсов DNS для подписания и публикации ключей.

Записи ресурсов распределяют открытый ключ, а закрытый ключ остается на сервере. Когда клиент запрашивает проверку, DNSSEC добавляет в ответ данные, позволяющие клиенту проверить подлинность ответа.

В следующей таблице описаны дополнительные записи ресурсов, используемые с DNSSEC.

| Тип записи ресурса | Характер использования |

|---|---|

| RRSIG | Содержит подпись для набора записей DNS. Клиенты DNS могут использовать его для проверки полномочий ответа. При разрешении записи ресурса подпись записи ресурса (RRSIG) отправляется для проверки. |

| DNSKEY | Публикует открытые ключи для зоны. Позволяет клиентам проверять подписи, созданные закрытым ключом, который хранится на DNS-сервере. |

| NSEC | Если в ответе DNS нет данных для предоставления клиенту, запись Next Secure (NSEC) проверяет подлинность, что узел не существует. |

| NSEC3 | Хэшированная версия записи NSEC, которая предотвращает атаки путем перечисления зоны. |

| DS | Запись делегирования, которая содержит хэш открытого ключа дочерней зоны. Эта запись подписана закрытым ключом родительской зоны. Если также подписана дочерняя зона подписанного родителя, необходимо вручную добавить записи делегирования (DS) из дочерней зоны в зону родителя, чтобы создать цепочку доверия. |

Подпишите зону DNS.

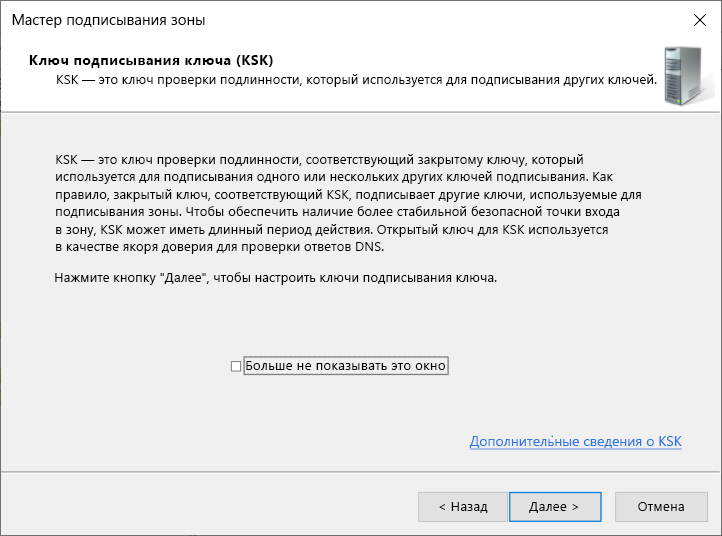

Windows Server включает в себя мастер подписывания зоны в диспетчере DNS для упрощения конфигурации и подписывания, а также для включения онлайн-подписывания. Мастер позволяет выбрать параметры подписывания зоны. Если вы решили настроить параметры подписывания зоны вместо использования параметров из существующей зоны или использовать значения по умолчанию, можно использовать этот мастер для настройки следующих параметров:

- Параметры ключа подписывания ключа.

- Параметры зоны подписывания ключа.

- Параметры распространения якорей доверия.

- Параметры подписывания и опроса.

Распределение якорей доверия

Привязка доверия — это авторитетная сущность, представленная открытым ключом. В зоне якорей доверия хранятся предварительно настроенные открытые ключи, связанные с определенной зоной. В DNS якорь доверия — это запись ресурса DNSKEY или DS. Клиентские компьютеры используют эти записи для создания цепочек доверия. Необходимо настроить якорь доверия из зоны на каждом DNS-сервере домена, чтобы проверить ответы от этой подписанной зоны. Все DNS-серверы, на которых размещается зона, должны иметь те же записи ключей DNSKEY, чтобы предоставить сведения, необходимые для проверки записей RRSIG.

Таблица политики разрешения имен

Таблица NRPT содержит правила, управляющие поведением клиента DNS при отправке запросов DNS и обработке ответов из этих запросов. Например, правило DNSSEC запрашивает у клиентского компьютера проверку на наличие определенного суффикса домена DNS для проверки ответа. Рекомендуемая групповая политика является предпочтительным способом настройки NRPT. Если NRPT отсутствует, клиентский компьютер принимает ответы, не проверяя их.

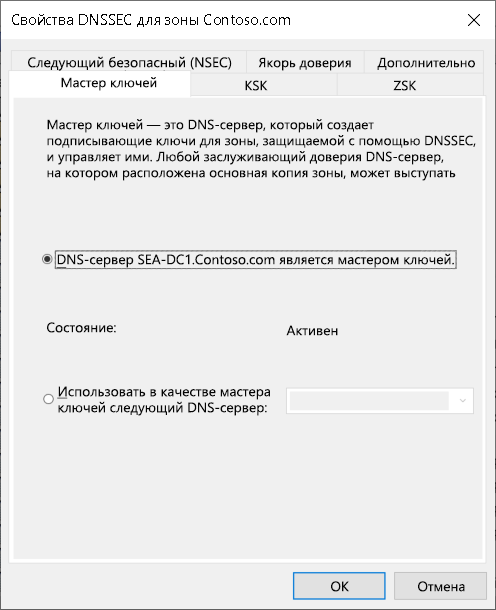

Проверка или изменение параметров

После завершения подписывания зоны можно проверить или изменить параметры с помощью следующей процедуры.

- В диспетчере DNS щелкните правой кнопкой мыши или активируйте контекстное меню для зоны, выберите DNSSEC и выберите пункт "Свойства".

- Используйте диалоговое окно свойств DNSSEC для зоны Имя зоны, чтобы просмотреть и изменить параметры.

- После завершения нажмите кнопку "ОК ".

Демонстрация

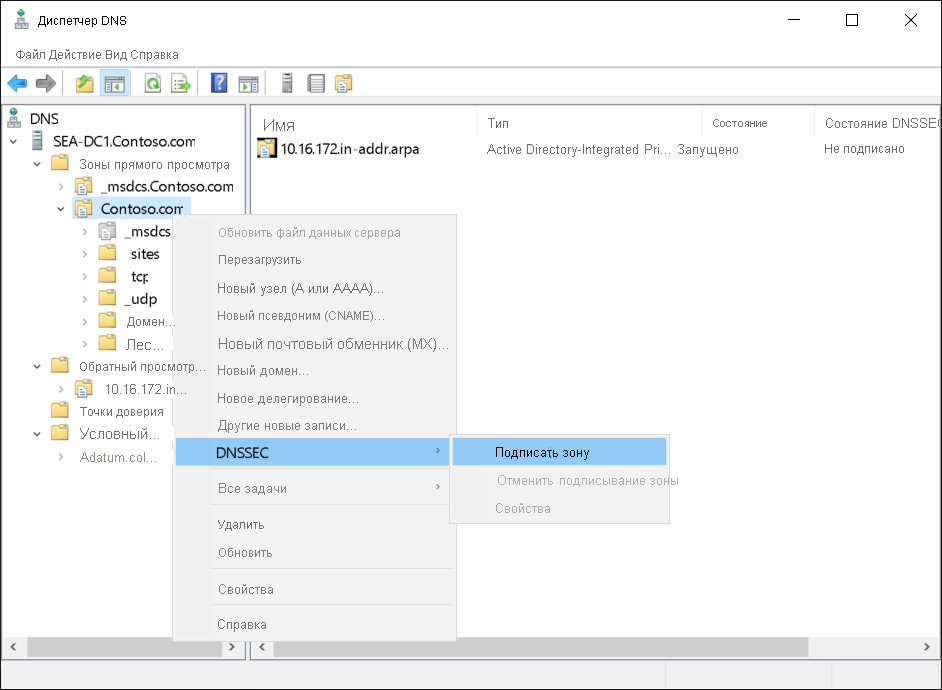

В следующем видео показано, как настроить DNSSEC в DNS Windows Server с помощью консоли DNS. Основные этапы процесса следующие.

- Откройте диспетчер серверов и откройте диспетчер DNS.

- Найдите соответствующую зону подстановки вперед, щелкните правой кнопкой мыши зону или активируйте его контекстное меню, выберите DNSSEC и нажмите кнопку "Подписать зону".

- Используйте мастер подписывания зоны для завершения процесса.

- В диспетчере DNS разверните точки доверия. Убедитесь, что записи ресурсов DNSKEY существуют и их состояние является допустимым.

- Откройте управление групповыми политиками.

- Откройте подходящий объект групповой политики для редактирования.

- В редакторе управления групповыми политиками в разделе "Конфигурация компьютера" перейдите к разделу "Политики", "Настройки Windows", "Политика разрешения имен".

- В разделе "Создание правил" в текстовом поле "Суффикс " введите соответствующий суффикс домена.

- Выберите "Включить DNSSEC в этом правиле", выберите "Требовать от DNS-клиентов проверки, проверены ли сервером DNS имя и адрес", а затем нажмите "Создать".