Включение поддержки TLS 1.2 в вашей среде для Microsoft Entra устаревание TLS 1.1 и 1.0

Чтобы повысить уровень безопасности клиента и обеспечить соответствие отраслевым стандартам, Microsoft Entra ID скоро прекратит поддержку следующих протоколов и шифров TLS:

- TLS 1.1

- TLS 1.0

- Набор шифров 3DES (TLS_RSA_WITH_3DES_EDE_CBC_SHA)

Как это изменение может повлиять на работу вашей организации

Взаимодействуют ли ваши приложения с Microsoft Entra ID или проходят ли они проверку подлинности? Тогда эти приложения могут работать не так, как ожидалось, если они не могут использовать для связи стандарт TLS 1.2. Эта ситуация включает следующие варианты:

- Microsoft Entra Connect

- Microsoft Graph PowerShell

- соединители прокси приложения Microsoft Entra

- Агент PTA

- Устаревшие браузеры

- Приложения, интегрированные с Microsoft Entra ID

Почему реализуется это изменение

Эти протоколы и шифры выводятся из использования по следующим причинам:

- Соблюдение последних стандартов соответствия федеральной программе управления рисками и авторизацией (FedRAMP).

- Повышение безопасности при взаимодействии пользователей с нашими облачными службами.

Службы набора шифровTLS 1.0, TLS 1.1 и 3DES устарели по следующему расписанию.

| Тип экземпляра | Дата прекращения использования | Состояние |

|---|---|---|

| Правительственные экземпляры США | 31 марта 2021 г. | ЗАВЕРШЕНА |

| Общедоступные экземпляры | 31 января 2022 г. | ЗАВЕРШЕНА |

| Microsoft Entra экземпляры, управляемые компанией 21Vianet в Китае | 2023 июня | ТЕКУЩИХ |

Поддержка TLS 1.3 для служб Microsoft Entra

Помимо поддержки TLS 1.2, Microsoft Entra также развертывает поддержку TLS 1.3 для своих конечных точек в соответствии с рекомендациями по безопасности (NIST — SP 800-52 ред. 2). С этим изменением Microsoft Entra конечные точки будут поддерживать протоколы TLS 1.2 и TLS 1.3.

Включите поддержку TLS 1.2 в своей среде

Чтобы обеспечить безопасное подключение к службам Microsoft Entra ID и Microsoft 365, настройте клиентские приложения, а также клиентские и серверные операционные системы (ОС) для поддержки TLS 1.2 и современных наборов шифров.

Рекомендации по включению TLS 1.2 на клиентах

- Обновите Windows и TLS, который вы используете по умолчанию для "WinHTTP".

- Определите и по возможности устраните зависимость от клиентских приложений и операционных систем, которые не поддерживают TLS 1.2.

- Включите TLS 1.2 для приложений и служб, взаимодействующих с Microsoft Entra ID.

- Обновите и настройте конфигурацию платформы .NET Framework, чтобы она поддерживала TLS 1.2.

- Убедитесь, что приложения и сценарии PowerShell (использующие Microsoft Graph и Microsoft Graph PowerShell) размещаются и выполняются на платформе, поддерживающей TLS 1.2.

- Убедитесь, что у вашего веб-браузера установлены последние обновления. Рекомендуется использовать новый браузер Microsoft Edge (на основе Chromium). Дополнительные сведения см. в заметках о выпуске Microsoft Edge для стабильного канала.

- Убедитесь, что ваш веб-прокси поддерживает TLS 1.2. Дополнительные сведения об обновлении прокси-сервера можно получить у поставщика вашего решения веб-прокси.

Дополнительные сведения см. в следующих статьях:

- Как включить TLS 1.2 на клиентах

- Подготовка к TLS 1.2 в Office 365 и Office 365 GCC - Соответствие требованиям Microsoft 365

Обновите ОС Windows и TLS, который вы используете по умолчанию для WinHTTP

Эти операционные системы поддерживают TLS 1.2 для связи клиент-сервер по WinHTTP:

- Windows 8.1, Windows 10 и более поздних версий

- Windows Server 2012 R2, Windows Server 2016 и более поздних версий

Убедитесь, что на этих платформах TLS 1.2 не отключен в настройках.

По умолчанию более ранние версии Windows (например, Windows 8 и Windows Server 2012) не поддерживают TLS 1.2 или TLS 1.1 для безопасной связи с использованием WinHTTP. Для этих более ранних версий Windows:

- Установите обновление 3140245.

- Включите значения реестра из раздела Включить TLS 1.2 в клиентских или серверных операционных системах.

Эти значения можно настроить, чтобы добавить TLS 1.2 и TLS 1.1 в список безопасных протоколов по умолчанию для WinHTTP.

Дополнительные сведения см. в статье Как включить TLS 1.2 для клиентов.

Примечание.

По умолчанию ОС, поддерживающая TLS 1.2 (например, Windows 10), также поддерживает устаревшие версии протокола TLS. Если подключение выполняется по протоколу TLS 1.2 и оно не получает своевременный ответ или при сбросе подключения ОС может попытаться подключиться к целевой веб-службе по более старому протоколу TLS (например, TLS 1.0 или 1.1). Обычно это происходит, если сеть занята или если в ней падает пакет. После временного восстановления к устаревшей версии TLS ОС снова попытается установить подключение TLS 1.2.

Каково состояние такого резервного трафика после прекращения поддержки устаревшего TLS? ОС может по-прежнему пытаться установить ПОДКЛЮЧЕНИЕ TLS с использованием устаревшего протокола TLS. Но если служба Майкрософт больше не поддерживает более старый протокол TLS, устаревшее подключение на основе TLS не будет выполнено. Это приведет к повторной попытке подключения с помощью TLS 1.2.

Определение и снижение зависимости для клиентов, которые не поддерживают TLS 1.2

Обновите следующие клиенты, чтобы обеспечить непрерывный доступ:

- Android 4.3 и более ранние версии

- Firefox 5.0 и более ранние версии:

- Internet Explorer 8–10 на Windows 7 и более ранние версии

- Internet Explorer 10 на Windows Phone 8.0

- Safari 6.0.4 на OS X 10.8.4 и более ранние версии

Дополнительные сведения см. в статье Симуляция взаимодействия для различных клиентов, подключающихся к www.microsoft.com, предоставленная SSLLabs.com.

Включение TLS 1.2 для общих ролей сервера, которые взаимодействуют с Microsoft Entra ID

Microsoft Entra Connect (установка последней версии)

- Вы также хотите включить TLS 1.2 между сервером движка синхронизации и удаленным сервером SQL? Затем убедитесь, что у вас есть необходимые версии, установленные для поддержки TLS 1.2 для Microsoft SQL Server.

Microsoft Entra Connect Authentication Agent (сквозная проверка подлинности) (версия 1.5.643.0 и более поздние версии)

Прокси-сервер приложения Azure (версия 1.5.1526.0 и более поздние версии используют TLS 1.2)

службы федерации Active Directory (AD FS) (AD FS) для серверов, настроенных для использования многофакторной проверки подлинности Azure (Azure MFA)

Серверы NPS, настроенные для использования расширения NPS для Microsoft Entra многофакторной проверки подлинности

MFA Server 8.0x и более поздние версии

служба прокси-сервера защиты паролем Microsoft Entra

Необходимые действия

Настоятельно рекомендуется запустить последнюю версию агента, службы или соединителя.

По умолчанию TLS 1.2 включено в Windows Server 2012 R2 и более поздних версиях. В редких случаях конфигурация ОС по умолчанию могла быть изменена для отключения TLS 1.

Чтобы убедиться, что протокол TLS 1.2 включен, рекомендуется явно добавить значения реестра из раздела Включение TLS 1.2 в клиентских или серверных операционных системах на серверах под управлением Windows Server и взаимодействующих с Microsoft Entra ID.

Большинство перечисленных ранее служб зависят от платформы .NET Framework. Убедитесь, что она обновляется, как описано в разделе Обновление и конфигурация платформы .NET Framework для поддержки TLS 1.2.

Дополнительные сведения см. в следующих статьях:

Включить TLS 1.2 в клиентских или серверных операционных системах

Строки реестра

Для Операционных систем Windows 2012 R2, Windows 8.1 и более поздних версий протокол TLS 1.2 включен по умолчанию. Таким образом, следующие значения реестра не отображаются, если они не были заданы с разными значениями.

Чтобы вручную настроить и включить TLS 1.2 на уровне операционной системы, можно добавить следующие значения DWORD:

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client

DisabledByDefault: 000000000Enabled: 00000001

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server

DisabledByDefault: 000000000Enabled: 00000001

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

SchUseStrongCrypto: 00000001

Сведения о включении TLS 1.2 с помощью скрипта PowerShell см. в статье Применение TLS 1.2 для Microsoft Entra Connect.

Как проверка, какой протокол TLS используется

Ниже приведены два способа проверка того, какой протокол TLS используется.

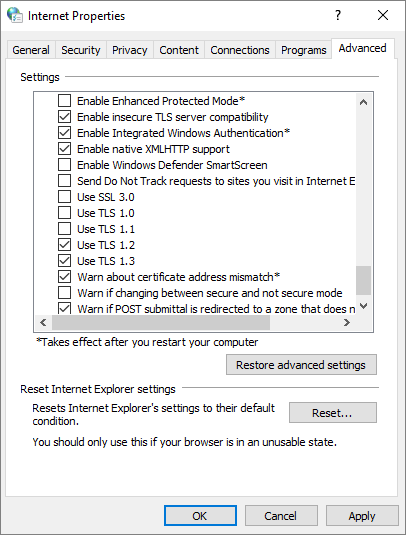

- Параметры безопасности браузера

- Свойства Интернета в Windows

Чтобы проверка, какой протокол TLS используется с помощью свойств Интернета, выполните следующие действия.

Нажмите windows+R , чтобы открыть поле Выполнить .

Введите inetcpl.cpl и нажмите кнопку ОК. Затем откроется окно Свойства Интернета .

В окне Свойства интернета выберите вкладку Дополнительно и прокрутите вниз, чтобы проверка параметры, связанные с TLS.

Обновление и настройка платформы .NET Framework для поддержки TLS 1.2

Управляемые Microsoft Entra интегрированные приложения и скрипты Windows PowerShell (с помощью Microsoft Graph PowerShell и Microsoft Graph) могут использовать платформа .NET Framework.

Установка обновлений .NET для обеспечения надежного шифрования

Определение версии .NET

Сначала определите установленные версии .NET.

- Подробные сведения см. в статье Как узнать, какие версии и пакеты обновления Microsoft .NET Framework установлены на компьютере

Установите обновления .NET

Установите обновления .NET, чтобы можно было включить сильное шифрование. Некоторые версии платформы .NET Framework, возможно, придется обновить, чтобы включить сильное шифрование.

Воспользуйтесь следующими инструкциями:

Платформа .NET Framework 4.6.2 и следующие версии поддерживают протоколы TLS 1.1 и TLS 1.2. Проверьте параметры реестра. Другие изменения не требуются.

Платформу .NET Framework 4.6 и более ранние версии необходимо обновить, чтобы они поддерживали TLS 1.1 и TLS 1.2.

Дополнительные сведения см. в статье о версиях и зависимостях в платформе .NET Framework.

Используется ли платформа .NET Framework 4.5.2 или 4.5.1 в Windows 8.1 или Windows Server 2012? В этом случае соответствующие обновления и сведения также доступны из каталога обновлений Майкрософт.

Для любого компьютера, который взаимодействует по сети с системой с поддержкой TLS 1.2 или запускает такую систему, задайте следующие значения реестра типа DWORD.

Для 32-разрядных приложений на 32-разрядных системах или для 64-разрядных приложений на 64-разрядных системах измените следующие значения подразделов:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727

SystemDefaultTlsVersions: 00000001SchUseStrongCrypto: 00000001

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

SystemDefaultTlsVersions: 00000001SchUseStrongCrypto: 00000001

Для 32-разрядных приложений на 64-разрядных системах измените следующие значения подразделов:

- HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727

SystemDefaultTlsVersions: dword:00000001SchUseStrongCrypto: dword:00000001

- HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319

SystemDefaultTlsVersions: dword:00000001SchUseStrongCrypto: dword:00000001

- HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727

Например, установите следующие значения:

- Клиенты Configuration Manager

- Роли системы удаленных сайтов, которые не установлены на сервере сайта

- Сам сервер сайта

Дополнительные сведения см. в следующих статьях:

- Наборы шифров TLS, поддерживаемые Microsoft Entra ID

- Как включить TLS 1.2 на клиентах

- Советы по безопасности транспортного слоя (TLS) для платформы .NET Framework

- Решение проблемы TLS 1.0 - документация по безопасности.

Обзор новой телеметрии в журналах входа

Чтобы помочь вам определить клиентов или приложения, которые по-прежнему используют устаревший ПРОТОКОЛ TLS в вашей среде, просмотрите журналы входа Microsoft Entra. Для клиентов или приложений, которые входят в систему по устаревшей версии TLS, Microsoft Entra ID помечает поле Устаревший TLS в разделе Дополнительные сведения с значением True. Поле Legacy TLS отображается только в том случае, если вход в систему был выполнен с устаревшим TLS. Если в журналах нет устаревших протоколов TLS, можно перейти на TLS 1.2.

Чтобы найти попытки входа, которые использовали устаревшие протоколы TLS, администратор может просмотреть журналы следующими способами:

- Экспорт журналов в Azure Monitor и поиск в них.

- Загрузка журналов последних семи дней в формате JavaScript Object Notation (JSON).

- Фильтрация и экспорт журналов входа с помощью PowerShell.

Эти методы описаны ниже.

Формировать запросы по журналам входа можно с помощью Azure Monitor. Azure Monitor — это мощное средство анализа журналов, мониторинга и оповещения. Используйте Azure Monitor для:

- журналы Microsoft Entra

- Журналы ресурсов Azure

- Журналы из независимых программных средств

Примечание.

Для экспорта данных отчетов в Azure Monitor требуется лицензия на Microsoft Entra ID P1 или P2.

Чтобы сделать запрос на устаревшие записи TLS с помощью Azure Monitor:

В разделе Интеграция журналов Microsoft Entra с журналами Azure Monitor следуйте инструкциям по доступу к журналам входа Microsoft Entra в Azure Monitor.

В области определения запроса вставьте следующий запрос на языке запросов Kusto:

// Interactive sign-ins only SigninLogs | where AuthenticationProcessingDetails has "Legacy TLS" and AuthenticationProcessingDetails has "True" | extend JsonAuthProcDetails = parse_json(AuthenticationProcessingDetails) | mv-apply JsonAuthProcDetails on ( where JsonAuthProcDetails.key startswith "Legacy TLS" | project HasLegacyTls=JsonAuthProcDetails.value ) | where HasLegacyTls == true // Non-interactive sign-ins AADNonInteractiveUserSignInLogs | where AuthenticationProcessingDetails has "Legacy TLS" and AuthenticationProcessingDetails has "True" | extend JsonAuthProcDetails = parse_json(AuthenticationProcessingDetails) | mv-apply JsonAuthProcDetails on ( where JsonAuthProcDetails.key startswith "Legacy TLS" | project HasLegacyTls=JsonAuthProcDetails.value ) | where HasLegacyTls == true // Workload Identity (service principal) sign-ins AADServicePrincipalSignInLogs | where AuthenticationProcessingDetails has "Legacy TLS" and AuthenticationProcessingDetails has "True" | extend JsonAuthProcDetails = parse_json(AuthenticationProcessingDetails) | mv-apply JsonAuthProcDetails on ( where JsonAuthProcDetails.key startswith "Legacy TLS" | project HasLegacyTls=JsonAuthProcDetails.value ) | where HasLegacyTls == trueВыберите Выполнить для выполнения запроса. Записи журнала, которые соответствуют запросу, отображаются на вкладке Результаты под определением запроса.

Чтобы узнать больше об источнике устаревшего запроса TLS, найдите следующие поля:

- UserDisplayName

- AppDisplayName

- ResourceDisplayName

- UserAgent

Просмотр сведений о записях журнала в Центр администрирования Microsoft Entra

После получения журналов вы можете получить дополнительные сведения о устаревших записях журнала входа на основе TLS в Центр администрирования Microsoft Entra. Выполните следующие действия:

В портал Azure найдите и выберите Microsoft Entra ID.

В меню страницы Обзор выберите Журналы входа.

Выберите запись журнала входа для пользователя.

Выберите вкладку Дополнительные сведения. (Если вы не видите эту вкладку, сначала нажмите многоточие (...) в правом углу, чтобы просмотреть полный список вкладок.)

Проверьте, чтобы для параметра Устаревший TLS (TLS 1.0, 1.1 или 3DES), было установлено значение Истина. Если вы видите это конкретное поле и значение, попытка входа была предпринята с использованием устаревшего TLS. Если попытка входа была выполнена с помощью TLS 1.2, это поле не появится.

Дополнительные сведения см. в разделе Журналы входа в Microsoft Entra ID.

Свяжитесь с нами для получения помощи

Если у вас есть вопросы или вам нужна помощь, создайте запрос в службу поддержки или обратитесь за поддержкой сообщества Azure. Вы также можете отправить отзыв о продукте в сообщество отзывов Azure.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по