Устранение неполадок с политиками BitLocker на стороне клиента

В этой статье содержатся рекомендации по устранению неполадок с шифрованием BitLocker на стороне клиента. Хотя отчет о шифровании Microsoft Intune помогает выявлять и устранять распространенные проблемы с шифрованием, некоторые данные о состоянии от поставщика служб конфигурации BitLocker (CSP) могут не сообщаться. В этих сценариях вам потребуется доступ к устройству для дальнейшего изучения.

Процесс шифрования BitLocker

Следующие шаги описывают поток событий, которые должны привести к успешному шифрованию Windows 10 устройства, которое ранее не было зашифровано с помощью BitLocker.

- Администратор настраивает политику BitLocker в Intune с нужными параметрами и ориентируется на группу пользователей или устройств.

- Политика сохраняется в клиенте в службе Intune.

- Клиент Windows 10 Mobile Управление устройствами (MDM) синхронизируется со службой Intune и обрабатывает параметры политики BitLocker.

- Задача обновления запланированной политики BitLocker MDM выполняется на устройстве, которое реплицирует параметры политики BitLocker в раздел реестра для полного шифрования томов (FVE).

- Шифрование BitLocker инициируется на дисках.

В отчете о шифровании будут отображаться сведения о состоянии шифрования для каждого целевого устройства в Intune. Подробные инструкции по использованию этих сведений для устранения неполадок см. в статье Устранение неполадок BitLocker с помощью отчета о шифровании Intune.

Запуск синхронизации вручную

Если вы определили, что в отчете о шифровании нет практических сведений, вам потребуется собрать данные с затронутого устройства, чтобы завершить расследование.

Получив доступ к устройству, первым шагом является запуск синхронизации со службой Intune вручную перед сбором данных. На устройстве с Windows выберите Параметры Учетные>>записиДоступ к рабочей или учебной><среде Выберите сведения о рабочей или учебнойучетной записи>>. Затем в разделе Состояние синхронизации устройств выберите Синхронизировать.

После завершения синхронизации перейдите к следующим разделам.

Сбор данных журнала событий

В следующих разделах объясняется, как собирать данные из различных журналов для устранения неполадок с состоянием шифрования и политиками. Перед сбором данных журнала убедитесь, что синхронизация выполнена вручную.

Журнал событий агента управления мобильными устройствами (MDM)

Журнал событий MDM полезен, чтобы определить, была ли проблема с обработкой политики Intune или применением параметров CSP. Агент OMA DM подключится к службе Intune и попытается обработать политики, предназначенные для пользователя или устройства. В этом журнале будут отображаться успешные и сбои при обработке Intune политик.

Соберите или просмотрите следующие сведения:

ЖУРНАЛА>Администратор DeviceManagement-Enterprise-Diagnostics-Provider

- Расположение: щелкните правой кнопкой мыши меню> "Пуск Просмотр событий>Приложения и журналы> службMicrosoft>Windows>DeviceManagement-Enterprise-Diagnostics-Provider>Администратор

- Расположение файловой системы: C:\Windows\System32\winevt\Logs\Microsoft-Windows-DeviceManagement-Enterprise-Diagnostics-Provider%4Admin.evtx

Чтобы отфильтровать этот журнал, щелкните правой кнопкой мыши журнал событий и выберите Фильтровать текущий журнал>критический/ошибка/предупреждение. Затем найдите BitLocker в отфильтрованных журналах (нажмите клавишу F3 и введите текст).

Ошибки в параметрах BitLocker будут соответствовать формату поставщика служб CSP BitLocker, поэтому вы увидите следующие записи:

./Device/Vendor/MSFT/BitLocker/RequireDeviceEncryption

или

./Vendor/MSFT/BitLocker/ConfigureRecoveryPasswordRotation

Примечание.

Вы также можете включить ведение журнала отладки для этого журнала событий с помощью Просмотр событий для устранения неполадок.

Журнал событий управления BitLocker-API

Это журнал событий main для BitLocker. Если агент MDM успешно обработал политику и в журнале событий администрирования DeviceManagement-Enterprise-Diagnostics-Provider нет ошибок, это следующий журнал для изучения.

ЖУРНАЛА>Управление BitLocker-API

- Расположение: щелкните правой кнопкой мыши меню> "Пуск Просмотр событий>Приложения и журналы> службMicrosoft>Windows>BitLocker-API

- Расположение файловой системы: C:\Windows\System32\winevt\Logs\Microsoft-Windows-BitLocker%4BitLocker Management.evtx

Как правило, ошибки регистрируются здесь, если отсутствуют необходимые для политики компоненты оборудования или программного обеспечения, например доверенный платформенный модуль (TPM) или среда восстановления Windows (WinRE).

Ошибка: не удалось включить автоматическое шифрование

Как показано в следующем примере, конфликтующие параметры политики, которые не могут быть реализованы во время автоматического шифрования и манифестируются как конфликты групповой политики, также регистрируются:

Не удалось включить автоматическое шифрование.

Ошибка. Шифрование BitLocker не может быть применено к этому диску из-за конфликта параметров групповая политика. Если доступ на запись к дискам, не защищенным BitLocker, запрещен, использование ключа запуска USB не требуется. Перед включением BitLocker попросите системного администратора устранить эти конфликты политик.

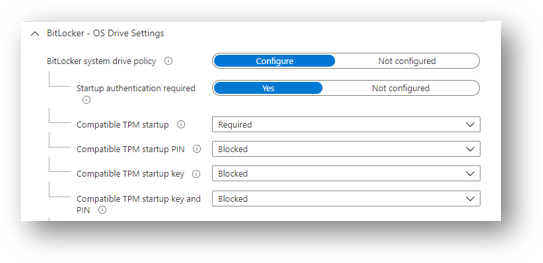

Решение: Настройте для совместимого ПИН-кода запуска доверенного платформенного модуля значение Заблокировано. Это позволит устранить конфликтующие параметры групповая политика при использовании автоматического шифрования.

Если требуется автоматическое шифрование, для ПИН-кода и ключа запуска доверенного платформенного модуля необходимо задать значение Заблокировано . Настройка ПИН-кода запуска доверенного платформенного модуля и ключа запуска в значение Разрешено, а другой ключ запуска и параметр ПИН-кода заблокирован для взаимодействия с пользователем, приведет к конфликтующей ошибке групповая политика в журнале событий BitLocker-AP. Кроме того, если настроить ПИН-код или ключ запуска доверенного платформенного модуля, чтобы требовать взаимодействия с пользователем, это приведет к сбою автоматического шифрования.

При настройке любого из совместимых параметров доверенного платформенного платформенного модуля для параметра Обязательно приведет к сбою автоматического шифрования.

Ошибка: TPM недоступен

Другая распространенная ошибка в журнале BitLocker-API заключается в том, что TPM недоступен. В следующем примере показано, что TPM является требованием для автоматического шифрования:

Не удалось включить автоматическое шифрование. TPM недоступен.

Ошибка. На этом компьютере не удается найти совместимое устройство безопасности доверенного платформенного модуля (TPM).

Решение: Убедитесь, что на устройстве доступен TPM, и если он присутствует, проверка состояние с помощью TPM.msc или командлета PowerShell get-tpm.

Ошибка: Un-Allowed шина с поддержкой DMA

Если в журнале BitLocker-API отображается следующее состояние, это означает, что Windows обнаружила подключенное устройство с поддержкой прямого доступа к памяти (DMA), которое может представлять угрозу DMA.

Un-Allowed обнаружена шина или устройства с поддержкой DMA

Решение: Чтобы устранить эту проблему, сначала убедитесь, что устройство не имеет внешних портов DMA с исходным производителем оборудования (OEM). Затем выполните следующие действия, чтобы добавить устройство в список разрешенных. Примечание. Добавьте устройство DMA в список разрешенных только в том случае, если это внутренний интерфейс или шина DMA.

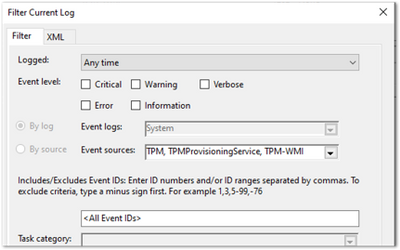

Журнал системных событий

Если у вас возникли проблемы, связанные с оборудованием, например проблемы с доверенным платформенный модуль, в журнале системных событий для доверенного платформенного модуля будут отображаться ошибки из источника TPMProvisioningService или TPM-WMI.

ЖУРНАЛА>Системное событие

- Расположение: щелкните правой кнопкой мыши меню> "Пуск"Просмотр событий>Windows Logs>System

- Расположение файловой системы: C:\Windows\System32\winevt\Logs\System.evtx

Отфильтруйте эти источники событий, чтобы определить любые проблемы, связанные с оборудованием, которые могут возникнуть на устройстве с доверенным платформенный модуль, и проверка с изготовителем изготовителя оборудования, независимо от наличия доступных обновлений встроенного ПО.

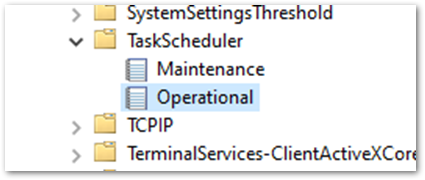

Журнал рабочих событий планировщика задач

Журнал рабочих событий планировщика задач полезен для устранения неполадок в сценариях, когда политика была получена от Intune (была обработана в DeviceManagement-Enterprise), но шифрование BitLocker не было успешно инициировано. Обновление политики MDM BitLocker — это запланированная задача, которая должна успешно выполняться при синхронизации агента MDM со службой Intune.

Включите и запустите операционный журнал в следующих сценариях:

- Политика BitLocker отображается в журнале событий администрирования DeviceManagement-Enterprise-Diagnostics-Provider, в диагностика MDM и реестре.

- Ошибок нет (политика успешно выбрана из Intune).

- Ничего не регистрируется в журнале событий BitLocker-API, чтобы показать, что была предпринята попытка шифрования.

ЖУРНАЛА>Рабочее событие планировщика задач

- Расположение: Просмотр событий>Приложения и журналы> службMicrosoft>Windows>TaskScheduler

- Расположение файловой системы: C:\Windows\System32\winevt\Logs\Microsoft-Windows-TaskScheduler%4Operational.evtx

Включение и запуск журнала операционных событий

Важно!

Этот журнал событий необходимо включить вручную перед ведением журнала каких-либо данных, так как в нем будут выявляться все проблемы, связанные с выполнением запланированной задачи обновления политики MDM BitLocker.

Чтобы включить этот журнал, щелкните правой кнопкой мыши меню> Пуск Просмотр событий>Приложения и службы>Microsoft>Windows>TaskScheduler>Operational.

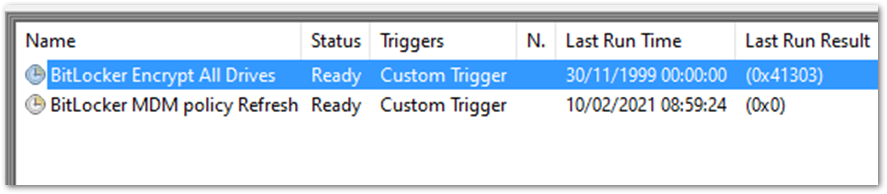

Затем введите планировщик задач в поле поиска Windows и выберите Планировщик> задачMicrosoft>Windows>BitLocker. Щелкните правой кнопкой мыши параметр BitLocker MDM Policy Refresh (Обновить политику MDM BitLocker) и выберите команду Выполнить.

После завершения выполнения проверьте столбец Результат последнего запуска на наличие кодов ошибок и проверьте журнал событий расписания задач на наличие ошибок.

В приведенном выше примере 0x0 успешно выполнено. Ошибка 0x41303 это означает, что задача никогда ранее не выполнялась.

Примечание.

Дополнительные сведения об сообщениях об ошибках планировщика задач см. в разделе Ошибка планировщика задач и константы успеха.

Проверка параметров BitLocker

В следующих разделах описываются различные средства, которые можно использовать для проверка параметров шифрования и состояния.

Отчет о диагностике MDM

Вы можете создать отчет журналов MDM для диагностики проблем с регистрацией или управлением устройствами на Windows 10 устройствах, управляемых Intune. Диагностический отчет MDM содержит полезные сведения о зарегистрированном устройстве Intune и политиках, развернутых на нем.

Руководство по этому процессу см. в видео YouTube Как создать диагностический отчет Intune MDM на устройствах Windows.

- Расположение файловой системы: C:\Users\Public\Documents\MDMDiagnostics

Сборка и выпуск ОС

Первым шагом в понимании того, почему политика шифрования применяется неправильно, является проверка, поддерживает ли версия ОС Windows и выпуск настроенных параметров. Некоторые поставщики служб конфигурации были представлены в определенных версиях Windows и будут работать только в определенном выпуске. Например, основная часть параметров BitLocker CSP появилась в Windows 10 версии 1703, но эти параметры не поддерживались в Windows 10 Pro до Windows 10, версия 1809.

Кроме того, существуют такие параметры, как AllowStandardUserEncryption (добавлено в версии 1809), ConfigureRecoveryPasswordRotation (добавлено в версии 1909), RotateRecoveryPasswords (добавлено в версии 1909) и Состояние (добавлено в версии 1903).

Исследование с помощью EntDMID

EntDMID — это уникальный идентификатор устройства для регистрации Intune. В центре администрирования Microsoft Intune можно использовать EntDMID для поиска в представлении Все устройства и определения конкретного устройства. Это также важная информация для службы поддержки Майкрософт, чтобы обеспечить дальнейшее устранение неполадок на стороне службы, если требуется обращение в службу поддержки.

Вы также можете использовать диагностический отчет MDM, чтобы определить, успешно ли отправлена политика на устройство с параметрами, настроенными администратором. Используя bitLocker CSP в качестве справки, вы можете расшифровать параметры, выбранные при синхронизации со службой Intune. С помощью отчета можно определить, нацелена ли политика на устройство, и с помощью документации по BitLocker CSP определить, какие параметры были настроены.

MSINFO32

MSINFO32 — это информационное средство, содержащее данные устройства, которые можно использовать для определения того, удовлетворяет ли устройство требованиям BitLocker. Необходимые условия зависят от параметров политики BitLocker и требуемого результата. Например, для автоматического шифрования для TPM 2.0 требуется TPM и единый расширяемый интерфейс встроенного ПО (UEFI).

- Расположение. В поле Поиска введите msinfo32, щелкните правой кнопкой мыши Сведения о системе в результатах поиска и выберите Запуск от имени администратора.

- Расположение файловой системы: C:\Windows\System32\Msinfo32.exe.

Однако если этот элемент не соответствует предварительным требованиям, это не обязательно означает, что вы не можете зашифровать устройство с помощью политики Intune.

- Если вы настроили политику BitLocker для автоматического шифрования и устройство использует TPM 2.0, важно убедиться, что режим BIOS имеет значение UEFI. Если TPM имеет версию 1.2, то режим BIOS в UEFI не является обязательным.

- Безопасная загрузка, защита DMA и конфигурация PCR7 не требуются для автоматического шифрования, но могут быть выделены в разделе Поддержка шифрования устройств. Это необходимо для обеспечения поддержки автоматического шифрования.

- Политики BitLocker, настроенные для того, чтобы не требовать TPM и взаимодействовать с пользователем, а не шифроваться автоматически, также не будут иметь необходимых условий для проверка в MSINFO32.

TPM. MSC-файл

TPM.msc — это файл оснастки консоли управления (MMC). С помощью TPM.msc можно определить, есть ли на вашем устройстве доверенный платформенный модуль, определить версию и быть готовым к использованию.

- Расположение. В поле Поиска введите tpm.msc, а затем щелкните правой кнопкой мыши и выберите Запуск от имени администратора.

- Расположение файловой системы: оснастка MMC C:\Windows\System32\mmc.exe.

TPM не является обязательным условием для BitLocker, но настоятельно рекомендуется из-за повышенной безопасности. Однако TPM требуется для автоматического и автоматического шифрования. Если вы пытаетесь зашифровать в автоматическом режиме с помощью Intune, а в журналах BitLocker-API и системных событий есть ошибки доверенного платформенного модуля, TPM.msc поможет вам разобраться в проблеме.

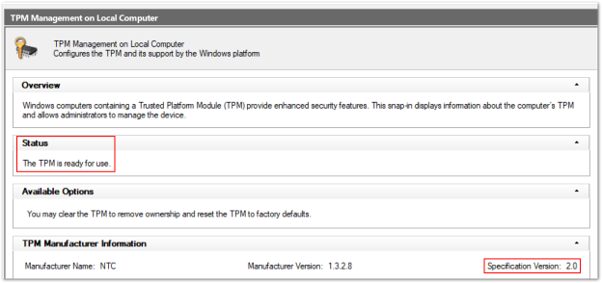

В следующем примере показано работоспособное состояние TPM 2.0. Обратите внимание на версию спецификации 2.0 в правом нижнем углу и состояние готово к использованию.

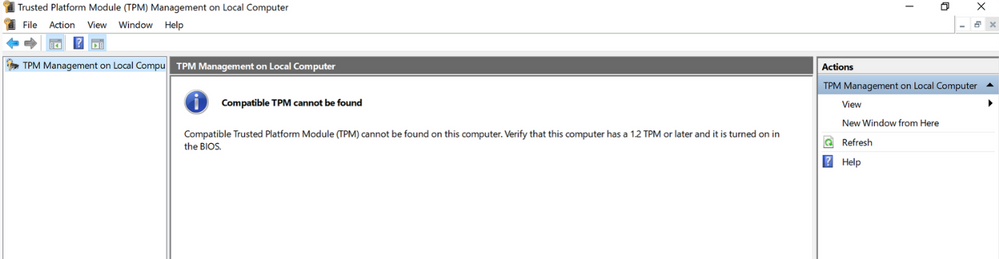

В этом примере показано состояние неработоспособности при отключении доверенного платформенного модуля в BIOS:

Одной из наиболее распространенных проблем является настройка политики для требования доверенного платформенного модуля и ожидание шифрования BitLocker при отсутствии доверенного платформенного модуля или его неработоспособности.

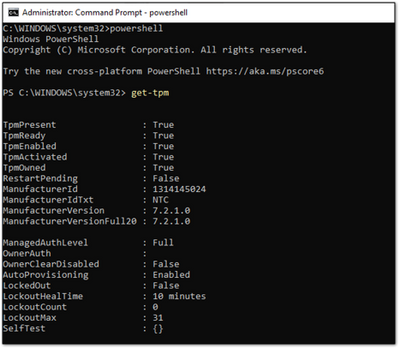

командлет Get-Tpm

Командлет — это упрощенная команда в среде Windows PowerShell. Помимо запуска TPM.msc, TPM можно проверить с помощью командлета Get-Tpm. Вам потребуется выполнить этот командлет с правами администратора.

- Расположение. В поле поиска введите cmd, а затем щелкните правой кнопкой мыши и выберите Запуск от имени администратора>PowerShell>get-tpm.

В приведенном выше примере видно, что TPM присутствует и активен в окне PowerShell. Значения равны True. Если для значений задано значение False, это будет указывать на проблему с TPM. BitLocker не сможет использовать TPM до тех пор, пока он не будет доступен, готов, включен, активирован и не будет принадлежащим.

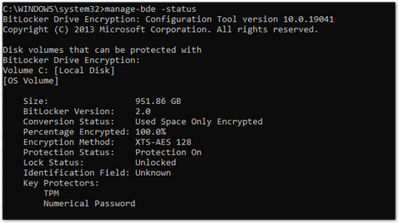

Средство командной строки Manage-bde

Manage-bde — это средство командной строки шифрования BitLocker, входящее в состав Windows. Он предназначен для администрирования после включения BitLocker.

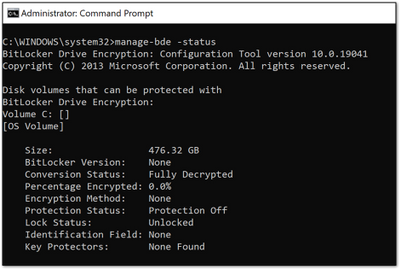

- Расположение. В поле Поиска введите cmd, щелкните правой кнопкой мыши и выберите Запуск от имени администратора, а затем введите manage-bde -status.

- Расположение файловой системы: C:\Windows\System32\manage-bde.exe.

С помощью manage-bde можно найти следующие сведения об устройстве:

- Зашифрована ли она? Если отчеты в центре администрирования Microsoft Intune указывают, что устройство не зашифровано, это средство командной строки может определить состояние шифрования.

- Какой метод шифрования использовался? Вы можете сравнить сведения из средства с методом шифрования в политике, чтобы убедиться, что они совпадают. Например, если политика Intune настроена для XTS-AES 256-разрядной версии и устройство зашифровано с помощью XTS-AES 128-разрядной версии, это приведет к ошибкам в отчетах о политике центра администрирования Microsoft Intune.

- Какие конкретные средства защиты используются? Существует несколько сочетаний средств защиты. Зная, какой предохранитель используется на устройстве, вы сможете понять, применена ли политика правильно.

В следующем примере устройство не зашифровано:

Расположения реестра BitLocker

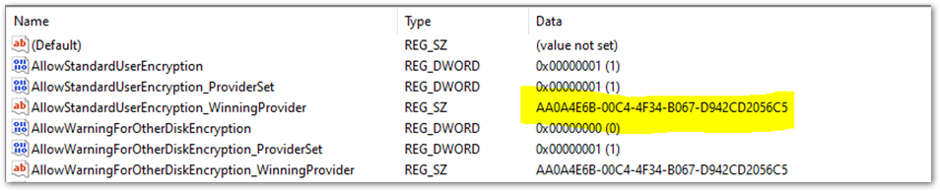

Это первое место в реестре, которое нужно просмотреть, когда вы хотите расшифровать параметры политики, выбранные Intune:

- Расположение: щелкните правой кнопкой мыши Кнопку запуска>и введите regedit, чтобы открыть Редактор реестра.

- Расположение файловой системы по умолчанию: Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\current\device\BitLocker

Раздел реестра агента MDM поможет определить глобальный уникальный идентификатор (GUID) в PolicyManager, который содержит фактические параметры политики BitLocker.

Идентификатор GUID выделен в приведенном выше примере. Вы можете включить GUID (он будет отличаться для каждого клиента) в следующий подраздел реестра, чтобы устранить неполадки с параметрами политики BitLocker:

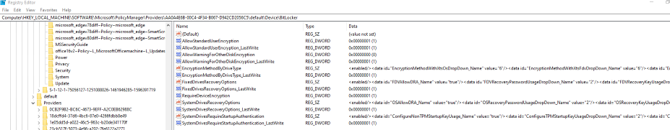

<Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\ProvidersGUID>\default\Device\BitLocker

В этом отчете показаны параметры политики BitLocker, выбранные агентом MDM (клиентом OMADM). Это те же параметры, которые вы увидите в отчете о диагностике MDM, поэтому это альтернативный способ определения параметров, выбранных клиентом.

Пример раздела реестра EncryptionMethodByDriveType :

<enabled/><data id="EncryptionMethodWithXtsOsDropDown_Name" value="6"/><data id="EncryptionMethodWithXtsFdvDropDown_Name" value="6"/><data id="EncryptionMethodWithXtsRdvDropDown_Name" value="3"/>

Пример SystemDrivesRecoveryOptions:

<enabled/><data id="OSAllowDRA_Name" value="true"/><data id="OSRecoveryPasswordUsageDropDown_Name" value="2"/><data id="OSRecoveryKeyUsageDropDown_Name" value="2"/><data id="OSHideRecoveryPage_Name" value="false"/><data id="OSActiveDirectoryBackup_Name" value="true"/><data id="OSActiveDirectoryBackupDropDown_Name" value="1"/><data id="OSRequireActiveDirectoryBackup_Name" value="true"/>

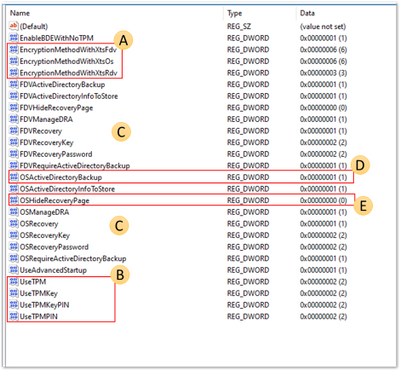

Раздел реестра BitLocker

Параметры в разделе реестра поставщика политик будут дублироваться в разделе реестра main BitLocker. Вы можете сравнить параметры, чтобы убедиться, что они соответствуют параметрам политики в пользовательском интерфейсе, журнале MDM, диагностика MDM и разделе реестра политики.

- Расположение раздела реестра: Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE

Ниже приведен пример раздела реестра FVE:

- A: EncryptionMethodWithXtsOs, EncryptionMethodWithXtsFdv и EncryptionMethodWithXtsRdv имеют следующие возможные значения:

- 3 = AES-CBC 128

- 4 = AES-CBC 256

- 6 = XTS-AES 128

- 7 = XTS-AES 256

- B: UseTPM, UseTPMKey, UseTPMKeyPIN, USeTPMPIN имеют значение 2, что означает, что все они настроены на разрешение.

- C: Обратите внимание, что большинство ключей разделены на группы параметров для диска операционной системы (ОС), фиксированного диска (FDV) и съемного диска (FDVR).

- D: Функция OSActiveDirectoryBackup имеет значение 1 и включена.

- E: ПАРАМЕТР OSHideRecoveryPage равен 0 и не включен.

Используйте документацию по BitLocker CSP , чтобы декодировать все имена параметров в реестре.

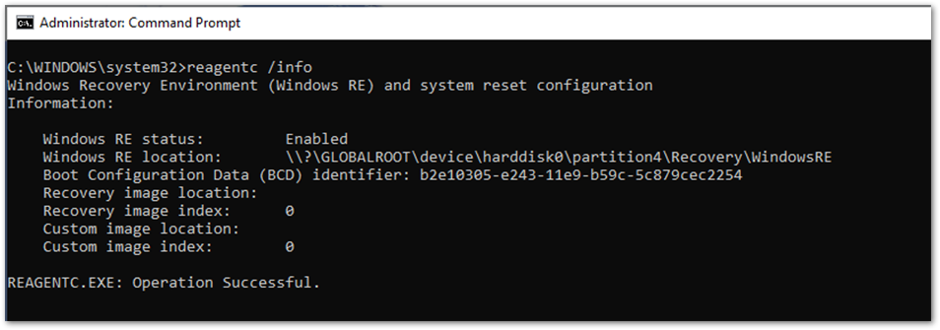

программа командной строки REAgentC.exe

REAgentC.exe — это исполняемое средство командной строки, которое можно использовать для настройки Среды восстановления Windows (Windows RE). WinRE является необходимым условием для включения BitLocker в некоторых сценариях, таких как автоматическое или автоматическое шифрование.

- Расположение: щелкните правой кнопкой мыши пункт Начать>выполнение, введите cmd. Затем щелкните правой кнопкой мыши cmd и выберите Запуск от имени администратора>reagentc /info.

- Расположение файловой системы: C:\Windows\System32\ReAgentC.exe.

Совет

Если в BitLocker-API отображаются сообщения об ошибках о том, что WinRe не включен, выполните на устройстве команду reagentc /info , чтобы определить состояние WinRE.

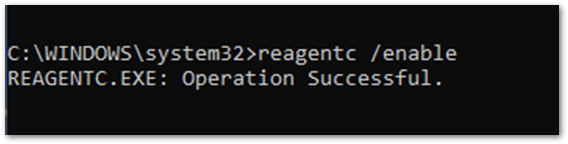

Если состояние WinRE отключено, выполните команду reagentc /enable от имени администратора, чтобы включить ее вручную:

Сводка

Если BitLocker не удается включить на устройстве Windows 10 с помощью политики Intune, в большинстве случаев необходимые компоненты оборудования или программного обеспечения отсутствуют. Изучение журнала BitLocker-API поможет определить, какие предварительные требования не выполнены. Наиболее распространенные проблемы:

- TPM отсутствует

- WinRE не включен

- UEFI BIOS не включен для устройств TPM 2.0

Неправильная настройка политики также может привести к сбоям шифрования. Не все устройства Windows могут шифроваться автоматически, поэтому думайте о пользователях и устройствах, на которые вы ориентируетесь.

Настройка ключа запуска или ПИН-кода для политики, предназначенной для автоматического шифрования, не будет работать из-за взаимодействия с пользователем, необходимого при включении BitLocker. Помните об этом при настройке политики BitLocker в Intune.

Убедитесь, что параметры политики были выбраны устройством, чтобы определить, успешно ли выполнено нацеливание.

Параметры политики можно определить с помощью диагностика MDM, разделов реестра и корпоративного журнала событий управления устройствами, чтобы проверить, успешно ли применены параметры. Документация по BitLocker CSP поможет расшифровать эти параметры, чтобы понять, соответствуют ли они настроенным в политике.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по