Пользователи не могут войти в Viva Engage на устройствах Android

Если у пользователей есть учетная запись Viva Engage, но они не могут войти на устройстве, им может потребоваться обновить Android WebView.

На устройстве Android убедитесь, что вы скачали последнюю версию Android WebView. Этот компонент Chrome предоставляет обновления для системы безопасности и позволяет приложениям Android отображать ваше содержимое.

Если проблема не исчезнет, сертификат безопасности вашей организации может быть устаревшим. Перенаправьте эту статью ИТ-администратору, чтобы он смог устранить проблему.

Устранение неполадок для администраторов Viva Engage и Microsoft 365

Отсутствующие или устаревшие сертификаты могут блокировать проверку подлинности для входа.

Прежде чем пользователи смогут войти в Viva Engage, SSL-сертификаты вашей организации должны пройти определенные проверки— некоторые из этого требуются Android, другие — для службы федерации Active Directory (AD FS) (AD FS). Это самый безопасный способ защитить сети организации, сведения о пользователях и внутренние ресурсы.

Фактически, ваши серверы должны подтвердить свою надежность для любой клиентской операционной системы или приложения каждый раз, когда кто-то пытается войти в безопасное приложение (например, Viva Engage).

И обеспечение надежности — сложный процесс.

Существует также целая иерархия сертификации. Сертификат корневого центра сертификации находится в верхней части его (несмотря на то, что его имя может подразумевать). Он выдает сертификаты для "авторизации" других подчиненных сертификатов, называемых промежуточными сертификатами. Вместе эти сертификаты образуют цепочку сертификации.

Промежуточные сертификаты в цепочке важны, так как настолько важно, что Android требует, чтобы они отправлялись в определенном порядке:

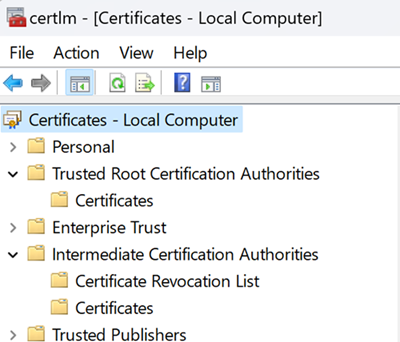

- Сначала убедитесь, что вы поместили сертификат корневого центра сертификации в хранилище доверенных корневых сертификатов, находящееся на сервере AD FS.

- Затем поместите все сертификаты промежуточного центра сертификации в хранилище промежуточной сертификации на локальном компьютере, которое можно найти на серверах AD FS и веб-Application Proxy (WAP). (Запустите

certlm.msc, чтобы открыть консоль на компьютере с Windows.)

Чтобы упростить понимание шага 2, можно рассматривать серверы как континенты:

- Локальный компьютер будет страной или регионом на этих континентах

- хранилище сертификаций будет штатом (или провинцией)

- промежуточные сертификаты будут населением штата

На компьютере Mac эти категории или папки немного различаются. Используйте функцию Spotlight для поиска консоли "связка ключей доступа". Сведения о доступе к связка ключей см. в статье Общие сведения о доступе к цепочкам ключей на сайте службы поддержки Apple.

Если в вашей организации уже настроена иерархия сертификации, у вас может возникнуть небольшая проблема на вашем сервере службы маркеров безопасности (STS), рассмотренная ниже.

Скачивание дополнительных сертификатов является распространенной ошибкой.

Есть несколько вещей, которые могли бы пойти не так с SSL-сертификатами, но наиболее распространенным виновником является конфигурация сервера, в которую отсутствует промежуточный центр сертификации, часть, которая подписывает сертификаты вашего сервера с его закрытым ключом. Это вызывает ошибку AuthenticationException, когда Viva Engage или Microsoft 365 пытается отобразить страницу входа.

Возможно, кто-то загрузил другие сертификаты из поля authorityInformationAccess SSL-сертификата, что предотвращает передачу сервером всей цепочки сертификатов из AD FS. Android не поддерживает дополнительные загрузки сертификатов из этого поля.

Перед устранением неполадок можно убедиться в наличии этой проблемы указанным ниже образом.

Выполните следующие действия, чтобы проверить наличие SSL-сертификата, в который отсутствуют необходимые промежуточные сертификаты:

С помощью устройства не на базе Android перейдите на сайт https://login.microsoftonline.com.

Войдите, используя рабочий или учебный адрес, как обычно.

После перенаправления скопируйте URL-адрес, который находится в адресной строке браузера. Это полное доменное имя сервера службы маркеров безопасности (FQDN) — опустите

https://часть.Вставьте полное доменное имя в следующий URL-адрес. Обязательно замените только полное доменное имя букв без добавления дополнительных символов:

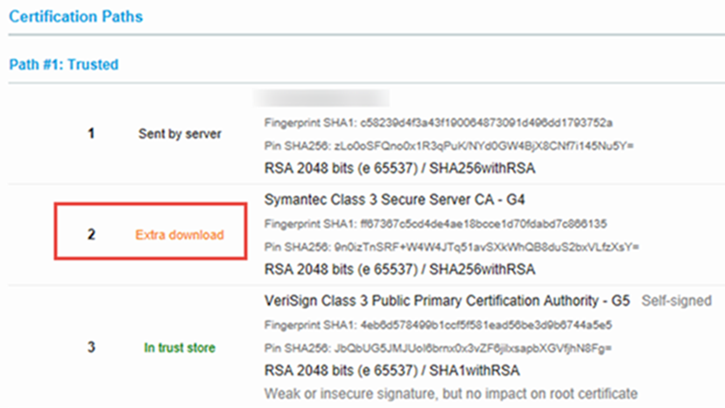

https://www.ssllabs.com/ssltest/analyze.html?d=FQDN&hideResults=on&latestСкопируйте, вставьте и перейдите по URL-адресу, который вы выполнили на шаге 4.

Вы увидите список SSL-сертификатов. Найдите сертификат с меткой "дополнительная загрузка". Эта ошибка сигнализирует о сбое проверки подлинности, указывая на то, что AD FS не удалось передать всю цепочку сертификатов.

Успешная проверка подлинности помечается как отправленная сервером.

Ниже описано, как исправить ошибку дополнительного скачивания.

Выполните следующие действия, чтобы настроить службу маркеров безопасности (STS) и серверы веб-Application Proxy (WAP) и отправить отсутствующие промежуточные сертификаты вместе с SSL-сертификатом. Сначала необходимо экспортировать SSL-сертификат.

- Запустите

certlm.msc, чтобы открыть консоль сертификатов. Управлять сертификатами может только администратор или пользователь, которому предоставлены соответствующие разрешения. - В дереве консоли в хранилище, которое содержит экспортируемый сертификат, выберите сертификаты.

- В области сведений выберите сертификат, который необходимо экспортировать.

- В меню Действие выберите все задачи, а затем выберите экспорт. Нажмите кнопку Далее.

- Выберите да, экспортируйте закрытый ключ и нажмите кнопку Далее.

- Выберите Обмен личной информацией — PKCS #12 (. PFX) и примите значения по умолчанию, чтобы включить все сертификаты в путь сертификации, если это возможно. Кроме того, убедитесь, что выбран экспорт всех расширенных свойств проверка поля.

- При необходимости назначьте пользователей или группы и введите пароль, чтобы зашифровать экспортируемый закрытый ключ. Введите тот же пароль еще раз, чтобы подтвердить его, и нажмите кнопку Далее.

- На странице "Имя файла экспорта" найдите расположение, в которое нужно поместить экспортируемый файл, и присвойте файлу имя.

- С помощью той же консоли сертификатов (

certlm.msc) импортируйте *. PFX-файл в личном хранилище сертификатов компьютера. - Наконец, если в вашей организации используются балансировщики активной нагрузки для распределения трафика между серверами, местные хранилища сертификатов этих серверов также должны быть обновлены (или по крайней мере проверены).

Если описанные выше действия не поработали, ознакомьтесь с похожими проблемами или обратитесь в службу поддержки Viva Engage:

- Внешний сертификат, который еще не действителен

- Внешний сертификат, который устарел

- Внешний сертификат, у которого нет закрытого ключа

Эти три проблемы связаны с веб-Application Proxy (WAP). Дополнительные сведения о WAP см. в статье Работа с веб-Application Proxy.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по