Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

WinDbg — это отладчик в режиме ядра и пользовательском режиме, включенный в средства отладки для Windows. В этой статье приведены упражнения, помогающие приступить к использованию WinDbg в качестве отладчика в режиме ядра.

Сведения о том, как получить WinDbg, см. в разделе "Скачать и установить отладчик WinDbg Windows".

Настройка отладки в режиме ядра

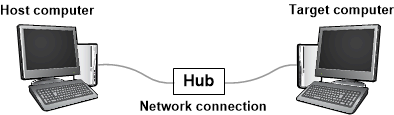

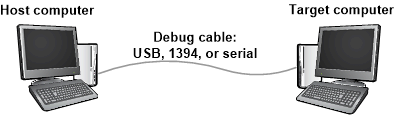

Среда отладки в режиме ядра обычно имеет два компьютера, главный компьютер и целевой компьютер. Отладчик выполняется на хост-компьютере, а код, который отлаживается, выполняется на целевом компьютере. Компьютер и целевое устройство соединены отладочным кабелем.

Отладчики Windows поддерживают следующие типы кабелей:

- Ethernet

- USB 3.0

- Сериал (также называемый модемом NULL)

Для обеспечения скорости и надежности следует использовать кабель Ethernet с локальным сетевым концентратором. На следующей схеме показан узел и целевой компьютер, подключенный для отладки с помощью кабеля Ethernet.

Вариант для более старых версий Windows — использовать прямой кабель, например последовательный кабель.

Дополнительные сведения о настройке узла и целевых компьютеров см. в разделе "Настройка отладки в режиме ядра" вручную.

Виртуальная машина - ВМ

Сведения о подключении отладчика к виртуальной машине Hyper-V см. в разделе "Настройка отладки сети" виртуальной машины — KDNET.

Установка сеанса отладки в режиме ядра

После настройки узла и целевого компьютера и подключения к ним с помощью отладочного кабеля можно установить сеанс отладки в режиме ядра. Следуйте инструкциям в том же разделе, который вы использовали для настройки. Например, если вы решили настроить хост и целевые компьютеры для отладки по Ethernet, вы можете найти инструкции по установке сеанса отладки в режиме ядра в следующей статье:

Начало работы с WinDbg

На хост-компьютере откройте WinDbg и установите сеанс отладки в режиме ядра с целевым компьютером.

Чтобы открыть файл CHM документации по отладчику, перейдите в меню справки и выберите "Содержимое". Документация по отладчику также доступна в Интернете в средствах отладки для Windows.

При установке сеанса отладки в режиме ядра WinDbg может автоматически перейти на целевой компьютер. Если WinDbg не прерывается, откройте меню Отладка и выберите Прервать.

В командной строке в нижней части окна WinDbg введите следующую команду:

Результат будет похож на следующий пример:

Symbol search path is: srv* Expanded Symbol search path is: cache*;SRV*https://msdl.microsoft.com/download/symbolsПуть поиска символов указывает WinDbg, где искать файлы символов (PDB). Отладчику требуются файлы символов для получения сведений о модулях кода, таких как имена функций и имена переменных.

Введите следующую команду, которая сообщает WinDbg выполнить начальную поиск и загрузку файлов символов:

Чтобы просмотреть список загруженных модулей, введите следующую команду:

Результат будет похож на следующий пример:

0:000>3: kd> lm start end module name fffff800`00000000 fffff800`00088000 CI (deferred) ... fffff800`01143000 fffff800`01151000 BasicRender (deferred) fffff800`01151000 fffff800`01163000 BasicDisplay (deferred) ... fffff800`02a0e000 fffff800`03191000 nt (pdb symbols) C:\...\ntkrnlmp.pdb fffff800`03191000 fffff800`03200000 hal (deferred) ...Чтобы запустить целевой компьютер, введите следующую команду:

Чтобы снова войти в режим, перейдите в меню Отладка и выберите Остановка.

Введите следующую команду, чтобы проверить

_FILE_OBJECTтип данных в модулеnt:Результат будет похож на следующий пример:

0:000>0: kd> dt nt!_FILE_OBJECT +0x000 Type : Int2B +0x002 Size : Int2B +0x008 DeviceObject : Ptr64 _DEVICE_OBJECT +0x010 Vpb : Ptr64 _VPB ... +0x0c0 IrpList : _LIST_ENTRY +0x0d0 FileObjectExtension : Ptr64 VoidВведите следующую команду, чтобы проверить некоторые символы в модуле

nt:Результат будет похож на следующий пример:

0:000>0: kd> x nt!*CreateProcess* fffff800`030821cc nt!ViCreateProcessCallbackInternal (<no parameter info>) ... fffff800`02e03904 nt!MmCreateProcessAddressSpace (<no parameter info>) fffff800`02cece00 nt!PspCreateProcessNotifyRoutine = <no type information> ...Введите следующую команду, чтобы поместить точку останова в MmCreateProcessAddressSpace:

bu nt! MmCreateProcessAddressSpace

Чтобы убедиться, что точка останова задана, введите следующую команду:

Результат будет похож на следующий пример:

0:000>0: kd> bu nt!MmCreateProcessAddressSpace 0: kd> bl 0 e fffff800`02e03904 0001 (0001) nt!MmCreateProcessAddressSpaceВведите g , чтобы разрешить запуск целевого компьютера.

Если целевой компьютер не входит в отладчик сразу, выполните некоторые действия на целевом компьютере (например, откройте Блокнот). Целевой компьютер перейдёт в режим отладки при вызове MmCreateProcessAddressSpace. Чтобы просмотреть трассировку стека, введите следующие команды:

Результат будет похож на следующий пример:

0:000>2: kd> k Child-SP RetAddr Call Site ffffd000`224b4c88 fffff800`02d96834 nt!MmCreateProcessAddressSpace ffffd000`224b4c90 fffff800`02dfef17 nt!PspAllocateProcess+0x5d4 ffffd000`224b5060 fffff800`02b698b3 nt!NtCreateUserProcess+0x55b ... 000000d7`4167fbb0 00007ffd`14b064ad KERNEL32!BaseThreadInitThunk+0xd 000000d7`4167fbe0 00000000`00000000 ntdll!RtlUserThreadStart+0x1dВ меню Вид выберите Дизассемблирование.

В меню отладки выберите "Шаг сверху" (или нажмите клавишу F10). Введите команды шага несколько раз при просмотре окна Дизассембли.

Снимите точку останова, введя следующую команду:

Введите g , чтобы разрешить запуск целевого компьютера. Чтобы снова остановить выполнение, перейдите в меню Debug и выберите Break, или нажмите клавиши CTRL-Break.

Чтобы просмотреть список всех процессов, введите следующую команду:

Результат будет похож на следующий пример:

0:000>0: kd> !process 0 0 **** NT ACTIVE PROCESS DUMP **** PROCESS ffffe000002287c0 SessionId: none Cid: 0004 Peb: 00000000 ParentCid: 0000 DirBase: 001aa000 ObjectTable: ffffc00000003000 HandleCount: <Data Not Accessible> Image: System PROCESS ffffe00001e5a900 SessionId: none Cid: 0124 Peb: 7ff7809df000 ParentCid: 0004 DirBase: 100595000 ObjectTable: ffffc000002c5680 HandleCount: <Data Not Accessible> Image: smss.exe ... PROCESS ffffe00000d52900 SessionId: 1 Cid: 0910 Peb: 7ff669b8e000 ParentCid: 0a98 DirBase: 3fdba000 ObjectTable: ffffc00007bfd540 HandleCount: <Data Not Accessible> Image: explorer.exeСкопируйте адрес одного процесса и введите следующую команду:

Например:

!process ffffe00000d5290 2Выходные данные показывают потоки в процессе.

0:000>0:000>0: kd> !process ffffe00000d52900 2 PROCESS ffffe00000d52900 SessionId: 1 Cid: 0910 Peb: 7ff669b8e000 ParentCid: 0a98 DirBase: 3fdba000 ObjectTable: ffffc00007bfd540 HandleCount: Image: explorer.exe THREAD ffffe00000a0d880 Cid 0910.090c Teb: 00007ff669b8c000 ffffe00000d57700 SynchronizationEvent THREAD ffffe00000e48880 Cid 0910.0ad8 Teb: 00007ff669b8a000 ffffe00000d8e230 NotificationEvent ffffe00000cf6870 Semaphore Limit 0xffff ffffe000039c48c0 SynchronizationEvent ... THREAD ffffe00000e6d080 Cid 0910.0cc0 Teb: 00007ff669a10000 ffffe0000089a300 QueueObjectСкопируйте адрес одного потока и введите следующую команду:

Например:

!thread ffffe00000e6d080В выходных данных отображаются сведения о отдельном потоке.

0: kd> !thread ffffe00000e6d080 THREAD ffffe00000e6d080 Cid 0910.0cc0 Teb: 00007ff669a10000 Win32Thread: 0000000000000000 WAIT: ... ffffe0000089a300 QueueObject Not impersonating DeviceMap ffffc000034e7840 Owning Process ffffe00000d52900 Image: explorer.exe Attached Process N/A Image: N/A Wait Start TickCount 13777 Ticks: 2 (0:00:00:00.031) Context Switch Count 2 IdealProcessor: 1 UserTime 00:00:00.000 KernelTime 00:00:00.000 Win32 Start Address ntdll!TppWorkerThread (0x00007ffd14ab2850) Stack Init ffffd00021bf1dd0 Current ffffd00021bf1580 Base ffffd00021bf2000 Limit ffffd00021bec000 Call 0 Priority 13 BasePriority 13 UnusualBoost 0 ForegroundBoost 0 IoPriority 2 PagePriority 5 ...Чтобы просмотреть все узлы устройства в дереве устройств Plug and Play, введите следующую команду:

0:000>0: kd> !devnode 0 1 Dumping IopRootDeviceNode (= 0xffffe000002dbd30) DevNode 0xffffe000002dbd30 for PDO 0xffffe000002dc9e0 InstancePath is "HTREE\ROOT\0" State = DeviceNodeStarted (0x308) Previous State = DeviceNodeEnumerateCompletion (0x30d) DevNode 0xffffe000002d9d30 for PDO 0xffffe000002daa40 InstancePath is "ROOT\volmgr\0000" ServiceName is "volmgr" State = DeviceNodeStarted (0x308) Previous State = DeviceNodeEnumerateCompletion (0x30d) DevNode 0xffffe00001d49290 for PDO 0xffffe000002a9a90 InstancePath is "STORAGE\Volume\{3007dfd3-df8d-11e3-824c-806e6f6e6963}#0000000000100000" ServiceName is "volsnap" TargetDeviceNotify List - f 0xffffc0000031b520 b 0xffffc0000008d0f0 State = DeviceNodeStarted (0x308) Previous State = DeviceNodeStartPostWork (0x307) ...Чтобы просмотреть узлы устройства и их аппаратные ресурсы, введите следующую команду:

0:000>... DevNode 0xffffe000010fa770 for PDO 0xffffe000010c2060 InstancePath is "PCI\VEN_8086&DEV_2937&SUBSYS_2819103C&REV_02\3&33fd14ca&0&D0" ServiceName is "usbuhci" State = DeviceNodeStarted (0x308) Previous State = DeviceNodeEnumerateCompletion (0x30d) TranslatedResourceList at 0xffffc00003c78b00 Version 1.1 Interface 0x5 Bus #0 Entry 0 - Port (0x1) Device Exclusive (0x1) Flags (0x131) - PORT_MEMORY PORT_IO 16_BIT_DECODE POSITIVE_DECODE Range starts at 0x3120 for 0x20 bytes Entry 1 - DevicePrivate (0x81) Device Exclusive (0x1) Flags (0000) - Data - {0x00000001, 0x00000004, 0000000000} Entry 2 - Interrupt (0x2) Shared (0x3) Flags (0000) - LEVEL_SENSITIVE Level 0x8, Vector 0x81, Group 0, Affinity 0xf ...Чтобы просмотреть узел устройства с именем диск, введите следующую команду:

0: kd> !devnode 0 1 disk Dumping IopRootDeviceNode (= 0xffffe000002dbd30) DevNode 0xffffe0000114fd30 for PDO 0xffffe00001159610 InstancePath is "IDE\DiskST3250820AS_____________________________3.CHL___\5&14544e82&0&0.0.0" ServiceName is "disk" State = DeviceNodeStarted (0x308) Previous State = DeviceNodeEnumerateCompletion (0x30d) ...Выходные данные !devnode 0 1 показывают адрес объекта физического устройства (PDO) узла. Скопируйте адрес объекта физического устройства (PDO) и введите следующую команду:

Например:

<PdoAddress>!devstack 0xffffe000011596100:000>0: kd> !devstack 0xffffe00001159610 !DevObj !DrvObj !DevExt ObjectName ffffe00001d50040 \Driver\partmgr ffffe00001d50190 ffffe00001d51450 \Driver\disk ffffe00001d515a0 DR0 ffffe00001156e50 \Driver\ACPI ffffe000010d8bf0Чтобы получить сведения о драйвере disk.sys, введите следующую команду:

0:000>0: kd> !drvobj disk 2 Driver object (ffffe00001d52680) is for: \Driver\disk DriverEntry: fffff800006b1270 disk!GsDriverEntry DriverStartIo: 00000000 DriverUnload: fffff800010b0b5c CLASSPNP!ClassUnload AddDevice: fffff800010aa110 CLASSPNP!ClassAddDevice Dispatch routines: [00] IRP_MJ_CREATE fffff8000106d160 CLASSPNP!ClassGlobalDispatch [01] IRP_MJ_CREATE_NAMED_PIPE fffff80002b0ab24 nt!IopInvalidDeviceRequest [02] IRP_MJ_CLOSE fffff8000106d160 CLASSPNP!ClassGlobalDispatch [03] IRP_MJ_READ fffff8000106d160 CLASSPNP!ClassGlobalDispatch ... [1b] IRP_MJ_PNP fffff8000106d160 CLASSPNP!ClassGlobalDispatchРезультат работы

!drvobjпоказывает адреса процедур вызова. Например,CLASSPNP!ClassGlobalDispatch. Чтобы задать и проверить точку остановаClassGlobalDispatch, введите следующие команды:bu CLASSPNP! ClassGlobalDispatch

Введите

g, чтобы разрешить запуск целевого компьютера.Если целевой компьютер не входит в режим отладки сразу, выполните несколько действий на целевом компьютере (например, откройте Блокнот и сохраните файл). Когда вызывается

ClassGlobalDispatch, целевой компьютер входит в отладчик. Чтобы просмотреть трассировку стека, введите следующие команды:Результат будет похож на следующий пример:

2: kd> k Child-SP RetAddr Call Site ffffd000`21d06cf8 fffff800`0056c14e CLASSPNP!ClassGlobalDispatch ffffd000`21d06d00 fffff800`00f2c31d volmgr!VmReadWrite+0x13e ffffd000`21d06d40 fffff800`0064515d fvevol!FveFilterRundownReadWrite+0x28d ffffd000`21d06e20 fffff800`0064578b rdyboost!SmdProcessReadWrite+0x14d ffffd000`21d06ef0 fffff800`00fb06ad rdyboost!SmdDispatchReadWrite+0x8b ffffd000`21d06f20 fffff800`0085cef5 volsnap!VolSnapReadFilter+0x5d ffffd000`21d06f50 fffff800`02b619f7 Ntfs!NtfsStorageDriverCallout+0x16 ...Чтобы завершить сеанс отладки, введите следующую команду:

Сводка команд

- Команда "Содержание" в меню Справка

- .sympath (задать путь к символам)

- .reload (модуль перезагрузки)

- x (проверка символов)

- g (Go)

- dt (тип отображения)

- Команда "Разорвать" в меню отладки

- lm (список загруженных модулей)

- k (обратная отрисовка стека отображения)

- bu (Установка точки останова)

- BL (список точек останова)

- bc (точка останова ясно)

- Команда Step Into в меню отладки (F11)

- !процесс

- !тема

- !devnode

- !devstack

- !drvobj

- qd (выход из системы и отключение)