Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье подробно рассматривается обновленный центр администрирования Active Directory с корзиной Active Directory, подробными политиками паролей и средством просмотра журнала Windows PowerShell, включая архитектуру, примеры распространенных задач и сведения об устранении неполадок. Вводные сведения см. в разделе Introduction to Active Directory Administrative Center Enhancements (Level 100).

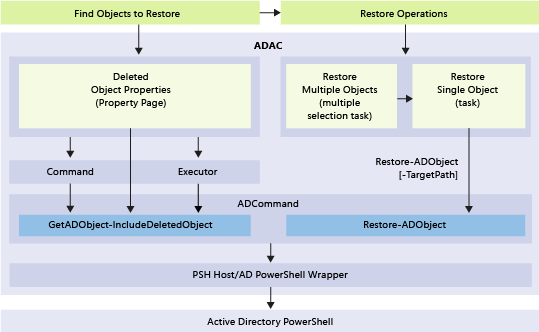

Архитектура Центра администрирования Active Directory

Исполняемые файлы и библиотеки DLL Центра администрирования Active Directory

Модуль и базовая архитектура Центра администрирования Active Directory не изменились в связи с корзиной, детализированными политиками паролей и возможностями просмотра истории.

- Microsoft.ActiveDirectory.Management.UI.dll

- Microsoft.ActiveDirectory.Management.UI.resources.dll

- Microsoft.ActiveDirectory.Management.dll

- Microsoft.ActiveDirectory.Management.resources.dll

- ActiveDirectoryPowerShellResources.dll

Ниже приведены базовые операции Windows PowerShell и уровень операций для функциональных возможностей корзины:

Включение и управление корзиной Active Directory с помощью Центра администрирования Active Directory

Capabilities

- Центр администрирования Active Directory сервера Windows версии 2012 или более поздней позволяет настроить корзину Active Directory и управлять ею для любого раздела домена в Лесу. Больше не требуется использовать Windows PowerShell или Ldp.exe для включения корзины Active Directory или восстановления объектов в разделах домена.

- В Центре администрирования Active Directory есть расширенные условия фильтрации, упрощающие адресное восстановление в крупных средах с большим количеством удаленных объектов.

Limitations

Так как Центр администрирования Active Directory может управлять только секциями домена, он не может восстановить удаленные объекты из секций конфигурации, DNS домена или леса DNS. (You can't delete objects from the Schema partition.) To restore objects from nondomain partitions, use Restore-ADObject.

Центр администрирования Active Directory не может восстановить поддерев объектов в одном действии. Например, если удалить организационную единицу с вложенными подразделениями, пользователями, группами и компьютерами, восстановление основного подразделения не восстанавливает дочерние объекты.

Note

Операция пакетного восстановления в Центре администрирования Active Directory осуществляет попытку упорядочивания удаленных объектов только для выбранных объектов, чтобы родительские объекты располагались перед дочерними объектами в списке восстановления. В простых тестовых случаях поддеревья объектов можно восстановить за один раз. Но особые случаи, такие как выборка, содержащая частичные деревья (деревья с частично удалёнными родительскими узлами), или случаи ошибок, например, когда дочерние объекты пропускаются при сбое восстановления родительских узлов, могут не работать должным образом. По этой причине всегда следует восстанавливать поддеревья объектов в качестве отдельного действия после восстановления родительских объектов.

Для корзины Active Directory требуется функциональный уровень леса Windows Server 2008 R2, и вы должны быть членом группы администраторов предприятия. После включения корзины Active Directory её нельзя отключить. Корзина Active Directory увеличивает размер базы данных Active Directory (NTDS). DIT) на каждом контроллере домена в лесу. По мере того как корзина сохраняет объекты и все их данные атрибутов, занимаемое ею место на диске с течением времени продолжает увеличиваться.

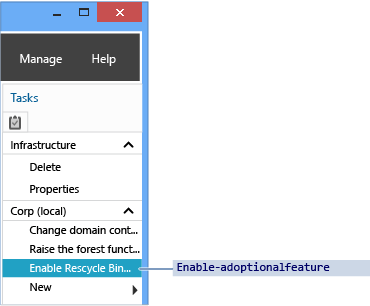

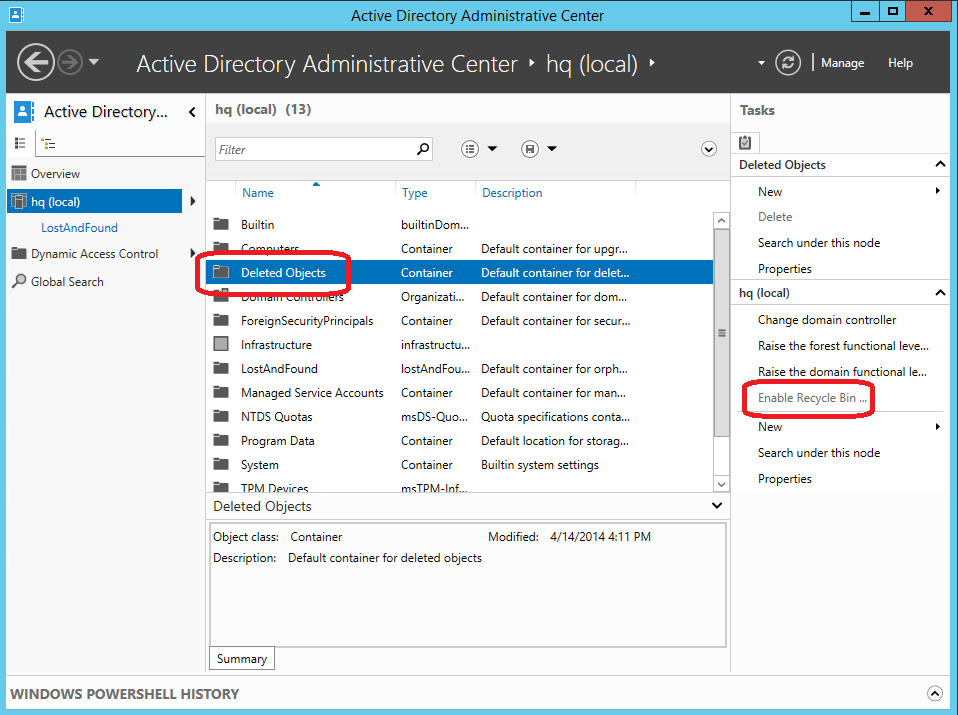

Включение корзины восстановлений Active Directory с помощью Центра администрирования Active Directory

Чтобы включить корзину для восстановления Active Directory, откройте Центр администрирования Active Directory и выберите имя леса в области навигации. From the Tasks pane, select Enable Recycle Bin.

В Центре администрирования Active Directory откроется диалоговое окно Подтверждение включения корзины . Это диалоговое окно предупреждает вас о том, что включение корзины необратимо. Select OK to enable the Active Directory recycle bin. Центр администрирования Active Directory отображает другое диалоговое окно, чтобы напомнить вам, что корзина Active Directory не является полностью функциональной, пока все контроллеры домена не реплицируют изменение конфигурации.

Important

Параметр включения корзины Active Directory недоступен, если:

- Уровень функциональности леса ниже уровня чем Windows Server 2008 R2.

- Он уже включен.

Эквивалентный командлет Active Directory Windows PowerShell это:

Enable-ADOptionalFeature

Дополнительные сведения об использовании Windows PowerShell для включения корзины Active Directory см. в пошаговом руководстве по корзине Active Directory.

Управление корзиной Active Directory с помощью Центра администрирования Active Directory

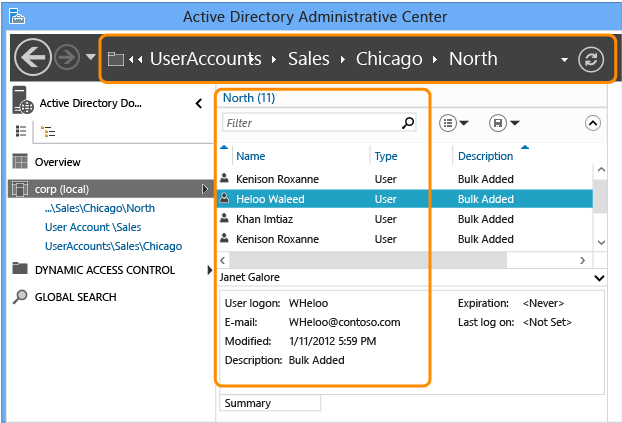

В этом разделе используется пример существующего домена с именем corp.contoso.com. This domain organizes users into a parent OU named UserAccounts. The UserAccounts OU contains three child OUs named by department. Каждая из этих дочерних организационных единиц содержит дополнительные организационные единицы, а также пользователей и группы.

Хранение и фильтрация

Корзина Active Directory сохраняет все объекты, удаленные в лесу. It saves these objects according to the msDS-deletedObjectLifetime attribute, which by default is set to match the tombstoneLifetime attribute of the forest. In any forest created using Windows Server 2003 SP1 or later, the value of tombstoneLifetime is set to 180 days by default. In any forest upgraded from Windows 2000 or installed with Windows Server 2003 (no service pack), the default tombstoneLifetime attribute is not set and Windows therefore uses the internal default of 60 days. Все это можно настроить. Центр администрирования Active Directory можно использовать для восстановления любого объекта, удаленного из доменных разделов леса. Для восстановления удаленных объектов из других разделов, таких как Конфигурация, необходимо продолжать использовать командлет Restore-ADObject. Enabling the Active Directory recycle bin makes the Deleted Objects container visible under every domain partition in the Active Directory Administrative Center.

The Deleted Objects container shows all the restorable objects in that domain partition. Deleted objects older than msDS-deletedObjectLifetime are known as recycled objects. Центр администрирования Active Directory не отображает переработанные объекты и не может восстановить эти объекты с помощью Центра администрирования Active Directory.

Более подробное описание архитектуры корзины и правил обработки см. в разделе "Корзина Active Directory: общие сведения, реализация, рекомендации и устранение неполадок".

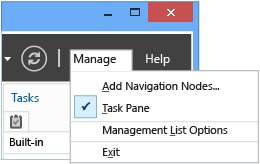

Центр администрирования Active Directory искусственно ограничивает количество отображаемых в контейнере объектов до 20 000 штук. You can increase this limit as high as 100,000 objects by selecting the Manage menu and then selecting Management List Options.

Restoration

Filtering

Центр администрирования Active Directory предлагает мощные критерии и параметры фильтрации, которые необходимо изучить задолго до того, как они понадобятся вам в процессе восстановительной операции. Домены намеренно удаляют многие объекты за их время существования. Так как время существования удаленного объекта, вероятно, составляет 180 дней, вы не можете восстановить все объекты при возникновении аварии.

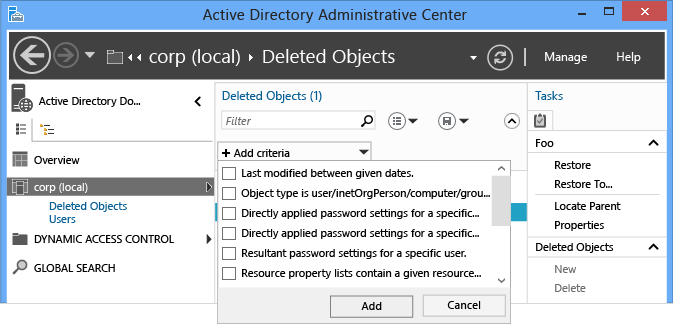

Rather than writing complex LDAP filters and converting UTC values into dates and times, use the basic and advanced Filter menu to list only the relevant objects. Если вы знаете дату удаления, названия объектов или другие ключевые данные, используйте их в качестве фильтра. Переключите параметры расширенного фильтра, выбрав шеврон справа от поля поиска.

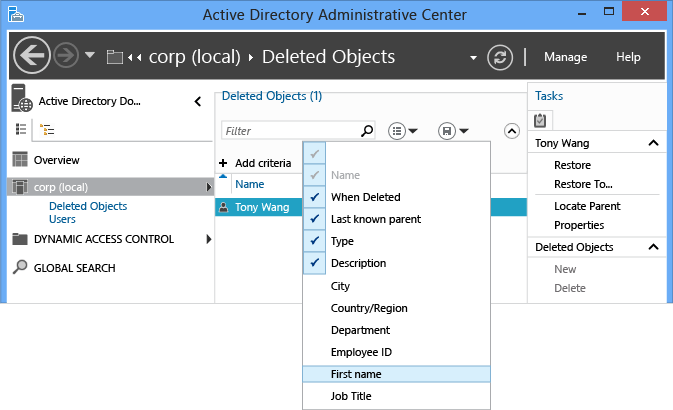

Операция восстановления поддерживает все стандартные параметры фильтрации точно так же, как и другие поисковые службы. Из встроенных фильтров для восстановления объектов обычно используются следующие:

- ANR (ambiguous name resolution - not listed in the menu, but it's used when you type in the Filter box)

- Последнее изменение между заданными датами

- Объект — пользователь, InetOrgPerson, компьютер, группа или организационное подразделение

- Name

- When deleted

- Последний известный родитель

- Type

- Description

- City

- Country/region

- Department

- Employee ID

- First name

- Job title

- Last name

- SAM accountname

- State/Province

- Telephone number

- UPN

- ZIP/Postal code

Можно добавить несколько критериев. Например, можно найти все учетные записи пользователей, удаленные 24 сентября 2012 года, из Чикаго, штат Иллинойс, с должностью Менеджера.

Вы также можете добавить, изменить или переупорядочить заголовки столбцов, чтобы получить больше данных для выбора объектов к восстановлению.

For more information about ANR, see ANR Attributes.

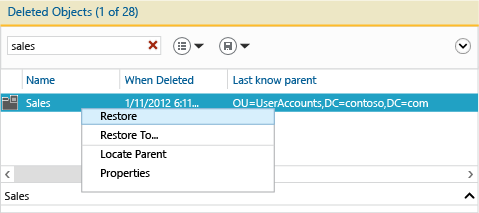

Single object

Восстановление удаленных объектов всегда выполнялось в одно действие. Центр администрирования Active Directory упрощает эту операцию. Чтобы восстановить удаленный объект, например отдельного пользователя, выполните указанные ниже действия.

- Выберите доменное имя в области навигации Центра администрирования Active Directory.

- Double-click Deleted Objects in the management list.

- Right-click the object and then select Restore, or select Restore from the Tasks pane.

Объект вернется в свое исходное расположение.

Select Restore To to change the restore location. Этот параметр полезен, если родительский контейнер удаленного объекта также был удален, но вы не хотите восстановить родительский контейнер.

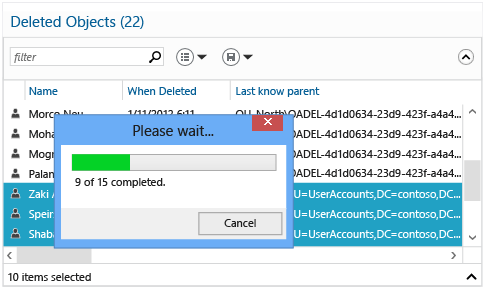

Несколько одноранговых объектов

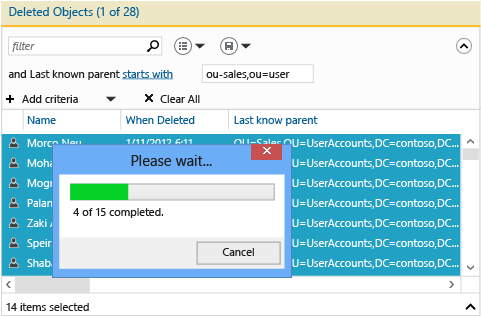

Вы можете восстановить несколько объектов одного уровня, например всех пользователей в OU. Удерживайте клавишу CTRL и выберите один или несколько удаленных объектов, которые требуется восстановить. Select Restore from the Tasks pane. Вы также можете выбрать все отображаемые объекты, удерживая клавиши CTRL и A, или диапазон объектов с помощью SHIFT и щелчка.

Несколько родительских и дочерних объектов

Важно понимать процесс многородительского восстановления, так как Центр администрирования Active Directory не может восстановить вложенное дерево удаленных объектов одним действием.

- Восстановите верхний удаленный объект в дереве.

- Восстановите непосредственные дочерние элементы этого родительского объекта.

- Восстановите непосредственные дочерние элементы этих родительских объектов.

- Повторяйте процедуру, пока не будут восстановлены все объекты.

Не удается восстановить дочерний объект перед восстановлением родительского объекта. При попытке восстановления возникает следующая ошибка:

The operation could not be performed because the object's parent is either uninstantiated or deleted.

Родительские отношения каждого объекта обозначаются атрибутом Последний известный родительский объект . При обновлении Центра администрирования Active Directory после восстановления родительского объекта атрибут Последний известный родительский объект переносится из удаленного в восстановленное расположение. Поэтому можно восстановить дочерний объект, если расположение родительского объекта больше не отображает различающееся имя контейнера удаленного объекта.

Предположим, что администратор случайно удалил организационное подразделение Sales, содержащее дочерние подразделения и пользователей.

Сначала обратите внимание на значение атрибута Last Known Parent для всех удаленных пользователей и то, как оно отражает OU=Sales\0ADEL:<guid+удаленного объекта> отличающееся имя контейнера:

Отфильтруйте неоднозначное имя Sales. Вы получите список удаленных подразделений, которые затем нужно будет восстановить:

Обновите Центр администрирования Active Directory, чтобы посмотреть как атрибут 'Последний Известный Родитель' удаленного объекта пользователя изменился на имя восстановленного подразделения Sales.

Отфильтруйте всех пользователей подразделения Sales. Удерживайте клавишу CTRL +A , чтобы выбрать всех удаленных пользователей Sales. Select Restore to move the objects from the Deleted Objects container to the Sales OU with their group memberships and attributes intact.

If the Sales OU contained child OUs of its own, you should restore the child OUs first before restoring their children, and so on.

Порядок восстановления всех вложенных удаленных объектов путем указания удаленного родительского контейнера см. в Приложении Б. Восстановление сразу нескольких удаленных объектов Active Directory (образец сценария).

Командлет Active Directory в Windows PowerShell, предназначенный для восстановления удаленных объектов, выглядит следующим образом:

Restore-ADObject

Функции Restore-ADObject командлета не изменились между Windows Server 2008 R2 и Windows Server 2012.

Server-side filtering

Возможно, со временем контейнер удаленных объектов может накопить более 20 000 (или даже 100 000) объектов в средних и крупных предприятиях, что приведет к сложности отображения всех объектов. Так как механизм фильтрации в Центре администрирования Active Directory использует фильтрацию на стороне клиента, он не может отображать эти дополнительные объекты. Чтобы обойти это ограничение, выполните поиск на стороне сервера согласно приведенным ниже инструкциям.

- Right-click the Deleted Objects container and select Search under this node.

- Select the chevron to expose the +Add criteria menu, select +Add and add Last modified between given dates. The Last Modified time (the whenChanged attribute) is a close approximation of the deletion time. В большинстве сред они идентичны. Этот запрос запускает поиск на стороне сервера.

- Найдите удаленные объекты для восстановления с помощью дальнейшего отображения фильтров, сортировки и т. д. в результатах, а затем восстановите их нормально.

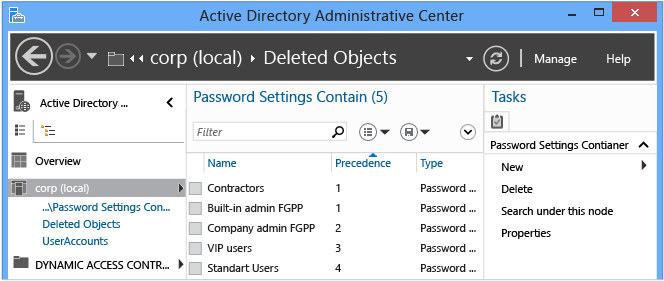

Настройка и управление более точными политиками паролей с помощью Центра администрирования Active Directory

Настройка точных политик паролей

Центр администрирования Active Directory позволяет создавать объекты точной политики паролей (FGPP) и управлять ими. Windows Server 2008 представила функцию FGPP, но Windows Server 2012 имеет первый графический интерфейс управления. Вы применяете детализированные политики паролей на уровне домена и позволяет переопределить пароль одного домена, необходимый Windows Server 2003. При создании разных параметров FGPP отдельные пользователи или группы получают разные политики паролей в домене.

Сведения о более подробных политиках паролей см. в пошаговом руководстве по политике блокировки паролей и учетных записей AD DS Fine-Grained (Windows Server 2008 R2).

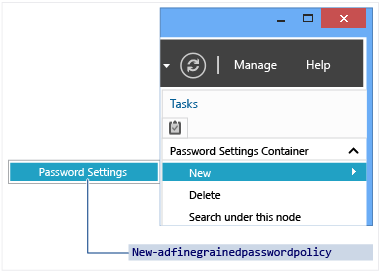

In the Navigation pane, select Tree View, select your domain, select System, and then select Password Settings Container. In the Tasks pane, select New, and then select Password Settings.

Управление детализированными политиками паролей

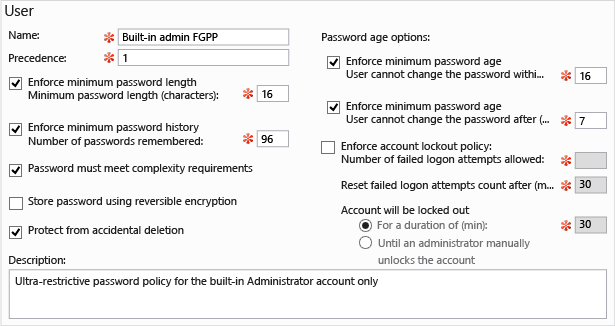

Creating a new FGPP or editing an existing one brings up the Password Settings editor. Здесь можно настроить все желаемые политики паролей как Windows Server 2008 или Windows Server 2008 R2, но только в специальном редакторе.

Fill out all required (red asterisk) fields and any optional fields, and then select Add to set the users or groups that receive this policy. FGPP перезаписывает параметры политики домена по умолчанию для выбранных субъектов безопасности. На предыдущем снимке экрана ограничивающая политика применяется только к встроенной учетной записи администратора, чтобы предотвратить компрометацию. Эта политика слишком сложна для ее соблюдения стандартными пользователями, но идеально подходит для учетной записи высокого риска, которой пользуются только специалисты.

Также необходимо указать очередность применения и выбрать пользователей и группы для применения политики в соответствующем домене.

Командлеты Windows PowerShell Active Directory для тонко настроенной политики паролей:

Add-ADFineGrainedPasswordPolicySubject

Get-ADFineGrainedPasswordPolicy

Get-ADFineGrainedPasswordPolicySubject

New-ADFineGrainedPasswordPolicy

Remove-ADFineGrainedPasswordPolicy

Remove-ADFineGrainedPasswordPolicySubject

Set-ADFineGrainedPasswordPolicy

Функциональные возможности командлета детализированной политики паролей не изменились между Windows Server 2008 R2 и Windows Server 2012. На следующей схеме иллюстрируются связанные аргументы для командлетов.

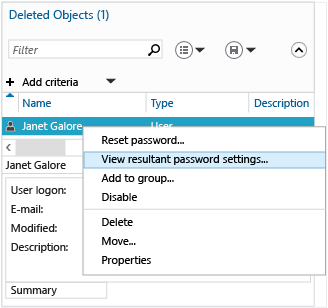

Центр администрирования Active Directory также позволяет вам определить результирующий набор примененных тонко настроенных политик паролей для конкретного пользователя. Щелкните правой кнопкой мыши любого пользователя и выберите Просмотреть результирующие параметры пароля, чтобы открыть страницу Параметры пароля, которая применяется к пользователю через неявное или явное назначение:

Examining the Properties of any user or group shows the Directly Associated Password Settings, which are the explicitly assigned FGPPs:

Неявное назначение FGPP не выводится здесь на экран. Для этого необходимо использовать параметр "Просмотр результирующих параметров пароля ".

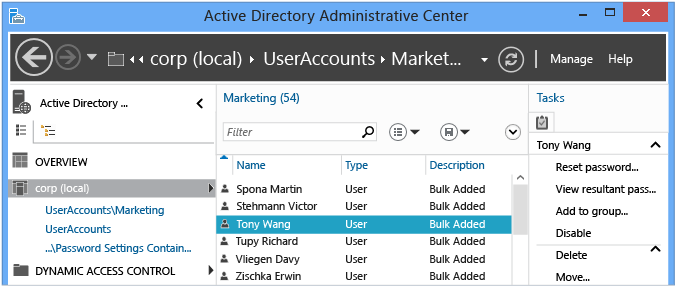

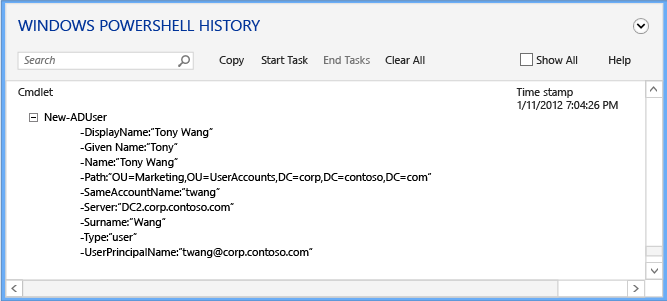

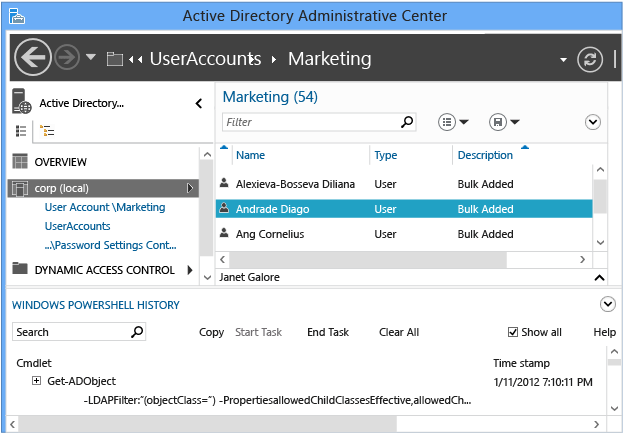

Использование средства просмотра журнала Windows PowerShell в Центре администрирования Active Directory

Будущее управления Windows связано с Windows PowerShell. Наложение графических средств на основе платформы автоматизации задач делает управление наиболее сложными распределенными системами согласованно и эффективно. Зная принципы работы Windows PowerShell, вы сможете полностью раскрыть свой потенциал и извлечь максимальную пользу из своих инвестиций в компьютерное оборудование.

Теперь Центр администрирования Active Directory позволяет просматривать историю выполнения всех командлетов Windows PowerShell, включая их аргументы и значения. При этом историю командлетов можно скопировать для дальнейшего изучения или изменения и повторного использования. Вы можете создавать заметки о задачах, чтобы изолировать результаты Windows PowerShell для команд Центра администрирования Active Directory. Также можно фильтровать историю на предмет интересных моментов.

Цель средства просмотра истории Windows PowerShell в Центре администрирования Active Directory заключается в том, чтобы вы могли учиться посредством практического опыта.

Щелкните стрелку, чтобы отобразить средство просмотра журнала Windows PowerShell.

Затем создайте пользователя или измените членство в группе. Просмотрщик истории постоянно обновляется — в нем отображается свернутое представление каждого командлета, выполненного Центром администрирования Active Directory, с указанными аргументами.

Разверните любую интересующую вас строку, чтобы увидеть значения всех аргументов командлета:

Select Start Task to create a manual notation before you use Active Directory Administrative Center to create, modify, or delete an object. Укажите свои действия. When done with your change, select End Task. Заметка о задаче группирует все выполненные действия в свертываемую заметку, которую можно использовать для лучшего понимания.

Например, чтобы просмотреть команды Windows PowerShell, используемые для изменения пароля пользователя и удаления пользователя из группы:

Selecting the Show All box also shows the Get-* verb Windows PowerShell cmdlets that only retrieve data.

Средство просмотра журнала отображает литеральные команды, выполняемые Центром администрирования Active Directory. Возможно, некоторые командлеты выполняются ненужно. Например, создать нового пользователя можно с помощью команды:

New-ADUser

Проектирование Центра администрирования Active Directory требует минимального использования кода и модульности. Таким образом, вместо отдельных наборов функций для создания новых пользователей и изменения уже существующих он выполняет каждую задачу по минимуму, а затем соединяет их воедино с помощью командлетов. Помните об этом при обучении Active Directory Windows PowerShell. Эту особенность можно также использовать как способ изучения, показывающий, как просто выполнять отдельные задачи с помощью Windows PowerShell.

Управление различными доменами в Центре администрирования Active Directory

При открытии Центра администрирования Active Directory домен, к которому вы подключены на этом компьютере (локальный домен), отображается на левой панели области навигации Центра администрирования Active Directory. В зависимости от прав текущего набора учетных данных для входа можно просматривать или управлять объектами Active Directory в этом локальном домене.

Вы также можете использовать тот же набор учетных данных входа и тот же экземпляр Центра администрирования Active Directory для просмотра и управления объектами Active Directory в любом другом домене в пределах того же леса или в домене другого леса с установленной доверенной связью с локальным доменом. Поддерживаются односторонние и двусторонние доверительные отношения. Для выполнения этой процедуры не требуется минимальное членство в группах.

Note

Если существует односторонняя связь между доменом A и доменом B, с помощью которого пользователи домена A могут получить доступ к ресурсам в домене B, но пользователи домена B не могут получить доступ к ресурсам в домене A, если вы используете Центр администрирования Active Directory на компьютере, где домен A является локальным доменом, можно подключиться к домену B с текущим набором учетных данных входа и в том же экземпляре Центра администрирования Active Directory.

Но если вы используете Центр администрирования Active Directory на компьютере, где домен B является локальным доменом, вы не можете подключиться к домену A с тем же набором учетных данных в том же экземпляре Центра администрирования Active Directory.

Windows Server 2012: управление внешним доменом в выбранном экземпляре Центра администрирования Active Directory с помощью текущего набора учетных данных для входа

To open Active Directory Administrative Center, in Server Manager, select Tools, and then select Active Directory Administrative Center.

To open Add Navigation Nodes, select Manage, and then select Add Navigation Nodes.

В разделе "Добавление узлов навигации" выберите "Подключиться к другим доменам".

In Connect to, type the name of the foreign domain that you want to manage (for example,

contoso.com), and then select OK.Когда вы успешно подключены к внешнему домену, просмотрите столбцы в окне "Добавление узлов навигации", выберите контейнер или контейнеры для добавления в область навигации Центра администрирования Active Directory и нажмите кнопку "ОК".

Windows Server 2008 R2: управление внешним доменом в выбранном экземпляре Центра администрирования Active Directory с помощью текущего набора учетных данных для входа

To open Active Directory Administrative Center, select Start, select Administrative Tools, and then select Active Directory Administrative Center.

Tip

Another way to open Active Directory Administrative Center is to select Start, select Run, and then type dsac.exe.

Затем откройте вкладку "Добавить узлы навигации" в верхней части окна Центра администрирования Active Directory, выберите "Добавить узлы навигации".

Tip

Другой способ открыть узлы навигации — щелкнуть правой кнопкой мыши в любом месте пустого пространства в области навигации Центра администрирования Active Directory, а затем выбрать пункт "Добавить узлы навигации".

В разделе "Добавление узлов навигации" выберите "Подключиться к другим доменам".

In Connect to, type the name of the foreign domain that you want to manage (for example,

contoso.com), and then select OK.Когда вы успешно подключены к внешнему домену, просмотрите столбцы в окне "Добавление узлов навигации", выберите контейнер или контейнеры для добавления в область навигации Центра администрирования Active Directory и нажмите кнопку "ОК".

Управление доменом с помощью учетных данных входа, отличных от текущего набора учетных данных для входа.

To open Active Directory Administrative Center at the command prompt, type the following command, and then select Enter:

runas /user:<domain\user> dsac

<domain\user> — это набор учетных данных, с которыми вы хотите открыть Центр администрирования Active Directory и dsac имя исполняемого файла в Центре администрирования Active Directory.

Когда центр администрирования Active Directory открыт, просмотрите область навигации для просмотра домена Active Directory или управления им.

Устранение неполадок управления AD DS

Troubleshooting options

Logging Options

Центр администрирования Active Directory теперь содержит встроенное ведение журнала в составе файла конфигурации трассировки. Создайте или измените следующий файл, расположенный в той же папке, что и файл dsac.exe:

dsac.exe.config

Создайте следующее содержимое:

<appSettings>

<add key="DsacLogLevel" value="Verbose" />

</appSettings>

<system.diagnostics>

<trace autoflush="false" indentsize="4">

<listeners>

<add name="myListener"

type="System.Diagnostics.TextWriterTraceListener"

initializeData="dsac.trace.log" />

<remove name="Default" />

</listeners>

</trace>

</system.diagnostics>

The verbosity levels for DsacLogLevel are None, Error, Warning, Info, and Verbose. Имя выходного файла можно настроить, и он записывается в ту же папку, что и dsac.exe. В выходных данных можно узнать, как работает Центр администрирования Active Directory, к каким контроллерам домена он обращается, какие команды Windows PowerShell выполнялись, какие ответы были, а также дополнительные сведения.

For example, when you use the Info level, which returns all results except the trace-level verbosity:

DSAC.exe starts.

Logging starts.

Контроллер домена запрашивается для возврата исходных сведений о домене.

[12:42:49][TID 3][Info] Command Id, Action, Command, Time, Elapsed Time ms (output), Number objects (output) [12:42:49][TID 3][Info] 1, Invoke, Get-ADDomainController, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADDomainController-Discover:$null-DomainName:"CORP"-ForceDiscover:$null-Service:ADWS-Writable:$nullКонтроллер домена DC1 вернулся из домена Corp.

Виртуальный диск PS Active Directory загружен.

[12:42:49][TID 3][Info] 1, Output, Get-ADDomainController, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] Found the domain controller 'DC1' in the domain 'CORP'. [12:42:49][TID 3][Info] 2, Invoke, New-PSDrive, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] New-PSDrive-Name:"ADDrive0"-PSProvider:"ActiveDirectory"-Root:""-Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 2, Output, New-PSDrive, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 3, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49Получение информации о корневом домене DSE.

[12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 3, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 4, Invoke, Get-ADOptionalFeature, 2012-04-16T12:42:49Получите информацию о корзине Active Directory для домена.

[12:42:49][TID 3][Info] Get-ADOptionalFeature -LDAPFilter:"(msDS-OptionalFeatureFlags=1)" -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 4, Output, Get-ADOptionalFeature, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 5, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 5, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 6, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 6, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 7, Invoke, Get-ADOptionalFeature, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADOptionalFeature -LDAPFilter:"(msDS-OptionalFeatureFlags=1)" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 7, Output, Get-ADOptionalFeature, 2012-04-16T12:42:50, 1 [12:42:50][TID 3][Info] 8, Invoke, Get-ADForest, 2012-04-16T12:42:50Получить лес Active Directory.

[12:42:50][TID 3][Info] Get-ADForest -Identity:"corp.contoso.com" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 8, Output, Get-ADForest, 2012-04-16T12:42:50, 1 [12:42:50][TID 3][Info] 9, Invoke, Get-ADObject, 2012-04-16T12:42:50Получение сведений о схеме для поддерживаемых типов шифрования, FGPP и определенных сведений о пользователе.

[12:42:50][TID 3][Info] Get-ADObject -LDAPFilter:"(|(ldapdisplayname=msDS-PhoneticDisplayName)(ldapdisplayname=msDS-PhoneticCompanyName)(ldapdisplayname=msDS-PhoneticDepartment)(ldapdisplayname=msDS-PhoneticFirstName)(ldapdisplayname=msDS-PhoneticLastName)(ldapdisplayname=msDS-SupportedEncryptionTypes)(ldapdisplayname=msDS-PasswordSettingsPrecedence))" -Properties:lDAPDisplayName -ResultPageSize:"100" -ResultSetSize:$null -SearchBase:"CN=Schema,CN=Configuration,DC=corp,DC=contoso,DC=com" -SearchScope:"OneLevel" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 9, Output, Get-ADObject, 2012-04-16T12:42:50, 7 [12:42:50][TID 3][Info] 10, Invoke, Get-ADObject, 2012-04-16T12:42:50Извлекается вся информация об объекте доменного имени, которую необходимо отобразить администратору, который щелкнул по заголовку домена.

[12:42:50][TID 3][Info] Get-ADObject -IncludeDeletedObjects:$false -LDAPFilter:"(objectClass=*)" -Properties:allowedChildClassesEffective,allowedChildClasses,lastKnownParent,sAMAccountType,systemFlags,userAccountControl,displayName,description,whenChanged,location,managedBy,memberOf,primaryGroupID,objectSid,msDS-User-Account-Control-Computed,sAMAccountName,lastLogonTimestamp,lastLogoff,mail,accountExpires,msDS-PhoneticCompanyName,msDS-PhoneticDepartment,msDS-PhoneticDisplayName,msDS-PhoneticFirstName,msDS-PhoneticLastName,pwdLastSet,operatingSystem,operatingSystemServicePack,operatingSystemVersion,telephoneNumber,physicalDeliveryOfficeName,department,company,manager,dNSHostName,groupType,c,l,employeeID,givenName,sn,title,st,postalCode,managedBy,userPrincipalName,isDeleted,msDS-PasswordSettingsPrecedence -ResultPageSize:"100" -ResultSetSize:"20201" -SearchBase:"DC=corp,DC=contoso,DC=com" -SearchScope:"Base" -Server:"dc1.corp.contoso.com"

Setting the Verbose level also shows the .NET stacks for each function, but these don't include enough data to be useful except when you're troubleshooting after the dsac.exe suffers an access violation or crash. Такая проблема может возникнуть по двум причинам:

- Веб-службы Active Directory не работают на контроллерах домена с доступом.

- Сетевые коммуникации блокируются для веб-служб Active Directory с компьютера, на котором работает Центр администрирования Active Directory.

Important

Существует также внеполняя версия службы с именем шлюза управления Active Directory, которая работает в Windows Server 2008 с пакетом обновления 2 (SP2) и Windows Server 2003 с пакетом обновления 2 (SP2).

Следующие ошибки отображаются, если экземпляры веб-служб Active Directory недоступны:

| Error | Operation |

|---|---|

| "Не удается подключиться к какому-либо домену. Обновите страницу или попробуйте еще раз, когда подключение станет доступным. | Отображается при запуске приложения "Центр администрирования Active Directory". |

| "Не удается найти доступный сервер в <домене доменных имен> NetBIOS, на котором выполняется веб-служба Active Directory (ADWS)" | Отображается при попытке выбрать узел домена в приложении Центра администрирования Active Directory |

Для решения этой проблемы выполните указанные ниже действия.

Убедитесь, что веб-службы Active Directory запущены по крайней мере на одном контроллере домена в домене (и желательно на всех контроллерах домена в лесу). Убедитесь, что он автоматически запускается на всех контроллерах домена.

На компьютере под управлением Центра администрирования Active Directory проверьте, можно ли найти сервер под управлением веб-служб Active Directory, выполнив следующие команды NLTest.exe:

nltest /dsgetdc:<domain NetBIOS name> /ws /force nltest /dsgetdc:<domain fully qualified DNS name> /ws /forceЕсли эти тесты завершаются ошибкой, даже если веб-службы Active Directory запущены, проблема связана с разрешением имен или LDAP, а не веб-службами Active Directory или Центром администрирования Active Directory. Этот тест завершается ошибкой "1355 0x54B ERROR_NO_SUCH_DOMAIN", если веб-службы Active Directory не работают на каких-либо контроллерах домена, поэтому дважды проверьте это, прежде чем делать какие-либо выводы.

На контроллере домена, возвращённом командой Nltest, выведите перечень прослушиваемых портов с помощью этой команды:

Netstat -anob > ports.txtПроверьте файл ports.txt и убедитесь, что веб-служба Active Directory прослушивает порт 9389. For example:

TCP 0.0.0.0:9389 0.0.0.0:0 LISTENING 1828 [Microsoft.ActiveDirectory.WebServices.exe] TCP [::]:9389 [::]:0 LISTENING 1828 [Microsoft.ActiveDirectory.WebServices.exe]Если служба прослушивает, проверьте правила брандмауэра Windows и убедитесь, что они разрешают входящий трафик TCP 9389. По умолчанию контроллеры домена включают правило брандмауэра "Веб-службы Active Directory (TCP-in)". Если служба не прослушивает, проверьте, что она запущена на этом сервере и перезапустите ее. Проверьте, не прослушивают ли порт 9389 какие-либо другие процессы.

Установите NetMon или другую программу записи сети на компьютере под управлением Центра администрирования Active Directory и на контроллере домена, возвращенном Nltest. Запустите одновременную запись сетевых данных на обоих компьютерах, начав с того, где вы запускаете Центр администрирования Active Directory, и замечаете ошибку перед остановкой записи. Убедитесь в том, что клиент способен отправлять и принимать данные с контроллера домена через порт TCP 9389. Если пакеты отправляются, но никогда не прибывают или они приходят, а контроллер домена отвечает, но они никогда не достигают клиента, скорее всего, брандмауэр между компьютерами в сети удаляет пакеты на этом порту. Этот брандмауэр может быть программным или аппаратным, и может быть частью программного обеспечения, отличного от Microsoft Endpoint Protection (антивирусная программа).