Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье описывается архитектура клонирования и безопасного восстановления виртуализированного контроллера домена. В нем приведены процессы клонирования и безопасного восстановления с поясняющими блок-схемами, а также дано подробное описание каждого из этапов этих процессов.

Архитектура клонирования виртуализированного контроллера домена

Виртуализированный архитектуру безопасного восстановления контроллера домена

Архитектура клонирования виртуализированного контроллера домена

Обзор

Клонирование виртуализированного контроллера домена основано на предоставлении идентификатора ИД создания виртуальной машины (VM-Generation ID) платформой низкоуровневой оболочки для обнаружения создания виртуальной машины. Доменные службы Active Directory изначально сохраняют значение этого идентификатора в своей базе данных (NTDS.DIT) во время повышения уровня контроллера домена. При загрузке виртуальной машины текущее значение ИД создания виртуальной машины, заданное в виртуальной машине, сравнивается со значением в базе данных. Если два значения отличаются, контроллер домена сбрасывает идентификатор вызова и удаляет пул RID, тем самым предотвращая повторное использование USN или потенциальное создание повторяющихся субъектов безопасности. После этого контроллер домена выполняет поиск файла DCCloneConfig.xml в расположениях, указанных в шаге 3 процедуры Cloning Detailed Processing. Если он находит файл DCCloneConfig.xml, он завершает развертывание в качестве клона, поэтому он инициирует клонирование для подготовки себя в качестве дополнительного контроллера домена путем повторного воспроизведения с помощью существующего NTDS. Содержимое DIT и SYSVOL, скопированное из исходного носителя.

В смешанной среде, где некоторые гипервизоры поддерживают VM-GenerationID и другие не поддерживают, возможно, что клонированный носитель будет случайно развернут на гипервизоре, который не поддерживает VM-GenerationID. Наличие файла DCCloneConfig.xml указывает на намерение администратора клонировать контроллер домена. Таким образом, если во время загрузки найден файл DCCloneConfig.xml, но vm-GenerationID не предоставляется из узла, клон контроллер домена загружается в режим восстановления служб каталогов (DSRM), чтобы предотвратить любое влияние на остальную часть среды. Носитель клона затем можно переместить в низкоуровневую оболочку, которая поддерживает ИД создания виртуальной машины, после чего попытку клонирования можно повторить.

Если клонированный носитель развертывается на гипервизоре, поддерживающем VM-GenerationID, но не предоставляется файл DCCloneConfig.xml, так как контроллер домена обнаруживает изменение идентификатора виртуальной машины между его DIT и одним из новой виртуальной машины, он активирует средства защиты, чтобы предотвратить повторное использование USN и избежать повторяющихся идентификаторов SID. Однако клонирование не будет инициировано, поэтому вторичный контроллер домена будет продолжать выполняться под тем же удостоверением, что и исходный контроллер домена. Этот дополнительный контроллер домена следует как можно раньше удалить из сети, чтобы предотвратить возникновение несогласованностей в среде.

Подробный процесс клонирования

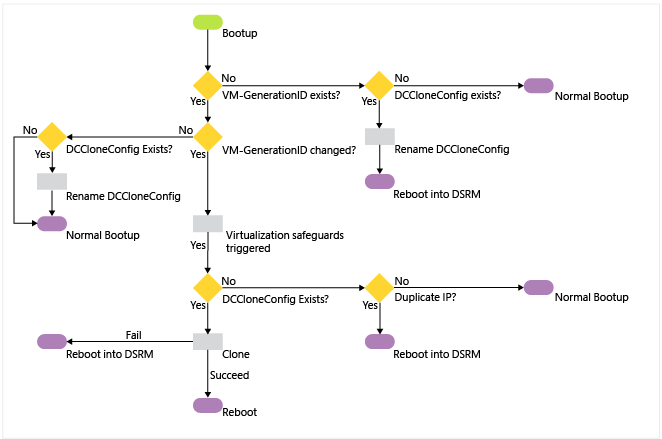

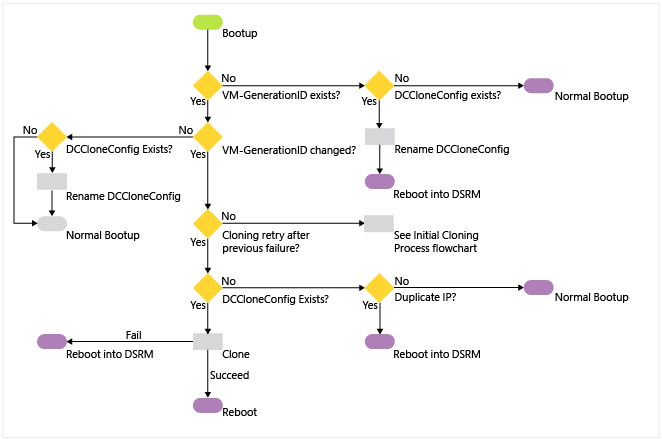

На следующей схеме показана архитектура для операции начального клонирования и для операции повторной попытки клонирования. Подробное описание этих процессов приведено ниже в данном разделе.

Начальная операция клонирования

Клонирование операции повтора

Следующие пункты содержат пояснения к данном процессу:

Имеющийся контроллер домена виртуальной машины загружается в низкоуровневой оболочке, поддерживающей ИД создания виртуальной машины.

Эта виртуальная машина не имеет значения ИД создания виртуальной машины, заданного в объекте-компьютере доменных служб Active Directory после повышения уровня.

Даже если значение NULL, следующее создание компьютера будет означать, что он все еще клонирует, так как новый идентификатор поколения виртуальной машины не будет соответствовать.

Идентификатор создания виртуальной машины устанавливается после следующей перезагрузки контроллера домена и не реплицируется.

После этого виртуальная машина считывает ИД создания виртуальной машины, предоставленный драйвером VMGenerationCounter. Она сравнивает эти два ИД создания виртуальной машины.

Если идентификаторы соответствуют, это не новая виртуальная машина и клонирование не будет продолжаться. Если существует файл DCCloneConfig.xml, контроллер домена переименует его с отметкой времени и даты, чтобы предотвратить клонирование. Сервер продолжает загружаться в обычном режиме. Именно так проходит каждая перезагрузка любого виртуального контроллера домена в Windows Server 2012.

Если два идентификатора не соответствуют, это новая виртуальная машина, содержащая NTDS. DIT из предыдущего контроллера домена (или это восстановленный моментальный снимок). Если файл DCCloneConfig.xml существует, контроллер домена приступает к выполнению операций клонирования. В противном случае он продолжает выполнение операций восстановления моментального снимка. См. раздел Virtualized domain controller safe restore architecture.

Если гипервизор не предоставляет идентификатор создания виртуальной машины для сравнения, но есть файл DCCloneConfig.xml, гость переименовывает файл, а затем загружается в DSRM для защиты сети от повторяющегося контроллера домена. Если файл dccloneconfig.xml отсутствует, гостевая загрузка обычно загружается (с потенциалом для дубликата контроллера домена в сети).

Служба NTDS проверяет имя значения реестра DWORD VDCisCloning (в разделе HKEY_Local_Machine\System\CurrentControlSet\Services\Ntds\Parameters).

Если он не существует, это первая попытка клонирования для этой виртуальной машины. Гость применяет меры безопасности для дублирования объектов виртуального контроллера домена, заключающиеся в том, чтобы сделать недействительным локальный пул относительных идентификаторов и задать новый идентификатор вызова репликации для контроллера домена

Если для него уже задано значение 0x1, это попытка клонирования повтора, в которой произошел сбой предыдущей операции клонирования. Меры безопасности дублирования объектов VDC не принимаются, так как они уже должны были выполняться один раз раньше и не нужно было изменять гостевой несколько раз.

Выполняется запись имени значения реестра DWORD IsClone (в разделе Hkey_Local_Machine\System\CurrentControlSet\Services\NTDS\Parameters)

Служба NTDS изменяет флаг загрузки гостя, чтобы для всех дальнейших загрузок осуществлялся запуск в режиме восстановления служб каталогов.

Служба NTDS пытается считать файл DcCloneConfig.xml в одном из трех допустимых расположениях (рабочий каталог DSA, %windir%\NTDS или съемный носитель с возможностью чтения и записи, поиск выполняется по буквам диска в корневом каталоге).

Если файл не существует в любом допустимом расположении, гость проверяет IP-адрес для дублирования. Если IP-адрес не дублируется, сервер загружается нормально. Если есть повторяющийся IP-адрес, компьютер загружается в DSRM для защиты сети от дубликата контроллера домена.

Если файл находится в допустимом расположении, служба NTDS проверяет его параметры. Если файл пуст (или пусты отдельные параметры), то NTDS автоматически настраивает значения для этих параметров.

Если файл DcCloneConfig.xml существует, но содержит какие-либо недопустимые записи или не может быть прочитан, клонирование завершается со сбоем, а гость загружается в режиме восстановления служб каталогов (DSRM).

Гость отключает все функции автоматической регистрации DNS, чтобы предотвратить случайный перехват имени и IP-адресов исходного компьютера.

Гость останавливает службу входа в сеть, чтобы предотвратить получение объявлений или ответ на сетевые запросы доменных служб Active Directory от клиентов.

NTDS проверяет отсутствие служб или программ, которые не являются частью DefaultDCCloneAllowList.xml или CustomDCCloneAllowList.xml

Если установлены службы или программы, которые не находятся в списке разрешений исключений по умолчанию или пользовательском списке разрешений исключений, клонирование завершается ошибкой и гостевые загрузки в DSRM для защиты сети от повторяющегося контроллера домена.

При отсутствии несовместимостей клонирование продолжается.

Если из-за пустых параметров сети в DCCloneConfig.xml будет использоваться автоматическая IP-адресация, гость включает DHCP на сетевых адаптерах, чтобы получить сведения об аренде IP-адресов, сетевой маршрутизации и разрешении имен.

Гость находит контроллер домена, на котором выполняется роль FSMO эмулятора PDC. При этом используется служба DNS и протокол DCLocator. Устанавливается подключение RPC и вызывается метод IDL_DRSAddCloneDC для клонирования объекта-компьютера контроллера домена.

Если исходный объект-компьютер гостя содержит расширенное разрешение заголовка домена "'Разрешить контроллеру домена клонировать себя", клонирование продолжается.

Если исходный объект компьютера гостя не содержит этого расширенного разрешения, клонирование завершается сбоем и гостевая загрузка в DSRM для защиты сети от повторяющегося контроллера домена.

Имя объекта-компьютера доменных служб Active Directory устанавливается аналогичным имени, указанному в файле DCCloneConfig.xml, если оно там есть, или создается автоматически в PDCE. NTDS создает правильный объект параметров NTDS для подходящего логического сайта Active Directory.

Если это клонирование PDC, то гость переименовывает локальный компьютер и перезагружается. После перезагрузки он проходит через шаг 1 – 10 снова, а затем переходит к шагу 13.

Если это клонирование контроллера домена реплики, на этом этапе перезагрузка не выполняется.

Гость предоставляет параметры повышения уровня службе сервера с ролью DS, которая запускает повышение.

Служба сервера с ролью DS останавливает все службы, связанные с доменными службами Active Directory (NTDS, NTFRS/DFSR, KDC, DNS).

Гость принудительно выполняет синхронизацию времени NT5DS (Windows NTP) с другим контроллером домена (в стандартной иерархии службы времени Windows это означает использование PDCE). Гость обращается к PDCE. Все имеющиеся билеты Kerberos записываются на диск.

Гость настраивает службы DFSR или NTFRS на автоматический запуск. Гость удаляет все существующие файлы базы данных DFSR и NTFRS (по умолчанию: c:\windows\ntfrs и c:\system volume information\dfsr\<database_GUID>), чтобы принудительно приступить к неавторитативной синхронизации SYSVOL при следующем запуске службы. Гость не удаляет содержимое файла SYSVOL, чтобы предустановить SYSVOL при запуске синхронизации позже.

Гость переименовывается. Служба сервера с ролью DS в госте начинает настройку доменных служб Active Directory (повышение уровня), используя имеющийся файл базы данных NTDS.DIT в качестве источника вместо шаблона базы данных, включенного в c:\windows\system32, который используется при обычном повышении.

Гость обращается к владельцу роли FSMO хозяина RID для получения нового распределения пула относительных идентификаторов.

Процесс повышения уровня создает новый идентификатор вызова и воссоздает объект параметров NTDS для клонированного контроллера домена (при использовании имеющейся базы данных NTDS.DIT это входит в состав повышения домена независимо от клонирования).

NTDS реплицирует объекты, которые отсутствую, имеют более новую дату или более высокую версию, с партнерского контроллера домена. NTDS.DIT уже содержит объекты, относящиеся ко времени перехода исходного контроллера домена в автономный режим, и они по мере возможности используются для минимизации входящего трафика репликации. Выполняется заполнение разделов глобального каталога.

Служба DFSR или FRS запускается, так как база данных отсутствует, SYSVOL неавторитетно синхронизирует входящий трафик от партнера репликации. Этот процесс повторно использует существующие данные в папке SYSVOL, чтобы свести к минимуму сетевой трафик репликации.

Гость повторно активирует регистрацию DNS-клиента на компьютере, который получил уникальное имя и параметры сети.

Гость запускает модули SYSPREP, указанные элементом DefaultDCCloneAllowList.xml <SysprepInformation> , чтобы свернуть ссылки на предыдущее имя компьютера и идентификатор безопасности.

Повышение уровня клонирования выполнено.

Гость удаляет флаг загрузки DSRM, чтобы следующая загрузка проходила в обычном режиме.

Гость переименовывает DCCloneConfig.xml с добавленной меткой даты и времени, чтобы она снова не считывалась при следующей загрузке.

Гость удаляет имя значения реестра DWORD VdcIsCloning из раздела HKEY_Local_Machine\System\CurrentControlSet\Services\NTDS\Parameters.

Гость задает для имени значения реестра DWORD "VdcCloningDone" в разделе HKEY_Local_Machine\System\CurrentControlSet\Services\NTDS\Parameters значение 0x1. Windows не использует это значение, а предоставляет его в качестве маркера для третьих сторон.

Гость обновляет атрибут msDS-GenerationID в своем клонированном объекте контроллера домена, чтобы он соответствовал текущему ИД создания виртуальной машины гостя.

Выполняется перезапуск гостя. Теперь это обычный, рекламный контроллер домена.

Архитектура безопасного восстановления виртуализированного контроллера домена

Обзор

Работа доменных служб Active Directory основана на предоставлении идентификатора ИД создания виртуальной машины (VM-Generation ID) платформой низкоуровневой оболочки для обнаружения восстановления моментального снимка виртуальной машины. Доменные службы Active Directory изначально сохраняют значение этого идентификатора в своей базе данных (NTDS.DIT) во время повышения уровня контроллера домена. Когда администратор восстанавливает машину из предыдущего снимка, текущее значение ИД создания виртуальной машины из виртуальной машины сравнивается со значением в базе данных. Если два значения отличаются, контроллер домена сбрасывает идентификатор вызова и удаляет пул RID, тем самым предотвращая повторное использование USN или потенциальное создание повторяющихся субъектов безопасности. Существует два сценария, в которых возможно выполнение безопасного восстановления:

Когда виртуальный контроллер домена запускается после того, как моментальный снимок был восстановлен при отключенном контроллере домена

Когда моментальный снимок восстанавливается на работающем контроллере домена

Если виртуализированный контроллер домена в моментальном снимке находится в приостановленном, а не в выключенном состоянии, вам требуется перезапустить доменные службы Active Directory, чтобы активировать новый запрос пула относительных идентификаторов. Вы можете перезапустить доменные службы Active Directory с помощью оснастки "Службы" или Windows PowerShell (Restart-Service NTDS -force).

Следующие разделы содержат подробное описание безопасного восстановления для каждого из сценариев.

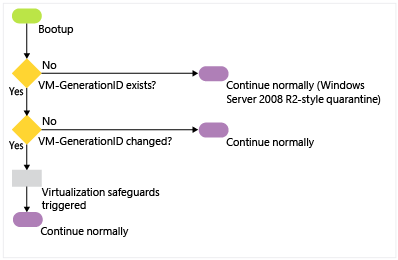

Подробный процесс безопасного восстановления

Следующая блок-схема показывает, как именно происходит безопасное восстановление, когда виртуальный контроллер домена запускается после того, как моментальный снимок был восстановлен при отключенном контроллере домена

Когда виртуальная машина загружается после восстановления моментального снимка, она получает новый ИД создания виртуальной машины, заданный узлом низкоуровневой оболочки в связи с восстановлением моментального снимка.

Новый ИД создания виртуальной машины из виртуальной машины сравнивается с ИД создания виртуальной машины из базы данных. Так как два идентификатора не соответствуют, он использует средства защиты виртуализации (см. шаг 3 в предыдущем разделе). После завершения обновления ИД создания виртуальной машины, заданный для объекта-компьютера доменных служб Active Directory, обновляется, чтобы соответствовать новому идентификатору предоставленному узлом низкоуровневой оболочки.

Гость применяет следующие меры безопасности виртуализации:

Прекращение действия локального пула относительных идентификаторов.

Установка нового идентификатора вызова для базы данных контроллера домена.

Примечание.

Эта часть безопасного восстановления аналогична процессу клонирования. Хотя данный процесс предназначен для безопасного восстановления виртуального контроллера домена, когда он загружается после восстановления моментального снимка, те же действия выполняются и во время процесса клонирования.

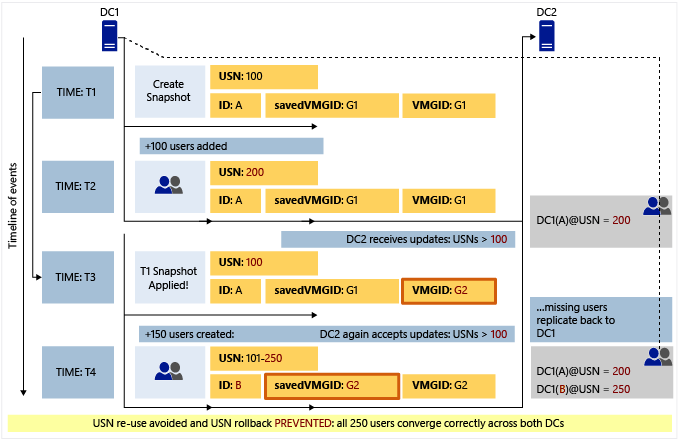

На следующей схеме показано, как меры безопасности виртуализации предотвращают расхождение, вносимое откатом номера последовательного обновления при восстановлении снимка на запущенном виртуальном контроллере домена.

Примечание.

Предыдущая иллюстрация специально упрощена, чтобы продемонстрировать наиболее основные принципы.

В момент времени T1 администратор низкоуровневой оболочки получает моментальный снимок виртуального контроллера домена DC1. При этом DC1 имеет номер последовательного обновления (USN) (на практике это highestCommittedUsn) со значением 100 и InvocationId (на предыдущей схеме это ID) со значением A (на практике это GUID). Значение savedVMGID — это ИД создания виртуальной машины в файле DIT контроллера домена (хранится для объекта-компьютера контроллера домена в атрибуте с именем msDS-GenerationId). VMGID — это текущее значение ИД создания виртуальной машины из драйвера виртуальной машины. Данное значение предоставляется низкоуровневой оболочкой.

В более поздний момент времени T2 для этого контроллера домена добавляется 100 пользователей (рассматривайте пользователей в качестве примера обновлений, которые могли иметь место для данного контроллера домена между моментами T1 и T2; реальные обновления могут включать в себя создание пользователей и групп, обновления паролей и атрибутов и т. п.). В данном примере каждое обновление использует один уникальный номер последовательного обновления (USN) (хотя на практике создание пользователя может использовать более одного номера). Перед фиксацией этих обновлений DC1 проверяет, совпадает ли значение ИД создания виртуальной машины в его базе данных (savedVMGID) с текущим значением в драйвере (VMGID). Они одинаковы, так как откат еще не произошел, поэтому обновления фиксируются и USN перемещается до 200, указывая, что следующее обновление может использовать USN 201. Изменения в InvocationId, savedVMGID или VMGID не изменяются. Эти обновления реплицируются на DC2 в рамках следующего цикла репликации. DC2 обновляет его высокий водяной знак (и UptoDatenessVector), представленный здесь просто как DC1(A) @USN = 200. Теперь DC2 оповещен обо всех обновлениях из DC1 в контексте идентификатора InvocationId A до номера последовательного обновления 200.

В момент времени T3 моментальный снимок, полученный в момент времени T1, применяется к DC1. Для DC1 был выполнен откат, поэтому его номер последовательного обновления вернулся к 100, указывая, что он может использовать номера с 101 для сопоставления с последующими обновлениями. Однако на данном этапе значение VMGID было бы другим в низкоуровневых оболочках, которые поддерживают ИД создания виртуальной машины.

Впоследствии, когда DC1 выполняет любое обновление, он проверяет, совпадает ли значение ИД создания виртуальной машины в его базе данных (savedVMGID) со значением в драйвере виртуальной машины (VMGID). В этом случае это не так же, поэтому DC1 выводит это как свидетельство отката, и он активирует защиту виртуализации; другими словами, он сбрасывает идентификатор вызова (ID = B) и удаляет пул RID (не показан на предыдущей схеме). Затем он сохраняет новое значение VMGID в базе данных и фиксирует эти обновления (USN 101 – 250) в контексте нового вызоваId B. В следующем цикле репликации DC2 ничего не знает от DC1 в контексте InvocationId B, поэтому он запрашивает все из DC1, связанного с InvocationID B. В результате обновления, выполненные в DC1 после применения моментального снимка, будут безопасно конвергентироваться. Кроме того, набор обновлений, выполненных на DC1 в момент времени T2 (которые были потеряны на DC1 после восстановления снимка), будут реплицированы обратно на DC1 при следующей запланированной репликации, так как они были реплицированы на DC2 (что показано пунктирной линией, возвращающейся к DC1).

После того как гость использует средства защиты виртуализации, NTDS реплицирует различия объектов Active Directory входящего трафика, отличного от контроллера домена партнера. Вектор актуальности конечного сервера службы каталогов обновляется соответствующим образом. После этого гость синхронизирует SYSVOL:

При использовании FRS гость останавливает службу NTFRS и задает значение реестра D2 BURFLAGS. Затем она запускает службу NTFRS, которая неавторитетно реплицирует входящий трафик, повторно используя существующие без изменений данные SYSVOL, когда это возможно.

При использовании DFSR гость останавливает службу DFSR и удаляет файлы базы данных DFSR (расположение по умолчанию: %systemroot%\system volume information\dfsr\<).> Затем она запускает службу DFSR, которая неавторитетно реплицирует входящий трафик, повторно используя существующие без изменений данные SYSVOL, когда это возможно.

Примечание.

- Если низкоуровневая оболочка не предоставляет ИД создания виртуальной машины для сравнения, она не поддерживает меры безопасности виртуализации, и гость будет работать в качестве виртуализированного контроллера домена под управлением Windows Server 2008 R2 или более ранней версии. Гость реализует карантинную защиту отката номера последовательного обновления при наличии попытки запустить репликацию с номерами последовательного обновления, не превышающими последний наибольший номер, который был зарегистрирован партнерским контроллером домена. Дополнительные сведения о карантинной защите отката номера последовательного обновления см. в разделе USN и откат USN