Субъекты безопасности

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

В этой справочной статье описываются субъекты безопасности для учетных записей Windows и групп безопасности, а также технологии безопасности, связанные с субъектами безопасности.

Что такое субъекты безопасности?

Субъект безопасности — это любая сущность, которая может быть проверена операционной системой, например учетной записью пользователя, учетной записью компьютера или потоком или процессом, выполняющимся в контексте безопасности учетной записи пользователя или компьютера, или групп безопасности для этих учетных записей. Субъекты безопасности уже давно стали основой для управления доступом к защищаемым ресурсам на компьютерах Windows. Каждый субъект безопасности представлен в операционной системе уникальным идентификатором безопасности (SID).

Примечание.

Это содержимое относится только к версиям Windows в списке "Применимо к" в начале статьи.

Как работают субъекты безопасности

Субъекты безопасности, созданные в домене Active Directory, являются объектами Active Directory, которые можно использовать для управления доступом к ресурсам домена. Каждому субъекту безопасности присваивается уникальный идентификатор, который он сохраняет в течение всего времени существования. Локальные учетные записи пользователей и группы безопасности создаются на локальном компьютере, и их можно использовать для управления доступом к ресурсам на этом компьютере. Локальные учетные записи пользователей и группы безопасности управляются диспетчером учетных записей безопасности (SAM) на локальном компьютере.

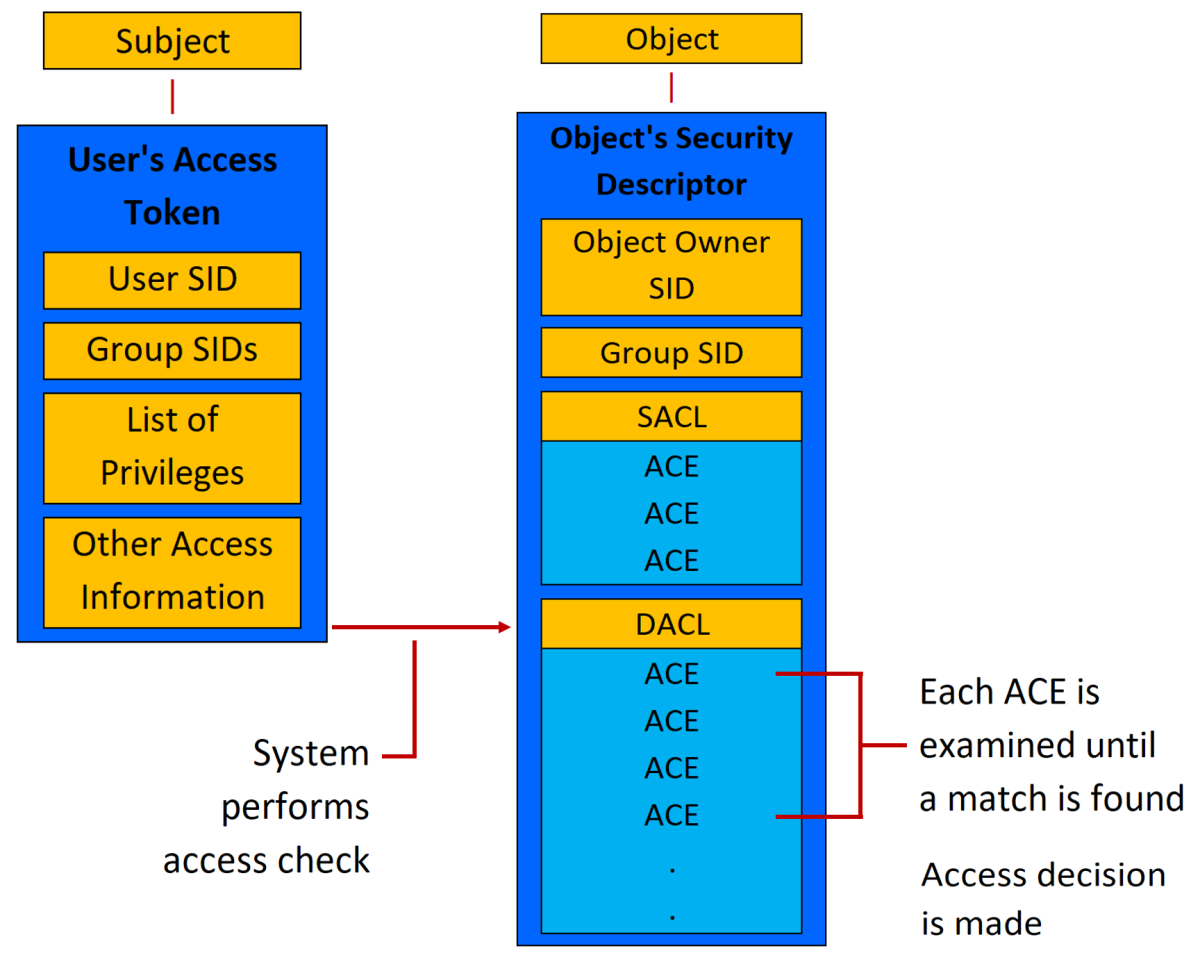

Компоненты управления авторизацией и доступом

На следующей схеме показан процесс авторизации и управления доступом Windows. На схеме тема (процесс, инициированный пользователем), пытается получить доступ к объекту, например к общей папке. Сведения в маркере доступа пользователя сравниваются с записями управления доступом (ACEs) в дескрипторе безопасности объекта, и принимается решение о доступе. Идентификаторы идентификаторов субъектов безопасности используются в маркере доступа пользователя и в acEs в дескрипторе безопасности объекта.

Процесс управления авторизацией и доступом

Субъекты безопасности тесно связаны со следующими компонентами и технологиями:

- Идентификаторы безопасности

- Маркеры доступа в Azure Active Directory

- Дескрипторы безопасности и списки управления доступом

- Разрешения

Идентификаторы безопасности

Идентификаторы безопасности (SID) предоставляют базовый блок модели безопасности Windows. Они работают с определенными компонентами технологий авторизации и контроля доступа в инфраструктуре безопасности операционных систем Windows Server. Это помогает защитить доступ к сетевым ресурсам и обеспечить более безопасную вычислительную среду.

Идентификатор безопасности — это значение переменной длины, которая используется для уникальной идентификации субъекта безопасности, представляющего любую сущность, которую можно пройти проверку подлинности системой. Эти сущности включают учетную запись пользователя, учетную запись компьютера или поток или процесс, который выполняется в контексте безопасности учетной записи пользователя или компьютера. Каждый субъект безопасности автоматически назначается идентификатор безопасности при его создании. Идентификатор безопасности хранится в базе данных безопасности. Если идентификатор безопасности используется в качестве уникального идентификатора пользователя или группы, он никогда не может использоваться для идентификации другого пользователя или группы.

При каждом входе пользователя система создает маркер доступа для этого пользователя. Маркер доступа содержит идентификатор безопасности пользователя, права пользователя и идентификаторы SID для групп, к которым принадлежит пользователь. Этот маркер предоставляет контекст безопасности для любых действий, выполняемых пользователем на этом компьютере.

В дополнение к уникальным созданным идентификаторам безопасности для конкретного домена, назначенным определенным пользователям и группам, существуют известные идентификаторы SID, определяющие универсальные группы и универсальные пользователи. Например, идентификаторы "Все" и "Мир " определяют группы, включающие всех пользователей. Известные идентификаторы SID имеют значения, которые остаются постоянными во всех операционных системах.

Маркеры доступа

Маркер доступа — это защищенный объект, содержащий сведения об удостоверениях и правах пользователя, связанных с учетной записью пользователя.

Когда пользователь входит в систему в интерактивном режиме или пытается подключиться к компьютеру под управлением Windows, процесс входа проходит проверку подлинности учетных данных пользователя. Если проверка подлинности выполнена успешно, процесс возвращает идентификатор безопасности для пользователя и список идентификаторов безопасности для групп безопасности пользователя. Локальный центр безопасности (LSA) на компьютере использует эти сведения для создания маркера доступа (в данном случае основной маркер доступа). К ним относятся идентификаторы безопасности, возвращаемые процессом входа, и список прав пользователя, назначенных локальной политикой безопасности пользователю и группам безопасности пользователя.

После создания основного маркера доступа LSA копия маркера доступа присоединяется к каждому потоку и процессу, который выполняется от имени пользователя. Всякий раз, когда поток или процесс взаимодействует с защищаемым объектом или пытается выполнить системную задачу, требующую прав пользователя, операционная система проверка маркер доступа, связанный с потоком, чтобы определить уровень авторизации.

Предусмотрено два типа маркеров доступа: основной маркер и маркер олицетворения. Каждый процесс имеет первичный маркер, описывающий контекст безопасности учетной записи пользователя, связанной с процессом. Основной маркер доступа обычно назначается процессу для представления сведений о безопасности по умолчанию для этого процесса. С другой стороны, маркеры олицетворения используются для сценариев клиента и сервера. Маркеры олицетворения позволяют потоку выполняться в контексте безопасности, который отличается от контекста безопасности процесса, которому принадлежит поток.

Дескрипторы безопасности и списки управления доступом

Дескриптор безопасности — это структура данных, связанная с каждым защищаемым объектом. Все объекты в Active Directory и все защищаемые объекты на локальном компьютере или в сети имеют дескрипторы безопасности для управления доступом к объектам. Дескрипторы безопасности содержат информацию о том, кто является владельцем объекта, кто и как может получить к нему доступ и какие типы доступа подлежат аудиту. Дескрипторы безопасности содержат список управления доступом (ACL) объекта, который включает все разрешения безопасности, применяемые к объекту. Дескриптор безопасности объекта может содержать два типа списков управления доступом:

Список управления доступом (DACL), определяющий пользователей и группы, которым разрешен или запрещен доступ.

Список управления доступом системы (SACL), который управляет аудитом доступа.

Эту модель управления доступом можно использовать для отдельных объектов и атрибутов, таких как файлы и папки, объекты Active Directory, разделы реестра, принтеры, устройства, порты, службы, процессы и потоки. Из-за этого отдельного элемента управления можно настроить безопасность объектов в соответствии с потребностями организации, делегировать полномочия над объектами или атрибутами, а также создавать пользовательские объекты или атрибуты, требующие определения уникальных средств защиты безопасности.

Разрешения

Разрешения позволяют владельцу каждого защищаемого объекта, например файла, объекта Active Directory или раздела реестра, контролировать, кто может выполнять операцию или набор операций с объектом или свойством объекта. Разрешения выражаются в архитектуре безопасности как ACEs. Так как доступ к объекту находится на усмотрении владельца объекта, тип управления доступом, используемый в Windows, называется дискреционным контролем доступа.

Разрешения отличаются от прав пользователей в том, что разрешения присоединены к объектам, а права пользователей применяются к учетным записям пользователей. Администратор istrators могут назначать права пользователя группам или пользователям. Эти права позволяют пользователям выполнять определенные действия, такие как вход в систему в интерактивном режиме или резервное копирование файлов и каталогов.

На компьютерах права пользователей позволяют администраторам контролировать выполнение операций, влияющих на весь компьютер, а не определенный объект. Администратор istrator назначают права пользователя отдельным пользователям или группам в рамках параметров безопасности компьютера. Хотя права пользователей могут управляться централизованно с помощью групповой политики, они применяются локально. Пользователи могут (и обычно делать) разные права пользователя на разных компьютерах.

Сведения о доступных правах пользователей и способах их реализации см. в разделе "Назначение прав пользователей".

Контекст безопасности в проверке подлинности

Учетная запись пользователя позволяет пользователю входить на компьютеры, сети и домены с удостоверением, которое может пройти проверку подлинности компьютера, сети или домена.

В Windows любой пользователь, служба, группа или компьютер, который может инициировать действие, является субъектом безопасности. Субъекты безопасности имеют учетные записи, которые могут быть локальными для компьютера или домена. Например, клиентские компьютеры Windows, присоединенные к домену, могут участвовать в сетевом домене, взаимодействуя с контроллером домена, даже если пользователь не вошел в систему.

Чтобы инициировать обмен данными, компьютер должен иметь активную учетную запись в домене. Перед приемом связи с компьютера локальный центр безопасности на контроллере домена проверяет подлинность удостоверения компьютера, а затем определяет контекст безопасности компьютера так же, как и для субъекта безопасности пользователя.

Этот контекст безопасности определяет удостоверение и возможности пользователя или службы на определенном компьютере или пользователя, службы, группы или компьютера в сети. Например, он определяет ресурсы (например, общую папку или принтер), к которым можно получить доступ, а также действия (например, чтение, запись или изменение), которые могут выполняться пользователем, службой или компьютером на этом ресурсе.

Контекст безопасности пользователя или компьютера может отличаться от одного компьютера к другому, например при проверке подлинности пользователя на сервере или рабочей станции, отличной от основной рабочей станции пользователя. Он также может отличаться от одного сеанса к другому, например, когда администратор изменяет права и разрешения пользователя. Кроме того, контекст безопасности отличается, если пользователь или компьютер работает на автономной основе, в смешанном сетевом домене или в составе домена Active Directory.

Учетные записи и группы безопасности

Учетные записи и группы безопасности, созданные в домене Active Directory, хранятся в базе данных Active Directory и управляются с помощью средств Active Directory. Эти субъекты безопасности являются объектами каталога, и их можно использовать для управления доступом к ресурсам домена.

Локальные учетные записи пользователей и группы безопасности создаются на локальном компьютере, и их можно использовать для управления доступом к ресурсам на этом компьютере. Локальные учетные записи пользователей и группы безопасности хранятся и управляются диспетчером учетных записей безопасности (SAM) на локальном компьютере.

Учетные записи пользователей

Учетная запись пользователя однозначно идентифицирует пользователя, который использует компьютерную систему. Учетная запись сигнализирует системе применить соответствующую авторизацию, чтобы разрешить или запретить пользователю доступ к ресурсам. Учетные записи пользователей можно создавать в Active Directory и на локальных компьютерах, а администраторы используют их для:

Представляет, идентифицирует и проверяет подлинность удостоверения пользователя. Учетная запись пользователя позволяет пользователю входить на компьютеры, сети и домены с уникальным идентификатором, который может пройти проверку подлинности компьютера, сети или домена.

Авторизация (предоставление или запрет) доступа к ресурсам. После проверки подлинности пользователя пользователь получает разрешение на доступ к ресурсам на основе разрешений, назначенных данному пользователю для ресурса.

Аудит действий, выполняемых в учетной записи пользователя.

В операционных системах Windows и Windows Server есть встроенные учетные записи пользователей или вы можете создавать учетные записи пользователей в соответствии с требованиями вашей организации.

Группы безопасности

Группа безопасности — это коллекция учетных записей пользователей, учетных записей компьютеров и других групп учетных записей, которые могут управляться как единая единица с точки зрения безопасности. В операционных системах Windows существует несколько встроенных групп безопасности, которые предварительно настроены с соответствующими правами и разрешениями для выполнения определенных задач. Кроме того, можно создать группу безопасности для каждого уникального сочетания требований безопасности, которые применяются к нескольким пользователям в организации.

Группы могут быть локальными или локальными для определенного компьютера:

Группы безопасности Active Directory используются для управления правами и разрешениями для ресурсов домена.

Локальные группы существуют в базе данных SAM на локальных компьютерах (на всех компьютерах под управлением Windows), кроме контроллеров домена. Локальные группы используются для управления правами и разрешениями только для ресурсов на локальном компьютере.

С помощью групп безопасности для управления доступом можно:

Упрощение администрирования. Вы можете назначить общий набор прав, общий набор разрешений или несколько учетных записей одновременно, а не назначать их каждой учетной записи по отдельности. Кроме того, когда пользователи передают задания или покидают организацию, разрешения не привязаны к учетным записям пользователей, что упрощает переназначение разрешений или удаление.

Реализуйте модель управления доступом на основе ролей. Эту модель можно использовать для предоставления разрешений с помощью групп с разными область для соответствующих целей. Области, доступные в Windows, включают локальные, глобальные, локальные доменные и универсальные.

Сведите к минимуму размер списков управления доступом и скорости проверка безопасности. У группы безопасности есть собственный идентификатор безопасности; Таким образом, идентификатор безопасности группы можно использовать для указания разрешений для ресурса. В среде с более чем несколькими тысячами пользователей, если идентификаторы отдельных учетных записей пользователей используются для указания доступа к ресурсу, ACL этого ресурса может стать неуправляемым, и время, необходимое системе для проверка разрешений на ресурс, может стать неприемлемым.

Описание и параметры групп безопасности домена, определенных в Active Directory, см . в разделе "Группы безопасности Active Directory".

Описание и параметры специальных удостоверений см. в разделе "Специальные группы удостоверений".

См. также

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по