Приложение В. Защищенные учетные записи и группы в Active Directory

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

Приложение В. Защищенные учетные записи и группы в Active Directory

В Active Directory набор учетных записей и групп с высоким уровнем привилегий считается защищенными учетными записями и группами. С большинством объектов в Active Directory пользователи делегировали разрешения для управления объектами Active Directory, могут изменять разрешения для объектов, включая изменение разрешений, чтобы позволить себе изменять членство в специальных группах.

Защищенные учетные записи и группы — это специальные объекты, в которых устанавливаются разрешения и применяются с помощью автоматического процесса, гарантирующего согласованность разрешений для объектов. Эти разрешения остаются даже при перемещении объектов в разные расположения в Active Directory. Если разрешения защищенного объекта изменяются, существующие процессы гарантируют, что разрешения возвращаются быстро в их значения по умолчанию.

Защищенные группы

Следующие учетные записи безопасности и группы защищены в службах домен Active Directory:

- Операторы учета

- Администратор

- Администраторы

- Операторы архива

- Администраторы домена

- Контроллеры доменов

- Администраторы предприятия

- Krbtgt

- Операторы печати

- Контроллеры домена только для чтения

- Репликатор

- Администраторы схемы

- Операторы сервера

Администратор SDHolder

Целью объекта Администратор SDHolder является предоставление разрешений "template" для защищенных учетных записей и групп в домене. Администратор SDHolder автоматически создается в качестве объекта в системном контейнере каждого домена Active Directory. Его путь: CN=Администратор SDHolder,CN=System,DC=domain_component,DC>=<<domain_component>?.

Хотя группа Администратор istrators владеет большинством объектов в домене Active Directory, группа доменных Администратор владеет объектом Администратор SDHolder. По умолчанию корпоративные Администратор могут вносить изменения в объект Администратор SDHolder любого домена, так как это может быть Администратор домена и групп Администратор istratorов домена. Кроме того, хотя владелец Администратор SDHolder по умолчанию является группой доменных Администратор домена, члены Администратор istrator или Enterprise Администратор могут иметь право владения объектом.

SDProp

SDProp — это процесс, который выполняется каждые 60 минут (по умолчанию) на контроллере домена, который содержит эмулятор PDC домена (PDCE). SDProp сравнивает разрешения для объекта Администратор SDHolder домена с разрешениями на защищенные учетные записи и группы в домене. Если разрешения для любой из защищенных учетных записей и групп не соответствуют разрешениям для объекта Администратор SDHolder, SDProp сбрасывает разрешения на защищенные учетные записи и группы, чтобы они соответствовали заданным для объекта Администратор SDHolder домена.

Наследование разрешений отключено для защищенных групп и учетных записей. Даже если учетные записи и группы перемещаются в разные расположения в каталоге, они не будут наследовать разрешения от новых родительских объектов. Наследование отключено для объекта Администратор SDHolder, чтобы разрешения на родительские объекты не изменяли разрешения Администратор SDHolder.

Изменение интервала SDProp

Как правило, не следует изменять интервал, с которым выполняется SDProp, за исключением целей тестирования. Если необходимо изменить интервал SDProp, в PDCE для домена используйте regedit, чтобы добавить или изменить значение DWORD Администратор SDProtectFrequency в HKLM\SYSTEM\CurrentControlSet\Services\NTDS\Parameters.

Диапазон значений составляет в секундах от 60 до 7200 (одна минута до двух часов). Чтобы удалить изменения, удалите ключ Администратор SDProtectFrequency. Удаление ключа приводит к тому, что SDProp отменить изменения обратно к 60-минутным интервалам. Обычно этот интервал не следует уменьшать в рабочих доменах, так как это может увеличить затраты на обработку LSASS на контроллере домена. Влияние этого увеличения зависит от количества защищенных объектов в домене.

Запуск SDProp вручную

Лучший подход к тестированию изменений Администратор SDHolder заключается в том, чтобы запустить SDProp вручную, что приводит к немедленному выполнению задачи, но не влияет на запланированное выполнение. Вы можете принудительно запустить SDProp с помощью Ldp.exe или запуска скрипта изменения LDAP. Чтобы запустить SDProp вручную, выполните следующие действия.

Запустите Ldp.exe.

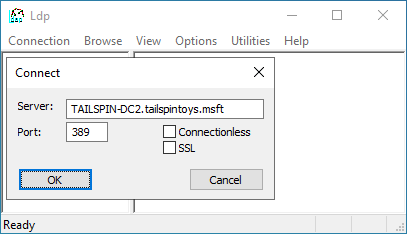

В диалоговом окне Ldp щелкните Подключение ion и щелкните Подключение.

В диалоговом окне Подключение введите имя контроллера домена для домена, в котором находится роль эмулятора PDC (PDCE) и нажмите кнопку "ОК".

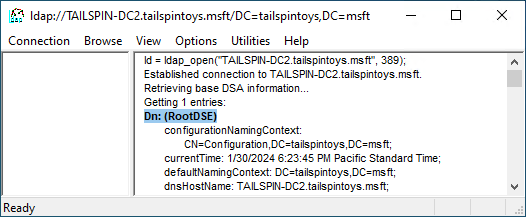

Чтобы проверить подключение, проверка, что Dn: (RootDSE) присутствует на следующем снимке экрана. Затем щелкните Подключение и нажмите кнопку "Привязка".

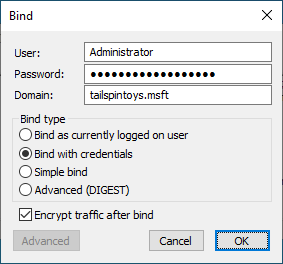

В диалоговом окне "Привязка" введите учетные данные учетной записи пользователя, которая имеет разрешение на изменение объекта rootDSE. (Если вы вошли в систему как этот пользователь, можно выбрать Привязка как вошедшего в систему пользователя.) Нажмите кнопку "ОК".

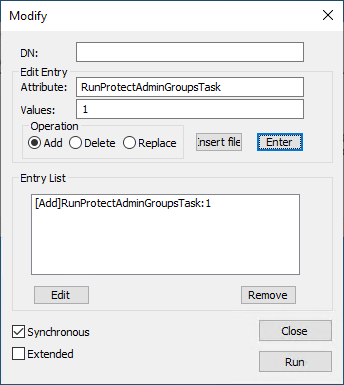

После завершения операции привязки нажмите кнопку "Обзор" и нажмите кнопку "Изменить".

В диалоговом окне "Изменение" оставьте поле DN пустым. В поле "Изменить атрибут записи" введите RunProtect Администратор GroupsTask и в поле "Значения" введите 1. Нажмите клавишу ВВОД , чтобы заполнить список записей, как показано здесь.

В заполненном диалоговом окне "Изменить" нажмите кнопку "Выполнить" и убедитесь, что изменения, внесенные в объект Администратор SDHolder, появились на этом объекте.