Приложение D. Защита встроенных учетных записей Администратор istrator в Active Directory

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

Приложение D. Защита встроенных учетных записей Администратор istrator в Active Directory

В каждом домене в Active Directory создается учетная запись Администратор istrator в рамках создания домена. Эта учетная запись по умолчанию входит в группы доменных Администратор и групп Администратор istratorов в домене. Если домен является корневым доменом леса, учетная запись также входит в группу корпоративных Администратор.

Использование учетной записи Администратор istrator домена должно быть зарезервировано только для начальных действий сборки и, возможно, сценариев аварийного восстановления. Чтобы гарантировать, что учетная запись Администратор istrator может быть использована для восстановления в случае, если другие учетные записи не могут использоваться, не следует изменять членство по умолчанию в учетной записи Администратор istrator в любом домене в лесу. Вместо этого следует защитить учетную запись Администратор istrator в каждом домене в лесу, как описано в следующем разделе и подробно описано в пошаговые инструкции, описанные ниже.

Примечание.

Это руководство, используемое для отключения учетной записи. Это было удалено, так как технический документ по восстановлению леса использует учетную запись администратора по умолчанию. Причина заключается в том, что это единственная учетная запись, которая разрешает вход без глобального сервера каталога.

Элементы управления для встроенных учетных записей Администратор istrator

Для встроенной учетной записи Администратор istrator в каждом домене в лесу необходимо настроить следующие параметры:

Включите учетную запись с учетом конфиденциальности и не может быть делегирован флаг в учетной записи.

Включить смарт-карта требуется для интерактивного флага входа в учетную запись.

Настройте объекты групповой политики для ограничения использования учетной записи Администратор istrator в системах, присоединенных к домену:

В одном или нескольких объектах групповой политики, которые создаются и связываются с подразделениями рабочих станций и серверов-членов в каждом домене, добавьте учетную запись Администратор istrator каждого домена в следующие права пользователя в разделе "Конфигурация компьютера\Политики\Политики\Windows Параметры\Безопасность Параметры\Локальные политики\Назначения прав пользователя:

Отказ в доступе к компьютеру из сети

Отказ во входе в качестве пакетного задания

Отказать во входе в качестве службы

Запретить вход в систему через службу удаленных рабочих столов

Примечание.

При добавлении учетных записей в этот параметр необходимо указать, настраиваются ли локальные учетные записи Администратор istrator или учетные записи Администратор istrator домена. Например, чтобы добавить учетную запись Администратор istrator домена TAILSPINTOYS, необходимо ввести учетную запись в качестве TAILSPINTOYS\Администратор istrator или перейти к учетной записи Администратор istrator для домена TAILSPINTOYS. Если вы введите "Администратор istrator" в этих параметрах прав пользователя в редакторе объектов групповой политики, вы ограничите локальную учетную запись Администратор istrator на каждом компьютере, к которому применяется объект групповой политики.

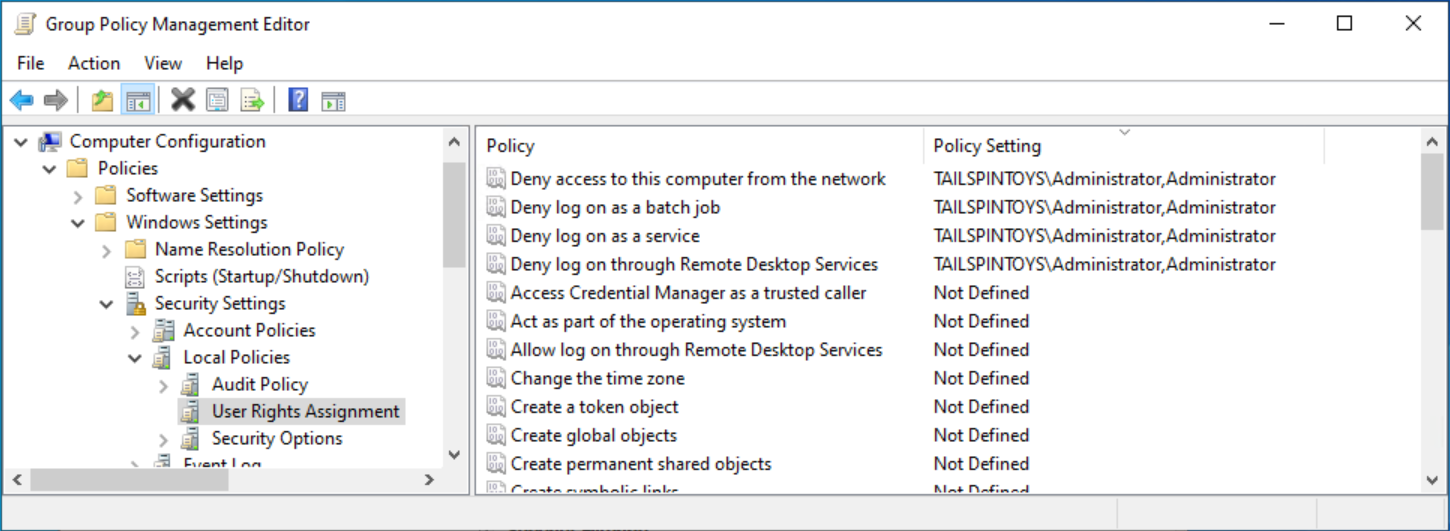

Мы рекомендуем ограничить локальные учетные записи Администратор istrator на серверах-членах и рабочих станциях таким же образом, как учетные записи Администратор istrator на основе домена. Поэтому обычно следует добавить учетную запись Администратор istrator для каждого домена в лесу и учетную запись Администратор istrator для локальных компьютеров в эти параметры прав пользователя. На следующем снимках экрана показан пример настройки этих прав пользователя для блокировки локальных учетных записей Администратор istrator и учетной записи Администратор istrator домена при выполнении входа, которые не должны потребоваться для этих учетных записей.

- Настройка объектов групповой политики для ограничения учетных записей Администратор istrator на контроллерах домена

В каждом домене в лесу необходимо изменить объект групповой политики контроллеров домена по умолчанию или политику, связанную с подразделением контроллеров домена, чтобы добавить учетную запись Администратор istrator каждого домена в следующие права пользователя в разделе "Конфигурация компьютера\Политики\Политики\Windows Параметры\Безопасность Параметры\Локальные политики\Назначения прав пользователя:

Отказ в доступе к компьютеру из сети

Отказ во входе в качестве пакетного задания

Отказать во входе в качестве службы

Запретить вход в систему через службу удаленных рабочих столов

Примечание.

Эти параметры гарантируют, что встроенная учетная запись Администратор istrator домена не может использоваться для подключения к контроллеру домена, хотя учетная запись может входить локально в контроллеры домена. Так как эта учетная запись должна использоваться только в сценариях аварийного восстановления, предполагается, что физический доступ к одному контроллеру домена будет доступен или что другие учетные записи с разрешениями на доступ к контроллерам домена можно использовать удаленно.

Настройка аудита учетных записей Администратор istrator

Если учетная запись Администратор istrator каждого домена безопасна, необходимо настроить аудит для отслеживания использования или изменения учетной записи. Если учетная запись вошел в систему, ее пароль сбрасывается или любые другие изменения вносятся в учетную запись, оповещения должны отправляться пользователям или командам, ответственным за администрирование Active Directory, в дополнение к командам реагирования на инциденты в вашей организации.

Пошаговые инструкции по защите встроенных учетных записей Администратор istrator в Active Directory

В диспетчер сервера выберите "Сервис" и выберите Пользователи и компьютеры Active Directory.

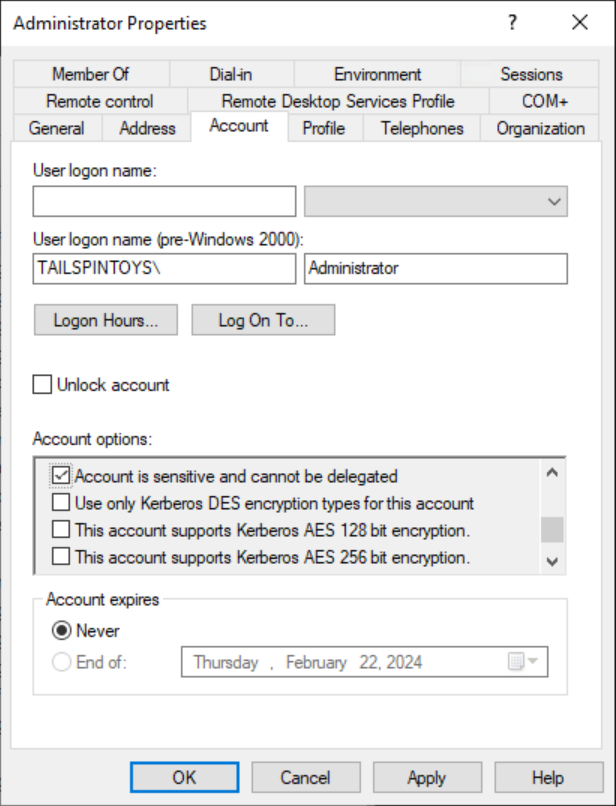

Чтобы предотвратить атаки, использующие делегирование для использования учетных данных учетной записи в других системах, выполните следующие действия.

Щелкните правой кнопкой мыши учетную запись Администратор istrator и выберите "Свойства".

Перейдите на вкладку Учетная запись.

В разделе "Параметры учетной записи" выберите "Учетная запись конфиденциальной" и не может быть делегирован флаг, как показано на следующем снимке экрана, и нажмите кнопку "ОК".

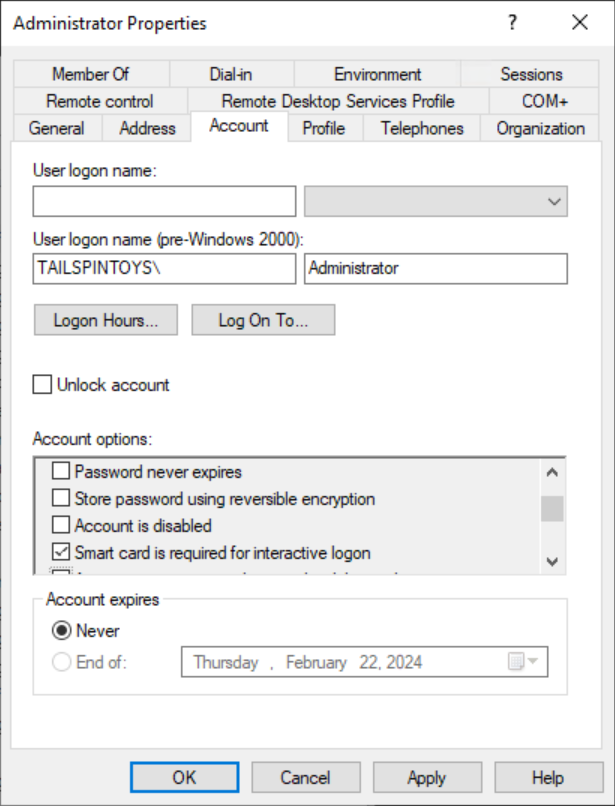

Чтобы включить смарт-карта, требуется для интерактивного входа в учетную запись, выполните следующие действия.

Щелкните правой кнопкой мыши учетную запись Администратор istrator и выберите "Свойства".

Перейдите на вкладку Учетная запись.

В разделе "Параметры учетной записи" выберите "Смарт-карта" для интерактивного флага входа, как показано на следующем снимке экрана, и нажмите кнопку "ОК".

Настройка объектов групповой политики для ограничения учетных записей Администратор istrator на уровне домена

Предупреждение

Этот объект групповой политики никогда не должен быть связан на уровне домена, так как он может сделать встроенную учетную запись Администратор istrator непригодной для использования, даже в сценариях аварийного восстановления.

В диспетчер сервера выберите "Сервис" и выберите "Управление групповыми политиками".

В дереве консоли разверните <узел Forest>\Domain\<Domain>, а затем объекты групповой политики (где <лес> является именем леса и <доменом> — это имя домена, в котором требуется создать групповую политику).

В дереве консоли щелкните правой кнопкой мыши объекты групповой политики и выберите "Создать".

В диалоговом окне "Создать объект групповой политики" введите <имя> групповой политики и нажмите кнопку "ОК" (где <имя> групповой политики — имя объекта групповой политики).

В области сведений щелкните правой кнопкой мыши <имя> групповой политики и выберите "Изменить".

Перейдите к разделу "Конфигурация компьютера\Политики\Windows Параметры\Безопасность Параметры\Локальные политики" и выберите "Назначение прав пользователя".

Настройте права пользователя, чтобы предотвратить доступ учетной записи Администратор istrator к серверам-членам и рабочим станциям через сеть, выполнив следующие действия:

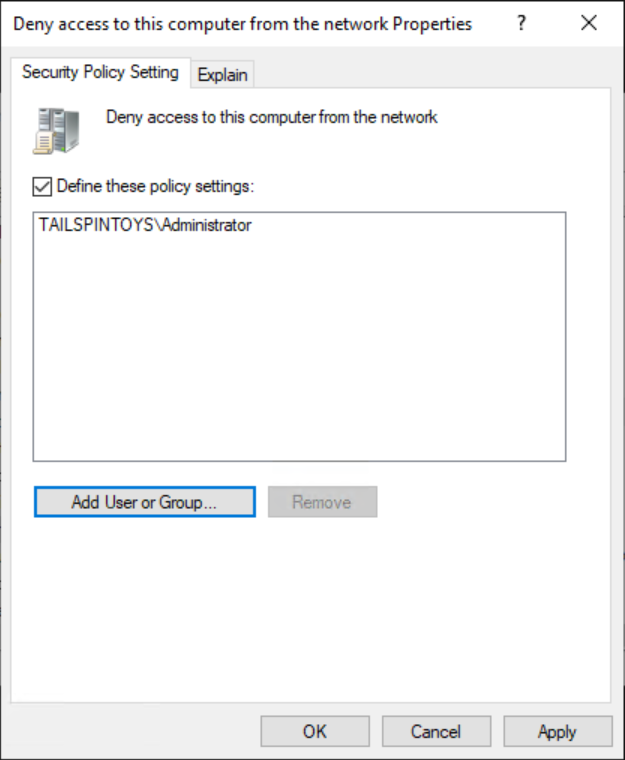

Дважды выберите "Запретить доступ к этому компьютеру" из сети и выберите " Определить эти параметры политики".

Выберите " Добавить пользователя" или "Группа " и нажмите кнопку "Обзор".

Введите Администратор istrator, выберите "Проверить имена" и нажмите кнопку "ОК". Убедитесь, что учетная запись отображается в <формате DomainName>\Username, как показано на следующем снимке экрана.

Нажмите кнопку "ОК" и "ОК" еще раз.

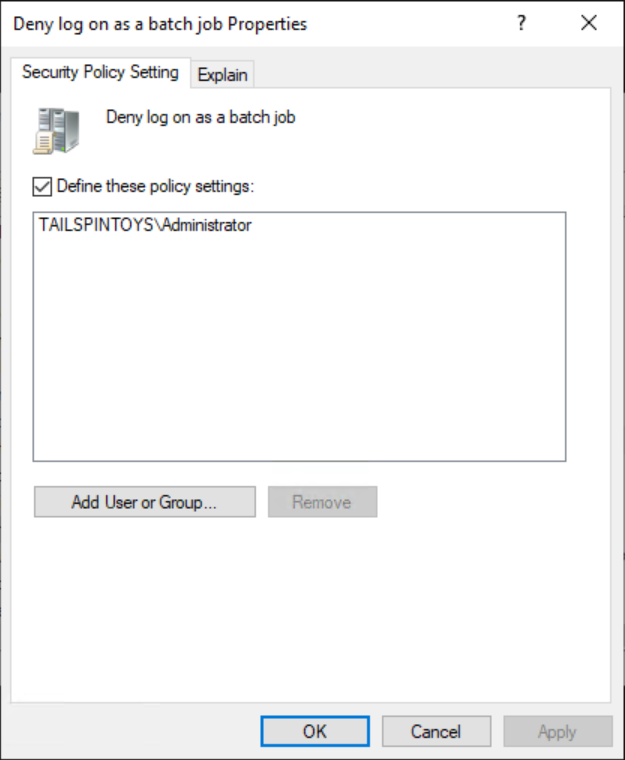

Настройте права пользователя, чтобы предотвратить вход учетной записи Администратор istrator в качестве пакетного задания, выполнив следующие действия:

Дважды выберите "Запретить вход в качестве пакетного задания " и выберите " Определить эти параметры политики".

Выберите " Добавить пользователя" или "Группа " и нажмите кнопку "Обзор".

Введите Администратор istrator, выберите "Проверить имена" и нажмите кнопку "ОК". Убедитесь, что учетная запись отображается в <формате DomainName>\Username, как показано на следующем снимке экрана.

Нажмите кнопку "ОК" и "ОК" еще раз.

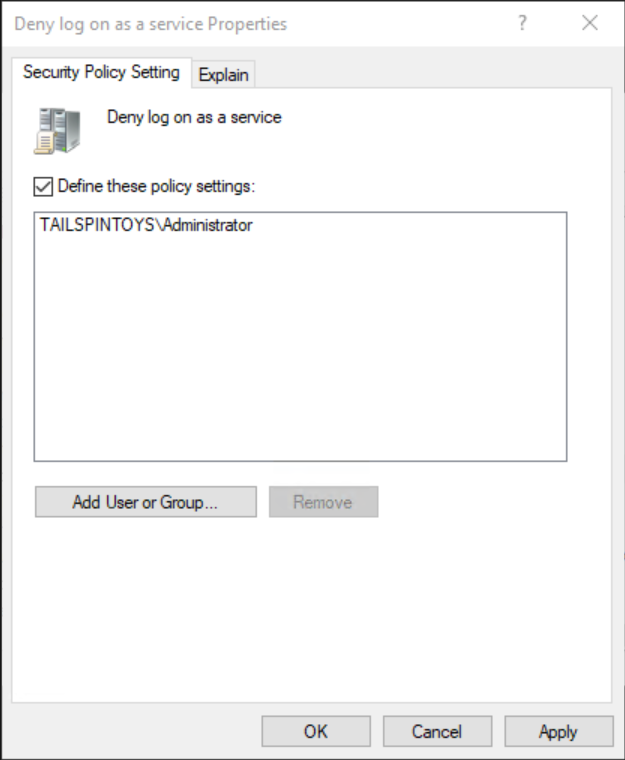

Настройте права пользователя, чтобы предотвратить вход учетной записи Администратор istrator в качестве службы, выполнив следующие действия.

Дважды выберите "Запретить вход в качестве службы " и выберите " Определить эти параметры политики".

Выберите " Добавить пользователя" или "Группа " и нажмите кнопку "Обзор".

Введите Администратор istrator, выберите "Проверить имена" и нажмите кнопку "ОК". Убедитесь, что учетная запись отображается в <формате DomainName>\Username, как показано на следующем снимке экрана.

Нажмите кнопку "ОК" и "ОК" еще раз.

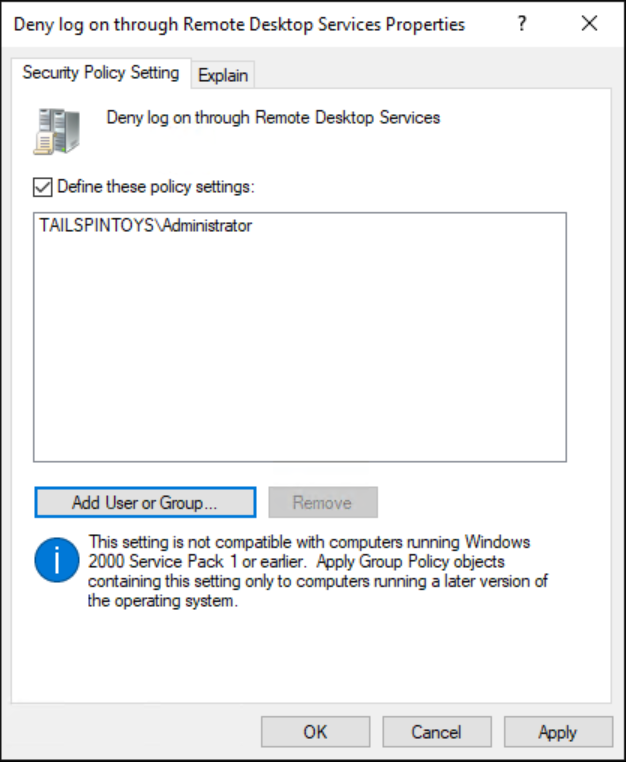

Настройте права пользователя, чтобы предотвратить доступ учетной записи Администратор istrator к серверам-членам и рабочим станциям через службы удаленных рабочих столов, выполнив следующие действия:

Дважды выберите "Запретить вход" через службы удаленных рабочих столов и выберите "Определить эти параметры политики".

Выберите " Добавить пользователя" или "Группа " и нажмите кнопку "Обзор".

Введите Администратор istrator, выберите "Проверить имена" и нажмите кнопку "ОК". Убедитесь, что учетная запись отображается в <формате DomainName>\Username, как показано на следующем снимке экрана.

Нажмите кнопку "ОК" и "ОК" еще раз.

Чтобы выйти из редактора управления групповыми политиками, выберите файл и нажмите кнопку "Выйти".

В службе управления групповыми политиками свяжите объект групповой политики с сервером-членом и подразделениями рабочей станции, выполнив следующие действия.

Перейдите к <лесу>\Domain\<Domain> (где <лес> является именем леса и <доменом> — это имя домена, в котором требуется задать групповую политику).

Щелкните правой кнопкой мыши подразделение, к которому будет применяться объект групповой политики, и выберите ссылку на существующий объект групповой политики.

Выберите созданный объект групповой политики и нажмите кнопку "ОК".

Создайте ссылки на все остальные подразделения, содержащие рабочие станции.

Создайте ссылки на все остальные подразделения, содержащие серверы-члены.

Внимание

При добавлении учетной записи Администратор istrator в эти параметры необходимо указать, настраивается ли локальная учетная запись Администратор istrator или учетная запись Администратор istrator домена, используя метку учетных записей. Например, чтобы добавить учетную запись Администратор istrator домена TAILSPINTOYS в эти права запрета, перейдите к учетной записи Администратор istrator для домена TAILSPINTOYS, который будет отображаться как TAILSPINTOYS\Администратор istrator. Если вы введите "Администратор istrator" в этих параметрах прав пользователя в редакторе объектов групповой политики, вы ограничите локальную учетную запись Администратор istrator на каждом компьютере, к которому применяется объект групповой политики, как описано ранее.

Этапы проверки

Описанные здесь действия проверки относятся к Windows 8 и Windows Server 2012.

Убедитесь, что параметр учетной записи "Смарт-карта требуется для интерактивного входа"

- С любого сервера-члена или рабочей станции, затронутых изменениями групповой политики, попытайтесь войти в домен в интерактивном режиме с помощью встроенной учетной записи Администратор istrator домена. После попытки войти в систему появится диалоговое окно с сообщением о том, что для входа требуется смарт-карта.

Убедитесь, что Параметры групповой политики запретить доступ к этому компьютеру из сети

Попытайтесь получить доступ к серверу-члену или рабочей станции через сеть, затронутую изменениями групповой политики с сервера-члена или рабочей станции, на которые не влияют изменения групповой политики. Чтобы проверить параметры групповой политики, попытайтесь сопоставить системный диск с помощью команды NET USE , выполнив следующие действия:

Войдите в домен с помощью встроенной учетной записи Администратор istrator домена.

Щелкните правой кнопкой мыши подсказку "Пуск" и выберите Windows PowerShell (Администратор).

При появлении запроса на утверждение повышения прав нажмите кнопку "Да".

В окне PowerShell введите net use \\<Server Name>\c$, где <имя> сервера — имя сервера-члена или рабочей станции, к которой вы пытаетесь получить доступ по сети.

Должно появиться сообщение о том, что пользователю не предоставлен запрошенный тип входа.

Проверка "Запрет входа в качестве пакетного задания" Параметры групповой политики

На любом сервере-члене или рабочей станции, затронутой изменениями групповой политики, войдите локально.

Создание пакетного файла

Выберите подсказку "Пуск" и введите Блокнот.

В списке результатов выберите Блокнот.

В Блокнот введите dir c:.

Выберите файл и нажмите кнопку "Сохранить как".

В поле "Имя файла" введите< Имя файла>.bat (где <имя> файла — имя нового пакетного файла).

Планирование задачи

Выберите подсказку "Пуск", введите планировщик задач и выберите планировщик задач.

В планировщике задач выберите действие и нажмите кнопку "Создать задачу".

В диалоговом окне "Создание задачи" введите <имя> задачи (где <имя> задачи — имя новой задачи).

Выберите вкладку "Действия " и нажмите кнопку "Создать".

В разделе "Действие:" выберите "Пуск программы".

В разделе "Программа или скрипт": выберите "Обзор", найдите и выберите пакетный файл, созданный в разделе "Создать пакетный файл" и нажмите кнопку "Открыть".

Нажмите ОК.

Перейдите на вкладку General.

В разделе "Безопасность " выберите "Изменить пользователя" или "Группа".

Введите имя учетной записи Администратор istrator на уровне домена, выберите "Проверить имена" и нажмите кнопку "ОК".

Выберите "Запустить", вошедший или нет, и не хранить пароль. Задача будет иметь доступ только к ресурсам локального компьютера.

Нажмите ОК.

Появится диалоговое окно, запрашивающее учетные данные учетной записи пользователя для выполнения задачи.

После ввода учетных данных нажмите кнопку "ОК".

Появится диалоговое окно с сообщением о том, что для задачи требуется учетная запись с правами на выполнение пакетного задания.

Убедитесь, что Параметры групповой политики запретить вход в систему в качестве службы

На любом сервере-члене или рабочей станции, затронутой изменениями групповой политики, войдите локально.

Выберите подсказку "Пуск", введите службы и выберите "Службы".

Найдите и дважды выберите "Печатать spooler".

Перейдите на вкладку "Вход".

В разделе "Вход как:" выберите эту учетную запись.

Выберите "Обзор", введите имя учетной записи Администратор istrator на уровне домена, выберите "Проверить имена" и нажмите кнопку "ОК".

В разделе "Пароль" и "Подтверждение пароля": введите пароль учетной записи Администратор istrator и нажмите кнопку "ОК".

Нажмите кнопку "ОК " еще три раза.

Щелкните правой кнопкой мыши службу "Печатать spooler" и выберите "Перезапустить".

При перезапуске службы диалоговое окно сообщит о том, что не удалось запустить службу spooler печати.

Восстановление изменений в службе spooler принтера

На любом сервере-члене или рабочей станции, затронутой изменениями групповой политики, войдите локально.

Выберите подсказку "Пуск", введите службы и выберите "Службы".

Найдите и дважды выберите "Печатать spooler".

Перейдите на вкладку "Вход".

В разделе "Вход как:" выберите учетную запись локальной системы и нажмите кнопку "ОК".

Проверьте Параметры групповой политики "Запрет входа в систему через службы удаленных рабочих столов"

Нажмите кнопку "Пуск", а затем введите подключение к удаленному рабочему столу и выберите пункт "Удаленный рабочий стол" Подключение.

В поле "Компьютер" введите имя компьютера, к которому требуется подключиться, и выберите Подключение. (Можно также ввести IP-адрес вместо имени компьютера.)

При появлении запроса укажите учетные данные для имени учетной записи Администратор istrator на уровне домена.

Отклонено Подключение удаленного рабочего стола.