Требования к сертификатам для серверов федерации

В любом дизайне службы федерации Active Directory (AD FS) (AD FS) различные сертификаты должны использоваться для защиты обмена данными и упрощения проверки подлинности пользователей между клиентами Интернета и серверами федерации. Каждый сервер федерации должен иметь сертификат связи службы и сертификат подписи маркеров, прежде чем он сможет участвовать в обмене данными AD FS. В следующей таблице описаны типы сертификатов, связанные с сервером федерации.

| Тип сертификата | Description |

|---|---|

| Сертификат подписи токена | Сертификат подписи токена — это сертификат X509. Серверы федерации используют соответствующие пары открытых и закрытых ключей для добавления цифровой подписи на все издаваемые ими маркеры безопасности. Сюда относится подписывание опубликованных метаданных федерации и запросов на разрешение артефактов. В оснастке управления AD FS можно настроить несколько сертификатов подписывания маркеров, чтобы разрешить откат сертификата, если срок действия одного сертификата близок к истечению срока действия. По умолчанию все сертификаты в списке публикуются, но только основной сертификат подписи маркеров используется AD FS для фактических подписывания маркеров. Все выбранные сертификаты должны иметь соответствующий закрытый ключ. Дополнительные сведения см. в статьях Token-Signing Certificates и Add a Token-Signing Certificate. |

| Сертификат взаимодействия служб | Серверы федерации используют сертификат аутентификации сервера, также известный как сертификат взаимодействия служб для безопасности сообщений Windows Communication Foundation (WCF). По умолчанию это тот же сертификат, что и сервер федерации, используемый в качестве ssl-сертификата в службы IIS (IIS). Примечание. Оснастка управления AD FS ссылается на сертификаты проверки подлинности сервера для серверов федерации в качестве сертификатов связи службы. Дополнительные сведения см. в разделе "Сертификаты связи служб" и "Настройка сертификата связи службы". Поскольку сертификату взаимодействия служб должны доверять клиентские компьютеры, рекомендуется использовать сертификат, подписанный доверенным центром сертификации. Все выбранные сертификаты должны иметь соответствующий закрытый ключ. |

| Сертификат SSL | Серверы федерации используют сертификат SSL для обеспечения безопасности трафика веб-служб при обмене данными SSL с веб-клиентами и прокси-серверами федерации. Поскольку сертификату SSL должны доверять клиентские компьютеры, рекомендуется использовать сертификат, подписанный доверенным центром сертификации. Все выбранные сертификаты должны иметь соответствующий закрытый ключ. |

| Сертификат расшифровки токенов | Этот сертификат используется для расшифровки маркеров, полученных этим сервером федерации. Можно использовать несколько сертификатов расшифровки. Это позволяет серверу федерации ресурсов расшифровывать маркеры, выданные старым сертификатом после установки нового сертификата в качестве основного сертификата расшифровки. Все сертификаты можно использовать для расшифровки, однако только основной сертификат расшифровки токенов фактически публикуется в метаданных федерации. Все выбранные сертификаты должны иметь соответствующий закрытый ключ. Дополнительные сведения см. в разделе "Добавление сертификата расшифровки маркеров". |

Можно запросить и установить сертификат SSL или сертификат взаимодействия служб. Запрос сертификата взаимодействия служб осуществляется через консоль управления Microsoft Management Console (MMC) для IIS. Дополнительные сведения об использовании SSL-сертификатов см. в статье IIS 7.0. Настройка уровня безопасных сокетов в IIS 7.0 и IIS 7.0. Настройка сертификатов сервера в IIS 7.0 .

Примечание.

В AD FS можно изменить уровень безопасного хэш-алгоритма (SHA), который используется для цифровых подписей на SHA-1 или SHA-256 (более безопасный). AD FSdoes не поддерживают использование сертификатов с другими хэш-методами, такими как MD5 (алгоритм хэша по умолчанию, используемый с средством командной строки Makecert.exe). В целях безопасности рекомендуется использовать алгоритм SHA-256 (настроенный по умолчанию) для всех подписей. SHA-1 рекомендуется использовать только в сценариях, подразумевающих взаимодействие с продуктом, не поддерживающим обмен данными по алгоритму SHA-256, например продуктом производителя, отличного от Microsoft, или AD FS 1. x.

Определение стратегии центра сертификации

AD FS не требует выдачи сертификатов ЦС. Однако SSL-сертификат (сертификат, используемый по умолчанию в качестве сертификата связи службы), должен быть доверенным клиентами AD FS. Не рекомендуется использовать самозаверяющие сертификаты для этих типов сертификатов.

Внимание

Использование самозаверяющего ssl-сертификата в рабочей среде может позволить злоумышленнику в партнерской организации учетной записи контролировать серверы федерации в партнерской организации ресурсов. Риск безопасности существует, потому что самозаверяющие сертификаты являются корневыми. Их необходимо добавить в доверенное корневое хранилище другого сервера федерации (например, сервер федерации ресурсов), что может оставить этот сервер уязвимым для атаки.

После получения сертификата из центра сертификации необходимо убедиться, что все сертификаты импортированы в хранилище личных сертификатов на локальном компьютере. Можно импортировать сертификаты в это хранилище, воспользовавшись оснасткой MMC для сертификатов.

Помимо использования оснастки сертификатов можно также импортировать сертификат SSL с помощью оснастки диспетчера IIS Manager при назначении сертификата SSL веб-сайту по умолчанию. Дополнительные сведения см. в разделе "Импорт сертификата проверки подлинности сервера" на веб-сайт по умолчанию.

Примечание.

Перед установкой программного обеспечения AD FS на компьютере, который станет сервером федерации, убедитесь, что оба сертификата находятся в хранилище личных сертификатов локального компьютера и что SSL-сертификат назначается веб-сайту по умолчанию. Дополнительные сведения о порядке задач, необходимых для настройки сервера федерации, см. в разделе Контрольный список. Настройка сервера федерации.

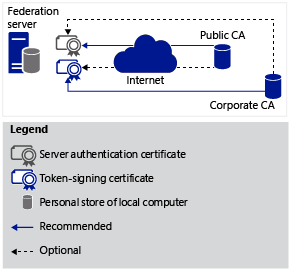

В зависимости от требований безопасности и бюджетных ограничений необходимо тщательно продумать, какие из сертификатов будут присваиваться публичным или корпоративным центром сертификации. На рисунке ниже показаны рекомендованные издатели (центры сертификации) определенных типов сертификатов. В этих рекомендациях отражен оптимальный подход с точки зрения безопасности и затрат.

Списки отзыва сертификатов

Если у какого-либо используемого сертификата есть списки отзыва сертификатов (CRL), сервер с настроенным сертификатом должен иметь возможность связаться с сервером, распространяющим CRL.

См. также

Руководство по разработке служб федерации Active Directory в Windows Server 2012