Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Решение с паролем локального администратора Windows (Windows LAPS) позволяет настроить параметры политики для безопасного и автоматического управления паролями локального администратора. В этой статье описывается каждый параметр политики и как администрировать их для повышения безопасности и соответствия требованиям.

Поддерживаемые корни политики

Хотя мы не рекомендуем это сделать, вы можете администрировать устройство с помощью нескольких механизмов управления политиками. Для поддержки этого сценария понятным и предсказуемым способом каждому механизму политики Windows LAPS назначается отдельный корневой раздел реестра:

| Policy name | Корневой каталог раздела реестра политик |

|---|---|

| LAPS CSP | HKLM\Software\Microsoft\Policies\LAPS |

| Групповая политика LAPS | HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\LAPS |

| Локальная конфигурация LAPS | HKLM\Software\Microsoft\Windows\CurrentVersion\LAPS\Config |

| Устаревшая версия Microsoft LAPS | HKLM\Software\Policies\Microsoft Services\AdmPwd |

Windows LAPS запрашивает все известные корни политики разделов реестра, начиная с верхнего и двигаясь вниз. Если параметры не найдены в корневом каталоге, этот корневой каталог пропускается, и запрос переходит к следующему корню. При обнаружении корневого каталога, имеющего по крайней мере один явно определенный параметр, этот корень используется в качестве активной политики. Если выбранный корень отсутствует, параметры назначаются значения по умолчанию.

Параметры политики никогда не используются совместно или наследуются в корне ключей политики.

Tip

Ключ локальной конфигурации LAPS включен в предыдущую таблицу для полноты. Этот ключ можно использовать при необходимости, но ключ в первую очередь предназначен для тестирования и разработки. Никакие средства управления или механизмы политики не предназначены для этого ключа.

Поддерживаемые параметры политики с помощью BackupDirectory

Windows LAPS поддерживает несколько параметров политики, которые можно администрировать с помощью различных решений по управлению политиками или даже непосредственно через реестр. Некоторые из этих параметров применяются только при резервном копировании паролей в Active Directory, а некоторые параметры являются общими для сценариев AD и Microsoft Entra.

В следующей таблице указывается, какие параметры применяются к устройствам с указанным BackupDirectory параметром:

| Setting name | Применимо, если идентификатор BackupDirectory=Microsoft Entra ID? | Применимо, если BackupDirectory=AD? |

|---|---|---|

| AdministratorAccountName | Yes | Yes |

| PasswordAgeDays | Yes | Yes |

| PasswordLength | Yes | Yes |

| PassphraseLength | Yes | Yes |

| PasswordComplexity | Yes | Yes |

| PostAuthenticationResetDelay | Yes | Yes |

| PostAuthenticationActions | Yes | Yes |

| ADPasswordEncryptionEnabled | No | Yes |

| ADPasswordEncryptionPrincipal | No | Yes |

| ADEncryptedPasswordHistorySize | No | Yes |

| ADBackupDSRMPassword | No | Yes |

| PasswordExpirationProtectionEnabled | No | Yes |

| AutomaticAccountManagementEnabled | Yes | Yes |

| AutomaticAccountManagementTarget | Yes | Yes |

| AutomaticAccountManagementNameOrPrefix | Yes | Yes |

| AutomaticAccountManagementEnableAccount | Yes | Yes |

| AutomaticAccountManagementRandomizeName | Yes | Yes |

Если BackupDirectory задано значение "Отключено", все остальные параметры игнорируются.

Вы можете администрировать почти все параметры с помощью любого механизма управления политиками. Поставщик службы конфигурации Windows LAPS (CSP) имеет два исключения для этого правила. Windows LAPS CSP поддерживает два параметра, которые не указаны в предыдущей таблице: ResetPassword и ResetPasswordStatus. Кроме того, windows LAPS CSP не поддерживает ADBackupDSRMPassword параметр (контроллеры домена никогда не управляются с помощью CSP). Дополнительные сведения см. в документации по LAPS CSP.

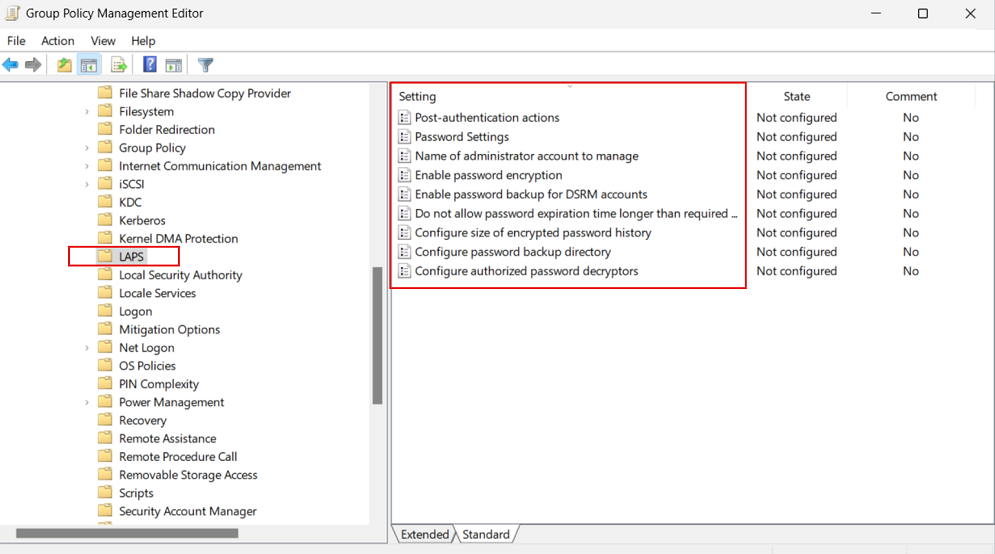

Групповая политика Windows LAPS

Windows LAPS включает новый объект групповой политики, который можно использовать для администрирования параметров политики на устройствах, присоединенных к домену Active Directory. To access the Windows LAPS Group Policy, in Group Policy Management Editor, go to Computer Configuration>Administrative Templates>System>LAPS. Пример показан на приведенном ниже снимке экрана.

The template for this new Group Policy object is installed as part of Windows at %windir%\PolicyDefinitions\LAPS.admx.

Центральное хранилище объектов групповой политики

Important

Файлы шаблонов групповой политики Windows LAPS не копируются в центральное хранилище GPO в рамках операции исправления Обновл. Windows, если вы решили реализовать этот подход. Instead you must manually copy the LAPS.admx to the GPO central store location. См. статью "Создание центрального магазина и управление ими".

Windows LAPS CSP

Windows LAPS включает определенный CSP, который можно использовать для администрирования параметров политики на устройствах, присоединенных к Microsoft Entra. Управляйте Windows LAPS CSP с помощью Microsoft Intune.

Применение параметров политики

В следующих разделах описывается использование и применение различных параметров политики для Windows LAPS.

BackupDirectory

Используйте этот параметр, чтобы контролировать, в какой каталог создается резервная копия пароля для управляемой учетной записи.

| Value | Описание параметра |

|---|---|

| 0 | Отключен (пароль не резервируется) |

| 1 | Резервное копирование пароля только в Microsoft Entra |

| 2 | Резервное копирование пароля только в Windows Server Active Directory |

If not specified, this setting defaults to 0 (Disabled).

AdministratorAccountName

Используйте этот параметр, чтобы настроить имя управляемой учетной записи локального администратора.

Если этот параметр не указан, этот параметр по умолчанию управляет встроенной учетной записью локального администратора.

Important

Не указывайте этот параметр, если вы не хотите управлять учетной записью, отличной от встроенной учетной записи локального администратора. Учетная запись локального администратора автоматически определяется его известным относительным идентификатором (RID).

Important

Вы можете настроить указанную учетную запись (встроенную или пользовательскую) как включенную или отключенную. Windows LAPS управляет паролем этой учетной записи в любом состоянии. Однако если в отключенном состоянии учетная запись должна быть включена для фактического использования.

Important

Если вы настроите Windows LAPS для управления пользовательской учетной записью локального администратора, необходимо убедиться, что эта учетная запись создана. Windows LAPS не создает учетную запись.

Important

Этот параметр игнорируется при AutomaticAccountManagementEnabled включении.

PasswordAgeDays

Этот параметр определяет максимальный возраст пароля управляемой учетной записи локального администратора. Поддерживаются значения:

- Minimum: 1 day (When the backup directory is configured to be Microsoft Entra ID, the minimum is 7 days.)

- Maximum: 365 days

Если этот параметр не указан, по умолчанию используется значение 30 дней.

Important

Изменения в параметре PasswordAgeDays политики не влияют на срок действия текущего пароля. Аналогичным образом изменения в параметре PasswordAgeDays политики не приводят к тому, что управляемое устройство инициирует смену пароля.

PasswordLength

Используйте этот параметр, чтобы настроить длину пароля управляемой учетной записи локального администратора. Поддерживаются значения:

- Minimum: 8 characters

- Maximum: 64 characters

Если этот параметр не указан, этот параметр по умолчанию использует 14 символов.

Important

Не настраивайте PasswordLength значение, несовместимое с локальной политикой паролей управляемого устройства. Это приводит к сбою создания совместимого пароля Windows LAPS (поиск события 10027 в журнале событий Windows LAP).

Параметр PasswordLength игнорируется, если PasswordComplexity не настроен один из параметров пароля.

PassphraseLength

Используйте этот параметр, чтобы настроить количество слов в парольной фразе управляемой учетной записи локального администратора. Поддерживаются значения:

- Minimum: 3 words

- Maximum: 10 words

Если этот параметр не указан, по умолчанию используется значение 6 слов.

Параметр PassphraseLength игнорируется, если PasswordComplexity не настроен один из параметров парольной фразы.

Important

PassphraseLength поддерживается только в выпусках Windows 11 24H2, Windows Server 2025 и более поздних версий.

PasswordComplexity

Используйте этот параметр, чтобы настроить необходимую сложность пароля управляемой учетной записи локального администратора или указать, что создается парольная фраза.

| Value | Описание параметра |

|---|---|

| 1 | Large letters |

| 2 | Большие буквы + небольшие буквы |

| 3 | Большие буквы + небольшие буквы + цифры |

| 4 | Большие буквы + небольшие буквы + цифры + специальные символы |

| 5 | Большие буквы + небольшие буквы + цифры + специальные символы (улучшенная удобочитаемость) |

| 6 | Парольная фраза (длинные слова) |

| 7 | Парольная фраза (короткие слова) |

| 8 | Парольная фраза (короткие слова с уникальными префиксами) |

If not specified, this setting defaults to 4.

Important

Windows поддерживает более низкие параметры сложности паролей (1, 2 и 3) только для обратной совместимости с устаревшей версией Microsoft LAPS. Рекомендуется всегда настраивать этот параметр на 4 (или более высокое значение, если оно поддерживается).

Important

Не настраивайте PasswordComplexity параметр, несовместимый с локальной политикой паролей управляемого устройства. Это приводит к сбою создания совместимого пароля Windows LAPS (поиск события 10027 в журнале событий Windows LAPS).

Important

PasswordComplexity Значения 5–8 поддерживаются только в выпусках Windows 11 24H2, Windows Server 2025 и более поздних версий.

PasswordExpirationProtectionEnabled

Используйте этот параметр, чтобы настроить применение максимального срока действия пароля для управляемой учетной записи локального администратора.

Supported values are either 1 (True) or 0 (False).

If not specified, this setting defaults to 1 (True).

Tip

In legacy Microsoft LAPS mode, this setting defaults to False for backward compatibility.

ADPasswordEncryptionEnabled

Используйте этот параметр, чтобы включить шифрование паролей в Active Directory.

Supported values are either 1 (True) or 0 (False).

Important

Включение этого параметра требует, чтобы домен Active Directory работал на функциональном уровне домена 2016 или более поздней версии.

ADPasswordEncryptionPrincipal

Используйте этот параметр для настройки имени или идентификатора безопасности пользователя или группы, который может расшифровать пароль, хранящийся в Active Directory.

Этот параметр игнорируется, если пароль в настоящее время хранится в Azure.

Если это не указано, только члены группы администраторов домена в домене устройства могут расшифровать пароль.

Если задано, указанный пользователь или группа может расшифровать пароль, хранящийся в Active Directory.

Important

Строка, хранящейся в этом параметре, представляет собой идентификатор безопасности в строковой форме или полное имя пользователя или группы. Допустимые примеры:

S-1-5-21-2127521184-1604012920-1887927527-35197contoso\LAPSAdminslapsadmins@contoso.com

Субъект, идентифицированный (по идентификатору безопасности или по имени пользователя или группы), должен существовать и разрешаться устройством.

Данные, указанные в этом параметре, вводятся as-is; Например, не добавляйте вложенные кавычки или скобки.

This setting is ignored unless ADPasswordEncryptionEnabled is configured to True and all other prerequisites are met.

Этот параметр игнорируется при резервном копировании паролей учетных записей служб каталогов (DSRM) на контроллере домена. В этом сценарии этот параметр всегда по умолчанию использует группу администраторов домена домена контроллера домена.

ADEncryptedPasswordHistorySize

Используйте этот параметр, чтобы настроить количество предыдущих зашифрованных паролей в Active Directory. Поддерживаются значения:

- Minimum : 0 passwords

- Maximum: 12 passwords

Если этот параметр не указан, по умолчанию используется значение 0 паролей (отключено).

Important

Этот параметр игнорируется, если ADPasswordEncryptionEnabled не настроено значение True и все остальные предварительные требования выполнены.

Этот параметр также действует на контроллерах домена, которые резервного копирования паролей DSRM.

ADBackupDSRMPassword

Используйте этот параметр, чтобы включить резервное копирование пароля учетной записи DSRM на контроллерах домена Windows Server Active Directory.

Supported values are either 1 (True) or 0 (False).

This setting defaults to 0 (False).

Important

Этот параметр игнорируется, если ADPasswordEncryptionEnabled не настроено значение True и все остальные предварительные требования выполнены.

PostAuthenticationResetDelay

Используйте этот параметр, чтобы указать время ожидания (в часах) после проверки подлинности перед выполнением указанных действий после проверки подлинности (см. раздел PostAuthenticationActions). Поддерживаются значения:

- Minimum : 0 hours (setting this value to 0 disables all post-authentication actions)

- Maximum: 24 hours

Если этот параметр не указан, этот параметр по умолчанию используется в 24 часах.

PostAuthenticationActions

Используйте этот параметр, чтобы указать действия, которые необходимо предпринять после истечения срока действия настроенного льготного периода (см. раздел PostAuthenticationResetDelay).

Этот параметр может иметь одно из следующих значений:

| Value | Name | Действия, выполняемые при истечении льготного периода | Comments |

|---|---|---|---|

| 1 | Reset password | Пароль управляемой учетной записи сбрасывается. | |

| 3 | Сброс пароля и выход | Пароль управляемой учетной записи сбрасывается, интерактивные сеансы входа с помощью управляемой учетной записи завершаются, а сеансы SMB с помощью управляемой учетной записи удаляются. | Интерактивные сеансы входа получают неконфигурируемое двухминутное предупреждение для сохранения работы и выхода. |

| 5 | Сброс пароля и перезагрузка | Пароль управляемой учетной записи сбрасывается, а управляемое устройство перезапускается. | Управляемое устройство перезапускается после ненастройной задержки в одну минуту. |

| 11 | Сброс пароля и выход | Пароль управляемой учетной записи сбрасывается, интерактивные сеансы входа с помощью управляемой учетной записи завершаются, сеансы SMB с помощью управляемой учетной записи удаляются, а остальные процессы, выполняемые под удостоверением управляемой учетной записи, завершаются. | Интерактивные сеансы входа получают неконфигурируемое двухминутное предупреждение для сохранения работы и выхода. |

If not specified, this setting defaults to 3.

Important

Допустимые действия после проверки подлинности предназначены для ограничения времени использования пароля Windows LAPS перед сбросом. Выход из управляемой учетной записи или перезапуск устройства — это параметры, которые помогают гарантировать, что время ограничено. Резкое завершение сеансов входа или перезапуск устройства может привести к потере данных.

С точки зрения безопасности злоумышленник, получающий права администратора на устройстве с использованием допустимого пароля Windows LAPS, имеет максимальную возможность предотвратить или обойти эти механизмы.

Important

PostAuthenticationActions значение 11 поддерживается только в Windows 11 24H2, Windows Server 2025 и более поздних выпусках.

AutomaticAccountManagementEnabled

Используйте этот параметр, чтобы включить автоматическое управление учетными записями.

Supported values are either 1 (True) or 0 (False).

This setting defaults to 0 (False).

Important

AutomaticAccountManagementEnabled поддерживается только в выпусках Windows 11 24H2, Windows Server 2025 и более поздних версий.

AutomaticAccountManagementTarget

Используйте этот параметр, чтобы указать, управляется ли встроенная учетная запись администратора автоматически или новая пользовательская учетная запись.

| Value | Описание параметра |

|---|---|

| 0 | Автоматическое управление встроенной учетной записью администратора |

| 1 | Автоматическое управление новой пользовательской учетной записью |

This setting defaults to 1.

Этот параметр игнорируется, если AutomaticAccountManagementEnabled он не включен.

Important

AutomaticAccountManagementTarget поддерживается только в выпусках Windows 11 24H2, Windows Server 2025 и более поздних версий.

AutomaticAccountManagementNameOrPrefix

Используйте этот параметр, чтобы указать имя или префикс имени автоматически управляемой учетной записи.

Этот параметр по умолчанию используется WLapsAdmin.

This setting is treated as a name if AutomaticAccountManagementRandomizeName is 0 (False).

This setting is treated as a name prefix if AutomaticAccountManagementRandomizeName is 1 (True).

Этот параметр игнорируется, если AutomaticAccountManagementEnabled он не включен.

Important

AutomaticAccountManagementNameOrPrefix поддерживается только в выпусках Windows 11 24H2, Windows Server 2025 и более поздних версий.

AutomaticAccountManagementEnableAccount

Используйте этот параметр, чтобы включить или отключить автоматически управляемую учетную запись.

| Value | Описание параметра |

|---|---|

| 0 | Отключение автоматической управляемой учетной записи |

| 1 | Включение автоматической управляемой учетной записи |

This setting defaults to 0.

Этот параметр игнорируется, если AutomaticAccountManagementEnabled он не включен.

Important

AutomaticAccountManagementEnableAccount поддерживается только в выпусках Windows 11 24H2, Windows Server 2025 и более поздних версий.

AutomaticAccountManagementRandomizeName

Используйте этот параметр, чтобы включить случайность имени автоматически управляемой учетной записи.

Если этот параметр включен, имя управляемой учетной записи (определяется AutomaticAccountManagementNameOrPrefix параметром) суффиксируется случайным шестизначным суффиксом при каждом смене пароля.

Имена локальных учетных записей Windows имеют максимальную длину 20 символов, что означает, что компонент имени должен быть 14 символов в большинстве случаев, чтобы иметь достаточно места для случайного суффикса. Имена учетных записей, указанные более AutomaticAccountManagementNameOrPrefix чем 14 символами, усечены.

| Value | Описание параметра |

|---|---|

| 0 | Не случайный выбор имени автоматически управляемой учетной записи |

| 1 | Случайный выбор имени автоматически управляемой учетной записи |

This setting defaults to 0.

Этот параметр игнорируется, если AutomaticAccountManagementEnabled он не включен.

Important

AutomaticAccountManagementRandomizeName поддерживается только в выпусках Windows 11 24H2, Windows Server 2025 и более поздних версий.

Значения политик windows LAPS по умолчанию

Все параметры политики Windows LAPS имеют значение по умолчанию. Значение по умолчанию применяется всякий раз, когда администратор не настраивает определенный параметр. Значение по умолчанию также применяется всякий раз, когда администратор настраивает определенный параметр с неподдерживаемым значением.

| Setting name | Default value |

|---|---|

| BackupDirectory | Disabled |

| AdministratorAccountName | Null\empty |

| PasswordAgeDays | 30 |

| PasswordLength | 14 |

| PassphraseLength | 6 |

| PasswordComplexity | 4 |

| PostAuthenticationResetDelay | 24 |

| PostAuthenticationActions | 3 (сброс пароля и выход) |

| ADPasswordEncryptionEnabled | True |

| ADPasswordEncryptionPrincipal | Domain Admins |

| ADEncryptedPasswordHistorySize | 0 |

| ADBackupDSRMPassword | False |

| PasswordExpirationProtectionEnabled | True |

| AutomaticAccountManagementEnabled | False |

| AutomaticAccountManagementTarget | Yes |

| AutomaticAccountManagementNameOrPrefix | Yes |

| AutomaticAccountManagementEnableAccount | False |

| AutomaticAccountManagementRandomizeName | False |

Important

ADPasswordEncryptionPrincipal является исключением из правила неправильно настроенных параметров. Этот параметр по умолчанию имеет значение "Администраторы домена", только если параметр не настроен. В случае, если указано недопустимое имя пользователя или группы, это приведет к сбою обработки политики, а пароль управляемой учетной записи не будет резервирован.

Имейте в виду эти значения по умолчанию при настройке новых функций Windows LAPS, например поддержки парольной фразы. Если вы настраиваете политику со значением PasswordComplexity 6 (длинные парольные фразы слова), то примените эту политику к старой ОС, которая не поддерживает это значение, целевая ОС использует значение по умолчанию 4. Чтобы избежать этого результата, создайте две разные политики: одну для более старой ОС и одну для более новой ОС.