Развертывание беспроводного доступа

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

Выполните следующие действия, чтобы развернуть беспроводной доступ:

Развертывание и настройка беспроводных APS

Выполните следующие действия, чтобы развернуть и настроить беспроводные APS:

Примечание.

Процедуры, описанные в этом руководстве, не содержат инструкции для случаев, когда откроется диалоговое окно "Контроль учетных записей пользователей", чтобы запросить разрешение на продолжение. Если это диалоговое окно откроется во время выполнения процедур в этом руководстве, и если диалоговое окно было открыто в ответ на ваши действия, нажмите кнопку "Продолжить".

Указание частот беспроводного канала AP

При развертывании нескольких беспроводных APS на одном географическом сайте необходимо настроить беспроводные APS с перекрывающимися сигналами, чтобы использовать уникальные частоты каналов для снижения помех между беспроводными APS.

Вы можете использовать следующие рекомендации, чтобы помочь вам выбрать частоты каналов, которые не конфликтуют с другими беспроводными сетями в географическом расположении беспроводной сети.

Если есть другие организации, имеющие офисы в близком расположении или в том же здании, что и ваша организация, определите, есть ли какие-либо беспроводные сети, принадлежащие этим организациям. Узнайте, как размещение, так и назначенные частоты каналов их беспроводной AP, так как вам нужно назначить разные частоты каналов для вашего AP, и вам нужно определить лучшее расположение для установки ВАШЕГО AP.

Определите перекрывающиеся беспроводные сигналы на смежных этажах в вашей организации. После выявления перекрывающихся областей покрытия за пределами организации и внутри организации назначьте частоты каналов для беспроводных APS, гарантируя, что любые два беспроводных APs с перекрывающимся покрытием назначаются разными частотами каналов.

Настройка беспроводных APS

Используйте следующие сведения вместе с документацией по продукту, предоставленной производителем беспроводных AP для настройки беспроводных APS.

Эта процедура перечисляет элементы, часто настроенные в беспроводной AP. Имена элементов могут отличаться по фирменной символике и модели и могут отличаться от имен в следующем списке. Дополнительные сведения см. в документации по беспроводной СЕТИ.

Настройка беспроводных APS

SSID. Укажите имя беспроводной сети (например, ExampleWLAN). Это имя, которое объявляется беспроводным клиентам.

Шифрование. Укажите шифр шифрования WPA2-Enterprise (предпочтительно) или WPA-Enterprise, а также шифр шифрования AES (предпочтительный) или TKIP в зависимости от версий, поддерживаемых сетевыми адаптерами беспроводного клиентского компьютера.

IP-адрес беспроводной сети (статический). В каждом AP настройте уникальный статический IP-адрес, который входит в диапазон исключений область DHCP для подсети. Использование адреса, исключенного из назначения DHCP, запрещает DHCP-серверу назначать тот же IP-адрес компьютеру или другому устройству.

Маска подсети. Настройте это для сопоставления параметров маски подсети локальной сети, к которой вы подключили беспроводной AP.

DNS-имя. Некоторые беспроводные ip-адреса можно настроить с помощью DNS-имени. Служба DNS в сети может разрешать DNS-имена в IP-адрес. В каждом беспроводном AP, поддерживающем эту функцию, введите уникальное имя для разрешения DNS.

Служба DHCP. Если беспроводной AP имеет встроенную службу DHCP, отключите ее.

Общий секрет RADIUS. Используйте уникальный общий секрет RADIUS для каждого беспроводного AP, если вы не планируете настроить APS в качестве клиентов RADIUS в NPS по группам. Если вы планируете настроить APS по группам в NPS, общий секрет должен быть одинаковым для каждого члена группы. Кроме того, каждый общий секрет, который вы используете, должен быть случайной последовательностью не менее 22 символов, которые смешивают прописные и строчные буквы, цифры и знаки препинания. Чтобы обеспечить случайность, можно использовать генератор случайных символов, например генератор случайных символов, найденный в мастере NPS Configure 802.1X , для создания общих секретов.

Совет

Запишите общий секрет для каждого беспроводного AP и сохраните его в безопасном расположении, например в офисе. При настройке клиентов RADIUS в NPS необходимо знать общий секрет для каждого беспроводного AP.

IP-адрес сервера RADIUS. Введите IP-адрес сервера под управлением NPS.

Порты UDP. По умолчанию NPS использует порты UDP 1812 и 1645 для сообщений проверки подлинности и портов UDP 1813 и 1646 для учетных сообщений. Рекомендуется использовать эти же порты UDP на ip-адресах, но если у вас есть допустимая причина использовать разные порты, убедитесь, что вы не только настраиваете APS с новыми номерами портов, но и перенастройьте все NPS, чтобы использовать те же номера портов, что и APS. Если APS и NPS не настроены с одинаковыми портами UDP, NPS не может получать или обрабатывать запросы на подключение от APS, а все попытки беспроводного подключения в сети завершаются ошибкой.

VSAs. Для некоторых беспроводных APS требуются атрибуты, относящиеся к поставщику (VSAs), чтобы обеспечить полную функциональность беспроводного AP. VsAs добавляются в политику сети NPS.

Фильтрация DHCP. Настройте беспроводные IP-адреса для блокировки передачи IP-пакетов из порта UDP 68 в сеть, как описано производителем беспроводных AP.

Фильтрация DNS. Настройте беспроводные ip-адреса для блокировки передачи IP-пакетов из TCP или порта UDP 53 в сеть, как описано производителем беспроводных AP.

Создание групп безопасности для беспроводных пользователей

Выполните следующие действия, чтобы создать одну или несколько групп безопасности беспроводных пользователей, а затем добавить пользователей в соответствующую группу безопасности беспроводных пользователей:

Создание группы безопасности беспроводных пользователей

Эту процедуру можно использовать для создания беспроводной группы безопасности в оснастке консоли управления (MMC) Пользователи и компьютеры Active Directory.

Членство в домене Администратор или эквивалентных параметров является минимальным обязательным для выполнения этой процедуры.

Создание группы безопасности беспроводных пользователей

На начальном экране выберите Администрирование, а затем выберите пункт Пользователи и компьютеры Active Directory. Откроется оснастка Пользователи и компьютеры Active Directory. Если узел домена еще не выбран, выберите его. Например, если домен example.com, щелкните example.com.

В области сведений щелкните правой кнопкой мыши папку, в которой нужно добавить новую группу (например, щелкните правой кнопкой мыши "Пользователи"), наведите указатель мыши на "Создать" и нажмите кнопку "Группа".

В поле New Object — Group (Группа) введите имя новой группы. Например, введите беспроводную группу.

В группе область выберите один из следующих параметров:

Локальный домен

Global

Универсальный

В типе группы выберите "Безопасность".

Щелкните OK.

Если для беспроводных пользователей требуется несколько групп безопасности, повторите эти действия, чтобы создать дополнительные группы беспроводных пользователей. Позже вы можете создать отдельные политики сети в NPS для применения различных условий и ограничений для каждой группы, предоставляя им разные разрешения доступа и правила подключения.

Добавление пользователей в группу безопасности беспроводных пользователей

Эту процедуру можно использовать для добавления пользователя, компьютера или группы в группу беспроводной безопасности в оснастке консоли управления (MMC) Пользователи и компьютеры Active Directory.

Членство в доменных Администратор или эквивалентно минимально необходимо для выполнения этой процедуры.

Добавление пользователей в группу безопасности беспроводной сети

На начальном экране выберите Администрирование, а затем выберите пункт Пользователи и компьютеры Active Directory. Откроется консоль управления "Пользователи и компьютеры Active Directory". Если узел домена еще не выбран, выберите его. Например, если домен example.com, щелкните example.com.

В области сведений дважды щелкните папку, содержащую беспроводную группу безопасности.

В области сведений щелкните правой кнопкой мыши группу беспроводной безопасности и выберите пункт "Свойства". Откроется диалоговое окно "Свойства " для группы безопасности.

На вкладке "Участники" нажмите кнопку "Добавить", а затем выполните одну из следующих процедур, чтобы добавить компьютер или добавить пользователя или группу.

Добавление пользователя или группы

Введите имена объектов, которые нужно выбрать, введите имя пользователя или группы, которую вы хотите добавить, и нажмите кнопку "ОК".

Чтобы назначить членство в группах другим пользователям или группам, повторите шаг 1 этой процедуры.

Порядок добавления компьютера

Щелкните Типы объектов. Откроется диалоговое окно "Типы объектов".

В типах объектов выберите "Компьютеры" и нажмите кнопку "ОК".

Введите имена объектов, которые нужно выбрать, введите имя компьютера, который требуется добавить, и нажмите кнопку "ОК".

Чтобы назначить членство в группе другим компьютерам, повторите шаги 1-3 этой процедуры.

Настройка политик беспроводной сети (IEEE 802.11)

Выполните следующие действия, чтобы настроить расширение групповой политики политик беспроводной сети (IEEE 802.11):

Открытие или добавление и открытие объекта групповой политики

Активация политик беспроводной сети по умолчанию (IEEE 802.11)

Открытие или добавление и открытие объекта групповой политики

По умолчанию компонент управления групповыми политиками устанавливается на компьютерах под управлением Windows Server 2016 при установке роли сервера служб домен Active Directory (AD DS), а сервер настроен как контроллер домена. Следующая процедура, описывающая, как открыть консоль управления групповыми политиками (GPMC) на контроллере домена. Затем процедура описывает, как открыть существующий объект групповой политики уровня домена (GPO) для редактирования или создать новый объект групповой политики домена и открыть его для редактирования.

Членство в домене Администратор или эквивалентных параметров является минимальным обязательным для выполнения этой процедуры.

Открытие или добавление и открытие объекта групповой политики

На контроллере домена нажмите кнопку "Пуск", щелкните Windows Администратор istrative Tools, а затем щелкните "Управление групповыми политиками". Откроется консоль управления групповыми политиками.

В левой области дважды щелкните лес. Например, дважды щелкните лес: example.com.

В левой области дважды щелкните Домены, а затем дважды щелкните домен, для которого требуется управлять объектом групповой политики (например, example.com).

Выполните одно из следующих действий:

Чтобы открыть существующий объект групповой политики на уровне домена для редактирования, дважды щелкните домен, содержащий объект групповой политики, которым требуется управлять, щелкните правой кнопкой мыши политику домена, которую требуется управлять, например политику домена по умолчанию, и нажмите кнопку " Изменить". Откроется редактор управления групповыми политиками.

Чтобы создать новый объект групповой политики и открыть его для редактирования, щелкните правой кнопкой мыши домен, для которого нужно создать объект групповой политики, а затем нажмите кнопку "Создать объект групповой политики" в этом домене и связать его здесь.

На вкладке Новый объект групповой политики в поле Имя введите имя нового объекта групповой политики, а затем нажмите кнопку ОК.

Щелкните правой кнопкой мыши новый объект групповой политики и нажмите кнопку "Изменить". Откроется редактор управления групповыми политиками.

В следующем разделе вы будете использовать редактор управления групповыми политиками для создания беспроводной политики.

Активация политик беспроводной сети по умолчанию (IEEE 802.11)

В этой процедуре описывается активация политик беспроводной сети по умолчанию (IEEE 802.11) с помощью редактора управления групповыми политиками (GPME).

Примечание.

После активации windows Vista и более поздних выпусков политики беспроводной сети (IEEE 802.11) или версии Windows XP параметр версии автоматически удаляется из списка параметров при щелчке правой кнопкой мыши политики беспроводной сети (IEEE 802.11). Это происходит, так как после выбора версии политики политика добавляется в область сведений GPME при выборе узла политик беспроводной сети (IEEE 802.11). Это состояние остается без удаления беспроводной политики, в то время как версия беспроводной политики возвращается в меню правой кнопкой мыши для политик беспроводной сети (IEEE 802.11) в GPME. Кроме того, беспроводные политики перечислены только в области сведений GPME при выборе узла политик беспроводной сети (IEEE 802.11).

Членство в домене Администратор или эквивалентных параметров является минимальным обязательным для выполнения этой процедуры.

Активация политик беспроводной сети по умолчанию (IEEE 802.11)

Выполните предыдущую процедуру, чтобы открыть или добавить и открыть объект групповой политики, чтобы открыть GPME.

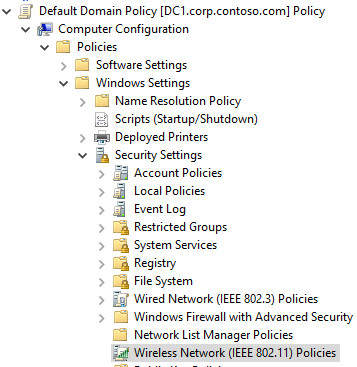

В области GPME дважды щелкните "Конфигурация компьютера", дважды щелкните "Политики", дважды щелкните "Политики", дважды щелкните Windows Параметры, а затем дважды щелкните "Безопасность Параметры".

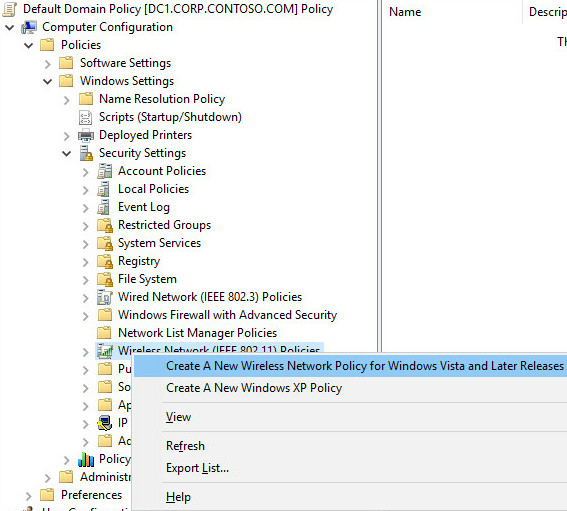

- В Параметры безопасности щелкните правой кнопкой мыши политики беспроводной сети (IEEE 802.11), а затем выберите команду "Создать новую беспроводную политику для Windows Vista и более поздних выпусков".

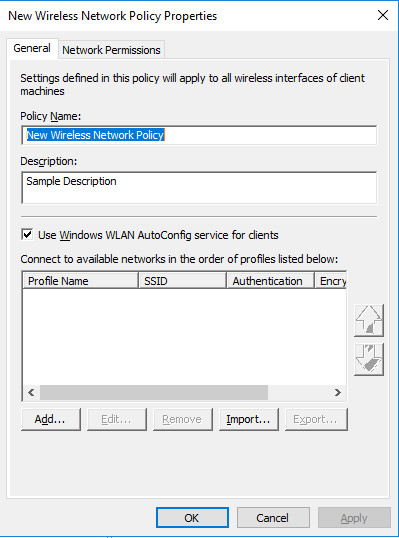

- Откроется диалоговое окно "Новые свойства политики беспроводной сети". В поле "Имя политики" введите новое имя политики или сохраните имя по умолчанию. Нажмите кнопку ОК , чтобы сохранить политику. Политика по умолчанию активируется и отображается в области сведений GPME с новым именем, предоставленным или с именем по умолчанию New Wireless Network Policy.

- В области сведений дважды щелкните новую политику беспроводной сети, чтобы открыть ее.

В следующем разделе можно выполнить настройку политики, порядок предпочтения обработки политик и разрешения сети.

Настройка новой политики беспроводной сети

Процедуры, описанные в этом разделе, можно использовать для настройки политики беспроводной сети (IEEE 802.11). Эта политика позволяет настраивать параметры безопасности и проверки подлинности, управлять беспроводными профилями и указывать разрешения для беспроводных сетей, которые не настроены в качестве предпочтительных сетей.

Настройка профиля беспроводной Подключение ion для PEAP-MS-CHAP версии 2

Настройка порядка предпочтений для профилей беспроводной Подключение ion

Настройка профиля беспроводной Подключение ion для PEAP-MS-CHAP версии 2

Эта процедура содержит действия, необходимые для настройки беспроводного профиля PEAP-MS-CHAP версии 2.

Членство в доменных Администратор или эквивалентных значениях является минимальным обязательным для выполнения этой процедуры.

Настройка профиля беспроводного подключения для PEAP-MS-CHAP версии 2

В GPME в диалоговом окне свойств беспроводной сети для только что созданной политики на вкладке "Общие " и в разделе "Описание" введите краткое описание политики.

Чтобы указать, что автоконфигурирование WLAN используется для настройки параметров беспроводного сетевого адаптера, убедитесь, что выбрана служба автоконфигурирования Windows WLAN для клиентов .

В Подключение доступных сетей в порядке профилей, перечисленных ниже, нажмите кнопку "Добавить" и выберите "Инфраструктура". Откроется диалоговое окно " Свойства нового профиля".

В диалоговом окне "Свойства нового профиля" на вкладке Подключение ion в поле "Имя профиля" введите новое имя профиля. Например, введите Example.com профиль WLAN для Windows 10.

В поле "Сетевые имена" (SSID) введите SSID, соответствующий SSID, настроенной на беспроводных APS, и нажмите кнопку "Добавить".

Если в среде используется несколько идентификаторов SSID, и для всех точек доступа используется один набор параметров безопасности беспроводной сети, повторите добавление SSID для каждой точки доступа, к которой должен применяться этот профиль.

Если в среде используется несколько идентификаторов SSID, а параметры безопасности для разных SSID не совпадают, настройте отдельный профиль для каждой группы идентификаторов SSID, для которых используются одни параметры безопасности. Например, если имеется одна группа беспроводных точек доступа с режимом шифрования WPA2-Enterprise и AES и другая группа с режимом шифрования WPA-Enterprise и TKIP, настройте профиль для каждой группы беспроводных точек доступа.

Если по умолчанию присутствует текст NE Windows SharePoint Services ID, выберите его и нажмите кнопку "Удалить".

Если у вас развернуты беспроводные точки доступа, в которых отключена широковещательная рассылка маяков, выберите Подключаться, даже если эта сеть не ведет вещание.

Примечание.

Включение этого параметра может создать риск безопасности, так как беспроводные клиенты будут проверять и пытаться подключиться к любой беспроводной сети. По умолчанию этот параметр отключен.

Перейдите на вкладку Безопасность, нажмите кнопку Дополнительно и выполните следующие настройки.

Чтобы задать дополнительные параметры 802.1X, в IEEE 802.1X выберите Применить дополнительные параметры 802.1X.

При применении расширенных параметров 802.1X значения по умолчанию для max Eapol-Start Msgs, "Период хранения", "Период начала" и "Период проверки подлинности" достаточно для типичных беспроводных развертываний. Из-за этого не нужно изменять значения по умолчанию, если у вас нет определенной причины для этого.

Чтобы включить единый вход, установите флажок Включить единую регистрацию для сети.

Остальных значений по умолчанию в разделе Единый вход достаточно для типовой беспроводной среды.

В разделе Быстрое перемещение, если для беспроводной точки задана предварительная проверка подлинности, выберите Сеть использует предварительную проверку подлинности.

Чтобы указать, что беспроводные коммуникации соответствуют стандартам FIPS 140-2, выберите "Выполнить шифрование" в сертифицированном режиме FIPS 140-2.

Нажмите кнопку "ОК ", чтобы вернуться на вкладку "Безопасность ". В разделе "Выбор методов безопасности для этой сети" в разделе "Проверка подлинности" выберите WPA2-Enterprise , если он поддерживается беспроводными сетевыми адаптерами и сетевыми адаптерами беспроводного клиента. В противном случае выберите WPA-Enterprise.

В разделе "Шифрование" при поддержке беспроводных сетевых адаптеров и сетевых адаптеров беспроводного клиента выберите AES-CCMP. Если вы используете точки доступа и беспроводные сетевые адаптеры, поддерживающие 802.11ac, выберите AES-GCMP. В противном случае выберите TKIP.

Примечание.

Параметры проверки подлинности и шифрования должны соответствовать параметрам, настроенным на беспроводных ip-адресах. Параметры по умолчанию для режима проверки подлинности, максимальных сбоев проверки подлинности и сведений о пользователе кэша для последующих подключений к этой сети достаточно для типичных беспроводных развертываний.

В разделе Выберите метод проверки подлинности сети выберите Защищенный EAP (PEAP) и выберите Свойства. Откроется диалоговое окно " Свойства защищенного EAP".

В свойствах защищенного EAP убедитесь, что проверьте удостоверение сервера, проверяя сертификат .

В доверенных корневых центрах сертификации выберите доверенный корневой центр сертификации( ЦС), выдаваемый сертификатом сервера для NPS.

Примечание.

Этот параметр ограничивает число корневых ЦС, которым доверяет клиент, выбранными значениями. Если доверенные корневые центры сертификации не выбраны, клиенты будут доверять всем корневым центрам сертификации, перечисленным в хранилище сертификатов доверенных корневых центров сертификации.

В списке Выбрать способ проверки подлинности выберите Защищенный пароль (EAP-MS-CHAP v2).

Нажмите Настроить. В диалоговом окне "Свойства EAP MSCHAPv2" убедитесь, что автоматически используется имя входа в систему Windows и пароль (и домен, если таковой имеется) и нажмите кнопку "ОК".

Чтобы включить быстрое повторное подключение PEAP, убедитесь, что выбран параметр "Включить быстрое повторное подключение ".

Чтобы требовать шифрование шифрования сервера при попытках подключения, выберите "Отключить", если сервер не содержит TLV для шифрования.

Чтобы указать, что удостоверение пользователя маскируется на этапе одной проверки подлинности, выберите включить конфиденциальность удостоверений и в текстовом поле введите имя анонимного удостоверения или оставьте текстовое поле пустым.

[! ЗАМЕТКИ]

- Политика NPS для беспроводной сети 802.1X должна быть создана с помощью политики запросов Подключение NPS. Если политика NPS создается с помощью политики сети NPS, конфиденциальность удостоверений не будет работать.

- Конфиденциальность удостоверений EAP предоставляется определенными методами EAP, где пустое или анонимное удостоверение (отличается от фактического удостоверения) отправляется в ответ на запрос удостоверения EAP. PEAP отправляет удостоверение дважды во время проверки подлинности. На первом этапе удостоверение отправляется в виде обычного текста, и это удостоверение используется для маршрутизации, а не для проверки подлинности клиента. Реальное удостоверение, используемое для проверки подлинности, отправляется во время второго этапа проверки подлинности в безопасном туннелье, установленном на первом этапе. Если выбран параметр "Включить конфиденциальность удостоверений" проверка box, имя пользователя заменяется записью, указанной в текстовом поле. Например, предположим, что выбран параметр "Включить конфиденциальность удостоверений", а псевдоним конфиденциальности удостоверений указан в текстовом поле. Для пользователя с реальным псевдонимом jdoe@example.comудостоверения удостоверение, отправленное на первом этапе проверки подлинности, будет изменено anonymous@example.comна . Часть области 1-го этапа удостоверения не изменяется, так как она используется для маршрутизации.

Нажмите кнопку "ОК", чтобы закрыть диалоговое окно "Свойства защищенного EAP".

Нажмите кнопку "ОК" , чтобы закрыть вкладку "Безопасность ".

Если вы хотите создать дополнительные профили, нажмите кнопку "Добавить", а затем повторите предыдущие действия, чтобы настроить каждый профиль для беспроводных клиентов и сети, к которым требуется применить профиль. После добавления профилей нажмите кнопку "ОК ", чтобы закрыть диалоговое окно "Свойства политики беспроводной сети".

В следующем разделе можно упорядочить профили политик для оптимальной безопасности.

Настройка порядка предпочтений для профилей беспроводной Подключение ion

Эту процедуру можно использовать, если вы создали несколько беспроводных профилей в политике беспроводной сети и хотите упорядочить профили для оптимальной эффективности и безопасности.

Чтобы обеспечить подключение беспроводных клиентов к самому высокому уровню безопасности, которое они могут поддерживать, поместите наиболее строгие политики в верхней части списка.

Например, если у вас есть два профиля, один для клиентов, поддерживающих WPA2 и один для клиентов, поддерживающих WPA, поместите профиль WPA2 выше в списке. Это гарантирует, что клиенты, поддерживающие WPA2, будут использовать этот метод для подключения, а не менее безопасный WPA.

Эта процедура содержит инструкции по указанию порядка использования профилей беспроводного подключения для подключения беспроводных клиентов-участников домена к беспроводным сетям.

Членство в доменных Администратор или эквивалентных значениях является минимальным обязательным для выполнения этой процедуры.

Настройка порядка предпочтений для профилей беспроводного подключения

В GPME в диалоговом окне свойств беспроводной сети для только что настроенной политики щелкните вкладку "Общие ".

На вкладке "Общие" в Подключение доступных сетей в порядке профилей, перечисленных ниже, выберите профиль, который нужно переместить в списке, а затем нажмите кнопку "СТРЕЛКА ВВЕРХ" или "СТРЕЛКА ВНИЗ", чтобы переместить профиль в нужное расположение в списке.

Повторите шаг 2 для каждого профиля, который необходимо переместить в списке.

Нажмите кнопку "ОК" , чтобы сохранить все изменения.

В следующем разделе можно определить разрешения сети для беспроводной политики.

Определение сетевых разрешений

Параметры можно настроить на вкладке "Разрешения сети" для членов домена, к которым применяются политики беспроводной сети (IEEE 802.11).

Вы можете применить только следующие параметры для беспроводных сетей, которые не настроены на вкладке "Общие " на странице свойств политики беспроводной сети:

Разрешить или запретить подключения к определенным беспроводным сетям, указанным по типу сети и идентификатору набора служб (SSID)

Разрешить или запретить подключения к нерегламентированным сетям

Разрешить или запретить подключения к сетям инфраструктуры

Разрешить или запретить пользователям просматривать типы сети (нерегламентированные или инфраструктурные), к которым им запрещен доступ

Разрешить или запретить пользователям создавать профиль, который применяется ко всем пользователям

Пользователи могут подключаться только к разрешенным сетям с помощью профилей групповой политики

Членство в администраторах домена или эквивалентных параметров является минимальным обязательным для выполнения этих процедур.

Разрешить или запретить подключения к определенным беспроводным сетям

В GPME в диалоговом окне свойств беспроводной сети щелкните вкладку "Разрешения сети".

На вкладке "Разрешения сети" нажмите кнопку "Добавить". Откроется диалоговое окно "Создать запись разрешений".

В диалоговом окне "Новая запись разрешений" в поле "Имя сети" (SSID) введите сетевой SSID сети, для которой требуется определить разрешения.

В типе сети выберите "Инфраструктура " или "Нерегламентированный".

Примечание.

Если вы не уверены, является ли сеть вещательной сетью инфраструктурой или нерегламентированной сетью, можно настроить две записи разрешений сети, по одному для каждого типа сети.

В разделе "Разрешение" выберите "Разрешить" или "Запретить".

Нажмите кнопку "ОК", чтобы вернуться на вкладку "Разрешения сети".

Указание дополнительных разрешений сети (необязательно)

На вкладке "Разрешения сети" настройте любое или все из следующих элементов:

Чтобы запретить членам домена доступ к нерегламентированным сетям, выберите "Запретить подключения к нерегламентированным сетям".

Чтобы запретить членам домена доступ к сетям инфраструктуры, выберите "Запретить подключения к сетям инфраструктуры".

Чтобы разрешить членам домена просматривать типы сети (нерегламентированные или инфраструктурные), к которым они запрещены доступ, выберите разрешить пользователю просматривать запрещенные сети.

Чтобы разрешить пользователям создавать профили, которые применяются ко всем пользователям, выберите "Разрешить всем пользователям создавать все профили пользователей".

Чтобы указать, что пользователи могут подключаться только к разрешенным сетям с помощью профилей групповой политики, выберите только профили групповой политики для разрешенных сетей.

Настройка NPS

Выполните следующие действия, чтобы настроить NPSs для проверки подлинности 802.1X для беспроводного доступа:

Регистрация NPS в службах домен Active Directory

Эту процедуру можно использовать для регистрации сервера под управлением сервера политики сети (NPS) в службах домен Active Directory (AD DS) в домене, где NPS является членом. Чтобы NPS было предоставлено разрешение на чтение свойств учетных записей пользователей в процессе авторизации, каждое NPS должно быть зарегистрировано в AD DS. Регистрация NPS добавляет сервер в группу безопасности серверов RAS и IAS в AD DS.

Примечание.

Вы можете установить NPS на контроллере домена или на выделенном сервере. Выполните следующую команду Windows PowerShell, чтобы установить NPS, если вы еще не сделали этого:

Install-WindowsFeature NPAS -IncludeManagementTools

Членство в доменных Администратор или эквивалентных значениях является минимальным обязательным для выполнения этой процедуры.

Регистрация NPS в домене по умолчанию

На NPS в диспетчер сервера щелкните "Сервис" и выберите сервер политики сети. Откроется оснастка NPS.

Щелкните правой кнопкой мыши NPS (Локальный) и щелкните "Зарегистрировать сервер" в Active Directory. Откроется диалоговое окно "Сервер политики сети".

В сервере политики сети нажмите кнопку "ОК" и снова нажмите кнопку "ОК ".

Настройка беспроводной AP в качестве клиента RADIUS для NPS

Эту процедуру можно использовать для настройки AP, также известного как сервер доступа к сети (NAS) в качестве клиента службы удаленной проверки подлинности (RADIUS) с помощью оснастки NPS.

Внимание

Клиентские компьютеры, например, портативные компьютеры с беспроводным подключением и другие компьютеры под управлением клиентских операционных систем, не являются клиентами RADIUS. Клиенты RADIUS — это серверы доступа к сети, такие как точки беспроводного доступа, коммутаторы с поддержкой 802.1X, серверы виртуальной частной сети (VPN) и серверы с телефонным подключением, так как они используют протокол RADIUS для обмена данными с серверами RADIUS, такими как NPS.

Членство в доменных Администратор или эквивалентных значениях является минимальным обязательным для выполнения этой процедуры.

Добавление сервера доступа к сети в качестве клиента RADIUS в NPS

На NPS в диспетчер сервера щелкните "Сервис" и выберите сервер политики сети. Откроется оснастка NPS.

В оснастке NPS дважды щелкните RADIUS-клиенты и серверы. Щелкните правой кнопкой мыши radius-клиенты и нажмите кнопку "Создать".

В новом клиенте RADIUS убедитесь, что выбрано поле "Включить этот клиент RADIUS" проверка.

В поле New RADIUS Client (Понятное имя) введите отображаемое имя для беспроводной точки доступа.

Например, если вы хотите добавить точку доступа (AP) с именем AP-01, введите AP-01.

В поле Address (IP или DNS) введите IP-адрес или полное доменное имя (FQDN) для NAS.

Если ввести полное доменное имя, чтобы убедиться, что имя правильно и сопоставляется с допустимым IP-адресом, нажмите кнопку "Проверить", а затем в поле "Адрес" в поле "Адрес" нажмите кнопку "Разрешить". Если полное доменное имя сопоставляется с допустимым IP-адресом, IP-адрес этого NAS будет автоматически отображаться в IP-адресе. Если полное доменное имя не разрешается в IP-адрес, вы получите сообщение, указывающее, что такой узел не известен. Если это происходит, убедитесь, что у вас есть правильное имя AP, и что API включен и подключен к сети.

Нажмите кнопку "ОК" , чтобы закрыть адрес проверки.

В новом клиенте RADIUS в общем секрете выполните одно из следующих действий:

Чтобы вручную настроить общий секрет RADIUS, выберите "Вручную", а затем в разделе "Общий секрет" введите надежный пароль, который также введен в NAS. Повторно введите общий секрет в подтверждении общего секрета.

Чтобы автоматически создать общий секрет, выберите поле "Создать проверка" и нажмите кнопку "Создать". Сохраните созданный общий секрет, а затем используйте это значение для настройки NAS, чтобы он смог взаимодействовать с NPS.

Внимание

Общий секрет RADIUS, который вы вводите для виртуальных AP в NPS, должен точно соответствовать общему секрету RADIUS, настроенном на фактическом беспроводном AP. Если вы используете параметр NPS для создания общего секрета RADIUS, необходимо настроить соответствующий фактический беспроводной AP с общим секретом RADIUS, созданным NPS.

В новом клиенте RADIUS на вкладке "Дополнительно " в имени поставщика укажите имя производителя NAS. Если вы не уверены, что имя производителя NAS не указано, выберите стандарт RADIUS.

В дополнительных параметрах, если вы используете любые методы проверки подлинности, отличные от EAP и PEAP, и если NAS поддерживает использование атрибута проверки подлинности сообщений, выберите пункт "Запрос доступа" должен содержать атрибут Message-Authenticator.

Щелкните OK. Ваш NAS отображается в списке клиентов RADIUS, настроенных на NPS.

Создание политик NPS для беспроводной сети 802.1X с помощью мастера

Эту процедуру можно использовать для создания политик запроса подключения и политик сети, необходимых для развертывания точек беспроводного доступа с поддержкой 802.1X в качестве клиентов службы удаленной проверки подлинности (RADIUS) на сервере RADIUS, на котором запущен сервер политики сети (NPS). После запуска мастера создаются следующие политики:

Одна политика запроса на подключение

Одна сетевая политика

Примечание.

Мастер безопасных проводных и беспроводных Подключение ions IEEE 802.1X можно запускать каждый раз, когда необходимо создавать новые политики для доступа с проверкой подлинности 802.1X.

Членство в доменных Администратор или эквивалентных значениях является минимальным обязательным для выполнения этой процедуры.

Создание политик для беспроводной проверки подлинности 802.1X с помощью мастера

Откройте оснастку NPS. Если он еще не выбран, щелкните NPS (Local). Если вы используете оснастку MMC для NPS и хотите создать политики на удаленном NPS, выберите сервер.

В разделе "Начало работы" в стандартной конфигурации выберите radius-сервер для беспроводной или проводной Подключение ion 802.1X. Текст и ссылки под изменением текста, чтобы отразить выбранный фрагмент.

Нажмите кнопку "Настроить 802.1X". Откроется мастер настройки 802.1X.

На странице мастера "Выбор типов" 802.1X Подключение ions в поле "Тип 802.1X" выберите "Безопасные беспроводные Подключение" и в поле "Имя", введите имя политики или оставьте имя по умолчанию Secure Wireless Подключение ions. Нажмите кнопку Далее.

На странице мастера указания 802.1X Коммутаторов в клиентах RADIUS отображаются все коммутаторы 802.1X и беспроводные точки доступа, добавленные в качестве клиентов RADIUS в оснастке NPS. Выполните одно из следующих действий.

Чтобы добавить дополнительные серверы доступа к сети (NAS), такие как беспроводные APS, в клиентах RADIUS, нажмите кнопку "Добавить", а затем в новом клиенте RADIUS введите сведения для: понятное имя, адрес (IP-адрес или DNS) и общий секрет.

Чтобы изменить параметры для любого NAS, в клиентах RADIUS выберите AP, для которого нужно изменить параметры, а затем нажмите кнопку "Изменить". Измените параметры по мере необходимости.

Чтобы удалить NAS из списка, в клиентах RADIUS выберите NAS и нажмите кнопку " Удалить".

Предупреждение

Удаление клиента RADIUS из мастера настройки 802.1X удаляет клиент из конфигурации NPS. Все дополнения, изменения и удаления, внесенные в мастер настройки 802.1X для клиентов RADIUS, отражаются в оснастке NPS в узле RADIUS-клиентов под клиентами И серверами NPS / . Например, если вы используете мастер для удаления коммутатора 802.1X, переключатель также удаляется из оснастки NPS.

Нажмите кнопку Далее. На странице мастера настройки метода проверки подлинности в поле "Тип" (на основе метода доступа и конфигурации сети) выберите Microsoft: Protected EAP (PEAP) и нажмите кнопку "Настроить".

Совет

Если вы получаете сообщение об ошибке, указывающее, что сертификат не найден для использования с методом проверки подлинности, и вы настроили службы сертификатов Active Directory для автоматической выдачи сертификатов серверам RAS и IAS в сети, сначала убедитесь, что вы выполнили действия по регистрации NPS в службах домен Active Directory, а затем выполните следующие действия, чтобы обновить групповую политику: Нажмите кнопку "Пуск", щелкните "Система Windows", нажмите кнопку "Запустить" и в поле "Открыть", введите gpupdate и нажмите клавишу ВВОД. Когда команда возвращает результаты, указывающие на успешное обновление групповой политики пользователя и компьютера, снова выберите Microsoft: Protected EAP (PEAP) и нажмите кнопку "Настроить".

Если после обновления групповой политики вы продолжаете получать сообщение об ошибке, указывающее, что сертификат не найден для использования с методом проверки подлинности, сертификат не отображается, так как он не соответствует минимальным требованиям к сертификату сервера, как описано в руководстве по основным сетевым компаньонам: развертывание сертификатов сервера для проводных и беспроводных развертываний 802.1X. Если это произойдет, необходимо прекратить настройку NPS, отозвать сертификат, выданный для NPS, а затем следуйте инструкциям по настройке нового сертификата с помощью руководства по развертыванию сертификатов сервера.

На странице мастера редактирования защищенных свойств EAP в сертификате убедитесь, что выбран правильный сертификат NPS, а затем сделайте следующее:

Примечание.

Убедитесь, что значение в издателе правильно для сертификата, выбранного в сертификате. Например, ожидаемый издатель сертификата, выданный ЦС под управлением служб сертификатов Active Directory (AD CS) с именем corp\DC1, в домене contoso.com, является corp-DC1-CA.

Чтобы пользователи могли перемещаться по беспроводным компьютерам между точками доступа, не требуя повторной проверки подлинности при каждом связывании с новым AP, выберите "Включить быстрое повторное подключение".

Чтобы указать, что подключение беспроводных клиентов завершит процесс проверки подлинности сети, если сервер RADIUS не содержит шифрования type-Length-Value (TLV), выберите "Отключить клиенты без шифрования".

Чтобы изменить параметры политики для типа EAP, в типах EAP нажмите кнопку "Изменить" в свойствах EAP MSCHAPv2, измените параметры по мере необходимости и нажмите кнопку "ОК".

Щелкните OK. Диалоговое окно "Изменение защищенных свойств EAP" закрывается, возвращая вас в мастер настройки 802.1X . Нажмите кнопку Далее.

В поле "Указать группы пользователей" нажмите кнопку "Добавить", а затем введите имя группы безопасности, настроенной для беспроводных клиентов в оснастке Пользователи и компьютеры Active Directory. Например, если вы назвали беспроводную группу безопасности беспроводной группой, введите беспроводную группу. Нажмите кнопку Далее.

Щелкните "Настроить", чтобы настроить стандартные атрибуты RADIUS и атрибуты для виртуальной локальной сети (VLAN) по мере необходимости, и, как указано в документации, предоставленной поставщиком оборудования беспроводной сети AP. Нажмите кнопку Далее.

Просмотрите сведения о сводке конфигурации и нажмите кнопку "Готово".

Теперь создаются политики NPS, и вы можете перейти к присоединению беспроводных компьютеров к домену.

Присоединение новых беспроводных компьютеров к домену

Самый простой способ присоединить новые беспроводные компьютеры к домену — физически подключить компьютер к сегменту проводной локальной сети (сегмент, не контролируемый коммутатором 802.1X), перед присоединением компьютера к домену. Это проще всего, так как параметры беспроводной групповой политики автоматически применяются и немедленно применяются, и, если вы развернули собственный PKI, компьютер получает сертификат ЦС и помещает его в хранилище сертификатов доверенных корневых центров сертификации, что позволяет беспроводному клиенту доверять NPS с сертификатами сервера, выданными вашим ЦС.

Аналогичным образом, после присоединения нового беспроводного компьютера к домену предпочтительный способ входа пользователей в домен — выполнить вход с помощью проводного подключения к сети.

Другие методы присоединения к домену

В случаях, когда компьютеры не являются практическими для присоединения к домену с помощью проводного ethernet-подключения, или в случаях, когда пользователь не может войти в домен в первый раз с помощью проводного подключения, необходимо использовать альтернативный метод.

- Конфигурация ИТ-персонала. Член ИТ-отдела присоединяется к беспроводному компьютеру в домен и настраивает беспроводной профиль Единый вход начальной загрузки. С помощью этого метода ИТ-администратор подключает беспроводной компьютер к проводной сети Ethernet и присоединяет компьютер к домену. Затем администратор распределяет компьютер пользователю. Когда пользователь запускает компьютер без проводного подключения, учетные данные домена, которые они вручную указывают для входа пользователя, используются для установки подключения к беспроводной сети и входа в домен.

Дополнительные сведения см. в разделе "Присоединение к домену и входу" с помощью метода конфигурации КОМПЬЮТЕРА ИТ-персонала

- Настройка беспроводного профиля начальной загрузки пользователями. Пользователь вручную настраивает беспроводной компьютер с беспроводным профилем начальной загрузки и присоединяется к домену на основе инструкций, полученных от ИТ-администратора. Профиль беспроводной загрузки позволяет пользователю установить беспроводное подключение, а затем присоединиться к домену. После присоединения компьютера к домену и перезагрузки компьютера пользователь может войти в домен с помощью беспроводного подключения и учетных данных учетной записи домена.

Дополнительные сведения см. в разделе "Присоединение к домену и входу" с помощью конфигурации беспроводного профиля bootstrap от пользователей.

Присоединение к домену и входу с помощью метода конфигурации компьютера ИТ-персонала

Пользователи-члены домена с беспроводными клиентскими компьютерами, присоединенными к домену, могут использовать временный беспроводной профиль для подключения к беспроводной сети с проверкой подлинности 802.1X без первого подключения к проводной локальной сети. Этот временный беспроводной профиль называется беспроводным профилем начальной загрузки.

Беспроводной профиль начальной загрузки требует, чтобы пользователь вручную указал учетные данные учетной записи пользователя домена и не проверяет сертификат сервера службы пользователей удаленной проверки подлинности (RADIUS), на котором запущен сервер политики сети (NPS).

После установки беспроводного подключения групповая политика применяется на беспроводном клиентском компьютере, а новый беспроводной профиль будет выдан автоматически. Новая политика использует учетные данные компьютера и учетной записи пользователя для проверки подлинности клиента.

Кроме того, в рамках взаимной проверки подлинности PEAP-MS-CHAP версии 2 с помощью нового профиля вместо профиля начальной загрузки клиент проверяет учетные данные сервера RADIUS.

После присоединения компьютера к домену используйте эту процедуру для настройки беспроводного профиля Единый вход начальной загрузки перед распространением беспроводного компьютера пользователю-члену домена.

Настройка беспроводного профиля Единый вход начальной загрузки

Создайте профиль начальной загрузки с помощью процедуры в этом руководстве по настройке профиля беспроводной Подключение ion для PEAP-MS-CHAP версии 2 и используйте следующие параметры:

Проверка подлинности PEAP-MS-CHAP версии 2

Проверка отключенного сертификата сервера RADIUS

включена Единый вход

В свойствах политики беспроводной сети, в которой вы создали новый профиль начальной загрузки, на вкладке "Общие " выберите профиль начальной загрузки, а затем нажмите кнопку "Экспорт ", чтобы экспортировать профиль в сетевую папку, USB-флэш-накопитель или другое удобное расположение. Профиль сохраняется в виде файла *.xml в указанное расположение.

Присоединяйте новый беспроводной компьютер к домену (например, через подключение Ethernet, которое не требует проверки подлинности IEEE 802.1X) и добавьте профиль беспроводной загрузки на компьютер с помощью команды netsh wlan add profile .

Примечание.

Дополнительные сведения см. в разделе "Команды Netsh" для беспроводной локальной сети (WLAN) по адресу http://technet.microsoft.com/library/dd744890.aspx.

Распределите новый беспроводной компьютер пользователю с процедурой "Войти в домен с помощью компьютеров под управлением Windows 10".

Когда пользователь запускает компьютер, Windows предложит пользователю ввести имя и пароль учетной записи пользователя домена. Так как Единый вход включен, компьютер использует учетные данные учетной записи пользователя домена, чтобы сначала установить подключение к беспроводной сети, а затем войти в домен.

Вход в домен с помощью компьютеров под управлением Windows 10

Выйдите из системы или перезагрузите компьютер.

Нажмите любую клавишу на клавиатуре или щелкните рабочий стол. Откроется экран входа с именем учетной записи локального пользователя и полем ввода пароля под именем. Не войдите в систему с помощью учетной записи локального пользователя.

В левом нижнем углу экрана щелкните "Другой пользователь". На экране "Другой пользователь" отображается два поля: имя пользователя и пароль. Под полем пароля используется текстовый вход: а затем имя домена, в котором присоединен компьютер. Например, если домен называется example.com, текст считывает вход в: EXAMPLE.

В поле "Имя пользователя" введите имя пользователя домена.

В поле "Пароль" введите пароль домена, а затем щелкните стрелку или нажмите клавишу ВВОД.

Примечание.

Если экран "Другой пользователь " не включает текст входа в: и доменное имя, необходимо ввести имя пользователя в домене формата\user. Например, чтобы войти в домен example.com с учетной записью с именем User-01, введите пример\User-01.

Присоединение к домену и входу с помощью конфигурации беспроводного профиля начальной загрузки от пользователей

В этом методе описаны действия, описанные в разделе "Общие действия", а затем вы предоставляете пользователям домена инструкции по настройке беспроводного компьютера вручную с помощью беспроводного профиля начальной загрузки. Профиль беспроводной загрузки позволяет пользователю установить беспроводное подключение, а затем присоединиться к домену. После присоединения компьютера к домену и перезагрузки пользователь может войти в домен через беспроводное подключение.

Общие действия

Настройте учетную запись администратора локального компьютера в панель управления для пользователя.

Внимание

Чтобы присоединить компьютер к домену, пользователь должен войти на компьютер с помощью локальной учетной записи Администратор istrator. Кроме того, пользователь должен указать учетные данные для локальной учетной записи Администратор istrator во время присоединения компьютера к домену. Кроме того, у пользователя должна быть учетная запись пользователя в домене, к которому пользователь хочет присоединиться к компьютеру. Во время присоединения компьютера к домену пользователю будет предложено указать учетные данные учетной записи домена (имя пользователя и пароль).

Предоставьте пользователям домена инструкции по настройке беспроводного профиля начальной загрузки, как описано в следующей процедуре , чтобы настроить беспроводной профиль начальной загрузки.

Кроме того, предоставьте пользователям учетные данные локального компьютера (имя пользователя и пароль), а также учетные данные домена (имя учетной записи домена и пароль) в форме DomainName\UserName, а также процедуры "Присоединение компьютера к домену" и "Вход в домен", как описано в руководстве по сети Windows Server 2016 Core.

Настройка беспроводного профиля начальной загрузки

Используйте учетные данные, предоставленные администратором сети или ИТ-специалистом, чтобы войти на компьютер с помощью учетной записи Администратор istrator локального компьютера.

Щелкните правой кнопкой мыши значок сети на рабочем столе и выберите пункт "Открыть сеть" и "Центр общего доступа". Откроется центр управления сетями и общим доступом. В разделе "Изменение параметров сети" нажмите кнопку "Настройка нового подключения" или "Сеть". Откроется диалоговое окно "Настройка Подключение" или "Сеть".

Нажмите кнопку " Вручную подключиться к беспроводной сети" и нажмите кнопку "Далее".

В поле "Подключение к беспроводной сети" вручную введите имя SSID AP.

В типе безопасности выберите параметр, предоставленный администратором.

В разделе "Тип шифрования" и "Ключ безопасности" выберите или введите параметры, предоставленные администратором.

Нажмите кнопку "Запустить это подключение" автоматически и нажмите кнопку "Далее".

В разделе "Успешно добавлен SSID сети" нажмите кнопку "Изменить параметры подключения".

Нажмите кнопку "Изменить параметры подключения". Откроется диалоговое окно свойства беспроводной сети SSID сети.

Перейдите на вкладку "Безопасность", а затем в разделе "Выбор метода проверки подлинности сети" выберите "Защищенный EAP" (PEAP).

Щелкните Параметры. Откроется страница свойств защищенного EAP (PEAP).

На странице свойств защищенного EAP (PEAP) убедитесь, что сертификат сервера не выбран, нажмите кнопку "ОК" дважды и нажмите кнопку "Закрыть".

Затем Windows пытается подключиться к беспроводной сети. Параметры беспроводного профиля начальной загрузки указывают, что необходимо указать учетные данные домена. Когда Windows запрашивает имя учетной записи и пароль, введите учетные данные учетной записи домена следующим образом: доменное имя\имя пользователя, пароль домена.

Присоединение компьютера к домену

Войдите на компьютер с локальной учетной записью администратора.

В текстовом поле поиска введите PowerShell. В результатах поиска щелкните правой кнопкой мыши Windows PowerShell и нажмите кнопку "Запуск от имени администратора". Windows PowerShell открывается с повышенными привилегиями.

В Windows PowerShell введите следующую команду и нажмите клавишу ВВОД. Убедитесь, что вы замените переменную DomainName именем домена, к которому вы хотите присоединиться.

Имя домена надстройки

При появлении запроса введите имя пользователя домена и пароль и нажмите кнопку "ОК".

Перезагрузите компьютер.

Следуйте инструкциям, приведенным в предыдущем разделе , войдите в домен с помощью компьютеров под управлением Windows 10.