Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

С помощью этого раздела вы узнаете, как настроить политику DNS в Windows Server® 2016 для развертываний DNS с разделением мозга, где существует две версии одной зоны — одна для внутренних пользователей в интрасети организации и одна для внешних пользователей, которые обычно являются пользователями в Интернете.

Примечание.

Сведения о том, как использовать политику DNS для развертывания DNS с разделением мозга с интегрированными зонами DNS Active Directory, см. в статье "Использование политики DNS для разбиения мозга DNS в Active Directory".

Ранее этот сценарий требовал, чтобы администраторы DNS поддерживали два разных DNS-сервера, каждый из которых предоставляет службы для каждого набора пользователей, внутренних и внешних. Если только несколько записей внутри зоны были разделены мозгом или оба экземпляра зоны (внутренние и внешние) были делегированы одному родительскому домену, это стало запутано управлением.

Другой сценарий конфигурации для развертывания разбиения мозга — выборочное управление рекурсией для разрешения DNS-имен. В некоторых случаях dns-серверы Enterprise должны выполнять рекурсивное разрешение через Интернет для внутренних пользователей, в то время как они также должны выступать в качестве доверенных серверов имен для внешних пользователей и блокировать рекурсию для них.

Эта тема описана в следующих разделах.

Пример развертывания разделенного мозга DNS

Ниже приведен пример использования политики DNS для выполнения ранее описанного сценария разделенного мозга DNS.

Этот раздел содержит следующие подразделы.

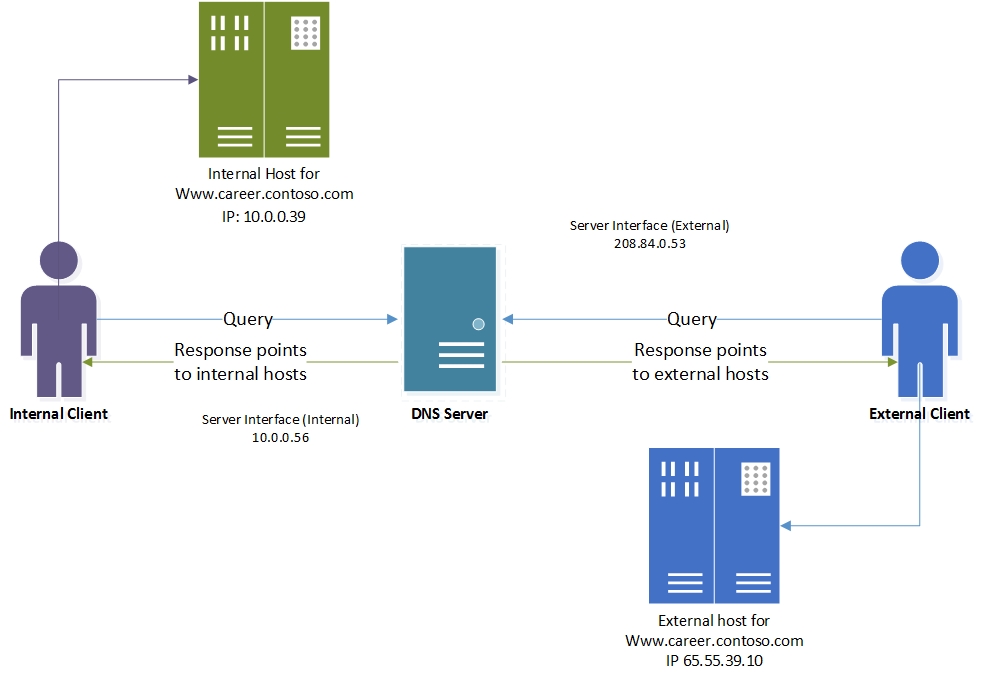

В этом примере используется вымышленная компания Contoso, которая поддерживает карьерный веб-сайт в Интернете по адресу www.career.contoso.com.

Сайт имеет две версии, один для внутренних пользователей, где доступны внутренние публикации заданий. Этот внутренний сайт доступен по локальному IP-адресу 10.0.0.39.

Вторая версия — это общедоступная версия того же сайта, которая доступна по общедоступному IP-адресу 65.55.39.10.

В отсутствие политики DNS администратор должен разместить эти две зоны на отдельных DNS-серверах Windows Server и управлять ими отдельно.

Теперь с помощью политик DNS эти зоны можно разместить на одном DNS-сервере.

На следующем рисунке показан этот сценарий.

Как работает развертывание разделенного мозга DNS

Если DNS-сервер настроен с необходимыми политиками DNS, каждый запрос разрешения имен вычисляется по политикам на DNS-сервере.

Интерфейс сервера используется в этом примере в качестве критериев для различения внутренних и внешних клиентов.

Если интерфейс сервера, на котором получен запрос, соответствует любой из политик, связанная область зоны используется для реагирования на запрос.

Таким образом, в нашем примере DNS-запросы www.career.contoso.com , полученные на частном IP-адресе (10.0.0.56), получают DNS-ответ, содержащий внутренний IP-адрес, а запросы DNS, полученные на общедоступном сетевом интерфейсе, получают ОТВЕТ DNS, содержащий общедоступный IP-адрес в области зоны по умолчанию (это то же самое, что и обычное разрешение запросов).

Настройка развертывания разбиения DNS в мозг

Чтобы настроить развертывание разбиения DNS в мозг с помощью политики DNS, необходимо выполнить следующие действия.

В следующих разделах приведены подробные инструкции по настройке.

Внимание

В следующих разделах приведены примеры команд Windows PowerShell, которые содержат примеры значений для многих параметров. Перед выполнением этих команд замените примеры значений в этих командах значениями, подходящими для развертывания.

Создание областей зоны

Область зоны — это уникальный экземпляр зоны. Зона DNS может иметь несколько областей зоны с каждой областью, содержащей собственный набор записей DNS. Одна запись может присутствовать в нескольких областях с разными IP-адресами или одинаковыми IP-адресами.

Примечание.

По умолчанию область зоны существует в зонах DNS. Эта область зоны имеет то же имя, что и зона, а устаревшие операции DNS работают с этой областью. Эта область зоны по умолчанию будет размещать внешнюю версию www.career.contoso.com.

Для секционирования области зоны можно использовать следующую команду, contoso.com чтобы создать внутреннюю область зоны. Область внутренней зоны будет использоваться для сохранения внутренней www.career.contoso.comверсии.

Add-DnsServerZoneScope -ZoneName "contoso.com" -Name "internal"

Дополнительные сведения см. в разделе Add-DnsServerZoneScope

Добавление записей в области зоны

Следующим шагом является добавление записей, представляющих узел веб-сервера, в две области зоны — внутренние и стандартные (для внешних клиентов).

В области внутренней зоны запись www.career.contoso.com добавляется с IP-адресом 10.0.0.39, который является частным IP-адресом, а в области зоны по умолчанию эта же запись , www.career.contoso.com, добавляется с IP-адресом 65.55.39.10.

Параметр -ZoneScope не указан в следующих примерах команд при добавлении записи в область зоны по умолчанию. Это аналогично добавлению записей в зону ванили.

Add-DnsServerResourceRecord -ZoneName "contoso.com" -A -Name "www.career" -IPv4Address "65.55.39.10"

Add-DnsServerResourceRecord -ZoneName "contoso.com" -A -Name "www.career" -IPv4Address "10.0.0.39” -ZoneScope "internal"

Дополнительные сведения см. в разделе Add-DnsServerResourceRecord.

Создание политик DNS

После определения интерфейсов сервера для внешней сети и внутренней сети и создания областей зоны необходимо создать политики DNS, которые подключают внутренние и внешние области зоны.

Примечание.

В этом примере интерфейс сервера используется в качестве критериев для различения внутренних и внешних клиентов. Другой способ различать внешние и внутренние клиенты — использовать подсети клиента в качестве критерия. Если можно определить подсети, к которым принадлежат внутренние клиенты, можно настроить политику DNS для различения на основе подсети клиента. Сведения о настройке управления трафиком с помощью условий подсети клиента см. в статье "Использование политики DNS для управления трафиком на основе геолокации с основными серверами".

Когда DNS-сервер получает запрос в частном интерфейсе, ответ DNS-запроса возвращается из внутренней области зоны.

Примечание.

Для сопоставления области зоны по умолчанию не требуются политики.

В следующем примере команды 10.0.0.56 является IP-адресом частного сетевого интерфейса, как показано на предыдущем рисунке.

Add-DnsServerQueryResolutionPolicy -Name "SplitBrainZonePolicy" -Action ALLOW -ServerInterface "eq,10.0.0.56" -ZoneScope "internal,1" -ZoneName contoso.com

Дополнительные сведения см. в разделе Add-DnsServerQueryResolutionPolicy.

Пример элемента управления выборочной рекурсии DNS

Ниже приведен пример использования политики DNS для выполнения ранее описанного сценария выборочного рекурсии DNS.

Этот раздел содержит следующие подразделы.

- Как работает элемент управления выборочной рекурсии DNS

- Настройка элемента управления выборочной рекурсии DNS

В этом примере используется та же вымышленная компания, что и в предыдущем примере, Contoso, которая поддерживает карьерный веб-сайт на www.career.contoso.com.

В примере развертывания разделенного мозга DNS один и тот же DNS-сервер отвечает как на внешние, так и внутренние клиенты и предоставляет им различные ответы.

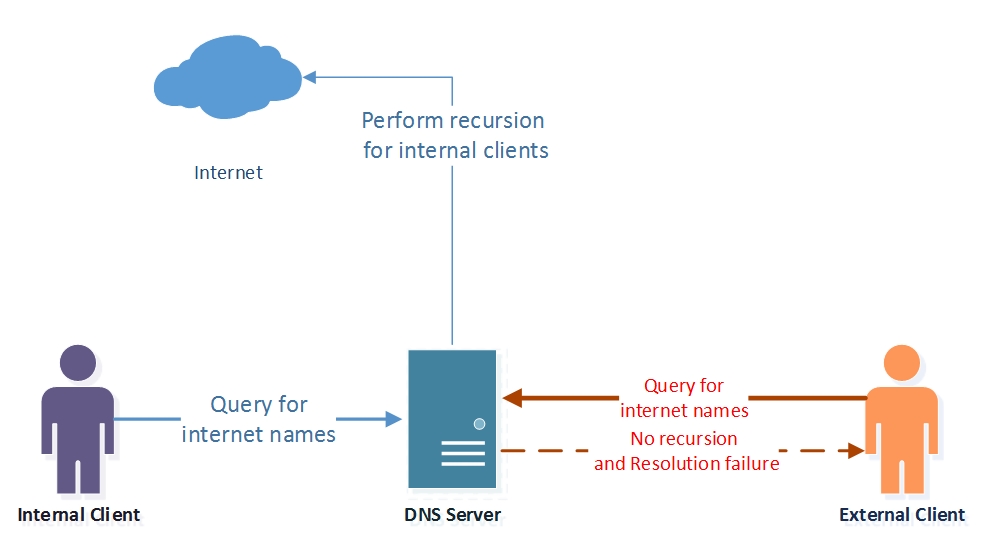

Для некоторых развертываний DNS может потребоваться тот же DNS-сервер для рекурсивного разрешения имен для внутренних клиентов в дополнение к роли доверенного сервера имен для внешних клиентов. Это обстоятельство называется элементом управления выборочной рекурсии DNS.

В предыдущих версиях Windows Server включение рекурсии означает, что она была включена на всем DNS-сервере для всех зон. Так как DNS-сервер также прослушивает внешние запросы, рекурсия включена как для внутренних, так и для внешних клиентов, что делает DNS-сервер открытым сопоставителя.

DNS-сервер, настроенный как открытый сопоставитель, может быть уязвим к исчерпанию ресурсов и может быть злоупотреблять вредоносными клиентами для создания атак отражения.

Из-за этого администраторы DNS Contoso не хотят, чтобы DNS-сервер contoso.com выполнять рекурсивное разрешение имен для внешних клиентов. Существует только необходимость в управлении рекурсией для внутренних клиентов, а управление рекурсией может быть заблокировано для внешних клиентов.

На следующем рисунке показан этот сценарий.

Как работает элемент управления выборочной рекурсии DNS

Если получен запрос, для которого DNS-сервер Contoso не является доверенным, например https://www.microsoft.comдля, то запрос разрешения имен вычисляется по политикам на DNS-сервере.

Так как эти запросы не попадают в любую зону, политики уровня зоны (как определено в примере с разделением мозга) не оцениваются.

DNS-сервер оценивает политики рекурсии, а запросы, полученные в частном интерфейсе, соответствуют SplitBrainRecursionPolicy. Эта политика указывает на область рекурсии, в которой включена рекурсия.

Затем DNS-сервер выполняет рекурсию, чтобы получить ответ https://www.microsoft.com из Интернета и кэширует ответ локально.

Если запрос получен во внешнем интерфейсе, политики DNS не совпадают, а параметр рекурсии по умолчанию , который в данном случае отключен, применяется.

Это запрещает серверу выступать в качестве открытого сопоставителя для внешних клиентов, хотя он выступает в качестве сопоставителя кэширования для внутренних клиентов.

Настройка элемента управления выборочной рекурсии DNS

Чтобы настроить элемент управления выборочной рекурсией DNS с помощью политики DNS, необходимо выполнить следующие действия.

Создание областей рекурсии DNS

Области рекурсии — это уникальные экземпляры группы параметров, которые управляют рекурсией на DNS-сервере. Область рекурсии содержит список переадресаторов и указывает, включена ли рекурсия. DNS-сервер может иметь множество областей рекурсии.

Устаревший параметр рекурсии и список пересылки называются областью рекурсии по умолчанию. Невозможно добавить или удалить область рекурсии по умолчанию, определяемую точкой имени (".).

В этом примере параметр рекурсии по умолчанию отключен, а новая область рекурсии для внутренних клиентов создается, где включена рекурсия.

Set-DnsServerRecursionScope -Name . -EnableRecursion $False

Add-DnsServerRecursionScope -Name "InternalClients" -EnableRecursion $True

Дополнительные сведения см. в разделе Add-DnsServerRecursionScope

Создание политик рекурсии DNS

Вы можете создать политики рекурсии DNS-сервера, чтобы выбрать область рекурсии для набора запросов, соответствующих определенным критериям.

Если DNS-сервер не является доверенным для некоторых запросов, политики рекурсии DNS-сервера позволяют управлять разрешением запросов.

В этом примере внутренняя область рекурсии с включенной рекурсией связана с частным сетевым интерфейсом.

Для настройки политик рекурсии DNS можно использовать следующую команду.

Add-DnsServerQueryResolutionPolicy -Name "SplitBrainRecursionPolicy" -Action ALLOW -ApplyOnRecursion -RecursionScope "InternalClients" -ServerInterfaceIP "EQ,10.0.0.39"

Дополнительные сведения см. в разделе Add-DnsServerQueryResolutionPolicy.

Теперь DNS-сервер настраивается с необходимыми политиками DNS для сервера имен разбиения мозга или DNS-сервера с выборочным элементом управления рекурсией, включенным для внутренних клиентов.

Вы можете создавать тысячи политик DNS в соответствии с требованиями к управлению трафиком, и все новые политики применяются динамически , не перезапуская DNS-сервер в входящих запросах.

Дополнительные сведения см . в руководстве по сценарию политики DNS.