Высокий уровень доступности шлюза RAS

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016, Azure Stack HCI, версии 21H2 и 20H2

Этот раздел можно использовать для получения сведений о конфигурациях с высоким уровнем доступности для мультитенантного шлюза RAS для программно-определяемой сети (SDN).

Эта тема описана в следующих разделах.

Обзор шлюза RAS

Если ваша организация является поставщиком облачных служб (CSP) или предприятием с несколькими клиентами, можно развернуть шлюз RAS в мультитенантном режиме, чтобы обеспечить маршрутизацию сетевого трафика в виртуальные и физические сети, включая Интернет.

Шлюз RAS можно развернуть в мультитенантном режиме в качестве пограничного шлюза для маршрутизации сетевого трафика клиента клиенту в виртуальные сети и ресурсы клиента.

При развертывании нескольких экземпляров виртуальных машин шлюза RAS, которые обеспечивают высокий уровень доступности и отработку отказа, вы развертываете пул шлюзов. В Windows Server 2012 R2 все виртуальные машины шлюза сформировали один пул, что сделало логическим разделением развертывания шлюза немного сложно. Шлюз Windows Server 2012 R2 предложил развертывание избыточности 1:1 для виртуальных машин шлюза, что привело к недостаточному использованию доступной емкости для VPN-подключений типа "сеть — сеть" (S2S).

Эта проблема устранена в Windows Server 2016, которая предоставляет несколько пулов шлюзов, которые могут иметь разные типы для логического разделения. Новый режим избыточности M+N обеспечивает более эффективную конфигурацию отработки отказа.

Дополнительные сведения о шлюзе RAS см. в разделе "Шлюз RAS".

Общие сведения о пулах шлюзов

В Windows Server 2016 можно развернуть шлюзы в одном или нескольких пулах.

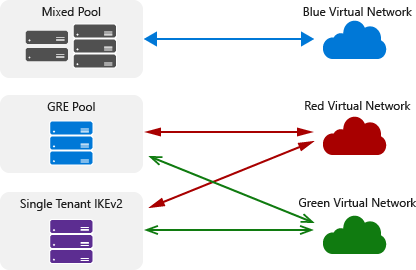

На следующем рисунке показаны различные типы пулов шлюзов, которые обеспечивают маршрутизацию трафика между виртуальными сетями.

Каждый пул имеет следующие свойства.

Каждый пул является избыточным M+N. Это означает, что число активных виртуальных машин шлюза "M" резервируется числом виртуальных машин резервного шлюза N. Значение N (резервных шлюзов) всегда меньше или равно M (активным шлюзам).

Пул может выполнять какие-либо из отдельных функций шлюза — Exchange для Интернета версии 2 (IKEv2) S2S, уровня 3 (L3) и инкапсуляции универсальной маршрутизации (GRE) или пул может выполнять все эти функции.

Вы можете назначить один общедоступный IP-адрес всем пулам или подмножества пулов. Это значительно сокращает количество используемых общедоступных IP-адресов, так как все клиенты могут подключаться к облаку по одному IP-адресу. В разделе ниже описано, как это работает.

Вы можете легко масштабировать пул шлюзов вверх или вниз, добавив или удалив виртуальные машины шлюза в пуле. Удаление или добавление шлюзов не нарушает службы, предоставляемые пулом. Вы также можете добавлять и удалять все пулы шлюзов.

Подключение одного клиента может завершиться на нескольких пулах и нескольких шлюзах в пуле. Однако если клиент имеет подключения, завершающиеся в пуле шлюзов всех типов, он не может подписаться на другие пулы шлюзов всех типов или отдельных типов.

Пулы шлюзов также обеспечивают гибкость для включения дополнительных сценариев:

Пулы с одним клиентом — можно создать один пул для использования одним клиентом.

Если вы продаете облачные службы через каналы партнера (торгового посредника), можно создать отдельные наборы пулов для каждого торгового посредника.

Несколько пулов могут предоставлять одну и ту же функцию шлюза, но разные емкости. Например, можно создать пул шлюзов, поддерживающий как высокопроизводительные, так и низкой пропускной способности подключения IKEv2 S2S.

Общие сведения о развертывании шлюза RAS

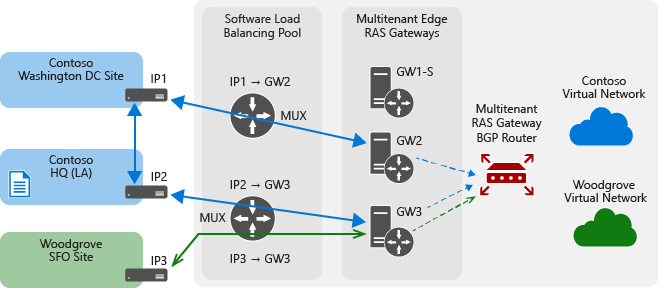

На следующем рисунке демонстрируется типичное развертывание шлюза RAS поставщика облачных служб (CSP).

При таком развертывании пулы шлюзов развертываются за подсистемой балансировки нагрузки программного обеспечения (SLB), которая позволяет поставщику служб CSP назначать один общедоступный IP-адрес для всего развертывания. Несколько подключений шлюза клиента могут завершаться на нескольких пулах шлюзов, а также на нескольких шлюзах в пуле. Это иллюстрируется с помощью подключений IKEv2 S2S на приведенной выше схеме, но это же применимо к другим функциям шлюза, таким как шлюзы L3 и GRE.

На рисунке устройство MT BGP — это мультитенантный шлюз RAS с BGP. Мультитенантная BGP используется для динамической маршрутизации. Маршрутизация для клиента централизованна — одна точка, называемая рефлектором маршрутов (RR), обрабатывает пиринг BGP для всех сайтов клиентов. Сама служба RR распределяется по всем шлюзам в пуле. Это приводит к конфигурации, в которой подключения клиента (пути к данным) завершаются на нескольких шлюзах, но RR для клиента (точка пиринга BGP — путь управления) находится только в одном из шлюзов.

Маршрутизатор BGP отделен на схеме для представления этой централизованной концепции маршрутизации. Реализация BGP шлюза также обеспечивает транзитную маршрутизацию, которая позволяет облаку выступать в качестве транзитной точки для маршрутизации между двумя сайтами клиента. Эти возможности BGP применимы ко всем функциям шлюза.

Интеграция шлюза RAS с сетевым контроллером

Шлюз RAS полностью интегрирован с сетевым контроллером в Windows Server 2016. При развертывании шлюза RAS и сетевого контроллера сетевой контроллер выполняет следующие функции.

Развертывание пулов шлюзов

Настройка подключений клиента на каждом шлюзе

Переключение потоков сетевого трафика на резервный шлюз в случае сбоя шлюза

В следующих разделах приведены подробные сведения о шлюзе RAS и сетевом контроллере.

Подготовка и балансировка нагрузки шлюза Подключение ions (IKEv2, L3 и GRE)

Когда клиент запрашивает подключение шлюза, запрос отправляется сетевому контроллеру. Сетевой контроллер настроен с информацией обо всех пулах шлюзов, включая емкость каждого пула и каждого шлюза в каждом пуле. Сетевой контроллер выбирает правильный пул и шлюз для подключения. Этот выбор основан на требованиях пропускной способности для подключения. Сетевой контроллер использует алгоритм "лучшего соответствия" для эффективного выбора подключений в пуле. Точка пиринга BGP для подключения также назначается в это время, если это первое подключение клиента.

После выбора шлюза RAS для подключения сетевой контроллер подготавливает необходимую конфигурацию для подключения. Если подключение является подключением IKEv2 S2S, сетевой контроллер также подготавливает правило преобразования сетевых адресов (NAT) в пуле SLB; это правило NAT в пуле SLB направляет запросы на подключение от клиента к указанному шлюзу. Клиенты отличаются от исходного IP-адреса, который, как ожидается, будет уникальным.

Примечание.

Подключения L3 и GRE обходят SLB и подключаются непосредственно к назначенному шлюзу RAS. Эти подключения требуют правильной настройки маршрутизатора удаленной конечной точки (или другого стороннего устройства) для подключения к шлюзу RAS.

Если для подключения включена маршрутизация BGP, то пиринг BGP инициируется шлюзом RAS, а маршруты обмениваются между локальными и облачными шлюзами. Маршруты, извлеченные BGP (или статически настроенные маршруты, если BGP не используется) отправляются в сетевой контроллер. Затем сетевой контроллер снизит маршруты к узлам Hyper-V, на которых установлены виртуальные машины клиента. На этом этапе трафик клиента можно направлять на правильный локальный сайт. Сетевой контроллер также создает связанные политики виртуализации сети Hyper-V, определяющие расположения шлюза, а также с их помощью к узлам Hyper-V.

Высокая доступность для IKEv2 S2S

Шлюз RAS в пуле состоит из подключений и пиринга BGP разных клиентов. Каждый пул имеет активные шлюзы M и резервные шлюзы N.

Сетевой контроллер обрабатывает сбой шлюзов следующим образом.

Сетевой контроллер постоянно выполняет связь с шлюзами во всех пулах и может обнаружить шлюз, который завершился ошибкой или сбоем. Сетевой контроллер может обнаруживать следующие типы сбоев шлюза RAS.

Сбой виртуальной машины шлюза RAS

Сбой узла Hyper-V, на котором выполняется шлюз RAS

Сбой службы шлюза RAS

Сетевой контроллер хранит конфигурацию всех развернутых активных шлюзов. Конфигурация состоит из параметров подключения и параметров маршрутизации.

Если шлюз завершается сбоем, он влияет на подключения клиентов к шлюзу, а также подключения клиентов, расположенные на других шлюзах, но RR которых находится на неудавшемся шлюзе. Время простоя последних подключений меньше бывшего. Когда сетевой контроллер обнаруживает сбой шлюза, он выполняет следующие задачи.

Удаляет маршруты затронутых подключений с вычислительных узлов.

Удаляет политики виртуализации сети Hyper-V на этих узлах.

Выбирает резервный шлюз, преобразует его в активный шлюз и настраивает шлюз.

Изменяет сопоставления NAT в пуле SLB, чтобы указать подключения к новому шлюзу.

Одновременно, так как конфигурация появится на новом активном шлюзе, подключения IKEv2 S2S и пиринг BGP повторно устанавливаются. Подключения и пиринг BGP могут быть инициированы облачным шлюзом или локальным шлюзом. Шлюзы обновляют маршруты и отправляют их в сетевой контроллер. После того как сетевой контроллер узнает о новых маршрутах, обнаруженных шлюзами, сетевой контроллер отправляет маршруты и связанные политики виртуализации сети Hyper-V узлам Hyper-V, где находятся виртуальные машины клиентов, затронутых сбоем. Это действие сетевого контроллера похоже на обстоятельства новой установки подключения, только оно происходит в более крупном масштабе.

Высокий уровень доступности для GRE

Процесс реагирования на отработку отказа шлюза RAS сетевым контроллером, включая обнаружение сбоев, копирование конфигурации подключения и маршрутизации в резервный шлюз, отработку отказа BGP/статической маршрутизации затронутых подключений (включая вывод и повторное подключение маршрутов на вычислительных узлах и повторном пиринге BGP), а также перенастройку политик виртуализации сети Hyper-V на вычислительных узлах — это то же самое для шлюзов и подключений GRE. Однако повторное создание подключений GRE происходит по-другому, и решение высокого уровня доступности для GRE имеет некоторые дополнительные требования.

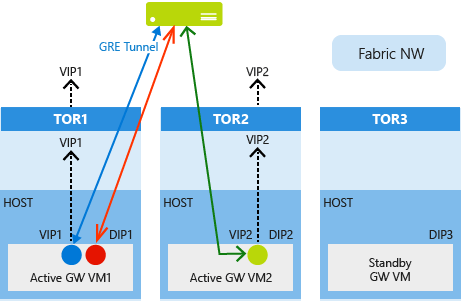

Во время развертывания шлюза каждая виртуальная машина шлюза RAS назначается динамическим IP-адресом (DIP). Кроме того, каждая виртуальная машина шлюза также назначает виртуальный IP-адрес (VIP) для высокой доступности GRE. IP-адреса назначаются только шлюзам в пулах, которые могут принимать подключения GRE, а не пулы, отличные от GRE. Ip-адреса, назначенные, объявляются в верхней части коммутаторов стойки (TOR) с помощью BGP, который затем дополнительно объявляет IP-адреса в облачную физическую сеть. Это делает шлюзы доступными из удаленных маршрутизаторов или сторонних устройств, где находится другое соединение GRE. Этот пиринг BGP отличается от пиринга BGP на уровне клиента для обмена маршрутами клиента.

Во время подготовки подключения GRE сетевой контроллер выбирает шлюз, настраивает конечную точку GRE на выбранном шлюзе и возвращает IP-адрес назначенного шлюза. Затем этот ВИРТУАЛЬНЫй IP-адрес настраивается в качестве адреса конечного туннеля GRE на удаленном маршрутизаторе.

При сбое шлюза сетевой контроллер копирует IP-адрес неудачного шлюза и другие данные конфигурации в резервный шлюз. Когда резервный шлюз становится активным, он объявляет виртуальный IP-адрес для своего коммутатора TOR и далее в физическую сеть. Удаленные маршрутизаторы продолжают подключать туннели GRE к одному виртуальному IP-адресу и инфраструктуре маршрутизации гарантирует, что пакеты направляются в новый активный шлюз.

Высокий уровень доступности для шлюзов пересылки L3

Шлюз пересылки сети Hyper-V L3 — это мост между физической инфраструктурой в центре обработки данных и виртуализированной инфраструктурой в облаке виртуализации сети Hyper-V. В мультитенантном шлюзе пересылки L3 каждый клиент использует собственную логическую сеть виртуальной локальной локальной сети для подключения к физической сети клиента.

Когда новый клиент создает новый шлюз L3, диспетчер служб шлюза сетевого контроллера выбирает доступную виртуальную машину шлюза и настраивает новый интерфейс клиента с высокодоступным IP-адресом пространства клиента (из виртуальной локальной сети виртуальной локальной сети, помеченной клиентом). IP-адрес используется в качестве однорангового IP-адреса в шлюзе удаленной (физической сети) и является следующим прыжком для доступа к сети Виртуализации сети Hyper-V клиента.

В отличие от сетевых подключений IPsec или GRE коммутатор TOR не будет динамически изучать сеть виртуальной локальной сети клиента. Маршрутизация для виртуальной локальной сети, помеченной клиентом, должна быть настроена на коммутаторе TOR и всех промежуточных коммутаторах и маршрутизаторах между физической инфраструктурой и шлюзом, чтобы обеспечить завершение подключения. Ниже приведен пример конфигурации CSP виртуальная сеть, как показано на рисунке ниже.

| Network | Подсеть | Идентификатор виртуальной локальной сети | Шлюз по умолчанию |

|---|---|---|---|

| Логическая сеть Contoso L3 | 10.127.134.0/24 | 1001 | 10.127.134.1 |

| Логическая сеть Woodgrove L3 | 10.127.134.0/24 | 1002 | 10.127.134.1 |

Ниже приведены примеры конфигураций шлюза клиента, как показано на рисунке ниже.

| Имя клиента. | IP-адрес шлюза L3 | Идентификатор виртуальной локальной сети | Одноранговый IP-адрес |

|---|---|---|---|

| Contoso | 10.127.134.50 | 1001 | 10.127.134.55 |

| Woodgrove | 10.127.134.60 | 1002 | 10.127.134.65 |

Ниже приведена иллюстрация этих конфигураций в центре обработки данных CSP.

Сбои шлюза, обнаружение сбоев и процесс отработки отказа шлюза в контексте шлюза пересылки L3 похожи на процессы для шлюзов IKEv2 и GRE RAS. Различия в том, как обрабатываются внешние IP-адреса.

Когда состояние виртуальной машины шлюза становится неработоспособным, сетевой контроллер выбирает один из резервных шлюзов из пула и повторно подготавливает сетевые подключения и маршрутизацию на резервном шлюзе. При перемещении подключений IP-адрес высокодоступного пространства ЦС шлюза L3 также перемещается на новую виртуальную машину шлюза вместе с IP-адресом BGP для ЦС клиента.

Так как IP-адрес пиринга L3 перемещается на новую виртуальную машину шлюза во время отработки отказа, удаленная физическая инфраструктура снова сможет подключиться к этому IP-адресу, а затем достичь рабочей нагрузки виртуализации сети Hyper-V. Для динамической маршрутизации BGP, так как IP-адрес BGP пространства ЦС перемещается на новую виртуальную машину шлюза, удаленный маршрутизатор BGP может повторно установить пиринг и узнать все маршруты виртуализации сети Hyper-V снова.

Примечание.

Необходимо отдельно настроить коммутаторы TOR и все промежуточные маршрутизаторы, чтобы использовать логическую сеть виртуальной локальной локальной сети для взаимодействия с клиентом. Кроме того, отработка отказа L3 ограничена только стойками, настроенными таким образом. Из-за этого пул шлюза L3 необходимо тщательно настроить и вручную настроить конфигурацию вручную.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по