Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этом разделе объясняется, что такое защищенная структура, ее требования и сводка процесса развертывания. Подробные инструкции по развертыванию см. в статье "Развертывание службы защиты узлов для защищенных узлов и экранированных виртуальных машин".

Prefer video? Ознакомьтесь с курсом microsoft Virtual Academy Deploying Shielded VMs and a Guarded Fabric with Windows Server 2016.

Что такое защищенная структура

A guarded fabric is a Windows Server 2016 Hyper-V fabric capable of protecting tenant workloads against inspection, theft, and tampering from malware running on the host, as well as from system administrators. These virtualized tenant workloads—protected both at rest and in-flight—are called shielded VMs.

Каковы требования к защищенной структуре

Ниже перечислены требования к защищенной структуре:

Место для запуска экранированных виртуальных машин без вредоносного программного обеспечения.

These are called guarded hosts. Защищенные узлы — это узлы Windows Server 2016 Datacenter edition Hyper-V, которые могут запускать экранированные виртуальные машины только в том случае, если они могут доказать, что они работают в известном доверенном состоянии во внешнем центре, называемом службой защиты узлов (HGS). HGS — это новая роль сервера в Windows Server 2016 и обычно развертывается как кластер с тремя узлами.

Способ проверки работоспособности узла.

The HGS performs attestation, where it measures the health of guarded hosts.

Процесс безопасного выпуска ключей для работоспособных узлов.

HGS выполняет защиту ключей и выпуск ключей, где он освобождает ключи обратно на здоровые узлы.

Средства управления для автоматизации безопасной подготовки и размещения экранированных виртуальных машин.

При необходимости можно добавить эти средства управления в защищенную структуру:

- System Center 2016 диспетчер виртуальных машин (VMM). Рекомендуется использовать VMM, так как он предоставляет дополнительные средства управления, помимо того, что вы получаете от использования только командлетов PowerShell, которые входят в Hyper-V и защищенные рабочие нагрузки структуры).

- System Center 2016 Service Provider Foundation (SPF). Это уровень API между Пакетом Windows Azure и VMM и предварительным условием для использования Windows Azure Pack.

- Пакет Windows Azure предоставляет хороший графический веб-интерфейс для управления защищенной структурой и экранированных виртуальных машин.

На практике необходимо принять одно решение: режим аттестации , используемый защищенной структурой. Существует два способа — два взаимоисключающих режима, с помощью которых HGS может измерять работоспособность узла Hyper-V. При инициализации HGS необходимо выбрать режим:

- Аттестация ключей узла или режим ключа менее безопасна, но проще использовать

- Аттестация на основе доверенного платформенного модуля или режим TPM более безопасна, но требует больше конфигурации и конкретного оборудования

При необходимости можно развернуть в режиме ключа с помощью существующих узлов Hyper-V, которые были обновлены до выпуска Windows Server 2019 Datacenter, а затем преобразовать в более безопасный режим доверенного платформенного платформенного модуля при наличии поддержки оборудования сервера (включая TPM 2.0).

Теперь, когда вы знаете, какие части являются, давайте рассмотрим пример модели развертывания.

Как получить от текущей структуры Hyper-V к защищенной структуре

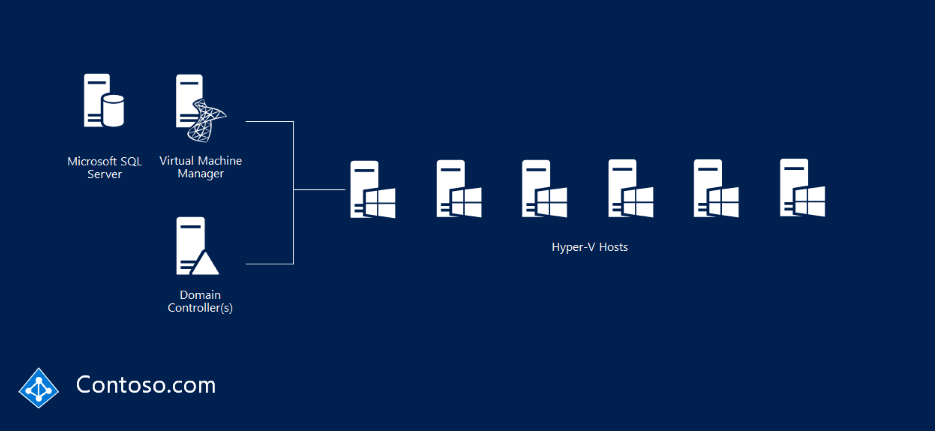

Представьте себе этот сценарий: у вас есть существующая структура Hyper-V, например Contoso.com на следующем рисунке, и вы хотите создать структуру с защищенной структурой Windows Server 2016.

Шаг 1. Развертывание узлов Hyper-V под управлением Windows Server 2016

Узлы Hyper-V должны запускать выпуск Windows Server 2016 Datacenter или более поздней версии. If you are upgrading hosts, you can upgrade from Standard edition to Datacenter edition.

Шаг 2. Развертывание службы защиты узлов (HGS)

Затем установите роль сервера HGS и разверните его как кластер с тремя узлами, например relecloud.com пример на следующем рисунке. Для этого требуется три командлета PowerShell:

- Чтобы добавить роль HGS, используйте

Install-WindowsFeature - Чтобы установить HGS, используйте

Install-HgsServer - Чтобы инициализировать HGS с выбранным режимом аттестации, используйте

Initialize-HgsServer

Если существующие серверы Hyper-V не соответствуют предварительным требованиям для режима TPM (например, у них нет TPM 2.0), можно инициализировать HGS с помощью аттестации на основе администраторов (режим AD), для которого требуется доверие Active Directory с доменом структуры.

В нашем примере предположим, что Contoso изначально развертывает в режиме AD, чтобы немедленно соответствовать требованиям соответствия, и планируется преобразовать в более безопасную аттестацию на основе доверенного платформенного модуля после приобретения подходящего серверного оборудования.

Шаг 3. Извлечение удостоверений, аппаратных базовых показателей и политик целостности кода

Процесс извлечения удостоверений из узлов Hyper-V зависит от используемого режима аттестации.

Для режима AD идентификатор узла — это учетная запись компьютера, присоединенная к домену, которая должна быть членом указанной группы безопасности в домене структуры. Членство в указанной группе является единственным определением того, является ли узел работоспособным или нет.

В этом режиме администратор структуры несет ответственность за обеспечение работоспособности узлов Hyper-V. Так как HGS не играет никакой роли в принятии решения о том, что или не разрешено запускать, вредоносные программы и отладчики будут функционировать как разработанные.

Однако отладчики, пытающиеся подключиться непосредственно к процессу (например, WinDbg.exe), блокируются для экранированных виртуальных машин, так как рабочий процесс виртуальной машины (VMWP.exe) является защищенным светом процесса (PPL). Альтернативные методы отладки, такие как те, которые используются LiveKd.exe, не блокируются. В отличие от экранированных виртуальных машин рабочий процесс для шифрования поддерживаемых виртуальных машин не выполняется как PPL, поэтому традиционные отладчики, такие как WinDbg.exe будут продолжать работать нормально.

Другой способ— строгие шаги проверки, используемые для режима TPM, не используются для режима AD каким-либо образом.

Для режима доверенного платформенного модуля необходимо выполнить три действия:

- Открытый ключ подтверждения (или EKpub) из TPM 2.0 на каждом узле Hyper-V. Чтобы записать EKpub, используйте

Get-PlatformIdentifier. - A hardware baseline. Если каждый из узлов Hyper-V идентичен, вам потребуется один базовый план. Если они нет, вам потребуется один для каждого класса оборудования. Базовые показатели — это файл журнала группы надежных вычислений или TCGlog. TCGlog содержит все, что сделал узел, от встроенного ПО UEFI до ядра, вплоть до того, где узел полностью загружен. Чтобы записать аппаратные базовые показатели, установите роль Hyper-V и функцию поддержки Host Guardian Hyper-V и используйте

Get-HgsAttestationBaselinePolicy. -

Политика целостности кода. Если каждый из узлов Hyper-V идентичен, необходима одна политика CI. Если они нет, вам потребуется один для каждого класса оборудования. Windows Server 2016 и Windows 10 имеют новую форму принудительного применения политик CI, называемых принудительной целостностью кода (HVCI). HVCI обеспечивает строгое принудительное применение и гарантирует, что узел разрешен только для запуска двоичных файлов, разрешенных доверенным администратором. Эти инструкции упаковываются в политику CI, которая добавляется в HGS. HGS измеряет политику CI каждого узла, прежде чем разрешить запускать экранированные виртуальные машины. Чтобы записать политику CI, используйте

New-CIPolicy. Затем политика должна быть преобразована в ее двоичную форму с помощьюConvertFrom-CIPolicy.

Все это — защищенная структура построена с точки зрения инфраструктуры для его запуска. Теперь вы можете создать экранированный диск шаблона виртуальной машины и файл данных экранирования, чтобы экранированные виртуальные машины могли быть подготовлены просто и безопасно.

Шаг 4. Создание шаблона для экранированных виртуальных машин

Шаблон экранированных виртуальных машин защищает диски шаблонов путем создания подписи диска в известной надежной точке во времени.

Если диск шаблона позже заражен вредоносными программами, его подпись будет отличаться исходным шаблоном, который будет обнаружен процессом подготовки защищенных экранированных виртуальных машин.

Экранированные диски шаблонов создаются с помощью мастера создания экранированного шаблона или Protect-TemplateDisk обычного диска шаблона.

Каждая из них включена в функцию экранированных средств виртуальной машины в средства удаленного администрирования сервера для Windows 10. После скачивания RSAT выполните следующую команду, чтобы установить функцию экранированных средств виртуальной машины:

Install-WindowsFeature RSAT-Shielded-VM-Tools -Restart

Доверенным администратором, например администратором структуры или владельцем виртуальной машины, потребуется сертификат (часто предоставленный поставщиком услуг размещения) для подписи диска шаблона VHDX.

Подпись диска вычисляется по разделу ОС виртуального диска. Если что-либо изменится в разделе ОС, подпись также изменится. Это позволяет пользователям строго определить, какие диски они доверяют, указав соответствующую подпись.

Перед началом работы ознакомьтесь с требованиями к диску шаблона.

Шаг 5. Создание файла данных экранирования

Файл данных экранирования, также известный как PDK-файл, записывает конфиденциальную информацию о виртуальной машине, например пароль администратора.

Файл данных экранирования также включает параметр политики безопасности для экранированного виртуальной машины. При создании файла данных экранирования необходимо выбрать одну из двух политик безопасности:

Shielded

Самый безопасный вариант, который устраняет множество векторов административных атак.

Encryption supported

Более меньший уровень защиты, который по-прежнему обеспечивает преимущества соответствия требованиям для шифрования виртуальной машины, но позволяет администраторам Hyper-V выполнять такие действия, как подключение консоли виртуальной машины и PowerShell Direct.

Вы можете добавить дополнительные элементы управления, такие как VMM или Windows Azure Pack. Если вы хотите создать виртуальную машину без установки этих частей, см . пошаговые инструкции по созданию экранированных виртуальных машин без VMM.

Шаг 6. Создание экранированного виртуальной машины

Создание экранированных виртуальных машин отличается очень мало от обычных виртуальных машин. В Windows Azure Pack интерфейс еще проще, чем создание обычной виртуальной машины, так как вам нужно указать только имя, экранирование файла данных (содержащего остальную часть сведений о специализации) и сети виртуальных машин.