Поддержка windows Information Protection (WIP) в Windows

Windows Information Protection (WIP) — это упрощенное решение для управления доступом к данным компании и безопасностью на личных устройствах. Поддержка WIP встроена в Windows.

Примечание.

Начиная с июля 2022 г. корпорация Майкрософт не рекомендует использовать Windows Information Protection (WIP). Корпорация Майкрософт продолжит поддерживать WIP в поддерживаемых версиях Windows. Новые версии Windows не будут включать новые возможности для WIP, и они не будут поддерживаться в будущих версиях Windows. Дополнительные сведения см. в разделе Объявление о прекращении Information Protection Windows.

Для защиты данных корпорация Майкрософт рекомендует использовать Защита информации Microsoft Purview и Защита от потери данных Microsoft Purview. Purview упрощает настройку конфигурации и предоставляет расширенный набор возможностей.

Интеграция с Microsoft Entra ID

WIP интегрирована со службой Microsoft Entra удостоверений. Служба WIP поддерживает Microsoft Entra встроенную проверку подлинности для пользователя и устройства во время регистрации и скачивания политик WIP. Интеграция WIP с Microsoft Entra ID аналогична интеграции управления мобильными устройствами (MDM). См. Microsoft Entra интеграции с MDM.

WIP использует присоединение к рабочему месту (WPJ). WPJ интегрирован с добавлением потока рабочей учетной записи на личное устройство. Если пользователь добавляет свою рабочую или учебную Microsoft Entra учетную запись в качестве дополнительной учетной записи на компьютер, его устройство зарегистрировано в WPJ. Если пользователь присоединяет свое устройство к Microsoft Entra ID, оно регистрируется в MDM. Как правило, устройство с личная учетная запись в качестве основной учетной записи считается личным устройством и должно быть зарегистрировано в WPJ. Для управления корпоративными устройствами следует использовать Microsoft Entra присоединения и регистрации в MDM.

На личных устройствах пользователи могут добавлять учетную запись Microsoft Entra в качестве дополнительной учетной записи на устройство, сохраняя при этом личная учетная запись в качестве основной учетной записи. Пользователи могут добавить учетную запись Microsoft Entra на устройство из поддерживаемого интегрированного приложения Microsoft Entra, например в следующем обновлении приложений Microsoft 365. Кроме того, пользователи могут добавить учетную запись Microsoft Entra из раздела Параметры > Учетные > записи Доступ к рабочим или учебным заведениям.

Обычные пользователи, не являющиеся администраторами, могут зарегистрироваться в MAM.

Общие сведения о windows Information Protection

WIP использует преимущества встроенных политик для защиты корпоративных данных на устройстве. Чтобы защитить пользовательские приложения на личных устройствах, WPJ ограничивает применение политик WIP понятными приложениями и приложениями с поддержкой WIP. Просвещенные приложения могут различать корпоративные и персональные данные, правильно определяя, какие из них следует защищать на основе политик WIP. Приложения с поддержкой WIP указывают Windows, что они не обрабатывают персональные данные, и поэтому Windows безопасно защищать данные от их имени.

Чтобы приложения учитывали WIP, разработчикам приложений необходимо включить следующие данные в файл ресурсов приложения.

// Mark this binary as Allowed for WIP (EDP) purpose

MICROSOFTEDPAUTOPROTECTIONALLOWEDAPPINFO EDPAUTOPROTECTIONALLOWEDAPPINFOID

BEGIN

0x0001

END

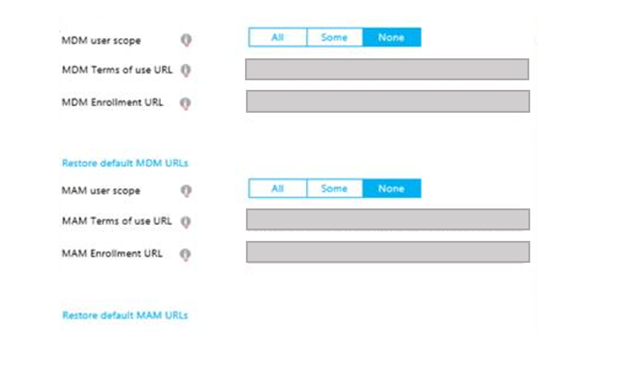

Настройка клиента Microsoft Entra для регистрации MAM

Для регистрации MAM требуется интеграция с Microsoft Entra ID. Поставщик службы MAM должен опубликовать приложение MDM management в коллекции приложений Microsoft Entra. Одно и то же облачное приложение УПРАВЛЕНИЯ MDM в Microsoft Entra ID поддерживает регистрацию MDM и MAM. Если вы уже опубликовали приложение MDM, его необходимо обновить, чтобы включить в него URL-адреса регистрации MAM и условия использования. На этом снимку экрана иллюстрируется приложение управления для конфигурации ИТ-администратора.

Службы MAM и MDM в организации могут предоставляться разными поставщиками. В зависимости от конфигурации компании ИТ-администратору обычно требуется добавить одно или два приложения управления Microsoft Entra для настройки политик MAM и MDM. Например, если И MAM, и MDM предоставляются одним и тем же поставщиком, ИТ-Администратор необходимо добавить одно приложение управления от этого поставщика, содержащее политики MAM и MDM для организации. Кроме того, если службы MAM и MDM в организации предоставляются двумя разными поставщиками, два приложения управления от двух поставщиков должны быть настроены для компании в Microsoft Entra ID: одно для MAM и одно для MDM.

Примечание.

Если служба MDM в организации не интегрирована с Microsoft Entra ID и использует автоматическое обнаружение, необходимо настроить только одно приложение управления для MAM.

Регистрация MAM

Регистрация MAM основана на расширении MAM протокола [MS-MDE2]. Регистрация MAM поддерживает Microsoft Entra ID федеративную проверку подлинности в качестве единственного метода проверки подлинности.

Ниже приведены изменения протокола для регистрации MAM:

- Обнаружение MDM не поддерживается.

- Узел APPAUTH в dmAcc CSP является необязательным.

- Вариант регистрации MAM протокола [MS-MDE2] не поддерживает сертификат проверки подлинности клиента и, следовательно, не поддерживает протокол [MS-XCEP]. Серверы должны использовать маркер Microsoft Entra для проверки подлинности клиента во время синхронизации политик. Сеансы синхронизации политик должны выполняться по односторонному протоколу TLS/SSL с использованием проверки подлинности сертификата сервера.

Ниже приведен пример xml-кода подготовки для регистрации MAM.

<wap-provisioningdoc version="1.1">

<characteristic type="APPLICATION">

<parm name="APPID" value="w7"/>

<parm name="PROVIDER-ID" value="MAM SyncML Server"/>

<parm name="NAME" value="mddprov account"/>

<parm name="ADDR" value="http://localhost:88"/>

<parm name="DEFAULTENCODING" value="application/vnd.syncml.dm+xml" />

</characteristic>

</wap-provisioningdoc>

Так как узел Poll не указан в этом примере, устройство по умолчанию будет выполняться каждые 24 часа.

Поддерживаемые поставщики служб конфигурации

WIP поддерживает следующие поставщики служб конфигурации (CSP). Все остальные поставщики служб конфигурации блокируются. Обратите внимание, что список может измениться позже в зависимости от отзывов клиентов:

- AppLocker CSP для настройки приложений Windows Information Protection корпоративных приложений.

- ClientCertificateInstall CSP для установки VPN и сертификатов Wi-Fi.

- Поставщик служб CSP DeviceStatus , необходимый для поддержки условного доступа.

- Поставщик служб CSP DevInfo.

- Поставщик служб CSP DMAcc.

- DmClient CSP для настройки расписания опроса и URL-адреса обнаружения MDM.

- EnterpriseDataProtection CSP имеет политики Information Protection Windows.

- Поставщик служб CSP для аттестации работоспособности , необходимый для поддержки условного доступа.

- Поставщик служб CSP PassportForWork для управления ПИН-кодами Windows Hello для бизнеса.

- Поставщик служб CSP политики специально для областей NetworkIsolation и DeviceLock.

- Создание отчетов CSP для получения журналов Windows Information Protection.

- Поставщик служб CSP RootCaTrustedCertificates.

- Поставщик служб CSP VPNv2 должен быть опущен для развертываний, в которых ИТ-отдел планирует разрешить доступ к облачным ресурсам и защитить их с помощью MAM.

- Поставщик служб CSP Wi-Fi должен быть опущен для развертываний, в которых ИТ-отдел планирует разрешить доступ к облачным ресурсам и защитить их с помощью MAM.

Политики блокировки устройств и EAS

MAM поддерживает политики блокировки устройств, аналогичные MDM. Политики настраиваются в области DeviceLock CSP политики и PassportForWork CSP.

Не рекомендуется настраивать политики Exchange ActiveSync (EAS) и MAM для одного устройства. Однако если оба варианта настроены, клиент ведет себя следующим образом:

- Когда политики EAS отправляются на устройство, на которое уже есть политики MAM, Windows оценивает, соответствуют ли существующие политики MAM настроенным политикам EAS, и сообщает о соответствии требованиям EAS.

- Если установлено, что устройство соответствует требованиям, EAS сообщает о соответствии серверу, чтобы разрешить синхронизацию почты. MAM поддерживает только обязательные политики EAS. Для проверки соответствия требованиям EAS не требуются права администратора устройства.

- Если установлено, что устройство не соответствует требованиям, EAS применяет к устройству собственные политики, и результирующий набор политик является надмножеством обоих. Для применения политик EAS к устройству требуются права администратора.

- Если устройство, у которого уже есть политики EAS, зарегистрировано в MAM, оно имеет оба набора политик: MAM и EAS, а результирующий набор политик является надмножеством обоих.

Синхронизация политик

Синхронизации политик MAM смоделированы после MDM. Клиент MAM использует маркер Microsoft Entra для проверки подлинности в службе для синхронизации политик.

Изменение регистрации MAM на MDM

Windows не поддерживает применение политик MAM и MDM к одному и тому же устройству. Если это настроено администратором, пользователи могут изменить свою регистрацию MAM на MDM.

Примечание.

Когда пользователи обновляются с MAM до MDM в Windows Home Edition, они теряют доступ к Windows Information Protection. В выпуске Windows Домашняя не рекомендуется отправлять политики MDM, чтобы разрешить пользователям обновление.

Чтобы настроить устройство MAM для регистрации MDM, администратору необходимо настроить URL-адрес обнаружения MDM в поставщике CSP DMClient. Этот URL-адрес используется для регистрации MDM.

В процессе изменения регистрации MAM на MDM политики MAM будут удалены с устройства после успешного применения политик MDM. Обычно при удалении политик Windows Information Protection с устройства доступ пользователя к защищенным WIP документам отменяется (выборочная очистка), если только EDP CSP RevokeOnUnenroll не имеет значения false. Чтобы предотвратить выборочную очистку при изменении регистрации с MAM на MDM, администратор должен убедиться, что:

- Политики MAM и MDM для организации поддерживают windows Information Protection.

- Корпоративный идентификатор CSP EDP одинаков для MAM и MDM.

- EDP CSP RevokeOnMDMHandoff имеет значение false.

Если устройство MAM правильно настроено для регистрации MDM, в разделе Параметры > Учетные записи Доступ к рабочей или учебной среде отображается ссылка Регистрация только для управления устройствами>. Пользователь может выбрать эту ссылку, указать свои учетные данные, и регистрация будет изменена на MDM. Их учетная запись Microsoft Entra не будет затронута.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по