Создание более безопасных устройств с помощью Windows 10 IoT Базовая

Введение

Windows 10 IoT Базовая предоставляет надежные функции безопасности корпоративного уровня, которые можно использовать на небольших ограниченных классах устройств Интернета вещей. Чтобы эти функции безопасности предоставляли ощутимые преимущества, аппаратная платформа также должна предоставлять средства для их привязки. В этой статье содержатся общие рекомендации для разработчиков устройств oem и разработчиков, ответственных за безопасность, которые хотят выбрать подходящее оборудование и создать, настроить и отправить более безопасное устройство Интернета вещей своим клиентам.

Создание более безопасного устройства Интернета вещей

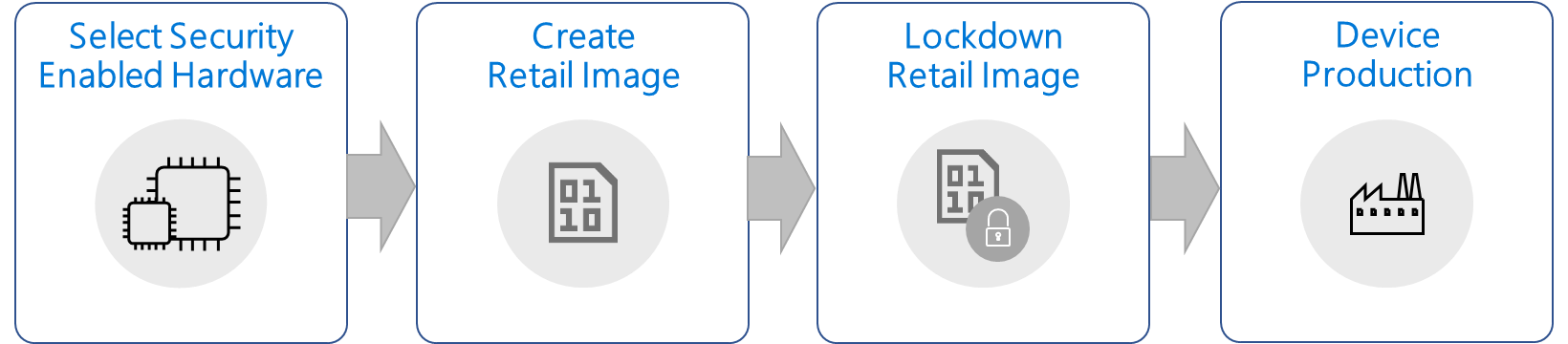

Процесс создания более безопасных устройств Интернета вещей с помощью IoT Core включает выбор оборудования для поддержки функций безопасности платформы, а также производство устройств Интернета вещей с поддержкой безопасности.

Выбор оборудования с поддержкой безопасности

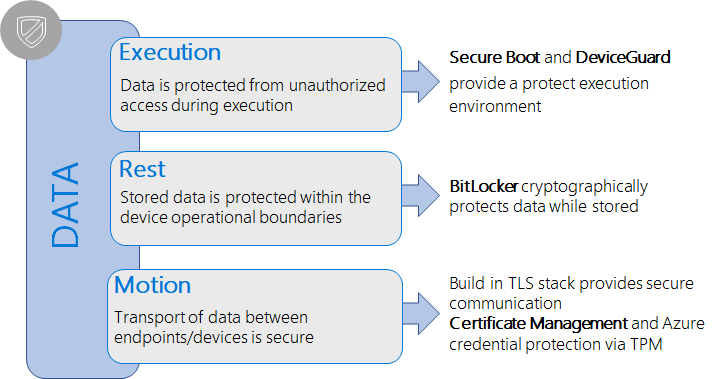

Хотя IoT Core имеет встроенные в платформу возможности безопасности для защиты данных клиентов, для полного использования этих возможностей используются аппаратные функции безопасности. На самом деле программное обеспечение не может защитить себя, так как память может управляться, и нет привязки доверия или неизменяемого удостоверения устройства, которые могут быть предоставлены только с помощью программного обеспечения. Существует несколько способов обеспечения безопасности на основе оборудования, таких как смарт-карты, доверенный модуль платформы (TPM) или встроенные в SoC функции безопасности.

Дополнительные сведения о поддерживаемых аппаратных платформах см. в разделе SoC и пользовательские платы.

Доверенный платформенный модуль

IoT Core использует доверенный платформенный модуль 2.0 (TPM 2.0) в качестве аппаратной платформы безопасности. Мы рекомендуем изготовителям оборудования использовать аппаратную платформу, которая предоставляет TPM 2.0 для полного использования функций безопасности IoT Core, таких как BitLocker, безопасная загрузка, хранилище учетных данных Azure и другие. Существует два варианта реализации TPM на рабочих устройствах: как дискретный TPM (dTPM) или как доверенный платформенный модуль встроенного ПО (fTPM). Дискретные TPM доступны от нескольких производителей, таких как Infineon, NazionZ и другие. Некоторые производители SoC предоставляют реализации fTPM в составе пакета поддержки платы (BSP).

Дополнительные сведения о TPM см. в разделах Обзор доверенного платформенного модуля и Настройка доверенного платформенного модуля.

Варианты хранилищ

Платы разработки, такие как популярные Raspberry Pi 3, обеспечивают гибкость и позволяют разработчикам легко загружать любую платформу с помощью съемной SD-карты. Для большинства отраслевых устройств Интернета вещей такая гибкость не является желательной и может сделать устройства легкой целью для атак. Вместо этого при проектировании оборудования рассмотрите возможность использования хранилища eMMC для небольших недорогих устройств Интернета вещей. Встроенное хранилище значительно усложняет разделение содержимого от устройства и, в свою очередь, снижает вероятность кражи данных или внедрения вредоносных программ на устройство.

Создание образа розничной торговли

При создании образа Windows IoT Core для розничной торговли убедитесь, что в рабочих системах нет средств разработчика, которые разрешают удаленный доступ и отладку, так как они могут потенциально открыть ваше устройство для атак. Если во время разработки вы используете средства разработчика, такие как портал устройств Windows, FTP-сервер, SSH или PowerShell , убедитесь, что вы тестируете и проверяете сценарии в розничных образах IoT Core, которые не включают эти средства.

Учетные записи пользователей

Большинство пользователей знакомы с понятием владения устройствами, такими как компьютеры и телефоны: идея персонализации устройства при его распаковке и настройке учетных данных для доступа к устройству. В отличие от потребительских компьютеров и телефонов, устройства Интернета вещей не предназначены для использования в качестве вычислительных устройств общего назначения. Вместо этого обычно это устройства с одним приложением фиксированного назначения. Хотя Windows поддерживает понятие администраторов устройств, которые могут удаленно подключаться к устройствам во время цикла разработки, такая поддержка на отраслевых устройствах Интернета вещей может представлять угрозу, особенно при использовании ненадежных паролей. Как правило, на устройствах IoT Core не рекомендуется создавать учетные записи или пароли по умолчанию.

Блокировка образа розничной торговли

На вычислительных устройствах общего назначения, таких как компьютеры, пользователи могут устанавливать приложения и изменять параметры, в том числе для функций безопасности, чтобы устройство наилучшим образом соответствовало их потребностям. Большинство устройств Интернета вещей являются устройствами с фиксированной функцией, которые не изменяют свое назначение в течение времени существования устройства. Они получают обновления программного обеспечения или обеспечивают функциональные обновления в пределах своих рабочих границ, таких как улучшенный пользовательский интерфейс или регулирование температуры в интеллектуальном термостате. Эти сведения можно использовать для полной блокировки устройства Интернета вещей, разрешив выполнение только известного и доверенного кода. Device Guard на Windows 10 IoT Базовая помогает защитить устройства Интернета вещей, гарантируя, что неизвестный или ненадежный исполняемый код не может выполняться на заблокированных устройствах.

Корпорация Майкрософт предоставляет готовый пакет безопасности , чтобы упростить включение ключевых функций безопасности на устройствах IoT Core. Это позволяет разработчикам устройств создавать полностью заблокированные устройства Интернета вещей. Пакет поможет выполнить следующие действия:

- Подготовка ключей безопасной загрузки и включение этой функции на поддерживаемых платформах Интернета вещей.

- Настройка и настройка шифрования устройств с помощью BitLocker.

- Инициирует блокировку устройства, чтобы разрешить выполнение только подписанных приложений и драйверов.

Пошаговые инструкции описаны в разделе Включение безопасной загрузки, BitLocker и Device Guard .

Рабочая среда устройства

После проверки образа блокировки его можно использовать для производства. Дополнительные сведения см. в разделе IoT Core Manufacturing.