Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Контроль учетных записей пользователей (UAC) является ключевой частью безопасности Windows. Контроль учетных записей снижает риск вредоносных программ, ограничивая возможность выполнения вредоносного кода с правами администратора. В этой статье описывается, как работает контроль учетных записей и как он взаимодействует с конечными пользователями.

Процесс UAC и принципы взаимодействия

При использовании UAC каждое приложение, которому требуется маркер доступа администратора , должно запрашивать у пользователя согласие. Единственным исключением является связь, которая существует между родительскими и дочерними процессами. Дочерние процессы наследуют маркер доступа пользователя от родительского процесса. Однако родительский и дочерний процессы должны иметь одинаковый уровень целостности.

Windows защищает процессы, указывая их уровни целостности. Уровни целостности — это измерения доверия:

- Приложение с высоким уровнем целостности — это приложение, которое выполняет задачи, которые изменяют системные данные, например приложение секционирования дисков.

- Приложение с низкой целостностью — это приложение, которое выполняет задачи, которые потенциально могут скомпрометировать операционную систему, например в качестве веб-браузера.

Приложения с более низким уровнем целостности не могут изменять данные в приложениях с более высоким уровнем целостности. Когда обычный пользователь пытается запустить приложение, которому требуется маркер доступа администратора, контроль учетных записей требует, чтобы пользователь предоставлял допустимые учетные данные администратора.

Чтобы лучше понять, как работает этот процесс, давайте подробнее рассмотрим процесс входа в Windows.

Процесс входа

На следующей схеме показано, чем процесс входа для администратора отличается от процесса входа для обычного пользователя.

По умолчанию пользователи категории "Стандартный" и "Администратор" получают доступ к ресурсам и выполняют приложения в контексте безопасности стандартного пользователя.

Когда пользователь входит в систему, система создает маркер доступа для этого пользователя. Маркер доступа содержит сведения об уровне доступа, предоставленного пользователю, включая специальные идентификаторы безопасности (SID) и привилегии в Windows.

Когда администратор входит в систему, для пользователя создаются два отдельных маркера доступа: стандартный маркер доступа пользователя и маркер доступа администратора. Стандартный маркер доступа пользователя:

- Содержит те же сведения, относящиеся к пользователю, что и маркер доступа администратора, но права администратора Windows и идентификаторы безопасности удаляются.

- Используется для запуска приложений, которые не выполняют административные задачи (приложения стандартного пользователя).

- Используется для отображения рабочего стола путем выполнения процесса explorer.exe. Explorer.exe является родительским процессом, от которого все другие запускаемые пользователем процессы наследуют свой маркер доступа. В результате все приложения запускаются от имени обычного пользователя, если пользователь не предоставит согласие или учетные данные для утверждения приложения на использование полного маркера административного доступа.

Пользователь, который входит в группу администраторов, может выполнять вход, просматривать веб-страницы и читать электронную почту с помощью стандартного маркера доступа пользователя. Когда администратору необходимо выполнить задачу, требующую маркера доступа администратора, Windows автоматически запрашивает у пользователя утверждение. Этот запрос называется запросом на повышение прав, и его поведение можно настроить с помощью политики или реестра.

Взаимодействие с пользователем UAC

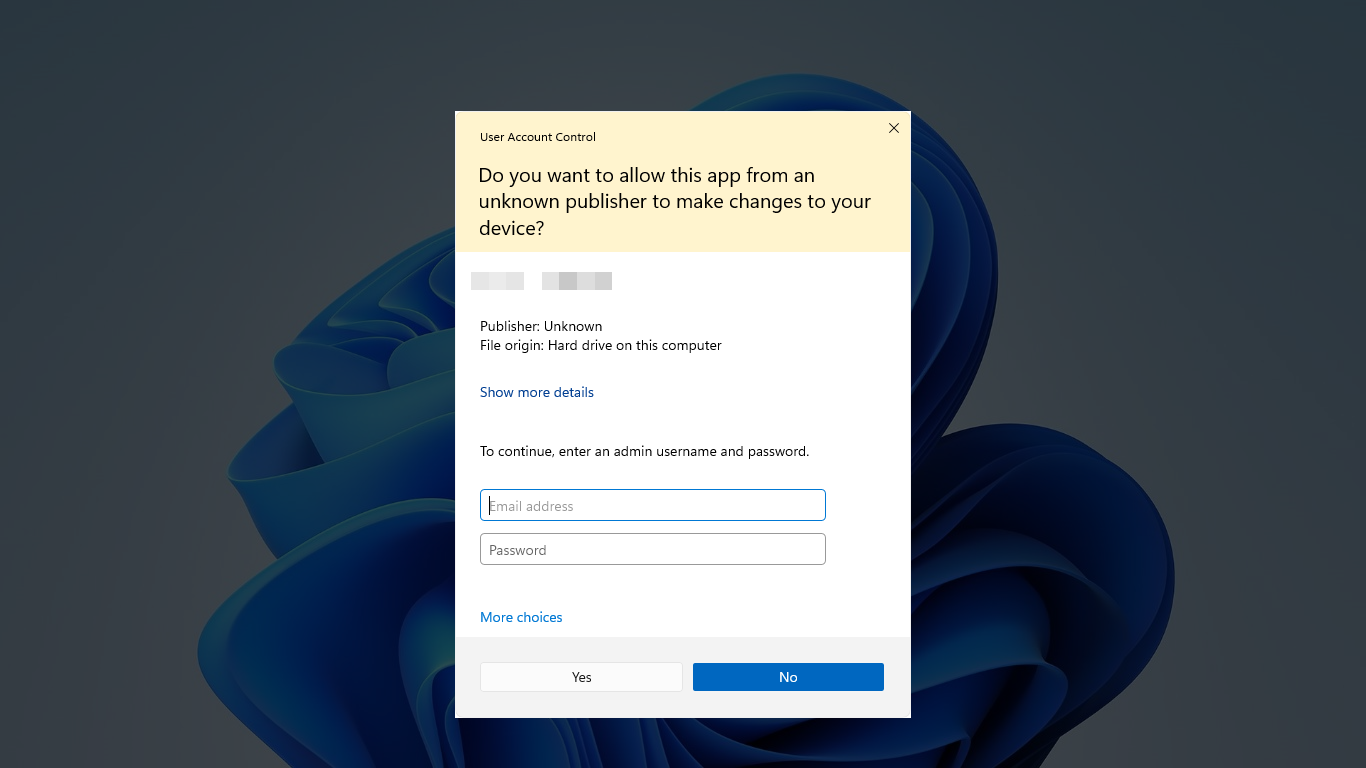

Если контроль учетных записей включен, пользовательский интерфейс для обычных пользователей отличается от взаимодействия с администраторами. Рекомендуемый и более безопасный способ работы с Windows — убедиться, что основная учетная запись пользователя является стандартным пользователем. Запуск от лица обычного пользователя позволяет максимально повысить уровень безопасности управляемой среды. Используя встроенный компонент повышения прав UAC, обычный пользователь может без труда выполнять задачи администрирования путем ввода действительных учетных данных учетной записи локального администратора.

По умолчанию встроенным компонентом повышения прав UAC для стандартных пользователей является запрос учетных данных.

Альтернативой работе от имени обычного пользователя является запуск от имени администратора в режиме утверждения Администратор. Благодаря встроенному компоненту повышения прав UAC члены локальной группы "Администраторы" могут без труда выполнять задачи администрирования, предоставив соответствующее подтверждение.

Встроенный компонент повышения прав пользователей по умолчанию для учетной записи администратора в режиме утверждения Администратор называется запросом на согласие.

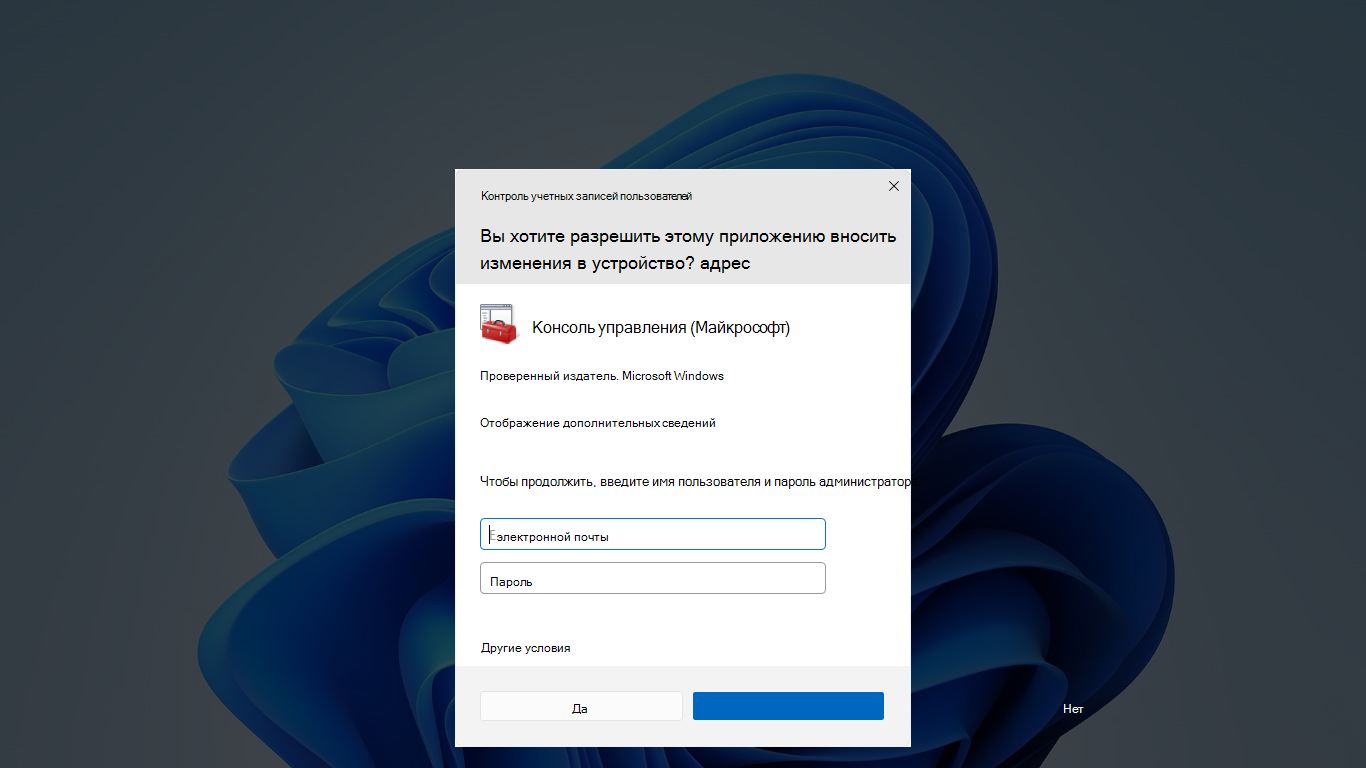

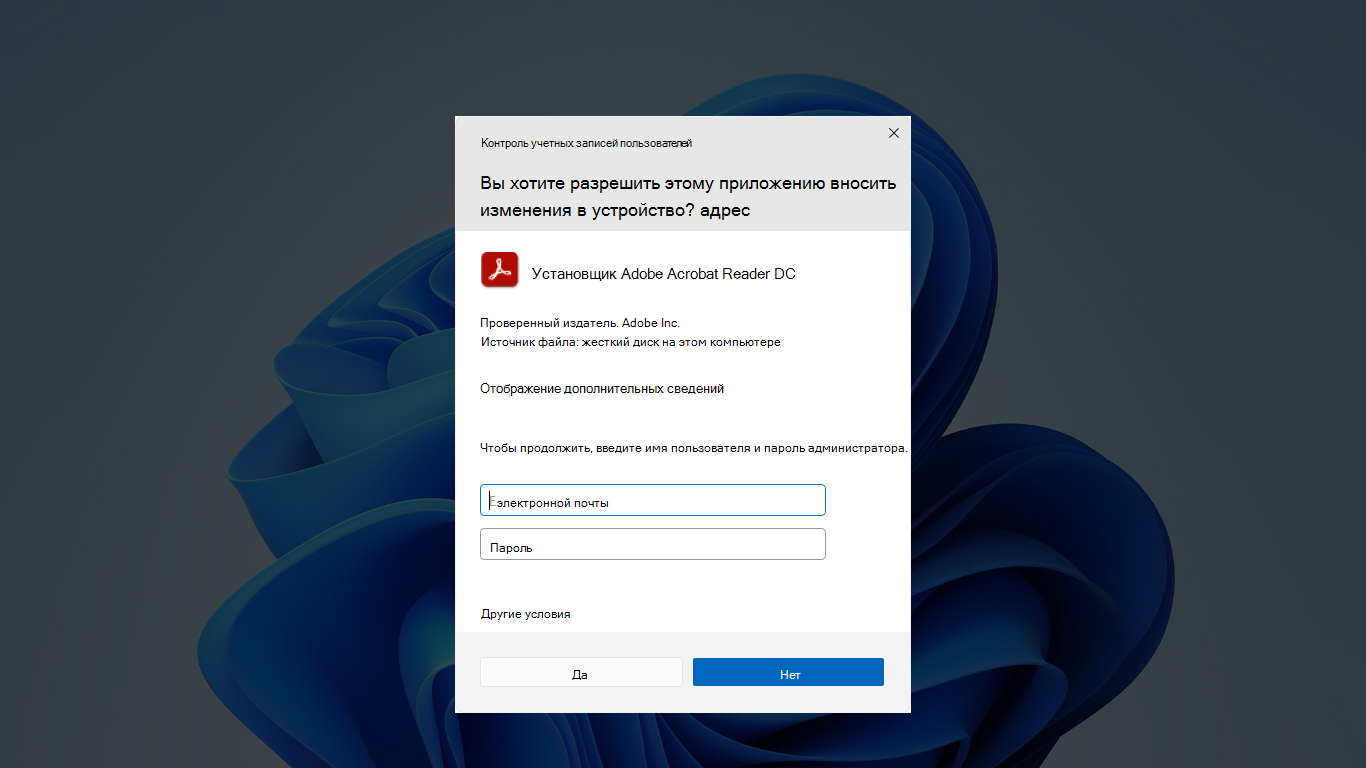

Запрос на ввод учетных данных

Запрос на ввод учетных данных выводится при попытке обычного пользователя выполнить задачу, для которой требуется маркер доступа на уровне администратора. Ввод учетных данных администратора также может потребоваться в случае, если для параметра политики Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором задано значение Запрос на ввод учетных данных.

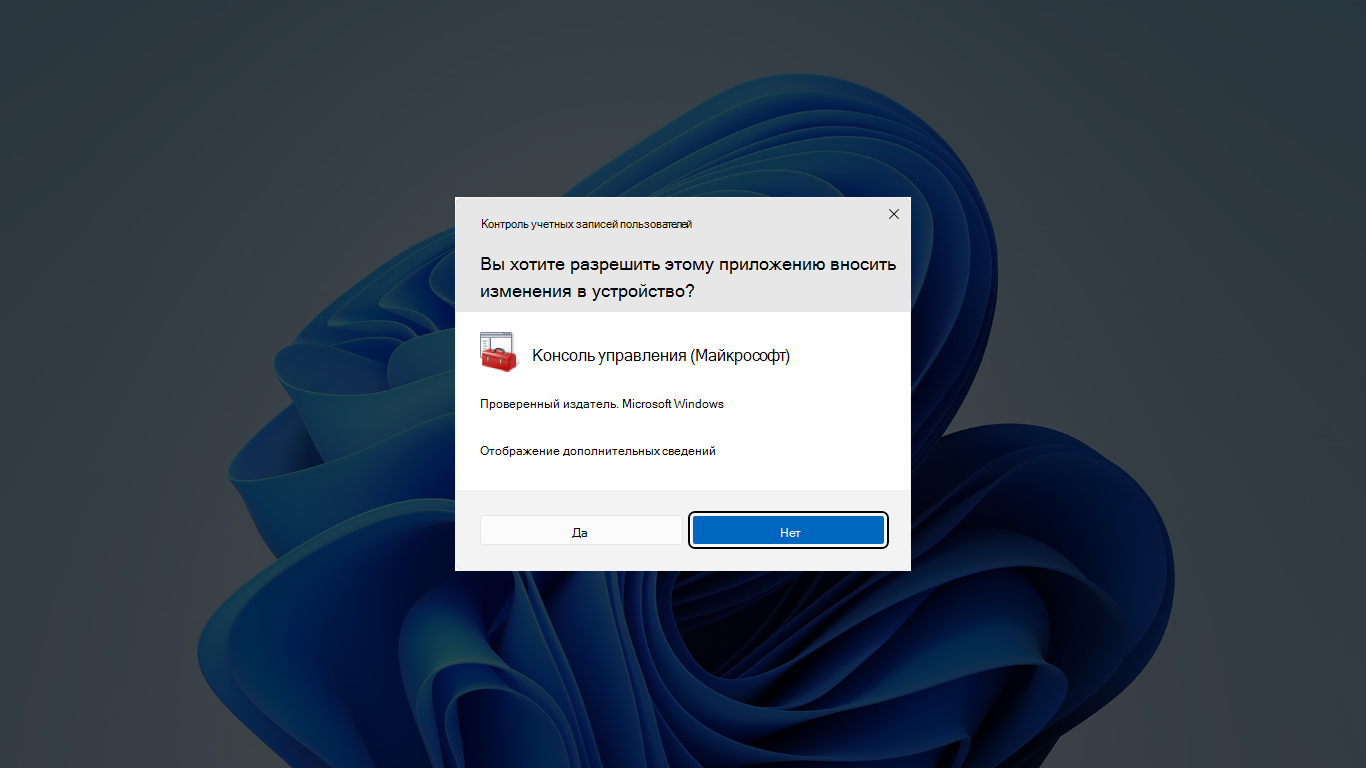

Запрос на продолжение

Запрос на продолжение выводится при попытке пользователя выполнить задачу, для которой требуется маркер доступа на уровне администратора.

Запросы на повышение прав UAC

Запросы на повышение прав учетных записей определяются цветом для конкретного приложения, что упрощает идентификацию потенциального риска безопасности приложения. Когда приложение пытается запуститься с маркером полного доступа администратора, Windows сначала анализирует исполняемый файл, чтобы определить его издателя. Приложения сначала разделяются на три категории в зависимости от издателя файла:

- Windows

- Проверка издателя (подпись)

- Издатель не проверен (без знака)

Запросы на повышение прав обозначаются цветом следующим образом:

- Серый фон. Приложение является административным приложением Windows, например элементом панель управления или приложением, подписанным проверенным издателем

- Желтый фон: приложение без знака или подписи, но не является

Значок щита

Некоторые элементы панель управления, такие как дата и время, содержат сочетание операций администратора и обычного пользователя. Обычные пользователи могут просматривать время и изменять часовой пояс, но для изменения локального системного времени требуется маркер полного доступа на уровне администратора. Ниже приведен снимок экрана элемента даты и времени панель управления.

![]()

Значок щита на кнопке Изменить дату и время... указывает, что для процесса требуется полный маркер доступа администратора.

Защита запроса на повышение прав

Процесс повышения прав дополнительно защищается путем направления запроса на защищенный рабочий стол. Запросы на согласие и учетные данные по умолчанию отображаются на защищенном рабочем столе. Получить доступ к безопасному рабочему столу могут только процессы Windows. Для повышения уровня безопасности рекомендуется включить параметр политики Контроль учетных записей: переход на безопасный рабочий стол при выполнении запроса на повышение прав.

Когда исполняемый файл запрашивает повышение прав, интерактивный рабочий стол, также называемый рабочим столом пользователя, переключается на защищенный рабочий стол. При переходе на безопасный рабочий стол уменьшается яркость рабочего стола пользователя и выводится запрос на повышение прав. Дальнейшая работа может быть продолжена только после ответа на запрос. Когда пользователь выбирает Да или Нет, рабочий стол снова переключается на рабочий стол пользователя.

Примечание.

Начиная с Windows Server 2019 г. невозможно вставить содержимое буфера обмена на защищенный рабочий стол. Это поведение совпадает с поддерживаемыми в настоящее время версиями клиентских ОС Windows.

Вредоносная программа может представлять собой имитацию безопасного рабочего стола, но если для параметра политики Контроль учетных записей пользователей: поведение запроса на повышение прав для администраторов в режиме утверждения Администратор задано значение Запрашивать согласие, вредоносная программа не получает повышения прав, если пользователь выберет да на имитации. Если для параметра политики задано значение Запрашивать учетные данные, вредоносные программы, имитирующие запрос учетных данных, могут получить учетные данные пользователя. Однако вредоносная программа не получает повышенных привилегий, и система имеет другие меры защиты, которые устраняют вредоносную программу от получения контроля над пользовательским интерфейсом даже с собранным паролем.

Хотя вредоносная программа может представлять собой имитацию безопасного рабочего стола, эта проблема не может возникнуть, если пользователь ранее не установил вредоносную программу на компьютере. Так как процессы, для которых требуется маркер доступа администратора, не могут автоматически устанавливаться при включении контроля учетных записей, пользователь должен явно предоставить согласие, выбрав Да или предоставив учетные данные администратора. Конкретное поведение запроса на повышение прав контроля учетных записей зависит от политик безопасности.