Советы по Администратор WDAC & известные проблемы

Примечание.

Некоторые возможности управления приложениями в Защитнике Windows доступны только в определенных версиях для Windows. Дополнительные сведения о доступности функций управления приложениями.

В этой статье рассматриваются советы и рекомендации для администраторов и известные проблемы с Защитник Windows управления приложениями (WDAC). Протестируйте эту конфигурацию в лаборатории, прежде чем включать ее в рабочей среде.

Расположения файлов политики WDAC

Несколько политик формата политики WDAC находятся в следующих расположениях в зависимости от того, подписана ли политика или нет, а также от используемого метода развертывания политики.

- <Том> ОС\Windows\System32\CodeIntegrity\CiPolicies\Active\{PolicyId GUID}.cip

- <EFI System Partition>\Microsoft\Boot\CiPolicies\Active\{PolicyId GUID}.cip

Значение {PolicyId GUID} является уникальным по политике и определяется в XML-коде <политики с помощью элемента PolicyId> .

Для политик WDAC в одном формате политики, помимо двух предыдущих расположений, также найдите файл с именем SiPolicy.p7b в следующих расположениях:

- <EFI System Partition>\Microsoft\Boot\SiPolicy.p7b

- <Том> ОС\Windows\System32\CodeIntegrity\SiPolicy.p7b

Примечание.

В любом расположении файлов политики может существовать политика WDAC в нескольких форматах политик, использующую GUID {A244370E-44C9-4C06-B551-F6016E563076} одного формата политики.

Порядок приоритета правила файла

Когда подсистема WDAC оценивает файлы по активному набору политик на устройстве, правила применяются в следующем порядке. Когда файл обнаруживает совпадение, WDAC останавливает дальнейшую обработку.

Явные правила запрета — файл блокируется, если для него существует какое-либо явное правило запрета, даже если для его разрешения создаются другие правила. Правила запрета могут использовать любой уровень правил. Используйте наиболее конкретный уровень правил, практичный при создании правил запрета, чтобы избежать блокировки большего, чем вы планируете.

Явные правила разрешения. Если для файла существует какое-либо явное правило разрешения, файл запускается.

Затем WDAC проверяет наличие расширенного атрибута Управляемого установщика (EA) или EA Intelligent Security Graph (ISG) в файле. Если любой из ЕА существует и политика включает соответствующий параметр, файл разрешен.

Наконец, WDAC выполняет облачный вызов к ISG, чтобы получить репутацию файла, если политика включает параметр ISG.

Любой файл, не разрешенный явным правилом или основанный на ISG или MI, блокируется неявно.

Известные проблемы

Сбой остановки загрузки (синий экран) возникает, если активно более 32 политик

До применения обновления для системы безопасности Windows, выпущенного 9 апреля 2024 г. или позже, на устройстве будет доступно только 32 активные политики. Если превышено максимальное количество политик, устройство будет ссылаться на ci.dll с ошибкой проверка значение 0x0000003b. Учитывайте это максимальное число политик при планировании политик WDAC. Все политики папки "Входящие" Windows , активные на устройстве, также учитываются в этом пределе. Чтобы удалить максимальное ограничение политики, установите обновление для системы безопасности Windows, выпущенное 9 апреля 2024 г. или позже, а затем перезапустите устройство. В противном случае уменьшите количество политик на устройстве, чтобы остаться менее 32 политик.

Примечание: Ограничение политики не было удалено в Windows 11 21H2 и будет ограничено 32 политиками.

Политики режима аудита могут изменить поведение некоторых приложений или вызвать сбои приложений

Хотя режим аудита WDAC предназначен для того, чтобы избежать влияния на приложения, некоторые функции всегда включены и всегда применяются с любой политикой WDAC, которая включает целостность кода в пользовательском режиме (UMCI) с параметром 0 Enabled:UMCI. Ниже приведен список известных системных изменений в режиме аудита:

- Некоторые узлы скриптов могут блокировать код или выполнять код с меньшими привилегиями даже в режиме аудита. Сведения о поведении отдельных узлов скриптов см. в статье Применение скриптов с помощью WDAC .

- Вариант 19 Enabled:Dynamic Code Security всегда применяется, если какая-либо политика UMCI включает этот параметр. См. статью WDAC и .NET.

Собственные образы .NET могут создавать ложноположительные события блоков

В некоторых случаях журналы целостности кода, в которых записываются ошибки и предупреждения управления приложениями Защитник Windows, включают события ошибок для собственных образов, созданных для сборок .NET. Как правило, блоки собственных образов являются функциональными, так как заблокированный собственный образ возвращается к соответствующей сборке, а .NET повторно создает собственный образ в следующий период запланированного обслуживания.

Подписи, использующие криптографию эллиптических кривых (ECC), не поддерживаются

Правила на основе подписывания WDAC работают только с шифрованием RSA. Алгоритмы ECC, такие как ECDSA, не поддерживаются. Если WDAC блокирует файл на основе подписей ECC, соответствующие события сведений о сигнатуре 3089 показывают VerificationError = 23. Вместо этого вы можете авторизовать файлы с помощью правил хэша или атрибутов файлов или с помощью других правил подписывания, если файл также подписан с помощью подписей с помощью RSA.

Установщики MSI обрабатываются как доступные для записи пользователя в Windows 10, если это разрешено правилом FilePath

Файлы установщика MSI всегда обнаруживаются как доступные для записи пользователем на Windows 10, а также в Windows Server 2022 и более ранних версиях. Если необходимо разрешить msi-файлы с помощью правил FilePath, необходимо задать параметр 18 Disabled:Runtime FilePath Rule Protection в политике WDAC.

Установка MSI, запущенная непосредственно из Интернета, блокируется WDAC

Установка .msi файлов непосредственно из Интернета на компьютер, защищенный WDAC, завершается сбоем. Например, эта команда завершается ошибкой:

msiexec -i https://download.microsoft.com/download/2/E/3/2E3A1E42-8F50-4396-9E7E-76209EA4F429/Windows10_Version_1511_ADMX.msi

В качестве обходного решения скачайте MSI-файл и запустите его локально:

msiexec -i c:\temp\Windows10_Version_1511_ADMX.msi

Низкая загрузка и производительность с помощью пользовательских политик

WDAC оценивает все выполняемые процессы, включая процессы windows для папки "Входящие". Вы можете привести к снижению времени загрузки, снижению производительности и, возможно, проблемам с загрузкой, если политики не создаются на основе шаблонов WDAC или не доверяют подписывателям Windows. По этим причинам для создания политик следует по возможности использовать базовые шаблоны WDAC .

Рекомендации по политике маркировки AppId

Политики маркировки AppId, которые не основаны на базовых шаблонах WDAC или не разрешают подписывание Windows в коробке, может привести к значительному увеличению времени загрузки (примерно на 2 минуты).

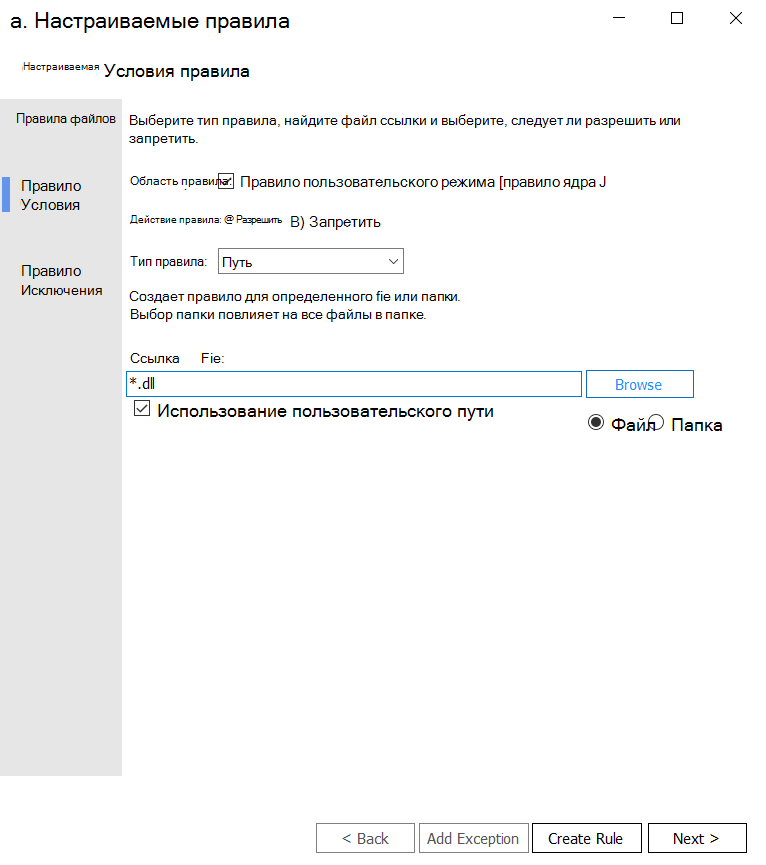

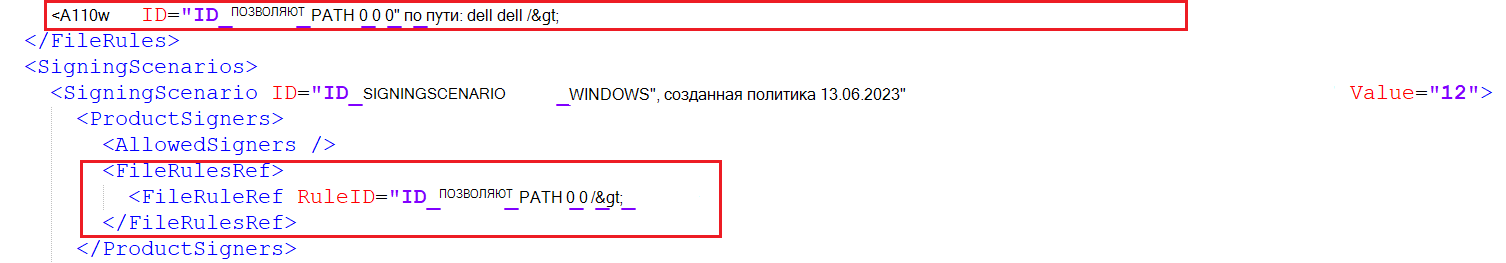

Если вы не можете включить список подписывающего windows или выполнить сборку на основе базовых шаблонов WDAC, добавьте в политики следующее правило, чтобы повысить производительность:

Так как политики тегов AppId оценивают, но не могут помечать dll-файлы, это правило укорочает оценку dll и повышает производительность оценки.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по