Начало работы с развертыванием Microsoft Defender для конечной точки

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender XDR

Хотите попробовать Microsoft Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

Совет

В дополнение к этой статье ознакомьтесь с руководством по настройке Microsoft Defender для конечной точки , чтобы ознакомиться с рекомендациями и узнать о таких важных инструментах, как сокращение направлений атак и защита следующего поколения. Чтобы настроить интерфейс на основе вашей среды, вы можете получить доступ к руководству по автоматической настройке Defender для конечной точки в Центре администрирования Microsoft 365.

Увеличьте доступные возможности безопасности и лучше защитите ваше предприятие от киберугроз, развернув Microsoft Defender для конечной точки и подсовыв устройства. Подключение устройств позволяет быстро выявлять и устранять угрозы, определять приоритеты рисков и развивать защиту операционных систем и сетевых устройств.

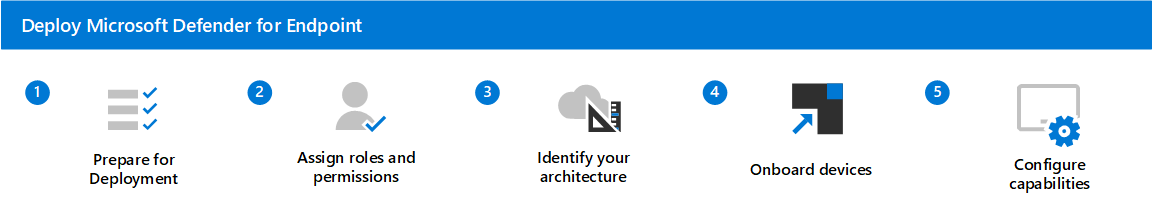

В этом руководстве содержатся пять шагов по развертыванию Defender для конечной точки в качестве решения для защиты многоплатформенных конечных точек. Она помогает выбрать лучшее средство развертывания, подключить устройства и настроить возможности. Каждый шаг соответствует отдельной статье.

Ниже приведены шаги по развертыванию Defender для конечной точки.

- Шаг 1. Настройка развертывания Microsoft Defender для конечной точки. Этот шаг посвящен подготовке среды к развертыванию.

- Шаг 2. Назначение ролей и разрешений. Определение и назначение ролей и разрешений для просмотра и управления Defender для конечной точки.

- Шаг 3. Определите архитектуру и выберите метод развертывания. Определите свою архитектуру и метод развертывания, который лучше всего подходит вашей организации.

- Шаг 4. Подключение устройств. Оценка и подключение устройств к Defender для конечной точки.

- Шаг 5. Настройка возможностей. Теперь вы можете настроить возможности безопасности Defender для конечной точки для защиты устройств.

Важно!

Корпорация Майкрософт рекомендует использовать роли с наименьшими разрешениями. Это помогает повысить безопасность вашей организации. Глобальный администратор — это очень привилегированная роль, которая должна быть ограничена сценариями чрезвычайных ситуаций, когда вы не можете использовать существующую роль.

Требования

Ниже приведен список предварительных требований, необходимых для развертывания Defender для конечной точки:

- Вы являетесь глобальным администратором

- Ваша среда соответствует минимальным требованиям

- У вас есть полный список вашей среды. В следующей таблице приведена отправная точка для сбора информации и обеспечения того, чтобы заинтересованные лица понимали вашу среду. Инвентаризация помогает выявить потенциальные зависимости и (или) изменения, необходимые в технологиях или процессах.

| Что | Описание |

|---|---|

| Число конечных точек | Общее число конечных точек по операционной системе. |

| Количество серверов | Общее число серверов по версиям операционной системы. |

| Подсистема управления | Имя и версия ядра управления (например, System Center Configuration Manager Current Branch 1803). |

| Распространение CDOC | Высокоуровневая структура CDOC (например, уровень 1 передан компании Contoso, уровень 2 и уровень 3 внутри компании, распределенный по Европе и Азии). |

| Сведения и события безопасности (SIEM) | Используемая технология SIEM. |

Следующее действие

Начните развертывание с шага 1. Настройка развертывания Microsoft Defender для конечной точки

Совет

Хотите узнать больше? Обратитесь к сообществу Майкрософт по безопасности в техническом сообществе Microsoft Defender для конечной точки Tech Community.