Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Обратите внимание, что политика Windows Information Protection (WIP) может применяться к Windows 10 версии 1607 или более поздней.

WIP защищает данные, принадлежащие организации, путем применения политик, определенных организацией. Если ваше приложение входит в эти полиции, все данные, созданные приложением, подлежат ограничениям политики. В этом разделе описано, как создавать приложения, которые более корректно применяют эти политики без каких-либо последствий для персональных данных пользователя.

Во-первых, что такое WIP?

WIP — это набор функций на настольных компьютерах, ноутбуках, планшетах и телефонах, поддерживающих систему управления мобильными приложениями (MAM) Управление устройствами организации.

WIP вместе с MDM обеспечивает организации больший контроль над обработкой данных на устройствах, которыми управляет организация. Иногда пользователи приносят устройства для работы и не регистрируют их в MDM организации. В таких случаях организации могут использовать MAM для повышения контроля над тем, как их данные обрабатываются в определенных бизнес-приложениях, которые пользователи устанавливают на своем устройстве.

с помощью MDM или MAM администраторы могут определить, какие приложения разрешены для доступа к файлам, принадлежащим организации, и могут ли пользователи копировать данные из этих файлов, а затем вставлять эти данные в личные документы.

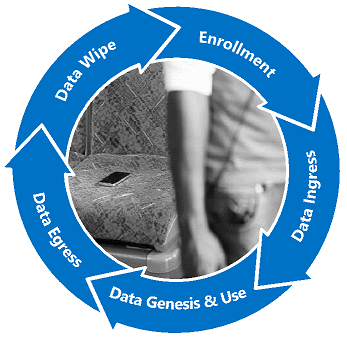

Вот как это работает. Пользователи регистрируют свои устройства в системе управления мобильными устройствами (MDM) организации. Администратор в управляющей организации использует Microsoft Intune или System Center Configuration Manager (SCCM) для определения и развертывания политики на зарегистрированных устройствах.

Если пользователям не требуется зарегистрировать свои устройства, администраторы будут использовать свою систему MAM для определения и развертывания политики, которая применяется к определенным приложениям. При установке любого из этих приложений пользователи получат связанную политику.

Эта политика определяет приложения, которые могут получить доступ к корпоративным данным (называемым списком разрешенных политик). Эти приложения могут получить доступ к защищенным корпоративным файлам, виртуальным частным сетям (VPN) и корпоративным данным в буфере обмена или через контракт на общий доступ. Политика также определяет правила, управляющие данными. Например, можно ли скопировать данные из корпоративных файлов, а затем вставить их в файлы, не принадлежащие предприятиям.

Если пользователи отменяют регистрацию устройства из системы MDM организации или удаляют приложения, определенные системой MAM организации, администраторы могут удаленно удалять корпоративные данные с устройства.

Дополнительные сведения о WIP

- Знакомство с Windows Information Protection

- Защита корпоративных данных с помощью Windows Information Protection (WIP)

Если приложение находится в разрешенном списке, все данные, созданные приложением, подвергаются ограничениям политики. Это означает, что если администраторы отменяют доступ пользователя к корпоративным данным, эти пользователи теряют доступ ко всем данным, созданным приложением.

Это хорошо, если ваше приложение предназначено только для корпоративного использования. Но если ваше приложение создает данные, которые пользователи считают личными для них, вы хотите просвещать ваше приложение интеллектуально различать корпоративные и персональные данные. Мы называем этот тип приложения корпоративным, так как он может корректно применять корпоративную политику при сохранении целостности персональных данных пользователя.

Создание приложения с корпоративным просвещением

Используйте API WIP, чтобы просвещать ваше приложение, а затем объявлять свое приложение как корпоративное.

Просвещайте приложение, если оно будет использоваться как для организации, так и для личных целей.

Просвещайте приложение, если вы хотите корректно обрабатывать применение элементов политики.

Например, если политика позволяет пользователям вставлять корпоративные данные в личный документ, можно запретить пользователям отвечать на диалоговое окно согласия перед вставкой данных. Аналогичным образом можно представить настраиваемые информационные диалоговые окна в ответ на такие события.

Если вы готовы осветить свое приложение, ознакомьтесь с одним из следующих руководств:

Для приложений универсальная платформа Windows (UWP), созданных с помощью C#

Руководство разработчика Windows Information Protection (WIP).

Для классических приложений, созданных с помощью C++

Руководство разработчика Windows Information Protection (WIP) (C++).

Создание не просвещенного корпоративного приложения

Если вы создаете бизнес-приложение, которое не предназначено для личного использования, возможно, вам не придется его просвещать.

Классические приложения Windows

Вам не нужно просвещать классическое приложение Windows, но необходимо протестировать приложение, чтобы убедиться, что оно работает правильно в политике. Например, запустите приложение, используйте его, а затем отмените регистрацию устройства из MDM. Затем убедитесь, что приложение может начаться снова. Если файлы, критически важные для работы приложения, шифруются, приложение может не запускаться. Кроме того, просмотрите файлы, с которыми взаимодействует ваше приложение, чтобы убедиться, что ваше приложение непреднамеренно шифрует файлы, личные для пользователя. Это может включать файлы метаданных, изображения и другие вещи.

После тестирования приложения добавьте этот флаг в файл ресурсов или проект, а затем перекомпилируйте приложение.

MICROSOFTEDPAUTOPROTECTIONALLOWEDAPPINFO EDPAUTOPROTECTIONALLOWEDAPPINFOID

BEGIN

0x0001

END

Хотя политики MDM не требуют флага, политики MAM выполняются.

приложения универсальной платформы Windows;

Если вы ожидаете, что ваше приложение будет включено в политику MAM, вы должны просвещать его. Политики, развернутые на устройствах в MDM, не требуют его, но если вы распределяете приложение для потребителей организации, это трудно, если не невозможно определить, какой тип системы управления политиками они будут использовать. Чтобы убедиться, что ваше приложение будет работать в обоих типах систем управления политиками (MDM и MAM), следует просвещать свое приложение.