Архитектура на стороне сервера NAP

Примечание

Платформа защиты доступа к сети недоступна начиная с Windows 10

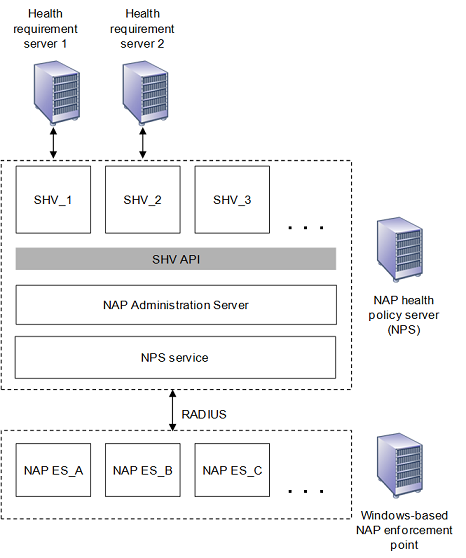

Архитектура серверной платформы NAP использует компьютеры под управлением Windows Server 2008. На следующем рисунке показана архитектура серверной поддержки платформы NAP, состоящей из точек принудительного применения NAP на основе Windows и сервера политики работоспособности NAP.

Точка принудительного применения NAP на основе Windows имеет уровень компонентов сервера принудительного применения nap (ES). Каждая nap ES определяется для разного типа сетевого доступа или обмена данными. Например, существуют NAP ES для VPN-подключений удаленного доступа и NAP ES для конфигурации DHCP. ES NAP обычно сопоставляется с определенным типом клиента с поддержкой NAP. Например, DHCP NAP ES предназначен для работы с клиентом принудительного применения NAP (EC) на основе DHCP. Сторонние поставщики программного обеспечения или корпорация Майкрософт могут предоставить дополнительные ES NAP для платформы NAP. NAP ES получает заявление о работоспособности системы (SSoH) из соответствующего EC NAP и отправляет его серверу политики работоспособности NAP в качестве атрибута поставщика службы удаленного подключения radius (VSA) radius Access-Request сообщения.

Как показано на рисунке архитектуры на стороне сервера, сервер политики работоспособности NAP имеет следующие компоненты:

Служба сервера политики сети (NPS)

Получает сообщение RADIUS Access-Request, извлекает единый вход и передает его компоненту сервера администрирования NAP. Служба NPS предоставляется вместе с Windows Server 2008.

Сервер администрирования NAP

Упрощает обмен данными между службой NPS и средствами проверки работоспособности системы (SHV). Компонент сервера администрирования NAP предоставляется вместе с платформой NAP.

Слой компонентов SHV

Каждое SHV определяется для одного или нескольких типов сведений о работоспособности системы и может быть сопоставлено с SHA. Например, для антивирусной программы может быть shv. ShV можно сопоставить с одним или несколькими серверами требований к работоспособности. Например, shv для проверки антивирусных подписей сопоставляется с сервером, содержащим последний файл подписи. Для shv не требуется соответствующий сервер требований к работоспособности. ShV может просто указать клиентам с поддержкой NAP проверка параметры локальной системы, чтобы обеспечить включение брандмауэра на основе узла. Windows Server 2008 включает в себя проверяющий элемент управления работоспособностью Безопасность Windows (WSHV). Дополнительные shv предоставляются сторонними поставщиками программного обеспечения или корпорацией Майкрософт в качестве надстроек для платформы NAP.

SHV API

Предоставляет набор вызовов функций, которые позволяют shv регистрироваться в компоненте сервера администрирования NAP, получать инструкции работоспособности (SoHs) от компонента сервера администрирования NAP и отправлять инструкции о работоспособности (SoHR) в компонент сервера администрирования NAP. API SHV предоставляется вместе с платформой NAP. См. следующие интерфейсы NAP: INapSystemHealthValidator и INapSystemHealthValidationRequest.

Как описано ранее, более распространенная конфигурация для инфраструктуры на стороне сервера NAP состоит из точек принудительного применения NAP, обеспечивающих доступ к сети или обмен данными определенного типа, и отдельных серверов политики работоспособности NPS, обеспечивающих проверку работоспособности системы и исправление. Службу NPS можно установить в качестве сервера политики работоспособности NAP в отдельных точках применения NAP на основе Windows. Однако в этой конфигурации каждая точка принудительного применения NAP должна быть настроена отдельно с политиками доступа к сети и работоспособности. Рекомендуется использовать отдельные серверы политики работоспособности NAP.

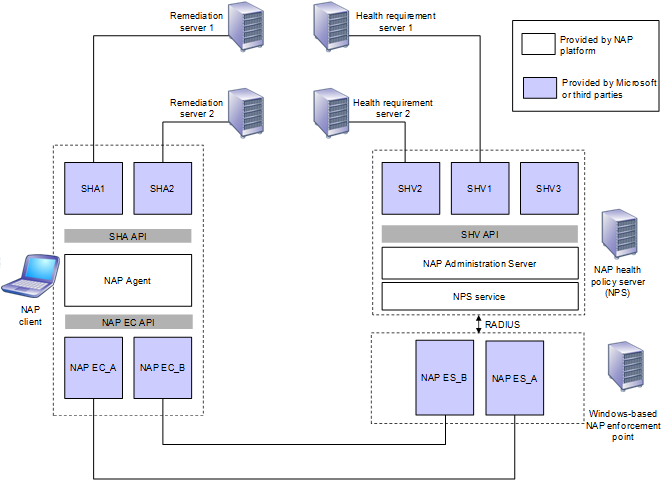

Общая архитектура NAP состоит из следующих наборов компонентов:

- Три клиентских компонента NAP (уровень SHA, агент NAP и уровень EC NAP).

- Четыре серверных компонента NAP (уровень SHV, сервер администрирования NAP, служба NPS и уровень NAP ES на точках принудительного применения NAP на основе Windows).

- Серверы требований к работоспособности, которые представляют собой компьютеры, которые могут обеспечить текущие требования к работоспособности системы для серверов политики работоспособности NAP.

- Серверы исправления, которые представляют собой компьютеры, содержащие ресурсы обновления работоспособности, к которым клиенты NAP могут получить доступ для исправления их несоответствующего состояния.

На следующем рисунке показаны связи между компонентами платформы NAP.

Обратите внимание на сопоставление следующих наборов компонентов:

ECs NAP и NAP ES обычно совпадают.

Например, DHCP NAP EC на клиенте NAP сопоставляется с DHCP NAP ES на DHCP-сервере.

Серверы SHA и исправления могут быть сопоставлены.

Например, антивирусная программа SHA на клиенте сопоставляется с сервером исправления сигнатур антивирусной программы.

Можно сопоставить shv и серверы требований к работоспособности.

Например, антивирусное SHV на сервере политики работоспособности NAP можно сопоставить с сервером требований к работоспособности антивирусной программы.

Сторонние поставщики программного обеспечения могут расширить платформу NAP следующими способами:

Создайте новый метод, с помощью которого оценивается работоспособность клиента NAP.

Сторонние поставщики программного обеспечения должны создать SHA для клиента NAP, SHV для сервера политики работоспособности NAP и, при необходимости, серверы требований к работоспособности и серверов исправления. Если требования к работоспособности или серверы исправления уже существуют, например сервер распространения антивирусных подписей, необходимо создать только соответствующие компоненты SHA и SHV. В некоторых случаях требования к работоспособности или серверы исправления не требуются.

Создайте новый метод для применения требований к работоспособности для доступа к сети или обмена данными.

Сторонние поставщики программного обеспечения должны создать ec NAP на клиенте NAP. Если метод принудительного применения использует службу на основе Windows, сторонние поставщики программного обеспечения должны создать соответствующую nap ES, которая взаимодействует с сервером политики работоспособности NAP по протоколу RADIUS или с помощью службы NPS, установленной в точке принудительного применения NAP в качестве прокси-сервера RADIUS.

В следующих разделах подробно описываются компоненты серверной архитектуры NAP.

Сервер принудительного применения NAP

Сервер защиты доступа к сети (ES) обеспечивает определенный уровень сетевого доступа или обмена данными, может передавать состояние работоспособности клиента NAP серверу политики работоспособности сети для оценки и, в зависимости от ответа, может обеспечить принудительное применение ограниченного сетевого доступа.

В состав Windows Server 2008 входят следующие ES NAP:

IPsec NAP ES для обмена данными, защищенными по протоколу IPsec.

Для обмена данными с защитой IPsec центр регистрации работоспособности (HRA), компьютер под управлением Windows Server 2008 и служб IIS, который получает сертификаты работоспособности от центра сертификации (ЦС) для соответствующих компьютеров, передает сведения о состоянии работоспособности клиента NAP на сервер политики работоспособности nap.

DHCP NAP ES для конфигурации IP-адресов на основе DHCP.

DHCP NAP ES — это функциональность службы DHCP-сервера, которая использует стандартные отраслевые сообщения DHCP для взаимодействия с СЕРВЕРом NAP DHCP на клиенте NAP. Принудительное применение DHCP для ограниченного доступа к сети осуществляется с помощью параметров DHCP.

ES шлюза служб терминалов (TS) NAP для подключений на основе сервера шлюза служб терминалов.

Для vpn-подключений удаленного доступа и подключений с проверкой подлинности 802.1X в службе NPS используются сообщения PEAP-TLV между клиентами NAP и сервером политики работоспособности NAP. Принудительное применение VPN осуществляется с помощью фильтров IP-пакетов, применяемых к VPN-подключению. Принудительное применение 802.1X выполняется на устройстве доступа к сети 802.1X путем применения фильтров IP-пакетов к подключению или путем назначения ему идентификатора виртуальной локальной сети, соответствующего ограниченной сети.

Сервер администрирования NAP

Компонент сервера администрирования NAP предоставляет следующие службы:

- Получает SSoH из NAP ES через службу NPS.

- Распространяет soHs в SSoHs в соответствующие средства проверки работоспособности системы (SHV).

- Собирает soHR из shV и передает их в службу NPS для оценки.

Служба NPS

RADIUS — это широко развернутый протокол, обеспечивающий централизованную проверку подлинности, авторизацию и учет сетевого доступа, описанный в разделе Запросы комментариев (RFC) 2865 и 2866. Изначально разработанный для удаленного доступа к удаленному подключению, RADIUS теперь поддерживается точками беспроводного доступа, коммутаторами Ethernet, VPN-серверами, серверами доступа dsl и другими серверами доступа к сети.

NPS — это реализация сервера RADIUS и прокси-сервера в Windows Server 2008. NPS заменяет службу проверки подлинности в Интернете (IAS) в Windows Server 2003. Для платформы NAP служба NPS включает в себя компонент сервера администратора NAP, поддержку API SHV и устанавливаемых shV, а также параметры для настройки политик работоспособности.

На основе soHR из shV и настроенных политик работоспособности служба NPS создает системное заявление о работоспособности (SSoHR), которое указывает, соответствует ли клиент NAP или не соответствует требованиям, и включает набор soHR из shv.

Средство проверки работоспособности системы (SHV)

SHV получает soH от сервера администрирования NAP и сравнивает сведения о состоянии работоспособности системы с требуемым состоянием работоспособности системы. Например, если soH является из антивирусного SHA и содержит номер версии последнего файла сигнатуры вируса, соответствующий антивирус shv может проверка с сервером требований к работоспособности антивирусной программы для последней версии для проверки soH клиента NAP.

SHV возвращает soHR на сервер администрирования NAP. SoHR может содержать сведения о том, как соответствующий SHA на клиенте NAP может соответствовать текущим требованиям к работоспособности системы. Например, soHR, отправляемый антивирусным SHV, может поручить антивирусной программе SHA на клиенте NAP запросить последнюю версию файла сигнатуры антивирусной программы с определенного сервера сигнатуры антивирусной программы по имени или IP-адресу.