Azure AD B2C kullanarak örnek bir iOS Swift uygulamasında kimlik doğrulamayı yapılandırma

Bu makalede, mobil uygulamalarınıza Azure Active Directory B2C (Azure AD B2C) kimlik doğrulaması eklemeyi göstermek için örnek bir iOS Swift uygulaması kullanılmaktadır.

Genel Bakış

OpenID Connect (OIDC), OAuth 2.0 üzerinde oluşturulmuş bir kimlik doğrulama protokolüdür. Kullanıcıların uygulamada güvenli bir şekilde oturum açmasını sağlamak için OIDC'yi kullanabilirsiniz. Bu mobil uygulama örneği, Kod Değişimi (PKCE) akışı için OIDC yetkilendirme kodu Yazım Denetleme Anahtarı ile Microsoft Kimlik Doğrulama Kitaplığı'nı (MSAL ) kullanır. MSAL, mobil uygulamalara kimlik doğrulaması ve yetkilendirme desteği eklemeyi kolaylaştıran, Microsoft tarafından sağlanan bir kitaplıktır.

Oturum açma akışı aşağıdaki adımları içerir:

- Kullanıcılar uygulamayı açar ve oturum açmayı seçer.

- Uygulama, mobil cihazın sistem tarayıcısını açar ve B2C'yi Azure AD için bir kimlik doğrulama isteği başlatır.

- Kullanıcılar kaydolun veya oturum açın, parolayı sıfırlayın veya bir sosyal hesapla oturum açın.

- Kullanıcılar başarıyla oturum Azure AD B2C, uygulamaya bir yetkilendirme kodu döndürür.

- Uygulama aşağıdaki eylemleri gerçekleştirir:

- Yetkilendirme kodunu kimlik belirteci, erişim belirteci ve yenileme belirteciyle değiştirir.

- Kimlik belirteci taleplerini okur.

- Belirteçleri daha sonra kullanmak üzere bellek içi önbellekte depolar.

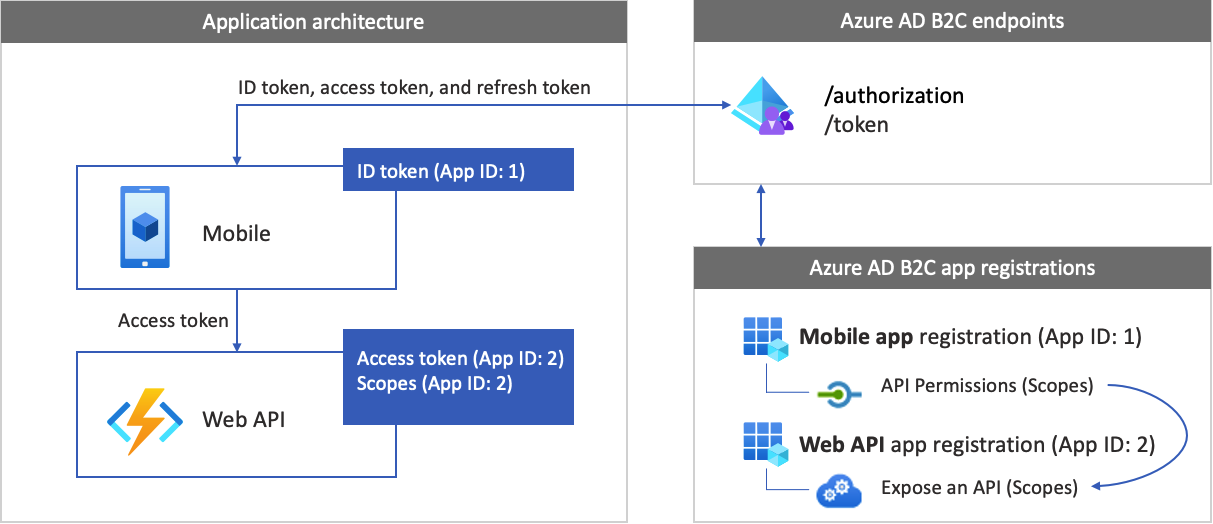

Uygulama kaydına genel bakış

Uygulamanızın Azure AD B2C ile oturum açmasını ve web API'sini çağırmasını sağlamak için Azure AD B2C dizinine iki uygulama kaydedin:

Mobil uygulama kaydı, uygulamanızın Azure AD B2C ile oturum açmasını sağlar. Uygulama kaydı sırasında yeniden yönlendirme URI'sini belirtin. Yeniden yönlendirme URI'si, kullanıcıların Azure AD B2C ile kimlik doğrulaması yaptıktan sonra Azure AD B2C tarafından yeniden yönlendirildiği uç noktadır. Uygulama kayıt işlemi, mobil uygulamanızı benzersiz olarak tanımlayan istemci kimliği olarak da bilinen bir uygulama kimliği oluşturur (örneğin, Uygulama Kimliği: 1).

Web API kaydı, uygulamanızın korumalı bir web API'sini çağırmasını sağlar. Kayıt, web API'sinin izinlerini (kapsamlar) kullanıma sunar. Uygulama kayıt işlemi, web API'nizi benzersiz olarak tanımlayan bir uygulama kimliği oluşturur (örneğin, Uygulama Kimliği: 2). Mobil uygulamanıza (Uygulama Kimliği: 1) web API'si kapsamları için izinler verin (Uygulama Kimliği: 2).

Uygulama kaydı ve mimarisi aşağıdaki diyagramlarda gösterilmiştir:

Web API'sine çağrı

Kimlik doğrulaması tamamlandıktan sonra, kullanıcılar korumalı bir web API'sini çağıran uygulamayla etkileşim kurar. Web API'sinde taşıyıcı belirteç kimlik doğrulaması kullanılır. Taşıyıcı belirteci, uygulamanın B2C Azure AD den aldığı erişim belirtecidir. Uygulama, belirteci HTTPS isteğinin yetkilendirme üst bilgisine geçirir.

Authorization: Bearer <access token>

Erişim belirtecinin kapsamı web API'sinin kapsamlarıyla eşleşmiyorsa, kimlik doğrulama kitaplığı doğru kapsamlara sahip yeni bir erişim belirteci alır.

Oturumu kapatma akışı

Oturumu kapatma akışı aşağıdaki adımları içerir:

- Uygulamadan kullanıcılar oturumu kapatmış.

- Uygulama oturum nesnelerini temizler ve kimlik doğrulama kitaplığı da belirteç önbelleğini temizler.

- Uygulama, kullanıcıları Azure AD B2C oturumunu sonlandırmak için Azure AD B2C oturum kapatma uç noktasına götürür.

- Kullanıcılar uygulamaya geri yönlendirilir.

Önkoşullar

Çalışan bir bilgisayar:

- Xcode 13 veya üzeri.

- Swift ve Objective-C Cocoa projeleri için CocoaPods bağımlılık yöneticisi.

1. Adım: Kullanıcı akışınızı yapılandırma

Kullanıcılar uygulamanızda oturum açmaya çalıştığında, uygulama bir kullanıcı akışı aracılığıyla yetkilendirme uç noktasına bir kimlik doğrulama isteği başlatır. Kullanıcı akışı, kullanıcı deneyimini tanımlar ve denetler. Kullanıcılar kullanıcı akışını tamamladıktan sonra, Azure AD B2C bir belirteç oluşturur ve ardından kullanıcıları uygulamanıza geri yönlendirir.

Henüz yapmadıysanız bir kullanıcı akışı veya özel ilke oluşturun. Üç ayrı kullanıcı akışı oluşturmak için adımları aşağıdaki gibi yineleyin:

- Birleştirilmiş Oturum açma ve kaydolma kullanıcı akışı, örneğin

susi. Bu kullanıcı akışı, Parolanızı unuttunuz deneyimini de destekler. - Kullanıcı akışını düzenleyen profil, örneğin

edit_profile. - Parola sıfırlama kullanıcı akışı, örneğin

reset_password.

B2C'yi Azure AD kullanıcı akışı adına eklerB2C_1_. Örneğin, olur susiB2C_1_susi.

2. Adım: Mobil uygulamaları kaydetme

Mobil uygulamayı ve web API'sinin uygulama kaydını oluşturun ve web API'nizin kapsamlarını belirtin.

2.1. Adım: Web API'sini kaydetme

Web API'si uygulama kaydını (Uygulama Kimliği: 2) oluşturmak için şu adımları izleyin:

Azure Portal’ında oturum açın.

Azure AD B2C kiracınızı içeren dizini kullandığınızdan emin olun. Portal araç çubuğunda Dizinler + abonelikler simgesini seçin.

Portal ayarları | Dizinler + abonelikler sayfası, Dizin adı listesinde Azure AD B2C dizininizi bulun ve ardından Değiştir'i seçin.

Azure portal Azure AD B2C'yi arayın ve seçin.

Uygulama kayıtları'ı ve ardından Yeni kayıt'ı seçin.

Ad alanına uygulama için bir ad girin (örneğin, my-api1). Yeniden Yönlendirme URI'sinin ve Desteklenen hesap türlerinin varsayılan değerlerini değiştirmeyin.

Kaydet’i seçin.

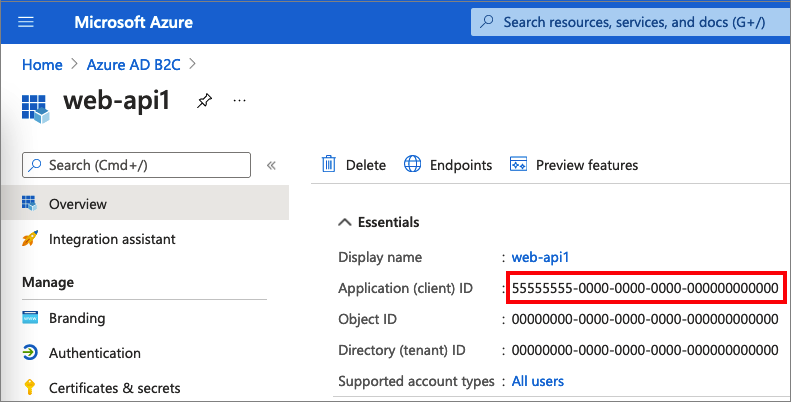

Uygulama kaydı tamamlandıktan sonra Genel Bakış'ı seçin.

Web uygulamasını yapılandırırken daha sonra kullanmak üzere Uygulama (istemci) Kimliği değerini kaydedin.

2.2. Adım: Web API'si uygulama kapsamlarını yapılandırma

Oluşturduğunuz my-api1 uygulamasını (Uygulama Kimliği: 2) seçerek Genel Bakış sayfasını açın.

Yönet'in altında API'yi kullanıma sunma'yı seçin.

Uygulama Kimliği URI'si'nin yanındaki Ayarla bağlantısını seçin. Varsayılan değeri (GUID) benzersiz bir adla (örneğin, tasks-api) değiştirin ve kaydet'i seçin.

Web uygulamanız web API'si için bir erişim belirteci istediğinde, API için tanımladığınız her kapsamın ön eki olarak bu URI'yi eklemelidir.

Bu API tarafından tanımlanan kapsamlar'ın altında Kapsam ekle'yi seçin.

API'ye okuma erişimini tanımlayan bir kapsam oluşturmak için:

- Kapsam adı alanınatasks.read yazın.

- Yönetici onay görünen adı için Görevlere okuma erişimi API'sini girin.

- Yönetici onay açıklaması için Görevler API'sine okuma erişimine izin verir girin.

Kapsam ekle'yi seçin.

Kapsam ekle'yi seçin ve ardından API'ye yazma erişimini tanımlayan bir kapsam ekleyin:

- Kapsam adı alanınatasks.write yazın.

- Yönetici onay görünen adı için Görevlere yazma erişimi API'sini girin.

- Yönetici onay açıklaması için Görevler API'sine yazma erişimine izin verir girin.

Kapsam ekle'yi seçin.

2.3. Adım: Mobil uygulamayı kaydetme

Mobil uygulama kaydını oluşturmak için aşağıdakileri yapın:

- Azure Portal’ında oturum açın.

- Uygulama kayıtları'ı ve ardından Yeni kayıt'ı seçin.

- Ad'ın altında uygulama için bir ad girin (örneğin, iOs-app1).

- Desteklenen hesap türleri'nin altında, herhangi bir kimlik sağlayıcısında veya kuruluş dizininde Hesaplar 'ı seçin (kullanıcı akışlarıyla kullanıcıların kimliğini doğrulamak için).

- Yeniden yönlendirme URI'si altında Genel istemci/yerel (mobil & masaüstü) öğesini seçin ve URL kutusuna yazın

msauth.com.microsoft.identitysample.MSALiOS://auth. - Kaydet’i seçin.

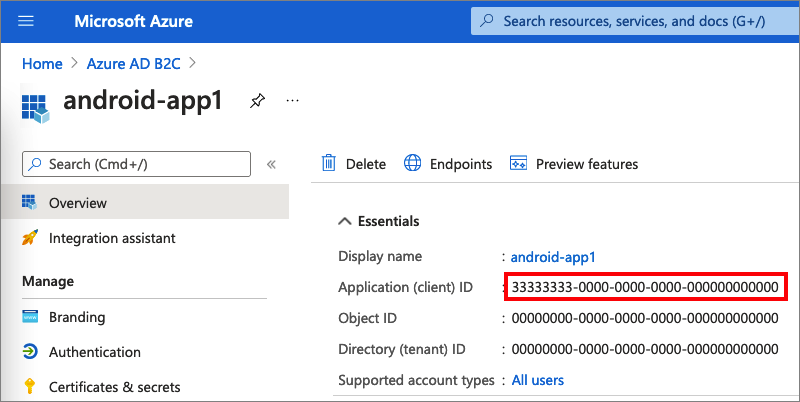

- Uygulama kaydı tamamlandıktan sonra Genel Bakış'ı seçin.

- Mobil uygulamayı yapılandırırken daha sonra kullanmak üzere Uygulama (istemci) Kimliğini kaydedin.

2.4. Adım: Web API'sine mobil uygulama izinleri verme

Uygulamanıza (Uygulama Kimliği: 1) izinleri vermek için şu adımları izleyin:

Uygulama kayıtları'ı ve ardından oluşturduğunuz uygulamayı seçin (Uygulama Kimliği: 1).

Yönet'in altında API izinleri'ne tıklayın.

Yapılandırılan izinler'in altında İzin ekle'yi seçin.

API'lerim sekmesini seçin.

Web uygulamasına erişim verilmesi gereken API'yi (Uygulama Kimliği: 2) seçin. Örneğin , my-api1 girin.

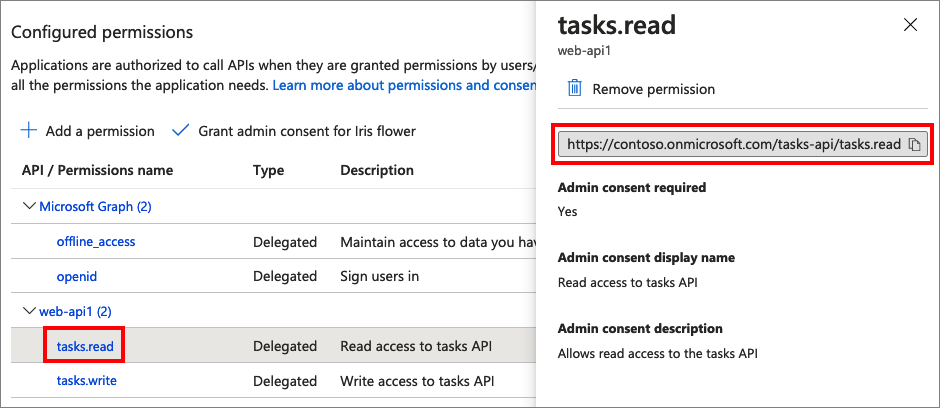

İzin'in altında görevleri genişletin ve daha önce tanımladığınız kapsamları seçin (örneğin, tasks.read ve tasks.write).

İzin ekle'yi seçin.

Kiracı adınız> için < Yönetici onayı ver'i seçin.

Evet’i seçin.

Yenile'yi seçin ve her iki kapsam için durum altında ... için Verildi seçeneğinin gösterildiğini doğrulayın.

Yapılandırılan izinler listesinden kapsamınızı seçin ve kapsamın tam adını kopyalayın.

3. Adım: Örnek web API'sini yapılandırma

Bu örnek, mobil uygulamanın bir web API'sinde kullanabileceği ilgili kapsamlara sahip bir erişim belirteci alır. Koddan web API'sini çağırmak için aşağıdakileri yapın:

- Mevcut bir web API'sini kullanın veya yeni bir api oluşturun. Daha fazla bilgi için bkz. Azure AD B2C kullanarak kendi web API'nizde kimlik doğrulamasını etkinleştirme.

- Web API'sini çağırmak için örnek kodu değiştirin.

- Web API'sini yapılandırdıktan sonra web API uç noktasının URI'sini kopyalayın. Sonraki adımlarda web API'sinin uç noktasını kullanacaksınız.

İpucu

Web API'niz yoksa da bu örneği çalıştırabilirsiniz. Bu durumda uygulama erişim belirtecini döndürür ancak web API'sini çağıramaz.

4. Adım: iOS mobil uygulama örneğini alma

.zip dosyasını indirin veya GitHub deposundan örnek web uygulamasını kopyalayın.

git clone https://github.com/Azure-Samples/active-directory-b2c-ios-swift-native-msalMSAL kitaplığını yüklemek için CocoaPods kullanın. Terminal penceresinde proje kök klasörüne gidin. Bu klasör podfile dosyasını içerir. Şu komutu çalıştırın:

pod installÇalışma alanını

MSALiOS.xcworkspaceXcode ile açın.

5. Adım: Örnek mobil uygulamayı yapılandırma

ViewController.swift dosyasını açın. Sınıf ViewController üyeleri, Azure AD B2C kimlik sağlayıcınız hakkında bilgi içerir. Mobil uygulama, Azure AD B2C ile güven ilişkisi kurmak, kullanıcıların oturumunu açıp kapatmak, belirteçleri almak ve bunları doğrulamak için bu bilgileri kullanır.

Aşağıdaki sınıf üyelerini güncelleştirin:

| Anahtar | Değer |

|---|---|

| kTenantName | Azure AD B2C kiracınızın tam kiracı adı (örneğin, contoso.onmicrosoft.com). |

| kAuthorityHostName | Azure AD B2C kiracı adınızın ilk bölümü (örneğin, contoso.b2clogin.com). |

| kClientID | 2.3. adımdaki mobil uygulama kimliği. |

| kRedirectUri | Mobil uygulama yeniden yönlendirme URI'sini 2.3. adımdan alır msauth.com.microsoft.identitysample.MSALiOS://auth. |

| kSignupOrSigninPolicy | 1. adımda oluşturduğunuz kaydolma veya oturum açma kullanıcı akışı veya özel ilke. |

| kEditProfilePolicy | 1. adımda oluşturduğunuz profil düzenleme kullanıcı akışı veya özel ilke. |

| kGraphURI | (İsteğe bağlı) 3. adımda oluşturduğunuz web API'sinin uç noktası (örneğin, https://contoso.azurewebsites.net/hello). |

| kScopes | 2.4. adımda oluşturduğunuz web API kapsamları. |

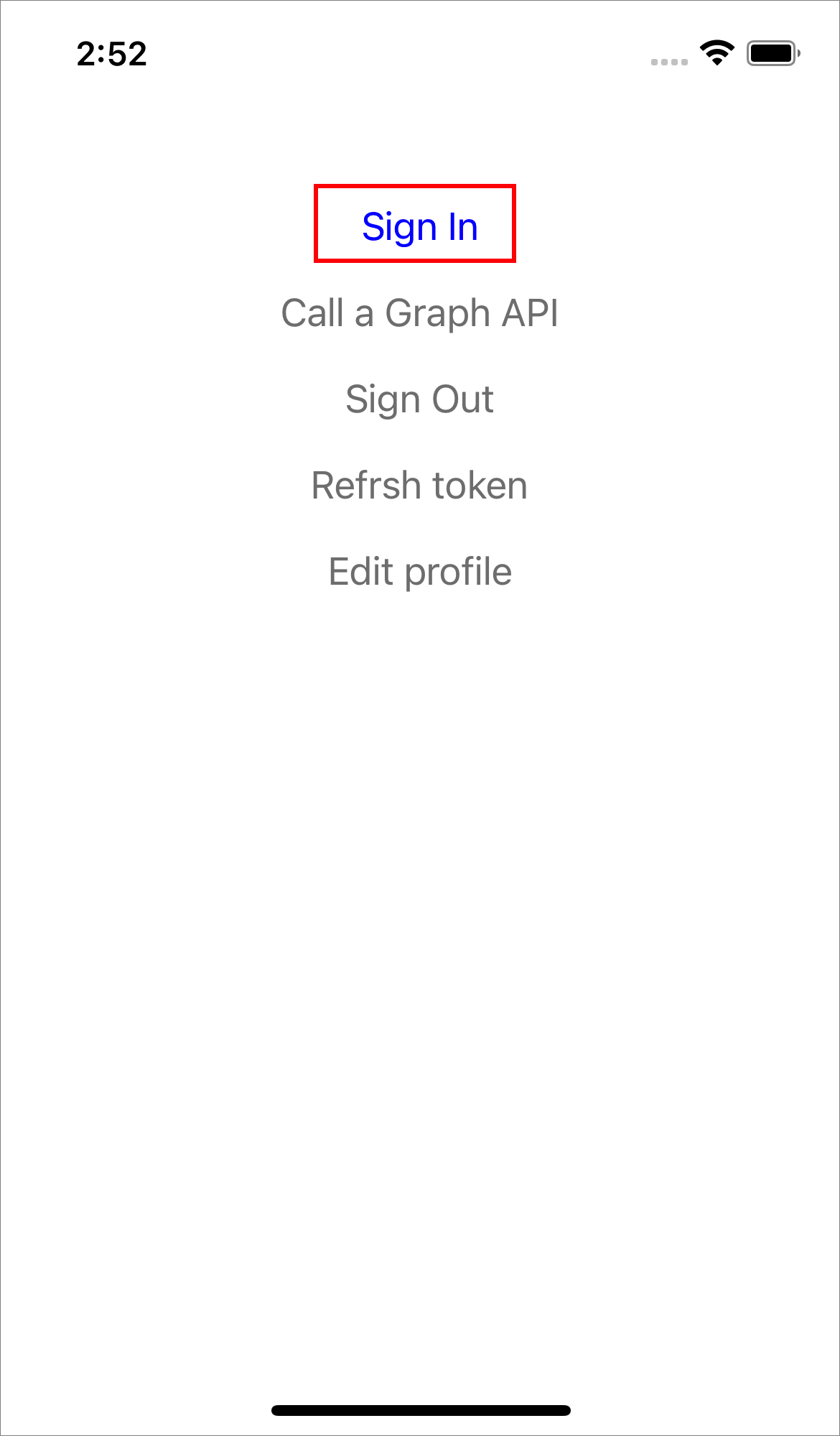

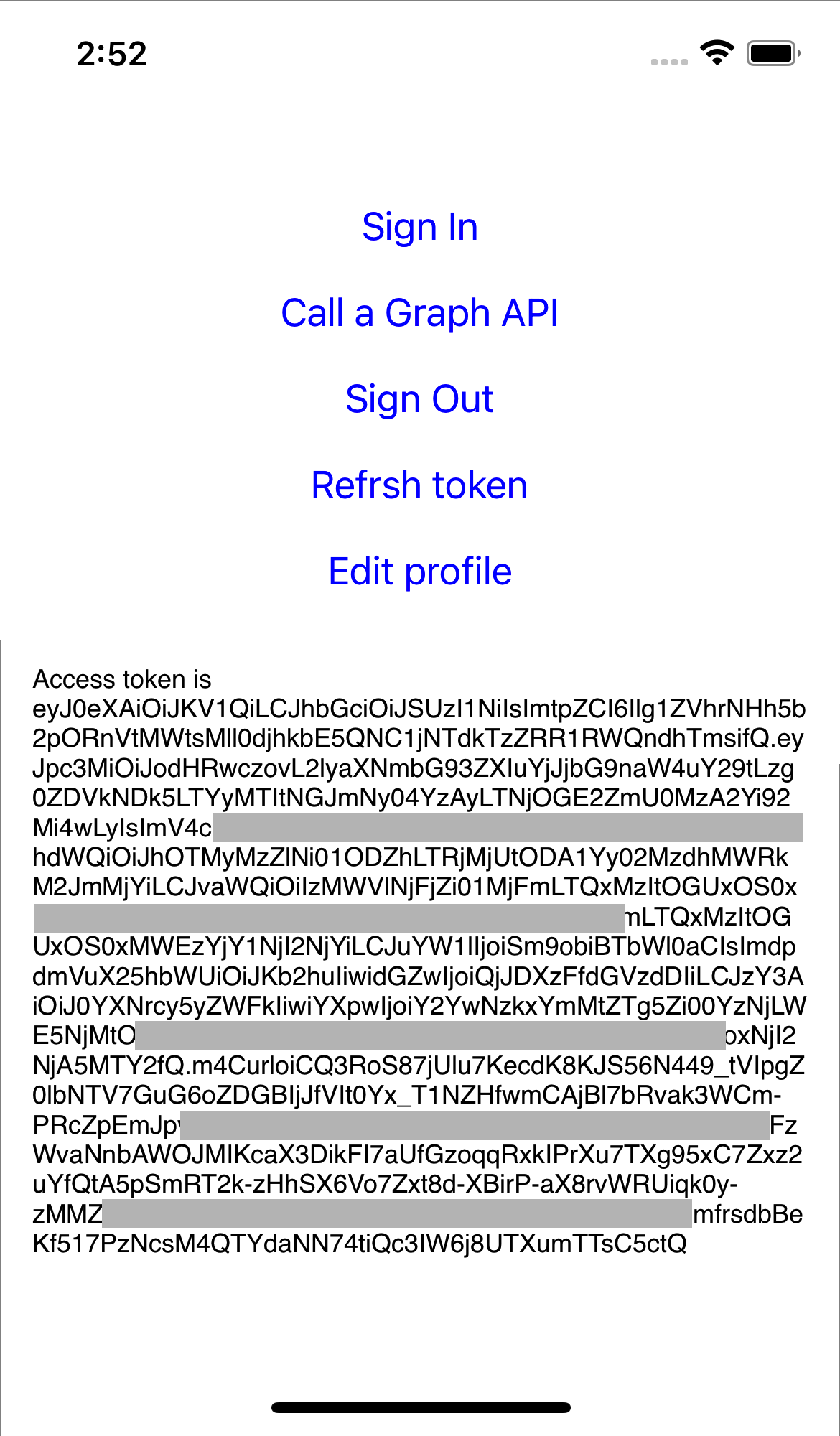

6. Adım: Mobil uygulamayı çalıştırma ve test edin

Projeyi bağlı bir iOS cihazının simülatörüyle derleyin ve çalıştırın.

Oturum Aç'ı seçin ve Azure AD B2C yerel veya sosyal hesabınızla kaydolun veya oturum açın.

Kimlik doğrulaması başarılı olduktan sonra, gezinti çubuğunda görünen adınızı görürsünüz.

Sonraki adımlar

Şunları nasıl yapacağınızı öğrenin: