Microsoft Entra çok faktörlü kimlik doğrulamasına ve Microsoft Entra kullanıcı kimlik doğrulamasına geçiş

Çok faktörlü kimlik doğrulaması, altyapınızın ve varlıklarınızın kötü aktörlere karşı güvenliğini sağlar. Microsoft Multi-Factor Authentication Sunucusu (MFA Sunucusu) artık yeni dağıtımlar için sunulmaz. MFA Sunucusu kullanan müşterilerin Microsoft Entra çok faktörlü kimlik doğrulamasına (Microsoft Entra çok faktörlü kimlik doğrulaması) geçmeleri gerekir.

MFA Sunucusundan Microsoft Entra Id'ye geçiş için çeşitli seçenekler vardır:

- İyi: Yalnızca MFA hizmetinizi Microsoft Entra Id'ye taşıma.

- Daha iyi: Bu makalede ele alınan MFA hizmetinizi ve kullanıcı kimlik doğrulamanızı Microsoft Entra Id'ye taşıma.

- En iyi: Tüm uygulamalarınızı, MFA hizmetinizi ve kullanıcı kimlik doğrulamanızı Microsoft Entra Id'ye taşıma. Bu makalede ele alınan uygulamaları taşımayı planlıyorsanız, bu makalenin Uygulamaları Microsoft Entra Id'ye taşıma bölümüne bakın.

Kuruluşunuz için uygun MFA geçiş seçeneğini seçmek için MFA Sunucusundan Microsoft Entra çok faktörlü kimlik doğrulamasına geçirme makalesindeki önemli noktalara bakın.

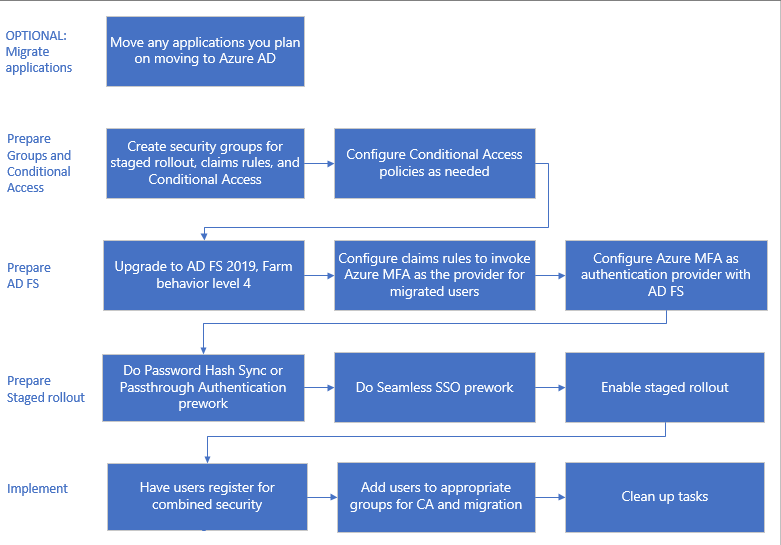

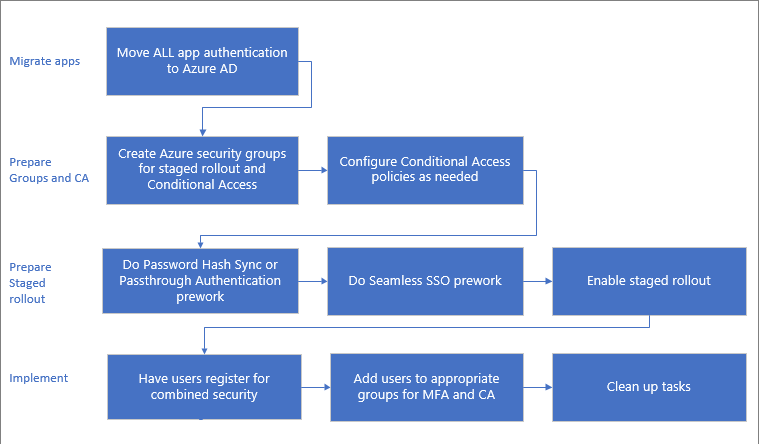

Aşağıdaki diyagramda, bazı uygulamalarınızı AD FS'de tutarken Microsoft Entra çok faktörlü kimlik doğrulamasına ve bulut kimlik doğrulamasına geçiş işlemi gösterilmektedir. Bu işlem, kullanıcıların grup üyeliğine göre MFA Sunucusundan Microsoft Entra çok faktörlü kimlik doğrulamasına yinelemeli geçişini sağlar.

Her adım bu makalenin sonraki bölümlerinde açıklanmıştır.

Not

Bu geçişin bir parçası olarak herhangi bir uygulamayı Microsoft Entra Id'ye taşımayı planlıyorsanız, bunu MFA geçişinizden önce yapmanız gerekir. Tüm uygulamalarınızı taşırsanız MFA geçiş işleminin bölümlerini atlayabilirsiniz. Bu makalenin sonundaki uygulamaları taşıma bölümüne bakın.

Microsoft Entra Kimliği'ne ve kullanıcı kimlik doğrulamasına geçiş işlemi

Grupları ve Koşullu Erişimi hazırlama

Gruplar MFA geçişi için üç kapasitede kullanılır.

Aşamalı Dağıtım ile kullanıcıları yinelemeli olarak Microsoft Entra çok faktörlü kimlik doğrulamasına taşımak için.

Yalnızca bulut grubu olarak da bilinen Microsoft Entra Id'de oluşturulan bir grubu kullanın. Hem kullanıcıları MFA'ya taşımak hem de Koşullu Erişim ilkeleri için Microsoft Entra güvenlik gruplarını veya Microsoft 365 Grupları kullanabilirsiniz.

Önemli

Aşamalı Dağıtım için iç içe ve dinamik gruplar desteklenmez. Bu tür grupları kullanmayın.

Koşullu Erişim ilkeleri. Koşullu Erişim için Microsoft Entra Id veya şirket içi grupları kullanabilirsiniz.

Talep kurallarıyla AD FS uygulamaları için Microsoft Entra çok faktörlü kimlik doğrulamasını çağırmak için. Bu adım yalnızca AD FS ile uygulama kullanıyorsanız geçerlidir.

bir şirket içi Active Directory güvenlik grubu kullanmanız gerekir. Microsoft Entra çok faktörlü kimlik doğrulaması ek bir kimlik doğrulama yöntemi olduğunda, kullanıcı gruplarını bağlı olan her taraf güveninde bu yöntemi kullanacak şekilde belirleyebilirsiniz. Örneğin, zaten geçirmiş olduğunuz kullanıcılar için Microsoft Entra çok faktörlü kimlik doğrulamasını ve henüz geçirilmemiş kullanıcılar için MFA Sunucusu'nu çağırabilirsiniz. Bu strateji hem test hem de geçiş sırasında yararlıdır.

Not

Güvenlik için kullanılan grupları yeniden kullanmanızı önermeyiz. Koşullu Erişim ilkesiyle yalnızca yüksek değerli bir uygulama grubunun güvenliğini sağlamak için güvenlik grubunu kullanın.

Koşullu Erişim ilkelerini yapılandırma

Kullanıcılardan ne zaman MFA isteneceğini belirlemek için zaten Koşullu Erişim kullanıyorsanız ilkelerinizde herhangi bir değişiklik yapmanız gerekmez. Kullanıcılar bulut kimlik doğrulamasına geçirildikçe, Koşullu Erişim ilkeleriniz tarafından tanımlanan Microsoft Entra çok faktörlü kimlik doğrulamasını kullanmaya başlarlar. Bunlar artık AD FS ve MFA Sunucusuna yönlendirilmeyecek.

Federasyon etki alanlarınızda federatedIdpMfaBehavior veya SupportsMfa bayrağı olarak ayarlanmışsa enforceMfaByFederatedIdp$True (federatedIdpMfaBehavior, her ikisi de ayarlandığında SupportsMfa'yı geçersiz kılar), büyük olasılıkla talep kurallarını kullanarak AD FS'de MFA'yı zorunlu kılarsınız.

Bu durumda, Talep kurallarınızı Microsoft Entra ID bağlı olan taraf güveni üzerinde analiz etmeniz ve aynı güvenlik hedeflerini destekleyen Koşullu Erişim ilkeleri oluşturmanız gerekir.

Gerekirse, Aşamalı Dağıtımı etkinleştirmeden önce Koşullu Erişim ilkelerini yapılandırın. Daha fazla bilgi edinmek için aşağıdaki kaynaklara bakın:

AD FS'leri hazırlama

AD FS'de MFA gerektiren uygulamanız yoksa, bu bölümü atlayabilir ve Aşamalı Dağıtımı Hazırlama bölümüne gidebilirsiniz.

AD FS sunucu grubu 2019, FBL 4'e yükseltin

AD FS 2019'da Microsoft, bağlı olan bir taraf için uygulama gibi ek kimlik doğrulama yöntemlerinin belirtilmesine yardımcı olacak yeni işlevler yayımladı. Kimlik doğrulama sağlayıcısını belirlemek için grup üyeliğini kullanarak ek bir kimlik doğrulama yöntemi belirtebilirsiniz. Ek bir kimlik doğrulama yöntemi belirterek, geçiş sırasında diğer kimlik doğrulamalarını olduğu gibi tutarken Microsoft Entra çok faktörlü kimlik doğrulamasına geçiş yapabilirsiniz.

Daha fazla bilgi için bkz . WID veritabanı kullanarak Windows Server 2016'da AD FS'ye yükseltme. Makale hem grubunuzu AD FS 2019'a yükseltmeyi hem de FBL'nizi 4'e yükseltmeyi kapsar.

Microsoft Entra çok faktörlü kimlik doğrulamasını çağırmak için talep kurallarını yapılandırma

Artık Microsoft Entra çok faktörlü kimlik doğrulaması ek bir kimlik doğrulama yöntemi olduğuna göre, bağlı olan taraf güvenleri olarak da bilinen talep kurallarını yapılandırarak Microsoft Entra çok faktörlü kimlik doğrulamasını kullanmak üzere kullanıcı grupları atayabilirsiniz. Grupları kullanarak, hangi kimlik doğrulama sağlayıcısının genel olarak veya uygulamaya göre çağrılabileceğini denetleyebilirsiniz. Örneğin, birleşik güvenlik bilgileri için kaydolan veya telefon numaralarının geçirildiği kullanıcılar için Microsoft Entra çok faktörlü kimlik doğrulamasını çağırabilir ve telefon numaraları geçirilmeyen kullanıcılar için MFA Sunucusu'nu arayabilirsiniz.

Not

Talep kuralları için şirket içi güvenlik grubu gerekir.

Kuralları yedekleme

Yeni talep kurallarını yapılandırmadan önce kurallarınızı yedekleyin. Temizleme adımlarınızın bir parçası olarak talep kurallarını geri yüklemeniz gerekir.

Yapılandırmanıza bağlı olarak, var olan kuralı kopyalamanız ve geçiş için oluşturulan yeni kuralları eklemeniz de gerekebilir.

Genel kuralları görüntülemek için şunu çalıştırın:

Get-AdfsAdditionalAuthenticationRule

Bağlı olan taraf güvenlerini görüntülemek için aşağıdaki komutu çalıştırın ve RPTrustName değerini bağlı olan taraf güven talepleri kuralının adıyla değiştirin:

(Get-AdfsRelyingPartyTrust -Name "RPTrustName").AdditionalAuthenticationRules

Erişim denetimi ilkeleri

Not

Erişim denetimi ilkeleri, belirli bir kimlik doğrulama sağlayıcısının grup üyeliğine göre çağrılması için yapılandırılamaz.

Erişim denetimi ilkelerinizden ek kimlik doğrulama kurallarına geçmek için, MFA Sunucusu kimlik doğrulama sağlayıcısını kullanarak Bağlı Olan Taraf Güvenlerinizin her biri için şu komutu çalıştırın:

Set-AdfsRelyingPartyTrust -**TargetName AppA -AccessControlPolicyName $Null**

Bu komut, mantığı geçerli Erişim Denetimi İlkenizden Ek Kimlik Doğrulama Kuralları'na taşır.

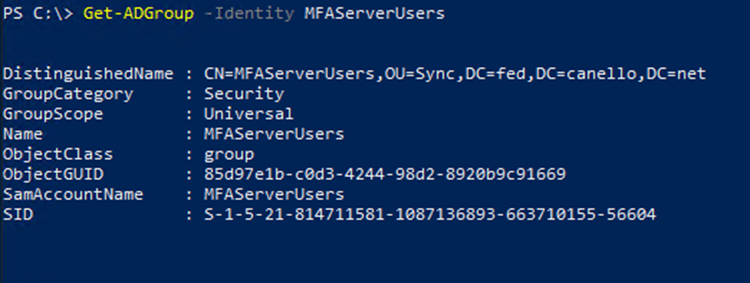

Grubu ayarlayın ve SID'yi bulun

Microsoft Entra çok faktörlü kimlik doğrulamasını çağırmak istediğiniz kullanıcıları yerleştirdiğiniz belirli bir gruba sahip olmanız gerekir. Bu grubun güvenlik tanımlayıcısını (SID) bulmanız gerekir.

Grup SID'sini bulmak için aşağıdaki komutu çalıştırın ve öğesini grup adınızla değiştirin GroupName :

Get-ADGroup GroupName

Talep kurallarını Microsoft Entra çok faktörlü kimlik doğrulamasını çağıracak şekilde ayarlama

Aşağıdaki Microsoft Graph PowerShell cmdlet'leri, şirket ağında olmayan gruptaki kullanıcılar için Microsoft Entra çok faktörlü kimlik doğrulamasını çağırır.

değerini, önceki cmdlet'i çalıştırarak bulunan SID ile değiştirin "YourGroupSid" .

2019'da Ek Kimlik Doğrulama Sağlayıcıları Seçme'yi gözden geçirmeyi unutmayın.

Önemli

Devam etmeden önce talep kurallarınızı yedekleyin.

Genel talep kuralını ayarlama

Aşağıdaki komutu çalıştırın ve RPTrustName değerini bağlı olan taraf güven talepleri kuralının adıyla değiştirin:

(Get-AdfsRelyingPartyTrust -Name "RPTrustName").AdditionalAuthenticationRules

Komut, bağlı olan taraf güveniniz için geçerli ek kimlik doğrulama kurallarınızı döndürür.

Geçerli talep kurallarınıza aşağıdaki kuralları eklemeniz gerekir:

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Aşağıdaki örnekte, kullanıcılar ağınızın dışından bağlandığında geçerli talep kurallarınızın MFA isteyecek şekilde yapılandırıldığı varsayılır. Bu örnek, eklemeniz gereken ek kuralları içerir.

Set-AdfsAdditionalAuthenticationRule -AdditionalAuthenticationRules 'c:[type ==

"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", value == "false"] => issue(type =

"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", value =

"https://schemas.microsoft.com/claims/multipleauthn" );

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Uygulama başına talep kuralını ayarlama

Bu örnek, belirli bir bağlı olan taraf güveni (uygulama) üzerindeki talep kurallarını değiştirir. Eklemeniz gereken ek kuralları içerir.

Set-AdfsRelyingPartyTrust -TargetName AppA -AdditionalAuthenticationRules 'c:[type ==

"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", value == "false"] => issue(type =

"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", value =

"https://schemas.microsoft.com/claims/multipleauthn" );

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

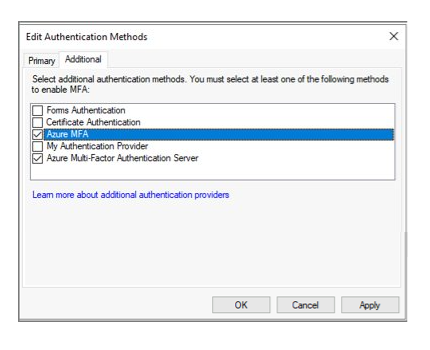

Microsoft Entra çok faktörlü kimlik doğrulamasını AD FS'de kimlik doğrulama sağlayıcısı olarak yapılandırma

AD FS için Microsoft Entra çok faktörlü kimlik doğrulamasını yapılandırmak için her AD FS sunucusunu yapılandırmanız gerekir. Grubunuzda birden çok AD FS sunucusu varsa, bunları Microsoft Graph PowerShell kullanarak uzaktan yapılandırabilirsiniz.

Bu işlemle ilgili adım adım yönergeler için bkz . AD FS sunucularını yapılandırma.

Sunucuları yapılandırdıktan sonra, ek bir kimlik doğrulama yöntemi olarak Microsoft Entra çok faktörlü kimlik doğrulamasını ekleyebilirsiniz.

Aşamalı Dağıtımı Hazırlama

Artık Aşamalı Dağıtımı etkinleştirmeye hazırsınız. Aşamalı Dağıtım, kullanıcılarınızı yinelemeli olarak PHS veya PTA'ya taşırken şirket içi MFA ayarlarını da geçirmenize yardımcı olur.

- Desteklenen senaryoları gözden geçirmeyi unutmayın.

- İlk olarak, PHS için ön işi veya PTA'nın ön çalışmasını yapmanız gerekir. PHS'nin kullanılması önerilir.

- Ardından, sorunsuz SSO için ön işi yapacaksınız.

- Seçtiğiniz kimlik doğrulama yöntemi için Aşamalı Bulut kimlik doğrulaması dağıtımını etkinleştirin.

- Aşamalı Dağıtım için oluşturduğunuz grupları ekleyin. Kullanıcıları gruplara yinelemeli olarak ekleyebileceğinizi ve dinamik gruplar veya iç içe gruplar olamazlar.

Kullanıcıları Microsoft Entra çok faktörlü kimlik doğrulamasına kaydetme

Bu bölümde, kullanıcıların birleşik güvenlik (MFA ve self servis-parola sıfırlama) için nasıl kaydolabileceği ve MFA ayarlarının nasıl geçirildiği ele alınıyor. Microsoft Authenticator parolasız modda olarak kullanılabilir. Ayrıca iki kayıt yöntemiyle de MFA için ikinci bir faktör olarak kullanılabilir.

Birleşik güvenlik kaydına kaydolun (önerilir)

Kullanıcılarınızın hem MFA hem de SSPR için kimlik doğrulama yöntemlerini ve cihazlarını kaydetmek için tek bir yer olan birleşik güvenlik bilgilerine kaydolmasını öneririz.

Microsoft, kullanıcılarınıza birleştirilmiş kayıt işlemi boyunca yol göstermesi için sağlayabileceğiniz iletişim şablonları sağlar.

Bunlar e-posta, posterler, masa çadırları ve diğer çeşitli varlıklar için şablonlardır. Kullanıcılar bilgilerini adresine kaydeder ve bu bilgileri https://aka.ms/mysecurityinfobirleşik güvenlik kaydı ekranına götürür.

Kaydın güvenilen bir cihazdan veya konumdan gerçekleşmesini gerektiren Koşullu Erişim ile güvenlik kaydı işleminin güvenliğini sağlamanızı öneririz. Kayıt durumlarını izleme hakkında bilgi için bkz . Microsoft Entra Id için kimlik doğrulama yöntemi etkinliği.

Not

Birleştirilmiş güvenlik bilgilerini güvenilir olmayan bir konumdan veya cihazdan kaydetmesi GEREKEN kullanıcılara Geçici Erişim Geçişi veya alternatif olarak ilkenin geçici olarak dışında tutulabilir.

MFA ayarlarını MFA Sunucusundan geçirme

MFA Sunucusu Geçiş yardımcı programını, MFA Sunucusu'ndan Microsoft Entra Id'ye kullanıcıların kayıtlı MFA ayarlarını eşitlemek için kullanabilirsiniz. Telefon numaralarını, donanım belirteçlerini ve Microsoft Authenticator uygulama ayarları gibi cihaz kayıtlarını eşitleyebilirsiniz.

Kullanıcıları uygun gruplara ekleme

- Yeni Koşullu Erişim ilkeleri oluşturduysanız, uygun kullanıcıları bu gruplara ekleyin.

- Talep kuralları için şirket içi güvenlik grupları oluşturduysanız, uygun kullanıcıları bu gruplara ekleyin.

- Yalnızca uygun Koşullu Erişim kurallarına kullanıcı ekledikten sonra, kullanıcıları Aşamalı Dağıtım için oluşturduğunuz gruba ekleyin. İşlem tamamlandıktan sonra, MFA gerçekleştirmeleri gerektiğinde seçtiğiniz Azure kimlik doğrulama yöntemini (PHS veya PTA) ve Microsoft Entra çok faktörlü kimlik doğrulamasını kullanmaya başlarlar.

Önemli

Aşamalı Dağıtım için iç içe ve dinamik gruplar desteklenmez. Bu tür grupları kullanmayın.

Güvenlik için kullanılan grupları yeniden kullanmanızı önermeyiz. Koşullu Erişim ilkesiyle bir grup yüksek değerli uygulamanın güvenliğini sağlamak için bir güvenlik grubu kullanıyorsanız, grubu yalnızca bu amaçla kullanın.

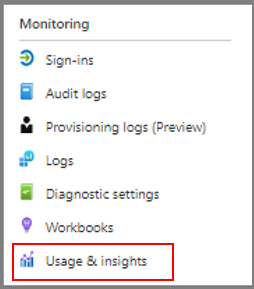

İzleme

Dağıtımınızı izlemek için birçok Azure İzleyici çalışma kitabı ve Kullanım ve Analizler raporu kullanılabilir. Bu raporlar, Microsoft Entra Id'de İzleme altındaki gezinti bölmesinde bulunabilir.

Aşamalı Dağıtımı İzleme

Çalışma kitapları bölümünde Genel Şablonlar'ı seçin. Karma Kimlik Doğrulaması bölümünde, Aşamalı Dağıtım çalışma kitabındaki Gruplar, Kullanıcılar ve Oturum Açmalar'ı seçin.

Bu çalışma kitabı aşağıdaki etkinlikleri izlemek için kullanılabilir:

- Aşamalı Dağıtıma eklenen kullanıcılar ve gruplar.

- Aşamalı Dağıtımdan kaldırılan kullanıcılar ve gruplar.

- Aşamalı Dağıtımdaki kullanıcılar için oturum açma hataları ve hataların nedenleri.

Microsoft Entra çok faktörlü kimlik doğrulama kaydını izleme

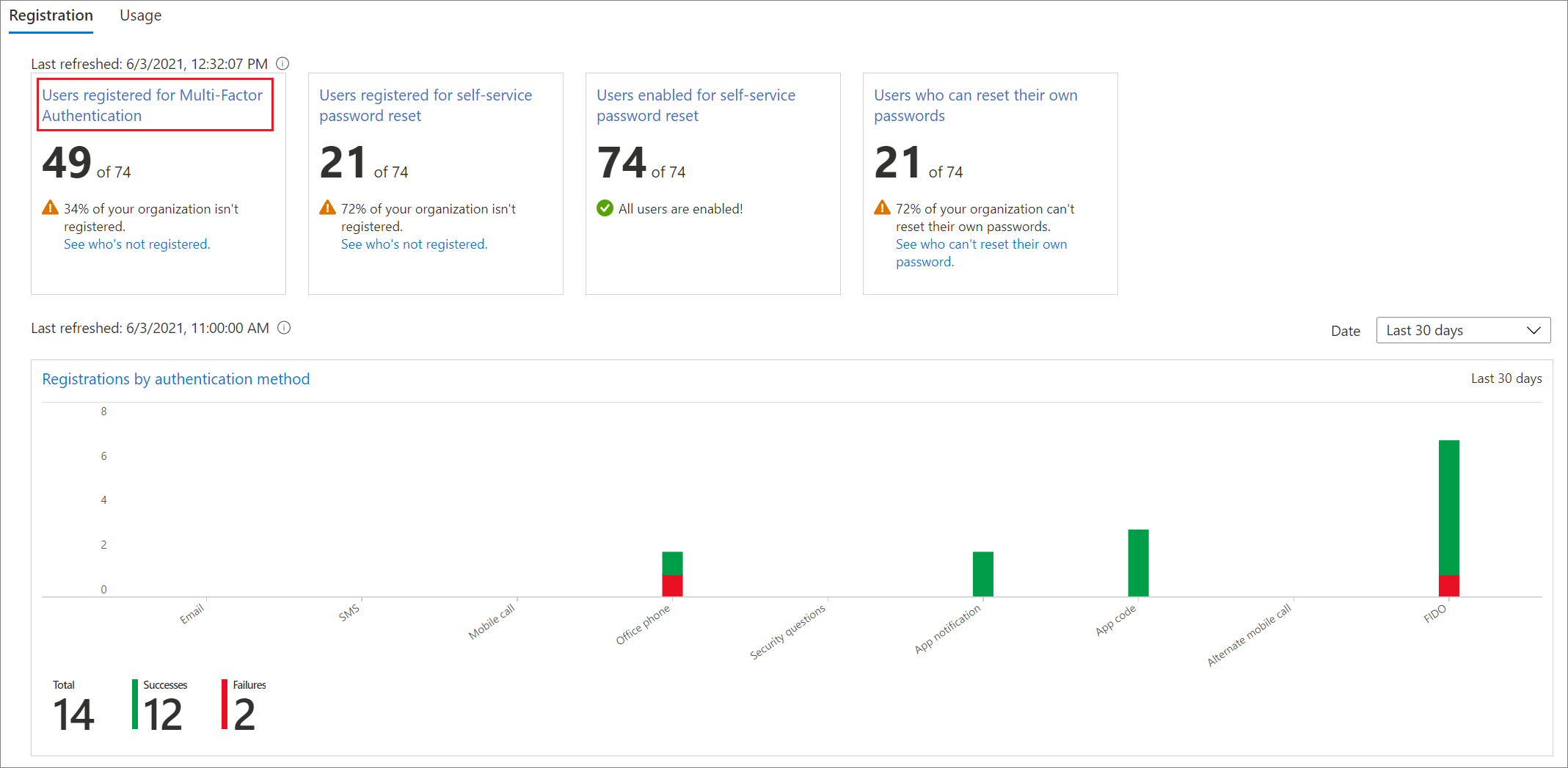

Microsoft Entra çok faktörlü kimlik doğrulaması kaydı, Kimlik doğrulama yöntemleri kullanımı ve içgörüler raporu kullanılarak izlenebilir. Bu rapor Microsoft Entra Id içinde bulunabilir. İzleme'yi ve ardından Kullanım ve içgörüler'i seçin.

Kullanım ve içgörüler bölümünde Kimlik doğrulama yöntemleri'ne tıklayın.

Ayrıntılı Microsoft Entra çok faktörlü kimlik doğrulaması kayıt bilgileri Kayıt sekmesinde bulunabilir. Azure çok faktörlü kimlik doğrulaması için kayıtlı kullanıcılar köprüsüne tıklayarak kayıtlı kullanıcıların listesini görüntülemek için detaya gidebilirsiniz.

Uygulama oturum açma durumunu izleme

Uygulama oturum açma durumu çalışma kitabı veya uygulama etkinliği kullanım raporuyla Microsoft Entra Id'ye taşıdığınız uygulamaları izleyin.

- Uygulama oturum açma sistem durumu çalışma kitabı. Bu çalışma kitabını kullanma hakkında ayrıntılı yönergeler için bkz . Dayanıklılık için uygulama oturum açma durumunu izleme.

- Microsoft Entra uygulama etkinliği kullanım raporu. Bu rapor , tek tek uygulamaların başarılı ve başarısız oturum açmalarını görüntülemenin yanı sıra belirli bir uygulamanın oturum açma etkinliğini detaya gitme ve görüntüleme özelliğini görüntülemek için kullanılabilir.

Görevleri temizleme

Tüm kullanıcıları Microsoft Entra bulut kimlik doğrulamasına ve Microsoft Entra çok faktörlü kimlik doğrulamasına taşıdıktan sonra MFA Sunucunuzun yetkisini alma işlemine hazır olursunuz. Sunucuyu kaldırmadan önce hiçbir kullanıcı veya uygulamanın kullanmadığından emin olmak için MFA Sunucusu günlüklerini gözden geçirmenizi öneririz.

Etki alanlarınızı yönetilen kimlik doğrulamasına dönüştürme

Artık Microsoft Entra ID'deki federasyon etki alanlarınızı yönetilene dönüştürmeli ve Aşamalı Dağıtım yapılandırmasını kaldırmalısınız. Bu dönüştürme, yeni kullanıcıların geçiş gruplarına eklenmeden bulut kimlik doğrulamasını kullanmasını sağlar.

AD FS'de talep kurallarını geri alma ve MFA Sunucusu kimlik doğrulama sağlayıcısını kaldırma

Talep kurallarını geri almak ve AzureMFAServerAuthentication talep kurallarını kaldırmak için Microsoft Entra çok faktörlü kimlik doğrulamasını çağırmak için talep kurallarını yapılandırma altındaki adımları izleyin.

Örneğin, aşağıdaki bölümü kurallardan kaldırın:

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"**YourGroupSID**"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

AD FS'de kimlik doğrulama sağlayıcısı olarak MFA Sunucusunu devre dışı bırakma

Bu değişiklik, kimlik doğrulama sağlayıcısı olarak yalnızca Microsoft Entra çok faktörlü kimlik doğrulamasının kullanılmasını sağlar.

- AD FS yönetim konsolunu açın.

- Hizmetler'in altında Kimlik Doğrulama Yöntemleri'ne sağ tıklayın ve Çok faktörlü kimlik doğrulama yöntemlerini düzenle'yi seçin.

- Azure Multi-Factor Authentication Sunucusu onay kutusunu temizleyin.

MFA Sunucusunun Yetkisini Alma

Ortamınızdaki MFA Sunucularını kaldırmak için kurumsal sunucu yetkisini alma işleminizi izleyin.

MFA Sunucusunun yetkisini alırken dikkat edilmesi gereken olası noktalar şunlardır:

- Sunucuyu kaldırmadan önce hiçbir kullanıcı veya uygulamanın kullanmadığından emin olmak için MFA Sunucusu günlüklerini gözden geçirmenizi öneririz.

- Multi-Factor Authentication Sunucusu'nu sunucudaki Denetim Masası kaldırın.

- İsteğe bağlı olarak, önce yedekledikten sonra geride bırakılan günlükleri ve veri dizinlerini temizleyin.

- inetpub\wwwroot\MultiFactorAuthWebServiceSdk ve/veya MultiFactorAuth dizinleri üzerinden kalan dosyalar da dahil olmak üzere varsa, çok faktörlü kimlik doğrulaması Web Sunucusu SDK'sını kaldırın.

- MFA Server'ın 8.0.x öncesi sürümleri için, App Web Service Telefon çok faktörlü kimlik doğrulamasını kaldırmak da gerekebilir.

Uygulama kimlik doğrulamasını Microsoft Entra Id'ye taşıma

MFA ve kullanıcı kimlik doğrulamanızla tüm uygulama kimlik doğrulamanızı geçirirseniz, şirket içi altyapınızın önemli bölümlerini kaldırarak maliyetleri ve riskleri azaltabilirsiniz. Tüm uygulama kimlik doğrulamasını taşırsanız AD FS hazırlama aşamasını atlayabilir ve MFA geçişinizi basitleştirebilirsiniz.

Tüm uygulama kimlik doğrulamasını taşıma işlemi aşağıdaki diyagramda gösterilmiştir.

Geçiş öncesinde tüm uygulamalarınızı taşıyamıyorsanız başlamadan önce mümkün olduğunca çok uygulama taşıyın. Uygulamaları Azure'a geçirme hakkında daha fazla bilgi için bkz . Uygulamaları Microsoft Entra Id'ye geçirme kaynakları.