Federasyon ile Microsoft Entra çok faktörlü kimlik doğrulamasına geçiş

Çok faktörlü kimlik doğrulaması (MFA) çözümünüzü Microsoft Entra ID'ye taşımak, bulut yolculuğunuzda harika bir ilk adımdır. Gelecekte kullanıcı kimlik doğrulaması için Microsoft Entra Id'ye geçmeyi de göz önünde bulundurun. Daha fazla bilgi için bkz. Bulut kimlik doğrulaması ile Microsoft Entra çok faktörlü kimlik doğrulamasına geçiş işlemi.

Federasyon ile Microsoft Entra çok faktörlü kimlik doğrulamasına geçmek için, Ad FS'de Microsoft Entra çok faktörlü kimlik doğrulama sağlayıcısı yüklenir. Microsoft Entra Id bağlı olan taraf güveni ve diğer bağlı olan taraf güvenleri, geçirilen kullanıcılar için Microsoft Entra çok faktörlü kimlik doğrulamasını kullanacak şekilde yapılandırılır.

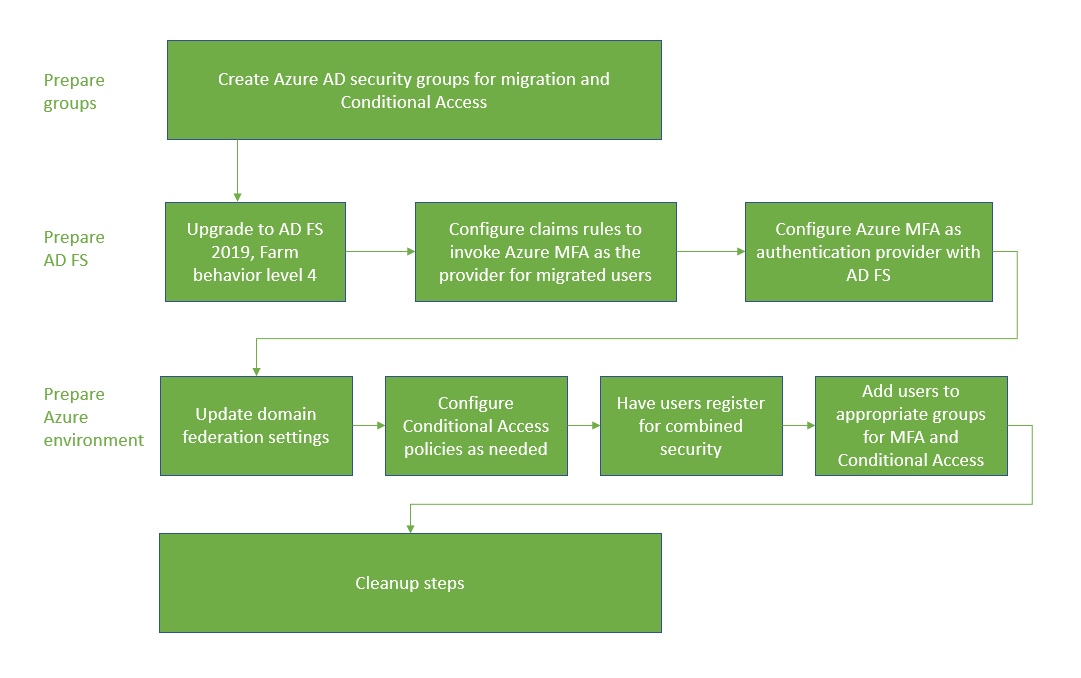

Aşağıdaki diyagramda geçiş işlemi gösterilmektedir.

Geçiş grupları oluşturma

Yeni Koşullu Erişim ilkeleri oluşturmak için bu ilkeleri gruplara atamanız gerekir. Bu amaçla Microsoft Entra güvenlik gruplarını veya Microsoft 365 Grupları kullanabilirsiniz. Ayrıca yenilerini oluşturabilir veya eşitleyebilirsiniz.

Kullanıcıları Microsoft Entra çok faktörlü kimlik doğrulamasına yinelemeli olarak geçirmek için bir Microsoft Entra güvenlik grubuna da ihtiyacınız olacaktır. Bu gruplar talep kurallarınızda kullanılır.

Güvenlik için kullanılan grupları yeniden kullanma. Koşullu Erişim ilkesiyle bir grup yüksek değerli uygulamanın güvenliğini sağlamak için bir güvenlik grubu kullanıyorsanız, grubu yalnızca bu amaçla kullanın.

AD FS'leri hazırlama

AD FS sunucu grubu 2019, FBL 4'e yükseltin

AD FS 2019'da bağlı olan bir taraf için uygulama gibi ek kimlik doğrulama yöntemleri belirtebilirsiniz. Kimlik doğrulama sağlayıcısını belirlemek için grup üyeliğini kullanırsınız. Ek bir kimlik doğrulama yöntemi belirterek, geçiş sırasında diğer kimlik doğrulamalarını olduğu gibi tutarken Microsoft Entra çok faktörlü kimlik doğrulamasına geçiş yapabilirsiniz. Daha fazla bilgi için bkz . WID veritabanı kullanarak Windows Server 2016'da AD FS'ye yükseltme. Makale hem grubunuzu AD FS 2019'a yükseltmeyi hem de FBL'nizi 4'e yükseltmeyi kapsar.

Microsoft Entra çok faktörlü kimlik doğrulamasını çağırmak için talep kurallarını yapılandırma

Artık Microsoft Entra çok faktörlü kimlik doğrulaması ek bir kimlik doğrulama yöntemi olduğuna göre, kullanmak için kullanıcı grupları atayabilirsiniz. Bunu, bağlı olan taraf güvenleri olarak da bilinen talep kurallarını yapılandırarak yaparsınız. Grupları kullanarak, hangi kimlik doğrulama sağlayıcısının genel olarak veya uygulamaya göre çağrılabileceğini denetleyebilirsiniz. Örneğin, birleşik güvenlik bilgilerine kaydolan kullanıcılar için Microsoft Entra çok faktörlü kimlik doğrulamasını çağırırken, henüz kaydolmamış kullanıcılar için de MFA Sunucusu'nu çağırabilirsiniz.

Dekont

Talep kuralları için şirket içi güvenlik grubu gerekir. Talep kurallarında değişiklik yapmadan önce bunları yedekleyin.

Kuralları yedekleme

Yeni talep kurallarını yapılandırmadan önce kurallarınızı yedekleyin. Temizleme adımlarınızın bir parçası olarak bu kuralları geri yüklemeniz gerekir.

Yapılandırmanıza bağlı olarak, kuralı kopyalamanız ve geçiş için oluşturulan yeni kuralları eklemeniz de gerekebilir.

Genel kuralları görüntülemek için şunu çalıştırın:

Get-AdfsAdditionalAuthenticationRule

Bağlı olan taraf güvenlerini görüntülemek için aşağıdaki komutu çalıştırın ve RPTrustName değerini bağlı olan taraf güven talepleri kuralının adıyla değiştirin:

(Get-AdfsRelyingPartyTrust -Name "RPTrustName").AdditionalAuthenticationRules

Erişim denetimi ilkeleri

Dekont

Erişim denetimi ilkeleri, belirli bir kimlik doğrulama sağlayıcısının grup üyeliğine göre çağrılması için yapılandırılamaz.

Erişim denetimi ilkelerinden ek kimlik doğrulama kurallarına geçiş yapmak için MFA Sunucusu kimlik doğrulama sağlayıcısını kullanarak Bağlı Olan Taraf Güvenlerinizin her biri için aşağıdaki komutu çalıştırın:

Set-AdfsRelyingPartyTrust -TargetName AppA -AccessControlPolicyName $Null

Bu komut, mantığı geçerli Erişim Denetimi İlkenizden Ek Kimlik Doğrulama Kuralları'na taşır.

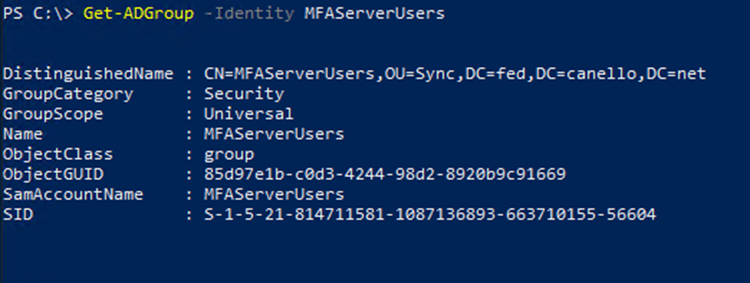

Grubu ayarlayın ve SID'yi bulun

Microsoft Entra çok faktörlü kimlik doğrulamasını çağırmak istediğiniz kullanıcıları yerleştirdiğiniz belirli bir gruba sahip olmanız gerekir. Bu grup için güvenlik tanımlayıcısı (SID) gerekir.

Grup SID'sini bulmak için aşağıdaki komutu kullanarak grup adınızı kullanın

Get-ADGroup "GroupName"

Talep kurallarını Microsoft Entra çok faktörlü kimlik doğrulamasını çağıracak şekilde ayarlama

Aşağıdaki PowerShell cmdlet'leri, şirket ağında değilken gruptaki kullanıcılar için Microsoft Entra çok faktörlü kimlik doğrulamasını çağırır. Yukarıdaki cmdlet'i çalıştırarak "YourGroupSid" değerini bulunan SID ile değiştirin.

2019'da Ek Kimlik Doğrulama Sağlayıcıları Seçme'yi gözden geçirmeyi unutmayın.

Önemli

Talep kurallarınızı yedekleme

Genel talep kuralını ayarlama

Aşağıdaki PowerShell cmdlet'ini çalıştırın:

(Get-AdfsRelyingPartyTrust -Name "RPTrustName").AdditionalAuthenticationRules

Komut, bağlı olan taraf güveniniz için geçerli ek kimlik doğrulama kurallarınızı döndürür. Geçerli talep kurallarınıza aşağıdaki kuralları ekleyin:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "http://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"http://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Aşağıdaki örnekte, kullanıcılar ağınızın dışından bağlandığında geçerli talep kurallarınızın MFA isteyecek şekilde yapılandırıldığı varsayılır. Bu örnek, eklemeniz gereken ek kuralları içerir.

Set-AdfsAdditionalAuthenticationRule -AdditionalAuthenticationRules 'c:[type ==

"http://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", value == "false"] => issue(type =

"http://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", value =

"http://schemas.microsoft.com/claims/multipleauthn" );

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "http://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"http://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Uygulama başına talep kuralını ayarlama

Bu örnek, belirli bir bağlı olan taraf güveni (uygulama) üzerindeki talep kurallarını değiştirir ve eklemeniz gereken bilgileri içerir.

Set-AdfsRelyingPartyTrust -TargetName AppA -AdditionalAuthenticationRules 'c:[type ==

"http://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", value == "false"] => issue(type =

"http://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", value =

"http://schemas.microsoft.com/claims/multipleauthn" );

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "http://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"http://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Microsoft Entra çok faktörlü kimlik doğrulamasını AD FS'de kimlik doğrulama sağlayıcısı olarak yapılandırma

AD FS için Microsoft Entra çok faktörlü kimlik doğrulamasını yapılandırmak için, her AD FS sunucusunu yapılandırmanız gerekir. Grubunuzda birden çok AD FS sunucusu varsa bunları Azure AD PowerShell kullanarak uzaktan yapılandırabilirsiniz.

Bu işlemle ilgili adım adım yönergeler için, Ad FS ile kimlik doğrulama sağlayıcısı olarak Microsoft Entra çok faktörlü kimlik doğrulamasını yapılandırma makalesindeki AD FS sunucularını yapılandırma bölümüne bakın.

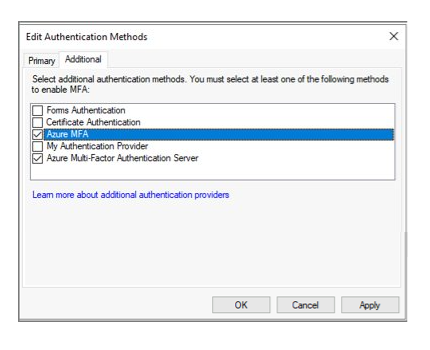

Sunucuları yapılandırdıktan sonra Ek kimlik doğrulama yöntemi olarak Microsoft Entra çok faktörlü kimlik doğrulamasını ekleyebilirsiniz.

Microsoft Entra Id'yi hazırlama ve geçişi uygulama

Bu bölüm, kullanıcı MFA ayarlarını geçirmeden önceki son adımları kapsar.

federatedIdpMfaBehavior'ı,MfaByFederatedIdp'yi zorlamak için ayarlayın

Federasyon etki alanları için MFA, Microsoft Entra Koşullu Erişim veya şirket içi federasyon sağlayıcısı tarafından zorunlu kılınabilir. Her federasyon etki alanının federatedIdpMfaBehavior adlı bir Microsoft Graph PowerShell güvenlik ayarı vardır. federatedIdpMfaBehavior değerini, Microsoft Entra ID'nin federasyon kimlik sağlayıcısı tarafından gerçekleştirilen MFA'yı kabul edebilmesi için enforceMfaByFederatedIdp olarak ayarlayabilirsiniz. Federasyon kimlik sağlayıcısı MFA gerçekleştirmediyse, Microsoft Entra Id MFA gerçekleştirmek için isteği federasyon kimlik sağlayıcısına yönlendirir. Daha fazla bilgi için bkz . federatedIdpMfaBehavior.

Dekont

federatedIdpMfaBehavior ayarı, New-MgDomainFederationConfiguration cmdlet'inin SupportsMfa özelliğinin yeni bir sürümüdür.

SupportsMfa özelliğini ayarlayan etki alanları için bu kurallar federatedIdpMfaBehavior ve SupportsMfa'nın birlikte nasıl çalıştığını belirler:

- federatedIdpMfaBehavior ile SupportsMfa arasında geçiş desteklenmez.

- federatedIdpMfaBehavior özelliği ayarlandıktan sonra Microsoft Entra Id, SupportsMfa ayarını yoksayar.

- federatedIdpMfaBehavior özelliği hiçbir zaman ayarlanmamışsa, Microsoft Entra Id SupportsMfa ayarını yerine getirmek için devam eder.

- federatedIdpMfaBehavior veya SupportsMfa ayarlanmamışsa, Microsoft Entra Id varsayılan olarak davranış olarak

acceptIfMfaDoneByFederatedIdpayarlanır.

Get-MgDomainFederationConfiguration komutunu kullanarak federatedIdpMfaBehavior durumunu dekleyebilirsiniz.

Get-MgDomainFederationConfiguration –DomainID yourdomain.com

Ayrıca, Get-MgDomainFederationConfiguration ile SupportsMfa bayrağınızın durumunu de kontrol edebilirsiniz:

Get-MgDomainFederationConfiguration –DomainName yourdomain.com

Aşağıdaki örnekte, Graph PowerShell kullanarak federatedIdpMfaBehavior değerinin enforceMfaByFederatedIdp nasıl ayarlanacağı gösterilmektedir.

İste

PATCH https://graph.microsoft.com/beta/domains/contoso.com/federationConfiguration/6601d14b-d113-8f64-fda2-9b5ddda18ecc

Content-Type: application/json

{

"federatedIdpMfaBehavior": "enforceMfaByFederatedIdp"

}

Response

Not: Burada gösterilen yanıt nesnesi okunabilirlik için kısaltılmış olabilir.

HTTP/1.1 200 OK

Content-Type: application/json

{

"@odata.type": "#microsoft.graph.internalDomainFederation",

"id": "6601d14b-d113-8f64-fda2-9b5ddda18ecc",

"issuerUri": "http://contoso.com/adfs/services/trust",

"metadataExchangeUri": "https://sts.contoso.com/adfs/services/trust/mex",

"signingCertificate": "MIIE3jCCAsagAwIBAgIQQcyDaZz3MI",

"passiveSignInUri": "https://sts.contoso.com/adfs/ls",

"preferredAuthenticationProtocol": "wsFed",

"activeSignInUri": "https://sts.contoso.com/adfs/services/trust/2005/usernamemixed",

"signOutUri": "https://sts.contoso.com/adfs/ls",

"promptLoginBehavior": "nativeSupport",

"isSignedAuthenticationRequestRequired": true,

"nextSigningCertificate": "MIIE3jCCAsagAwIBAgIQQcyDaZz3MI",

"signingCertificateUpdateStatus": {

"certificateUpdateResult": "Success",

"lastRunDateTime": "2021-08-25T07:44:46.2616778Z"

},

"federatedIdpMfaBehavior": "enforceMfaByFederatedIdp"

}

Gerekirse Koşullu Erişim ilkelerini yapılandırma

Kullanıcılardan ne zaman MFA istendiğini belirlemek için Koşullu Erişim kullanıyorsanız ilkelerinizi değiştirmeniz gerekmez.

Federasyon etki alanlarınızda SupportsMfa false olarak ayarlandıysa, Microsoft Entra Id bağlı olan taraf güveninde talep kurallarınızı analiz edin ve aynı güvenlik hedeflerini destekleyen Koşullu Erişim ilkeleri oluşturun.

AD FS ile aynı denetimleri zorunlu kılmak için Koşullu Erişim ilkeleri oluşturduktan sonra, Microsoft Entra ID Bağlı Olan Taraf'ta talep kuralları özelleştirmelerinizi yedekleyebilir ve kaldırabilirsiniz.

Daha fazla bilgi edinmek için aşağıdaki kaynaklara bakın:

Kullanıcıları Microsoft Entra çok faktörlü kimlik doğrulamasına kaydetme

Bu bölümde, kullanıcıların birleşik güvenlik (MFA ve self servis-parola sıfırlama) için nasıl kaydolabileceği ve MFA ayarlarının nasıl geçirildiği ele alınıyor. Microsoft Authenticator parolasız modda olarak kullanılabilir. Ayrıca iki kayıt yöntemiyle de MFA için ikinci bir faktör olarak kullanılabilir.

Birleşik güvenlik kaydına kaydolun (önerilir)

Kullanıcılarınızın hem MFA hem de SSPR için kimlik doğrulama yöntemlerini ve cihazlarını kaydetmek için tek bir yer olan birleşik güvenlik bilgilerine kaydolmasını öneririz.

Microsoft, kullanıcılarınıza birleştirilmiş kayıt işlemi boyunca yol göstermesi için sağlayabileceğiniz iletişim şablonları sağlar.

Bunlar e-posta, posterler, masa çadırları ve diğer çeşitli varlıklar için şablonlardır. Kullanıcılar bilgilerini adresine kaydeder ve bu bilgileri https://aka.ms/mysecurityinfobirleşik güvenlik kaydı ekranına götürür.

Kaydın güvenilen bir cihazdan veya konumdan gerçekleşmesini gerektiren Koşullu Erişim ile güvenlik kaydı işleminin güvenliğini sağlamanızı öneririz. Kayıt durumlarını izleme hakkında bilgi için bkz . Microsoft Entra Id için kimlik doğrulama yöntemi etkinliği.

Dekont

Birleşik güvenlik bilgilerini güvenilir olmayan bir konumdan veya cihazdan kaydetmesi gereken kullanıcılara Geçici Erişim Geçişi veya alternatif olarak ilkenin dışında tutulabilir.

MFA ayarlarını MFA Sunucusundan geçirme

MFA Sunucusu Geçiş yardımcı programını, MFA Sunucusu'ndan Microsoft Entra Id'ye kullanıcıların kayıtlı MFA ayarlarını eşitlemek için kullanabilirsiniz. Telefon numaralarını, donanım belirteçlerini ve Microsoft Authenticator ayarları gibi cihaz kayıtlarını eşitleyebilirsiniz.

Kullanıcıları uygun gruplara ekleme

Yeni Koşullu Erişim ilkeleri oluşturduysanız, uygun kullanıcıları bu gruplara ekleyin.

Talep kuralları için şirket içi güvenlik grupları oluşturduysanız, uygun kullanıcıları bu gruplara ekleyin.

Güvenlik için kullanılan grupları yeniden kullanmanızı önermeyiz. Koşullu Erişim ilkesiyle bir grup yüksek değerli uygulamanın güvenliğini sağlamak için bir güvenlik grubu kullanıyorsanız, grubu yalnızca bu amaçla kullanın.

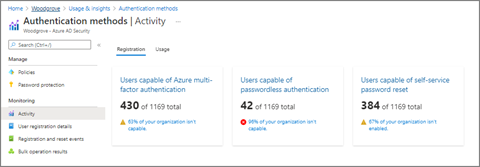

İzleme

Microsoft Entra çok faktörlü kimlik doğrulaması kaydı, Kimlik doğrulama yöntemleri kullanımı ve içgörüler raporu kullanılarak izlenebilir. Bu rapor Microsoft Entra Id içinde bulunabilir. İzleme'yi ve ardından Kullanım ve içgörüler'i seçin.

Kullanım ve içgörüler bölümünde Kimlik doğrulama yöntemleri'ne tıklayın.

Ayrıntılı Microsoft Entra çok faktörlü kimlik doğrulaması kayıt bilgileri Kayıt sekmesinde bulunabilir. Azure çok faktörlü kimlik doğrulama köprüyü kullanabilen kullanıcılar'ı seçerek kayıtlı kullanıcıların listesini görüntülemek için detaya gidebilirsiniz.

Temizleme adımları

Microsoft Entra çok faktörlü kimlik doğrulamasına geçişi tamamladıktan ve MFA Sunucusunun yetkisini almak için hazır olduğunuzda aşağıdaki üç işlemi yapın:

AD FS'de talep kurallarınızı geçiş öncesi yapılandırmalarına geri döndürerek MFA Sunucusu kimlik doğrulama sağlayıcısını kaldırın.

AD FS'de kimlik doğrulama sağlayıcısı olarak MFA sunucusunu kaldırın. Bu, etkinleştirilen tek ek kimlik doğrulama yöntemi olacağı için tüm kullanıcıların Microsoft Entra çok faktörlü kimlik doğrulamasını kullanmasını sağlar.

MFA Sunucusunun yetkisini alın.

AD FS'de talep kurallarını geri alma ve MFA Sunucusu kimlik doğrulama sağlayıcısını kaldırma

Yedeklenen talep kurallarına geri dönmek ve tüm AzureMFAServerAuthentication talep kurallarını kaldırmak için Microsoft Entra çok faktörlü kimlik doğrulamasını çağırmak için talep kurallarını yapılandırma altındaki adımları izleyin.

Örneğin, kurallardan aşağıdakileri kaldırın:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"**YourGroupSID**"] => issue(Type = "http://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"http://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

AD FS'de kimlik doğrulama sağlayıcısı olarak MFA Sunucusunu devre dışı bırakma

Bu değişiklik, kimlik doğrulama sağlayıcısı olarak yalnızca Microsoft Entra çok faktörlü kimlik doğrulamasının kullanılmasını sağlar.

AD FS yönetim konsolunu açın.

Hizmetler'in altında Kimlik Doğrulama Yöntemleri'ne sağ tıklayın ve Çok faktörlü kimlik doğrulama yöntemlerini düzenle'yi seçin.

Azure Multi-Factor Authentication Sunucusu'nın yanındaki kutunun işaretini kaldırın.

MFA Sunucusunun Yetkisini Alma

Ortamınızdaki MFA Sunucularını kaldırmak için kurumsal sunucu yetkisini alma işleminizi izleyin.

MFA Sunucularının yetkisini alırken dikkat edilmesi gereken olası noktalar şunlardır:

Sunucuyu kaldırmadan önce hiçbir kullanıcının veya uygulamanın kullanmadığından emin olmak için MFA Sunucularının günlüklerini gözden geçirin.

Multi-Factor Authentication Sunucusu'nu sunucudaki Denetim Masası kaldırma

İsteğe bağlı olarak, önce yedekledikten sonra geride bırakılan günlükleri ve veri dizinlerini temizleyin.

Etpub\wwwroot\MultiFactorAuthWebServiceSdk ve veya MultiFactorAuth dizinlerinde kalan dosyalar da dahil olmak üzere, varsa çok faktörlü kimlik doğrulaması Web Sunucusu SDK'sını kaldırın

8.0 öncesi MFA Sunucusu sürümleri için, App Web Service Telefon çok faktörlü kimlik doğrulamasını kaldırmak da gerekebilir