Uygulama etkinliği raporunu gözden geçirme

Birçok kuruluş, bulut uygulamalarında çoklu oturum açma sağlamak için Active Directory Federasyon Hizmetleri (AD FS) (AD FS) kullanır. AD FS uygulamalarınızı kimlik doğrulaması için Microsoft Entra ID'ye taşımanın, özellikle maliyet yönetimi, risk yönetimi, üretkenlik, uyumluluk ve idare açısından önemli avantajları vardır. Ancak hangi uygulamaların Microsoft Entra ID ile uyumlu olduğunu anlamak ve belirli geçiş adımlarını belirlemek zaman alabilir.

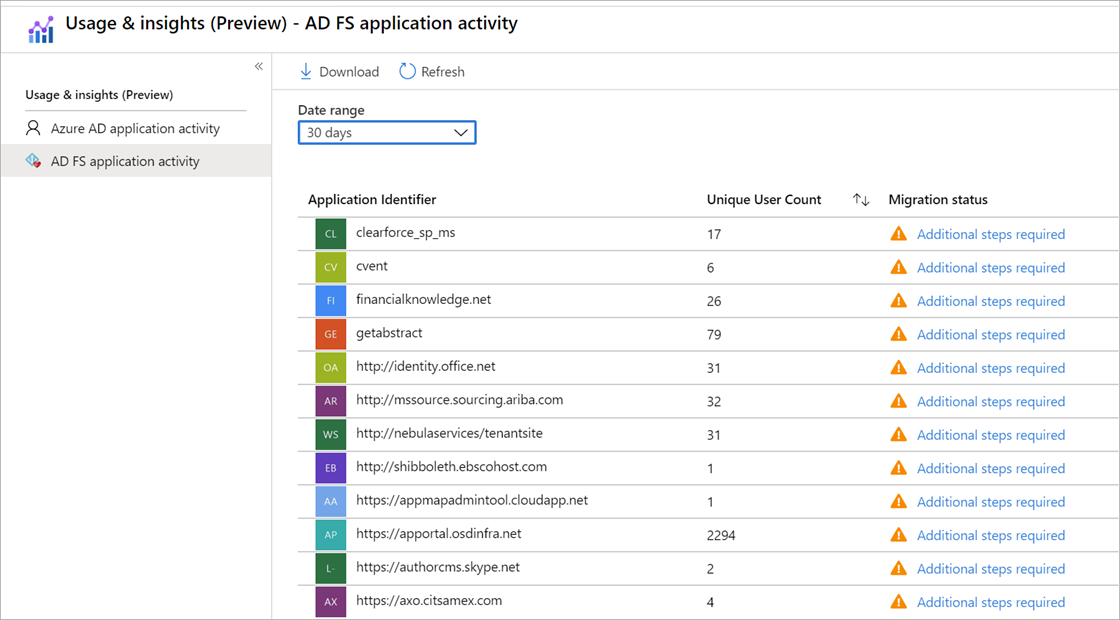

Microsoft Entra yönetim merkezindeki AD FS uygulama etkinliği raporu, hangi uygulamalarınızın Microsoft Entra Id'ye geçirilmeye uygun olduğunu hızla belirlemenizi sağlar. Tüm AD FS uygulamalarını Microsoft Entra Id ile uyumluluk açısından değerlendirir, sorunları denetler ve tek tek uygulamaları geçiş için hazırlama konusunda rehberlik sağlar. AD FS uygulama etkinliği raporuyla şunları yapabilirsiniz:

AD FS uygulamalarını keşfedin ve geçişinizin kapsamını belirleyin. AD FS uygulama etkinliği raporu, kuruluşunuzda son 30 gün içinde etkin bir kullanıcı oturumu açan tüm AD FS uygulamalarını listeler. Rapor, uygulamaların Microsoft Entra Id'ye geçiş için hazır olduğunu gösterir. Rapor, AD FS'de Office 365 gibi Microsoft ile ilgili bağlı olan tarafları görüntülemez. Örneğin, 'urn:federation:MicrosoftOnline' adlı bağlı olan taraflar.

Geçiş için uygulamalara öncelik verin. Son 1, 7 veya 30 gün içinde uygulamada oturum açmış olan benzersiz kullanıcıların sayısını elde ederek uygulamayı geçirmenin kritikliğini veya riskini belirlemeye yardımcı olun.

Geçiş testlerini çalıştırın ve sorunları düzeltin. Raporlama hizmeti, bir uygulamanın geçişe hazır olup olmadığını belirlemek için testleri otomatik olarak çalıştırır. Sonuçlar AD FS uygulama etkinliği raporunda geçiş durumu olarak görüntülenir. AD FS yapılandırması bir Microsoft Entra yapılandırmasıyla uyumlu değilse, Microsoft Entra Id'de yapılandırmayı ele alma konusunda özel yönergeler alırsınız.

AD FS uygulama etkinliği verileri, genel yönetici, rapor okuyucusu, güvenlik okuyucusu, uygulama yöneticisi veya bulut uygulaması yöneticisi olmak üzere şu yönetici rollerinden herhangi birine atanan kullanıcılar tarafından kullanılabilir.

Önkoşullar

- Kuruluşunuzun şu anda uygulamalara erişmek için AD FS kullanıyor olması gerekir.

- Aşağıdaki rollerden biri: Global Yönetici istrator, Cloud Application Yönetici istrator, Application Yönetici istrator, Global Reader veya hizmet sorumlusunun sahibi.

- Microsoft Entra Bağlan Health, Microsoft Entra kiracınızda etkinleştirilmelidir.

- AD FS için Microsoft Entra Bağlan Health aracısının yüklü olması gerekir.

- Microsoft Entra Bağlan Health hakkında daha fazla bilgi edinin.

- Microsoft Entra Bağlan Health'i ayarlamaya başlayın ve AD FS aracısını yükleyin.

Önemli

Microsoft Entra Bağlan Health'i yükledikten sonra beklediğiniz tüm uygulamaları görmemeniz için birkaç neden vardır. AD FS uygulama etkinliği raporu yalnızca son 30 gün içinde kullanıcı oturumları olan AD FS bağlı olan tarafları gösterir. Ayrıca rapor, Office 365 gibi Microsoft ile ilgili bağlı olan tarafları görüntülemez.

Geçirilebilen AD FS uygulamalarını bulma

AD FS uygulama etkinliği raporu, Microsoft Entra yönetim merkezinde, Microsoft Entra ID Kullanımı ve içgörü raporlama altında bulunur. AD FS uygulama etkinliği raporu, her AD FS uygulamasını olduğu gibi geçirilip geçirilebileceğini veya ek inceleme gerekip gerekmediğini belirlemek için analiz eder.

Microsoft Entra yönetim merkezinde en az Bulut Uygulaması Yönetici istrator olarak oturum açın.

Kimlik>Uygulamaları>Kurumsal uygulamaları'na göz atın.

Etkinlik'in altında Kullanım ve Analizler'ı ve ardından AD FS uygulama etkinliği'ne seçerek kuruluşunuzdaki tüm AD FS uygulamalarının listesini açın.

AD FS uygulama etkinliği listesindeki her uygulama için Geçiş durumunu görüntüleyin:

Geçişe hazır, AD FS uygulama yapılandırmasının Microsoft Entra Id'de tam olarak desteklendiği ve olduğu gibi geçirilebileceği anlamına gelir.

Gözden geçirme gerekiyor, uygulamanın bazı ayarlarının Microsoft Entra Id'ye geçirilebileceği anlamına gelir, ancak olduğu gibi geçirilmeyecek ayarları gözden geçirmeniz gerekir.

Gerekli ek adımlar, Microsoft Entra ID'nin uygulamanın bazı ayarlarını desteklemediği ve bu nedenle uygulamanın geçerli durumunda geçirilebileceği anlamına gelir.

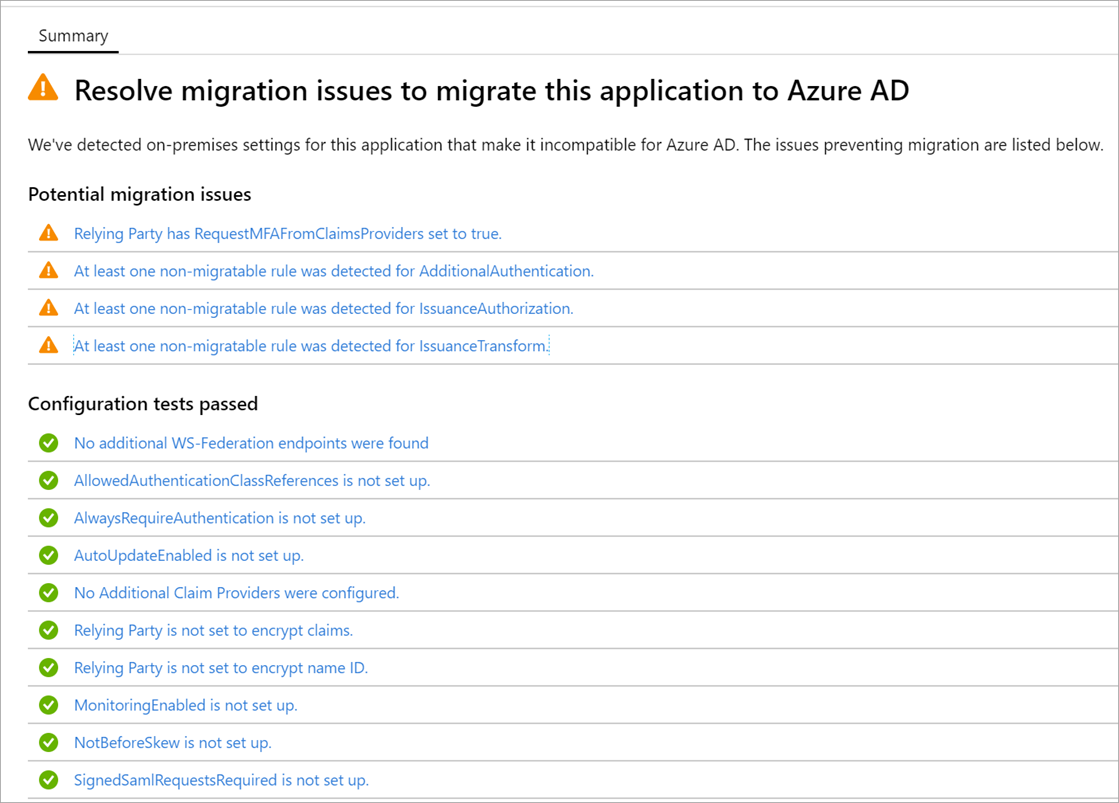

Bir uygulamanın geçiş için hazır olma durumunu değerlendirme

AD FS uygulama etkinliği listesinde Geçiş durumu sütunundaki durumu seçerek geçiş ayrıntılarını açın. Geçirilen yapılandırma testlerinin bir özetini ve olası geçiş sorunlarını göreceksiniz.

Ek geçiş kuralı ayrıntılarını açmak için bir ileti seçin. Test edilen özelliklerin tam listesi için aşağıdaki AD FS uygulama yapılandırma testleri tablosuna bakın.

AD FS uygulama yapılandırma testleri

Aşağıdaki tabloda AD FS uygulamalarında gerçekleştirilen tüm yapılandırma testleri listelenmiştir.

| Sonuç | Geçirme/Uyarı/Başarısız | Açıklama |

|---|---|---|

| Test-ADFSRPAdditionalAuthenticationRules AdditionalAuthentication için en az bir geçirilemez kural algılandı. |

Geçiş/Uyarı | Bağlı olan tarafın çok faktörlü kimlik doğrulaması isteme kuralları vardır. Microsoft Entra Id'ye geçmek için bu kuralları Koşullu Erişim ilkelerine çevirin. Şirket içi MFA kullanıyorsanız, Microsoft Entra çok faktörlü kimlik doğrulamasına geçmenizi öneririz. Koşullu Erişim hakkında daha fazla bilgi edinin. |

| Test-ADFSRPAdditionalWSFedEndpoint Bağlı olan tarafın AdditionalWSFedEndpoint değeri true olarak ayarlanmıştır. |

Başarılı/Başarısız | AD FS'de bağlı olan taraf, birden çok WS-Fed onay uç noktasına izin verir. Şu anda Microsoft Entra-only bir tanesini desteklemektedir. Bu sonucun geçişi engellediği bir senaryonuz varsa bize bildirin. |

| Test-ADFSRPAllowedAuthenticationClassReferences Bağlı Olan Taraf AllowedAuthenticationClassReferences'ı ayarladı. |

Başarılı/Başarısız | AD FS'deki bu ayar, uygulamanın yalnızca belirli kimlik doğrulama türlerine izin verecek şekilde yapılandırılıp yapılandırılmadığını belirtmenize olanak tanır. Bu özelliği elde etmek için Koşullu Erişim kullanmanızı öneririz. Bu sonucun geçişi engellediği bir senaryonuz varsa bize bildirin. Koşullu Erişim hakkında daha fazla bilgi edinin. |

| Test-ADFSRPAlwaysRequireAuthentication AlwaysRequireAuthenticationCheckResult |

Başarılı/Başarısız | AD FS'deki bu ayar, uygulamanın SSO tanımlama bilgilerini yoksayacak şekilde yapılandırılıp yapılandırılmadığını ve Her Zaman Kimlik Doğrulaması İstemi'ni belirtmenize olanak tanır. Microsoft Entra Id'de, benzer davranışlar elde etmek için Koşullu Erişim ilkelerini kullanarak kimlik doğrulama oturumunu yönetebilirsiniz. Koşullu Erişim ile kimlik doğrulama oturumu yönetimini yapılandırma hakkında daha fazla bilgi edinin. |

| Test-ADFSRPAutoUpdateEnabled Bağlı Olan Tarafın AutoUpdateEnabled değeri true olarak ayarlanmış |

Geçiş/Uyarı | AD FS'deki bu ayar, AD FS'nin federasyon meta verileri içindeki değişikliklere göre uygulamayı otomatik olarak güncelleştirecek şekilde yapılandırılıp yapılandırılmadığını belirtmenize olanak tanır. Microsoft Entra Id bugün bunu desteklemez, ancak uygulamanın Microsoft Entra Id'ye geçişini engellememelidir. |

| Test-ADFSRPClaimsProviderName Bağlı Olan Taraf birden çok ClaimsProvider etkinleştirildi |

Başarılı/Başarısız | AD FS'deki bu ayar, bağlı olan tarafın talepleri kabul ettiği kimlik sağlayıcılarını çağırır. Microsoft Entra Id'de, Microsoft Entra B2B kullanarak dış işbirliğini etkinleştirebilirsiniz. Microsoft Entra B2B hakkında daha fazla bilgi edinin. |

| Test-ADFSRPDelegationAuthorizationRules | Başarılı/Başarısız | Uygulamanın tanımlı özel temsilci yetkilendirme kuralları vardır. Bu, Microsoft Entra ID'nin OpenID Bağlan ve OAuth 2.0 gibi modern kimlik doğrulama protokollerini kullanarak desteklediği bir WS-Trust kavramıdır. Microsoft kimlik platformu hakkında daha fazla bilgi edinin. |

| Test-ADFSRPImpersonationAuthorizationRules | Geçiş/Uyarı | Uygulamanın tanımlanmış özel kimliğe bürünme yetkilendirme kuralları vardır. Bu, Microsoft Entra ID'nin OpenID Bağlan ve OAuth 2.0 gibi modern kimlik doğrulama protokollerini kullanarak desteklediği bir WS-Trust kavramıdır. Microsoft kimlik platformu hakkında daha fazla bilgi edinin. |

| Test-ADFSRPIssuanceAuthorizationRules IssuanceAuthorization için en az bir geçirilemez kural algılandı. |

Geçiş/Uyarı | Uygulamanın AD FS'de tanımlanan özel verme yetkilendirme kuralları vardır. Microsoft Entra Id, Microsoft Entra Koşullu Erişim ile bu işlevselliği destekler. Koşullu Erişim hakkında daha fazla bilgi edinin. Ayrıca uygulamaya atanan kullanıcı veya gruplara göre uygulamaya erişimi kısıtlayabilirsiniz. Uygulamalara erişmek için kullanıcı ve grup atama hakkında daha fazla bilgi edinin. |

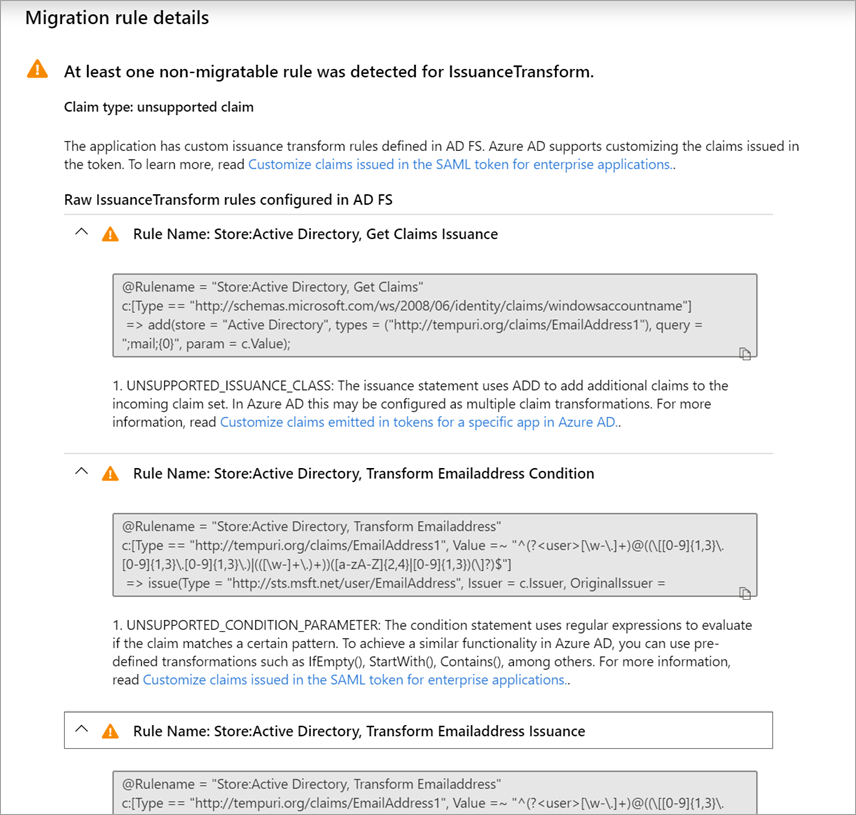

| Test-ADFSRPIssuanceTransformRules IssuanceTransform için en az bir geçirilemez kural algılandı. |

Geçiş/Uyarı | Uygulamanın AD FS'de tanımlanan özel verme dönüştürme kuralları vardır. Microsoft Entra ID, belirteçte verilen taleplerin özelleştirilmesini destekler. Daha fazla bilgi edinmek için bkz . Kurumsal uygulamalar için SAML belirtecinde verilen talepleri özelleştirme. |

| Test-ADFSRPMonitoringEnabled Bağlı Olan Tarafın MonitoringEnabled değeri true olarak ayarlanmıştır. |

Geçiş/Uyarı | AD FS'deki bu ayar, AD FS'nin federasyon meta verileri içindeki değişikliklere göre uygulamayı otomatik olarak güncelleştirecek şekilde yapılandırılıp yapılandırılmadığını belirtmenize olanak tanır. Microsoft Entra bugün bunu desteklemez, ancak uygulamanın Microsoft Entra Id'ye geçişini engellememelidir. |

| Test-ADFSRPNotBeforeSkew NotBeforeSkewCheckResult |

Geçiş/Uyarı | AD FS, SAML belirtecindeki NotBefore ve NotOnOrAfter saatlerini temel alan bir zaman dengesizliği sağlar. Microsoft Entra Id bunu varsayılan olarak otomatik olarak işler. |

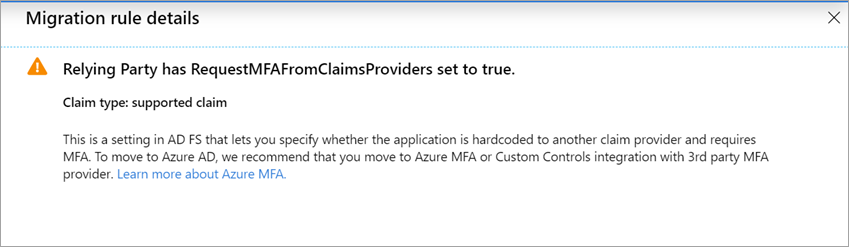

| Test-ADFSRPRequestMFAFromClaimsProviders Bağlı Olan Tarafın RequestMFAFromClaimsProviders değeri true olarak ayarlanmıştır. |

Geçiş/Uyarı | AD FS'deki bu ayar, kullanıcı farklı bir talep sağlayıcısından geldiğinde MFA'nın davranışını belirler. Microsoft Entra Id'de, Microsoft Entra B2B kullanarak dış işbirliğini etkinleştirebilirsiniz. Ardından konuk erişimini korumak için Koşullu Erişim ilkeleri uygulayabilirsiniz. Microsoft Entra B2B ve Koşullu Erişim hakkında daha fazla bilgi edinin. |

| Test-ADFSRPSignedSamlRequestsRequired Bağlı Olan Taraf SignedSamlRequestsRequired değerini true olarak ayarladı |

Başarılı/Başarısız | Uygulama, AD FS'de SAML isteğindeki imzayı doğrulamak için yapılandırılır. Microsoft Entra Id imzalı bir SAML isteğini kabul eder; ancak imzayı doğrulamaz. Microsoft Entra ID, kötü amaçlı çağrılara karşı koruma sağlamak için farklı yöntemlere sahiptir. Örneğin, Microsoft Entra Id, SAML isteğini doğrulamak için uygulamada yapılandırılan yanıt URL'lerini kullanır. Microsoft Entra Id yalnızca uygulama için yapılandırılmış yanıt URL'lerine belirteç gönderir. Bu sonucun geçişi engellediği bir senaryonuz varsa bize bildirin. |

| Test-ADFSRPTokenLifetime TokenLifetimeCheckResult |

Geçiş/Uyarı | Uygulama, özel belirteç ömrü için yapılandırılır. AD FS varsayılanı bir saattir. Microsoft Entra ID, Koşullu Erişim kullanarak bu işlevselliği destekler. Daha fazla bilgi edinmek için bkz . Koşullu Erişim ile kimlik doğrulama oturumu yönetimini yapılandırma. |

| Bağlı Olan Taraf, talepleri şifrelemek için ayarlanır. Bu, Microsoft Entra Id tarafından desteklenir | Geçirmek | Microsoft Entra Id ile uygulamaya gönderilen belirteci şifreleyebilirsiniz. Daha fazla bilgi edinmek için bkz . Microsoft Entra SAML belirteci şifrelemesini yapılandırma. |

| EncryptedNameIdRequiredCheckResult | Başarılı/Başarısız | Uygulama, SAML belirtecindeki nameID talebi şifrelemek için yapılandırılmıştır. Microsoft Entra Id ile uygulamaya gönderilen belirtecin tamamını şifreleyebilirsiniz. Belirli taleplerin şifrelenmesi henüz desteklenmiyor. Daha fazla bilgi edinmek için bkz . Microsoft Entra SAML belirteci şifrelemesini yapılandırma. |

Talep kuralı testlerinin sonuçlarını denetleme

AD FS'de uygulama için bir talep kuralı yapılandırdıysanız, deneyim tüm talep kuralları için ayrıntılı bir analiz sağlar. Hangi talep kurallarının Microsoft Entra Id'ye taşınabileceğini ve hangilerinin daha fazla gözden geçirilmesi gerektiğini göreceksiniz.

AD FS uygulama etkinliği listesinde Geçiş durumu sütunundaki durumu seçerek geçiş ayrıntılarını açın. Geçirilen yapılandırma testlerinin bir özetini ve olası geçiş sorunlarını göreceksiniz.

Geçiş kuralı ayrıntıları sayfasında, olası geçiş sorunlarıyla ilgili ayrıntıları görüntülemek ve ek yönergeler almak için sonuçları genişletin. Test edilen tüm talep kurallarının ayrıntılı listesi için aşağıdaki Talep kuralı testlerinin sonuçlarını denetleme tablosuna bakın.

Aşağıdaki örnekte, IssuanceTransform kuralı için geçiş kuralı ayrıntıları gösterilmektedir. Uygulamayı Microsoft Entra Id'ye geçirebilmeniz için önce talebin gözden geçirilmesi ve ele alınması gereken belirli bölümleri listelenir.

Talep kuralı testleri

Aşağıdaki tabloda AD FS uygulamalarında gerçekleştirilen tüm talep kuralı testleri listelenmiştir.

| Özellik | Açıklama |

|---|---|

| UNSUPPORTED_CONDITION_PARAMETER | Koşul deyimi, talebin belirli bir desenle eşleşip eşleşmediğini değerlendirmek için Normal İfadeler'i kullanır. Microsoft Entra Id'de benzer bir işlev elde etmek için IfEmpty(), StartWith(), Contains() gibi önceden tanımlanmış dönüştürmeyi de kullanabilirsiniz. Daha fazla bilgi için bkz . Kurumsal uygulamalar için SAML belirtecinde verilen talepleri özelleştirme. |

| UNSUPPORTED_CONDITION_CLASS | Koşul deyimi, verme deyimi çalıştırılmadan önce değerlendirilmesi gereken birden çok koşula sahiptir. Microsoft Entra ID, birden çok talep değerini değerlendirebileceğiniz talebin dönüştürme işlevleriyle bu işlevi destekleyebilir. Daha fazla bilgi için bkz . Kurumsal uygulamalar için SAML belirtecinde verilen talepleri özelleştirme. |

| UNSUPPORTED_RULE_TYPE | Talep kuralı tanınamadı. Microsoft Entra Id'de talepleri yapılandırma hakkında daha fazla bilgi için bkz . Kurumsal uygulamalar için SAML belirtecinde verilen talepleri özelleştirme. |

| CONDITION_MATCHES_UNSUPPORTED_ISSUER | Koşul deyimi, Microsoft Entra Id'de desteklenmeyen bir Veren kullanır. Şu anda Microsoft Entra, active directory veya Microsoft Entra id'den farklı depolardan talep kaynağı oluşturmaz. Bu, uygulamaları Microsoft Entra Id'ye geçirmenizi engelliyorsa bize bildirin. |

| UNSUPPORTED_CONDITION_FUNCTION | Koşul deyimi, eşleşme sayısından bağımsız olarak tek bir talep vermek veya eklemek için bir toplama işlevi kullanır. Microsoft Entra Id'de, ifEmpty(), StartWith(), Contains( gibi işlevlerle talep için hangi değerin kullanılacağına karar vermek için kullanıcının özniteliğini değerlendirebilirsiniz. Daha fazla bilgi için bkz . Kurumsal uygulamalar için SAML belirtecinde verilen talepleri özelleştirme. |

| RESTRICTED_CLAIM_ISSUED | Koşul deyimi, Microsoft Entra Id ile kısıtlanmış bir talep kullanır. Kısıtlı bir talep verebilir, ancak kaynağını değiştiremez veya herhangi bir dönüştürme uygulayamazsınız. Daha fazla bilgi için bkz . Microsoft Entra ID'de belirli bir uygulama için belirteçlerde yayılan talepleri özelleştirme. |

| EXTERNAL_ATTRIBUTE_STORE | verme deyimi, Active Directory'den farklı bir öznitelik deposu kullanır. Şu anda Microsoft Entra, active directory veya Microsoft Entra id'den farklı depolardan talep kaynağı oluşturmaz. Bu sonuç uygulamaları Microsoft Entra Id'ye geçirmenizi engelliyorsa bize bildirin. |

| UNSUPPORTED_ISSUANCE_CLASS | Verme deyimi, gelen talep kümesine talep eklemek için ADD kullanır. Microsoft Entra Id'de bu, birden çok talep dönüştürmesi olarak yapılandırılabilir. Daha fazla bilgi için bkz . Kurumsal uygulamalar için SAML belirtecinde verilen talepleri özelleştirme. |

| UNSUPPORTED_ISSUANCE_TRANSFORMATION | verme deyimi, yayılacak talebin değerini dönüştürmek için Normal İfadeler kullanır. Microsoft Entra Id'de benzer işlevler elde etmek için , Trim()ve ToLower()gibi Extract()önceden tanımlanmış dönüştürmeyi kullanabilirsiniz. Daha fazla bilgi için bkz . Kurumsal uygulamalar için SAML belirtecinde verilen talepleri özelleştirme. |

Sorun giderme

Rapordaki tüm AD FS uygulamalarımı göremiyorum

Microsoft Entra Bağlan Health'i yüklediyseniz ancak yine de yükleme istemini görüyorsanız veya raporda tüm AD FS uygulamalarınızı görmüyorsanız, etkin AD FS uygulamalarınız olmayabilir veya AD FS uygulamalarınız Microsoft uygulaması olabilir.

AD FS uygulama etkinliği raporu, kuruluşunuzdaki tüm AD FS uygulamalarını son 30 gün içinde etkin kullanıcılarla oturum açarken listeler. Ayrıca rapor, AD FS'de Office 365 gibi Microsoft ile ilgili bağlı olan tarafları görüntülemez. Örneğin, 'urn:federation:MicrosoftOnline', 'microsoftonline', 'microsoft:winhello:cert:prov:server' adlı bağlı olan taraflar listede gösterilmez.