Microsoft Entra tümleştirmesi ile hibrit erişimin güvenliğini sağlama

Microsoft Entra ID, uygulamaların güvenliğini sağlamaya yardımcı olan modern kimlik doğrulama protokollerini destekler. Ancak, birçok iş uygulaması korumalı bir şirket ağında çalışır ve bazıları eski kimlik doğrulama yöntemlerini kullanır. Şirketler Sıfır Güven stratejileri oluşturup hibrit ve bulut ortamlarını desteklerken, uygulamaları Microsoft Entra Id'ye bağlayan ve eski uygulamalar için kimlik doğrulaması sağlayan çözümler vardır.

Daha fazla bilgi edinin: güvenlik Sıfır Güven

Microsoft Entra ID, modern protokolleri yerel olarak destekler:

- Güvenlik Onaylama İşaretleme Dili (SAML)

- Web Hizmeti Federasyonu (WS-Fed)

- OpenID Bağlan (OIDC)

Microsoft Entra uygulama ara sunucusu veya Microsoft Entra uygulama ara sunucusu Kerberos ve üst bilgi tabanlı kimlik doğrulamasını destekler. Secure Shell (SSH), (Microsoft Windows NT LAN Manager) NTLM, Basit Dizin Erişim Protokolü (LDAP) ve tanımlama bilgileri gibi diğer protokoller desteklenmez. Ancak bağımsız yazılım satıcıları (ISV) bu uygulamaları Microsoft Entra ID'ye bağlamak için çözümler oluşturabilir.

ISV'ler müşterilerin hizmet olarak yazılım (SaaS) uygulamalarını bulmasına ve Microsoft Entra Id'ye geçirmesine yardımcı olabilir. Microsoft Entra Id ile eski kimlik doğrulama yöntemlerini kullanan uygulamaları bağlayabilirler. Müşteriler, uygulama yönetimini basitleştirmek ve Sıfır Güven ilkeleri uygulamak için Microsoft Entra ID'de birleştirebilir.

Çözüme genel bakış

Oluşturduğunuz çözüm aşağıdaki bölümleri içerebilir:

- Uygulama bulma - Müşteriler genellikle kullanımdaki her uygulamanın farkında değildir

- Uygulama bulma uygulamaları bulur ve uygulamayı Microsoft Entra ID ile tümleştirmeyi kolaylaştırır

- Uygulama geçişi - Microsoft Entra yönetim merkezini kullanmadan uygulamaları Microsoft Entra ID ile tümleştirmek için bir iş akışı oluşturma

- Müşterilerin bugün kullandığı uygulamaları tümleştirme

- Eski kimlik doğrulama desteği - Eski kimlik doğrulama yöntemleri ve çoklu oturum açma (SSO) ile uygulamaları Bağlan

- Koşullu Erişim - Müşterilerin Microsoft Entra yönetim merkezini kullanmadan çözümünüzdeki uygulamalara Microsoft Entra ilkeleri uygulamasını sağlama

Daha fazla bilgi edinin: Koşullu Erişim nedir?

Teknik konular ve öneriler için aşağıdaki bölümlere bakın.

uygulamaları Azure Market yayımlama

Azure Market, BT yöneticileri için güvenilir bir uygulama kaynağıdır. Uygulamalar Microsoft Entra Id ile uyumludur ve SSO desteği sunar, kullanıcı sağlamayı otomatikleştirir ve otomatik uygulama kaydıyla dış kiracılarla tümleştirilir.

SSO ve otomatik sağlamayı desteklemek için uygulamanızı Microsoft Entra ID ile önceden tümleştirebilirsiniz. Bkz. Uygulamanızı Microsoft Entra uygulama galerisinde yayımlama isteği gönderme.

Müşterilerin güvenilir yayımcı olduğunuzu bilmesi için doğrulanmış bir yayımcı olmanız önerilir. Bkz. Yayımcı doğrulaması.

BT yöneticileri için çoklu oturum açmayı etkinleştirme

BT yöneticileri için SSO'nun çözümünüzde etkinleştirilmesi için çeşitli yollar vardır. Bkz. Çoklu oturum açma dağıtımı planlama, SSO seçenekleri.

Microsoft Graph OIDC/OAuth kullanır. Müşteriler çözümünüzde oturum açmak için OIDC kullanır. Microsoft Graph ile etkileşime geçmek için JSON Web Belirteci (JWT) Microsoft Entra ID sorunlarını kullanın. Bkz. Microsoft kimlik platformu OpenID Bağlan.

Çözümünüz BT yöneticisi SSO için SAML kullanıyorsa, SAML belirteci çözümünüzün Microsoft Graph ile etkileşim kurmasını sağlamaz. BT yöneticisi SSO için SAML kullanabilirsiniz, ancak çözümünüz Microsoft Entra ID ile OIDC tümleştirmesini desteklemeli, böylece Microsoft Graph ile etkileşime geçmek için Microsoft Entra ID'den JWT alabilir. Bkz. Microsoft kimlik platformu SAML protokollerini nasıl kullanır?

Aşağıdaki SAML yaklaşımlarından birini kullanabilirsiniz:

- Önerilen SAML yaklaşımı: OIDC uygulaması olan Azure Market yeni bir kayıt oluşturun. Müşteriler SAML ve OIDC uygulamalarını kiracılarına ekler. Uygulamanız Microsoft Entra galerisinde değilse galeri dışı çok kiracılı bir uygulamayla başlayabilirsiniz.

- Alternatif SAML yaklaşımı: Müşteriler Microsoft Entra kiracılarında bir OIDC uygulama kaydı oluşturabilir ve URI'leri, uç noktaları ve izinleri ayarlayabilir

Müşterilerin bir istemci kimliği ve gizli dizi girmesine izin vermek için çözümü gerektiren istemci kimlik bilgileri verme türünü kullanın. Çözüm, bu bilgileri depolamanızı da gerektirir. Microsoft Entra ID'den bir JWT alın ve microsoft graph ile etkileşimde bulunurken kullanın. Bkz. Belirteç alma. Müşteri belgelerini Microsoft Entra kiracısında uygulama kaydı oluşturma hakkında yeniden ayrıştırmanızı öneririz. Uç noktaları, URI'leri ve izinleri ekleyin.

Not

Uygulamalar BT yöneticisi veya kullanıcı SSO'sunda kullanılmadan önce, müşteri BT yöneticisinin kiracısında uygulamaya onay vermesi gerekir. Bkz. Uygulamaya kiracı genelinde yönetici onayı verme.

Kimlik doğrulama akışları

Çözüm kimlik doğrulama akışları aşağıdaki senaryoları destekler:

- Müşteri BT yöneticisi çözümünüzü yönetmek için SSO ile oturum açar

- Müşteri BT yöneticisi, uygulamaları Microsoft Graph ile Microsoft Entra ID ile tümleştirmek için çözümünüzü kullanır

- Kullanıcılar çözümünüz ve Microsoft Entra Id ile güvenliği sağlanan eski uygulamalarda oturum açar

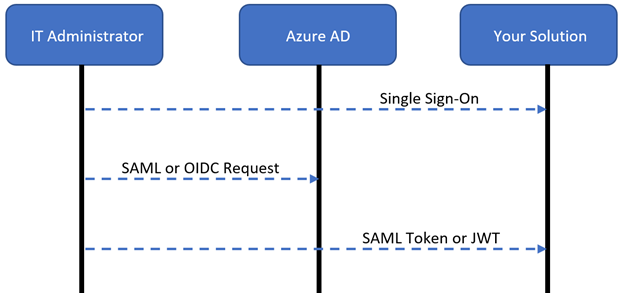

Müşteri BT yöneticiniz çözümünüzde çoklu oturum açma işlemi yapar

Çözümünüz, müşteri BT yöneticisi oturum açtığında SSO için SAML veya OIDC kullanabilir. BT yöneticisinin, geçerli güvenlik denetimlerinin kullanılmasını sağlayan Microsoft Entra kimlik bilgileriyle çözümünüzde oturum açmasını öneririz. SAML veya OIDC aracılığıyla SSO için Microsoft Entra ID ile tümleştirin.

Aşağıdaki diyagramda kullanıcı kimlik doğrulaması akışı gösterilmektedir:

- BT yöneticisi, Microsoft Entra kimlik bilgileriyle çözümünüzde oturum açar

- Çözüm, BT yöneticisini SAML veya OIDC oturum açma isteğiyle Microsoft Entra ID'ye yönlendirir

- Microsoft Entra, BT yöneticisinin kimliğini doğrular ve bunları çözümünüzde yetkilendirilecek bir SAML belirteci veya JWT ile çözümünüze yönlendirir

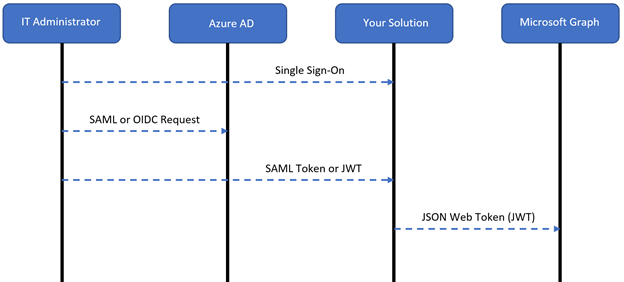

BT yöneticileri uygulamaları Microsoft Entra ID ile tümleştirir

BT yöneticileri, uygulama kayıtları ve Microsoft Entra Koşullu Erişim ilkeleri oluşturmak için Microsoft Graph kullanan çözümünüzü kullanarak uygulamaları Microsoft Entra ID ile tümleştirir.

Aşağıdaki diyagramda kullanıcı kimlik doğrulaması akışı gösterilmektedir:

- BT yöneticisi, Microsoft Entra kimlik bilgileriyle çözümünüzde oturum açar

- Çözüm, BT yöneticisini SAML veya OIDC oturum açma isteğiyle Microsoft Entra ID'ye yönlendirir

- Microsoft Entra, BT yöneticisinin kimliğini doğrular ve bunları bir SAML belirteci veya yetkilendirme için JWT ile çözümünüze yönlendirir

- BT yöneticisi bir uygulamayı Microsoft Entra ID ile tümleştirdiğinde, çözüm uygulamaları kaydetmek veya Microsoft Entra Koşullu Erişim ilkelerini uygulamak için Microsoft Graph'ı JWT ile çağırır

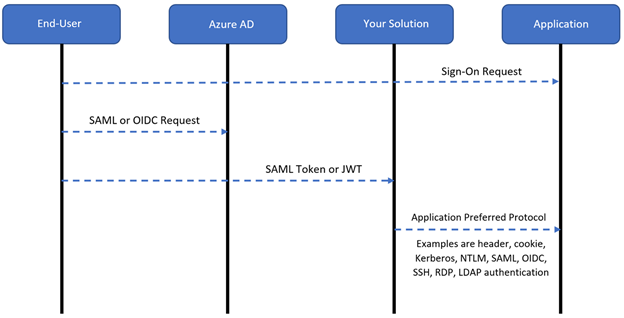

Kullanıcılar uygulamalarda oturum açar

Kullanıcılar uygulamalarda oturum açtıklarında OIDC veya SAML kullanır. Uygulamaların Microsoft Graph veya Microsoft Entra korumalı API ile etkileşim kurması gerekiyorsa, bunları OICD kullanacak şekilde yapılandırmanızı öneririz. Bu yapılandırma, JWT'nin Microsoft Graph ile etkileşime geçmek için uygulanmasını sağlar. Uygulamaların Microsoft Graph veya Microsoft Entra korumalı API'lerle etkileşim kurmasına gerek yoksa SAML kullanın.

Aşağıdaki diyagramda kullanıcı kimlik doğrulaması akışı gösterilmektedir:

- Kullanıcı bir uygulamada oturum açar

- Çözüm, kullanıcıyı SAML veya OIDC oturum açma isteğiyle Microsoft Entra Id'ye yönlendirir

- Microsoft Entra kullanıcının kimliğini doğrular ve yetkilendirme için bir SAML belirteci veya JWT ile bunları çözümünüze yönlendirir

- Çözüm, uygulama protokolunu kullanarak isteğe izin verir

Microsoft Graph API

Aşağıdaki API'lerin kullanılmasını öneririz. Temsilci izinlerini veya uygulama izinlerini yapılandırmak için Microsoft Entra Id kullanın. Bu çözüm için temsilci izinlerini kullanın.

- Uygulama şablonları API'si - Azure Market eşleşen bir uygulama şablonu bulmak için bu API'yi kullanın

- Gerekli izinler: Application.Read.All

- Uygulama kayıt API'si - Kullanıcıların çözümünüzle güvenli hale getirilen uygulamalarda oturum açması için OIDC veya SAML uygulama kayıtları oluşturma

- Gerekli izinler: Application.Read.All, Application.ReadWrite.All

- Hizmet sorumlusu API'si - Uygulamayı kaydettikten sonra SSO özelliklerini ayarlamak için hizmet sorumlusu nesnesini güncelleştirin

- Gerekli izinler: Application.ReadWrite.All, Directory.AccessAsUser.All, AppRoleAssignment.ReadWrite.All (atama için)

- Koşullu Erişim API'si - Microsoft Entra Koşullu Erişim ilkelerini kullanıcı uygulamalarına uygulama

- gerekli izinler: Policy.Read.All, Policy.ReadWrite.ConditionalAccess ve Application.Read.All

Daha fazla bilgi edinin Microsoft Graph API'sini kullanma

Microsoft Graph API senaryoları

Uygulama kayıtlarını uygulamak, eski uygulamaları bağlamak ve Koşullu Erişim ilkelerini etkinleştirmek için aşağıdaki bilgileri kullanın. Yönetici onayını otomatikleştirmeyi, belirteç imzalama sertifikasını almayı ve kullanıcıları ve grupları atamayı öğrenin.

Uygulamaları Microsoft Entra Id ile kaydetmek için Microsoft Graph API'sini kullanma

Azure Market uygulama ekleme

Müşterilerinizin kullandığı bazı uygulamalar Azure Market. Dış kiracıya uygulama ekleyen bir çözüm oluşturabilirsiniz. Azure Market şablon aramak için Microsoft Graph API'siyle aşağıdaki örneği kullanın.

Not

Uygulama Şablonları API'sinde görünen ad büyük/küçük harfe duyarlıdır.

Authorization: Required with a valid Bearer token

Method: Get

https://graph.microsoft.com/v1.0/applicationTemplates?$filter=displayname eq "Salesforce.com"

API çağrısından bir eşleşme bulursanız kimliği yakalayın. Aşağıdaki API çağrısını yapın ve JSON gövdesinde uygulama için bir görünen ad sağlayın:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/cd3ed3de-93ee-400b-8b19-b61ef44a0f29/instantiate

{

"displayname": "Salesforce.com"

}

API çağrısını yaptıktan sonra bir hizmet sorumlusu nesnesi oluşturursunuz. Sonraki API çağrılarında kullanılacak uygulama kimliğini ve hizmet sorumlusu kimliğini yakalayın.

Hizmet sorumlusu nesnesine SAML protokolü ve oturum açma URL'si ile düzeltme eki uygulama:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/3161ab85-8f57-4ae0-82d3-7a1f71680b27

{

"preferredSingleSignOnMode":"saml",

"loginURL": "https://www.salesforce.com"

}

Uygulama nesnesine yeniden yönlendirme URI'leri ve tanımlayıcı URI'leri ile düzeltme eki uygulama:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/54c4806b-b260-4a12-873c-967116983792

{

"web": {

"redirectUris":["https://www.salesforce.com"]},

"identifierUris":["https://www.salesforce.com"]

}

Azure Market'de olmayan uygulamaları ekleme

Azure Market eşleşme yoksa veya özel bir uygulamayı tümleştirmek için Microsoft Entra Id'de özel bir uygulamayı şablon kimliğiyle kaydedin: 8adf8e6e-67b2-4cf2-a259-e3dc5476c621. Ardından aşağıdaki API çağrısını yapın ve JSON gövdesinde bir uygulama görünen adı sağlayın:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/8adf8e6e-67b2-4cf2-a259-e3dc5476c621/instantiate

{

"displayname": "Custom SAML App"

}

API çağrısını yaptıktan sonra bir hizmet sorumlusu nesnesi oluşturursunuz. Sonraki API çağrılarında kullanılacak uygulama kimliğini ve hizmet sorumlusu kimliğini yakalayın.

Hizmet sorumlusu nesnesine SAML protokolü ve oturum açma URL'si ile düzeltme eki uygulama:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/3161ab85-8f57-4ae0-82d3-7a1f71680b27

{

"preferredSingleSignOnMode":"saml",

"loginURL": "https://www.samlapp.com"

}

Uygulama nesnesine yeniden yönlendirme URI'leri ve tanımlayıcı URI'leri ile düzeltme eki uygulama:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/54c4806b-b260-4a12-873c-967116983792

{

"web": {

"redirectUris":["https://www.samlapp.com"]},

"identifierUris":["https://www.samlapp.com"]

}

Microsoft Entra çoklu oturum açma özelliğini kullanma

SaaS uygulamaları Microsoft Entra ID'ye kaydedildikten sonra, uygulamaların kimlik sağlayıcısı (IdP) olarak Microsoft Entra Id kullanmaya başlaması gerekir:

- Uygulamalar tek tıklamayla SSO desteği sunar - Microsoft Entra Id, uygulamaları etkinleştirir. Microsoft Entra yönetim merkezinde müşteri, desteklenen SaaS uygulamalarının yönetici kimlik bilgileriyle tek tıklamayla SSO gerçekleştirir.

- Daha fazla bilgi edinin: Çoklu oturum açma için tek tıklamayla uygulama yapılandırması

- Uygulamalar tek tıklamayla SSO'ları desteklemez - Müşteri, uygulamaların Microsoft Entra Id kullanmasını sağlar.

Eski kimlik doğrulamasıyla uygulamaları Microsoft Entra Id'ye Bağlan

Çözümünüz müşterinin SSO ve Microsoft Entra özelliklerini, hatta desteklenmeyen uygulamaları kullanmasını sağlayabilir. Eski protokollerle erişime izin vermek için uygulamanız, kullanıcının kimliğini doğrulamak ve Microsoft Entra Koşullu Erişim ilkelerini uygulamak için Microsoft Entra Id'yi çağırır. Konsolunuzdan bu tümleştirmeyi etkinleştirin. Çözümünüzle Microsoft Entra Id arasında bir SAML veya OIDC uygulama kaydı oluşturun.

SAML uygulama kaydı oluşturma

Şu özel uygulama şablonu kimliğini kullanın: 8adf8e6e-67b2-4cf2-a259-e3dc5476c621. Ardından aşağıdaki API çağrısını yapın ve JSON gövdesinde bir görünen ad sağlayın:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/8adf8e6e-67b2-4cf2-a259-e3dc5476c621/instantiate

{

"displayname": "Custom SAML App"

}

API çağrısını yaptıktan sonra bir hizmet sorumlusu nesnesi oluşturursunuz. Sonraki API çağrılarında kullanılacak uygulama kimliğini ve hizmet sorumlusu kimliğini yakalayın.

Hizmet sorumlusu nesnesine SAML protokolü ve oturum açma URL'si ile düzeltme eki uygulama:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/3161ab85-8f57-4ae0-82d3-7a1f71680b27

{

"preferredSingleSignOnMode":"saml",

"loginURL": "https://www.samlapp.com"

}

Uygulama nesnesine yeniden yönlendirme URI'leri ve tanımlayıcı URI'leri ile düzeltme eki uygulama:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/54c4806b-b260-4a12-873c-967116983792

{

"web": {

"redirectUris":["https://www.samlapp.com"]},

"identifierUris":["https://www.samlapp.com"]

}

OIDC uygulama kaydı oluşturma

Özel uygulama için şu şablon kimliğini kullanın: 8adf8e6e-67b2-4cf2-a259-e3dc5476c621. Aşağıdaki API çağrısını yapın ve JSON gövdesinde bir görünen ad sağlayın:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/8adf8e6e-67b2-4cf2-a259-e3dc5476c621/instantiate

{

"displayname": "Custom OIDC App"

}

API çağrısından, sonraki API çağrılarında kullanılacak uygulama kimliğini ve hizmet sorumlusu kimliğini yakalayın.

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/{Application Object ID}

{

"web": {

"redirectUris":["https://www.samlapp.com"]},

"identifierUris":["[https://www.samlapp.com"],

"requiredResourceAccess": [

{

"resourceAppId": "00000003-0000-0000-c000-000000000000",

"resourceAccess": [

{

"id": "7427e0e9-2fba-42fe-b0c0-848c9e6a8182",

"type": "Scope"

},

{

"id": "e1fe6dd8-ba31-4d61-89e7-88639da4683d",

"type": "Scope"

},

{

"id": "37f7f235-527c-4136-accd-4a02d197296e",

"type": "Scope"

}]

}]

}

Not

Düğümdeki resourceAccess API izinleri, uygulamaya oturum açmayı etkinleştiren openid, User.Read ve offline_access izinlerini verir. Bkz. Microsoft Graph izinlerine genel bakış.

Koşullu Erişim ilkeleri uygulama

Müşteriler ve iş ortakları, uygulama başına Koşullu Erişim ilkeleri oluşturmak veya uygulamak için Microsoft Graph API'sini kullanabilir. İş ortakları için müşteriler, Microsoft Entra yönetim merkezini kullanmadan çözümünüzden bu ilkeleri uygulayabilir. Microsoft Entra Koşullu Erişim ilkelerini uygulamak için iki seçenek vardır:

- Uygulamayı koşullu erişim ilkesine atama

- Yeni bir Koşullu Erişim ilkesi oluşturma ve uygulamayı buna atama

Koşullu Erişim ilkesi kullanma

Koşullu Erişim ilkelerinin listesi için aşağıdaki sorguyu çalıştırın. Değiştireceğiniz ilke nesne kimliğini alın.

Authorization: Required with a valid Bearer token

Method:GET

https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies

İlkeye düzeltme eki uygulamak için, kapsamında olacak includeApplicationsuygulama nesne kimliğini JSON gövdesine ekleyin:

Authorization: Required with a valid Bearer token

Method: PATCH

https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies/{policyid}

{

"displayName":"Existing Conditional Access Policy",

"state":"enabled",

"conditions":

{

"applications":

{

"includeApplications":[

"00000003-0000-0ff1-ce00-000000000000",

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls":

{

"operator":"OR",

"builtInControls":[

"mfa"

]

}

}

Yeni koşullu erişim ilkesi oluşturma

JSON gövdesinde kapsamına includeApplicationseklenecek uygulama nesnesi kimliğini ekleyin:

Authorization: Required with a valid Bearer token

Method: POST

https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies/

{

"displayName":"New Conditional Access Policy",

"state":"enabled",

"conditions":

{

"applications": {

"includeApplications":[

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls": {

"operator":"OR",

"builtInControls":[

"mfa"

]

}

}

#Policy Template for Requiring Compliant Device

{

"displayName":"Enforce Compliant Device",

"state":"enabled",

"conditions": {

"applications": {

"includeApplications":[

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls": {

"operator":"OR",

"builtInControls":[

"compliantDevice",

"domainJoinedDevice"

]

}

}

#Policy Template for Block

{

"displayName":"Block",

"state":"enabled",

"conditions": {

"applications": {

"includeApplications":[

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls": {

"operator":"OR",

"builtInControls":[

"block"

]

}

}

Yönetici onaylarını otomatikleştirme

Müşteri çözümünüzden Microsoft Entra ID'ye uygulama ekliyorsa, Microsoft Graph ile yönetici onayını otomatikleştirebilirsiniz. API çağrılarında oluşturduğunuz uygulama hizmet sorumlusu nesne kimliğine ve dış kiracıdan Microsoft Graph hizmet sorumlusu nesne kimliğine ihtiyacınız vardır.

Aşağıdaki API çağrısını yaparak Microsoft Graph hizmet sorumlusu nesne kimliğini alın:

Authorization: Required with a valid Bearer token

Method:GET

https://graph.microsoft.com/v1.0/serviceprincipals/?$filter=appid eq '00000003-0000-0000-c000-000000000000'&$select=id,appDisplayName

Yönetici onayını otomatikleştirmek için aşağıdaki API çağrısını yapın:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/oauth2PermissionGrants

{

"clientId":"{Service Principal Object ID of Application}",

"consentType":"AllPrincipals",

"principalId":null,

"resourceId":"{Service Principal Object ID Of Microsoft Graph}",

"scope":"openid user.read offline_access}"

}

Belirteç imzalama sertifikasını alma

Belirteç imzalama sertifikasının genel bölümünü almak için, uygulamanın Microsoft Entra meta veri uç noktasından kullanın GET :

Method:GET

https://login.microsoftonline.com/{Tenant_ID}/federationmetadata/2007-06/federationmetadata.xml?appid={Application_ID}

Kullanıcı ve grup atama

Uygulamayı Microsoft Entra Id'de yayımladıktan sonra, Uygulamalarım portalında göründüğünden emin olmak için uygulamayı kullanıcılara ve gruplara atayabilirsiniz. Bu atama, uygulamayı oluştururken oluşturulan hizmet sorumlusu nesnesindedir. Bkz. Uygulamalarım portala genel bakış.

Uygulamanın kendisiyle ilişkilendirmiş olabileceği örnekleri alın AppRole . SaaS uygulamalarının bunlarla ilişkili çeşitli AppRole örnekleri olması yaygındır. Genellikle özel uygulamalar için bir varsayılan AppRole örnek vardır. AppRole Atamak istediğiniz örnek kimliğini alın:

Authorization: Required with a valid Bearer token

Method:GET

https://graph.microsoft.com/v1.0/servicePrincipals/3161ab85-8f57-4ae0-82d3-7a1f71680b27

Microsoft Entra Id'den, uygulamaya atamak istediğiniz kullanıcı veya grup nesnesi kimliğini alın. Önceki API çağrısından uygulama rolü kimliğini alın ve hizmet sorumlusundaki düzeltme eki gövdesiyle gönderin:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/3161ab85-8f57-4ae0-82d3-7a1f71680b27

{

"principalId":"{Principal Object ID of User -or- Group}",

"resourceId":"{Service Principal Object ID}",

"appRoleId":"{App Role ID}"

}

Ortaklık

Microsoft, ağ ve teslim denetleyicilerini kullanırken eski uygulamaların korunmasına yardımcı olmak için aşağıdaki uygulama teslim denetleyicisi (ADC) sağlayıcılarıyla ortaklıkları vardır.

- Akamai Kurumsal Uygulama Erişimi

- Citrix ADC

- F5 BIG-IP Erişim İlkesi Yöneticisi

- Kemp LoadMaster

- Pulse Secure Virtual Traffic Manager

Aşağıdaki VPN çözümü sağlayıcıları, SSO ve çok faktörlü kimlik doğrulaması (MFA) gibi modern kimlik doğrulaması ve yetkilendirme yöntemlerini etkinleştirmek için Microsoft Entra ID ile bağlanır.

- Cisco Any Bağlan

- Fortinet FortiGate

- F5 BIG-IP Erişim İlkesi Yöneticisi

- Palo Alto Networks GlobalProtect

- Pulse Bağlan Güvenli

Aşağıdaki yazılım tanımlı çevre (SDP) çözümleri sağlayıcıları, SSO ve MFA gibi kimlik doğrulaması ve yetkilendirme yöntemleri için Microsoft Entra Id ile bağlanır.

- Datawiza Erişim Aracısı

- Çevre 81

- Silverfort Kimlik Doğrulama Platformu

- Strata Maverics Identity Orchestrator

- Zscaler Özel Erişimi