Privileged Identity Management dağıtımı planlama

Privileged Identity Management (PIM), önemli kaynaklara yönelik aşırı, gereksiz veya hatalı erişim izinlerinin risklerini azaltmak için zamana dayalı ve onay tabanlı bir rol etkinleştirmesi sağlar. Bu kaynaklar Microsoft Entra Id, Azure ve Microsoft 365 veya Microsoft Intune gibi diğer Microsoft Online Services kaynaklarıdır.

PIM, belirli bir kapsamda belirli bir eylem kümesine izin vermenizi sağlar. Önemli özellikler şunlardır:

Kaynaklara tam zamanında ayrıcalıklı erişim sağlama

Gruplar için PIM üyeliği veya sahipliği için uygunluk atama

Başlangıç ve bitiş tarihlerini kullanarak kaynaklara zamana bağlı erişim atama

Ayrıcalıklı rolleri etkinleştirmek için onay iste

Herhangi bir rolü etkinleştirmek için Çok Faktörlü kimlik doğrulamasını zorunlu kılma

Herhangi bir rolü etkinleştirmek için Koşullu Erişim ilkelerini zorunlu kılma (Genel önizleme)

Kullanıcıların neden etkinleştirilmesini anlamak için gerekçeyi kullanın

Ayrıcalıklı roller etkinleştirildiğinde bildirim alma

Kullanıcıların hala rollere ihtiyacı olduğundan emin olmak için erişim gözden geçirmeleri gerçekleştirme

İç veya dış denetim için denetim geçmişini indirme

Bu dağıtım planından en iyi şekilde yararlanmak için Privileged Identity Management nedir? konusuna tam bir genel bakış elde etmek önemlidir.

PIM'i anlama

Bu bölümdeki PIM kavramları, kuruluşunuzun ayrıcalıklı kimlik gereksinimlerini anlamanıza yardımcı olacaktır.

PIM'de neleri yönetebilirsiniz?

Bugün, PIM'i şu şekilde kullanabilirsiniz:

Microsoft Entra rolleri – Bazen dizin rolleri olarak da adlandırılan Microsoft Entra rolleri, Microsoft Entra Id ve diğer Microsoft 365 çevrimiçi hizmetler yönetmek için yerleşik ve özel roller içerir.

Azure rolleri – Azure'da yönetim gruplarına, aboneliklere, kaynak gruplarına ve kaynaklara erişim sağlayan rol tabanlı erişim denetimi (RBAC) rolleri.

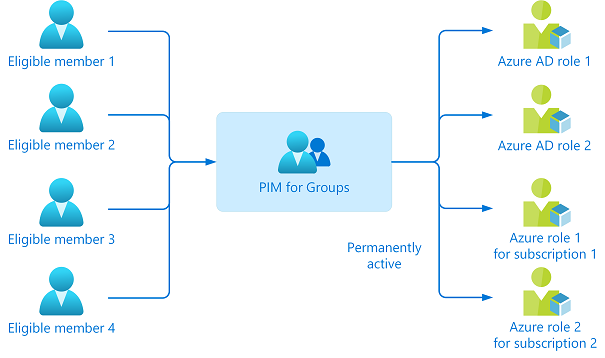

Gruplar için PIM – Microsoft Entra güvenlik grubunun üye ve sahip rolüne tam zamanında erişim ayarlamak için. Gruplar için PIM, Microsoft Entra rolleri ve Azure rolleri için PIM'i ayarlamak için alternatif bir yol sağlamakla kalmaz, aynı zamanda Microsoft çevrimiçi hizmetler intune, Azure Key Vaults ve Azure Information Protection gibi diğer izinler için DE PIM'i ayarlamanıza olanak tanır. Grup uygulama sağlama için yapılandırılmışsa, grup üyeliğinin etkinleştirilmesi, Etki Alanları Arası Kimlik Yönetimi (SCIM) için Sistem protokolü kullanılarak uygulamaya grup üyeliğinin (ve sağlanmamışsa kullanıcı hesabının) sağlanmasını tetikler.

Bu rollere veya gruplara aşağıdakileri atayabilirsiniz:

Kullanıcılar- Microsoft Entra rollerine, Azure rollerine ve Gruplar için PIM'e tam zamanında erişim elde etmek için.

Gruplar- Microsoft Entra rollerine ve Azure rollerine tam zamanında erişim elde etmek için gruptaki herkes. Microsoft Entra rolleri için grup, Azure rolleri için bir role atanabilir olarak işaretlenmiş yeni oluşturulmuş bir bulut grubu olmalıdır; grup herhangi bir Microsoft Entra güvenlik grubu olabilir. Gruplar için PIM'e grup atamanızı/iç içe yerleştirmenizi önermeyiz.

Not

Hizmet sorumlularını Microsoft Entra rolleri, Azure rolleri ve Gruplar için PIM için uygun olarak atayamazsınız, ancak üçüne de sınırlı süreli etkin atama vekleyebilirsiniz.

En az ayrıcalık ilkesi

Kullanıcılara görevlerini gerçekleştirmek için gereken en düşük ayrıcalıklara sahip rolü atarsınız. Bu uygulama, Genel Yönetici istrator sayısını en aza indirir ve bunun yerine belirli senaryolar için belirli yönetici rollerini kullanır.

Not

Microsoft'ta çok az Global Yönetici istrator vardır. Microsoft'un Privileged Identity Management'ı nasıl kullandığı hakkında daha fazla bilgi edinin.

Atamaların türü

Uygun ve etkin olmak üzere iki tür atama vardır. Bir kullanıcı rol için uygun hale getirildiyse, bu, ayrıcalıklı görevleri gerçekleştirmesi gerektiğinde rolü etkinleştirebileceği anlamına gelir.

Ayrıca her atama türü için bir başlangıç ve bitiş saati ayarlayabilirsiniz. Bu ekleme size dört olası atama türü sağlar:

Kalıcı uygun

Kalıcı etkin

Atama için belirtilen başlangıç ve bitiş tarihleriyle zamana bağlı uygun

Atama için belirtilen başlangıç ve bitiş tarihleriyle zamana bağlı etkin

Rolün süresinin dolması durumunda, bu atamaları genişletebilir veya yenileyebilirsiniz.

Önerilen iki break-glass acil durum erişim hesabı dışındaki roller için sıfır kalıcı olarak etkin atama tutmanızı öneririz. Bu hesap kalıcı Genel Yönetici istrator rolüne sahip olmalıdır.

Projeyi planlama

Teknoloji projeleri başarısız olduğunda, bunun nedeni genellikle etki, sonuç ve sorumluluklarla ilgili beklentilerin eşleşmemesidir. Bu tuzakları önlemek için doğru paydaşlarla etkileşimde olduğunuzdan ve projedeki paydaş rollerinin iyi anlaşıldığından emin olun.

Pilot planlama

Dağıtımınızın her aşamasında, sonuçların beklendiği gibi olduğunu değerlendirdiğinizden emin olun. Bkz. Pilot için en iyi yöntemler.

Küçük bir kullanıcı kümesiyle (pilot grup) başlayın ve PIM'in beklendiği gibi davrandığını doğrulayın.

Roller veya Gruplar için PIM için ayarladığınız tüm yapılandırmanın düzgün çalışıp çalışmadığını doğrulayın.

Yalnızca kapsamlı bir şekilde test edildikten sonra üretime geçirin.

İletişimleri planlama

İletişim, yeni bir hizmetin başarısı için kritik öneme sahiptir. Kullanıcılarınızla deneyimlerinin nasıl değiştiğini, ne zaman değiştiğini ve sorunlarla karşılaşmaları durumunda nasıl destek kazanacaklarını proaktif olarak iletin.

PIM iş akışında onlara yol gösterirken dahili BT desteğinizle zaman ayarlayın. Onlara uygun belgeleri ve iletişim bilgilerinizi sağlayın.

Test ve geri alma planlama

Not

Microsoft Entra rolleri için kuruluşlar genellikle önce Genel Yönetici istrator'ları test eder ve kullanıma sunarken, Azure kaynakları için genellikle PIM'i tek seferde bir Azure aboneliğini test eder.

Test planlama

Gerçek kullanıcıları etkilemeden ve uygulamalara ve kaynaklara erişimi kesintiye uğratmadan önce PIM ayarlarının beklendiği gibi çalıştığını doğrulamak için test kullanıcıları oluşturun. Beklenen sonuçlarla gerçek sonuçlar arasında bir karşılaştırma yapmak için bir test planı oluşturun.

Aşağıdaki tabloda örnek bir test çalışması gösterilmektedir:

| Rol | Etkinleştirme sırasında beklenen davranış | Gerçek sonuçlar |

|---|---|---|

| Genel Yönetici |

Hem Microsoft Entra Kimliği hem de Azure kaynak rolü için, bu rolleri alacak kullanıcıları temsil eden kullanıcılarınız olduğundan emin olun. Ayrıca, piM'i aşamalı ortamınızda test ederken aşağıdaki rolleri göz önünde bulundurun:

| Roller | Microsoft Entra rolleri | Azure Kaynak rolleri | Gruplar için PIM |

|---|---|---|---|

| Grubun üyesi | x | ||

| Rolün üyeleri | x | x | |

| BT hizmeti sahibi | x | x | |

| Abonelik veya kaynak sahibi | x | x | |

| Gruplar için PIM sahibi | x |

Planı geri alma

PIM üretim ortamında istenen şekilde çalışamazsa, rol atamasını uygun olandan etkin olarak bir kez daha değiştirebilirsiniz. Yapılandırdığınız her rol için, atama türü uygun olan tüm kullanıcılar için üç noktayı (...) seçin. Ardından, geri dönmek ve rol atamasını etkin hale getirmek için Etkin yap seçeneğini belirleyebilirsiniz.

Microsoft Entra rolleri için PIM planlama ve uygulama

PIM'i Microsoft Entra rollerini yönetmeye hazırlamak için bu görevleri izleyin.

Ayrıcalıklı rolleri bulma ve azaltma

Kuruluşunuzda ayrıcalıklı rolleri olan kişileri listeleyin. Atanan kullanıcıları gözden geçirin, role artık ihtiyacı olmayan yöneticileri belirleyin ve atamalarından kaldırın.

Atamaları bulma, gözden geçirme ve onaylama veya kaldırma işlemini otomatikleştirmek için Microsoft Entra rolleri erişim gözden geçirmelerini kullanabilirsiniz.

PIM tarafından yönetilecek rolleri belirleme

En çok izinlere sahip Microsoft Entra rollerini korumaya öncelik verin. Kuruluşunuz için hangi verilerin ve izinlerin en hassas olduğunu göz önünde bulundurmanız da önemlidir.

İlk olarak, tehlikeye atıldığında en çok zarar verebilecek kullanıcılar oldukları için tüm Genel ve Güvenlik yönetici rollerinin PIM kullanılarak yönetildiğinden emin olun. Ardından, saldırılara karşı savunmasız olabilecek, yönetilmesi gereken diğer rolleri göz önünde bulundurun.

PIM ile yönetebileceğiniz yüksek ayrıcalıklara sahip rolleri tanımlamak için Privileged etiketini kullanabilirsiniz. Ayrıcalıklı etiket, Microsoft Entra yönetim merkezindeki Roller ve Yönetici istrator'da bulunur. Daha fazla bilgi edinmek için Microsoft Entra yerleşik rolleri makalesine bakın.

Microsoft Entra rolleri için PIM ayarlarını yapılandırma

Kuruluşunuzun kullandığı her ayrıcalıklı Microsoft Entra rolü için PIM ayarlarınızı taslak yapın ve yapılandırın.

Aşağıdaki tabloda örnek ayarlar gösterilmektedir:

| Rol | MFA gerektirme | Koşullu Erişim gerektir | Bildirim | Olay bileti | Onay gerektir | Onaylayan | Etkinleştirme süresi | Perm yöneticisi |

|---|---|---|---|---|---|---|---|---|

| Genel Yönetici | ✔️ | ✔️ | ✔️ | ✔️ | ✔️ | Diğer Genel Yönetici Istrator | 1 Saat | Acil durum erişim hesapları |

| Exchange Yöneticisi | ✔️ | ✔️ | ✔️ | ❌ | ❌ | Hiçbiri | 2 Saat | Hiçbiri |

| Yardım Masası Yöneticisi | ❌ | ❌ | ❌ | ✔️ | ❌ | Hiçbiri | 8 Saat | Hiçbiri |

Microsoft Entra rollerini atama ve etkinleştirme

PIM'deki Microsoft Entra rolleri için, diğer yöneticilerin atamalarını yalnızca Ayrıcalıklı Rol Yönetici istrator veya Genel Yönetici istrator rolündeki bir kullanıcı yönetebilir. Genel Yönetici istrator'lar, Güvenlik Yönetici istrator'lar, Genel Okuyucular ve Güvenlik Okuyucuları da PIM'de Microsoft Entra rollerine yapılan atamaları görüntüleyebilir.

Aşağıdaki bağlantılarda yer alan yönergeleri izleyin:

Rol süresi dolmak üzere olduğunda, rolleri genişletmek veya yenilemek için PIM kullanın. Kullanıcı tarafından başlatılan her iki eylem de Genel yöneticiden veya Ayrıcalıklı rol yöneticisinden onay gerektirir.

Bu önemli olaylar Microsoft Entra rollerinde gerçekleştiğinde, PIM rol, olay ve bildirim ayarlarına bağlı olarak ayrıcalık yöneticilerine e-posta bildirimleri ve haftalık özet e-postaları gönderir. Bu e-postalar, rolü etkinleştirme veya yenileme gibi ilgili görevlerin bağlantılarını da içerebilir.

Not

Bu PIM görevlerini , Microsoft Entra rolleri için Microsoft Graph API'lerini kullanarak da gerçekleştirebilirsiniz.

PIM etkinleştirme isteklerini onaylama veya reddetme

Onay bekleyen bir istek olduğunda temsilci onaylayan bir e-posta bildirimi alır. Azure kaynak rolünü etkinleştirme isteklerini onaylamak veya reddetmek için bu adımları izleyin.

Microsoft Entra rolleri için denetim geçmişini görüntüleme

Microsoft Entra rolleri için son 30 gün içinde tüm rol atamaları ve etkinleştirmeleri için denetim geçmişini görüntüleyin. Genel Yönetici istrator veya ayrıcalıklı rol yöneticisiyseniz denetim günlüklerine erişebilirsiniz.

En az bir yöneticinin haftalık olarak tüm denetim olaylarını okumasını ve denetim olaylarınızı aylık olarak dışarı aktarmasını öneririz .

Microsoft Entra rolleri için güvenlik uyarıları

Şüpheli ve güvenli olmayan etkinliklerde uyarı tetikleyen Microsoft Entra rolleri için güvenlik uyarılarını yapılandırın.

Azure Kaynak rolleri için PIM planlama ve uygulama

PIM'i Azure kaynak rollerini yönetmeye hazırlamak için bu görevleri izleyin.

Ayrıcalıklı rolleri bulma ve azaltma

Her aboneliğe veya kaynağa eklenen Sahip ve Kullanıcı Erişimi Yönetici istrator atamalarını simge durumuna küçültün ve gereksiz atamaları kaldırın.

Global Yönetici istrator olarak tüm Azure aboneliklerini yönetmek için erişimi yükseltebilirsiniz. Ardından her abonelik sahibini bulabilir ve aboneliklerindeki gereksiz atamaları kaldırmak için onlarla çalışabilirsiniz.

Gereksiz rol atamalarını denetlemek ve kaldırmak için Azure kaynaklarına yönelik erişim gözden geçirmelerini kullanın.

PIM tarafından yönetilecek rolleri belirleme

Azure kaynağı için PIM kullanılarak hangi rol atamalarının yönetilmesi gerektiğine karar verirken, önce kuruluşunuz için en önemli olan yönetim gruplarını, abonelikleri, kaynak gruplarını ve kaynakları tanımlamanız gerekir. Kuruluş içindeki tüm kaynaklarını düzenlemek için yönetim gruplarını kullanmayı göz önünde bulundurun.

PIM kullanarak tüm Abonelik Sahibi ve Kullanıcı Erişimi Yönetici istrator rollerini yönetmenizi öneririz.

Abonelik sahipleriyle birlikte çalışarak her abonelik tarafından yönetilen kaynakları belgeleyip güvenliği aşılırsa her kaynağın risk düzeyini sınıflandırın. Risk düzeyine göre PIM ile kaynakları yönetmeye öncelik verin. Bu, aboneliğe eklenmiş özel kaynakları da içerir.

Ayrıca, hassas abonelikler veya kaynaklar içindeki tüm roller için PIM iş akışını ayarlamak üzere kritik hizmetlerin Abonelik veya Kaynak sahipleriyle çalışmanızı öneririz .

Kritik olmayan abonelikler veya kaynaklar için tüm roller için PIM ayarlamanız gerekmez. Ancak, PIM ile Sahip ve Kullanıcı Erişimi Yönetici istrator rollerini korumaya devam etmelisiniz.

Azure Kaynak rolleri için PIM ayarlarını yapılandırma

PIM ile korumayı planladığınız Azure Kaynak rollerinin ayarlarını taslak olarak belirleyin ve yapılandırın.

Aşağıdaki tabloda örnek ayarlar gösterilmektedir:

| Rol | MFA gerektirme | Bildirim | Koşullu Erişim gerektir | Onay gerektir | Onaylayan | Etkinleştirme süresi | Etkin yönetici | Etkin süre sonu | Uygun süre sonu |

|---|---|---|---|---|---|---|---|---|---|

| Kritik aboneliklerin sahibi | ✔️ | ✔️ | ✔️ | ✔️ | Aboneliğin diğer sahipleri | 1 Saat | Hiçbiri | yok | 3 ay |

| Daha az kritik abonelikler için Kullanıcı Erişimi Yönetici | ✔️ | ✔️ | ✔️ | ❌ | Hiçbiri | 1 Saat | Hiçbiri | yok | 3 ay |

Azure Kaynak rolünü atama ve etkinleştirme

PIM'deki Azure kaynak rolleri için, diğer yöneticiler için atamaları yalnızca sahip veya Kullanıcı Erişimi yöneticisi yönetebilir. Privileged Role Yönetici istrators, Security Yönetici istrators veya Security Readers olan kullanıcılar varsayılan olarak Azure kaynak rollerine atamaları görüntüleme erişimine sahip değildir.

Aşağıdaki bağlantılarda yer alan yönergeleri izleyin:

1.Uygun ödevleri verme

2.Uygun kullanıcıların Azure rollerini tam zamanında etkinleştirmesine izin ver

Ayrıcalıklı rol ataması süresi dolmak üzereyken rolleri genişletmek veya yenilemek için PIM kullanın. Kullanıcı tarafından başlatılan her iki eylem de kaynak sahibinden veya Kullanıcı Erişimi yöneticisinden onay gerektirir.

Bu önemli olaylar Azure kaynak rollerinde gerçekleştiğinde PIM, Sahiplere ve Kullanıcılara Erişim Yönetici istrator'lara e-posta bildirimleri gönderir. Bu e-postalar, rolü etkinleştirme veya yenileme gibi ilgili görevlerin bağlantılarını da içerebilir.

Not

Bu PIM görevlerini Azure kaynak rolleri için Microsoft Azure Resource Manager API'lerini kullanarak da gerçekleştirebilirsiniz.

PIM etkinleştirme isteklerini onaylama veya reddetme

Microsoft Entra rolü için etkinleştirme isteklerini onaylama veya reddetme- Onay bekleyen bir istek olduğunda temsilci onaylayan bir e-posta bildirimi alır.

Azure Kaynak rolleri için denetim geçmişini görüntüleme

Azure kaynak rolleri için son 30 gün içindeki tüm atamalar ve etkinleştirmeler için denetim geçmişini görüntüleyin.

Azure Kaynak rolleri için güvenlik uyarıları

Herhangi bir şüpheli ve güvenli olmayan etkinlik durumunda uyarı tetikleyen Azure kaynak rolleri için güvenlik uyarıları yapılandırın.

Gruplar için PIM'i planlama ve uygulama

PiM'i Gruplar için PIM'i yönetmeye hazırlamak için bu görevleri izleyin.

Gruplar için PIM'i bulma

Bir kişinin PIM aracılığıyla Microsoft Entra rollerine beş veya altı uygun ataması olabilir. Her rolü tek tek etkinleştirmeleri gerekir ve bu da üretkenliği azaltabilir. Daha da kötüsü, onlara atanmış onlarca veya yüzlerce Azure kaynağı da olabilir ve bu da sorunu daha da kötü hale getirmektedir.

Bu durumda, Gruplar için PIM kullanmalısınız. Gruplar için bir PIM oluşturun ve birden çok rol için kalıcı etkin erişim verin. Bkz. Gruplar için Privileged Identity Management (PIM) (önizleme).

Microsoft Entra rol atanabilir bir grubu Gruplar için PIM olarak yönetmek için, bu grubu PIM'de yönetim altına almalısınız.

Gruplar için PIM ayarlarını yapılandırma

PIM ile korumayı planladığınız Gruplar için PIM ayarlarını taslak yapın ve yapılandırın.

Aşağıdaki tabloda örnek ayarlar gösterilmektedir:

| Rol | MFA gerektirme | Bildirim | Koşullu Erişim gerektir | Onay gerektir | Onaylayan | Etkinleştirme süresi | Etkin yönetici | Etkin süre sonu | Uygun süre sonu |

|---|---|---|---|---|---|---|---|---|---|

| Sahip | ✔️ | ✔️ | ✔️ | ✔️ | Kaynağın diğer sahipleri | Bir Saat | Hiçbiri | yok | 3 ay |

| Üye | ✔️ | ✔️ | ✔️ | ❌ | Hiçbiri | Beş Saat | Hiçbiri | yok | 3 ay |

Gruplar için PIM için uygunluk atama

Gruplar için PIM üyelerine veya sahiplerine uygunluk atayabilirsiniz. Tek bir etkinleştirmeyle tüm bağlantılı kaynaklara erişebilirler.

Not

Grubu, kullanıcılara rol atarken olduğu gibi bir veya daha fazla Microsoft Entra Id ve Azure kaynak rolüne atayabilirsiniz. Tek bir Microsoft Entra kuruluşunda (kiracı) en fazla 500 rol atanabilir grup oluşturulabilir.

Grup ataması süresi dolmak üzereyken, grup atamasını genişletmek veya yenilemek için PIM kullanın. Bu işlem grup sahibi onayı gerektirir.

PIM etkinleştirme isteğini onaylama veya reddetme

Gruplar üyeleri ve sahipleri için PIM'i etkinleştirme onayı gerektirecek şekilde yapılandırın ve Microsoft Entra kuruluşunuzdan temsilci onaylayanlar olarak kullanıcıları veya grupları seçin. Ayrıcalıklı rol yöneticisinin iş yükünü azaltmak için her grup için iki veya daha fazla onaylayan seçmenizi öneririz.

Gruplar için PIM için rol etkinleştirme isteklerini onaylayın veya reddedin. Onaylayan temsilci olarak, onayınızı bekleyen bir istek olduğunda bir e-posta bildirimi alırsınız.

Gruplar için PIM denetim geçmişini görüntüleme

Gruplar için PIM için son 30 gün içindeki tüm atamalar ve etkinleştirmeler için denetim geçmişini görüntüleyin.

Sonraki adımlar

PIM ile ilgili sorunlar varsa bkz . PIM ile ilgili sorunları giderme.