Öğretici: AWS Tek Hesap Erişimi ile Microsoft Entra SSO tümleştirmesi

Bu öğreticide AWS Tek Hesap Erişimini Microsoft Entra Id ile tümleştirmeyi öğreneceksiniz. AWS Tek Hesap Erişimi'ni Microsoft Entra Id ile tümleştirdiğinizde şunları yapabilirsiniz:

- AWS Tek Hesap Erişimine kimlerin erişimi olduğunu Microsoft Entra Id'de kontrol edin.

- Kullanıcılarınızın Microsoft Entra hesaplarıyla AWS Tek Hesap Erişimi'nde otomatik olarak oturum açmasını sağlayın.

- Hesaplarınızı tek bir merkezi konumda yönetin.

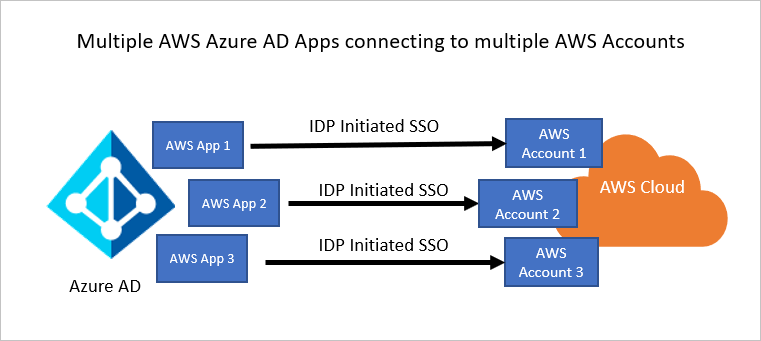

Microsoft Entra uygulama galerisindeki farklı AWS uygulamalarını anlama

Microsoft Entra uygulama galerisinde AWS Çoklu Oturum Açma ve AWS Tek Hesap Erişimi uygulamalarını kullanma arasında bir karar vermek için aşağıdaki bilgileri kullanın.

AWS Çoklu Oturum Açma

AWS Çoklu Oturum Açma , Microsoft Entra uygulama galerisine Şubat 2021'de eklendi. Microsoft Entra Id aracılığıyla oturum açarak birden çok AWS hesabına ve AWS uygulamasına erişimi merkezi olarak yönetmeyi kolaylaştırır. Microsoft Entra ID'yi AWS SSO ile bir kez federasyona ekleyin ve AWS SSO'nun tüm AWS hesaplarınızın izinlerini tek bir yerden yönetmek için kullanın. AWS SSO, ilkeleri ve erişim atamalarını güncelleştirdikçe izinleri otomatik olarak sağlar ve güncel tutar. Son kullanıcılar AWS Konsolu, Komut Satırı Arabirimi ve AWS SSO tümleşik uygulamalarına erişmek için Microsoft Entra kimlik bilgileriyle kimlik doğrulaması yapabilir.

AWS Tek Hesap erişimi

AWS Tek Hesap Erişimi , müşteriler tarafından son birkaç yılda kullanılmıştır ve Microsoft Entra Id'yi tek bir AWS hesabına federasyona bağlamanıza ve AWS IAM rollerine erişimi yönetmek için Microsoft Entra Id'yi kullanmanıza olanak tanır. AWS IAM yöneticileri her AWS hesabında rol ve ilke tanımlar. Her AWS hesabı için Microsoft Entra yöneticileri AWS IAM'ye federasyon oluşturur, hesaba kullanıcı veya grup atar ve rol erişimini yetkilendire onaylar göndermek için Microsoft Entra Id'yi yapılandırabilir.

| Özellik | AWS Çoklu Oturum Açma | AWS Tek Hesap erişimi |

|---|---|---|

| Koşullu Erişim | Tüm AWS hesapları için tek bir Koşullu Erişim ilkesini destekler. | Tüm hesaplar veya hesap başına özel ilkeler için tek bir Koşullu Erişim ilkesini destekler |

| CLI erişimi | Desteklenir | Desteklenir |

| Privileged Identity Management | Destekleniyor | Desteklenmez |

| Hesap yönetimini merkezileştirme | AWS'de hesap yönetimini merkezileştirin. | Microsoft Entra Id'de hesap yönetimini merkezi hale getir (büyük olasılıkla hesap başına bir Microsoft Entra kurumsal uygulaması gerektirir). |

| SAML sertifikası | Tek sertifika | Uygulama/hesap başına ayrı sertifikalar |

AWS Tek Hesaplı Erişim mimarisi

Birden çok örnek için birden çok tanımlayıcı yapılandırabilirsiniz. Örneğin:

https://signin.aws.amazon.com/saml#1https://signin.aws.amazon.com/saml#2

Bu değerlerle, Microsoft Entra ID değerini #kaldırır ve SAML belirtecinde hedef kitle URL'si olarak doğru değeri https://signin.aws.amazon.com/saml gönderir.

Aşağıdaki nedenlerden dolayı bu yaklaşımı öneririz:

Her uygulama size benzersiz bir X509 sertifikası sağlar. Bir AWS uygulama örneğinin her örneğinin ayrı bir AWS hesabı temelinde yönetilebilen farklı bir sertifika süre sonu tarihi olabilir. Bu durumda genel sertifika geçişi daha kolaydır.

Microsoft Entra ID'de bir AWS uygulamasıyla kullanıcı sağlamayı etkinleştirebilirsiniz ve hizmetimiz tüm rolleri bu AWS hesabından getirir. Uygulamada AWS rollerini el ile eklemeniz veya güncelleştirmeniz gerekmez.

Uygulama sahibini uygulama için tek tek atayabilirsiniz. Bu kişi uygulamayı doğrudan Microsoft Entra Id'de yönetebilir.

Not

Yalnızca galeri uygulaması kullandığınızdan emin olun.

Önkoşullar

Başlamak için aşağıdaki öğelere ihtiyacınız vardır:

- Microsoft Entra aboneliği. Aboneliğiniz yoksa ücretsiz bir hesap alabilirsiniz.

- AWS IAM IdP özellikli bir abonelik.

- Cloud Application Yönetici istrator ile birlikte Application Yönetici istrator, Microsoft Entra ID'de uygulama ekleyebilir veya yönetebilir. Daha fazla bilgi için bkz. Azure yerleşik rolleri.

Not

Rol içeri aktarma işlemleri sırasında Roller Microsoft Entra Id'de el ile düzenlenmemelidir.

Senaryo açıklaması

Bu öğreticide, Microsoft Entra SSO'sunu bir test ortamında yapılandırıp test edin.

- AWS Tek Hesap Erişimi, SP ve IDP tarafından başlatılan SSO'ları destekler.

Not

Bu uygulamanın tanımlayıcısı sabit bir dize değeridir, bu nedenle tek bir kiracıda yalnızca bir örnek yapılandırılabilir.

Galeriden AWS Tek Hesap Erişimi ekleme

AWS Tek Hesap Erişimi'nin Microsoft Entra Id ile tümleştirilmesini yapılandırmak için galeriden yönetilen SaaS uygulamaları listenize AWS Tek Hesap Erişimi eklemeniz gerekir.

- Microsoft Entra yönetim merkezinde en az Bulut Uygulaması Yönetici istrator olarak oturum açın.

- Kimlik>Uygulamaları>Kurumsal uygulamaları>Yeni uygulama'ya göz atın.

- Galeriden ekle bölümünde, arama kutusuna AWS Tek Hesap Erişimi yazın.

- Sonuçlar panelinden AWS Tek Hesap Erişimi'ni seçin ve uygulamayı ekleyin. Uygulama kiracınıza eklenirken birkaç saniye bekleyin.

Alternatif olarak, Kurumsal Uygulama Yapılandırması Sihirbazı'nı da kullanabilirsiniz. Bu sihirbazda, kiracınıza bir uygulama ekleyebilir, uygulamaya kullanıcı/grup ekleyebilir, roller atayabilir ve SSO yapılandırmasında da gezinebilirsiniz. Microsoft 365 sihirbazları hakkında daha fazla bilgi edinin.

Alternatif olarak, Kurumsal Uygulama Yapılandırması Sihirbazı'nı da kullanabilirsiniz. Bu sihirbazda, kiracınıza bir uygulama ekleyebilir, uygulamaya kullanıcı/grup ekleyebilir, roller atayabilir ve SSO yapılandırmasında da gezinebilirsiniz. O365 sihirbazları hakkında daha fazla bilgiyi burada bulabilirsiniz.

AWS Tek Hesap Erişimi için Microsoft Entra SSO yapılandırma ve test

B.Simon adlı bir test kullanıcısını kullanarak AWS Tek Hesap Erişimi ile Microsoft Entra SSO'yi yapılandırın ve test edin. SSO'nun çalışması için Bir Microsoft Entra kullanıcısı ile AWS Tek Hesap Erişimi'ndeki ilgili kullanıcı arasında bir bağlantı ilişkisi kurmanız gerekir.

AWS Tek Hesap Erişimi ile Microsoft Entra SSO'yı yapılandırmak ve test etmek için aşağıdaki adımları gerçekleştirin:

- Kullanıcılarınızın bu özelliği kullanmasını sağlamak için Microsoft Entra SSO'sını yapılandırın.

- Uygulama tarafında çoklu oturum açma ayarlarını yapılandırmak için AWS Tek Hesap Erişimi SSO'sunu yapılandırın.

- AWS Tek HesapLı Erişim testi kullanıcısı oluşturma - AWS Tek HesapLı Erişim'de B.Simon'ın kullanıcının Microsoft Entra gösterimine bağlı bir karşılığına sahip olmak için.

- AWS Tek Hesap Erişiminde rol sağlamayı yapılandırma

- Yapılandırmanın çalışıp çalışmadığını doğrulamak için SSO test edin.

Microsoft Entra SSO'sını yapılandırma

Microsoft Entra SSO'nun etkinleştirilmesi için bu adımları izleyin.

Microsoft Entra yönetim merkezinde en az Bulut Uygulaması Yönetici istrator olarak oturum açın.

Kimlik>Uygulamaları>Kurumsal uygulamaları>AWS Tek Hesap Erişimi>Çoklu oturum açma'ya göz atın.

Çoklu oturum açma yöntemi seçin sayfasında SAML'yi seçin.

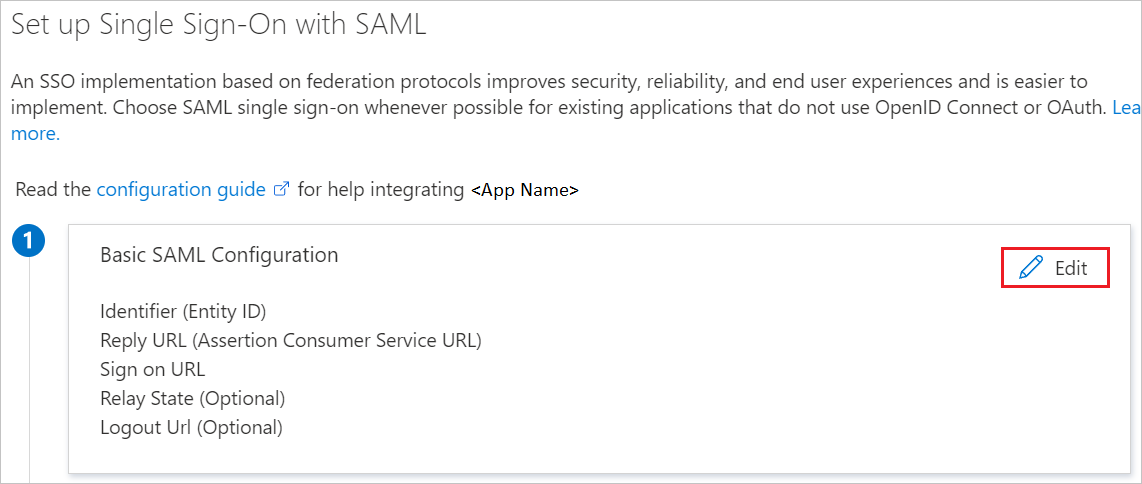

SAML ile çoklu oturum açmayı ayarla sayfasında, ayarları düzenlemek için Temel SAML Yapılandırması'nın kalem simgesine tıklayın.

Temel SAML Yapılandırması bölümünde, hem Tanımlayıcı (Varlık Kimliği) hem de Yanıt URL'sini aynı varsayılan değerle güncelleştirin:

https://signin.aws.amazon.com/saml. Yapılandırma değişikliklerini kaydetmek için Kaydet'i seçmeniz gerekir.Birden fazla örnek yapılandırırken bir tanımlayıcı değeri sağlayın. İkinci örnekten itibaren, benzersiz bir SPN değeri belirtmek için bir # işaret de dahil olmak üzere aşağıdaki biçimi kullanın.

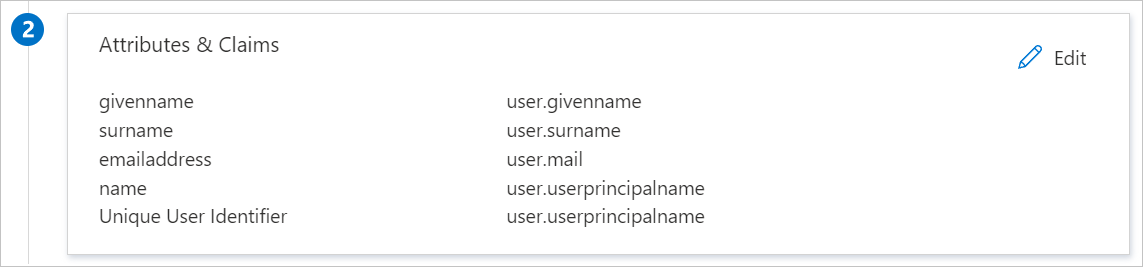

https://signin.aws.amazon.com/saml#2AWS uygulaması SAML onaylarını belirli bir biçimde bekler ve bu da SAML belirteç öznitelikleri yapılandırmanıza özel öznitelik eşlemeleri eklemenizi gerektirir. Aşağıdaki ekran görüntüsünde varsayılan özniteliklerin listesi gösterilmektedir.

Aws uygulaması yukarıdakilere ek olarak aşağıda gösterilen SAML yanıtında birkaç özniteliğin daha geri geçirilmesini bekler. Bu öznitelikler de önceden doldurulmuş olsa da gereksinimlerinize göre bunları gözden geçirebilirsiniz.

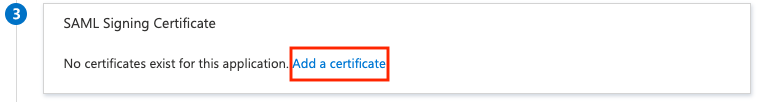

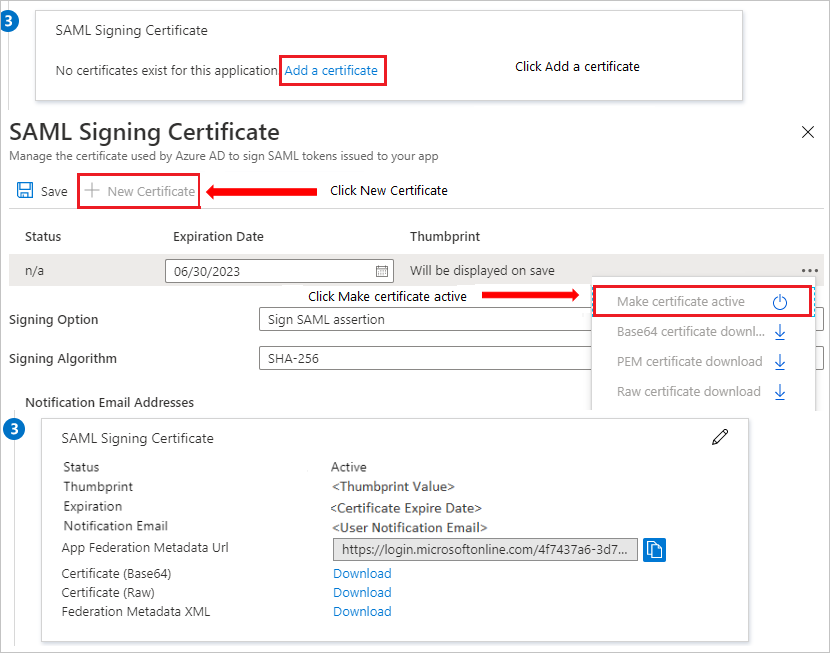

Veri Akışı Adı Kaynak özniteliği Ad Alanı RoleSessionName user.userprincipalname https://aws.amazon.com/SAML/AttributesRole user.assignedroles https://aws.amazon.com/SAML/AttributesSessionDuration user.sessionduration https://aws.amazon.com/SAML/AttributesSAML ile çoklu oturum açmayı ayarla sayfasında, SAML İmzalama Sertifikası (3. Adım) iletişim kutusunda Sertifika ekle'yi seçin.

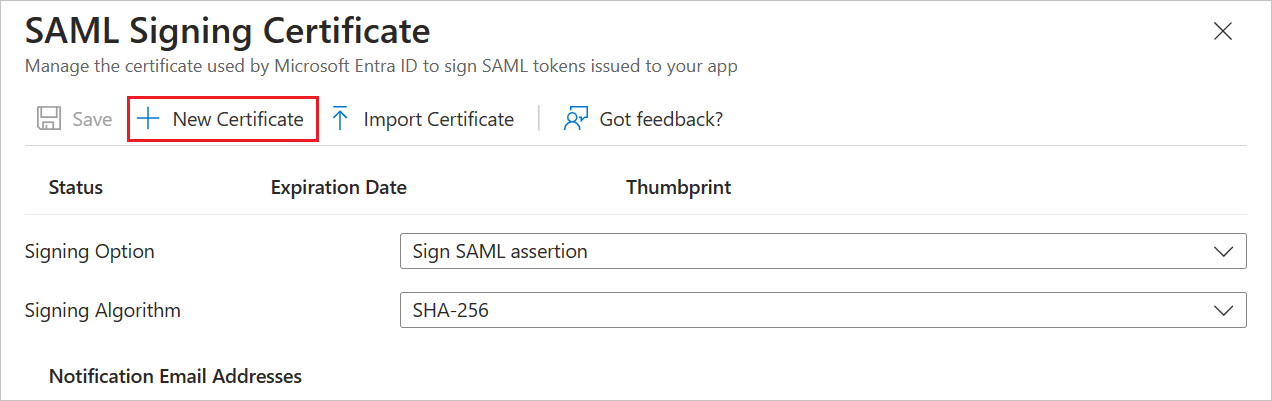

Yeni bir SAML imzalama sertifikası oluşturun ve ardından Yeni Sertifika'yı seçin. Sertifika bildirimleri için bir e-posta adresi girin.

SAML İmzalama Sertifikası bölümünde Federasyon Meta Verileri XML'sini bulun ve İndir'i seçerek sertifikayı indirip bilgisayarınıza kaydedin.

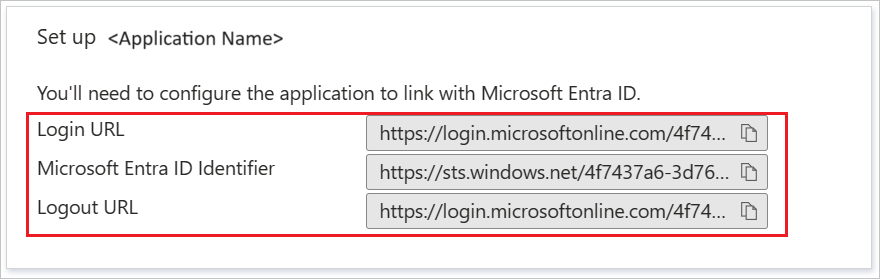

AWS Tek Hesap Erişimini Ayarlama bölümünde, gereksinimlerinize göre uygun URL'leri kopyalayın.

Microsoft Entra test kullanıcısı oluşturma

Bu bölümde B.Simon adlı bir test kullanıcısı oluşturacaksınız.

- Microsoft Entra yönetim merkezinde en az Kullanıcı Yönetici istrator olarak oturum açın.

- Kimlik>Kullanıcılar>Tüm kullanıcılar seçeneğine gidin.

- Ekranın üst kısmındaki Yeni kullanıcı>Yeni kullanıcı oluştur'u seçin.

- Kullanıcı özellikleri bölümünde şu adımları izleyin:

- Görünen ad alanına girin

B.Simon. - Kullanıcı asıl adı alanına girinusername@companydomain.extension. Örneğin,

B.Simon@contoso.com. - Parolayı göster onay kutusunu seçin ve ardından Parola kutusunda görüntülenen değeri not edin.

- Gözden geçir ve oluştur’u seçin.

- Görünen ad alanına girin

- Oluştur'u belirleyin.

Microsoft Entra test kullanıcısını atama

Bu bölümde, AWS Tek Hesap Erişimine erişim vererek B.Simon'un çoklu oturum açma özelliğini kullanmasını sağlayacaksınız.

- Microsoft Entra yönetim merkezinde en az Bulut Uygulaması Yönetici istrator olarak oturum açın.

- Kimlik>Uygulamaları>Kurumsal uygulamaları>AWS Tek Hesap Erişimi'ne göz atın.

- Uygulamanın genel bakış sayfasında Kullanıcılar ve gruplar'ı seçin.

- Kullanıcı/grup ekle'yi ve ardından Atama Ekle iletişim kutusunda Kullanıcılar ve gruplar'ıseçin.

- Kullanıcılar ve gruplar iletişim kutusunda, Kullanıcılar listesinden B.Simon'ı seçin, ardından ekranın en altındaki Seç düğmesine tıklayın.

- Kullanıcılara atanacak bir rol bekliyorsanız Rol seçin açılan listesinden bu rolü seçebilirsiniz. Bu uygulama için hiçbir rol ayarlanmamışsa, "Varsayılan Erişim" rolünün seçili olduğunu görürsünüz.

- Atama Ekle iletişim kutusunda Ata düğmesine tıklayın.

AWS Tek Hesap Erişimi SSO'sını yapılandırma

Farklı bir tarayıcı penceresinde AWS şirket sitenizde yönetici olarak oturum açın.

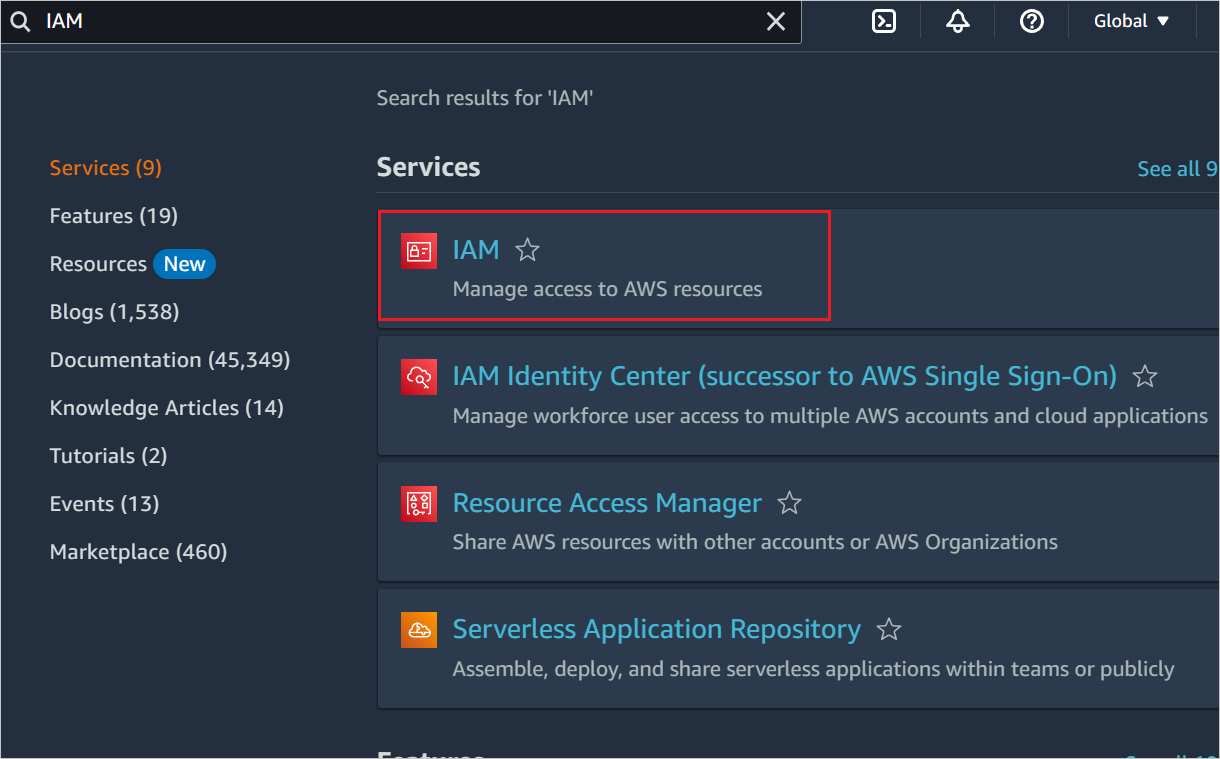

AWS giriş sayfasında IAM araması yapıp tıklayın.

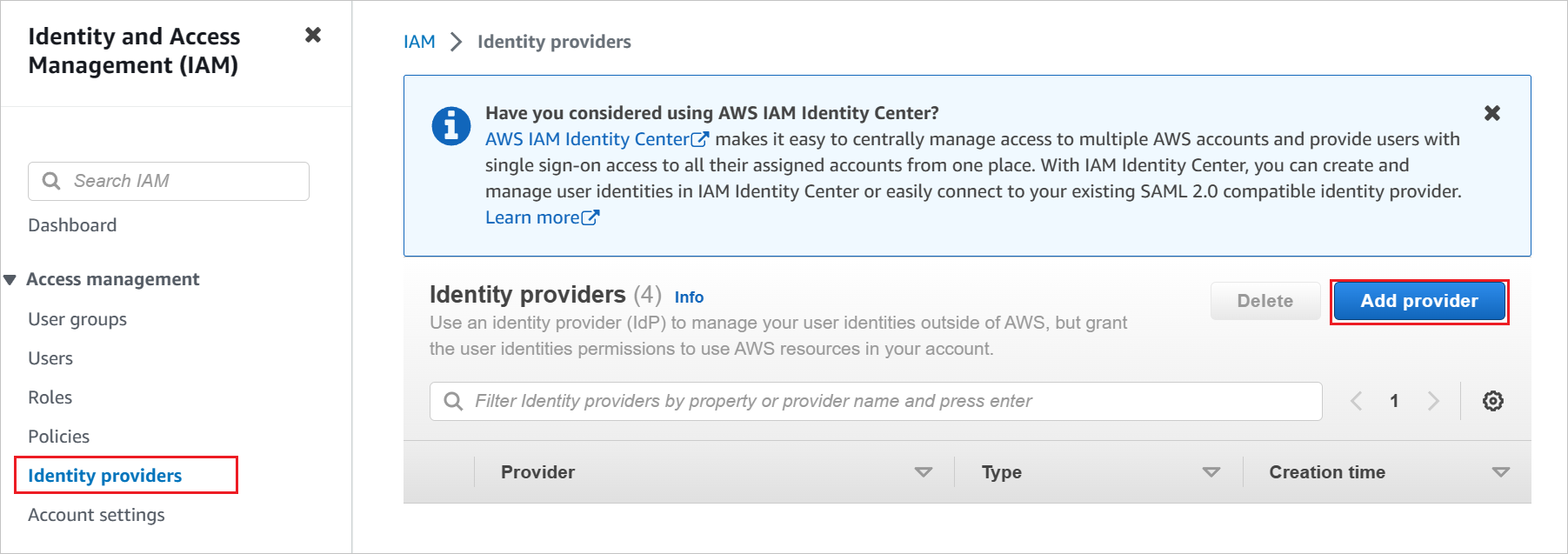

Erişim yönetimi ->Kimlik Sağlayıcıları'nagidin ve Sağlayıcı ekle düğmesine tıklayın.

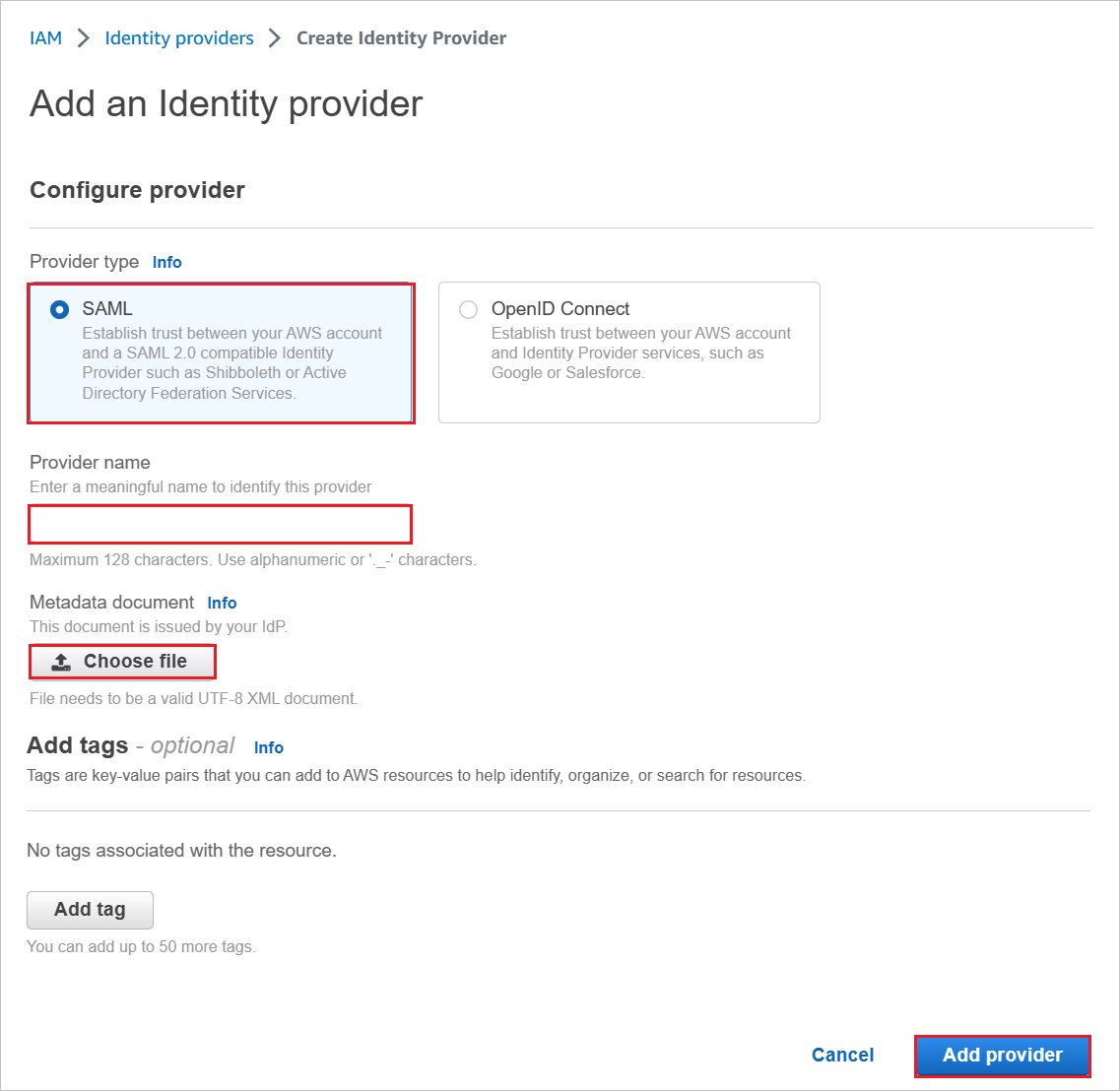

Kimlik sağlayıcısı ekle sayfasında aşağıdaki adımları gerçekleştirin:

a. Sağlayıcı türü için SAML'yi seçin.

b. Sağlayıcı adı için bir sağlayıcı adı yazın (örneğin: WAAD).

c. İndirilen meta veri dosyanızı karşıya yüklemek için Dosya seç'i seçin.

d. Sağlayıcı ekle'ye tıklayın.

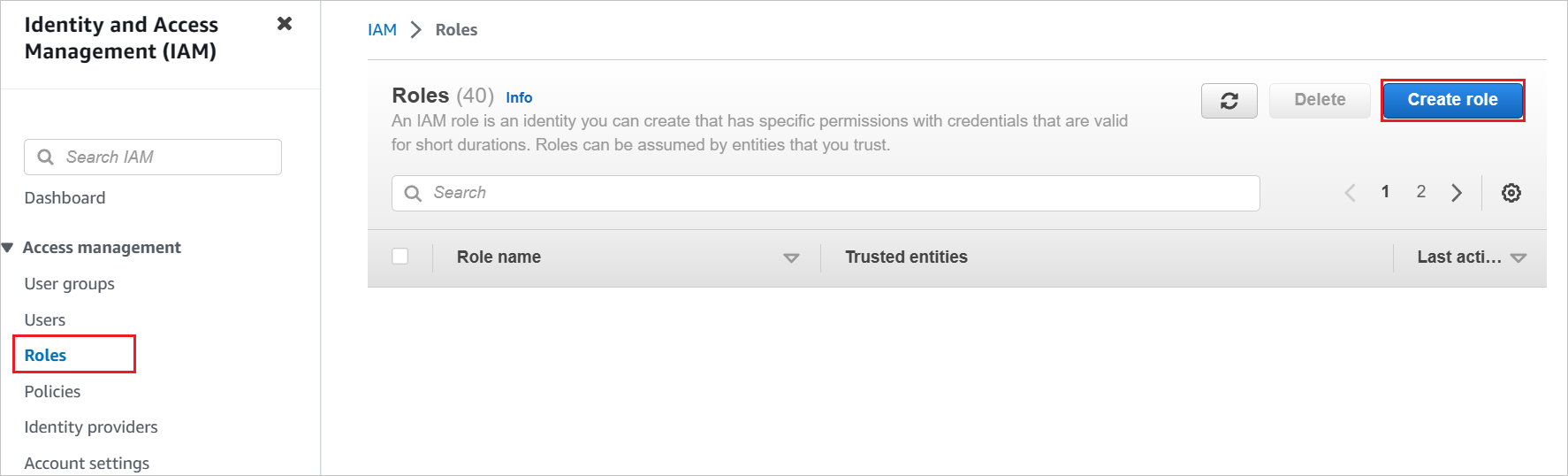

Roller Rol>oluştur'u seçin.

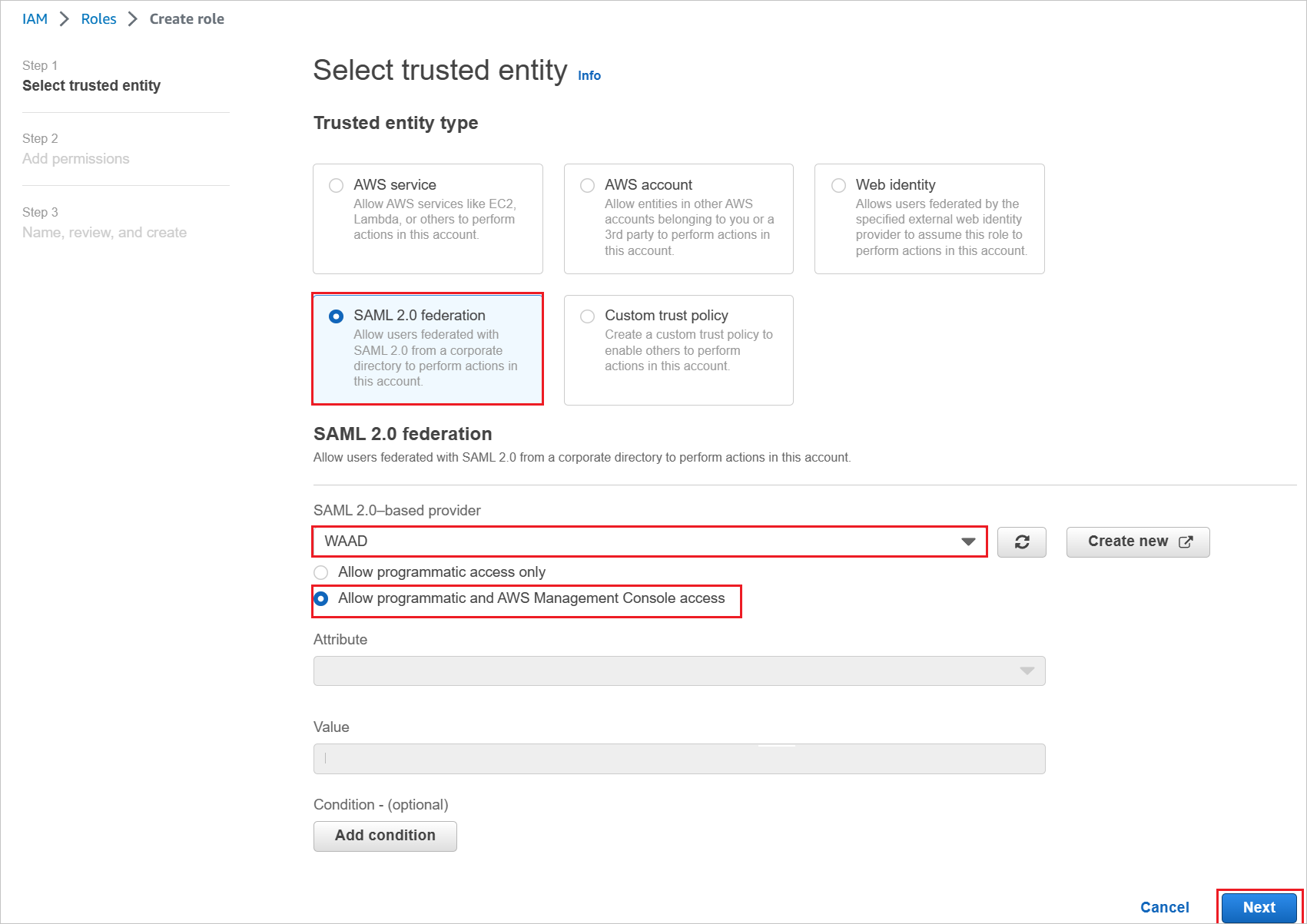

Rol oluştur sayfasında aşağıdaki adımları gerçekleştirin:

a. Güvenilir varlık türü'nü seçin, SAML 2.0 federasyonu'nı seçin.

b. SAML 2.0 tabanlı sağlayıcı altında, daha önce oluşturduğunuz SAML sağlayıcısınıseçin (örneğin: WAAD).

c. Programlı erişime ve AWS Yönetim Konsolu erişimine izin ver'i seçin.

d. İleri'yi seçin.

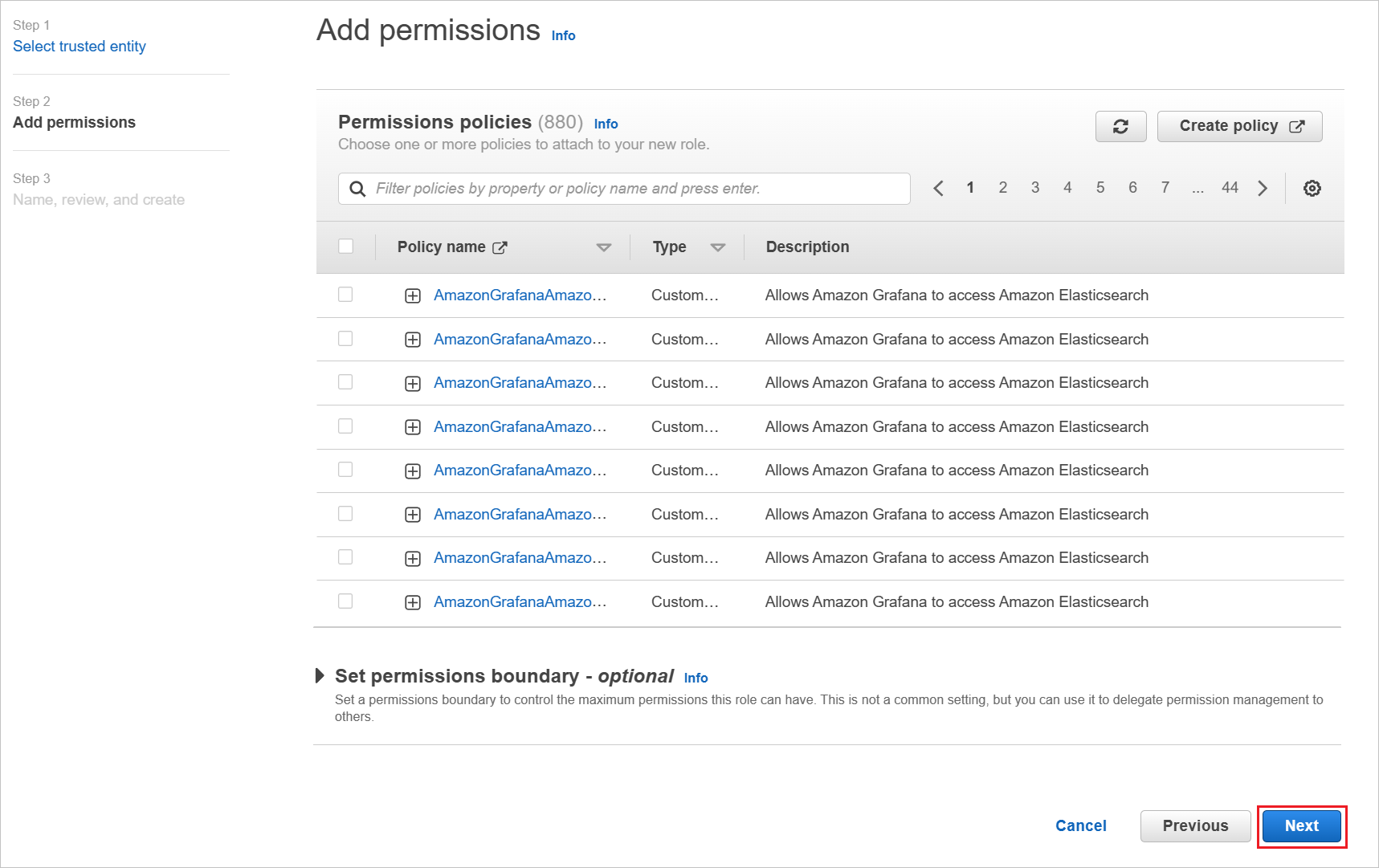

İzin ilkeleri iletişim kutusunda, kuruluşunuza göre uygun ilkeyi ekleyin. Sonra İleri'yi seçin.

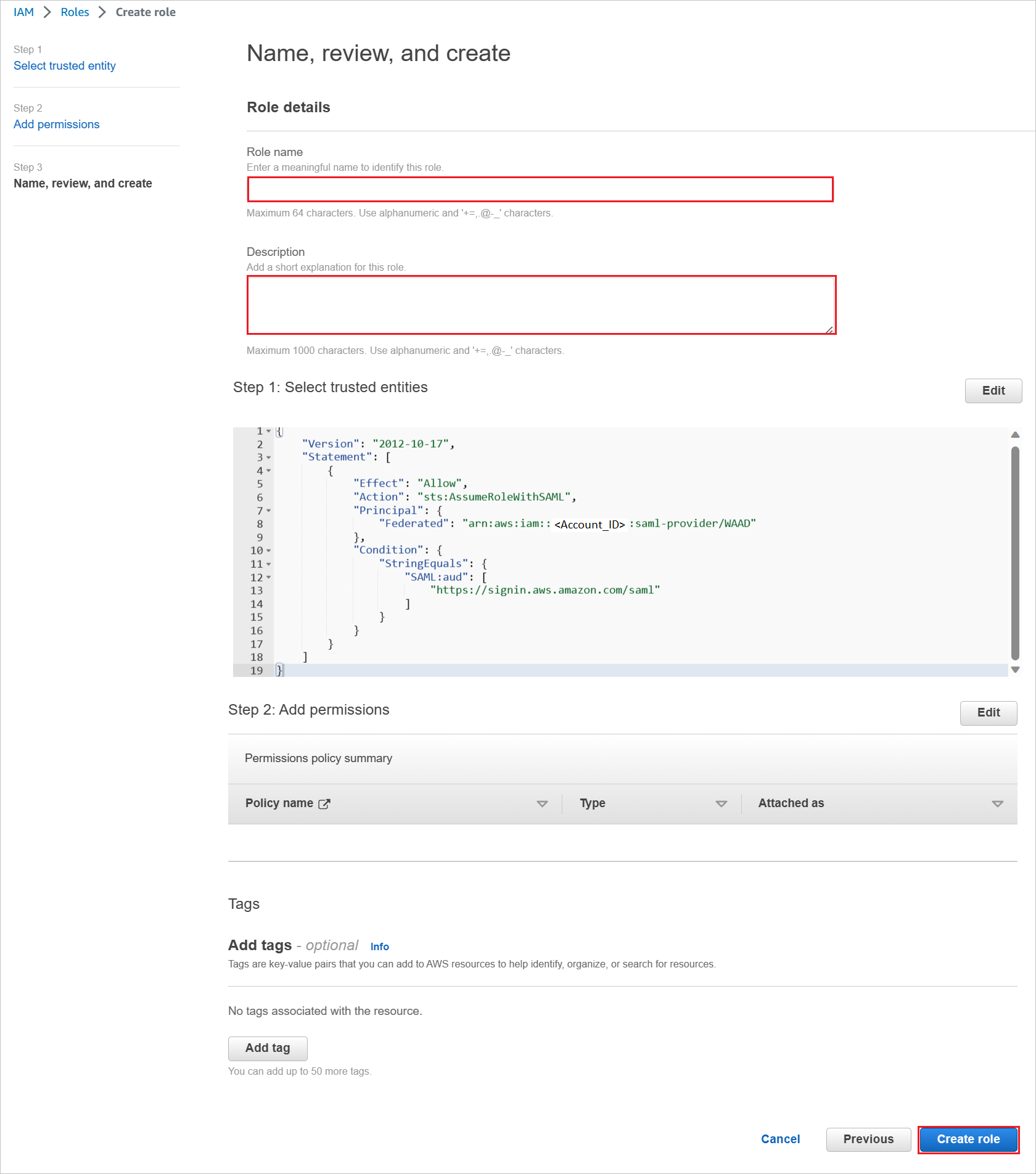

Gözden Geçir iletişim kutusunda aşağıdaki adımları gerçekleştirin:

a. Rol adı alanına rol adınızı girin.

b. Açıklama alanına rol açıklamasını girin.

c. Rol oluştur'u seçin.

d. Gerektiği kadar rol oluşturun ve bunları kimlik sağlayıcısına eşleyin.

Microsoft Entra kullanıcı sağlamada AWS hesabından rolleri getirmek için AWS hizmet hesabı kimlik bilgilerini kullanın. Bunun için AWS konsol giriş sayfası'nı açın.

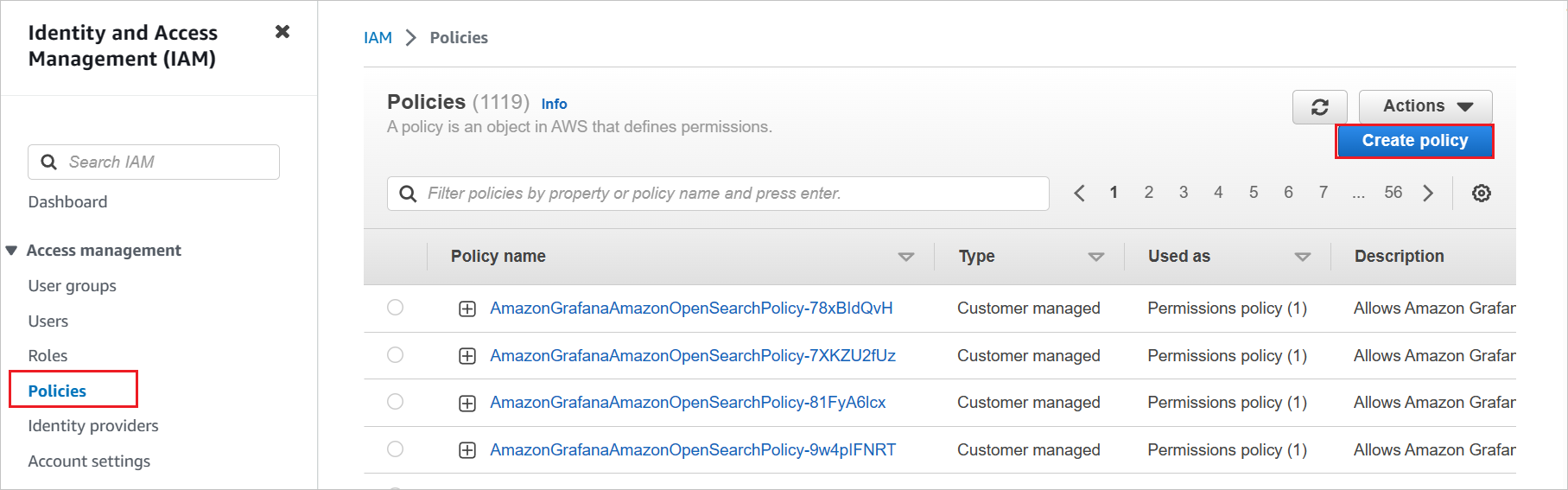

IAM bölümünde İlkeler'i seçin ve İlke oluştur'a tıklayın.

AWS hesaplarından tüm rolleri getirmek için kendi ilkenizi oluşturun.

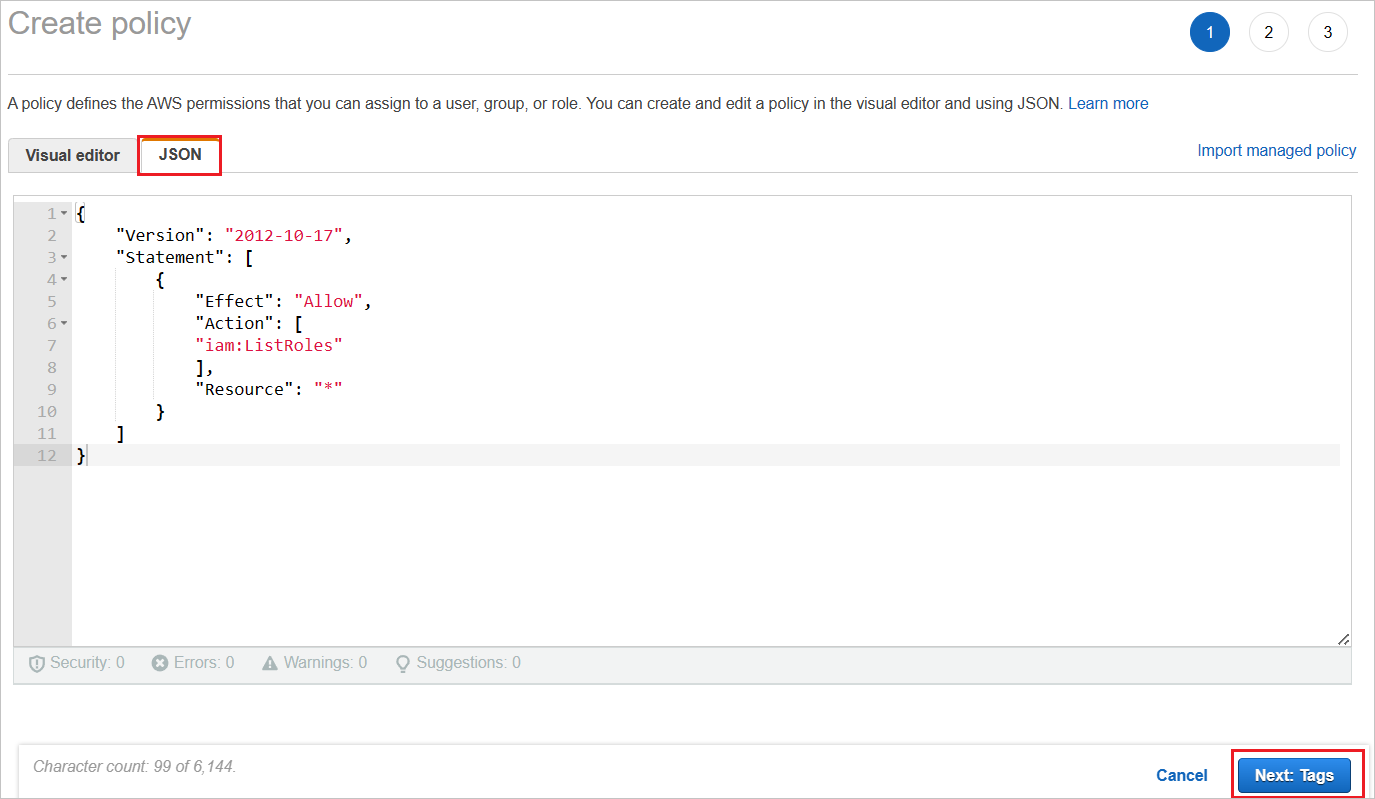

a. İlke oluştur'da JSON sekmesini seçin.

b. İlke belgesine aşağıdaki JSON'u ekleyin:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "iam:ListRoles" ], "Resource": "*" } ] }c. İleri: Etiketler'e tıklayın.

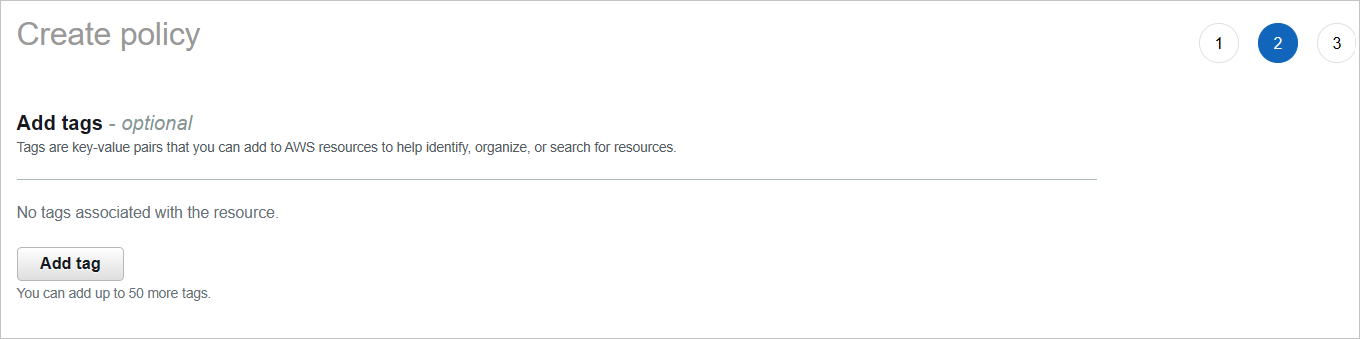

Ayrıca aşağıdaki sayfaya gerekli etiketleri ekleyebilir ve İleri: Gözden Geçir'e tıklayabilirsiniz.

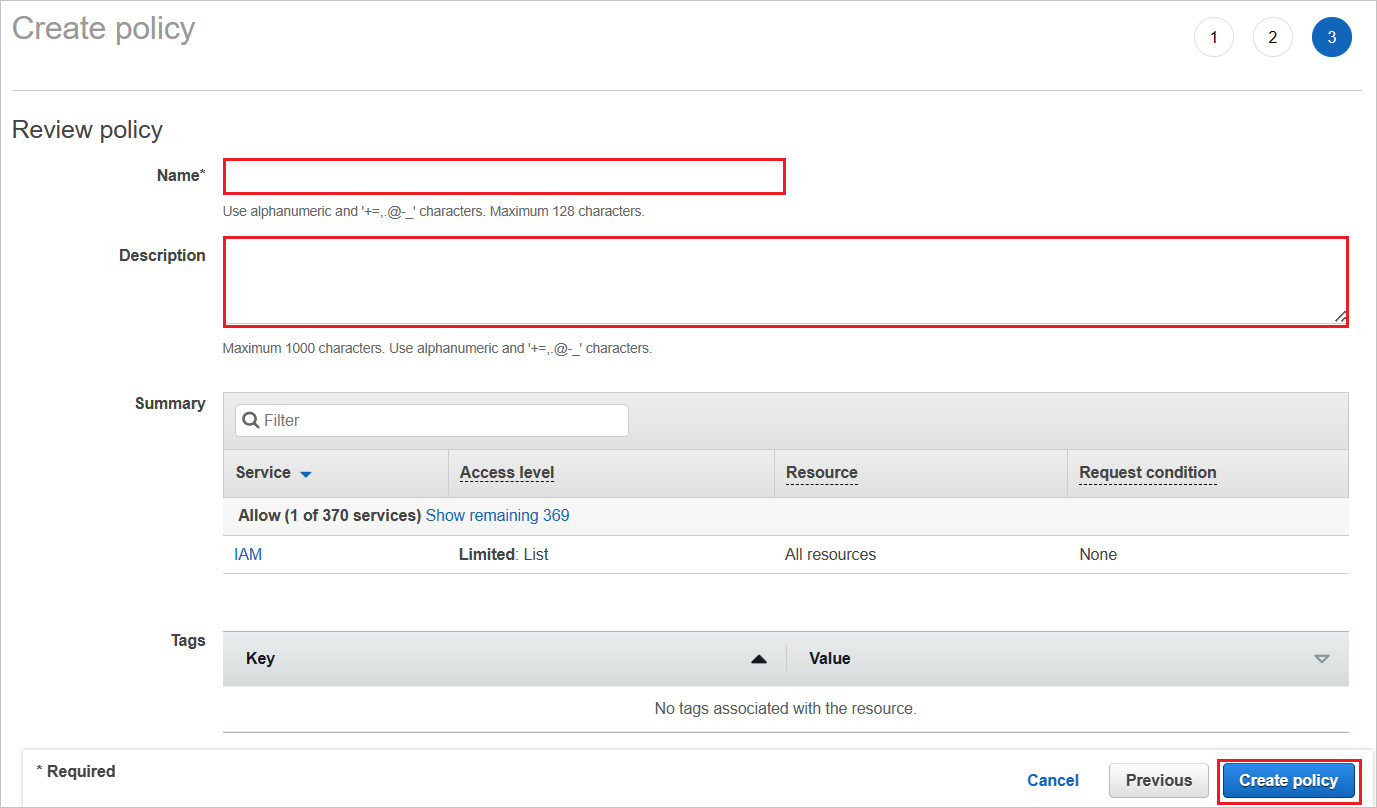

Yeni ilkeyi tanımlayın.

a. Ad alanına AzureAD_SSOUserRole_Policy girin.

b. Açıklama alanına Bu ilkenin aws hesaplarından rolleri getirmesine izin verir yazın.

c. İlke oluştur'u seçin.

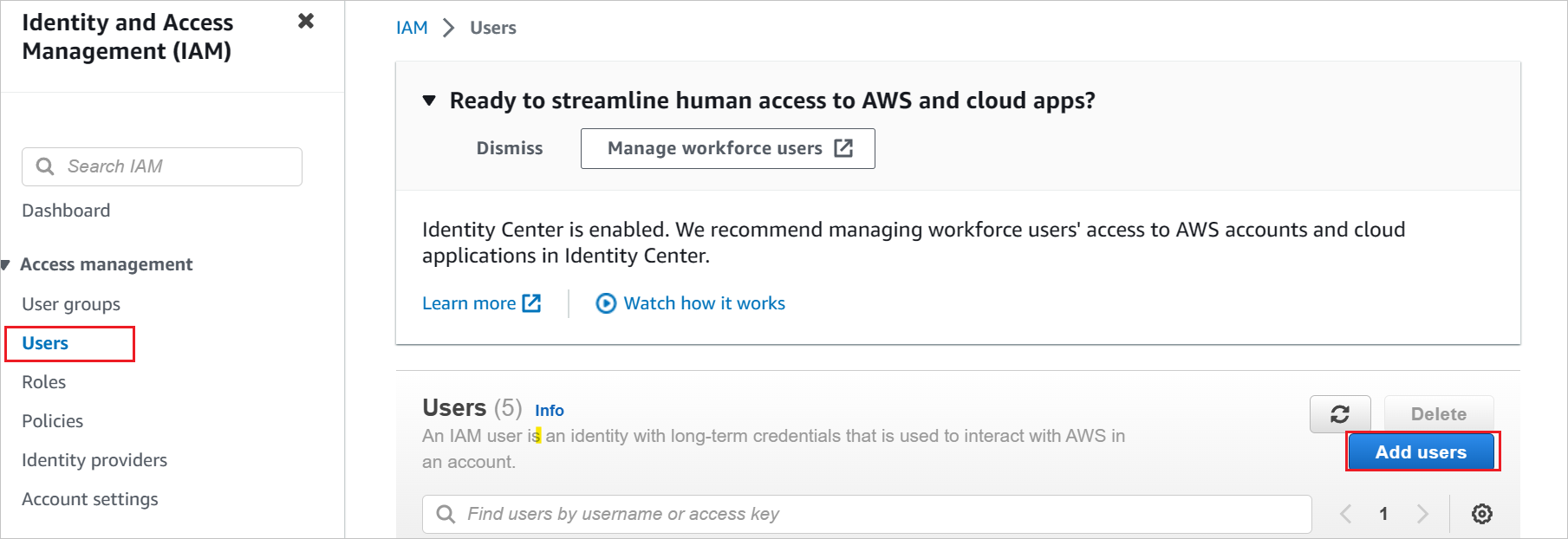

AWS IAM hizmetinde yeni bir kullanıcı hesabı oluşturun.

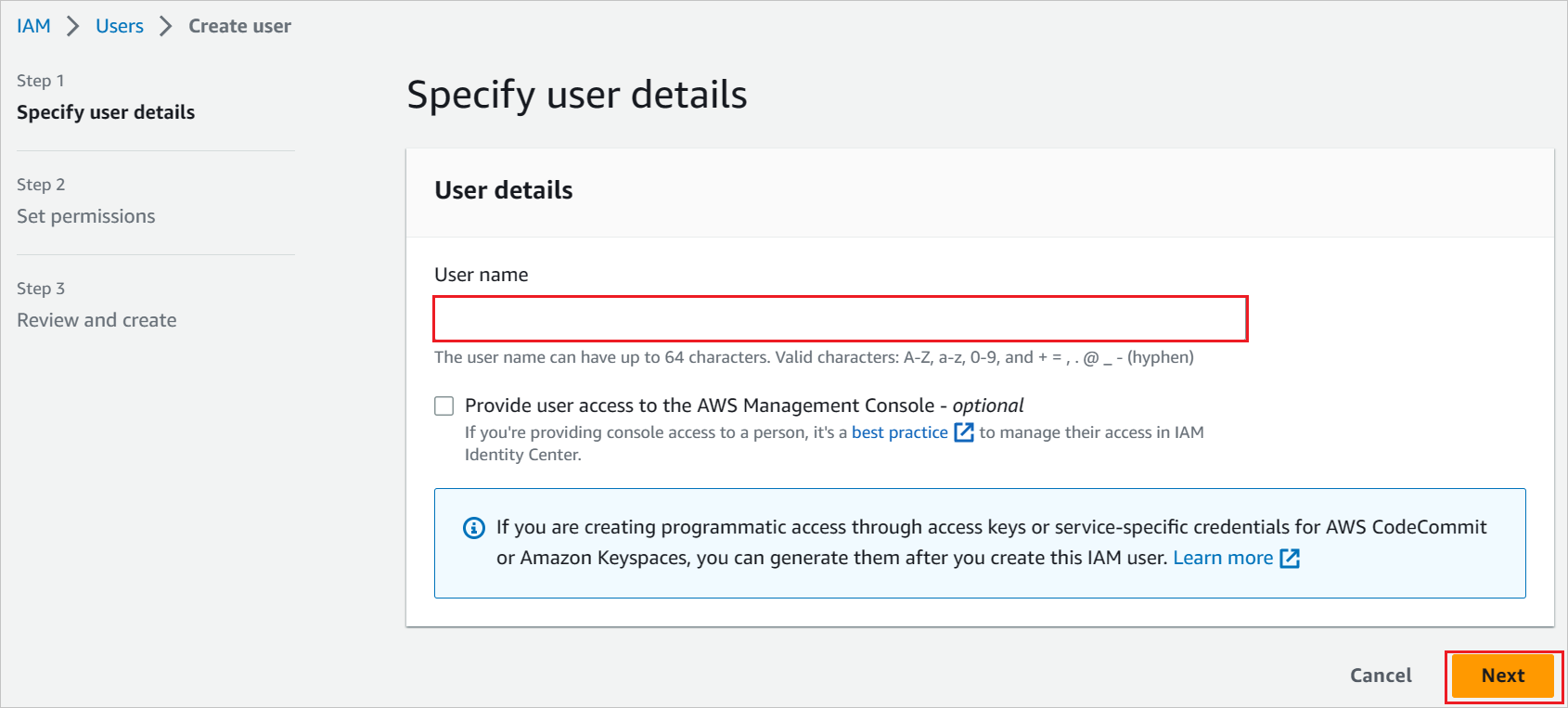

a. AWS IAM konsolunda Kullanıcılar'ı seçin ve Kullanıcı ekle'ye tıklayın.

b. Kullanıcı ayrıntılarını belirtin bölümünde kullanıcı adını AzureADRoleManager olarak girin ve İleri'yi seçin.

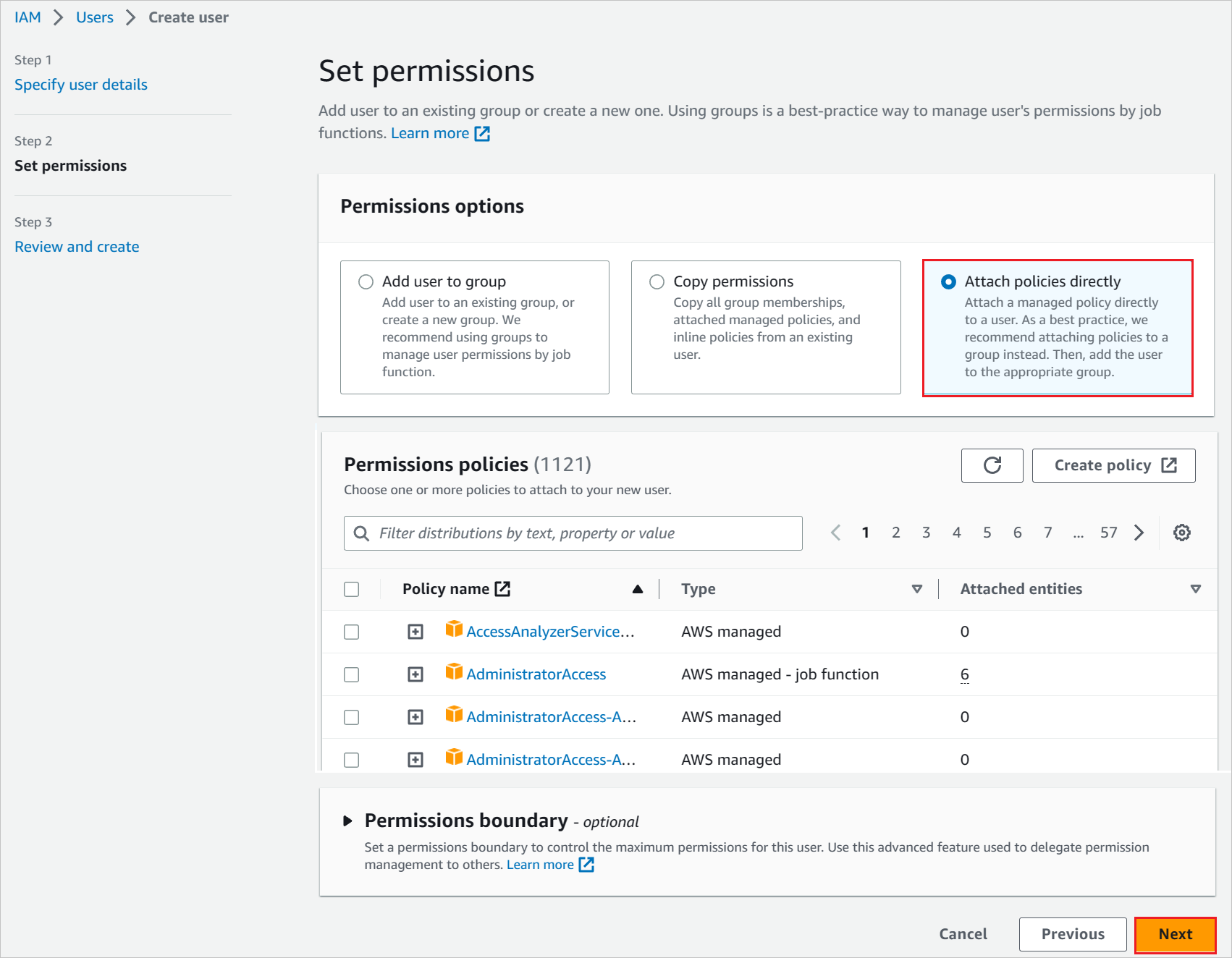

c. Bu kullanıcı için yeni bir ilke oluşturun.

d. Mevcut ilkeleri doğrudan ekle'yi seçin.

e. yeni oluşturulan ilkeyi AzureAD_SSOUserRole_Policy filtre bölümünde arayın.

f. İlkeyi ve ardından İleri'yi seçin.

Seçimlerinizi gözden geçirin ve Kullanıcı oluştur'u seçin.

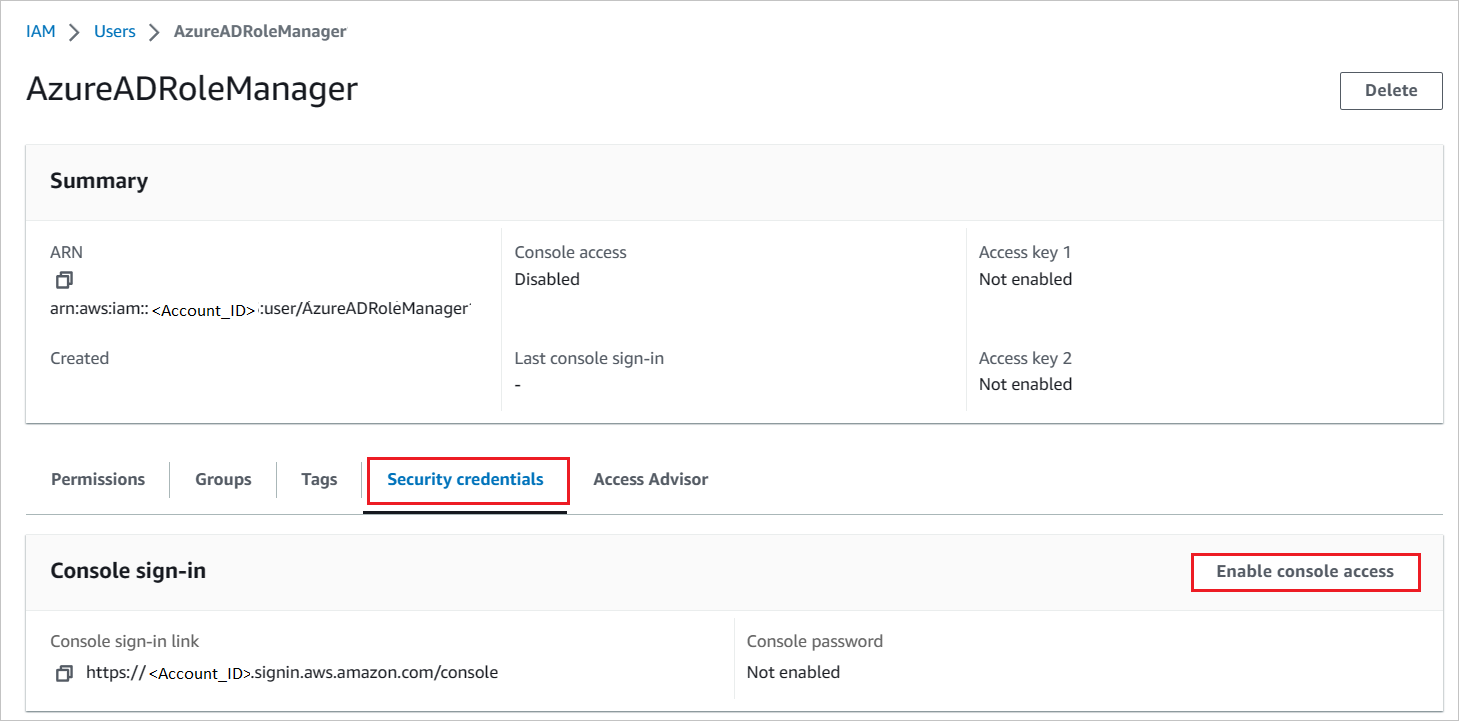

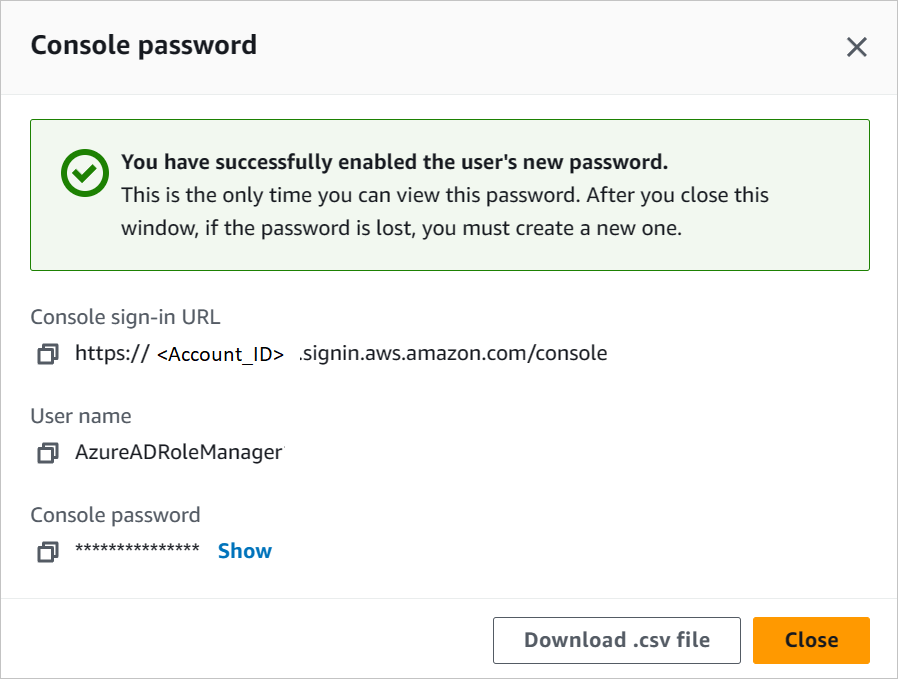

Kullanıcının kimlik bilgilerini indirmek için Güvenlik kimlik bilgileri sekmesinde konsol erişimini etkinleştirin.

Rolleri AWS konsolundan getirmek için bu kimlik bilgilerini Microsoft Entra kullanıcı sağlama bölümüne girin.

Not

AWS SSO'nun yapılandırılması için AWS'nin bir dizi izni/limt gereklidir. AWS sınırları hakkında daha fazla bilgi edinmek için lütfen bu sayfaya bakın.

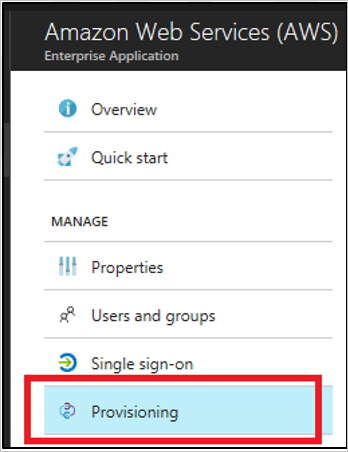

AWS Tek Hesap Erişiminde rol sağlamayı yapılandırma

Microsoft Entra yönetim portalının AWS uygulamasında Sağlama'ya gidin.

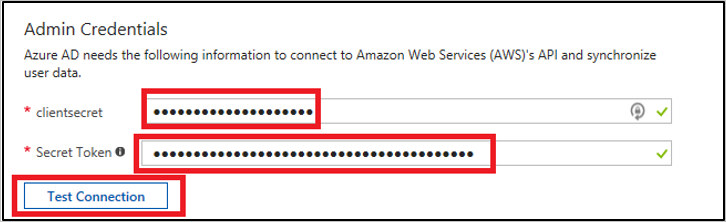

Erişim anahtarını ve gizli diziyi sırasıyla clientsecret ve Gizli Anahtar Belirteci alanlarına girin.

a. clientsecret alanına AWS kullanıcı erişim anahtarını girin.

b. Gizli Dizi Belirteci alanına AWS kullanıcı gizli dizisini girin.

c. Bağlantıyı Sına'yı seçin.

d. Kaydet'i seçerek ayarı kaydedin.

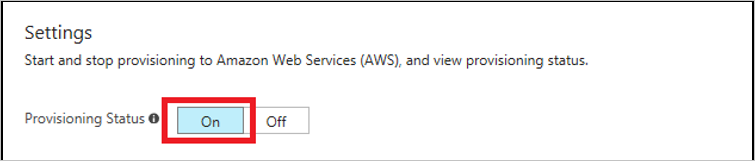

Ayarlar bölümünde Sağlama Durumu için Açık'ı seçin. Ardından Kaydet'i seçin.

Not

Sağlama hizmeti rolleri yalnızca AWS'den Microsoft Entra Id'ye aktarır. Hizmet, Microsoft Entra Id'den AWS'ye kullanıcı ve grup sağlamaz.

Not

Sağlama kimlik bilgilerini kaydettikten sonra ilk eşitleme döngüsünün çalışmasını beklemeniz gerekir. Eşitleme işleminin tamamlanması genellikle yaklaşık 40 dakika sürer. Durumu, Sağlama sayfasının en altında, Geçerli Durum'un altında görebilirsiniz.

AWS Tek Hesap erişim testi kullanıcısı oluşturma

Bu bölümün amacı, AWS Tek Hesap Erişimi'nde B.Simon adlı bir kullanıcı oluşturmaktır. AWS Tek Hesap Erişimi'nin SSO için kendi sisteminde bir kullanıcı oluşturulmasına gerek yoktur, bu nedenle burada herhangi bir işlem yapmanız gerekmez.

SSO'ları test edin

Bu bölümde, Microsoft Entra çoklu oturum açma yapılandırmanızı aşağıdaki seçeneklerle test edin.

SP başlatıldı:

Bu uygulamayı test et'e tıklayın, bu, oturum açma akışını başlatabileceğiniz AWS Tek Hesaplı Erişim Oturum Açma URL'sine yönlendirilir.

DOĞRUDAN AWS Tek Hesap Erişimi Oturum Açma URL'sine gidin ve oturum açma akışını buradan başlatın.

IDP başlatıldı:

- Bu uygulamayı test et'e tıkladığınızda SSO'nun ayarlandığı AWS Tek Hesap Erişimi'nde otomatik olarak oturum açmanız gerekir.

Uygulamayı herhangi bir modda test etmek için Microsoft Uygulamalarım de kullanabilirsiniz. Uygulamalarım AWS Tek Hesap Erişimi kutucuğuna tıkladığınızda SP modunda yapılandırıldıysa oturum açma akışını başlatmanız için uygulama oturum açma sayfasına yönlendirilirsiniz ve IDP modunda yapılandırıldıysanız, SSO'nun ayarlandığı AWS Tek Hesap Erişimi'nde otomatik olarak oturum açmanız gerekir. Uygulamalarım hakkında daha fazla bilgi için bkz. Uygulamalarım giriş.

Bilinen sorunlar

AWS Tek Hesap Erişimi sağlama tümleştirmesi AWS Çin bölgelerinde kullanılamaz.

Sağlama bölümünde Eşlemeler alt bölümünde "Yükleniyor..." iletisini alır ve öznitelik eşlemelerini hiçbir zaman görüntülemez. Bugün desteklenen tek sağlama iş akışı, bir kullanıcı veya grup ataması sırasında seçim için AWS'den Microsoft Entra Id'ye rollerin içeri aktarılmasıdır. Bunun öznitelik eşlemeleri önceden belirlenmiştir ve yapılandırılamaz.

Sağlama bölümü, aynı anda tek bir AWS kiracısı için yalnızca bir kimlik bilgisi kümesi girmeyi destekler. İçeri aktarılan tüm roller, AWS kiracısı için Microsoft Entra ID

servicePrincipalnesnesinin özelliğine yazılırappRoles.Sağlama için galeriden Microsoft Entra Id'ye birden çok AWS kiracısı (ile

servicePrincipalstemsil edilir) eklenebilir. Bununla birlikte, SSO için kullanılan tekservicePrincipalbir aws'ye sağlama için kullanılan birden çok AWS'denservicePrincipalsiçeri aktarılan rollerin tümünü otomatik olarak yazamamayla ilgili bilinen bir sorun vardır.Geçici bir çözüm olarak Microsoft Graph API'sini kullanarak sağlamanın

appRolesyapılandırıldığı her AWS'yeservicePrincipaliçeri aktarılanların tümünü ayıklayabilirsiniz. Daha sonra bu rol dizelerini SSO'nun yapılandırıldığı AWS'yeservicePrincipalekleyebilirsiniz.Rollerin AWS'den Microsoft Entra Id'ye aktarılmaya uygun olması için aşağıdaki gereksinimleri karşılaması gerekir:

- Rollerin AWS'de tanımlanmış tam olarak bir saml sağlayıcısı olmalıdır

- Rol için ARN'nin (Amazon Kaynak Adı) ve ilişkili saml sağlayıcısının ARN'sinin birleşik uzunluğu 240 karakterden az olmalıdır.

Değişiklik günlüğü

- 12.01.2020 - Rol uzunluğu sınırı 119 karakterden 239 karaktere yükseltildi.

Sonraki adımlar

AWS Tek Hesap Erişimi'ni yapılandırdıktan sonra, kuruluşunuzun hassas verilerini gerçek zamanlı olarak sızdırmayı ve sızmayı koruyan Oturum Denetimi'ni zorunlu kılabilirsiniz. Oturum Denetimi Koşullu Erişim'den genişletir. Bulut için Microsoft Defender Uygulamaları ile oturum denetimini zorunlu kılmayı öğrenin.