Azure yönetim grupları nedir?

Kuruluşunuzun birçok Azure aboneliği varsa, bu abonelikler için erişimi, ilkeleri ve uyumluluğu verimli bir şekilde yönetmek için bir yönteme ihtiyacınız olabilir. Yönetim grupları aboneliklerin üzerinde bir idare kapsamı sağlar. Abonelikleri yönetim grupları halinde düzenlersiniz; uyguladığınız idare koşulları, ilişkili tüm aboneliklere devralma yoluyla art arda uygulanır.

Yönetim grupları, sahip olabileceğiniz abonelik türleri ne olursa olsun kurumsal düzeyde yönetim sağlar. Ancak, tek bir yönetim grubundaki tüm aboneliklerin aynı Azure Active Directory (Azure AD) kiracıya güvenmesi gerekir.

Örneğin, sanal makine (VM) oluşturma işlemi için kullanılabilir olan bölgeleri sınırlayan bir yönetim grubuna ilkeleri uygulayabilirsiniz. Bu ilke tüm iç içe yönetim gruplarına, aboneliklere ve kaynaklara uygulanır ve yalnızca yetkili bölgelerde VM oluşturulmasına izin verir.

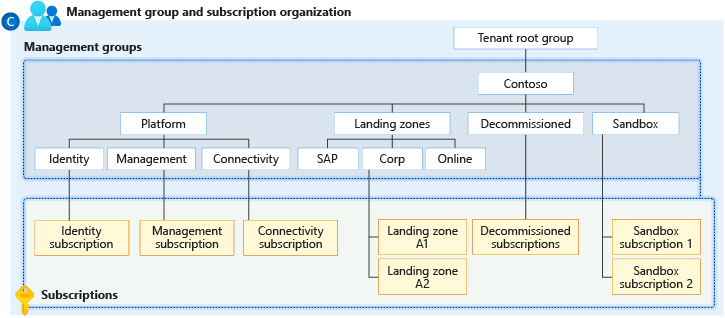

Yönetim grupları ve abonelikler hiyerarşisi

Birleşik ilke ve erişim yönetimi için kaynaklarınızı bir hiyerarşi altında düzenlemek amacıyla yönetim grupları ve aboneliklerden oluşan esnek bir yapı inşa edebilirsiniz. Aşağıdaki diyagramda, yönetim grupları kullanılarak idare amaçlı bir hiyerarşi oluşturma örneği gösterilmektedir.

Hem yönetim gruplarını hem de abonelikleri barındıran kök yönetim grubunun diyagramı. Bazı alt yönetim grupları yönetim gruplarını, bazıları abonelikleri tutarken bazıları her ikisini de barındırabilir. Örnek hiyerarşisindeki örneklerden biri, alt düzeyi tüm abonelikler olan dört yönetim grubu düzeyidir.

Örneğin, "Corp" adlı yönetim grubundaki VM konumlarını Batı ABD bölgesiyle sınırlayan bir ilke uygulayan bir hiyerarşi oluşturabilirsiniz. Bu ilke, söz konusu yönetim grubunun alt öğesi olan tüm Kurumsal Anlaşma (EA) aboneliklerini devralır ve bu abonelikler altındaki tüm VM'lere uygulanır. Bu güvenlik ilkesi, kaynak veya abonelik sahibi tarafından değiştirilemez ve idarenin iyileştirilmesine olanak sağlar.

Not

Yönetim grupları şu anda Microsoft Müşteri Sözleşmesi (MCA) abonelikleri için Maliyet Yönetimi özelliklerinde desteklenmemektedir.

Yönetim gruplarını kullanacağınız başka bir senaryo ise birden fazla aboneliğe kullanıcı erişimi sağlamaktır. Birden çok aboneliği bu yönetim grubu altına taşıyarak, yönetim grubunda bir Azure rol ataması oluşturabilirsiniz ve bu atama tüm aboneliklere bu erişimi devralır. Yönetim grubundaki bir atama, kullanıcıların farklı abonelikler üzerinden Azure RBAC betiği uygulamak yerine ihtiyaç duydukları her şeye erişmesini sağlayabilir.

Yönetim gruplarıyla ilgili önemli olgular

- Tek bir dizinde 10.000 yönetim grubu desteklenebilir.

- Bir yönetim grubu en fazla altı derinlik düzeyini destekleyebilir.

- Bu sınır, Kök düzeyini veya abonelik düzeyini içermez.

- Her yönetim grubu ve abonelik yalnızca bir üst öğeyi destekler.

- Her yönetim grubunun birçok alt öğesi olabilir.

- Tüm abonelikler ve yönetim grupları, her bir dizindeki tek bir hiyerarşi içinde yer alır. Bkz. Kök yönetim grubu hakkında önemli bilgiler.

Her dizin için kök yönetim grubu

Her dizine kök yönetim grubu adlı tek bir üst düzey yönetim grubu verilir. Kök yönetim grubu, tüm yönetim gruplarının ve aboneliklerin buna katlanmış olması için hiyerarşide yerleşiktir. Bu kök yönetim grubu, genel ilkelerin ve Azure rol atamalarının dizin düzeyinde uygulanmasını sağlar. Başlangıçta Azure AD Genel Yöneticisinin bu kök grubunun Kullanıcı Erişimi Yönetici rolüne kendisini yükseltmesi gerekir. Yönetici, erişimi yükseltdikten sonra hiyerarşiyi yönetmek için diğer dizin kullanıcılarına veya gruplarına herhangi bir Azure rolü atayabilir. Yönetici olarak hesabınızı kök yönetim grubunun sahibi olarak atayabilirsiniz.

Kök yönetim grubu hakkında önemli bilgiler

- Varsayılan olarak, kök yönetim grubunun görünen adı Kiracı kök grubudur ve kendisini bir yönetim grubu olarak çalıştırır. Kimlik, Azure Active Directory (Azure AD) kiracı kimliğiyle aynı değerdir.

- Görünen adı değiştirmek için hesabınıza kök yönetim grubunda Sahip veya Katkıda Bulunan rolü atanmalıdır. Yönetim grubunun adını güncelleştirmek için bkz . Yönetim grubunun adını değiştirme.

- Diğer yönetim gruplarının aksine kök yönetim grubu taşınamaz veya silinemez.

- Tüm abonelikler ve yönetim grupları dizindeki tek bir kök yönetim grubuna katlanır.

- Dizindeki tüm kaynaklar, genel yönetim için kök yönetim grubu altında birleşir.

- Yeni abonelikler, oluşturulduğunda kök yönetim grubuna otomatik olarak eklenir.

- Tüm Azure müşterileri kök yönetim grubunu görebilir ancak tüm müşteriler o kök yönetim grubunu yönetmek için erişime sahip değildir.

- Bir aboneliğe erişimi olan herkes bu aboneliğin hiyerarşide bulunduğu bağlamı görebilir.

- Kök yönetim grubuna hiç kimsenin varsayılan erişimi yoktur. Erişim kazanmak için yalnızca Azure AD Genel Yöneticileri kendi rollerini yükseltebilir. Kök yönetim grubuna erişen genel yöneticiler, bunu yönetmek için diğer kullanıcılara herhangi bir Azure rolü atayabilir.

Önemli

Kök yönetim grubundaki kullanıcı erişimi veya ilke atamaları, dizindeki tüm kaynaklar için geçerlidir. Bu nedenle, tüm müşterilerin bu kapsamda tanımlanmış öğelere sahip olma gereksinimini değerlendirmesi gerekir. Kullanıcı erişimi ve ilke atamaları yalnızca bu kapsamda "Sahip Olunması Zorunlu" olmalıdır.

Yönetim gruplarının ilk ayarı

Herhangi bir kullanıcı yönetim gruplarını kullanmaya başladığında gerçekleştirilen bir ilk ayar işlemi vardır. İlk adım, dizinde kök yönetim grubunun oluşturulmasıdır. Bu grup oluşturulduktan sonra dizinde mevcut olan tüm abonelikler, kök yönetim grubunun alt öğesi yapılır. Bu işlemin yapılmasının nedeni, bir dizin içinde yalnızca bir yönetim grubu hiyerarşisi olmasını sağlamaktır. Dizin içinde tek hiyerarşi olması, yönetim müşterilerinin dizindeki diğer müşteriler tarafından atlanamayacak genel erişim ve ilkeler uygulamasına olanak tanır. Kökte atanan her şey hiyerarşinin tamamına uygulanır. Bu, söz konusu Azure AD kiracısı içindeki tüm yönetim gruplarını, abonelikleri, kaynak gruplarını ve kaynakları içerir.

Yönetim grubu erişimi

Azure yönetim grupları, tüm kaynak erişimleri ve rol tanımları için Azure rol tabanlı erişim denetimini (Azure RBAC) destekler. Bu izinler, hiyerarşide mevcut olan alt kaynaklara devredilir. Herhangi bir Azure rolü, hiyerarşiyi kaynaklara devralacak bir yönetim grubuna atanabilir. Örneğin, Azure rolü VM katkıda bulunanı bir yönetim grubuna atanabilir. Bu rolün yönetim grubunda hiçbir eylemi yoktur, ancak bu yönetim grubu altındaki tüm VM'lere devralınır.

Aşağıdaki grafikte rollerin listesi ve yönetim gruplarında desteklenen eylemler gösterilmektedir.

| Azure Rol Adı | Oluşturma | Yeniden Adlandır | Taşı** | Sil | Erişim Ata | İlke Ata | Okundu |

|---|---|---|---|---|---|---|---|

| Sahip | X | X | X | X | X | X | X |

| Katılımcı | X | X | X | X | X | ||

| MG Katılımcısı* | X | X | X | X | X | ||

| Okuyucu | X | ||||||

| MG Okuyucusu* | X | ||||||

| Kaynak İlkesine Katkıda Bulunan | X | ||||||

| Kullanıcı Erişimi Yöneticisi | X | X |

*: Yönetim Grubu Katkıda Bulunanı ve Yönetim Grubu Okuyucusu rolleri, kullanıcıların bu eylemleri yalnızca yönetim grubu kapsamında gerçekleştirmesine olanak tanır.

**: Kök yönetim grubundaki rol atamalarının bir aboneliği veya yönetim grubunu bu gruba taşımak için gerekli değildir.

Hiyerarşi içindeki öğeleri taşımayla ilgili ayrıntılar için bkz. Kaynaklarınızı yönetim gruplarıyla yönetme.

Azure özel rol tanımı ve ataması

Bir yönetim grubunu Azure özel rol tanımında atanabilir kapsam olarak tanımlayabilirsiniz. Azure özel rolü daha sonra bu yönetim grubuna ve altındaki herhangi bir yönetim grubuna, aboneliğe, kaynak grubuna veya kaynağa atanabilir. Özel rol, herhangi bir yerleşik rol gibi hiyerarşiyi devralır. Özel roller ve yönetim gruplarıyla ilgili sınırlamalar hakkında bilgi için bkz . Sınırlamalar.

Örnek tanım

Özel rol tanımlama ve oluşturma, yönetim gruplarının eklenmesiyle birlikte değişmez. /providers/Microsoft.Management/managementgroups/{groupId} yönetim grubunu tanımlamak için tam yolu kullanın.

Yönetim grubunun görünen adını değil yönetim grubunun kimliğini kullanın. Her ikisi de bir yönetim grubu oluştururken özel tanımlı alanlar olduğundan bu yaygın hata oluşur.

...

{

"Name": "MG Test Custom Role",

"Id": "id",

"IsCustom": true,

"Description": "This role provides members understand custom roles.",

"Actions": [

"Microsoft.Management/managementgroups/delete",

"Microsoft.Management/managementgroups/read",

"Microsoft.Management/managementgroup/write",

"Microsoft.Management/managementgroup/subscriptions/delete",

"Microsoft.Management/managementgroup/subscriptions/write",

"Microsoft.resources/subscriptions/read",

"Microsoft.Authorization/policyAssignments/*",

"Microsoft.Authorization/policyDefinitions/*",

"Microsoft.Authorization/policySetDefinitions/*",

"Microsoft.PolicyInsights/*",

"Microsoft.Authorization/roleAssignments/*",

"Microsoft.Authorization/roledefinitions/*"

],

"NotActions": [],

"DataActions": [],

"NotDataActions": [],

"AssignableScopes": [

"/providers/microsoft.management/managementGroups/ContosoCorporate"

]

}

...

Rol tanımı ve atama hiyerarşisi yolunu bozmayla ilgili sorunlar

Rol tanımları, yönetim grubu hiyerarşisinin herhangi bir yerinde atanabilir kapsamdır. Asıl rol ataması alt abonelikte mevcutken bir rol tanımı üst yönetim grubunda tanımlanabilir. İki öğe arasında bir ilişki olduğundan, atamayı tanımından ayırmaya çalışırken bir hata alırsınız.

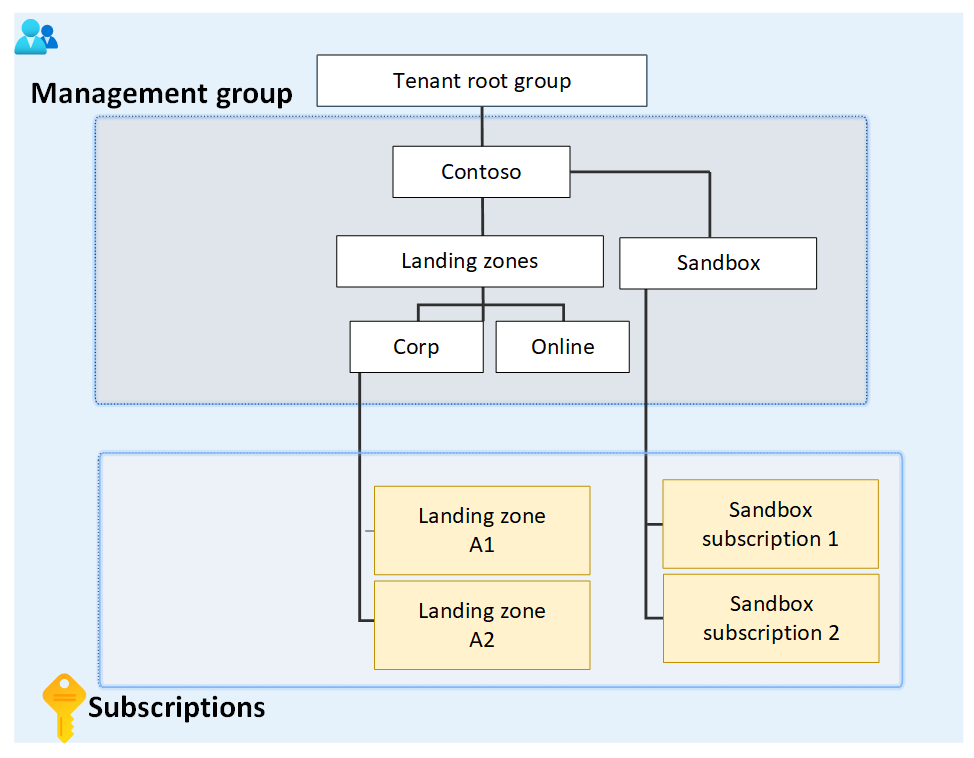

Örneğin, bir görsel için hiyerarşinin küçük bir bölümüne bakalım.

Diyagram, alt Giriş bölgeleri ve Korumalı alan yönetim gruplarıyla kök yönetim grubuna odaklanır. Giriş bölgeleri yönetim grubunda Corp ve Online adlı iki alt yönetim grubu bulunurken Korumalı Alan yönetim grubunun iki alt aboneliği vardır.

Korumalı alan yönetim grubunda tanımlanmış bir özel rol olduğunu varsayalım. Bu özel rol daha sonra iki Korumalı Alan aboneliğine atanır.

Bu aboneliklerden birini Corp yönetim grubunun alt öğesi olacak şekilde taşımaya çalışırsak, bu taşıma işlemi abonelik rolü atamasından Korumalı alan yönetim grubu rol tanımına giden yolu bozabilir. Bu senaryoda, bu ilişkiyi bozacağı için taşımaya izin verilmediğini belirten bir hata alırsınız.

Bu senaryoyı düzeltmek için birkaç farklı seçenek vardır:

- Aboneliği yeni bir üst MG'ye taşımadan önce abonelikten rol atamasını kaldırın.

- Aboneliği rol tanımının atanabilir kapsamına ekleyin.

- Rol tanımı içinde atanabilir kapsamı değiştirin. Yukarıdaki örnekte, tanımlıya hiyerarşinin her iki dalı tarafından ulaşılabilmesi için Korumalı Alan'dan atanabilir kapsamları kök yönetim grubuna güncelleştirebilirsiniz.

- Diğer dalda tanımlanan başka bir özel rol oluşturun. Bu yeni rol, rol atamasının abonelikte de değiştirilmesini gerektirir.

Sınırlamalar

Yönetim gruplarında özel roller kullanılırken mevcut olan sınırlamalar vardır.

- Yeni rolün atanabilir kapsamlarında yalnızca bir yönetim grubu tanımlayabilirsiniz. Bu sınırlama, rol tanımlarının ve rol atamalarının bağlantısının kesildiği durumların sayısını azaltmak için geçerlidir. Bu durum, rol ataması olan bir abonelik veya yönetim grubu rol tanımına sahip olmayan farklı bir üst öğeye geçtiğinde ortaya çıkar.

DataActionsiçeren özel roller yönetim grubu kapsamında atanamaz. Daha fazla bilgi için bkz . Özel rol sınırları.- Azure Resource Manager, rol tanımının atanabilir kapsamında yönetim grubunun varlığını doğrulamaz. Listelenen bir yazım hatası veya yanlış bir yönetim grubu kimliği varsa rol tanımı oluşturulmaya devam edilir.

Yönetim gruplarını ve abonelikleri taşıma

Bir yönetim grubunu veya aboneliği başka bir yönetim grubunun alt öğesi olarak taşımak için üç kuralın doğru olarak değerlendirilmesi gerekir.

Taşıma eylemini yapıyorsanız şunları yapmanız gerekir:

- Alt abonelik veya yönetim grubu üzerinde yönetim grubu yazma ve rol ataması yazma izinleri.

- Yerleşik rol örneği: Sahip

- Yönetim grubu yazma erişimi hedef üst yönetim grubunda.

- Yerleşik rol örneği: Sahip, Katkıda Bulunan, Yönetim Grubu Katkıda Bulunanı

- Mevcut üst yönetim grubunda yönetim grubu yazma erişimi.

- Yerleşik rol örneği: Sahip, Katkıda Bulunan, Yönetim Grubu Katkıda Bulunanı

Özel durum: Hedef veya mevcut üst yönetim grubu kök yönetim grubuysa, izin gereksinimleri geçerli değildir. Kök yönetim grubu tüm yeni yönetim grupları ve abonelikler için varsayılan giriş noktası olduğundan, öğeyi taşımak için bu grupta izinlere ihtiyacınız yoktur.

Abonelikte Sahip rolü geçerli yönetim grubundan devralındıysa taşıma hedefleriniz sınırlıdır. Aboneliği yalnızca Sahip rolüne sahip olduğunuz başka bir yönetim grubuna taşıyabilirsiniz. Aboneliğin sahipliğini kaybedeceğiniz için bunu Katkıda Bulunan olduğunuz bir yönetim grubuna taşıyamazsınız. Aboneliğin Sahip rolüne doğrudan atandıysanız (yönetim grubundan devralınmıyorsa), bunu Katkıda Bulunan rolünün atandığı herhangi bir yönetim grubuna taşıyabilirsiniz.

Önemli

Azure Resource Manager, yönetim grubu hiyerarşi ayrıntılarını 30 dakikaya kadar önbelleğe alır. Sonuç olarak, bir yönetim grubunun taşınması hemen Azure portalına yansıtılmayabilir.

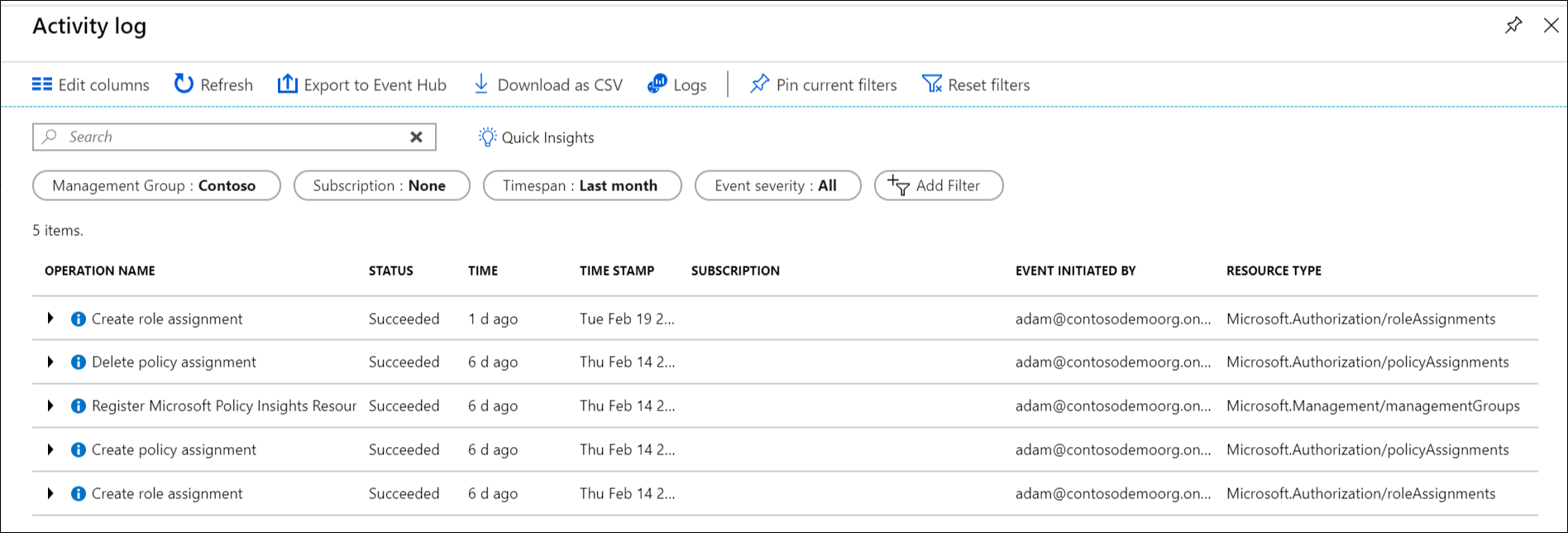

Etkinlik günlüklerini kullanarak yönetim gruplarını denetleme

Yönetim grupları Azure Etkinlik günlüğünde desteklenir. Yönetim grubunda gerçekleşen tüm olayları, diğer Azure kaynaklarıyla aynı merkezi konumda arayabilirsiniz. Örneğin, belirli bir yönetim grubunda yapılan tüm rol atamalarını veya ilke atama değişikliklerini görebilirsiniz.

Azure portalı dışındaki yönetim gruplarını sorgulamak istediğinizde, yönetim gruplarının hedef kapsamı "/providers/Microsoft.Management/managementGroups/{management-group-id}" gibi görünür.

Not

Azure Resource Manager REST API'sini kullanarak bir yönetim grubunda tanılama ayarlarını etkinleştirerek ilgili Azure Etkinlik günlüğü girdilerini Log Analytics çalışma alanına, Azure Depolama veya Azure Olay Hub'ına gönderebilirsiniz. Daha fazla bilgi için bkz. Yönetim Grubu Tanılama Ayarlar - Oluşturma veya Güncelleştirme.

Sonraki adımlar

Yönetim grupları hakkında daha fazla bilgi almak için bkz.:

- Azure kaynaklarını düzenlemek için yönetim grupları oluşturma

- Yönetim gruplarınızı değiştirme, silme veya yönetme

- Kaynak hiyerarşinizi koruma seçeneklerine bakın