Azure RBAC için en iyi yöntemler

Bu makalede, Azure rol tabanlı erişim denetimini (Azure RBAC) kullanmaya yönelik bazı en iyi yöntemler açıklanmaktadır. Bu en iyi yöntemler, Azure RBAC deneyimimizden ve sizin gibi müşterilerin deneyimlerinden türetilmiştir.

Yalnızca kullanıcıların ihtiyaç duyduğu erişimi verme

Azure RBAC kullanarak ekibiniz içinde görevleri ayırabilir, bu işlere gerek duyan kişilere sadece erişim miktarını verebilirsiniz. Herkese Azure aboneliğiniz veya kaynaklarınızda sınırsız izin vermek yerine belirli eylemlere yalnızca belirli kapsamlarda izin verebilirsiniz.

Erişim denetimi stratejinizi planlarken en iyi yöntem, kullanıcılara yalnızca işlerini yapmak için gerekli olan ayrıcalığı tanımaktır. Başlangıçta bunu yapmak daha uygun görünse bile daha geniş kapsamlarda daha geniş roller atamaktan kaçının. Özel roller oluştururken yalnızca kullanıcıların ihtiyaç duyduğu izinleri ekleyin. Rolleri ve kapsamları sınırlayarak, güvenlik sorumlusunun gizliliği ihlal edilirse hangi kaynakların risk altında olduğunu sınırlandırmış olursunuz.

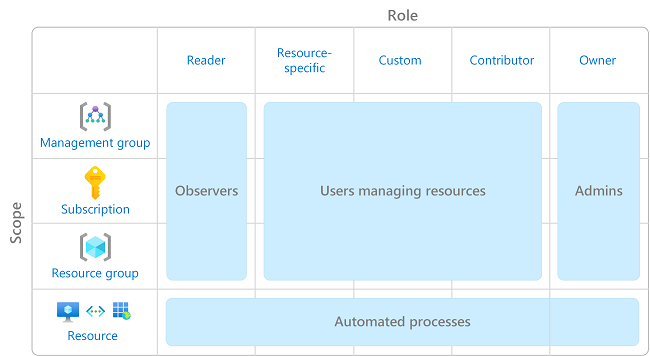

Aşağıdaki diyagramda Azure RBAC kullanımı için önerilen bir desen gösterilmektedir.

Rolleri atama hakkında bilgi için bkz . Azure portalını kullanarak Azure rolleri atama.

Abonelik sahibi sayısını sınırlama

Gizliliği tehlikeye giren bir sahibin ihlal olasılığını azaltmak için en fazla 3 abonelik sahibiniz olmalıdır. Bu öneri Bulut için Microsoft Defender izlenebilir. Bulut için Defender'daki diğer kimlik ve erişim önerileri için bkz. Güvenlik önerileri - başvuru kılavuzu.

Ayrıcalıklı yönetici rolü atamalarını sınırla

Bazı roller ayrıcalıklı yönetici rolleri olarak tanımlanır. Güvenlik duruşunuzu geliştirmek için aşağıdaki eylemleri gerçekleştirmeyi göz önünde bulundurun:

- Gereksiz ayrıcalıklı rol atamalarını kaldırın.

- Bunun yerine bir iş işlevi rolü kullanılabildiğinde ayrıcalıklı yönetici rolü atamaktan kaçının.

- Ayrıcalıklı yönetici rolü atamanız gerekiyorsa, yönetim grubu veya abonelik gibi daha geniş bir kapsam yerine kaynak grubu veya kaynak gibi dar bir kapsam kullanın.

- Rol atamaları oluşturma iznine sahip bir rol atıyorsanız, rol atamasını kısıtlamak için bir koşul eklemeyi göz önünde bulundurun. Daha fazla bilgi için bkz . Azure rol atama yönetimini koşulları olan diğer kişilere devretme.

Daha fazla bilgi için bkz . Ayrıcalıklı yönetici rolü atamalarını listeleme veya yönetme.

Microsoft Entra Privileged Identity Management kullanma

Ayrıcalıklı hesapları kötü amaçlı siber saldırılara karşı korumak için Microsoft Entra Privileged Identity Management'ı (PIM) kullanarak ayrıcalıkların açığa çıkarma süresini düşürebilir ve raporlar ve uyarılar aracılığıyla kullanımlarına ilişkin görünürlüğünüzü artırabilirsiniz. PIM, Microsoft Entra Id ve Azure kaynaklarına tam zamanında ayrıcalıklı erişim sağlayarak ayrıcalıklı hesapların korunmasına yardımcı olur. Erişim, ayrıcalıkların otomatik olarak iptal edilmesine neden olan zamana bağlı olabilir.

Daha fazla bilgi için bkz . Microsoft Entra Privileged Identity Management nedir?.

Kullanıcılara değil gruplara rol atama

Rol atamalarını daha yönetilebilir hale getirmek için doğrudan kullanıcılara rol atamaktan kaçının. Bunun yerine, gruplara roller atayın. Kullanıcılar yerine gruplara rol atamak, abonelik başına rol ataması sınırı olan rol atamalarının sayısını en aza indirmeye de yardımcı olur.

Rol adı yerine benzersiz rol kimliğini kullanarak rol atama

Rol adının değişebileceği birkaç durum vardır, örneğin:

- Kendi özel rolünüzü kullanıyorsunuz ve adı değiştirmeye karar verirsiniz.

- Adında (Önizleme) bulunan bir önizleme rolü kullanıyorsunuz. Rol serbest bırakıldığında, rol yeniden adlandırılır.

Bir rol yeniden adlandırılsa bile rol kimliği değişmez. Rol atamalarınızı oluşturmak için betikler veya otomasyon kullanıyorsanız, rol adı yerine benzersiz rol kimliğini kullanmak en iyi yöntemdir. Bu nedenle, bir rol yeniden adlandırılırsa betiklerinizin çalışma olasılığı daha yüksektir.

Daha fazla bilgi için bkz . Benzersiz rol kimliğini ve Azure PowerShell'i kullanarak rol atama ve Benzersiz rol kimliğini ve Azure CLI'yı kullanarak rol atama.

Özel roller oluştururken joker karakter kullanmaktan kaçının

Özel roller oluştururken, izinleri tanımlamak için joker karakteri (*) kullanabilirsiniz. Joker karakteri (*) kullanmak yerine açıkça belirtmeniz ActionsDataActions önerilir. Gelecekte Actions verilen ek erişim ve izinler veya DataActions joker karakter kullanılarak istenmeyen davranışlar olabilir. Daha fazla bilgi için bkz . Azure özel rolleri.