Uygulama idaresinde uygulama ilkeleri oluşturma

Anormal uygulama davranışını algılamaya ve makine öğrenmesi algoritmalarına göre uyarılar oluşturmaya yönelik yerleşik bir özellik kümesinin yanı sıra, uygulama idaresindeki ilkeler şunları yapmanızı sağlar:

Otomatik veya el ile düzeltme için uygulama davranışı konusunda sizi uyaran uygulama idaresi koşullarını belirtin.

Kuruluşunuz için uygulama uyumluluk ilkelerini zorunlu kılma.

Microsoft Entra ID, Google Workspace ve Salesforce'a bağlı uygulamalar için OAuth ilkeleri oluşturmak için uygulama idaresini kullanın.

Microsoft Entra Id için OAuth uygulama ilkeleri oluşturma

Microsoft Entra Id'ye bağlı uygulamalar için, özelleştirilebilir sağlanan şablonlardan uygulama ilkeleri oluşturun veya kendi özel uygulama ilkenizi oluşturun.

Azure AD uygulamaları için yeni bir uygulama ilkesi oluşturmak için Microsoft Defender XDR Uygulama idare > İlkeleri > Azure AD'ye> gidin.

Örneğin:

Yeni İlke Oluştur seçeneğini belirleyin ve aşağıdaki adımlardan birini yapın:

- Şablondan yeni bir uygulama ilkesi oluşturmak için ilgili şablon kategorisini ve ardından bu kategorideki şablonu seçin.

- Özel ilke oluşturmak için Özel kategorisini seçin.

Örneğin:

Uygulama ilkesi şablonları

Uygulama ilkesi şablonunu temel alan yeni bir uygulama ilkesi oluşturmak için, Uygulama ilkesi şablonu seçin sayfasında bir uygulama şablonu kategorisi seçin, şablonun adını seçin ve ardından İleri'yi seçin.

Aşağıdaki bölümlerde uygulama ilkesi şablon kategorileri açıklanmaktadır.

Kullanım

Aşağıdaki tabloda, uygulama kullanımına yönelik uyarılar oluşturmak için desteklenen uygulama idare şablonları listelenmektedir.

| Şablon adı | Açıklama |

|---|---|

| Yüksek veri kullanımına sahip yeni uygulama | Graph API'sini kullanarak büyük miktarlarda veri yüklemiş veya indirmiş yeni kaydedilmiş uygulamaları bulun. Bu ilke aşağıdaki koşulları denetler: |

| Kullanıcılardaki artış | Kullanıcı sayısında büyük bir artışa sahip uygulamaları bulun. Bu ilke aşağıdaki koşulları denetler: |

İzinler

Aşağıdaki tabloda, uygulama izinleri için uyarılar oluşturmak için desteklenen uygulama idare şablonları listelenmektedir.

| Şablon adı | Açıklama |

|---|---|

| Fazla ayrıcalıklı uygulama | Kullanılmayan Graph API izinleri olan uygulamaları bulun. Bu uygulamalara düzenli kullanım için gereksiz olabilecek izinler verilmiştir. |

| Yeni yüksek ayrıcalıklı uygulama | Yazma erişimi verilmiş yeni kaydedilmiş uygulamaları ve diğer güçlü Graph API'leri izinlerini bulun. Bu ilke aşağıdaki koşulları denetler: |

| Graph olmayan API izinlerine sahip yeni uygulama | Graph olmayan API'ler için izinleri olan yeni kaydedilmiş uygulamaları bulun. Bu uygulamalar, eriştikleri API'ler sınırlı destek ve güncelleştirmeler alırsa risklere maruz kalmanıza neden olabilir. Bu ilke aşağıdaki koşulları denetler: |

Sertifikasyon

Aşağıdaki tabloda, Microsoft 365 sertifikasına yönelik uyarılar oluşturmak için desteklenen uygulama idare şablonları listelenmektedir.

| Şablon adı | Açıklama |

|---|---|

| Yeni sertifikasız uygulama | Yayımcı kanıtlaması veya Microsoft 365 sertifikası olmayan yeni kaydedilmiş uygulamaları bulun. Bu ilke aşağıdaki koşulları denetler: |

Özel ilkeler

Yerleşik şablonlardan biri tarafından henüz yapılmamış bir şey yapmanız gerektiğinde özel bir uygulama ilkesi kullanın.

Yeni bir özel uygulama ilkesi oluşturmak için öncelikle İlkeler sayfasında Yeni ilke oluştur'u seçin. Uygulama ilkesi şablonu seçin sayfasında Özel kategorisini, Özel ilke şablonunu ve ardından İleri'yi seçin.

Ad ve açıklama sayfasında aşağıdakileri yapılandırın:

- İlke Adı

- İlke Açıklaması

- Bu ilke tarafından oluşturulan uyarıların önem derecesini ayarlayan ilke önem derecesini seçin.

- Yüksek

- Medium

- Düşük

İlke ayarlarını ve koşullarını seçin sayfasında, Bu ilkenin hangi uygulamalar için geçerli olduğunu seçin için şunları seçin:

- Tüm Uygulamalar

- Belirli uygulamaları seçme

- Aşağıdakiler dışındaki tüm uygulamalar

Belirli uygulamaları veya bu ilke dışındaki tüm uygulamaları seçerseniz Uygulama ekle'yi seçin ve listeden istediğiniz uygulamaları seçin. Uygulamaları seçin bölmesinde, bu ilkenin geçerli olduğu birden çok uygulama seçebilir ve ardından Ekle'yi seçebilirsiniz. Listeden memnun olduğunuzda İleri'yi seçin.

Koşulları düzenle'yi seçin. Koşul ekle'yi seçin ve listeden bir koşul seçin. Seçtiğiniz koşul için istenen eşiği ayarlayın. Daha fazla koşul eklemek için yineleyin. Kuralı kaydetmek için Kaydet'i seçin ve kural eklemeyi bitirdiğinizde İleri'yi seçin.

Dekont

Bazı ilke koşulları yalnızca Graph API izinlerine erişen uygulamalar için geçerlidir. Yalnızca Graph dışı API'lere erişen uygulamalar değerlendirilirken, uygulama idaresi bu ilke koşullarını atlar ve yalnızca diğer ilke koşullarını denetlemeye devam eder.

Özel uygulama ilkesi için kullanılabilir koşullar şunlardır:

Koşul Kabul edilen koşul değerleri Açıklama Daha Fazla Bilgi Kayıt yaşı Son X gün içinde Geçerli tarihten itibaren belirli bir süre içinde Microsoft Entra Id'ye kaydedilmiş uygulamalar Sertifika Sertifikasyon yok, Publisher onaylı, Microsoft 365 Sertifikalı Microsoft 365 Sertifikalı, yayımcı kanıtlama raporu olan veya hiçbiri olmayan uygulamalar Microsoft 365 Sertifikası Yayımcı doğrulandı Evet veya Hayır Yayımcıları doğrulayan uygulamalar Yayımcı Doğrulaması Uygulama izinleri (yalnızca Graph) Listeden bir veya daha fazla API izni seçme Doğrudan verilmiş belirli Graph API izinlerine sahip uygulamalar Microsoft Graph izinleri başvurusu Temsilci izinleri (yalnızca Graph) Listeden bir veya daha fazla API izni seçme Kullanıcı tarafından verilen belirli Graph API izinlerine sahip uygulamalar Microsoft Graph izinleri başvurusu Yüksek ayrıcalıklı (yalnızca Grafik) Evet veya Hayır Nispeten güçlü Graph API izinlerine sahip uygulamalar Bulut için Defender Uygulamaları tarafından kullanılan mantığı temel alan iç atama. Fazla ayrıcalıklı (yalnızca grafik) Evet veya Hayır Kullanılmayan Graph API izinlerine sahip uygulamalar Bu uygulamalar tarafından kullanılandan daha fazla izin verilen uygulamalar. Graf Olmayan API izinleri Evet veya Hayır Graph olmayan API'lere yönelik izinlere sahip uygulamalar. Bu uygulamalar, eriştikleri API'ler sınırlı destek ve güncelleştirmeler alırsa risklere maruz kalmanıza neden olabilir. Veri kullanımı (yalnızca grafik) Günde indirilen ve karşıya yüklenen X GB'tan fazla veri Graph API'sini kullanarak belirtilen miktardan fazla veri okuyan ve yazan uygulamalar Veri kullanım eğilimi (yalnızca Grafik) Önceki güne kıyasla veri kullanımında X % artış Graf API'sini kullanarak veri okuyan ve yazan uygulamalar önceki güne göre belirtilen bir yüzde artmış API erişimi (yalnızca grafik) Günde X'ten fazla API çağrısı Bir gün içinde belirtilen sayıda Graph API çağrısı yapan uygulamalar API erişim eğilimi (yalnızca Graf) ÖNCEKI güne kıyasla API çağrılarında X % artış Graph API çağrılarının sayısı önceki güne göre belirtilen bir yüzde oranında artan uygulamalar Onaylayan kullanıcı sayısı (Büyüktür veya Küçüktür) X onaylanan kullanıcılar Belirtilenden daha fazla veya daha az sayıda kullanıcı tarafından onay verilen uygulamalar Onaylayan kullanıcılarda artış Son 90 gün içindeki kullanıcılarda X % artış Onaylayan kullanıcı sayısı son 90 gün içinde belirtilen yüzdenin üzerinde artan uygulamalar Verilen öncelik hesabı onayı Evet veya Hayır Öncelikli kullanıcılar tarafından onay verilen uygulamalar Öncelik hesabı olan bir kullanıcı. Onaylayan kullanıcıların adları Listeden kullanıcı seçme Belirli kullanıcılar tarafından onay verilen uygulamalar Onaylayan kullanıcıların rolleri Listeden rol seçme Belirli rollere sahip kullanıcılar tarafından onay verilen uygulamalar Birden çok seçime izin verilir. Atanan üyeye sahip tüm Microsoft Entra rolleri bu listede kullanılabilir hale getirilmelidir.

Erişilen duyarlılık etiketleri Listeden bir veya daha fazla duyarlılık etiketi seçin Son 30 gün içinde belirli duyarlılık etiketleriyle verilere erişen uygulamalar. Erişilen hizmetler (yalnızca Graph) Exchange ve/veya OneDrive ve/veya SharePoint ve/veya Teams Graph API'sini kullanarak OneDrive, SharePoint veya Exchange Online'a erişen uygulamalar Birden çok seçime izin verilir. Hata oranı (yalnızca grafik) Hata oranı son yedi gün içinde X% değerinden büyük Son yedi gün içindeki Graph API hata oranları belirtilen yüzdeden büyük olan uygulamalar Bu uygulama ilkesinin uyarı oluşturması için belirtilen koşulların tümü karşılanmalıdır.

Koşulları belirtmeyi bitirdiğinizde Kaydet'i ve ardından İleri'yi seçin.

İlke Eylemlerini Tanımla sayfasında, bu ilkeyi temel alan bir uyarı oluşturulduğunda uygulama idaresinin uygulamayı devre dışı bırakmasını istiyorsanız Uygulamayı devre dışı bırak'ı seçin ve ardından İleri'yi seçin. İlke kullanıcıları ve yasal uygulama kullanımını etkileyebileceğinden, eylemleri uygularken dikkatli olun.

İlke Durumunu Tanımla sayfasında şu seçeneklerden birini belirleyin:

- Denetim modu: İlkeler değerlendirilir ancak yapılandırılan eylemler gerçekleşmez. Denetim modu ilkeleri, ilke listesinde Denetim durumuyla birlikte görünür. Yeni bir ilkeyi test etme için Denetim modunu kullanmanız gerekir.

- Etkin: İlkeler değerlendirilir ve yapılandırılmış eylemler gerçekleşir.

- Etkin değil: İlkeler değerlendirilmez ve yapılandırılmış eylemler gerçekleşmez.

Özel ilkenizin tüm parametrelerini dikkatle gözden geçirin. Memnun olduğunuzda Gönder'i seçin. Ayrıca, ayarlardan herhangi birinin altındaki Düzenle'yi seçerek geri dönebilir ve ayarları değiştirebilirsiniz.

Yeni uygulama ilkenizi test edin ve izleyin

Uygulama ilkeniz oluşturulduğuna göre, test sırasında beklenen sayıda etkin uyarının ve toplam uyarının kaydedildiğinden emin olmak için ilkeler sayfasında bunu izlemeniz gerekir.

Uyarı sayısı beklenmedik şekilde düşük bir değerse, durumunu ayarlamadan önce doğru yapılandırdığınızdan emin olmak için uygulama ilkesinin ayarlarını düzenleyin.

Yeni ilke oluşturma, test etme ve ardından etkin hale getirme işleminin bir örneği aşağıda verilmiştir:

- Önem derecesi, uygulamalar, koşullar ve eylemler ilk değerlere, durum ise Denetim moduna ayarlanmış yeni ilkeyi oluşturun.

- Oluşturulan uyarılar gibi beklenen davranışı denetleyin.

- Davranış beklenmiyorsa ilke uygulamalarını, koşullarını ve eylem ayarlarını gerektiği gibi düzenleyin ve 2. adıma dönün.

- Davranış bekleniyorsa ilkeyi düzenleyin ve durumunu Etkin olarak değiştirin.

Örneğin, aşağıdaki akış grafiğinde ilgili adımlar gösterilmektedir:

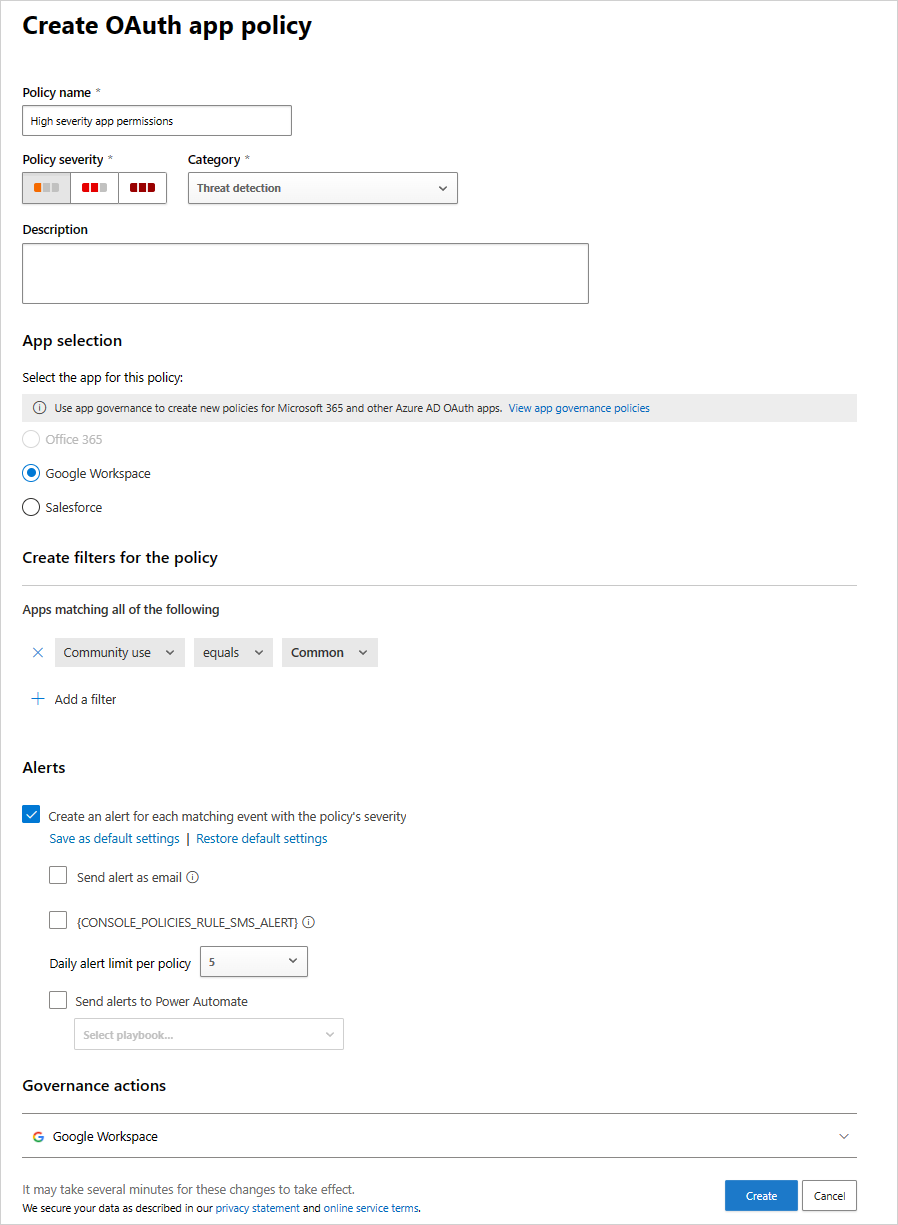

Salesforce ve Google Workspace'e bağlı OAuth uygulamaları için yeni bir ilke oluşturma

OAuth uygulamalarına yönelik ilkeler yalnızca kiracıdaki kullanıcılar tarafından yetkilendirilmiş ilkelerde uyarı tetikler.

Salesforce, Google ve diğer uygulamalar için yeni bir uygulama ilkesi oluşturmak için:

Microsoft Defender XDR Uygulama idare > İlkeleri > Diğer uygulamalar'a > gidin. Örneğin:

Uygulamaları ihtiyaçlarınıza göre filtreleyin. Örneğin, posta kutunuzdaki takvimleri değiştirme izni isteyen tüm uygulamaları görüntülemek isteyebilirsiniz.

Bahşiş

Bu uygulamaya izin vermenin yaygın, yaygın veya nadir olup olmadığı hakkında bilgi almak için Topluluk kullanımı filtresini kullanın. Bu filtre, nadir bulunan ve yüksek önem düzeyine sahip izin isteyen veya birçok kullanıcıdan izin isteyen bir uygulamanız varsa yararlı olabilir.

İlkeyi, uygulamaları yetkilendiren kullanıcıların grup üyeliklerine göre ayarlamak isteyebilirsiniz. Örneğin, bir yönetici, yüksek izinler isterse, yalnızca izinleri yetkilendiran kullanıcı Yönetici istrators grubunun üyesiyse, yaygın olmayan uygulamaları iptal eden bir ilke ayarlamaya karar verebilir.

Örneğin:

Salesforce ve Google Workspace'e bağlı OAuth uygulamaları için anomali algılama ilkeleri

Oluşturabileceğiniz Oauth uygulama ilkelerine ek olarak, Bulut için Defender uygulamalar kötü amaçlı olabilecekleri tanımlamak için OAuth uygulamalarının meta verilerinin profilini oluşturan kullanıma açık anomali algılama ilkeleri sağlar.

Bu bölüm yalnızca Salesforce ve Google Workspace uygulamaları için geçerlidir.

Dekont

Anomali algılama ilkeleri yalnızca Microsoft Entra Id'nizde yetkilendirilmiş OAuth uygulamaları için kullanılabilir. OAuth uygulama anomali algılama ilkelerinin önem derecesi değiştirilemez.

Aşağıdaki tabloda, Bulut için Defender Uygulamaları tarafından sağlanan kullanıma açık anomali algılama ilkeleri açıklanmaktadır:

| Poliçe | Açıklama |

|---|---|

| Yanıltıcı OAuth uygulama adı | Ortamınıza bağlı OAuth uygulamalarını tarar ve yanıltıcı ada sahip bir uygulama algılandığında bir uyarı tetikler. Latin harflerine benzeyen yabancı harfler gibi yanıltıcı adlar, kötü amaçlı bir uygulamayı bilinen ve güvenilen bir uygulama olarak gizleme girişimini gösterebilir. |

| OAuth uygulaması için yanıltıcı yayımcı adı | Ortamınıza bağlı OAuth uygulamalarını tarar ve yanıltıcı yayımcı adına sahip bir uygulama algılandığında bir uyarı tetikler. Latin harflerine benzeyen yabancı harfler gibi yanıltıcı yayımcı adları, kötü amaçlı bir uygulamayı bilinen ve güvenilen bir yayımcıdan gelen bir uygulama olarak gizleme girişimini gösterebilir. |

| Kötü Amaçlı OAuth uygulaması onayı | Ortamınıza bağlı OAuth uygulamalarını tarar ve kötü amaçlı olabilecek bir uygulama yetkilendirildiğinde bir uyarı tetikler. Kötü amaçlı OAuth uygulamaları, kullanıcıların güvenliğini tehlikeye atmak amacıyla kimlik avı kampanyasının bir parçası olarak kullanılabilir. Bu algılama, kötü amaçlı uygulamaları tanımlamak için Microsoft güvenlik araştırması ve tehdit bilgileri uzmanlığını kullanır. |

| Şüpheli OAuth uygulama dosyası indirme etkinlikleri | Daha fazla bilgi için bkz . Anomali algılama ilkeleri. |