Bulut için Defender Uygulamaları Microsoft 365 ortamınızı korumaya nasıl yardımcı olur?

Bulut dosya depolama, işbirliği, BI ve CRM araçları sağlayan önemli bir üretkenlik paketi olan Microsoft 365, kullanıcılarınızın belgelerini kuruluşunuz ve iş ortaklarınız arasında kolay ve verimli bir şekilde paylaşmasına olanak tanır. Microsoft 365'i kullanmak, hassas verilerinizi yalnızca şirket içinde değil, aynı zamanda dış işbirlikçilerin kullanımına sunabilir, hatta daha da kötüsü paylaşılan bir bağlantı aracılığıyla herkese açık hale getirir. Bu tür olaylar kötü amaçlı bir aktörden veya farkında olmayan bir çalışandan kaynaklanabilir. Microsoft 365, üretkenliği artırmaya yardımcı olmak için büyük bir üçüncü taraf uygulama eko sistemi de sağlar. Bu uygulamaların kullanılması, kuruluşunuzu kötü amaçlı uygulamalar veya aşırı izinlere sahip uygulamalar kullanma riskiyle karşı karşıya bırakılabilir.

Microsoft 365'i Bulut için Defender Uygulamaları'na bağlamak, kullanıcılarınızın etkinlikleri hakkında gelişmiş içgörüler sağlar, makine öğrenmesi tabanlı anomali algılamaları, bilgi koruma algılamaları (dış bilgi paylaşımını algılama gibi) kullanarak tehdit algılama sağlar, otomatik düzeltme denetimlerini etkinleştirir ve kuruluşunuzdaki etkin üçüncü taraf uygulamalardan gelen tehditleri algılar.

Bulut için Defender Uygulamaları doğrudan ile tümleşirMicrosoft 365'in denetim günlükleri ve desteklenen tüm hizmetler için koruma sağlar. Desteklenen hizmetlerin listesi için bkz . Denetimi destekleyen Microsoft 365 hizmetleri.

Microsoft Güvenlik Puanı'na yansıtılan güvenlik denetimleri aracılığıyla SaaS Güvenlik Duruş Yönetimi (SSPM) özelliklerine erişmek için bu uygulama bağlayıcısını kullanın. Daha fazla bilgi edinin.

Microsoft 365 için dosya tarama geliştirmeleri

Bulut için Defender Apps, SharePoint ve OneDrive için yeni dosya tarama geliştirmeleri ekledi:

SharePoint ve OneDrive'daki dosyalar için neredeyse gerçek zamanlıya yakın tarama hızı.

SharePoint'te bir dosyanın erişim düzeyi için daha iyi tanımlama: SharePoint'te dosya erişim düzeyi varsayılan olarak İç olarak işaretlenir ve Özel olarak işaretlenmez (SharePoint'teki her dosyaya site sahibi tarafından erişilebileceği için, yalnızca dosya sahibi tarafından erişilemez).

Not

Bu değişiklik dosya ilkelerinizi etkileyebilir (bir dosya ilkesi SharePoint'te İç veya Özel dosyaları arıyorsa).

Ana tehditler

- Güvenliği aşılmış hesaplar ve içeriden tehditler

- Veri sızıntısı

- Yetersiz güvenlik farkındalığı

- Kötü amaçlı üçüncü taraf uygulamaları

- Kötü amaçlı yazılım

- Kimlik avı

- Fidye yazılımı

- Yönetilmeyen kendi cihazını getir (KCG)

Bulut için Defender Uygulamaları ortamınızı korumaya nasıl yardımcı olur?

- Bulut tehditlerini, güvenliği aşılmış hesapları ve kötü amaçlı insider'ları algılama

- Bulutta depolanan düzenlenmiş ve hassas verileri bulma, sınıflandırma, etiketleme ve koruma

- Ortamınıza erişimi olan OAuth uygulamalarını bulma ve yönetme

- Bulutta depolanan veriler için DLP ve uyumluluk ilkelerini zorunlu kılma

- Paylaşılan verilerin açığa çıkarma durumunu sınırlama ve işbirliği ilkelerini zorunlu kılma

- Adli araştırmalar için etkinliklerin denetim kaydını kullanma

Yerleşik ilkeler ve ilke şablonlarıyla Microsoft 365'i denetleme

Olası tehditleri algılamak ve size bildirmek için aşağıdaki yerleşik ilke şablonlarını kullanabilirsiniz:

| Tür | Veri Akışı Adı |

|---|---|

| Yerleşik anomali algılama ilkesi | Anonim IP adreslerinden etkinlik Seyrek kullanılan ülkeden etkinlik Şüpheli IP adreslerinden etkinlik İmkansız seyahat Sonlandırılan kullanıcı tarafından gerçekleştirilen etkinlik (IdP olarak Microsoft Entra Id gerektirir) Kötü amaçlı yazılım algılama Birden çok başarısız oturum açma girişimi Fidye yazılımı algılama Şüpheli e-posta silme etkinliği (Önizleme) Şüpheli gelen kutusu iletme Olağan dışı dosya silme etkinlikleri Olağan dışı dosya paylaşımı etkinlikleri Olağan dışı birden çok dosya indirme etkinliği |

| Etkinlik ilkesi şablonu | Riskli bir IP adresinden oturum açma Tek bir kullanıcı tarafından toplu indirme Olası fidye yazılımı etkinliği Erişim düzeyi değişikliği (Teams) Dış kullanıcı eklendi (Teams) Toplu silme (Teams) |

| Dosya ilkesi şablonu | Yetkisiz etki alanıyla paylaşılan bir dosyayı algılama Kişisel e-posta adresleriyle paylaşılan bir dosyayı algılama PII/PCI/PHI ile dosyaları algılama |

| OAuth uygulaması anomali algılama ilkesi | Yanıltıcı OAuth uygulama adı OAuth uygulaması için yanıltıcı yayımcı adı Kötü Amaçlı OAuth uygulaması onayı |

İlke oluşturma hakkında daha fazla bilgi için bkz . İlke oluşturma.

İdare denetimlerini otomatikleştirme

Olası tehditleri izlemeye ek olarak, algılanan tehditleri düzeltmek için aşağıdaki Microsoft 365 idare eylemlerini uygulayabilir ve otomatikleştirebilirsiniz:

| Tür | Eylem |

|---|---|

| Veri idaresi | OneDrive: - Üst klasör izinlerini devral - Dosya/klasör özel yap - Dosyayı/klasörü yönetici karantinaya alın - Dosya/klasör kullanıcı karantinaya alın - Çöp kutusu dosyası/klasörü - Belirli bir ortak çalışanı kaldırma - Dosya/klasör üzerindeki dış ortak çalışanları kaldırma - Microsoft Purview Bilgi Koruması duyarlılık etiketi uygulama - Microsoft Purview Bilgi Koruması duyarlılık etiketini kaldırma SharePoint: - Üst klasör izinlerini devral - Dosya/klasör özel yap - Dosyayı/klasörü yönetici karantinaya alın - Dosya/klasör kullanıcı karantinaya alın - Dosya/klasörü kullanıcı karantinaya alın ve sahip izinleri ekleyin - Çöp kutusu dosyası/klasörü - Dosya/klasör üzerindeki dış ortak çalışanları kaldırma - Belirli bir ortak çalışanı kaldırma - Microsoft Purview Bilgi Koruması duyarlılık etiketi uygulama - Microsoft Purview Bilgi Koruması duyarlılık etiketini kaldırma |

| Kullanıcı yönetimi | - Uyarıda kullanıcıyı bilgilendir (Microsoft Entra Id aracılığıyla) - Kullanıcının yeniden oturum açmasını gerektir (Microsoft Entra Kimliği aracılığıyla) - Kullanıcıyı askıya alma (Microsoft Entra Kimliği aracılığıyla) |

| OAuth uygulaması idaresi | - OAuth uygulama iznini iptal etme |

Uygulamalardan gelen tehditleri düzeltme hakkında daha fazla bilgi için bkz . Bağlı uygulamaları yönetme.

Microsoft 365'i gerçek zamanlı olarak koruma

Dış kullanıcıların güvenliğini sağlamak ve onlarla işbirliği yapmak ve hassas verilerin yönetilmeyen veya riskli cihazlara indirilmesini engellemek ve korumak için en iyi uygulamalarımızı gözden geçirin.

Microsoft 365 ile Bulut için Defender Uygulamaları tümleştirmesi

Bulut için Defender Uygulamaları, microsoft 365'in vNext sürüm ailesi olarak adlandırılan microsoft 365 hizmetlerinin en son tekliflerinin yanı sıra eski Microsoft 365 Ayrılmış Platformunu da destekler.

Bazı durumlarda vNext hizmet sürümü, standart Microsoft 365 teklifinden yönetim ve yönetim düzeylerinde biraz farklılık gösterir.

Denetim günlüğü

Bulut için Defender Uygulamaları doğrudan ile tümleşirMicrosoft 365'in denetim günlükleri ve desteklenen tüm hizmetlerden tüm denetlenen olayları alır. Desteklenen hizmetlerin listesi için bkz . Denetimi destekleyen Microsoft 365 hizmetleri.

Microsoft 365'te varsayılan olarak etkinleştirilen Exchange yöneticisi denetim günlüğü, bir yönetici (veya yönetici ayrıcalıkları atanmış bir kullanıcı) Exchange Online kuruluşunuzda değişiklik yaptığında Microsoft 365 denetim günlüğüne bir olay kaydeder. Exchange yönetici merkezi kullanılarak veya Windows PowerShell’de bir cmdlet çalıştırılarak yapılan değişiklikler, Exchange yönetici denetim günlüğüne kaydedilir. Exchange’de yönetim denetim günlüğü hakkında daha ayrıntılı bilgi için bkz. Yönetici denetim günlüğü.

Exchange, Power BI ve Teams'deki olaylar yalnızca portalda söz konusu hizmetlerden gelen etkinlikler algılandıktan sonra görünür.

Çoklu coğrafi dağıtımlar yalnızca OneDrive için desteklenir

Microsoft Entra tümleştirmesi

Microsoft Entra Kimliğiniz Active Directory şirket içi ortamınızdaki kullanıcılarla otomatik olarak eşitlenecek şekilde ayarlandıysa, şirket içi ortamdaki ayarlar Microsoft Entra ayarlarını geçersiz kılar ve Kullanıcı idaresini askıya al eyleminin kullanımı geri döndürülür.

Microsoft Entra oturum açma etkinlikleri için Bulut için Defender Uygulamalar yalnızca ActiveSync gibi eski protokollerden etkileşimli oturum açma etkinliklerini ve oturum açma etkinliklerini ortaya çıkar. Etkileşimli olmayan oturum açma etkinlikleri Microsoft Entra denetim günlüğünde görüntülenebilir.

Office uygulaması etkinse, Microsoft 365'in parçası olan gruplar da belirli Office uygulaması Bulut için Defender Uygulamalarına aktarılır; örneğin, SharePoint etkinse, Microsoft 365 grupları da SharePoint grupları olarak içeri aktarılır.

Karantina desteği

SharePoint ve OneDrive'da Bulut için Defender Uygulamaları yalnızca Paylaşılan Belgeler kitaplıklarındaki (SharePoint Online) ve Belgeler kitaplığındaki (OneDrive İş) dosyalar için kullanıcı karantinasını destekler.

SharePoint'te Bulut için Defender Uygulamaları, karantina görevlerini yalnızca İngilizce olarak paylaşılan belgelere sahip dosyalar için destekler.

Microsoft 365'i Bulut için Microsoft Defender Uygulamalarına bağlama

Bu bölümde, uygulama bağlayıcısı API'sini kullanarak Bulut için Microsoft Defender Uygulamalarını mevcut Microsoft 365 hesabınıza bağlama yönergeleri sağlanır. Bu bağlantı, Microsoft 365 kullanımı hakkında görünürlük ve denetim sağlar. Bulut için Defender Uygulamalarının Microsoft 365'i nasıl koruduğu hakkında bilgi için bkz. Microsoft 365'i koruma.

Microsoft Güvenlik Puanı'na yansıtılan güvenlik denetimleri aracılığıyla SaaS Güvenlik Duruş Yönetimi (SSPM) özelliklerine erişmek için bu uygulama bağlayıcısını kullanın. Daha fazla bilgi edinin.

Ön koşullar:

Microsoft 365'i Bulut için Defender Uygulamalarına bağlamak için en az bir Atanmış Microsoft 365 lisansınız olmalıdır.

Bulut için Defender Uygulamalarında Microsoft 365 etkinliklerinin izlenmesini etkinleştirmek için Microsoft Purview'da denetimi etkinleştirmeniz gerekir.

Exchange Online'daki kullanıcı etkinliği günlüğe kaydedilmeden önce her kullanıcı posta kutusu için Exchange Posta Kutusu denetim günlüğü açılmalıdır. Bkz . Exchange Posta Kutusu etkinlikleri.

Günlükleri oradan almak için Power BI'da denetimi etkinleştirmeniz gerekir. Denetim etkinleştirildikten sonra Bulut için Defender Uygulamalar günlükleri almaya başlar (24-72 saat gecikmeyle).

Günlükleri oradan almak için Dynamics 365'te denetimi etkinleştirmeniz gerekir. Denetim etkinleştirildikten sonra Bulut için Defender Uygulamalar günlükleri almaya başlar (24-72 saat gecikmeyle).

Microsoft 365'i Bulut için Defender Uygulamalarına bağlamak için:

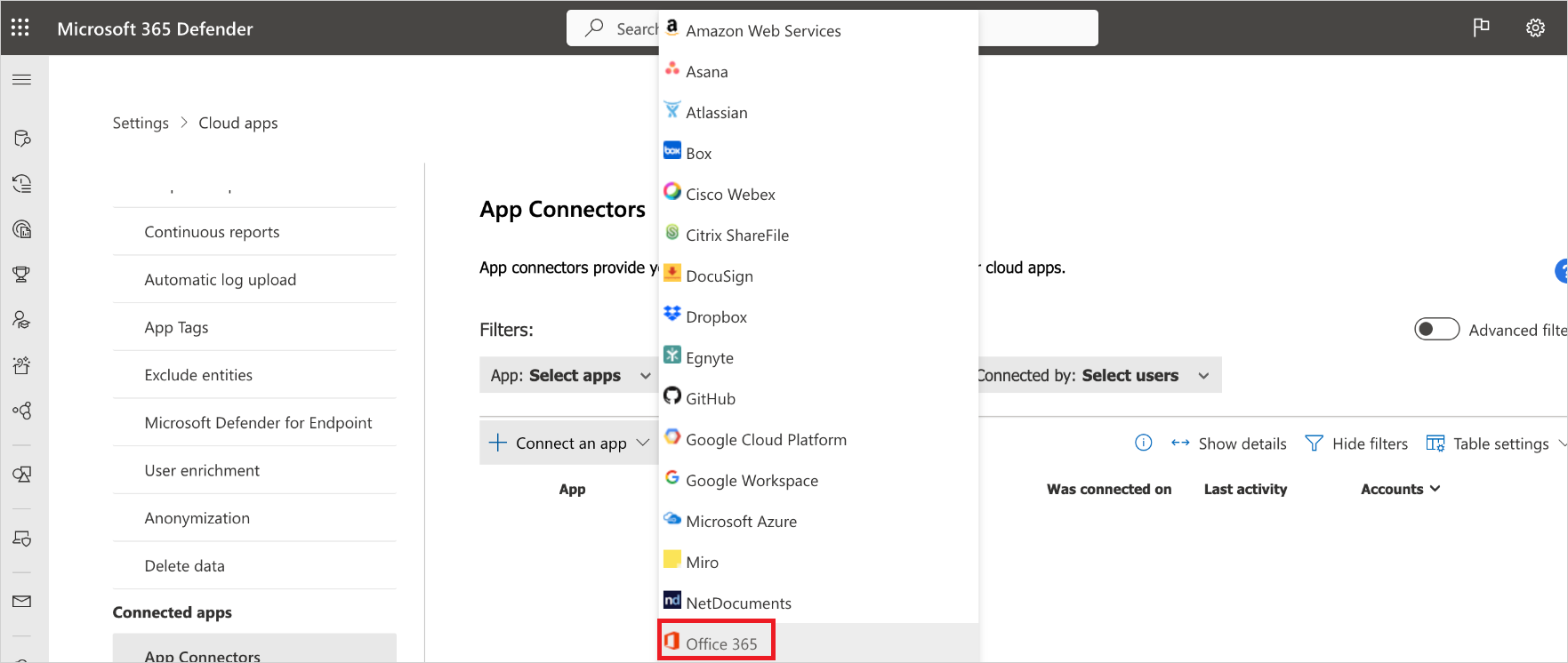

Microsoft Defender Portalı'nda Ayarlar'ı seçin. Ardından Cloud Apps'i seçin. Bağlı uygulamalar'ın altında Uygulama Bağlayıcıları'nı seçin.

Uygulama bağlayıcısı sayfasında +Bir uygulamayı bağla'yı ve ardından Microsoft 365'i seçin.

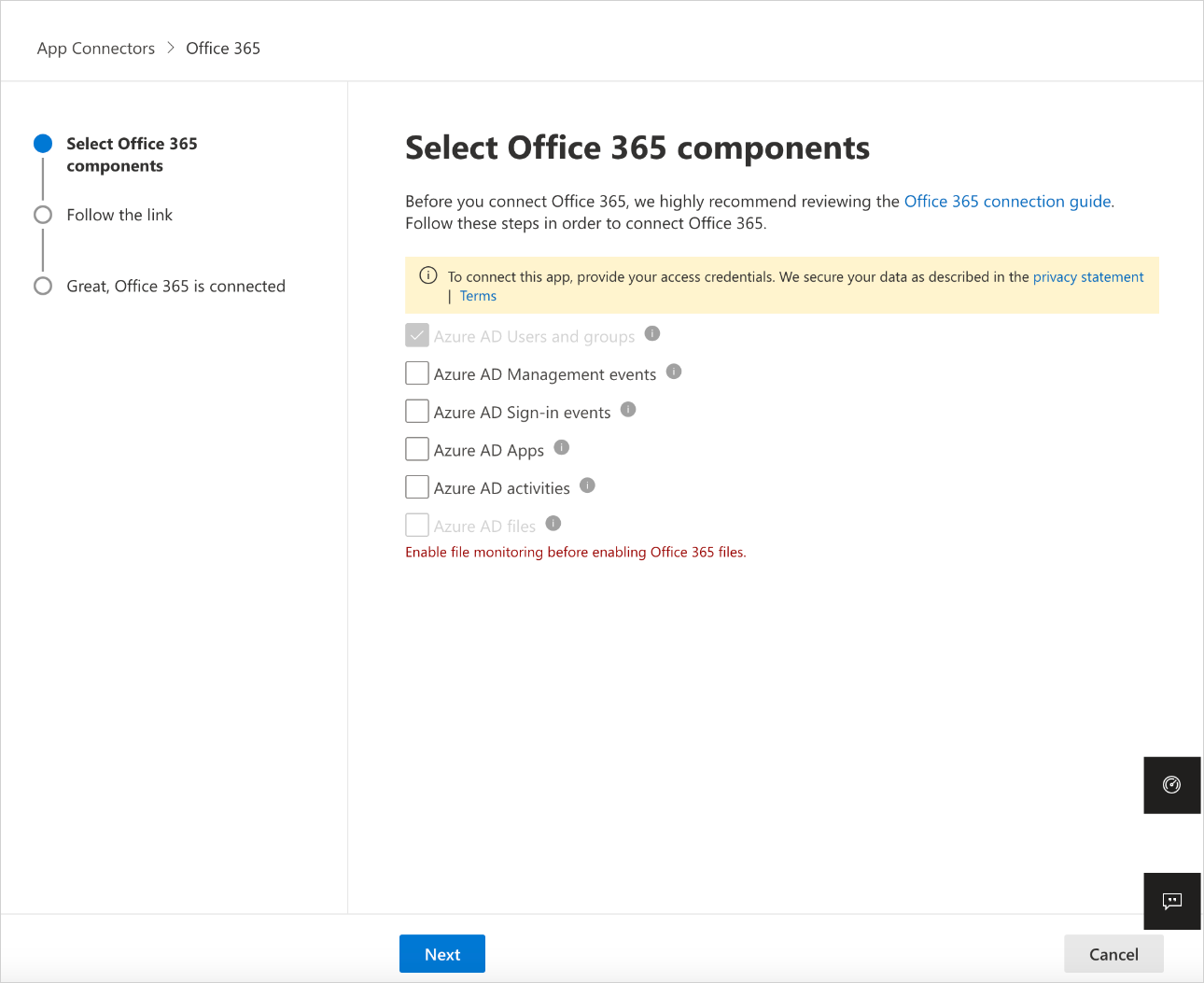

Microsoft 365 bileşenlerini seçin sayfasında, ihtiyacınız olan seçenekleri belirleyin ve ardından Bağlan'ı seçin.

Not

- En iyi koruma için tüm Microsoft 365 bileşenlerini seçmenizi öneririz.

- Azure AD dosyaları bileşeni, Azure AD etkinlikleri bileşenini ve Bulut için Defender Apps dosya izlemesini gerektirir (Ayarlar>Cloud Apps>Dosyaları>Dosya izlemeyi etkinleştir).

Bağlantıyı takip et sayfasında Microsoft 365'e bağlan'ı seçin.

Microsoft 365 başarıyla bağlandı olarak görüntülendikten sonra Bitti'yi seçin.

Microsoft Defender Portalı'nda Ayarlar'ı seçin. Ardından Cloud Apps'i seçin. Bağlı uygulamalar'ın altında Uygulama Bağlayıcıları'nı seçin. Bağlı Uygulama Bağlayıcısı'nın durumunun Bağlı olduğundan emin olun.

SaaS Güvenlik Duruş Yönetimi (SSPM) verileri, Güvenli Puan sayfasındaki Microsoft Defender Portalı'nda gösterilir. Daha fazla bilgi için bkz . SaaS uygulamaları için güvenlik duruşu yönetimi.

Not

Microsoft 365'i bağladıktan sonra, API'leri çeken Microsoft 365'e bağlı üçüncü taraf uygulamalar da dahil olmak üzere bir hafta önceki verileri görürsünüz. Bağlantıdan önce API'leri çekmeyen üçüncü taraf uygulamalar için, Microsoft 365'i bağladığınız andan itibaren olayları görürsünüz çünkü Bulut için Defender Uygulamalar varsayılan olarak kapalı olan api'leri açar.

Uygulamayı bağlarken sorun yaşıyorsanız bkz . Uygulama Bağlayıcılarında Sorun Giderme.

Sonraki adımlar

Herhangi bir sorunla karşılaşırsanız size yardımcı olmak için buradayız. Ürün sorununuzla ilgili yardım veya destek almak için lütfen bir destek bileti açın.