Kimlik sağlayıcısı (IdP) olarak Okta kullanarak herhangi bir web uygulaması için Koşullu Erişim Uygulama Denetimi dağıtma

Bulut için Microsoft Defender Uygulamalarında oturum denetimlerini, herhangi bir web uygulaması ve Microsoft olmayan herhangi bir IdP ile çalışacak şekilde yapılandırabilirsiniz. Bu makalede, gerçek zamanlı oturum denetimleri için uygulama oturumlarını Okta'dan Bulut için Defender Uygulamalarına yönlendirme açıklanmaktadır.

Bu makalede Salesforce uygulamasını, Bulut için Defender Uygulamalar oturum denetimlerini kullanacak şekilde yapılandırılan bir web uygulaması örneği olarak kullanacağız.

Önkoşullar

Koşullu Erişim Uygulama Denetimi'ni kullanmak için kuruluşunuzun aşağıdaki lisanslara sahip olması gerekir:

- Önceden yapılandırılmış bir Okta kiracısı.

- Microsoft Defender for Cloud Apps

SAML 2.0 kimlik doğrulama protokolunu kullanan uygulama için mevcut okta çoklu oturum açma yapılandırması

IdP olarak Okta kullanarak uygulamanız için oturum denetimlerini yapılandırmak için

Web uygulaması oturumlarınızı Okta'dan Bulut için Defender Uygulamalarına yönlendirmek için aşağıdaki adımları kullanın.

Not

Uygulamanın Okta tarafından sağlanan SAML çoklu oturum açma bilgilerini aşağıdaki yöntemlerden birini kullanarak yapılandırabilirsiniz:

- Seçenek 1: Uygulamanın SAML meta veri dosyasını karşıya yükleme.

- Seçenek 2: Uygulamanın SAML verilerini el ile sağlama.

Aşağıdaki adımlarda 2. seçeneği kullanacağız.

1. Adım: Uygulamanızın SAML çoklu oturum açma ayarlarını alma

2. Adım: Bulut için Defender Uygulamalarını uygulamanızın SAML bilgileriyle yapılandırma

3. Adım: Yeni bir Okta Özel Uygulaması ve uygulama çoklu oturum açma yapılandırması oluşturma

4. Adım: Okta uygulamasının bilgileriyle Bulut için Defender Uygulamaları yapılandırma

5. Adım: Okta Özel Uygulamasının yapılandırmasını tamamlama

6. Adım: Bulut için Defender Uygulamalarında uygulama değişikliklerini alma

7. Adım: Uygulama değişikliklerini tamamlama

8. Adım: Bulut için Defender Uygulamalarında yapılandırmayı tamamlama

1. Adım: Uygulamanızın SAML çoklu oturum açma ayarlarını alma

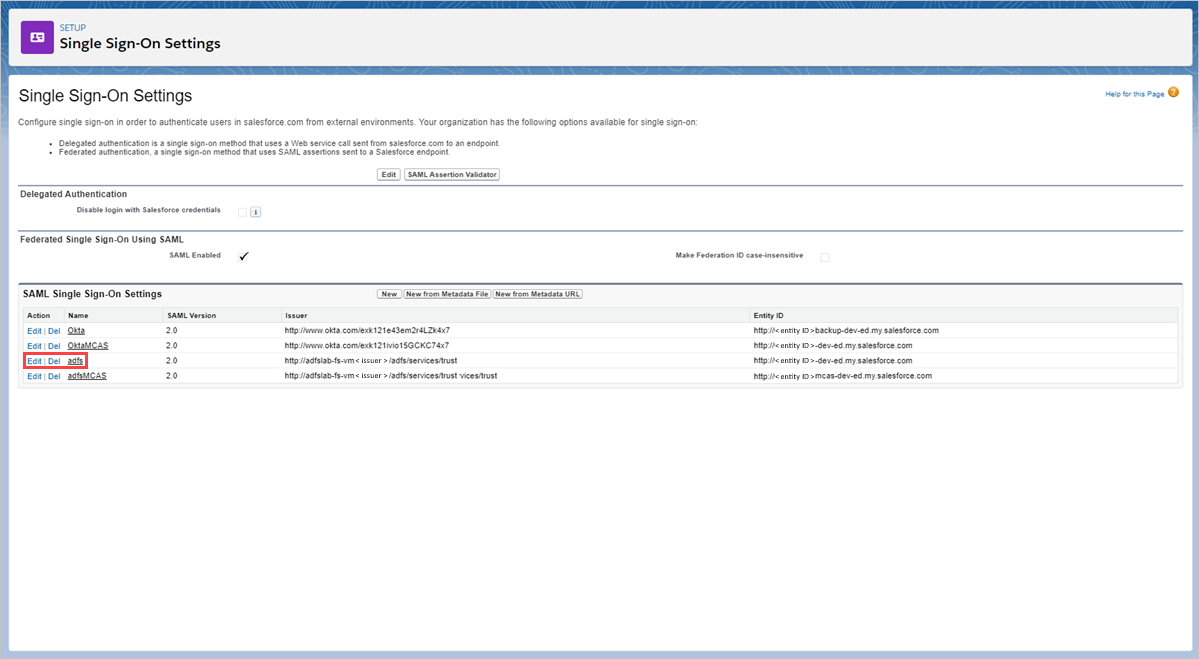

Salesforce'ta Kurulum>Ayarları>Kimlik>Çoklu Oturum Açma Ayarları'na göz atın.

Çoklu Oturum Açma Ayarları'nın altında mevcut Okta yapılandırmanızın adına tıklayın.

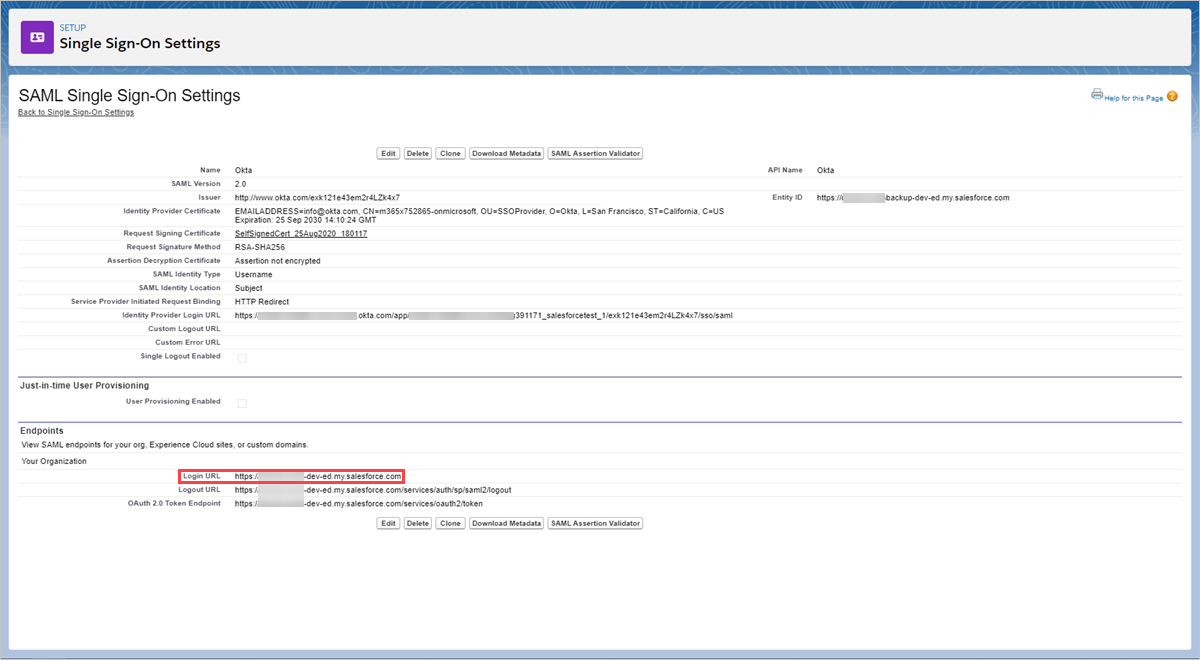

SAML Çoklu Oturum Açma Ayarı sayfasında Salesforce Oturum Açma URL'sini not edin. Daha sonra Bulut için Defender Uygulamaları yapılandırırken buna ihtiyacınız olacak.

Not

Uygulamanız bir SAML sertifikası sağlıyorsa sertifika dosyasını indirin.

2. Adım: uygulamanızın SAML bilgileriyle Bulut için Defender Uygulamaları yapılandırma

Microsoft Defender Portalı'nda Ayarlar'ı seçin. Ardından Cloud Apps'i seçin.

Bağlı uygulamalar'ın altında Koşullu Erişim Uygulama Denetimi uygulamaları'nı seçin.

+Ekle'yi seçin ve açılır pencerede dağıtmak istediğiniz uygulamayı seçin ve ardından Sihirbazı Başlat'ı seçin.

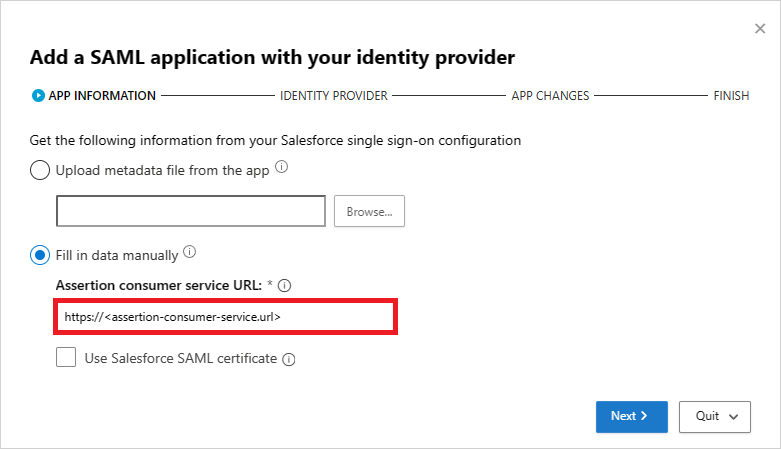

UYGULAMA BİlGİLerİ sayfasında Verileri el ile doldur'u seçin, Onay tüketici hizmeti URL'sindedaha önce not ettiğiniz Salesforce Oturum Açma URL'sini girin ve İleri'ye tıklayın.

Not

Uygulamanız bir SAML sertifikası sağlıyorsa SAML sertifikası app_name> kullan'ı <seçin ve sertifika dosyasını karşıya yükleyin.

3. Adım: Yeni bir Okta Özel Uygulaması ve Uygulama Çoklu Oturum Açma yapılandırması oluşturma

Not

Son kullanıcı kapalı kalma süresini sınırlamak ve mevcut iyi yapılandırmanızı korumak için yeni bir Özel Uygulama ve Çoklu Oturum Açma yapılandırması oluşturmanızı öneririz. Bu mümkün değilse ilgili adımları atlayın. Örneğin, yapılandırdığınız uygulama birden çok Çoklu Oturum Açma yapılandırması oluşturmayı desteklemiyorsa, yeni çoklu oturum açma oluşturma adımını atlayın.

Okta Yönetim konsolunda, Uygulamalar'ın altında, uygulamanız için mevcut yapılandırmanızın özelliklerini görüntüleyin ve ayarları not edin.

Uygulama Ekle'ye ve ardından Yeni Uygulama Oluştur'a tıklayın. Benzersiz bir ad olması gereken Hedef Kitle URI'si (SP Varlık Kimliği) değerinin dışında, daha önce not ettiğiniz ayarları kullanarak yeni uygulamayı yapılandırın. Daha sonra Bulut için Defender Uygulamaları yapılandırırken bu uygulamaya ihtiyacınız olacak.

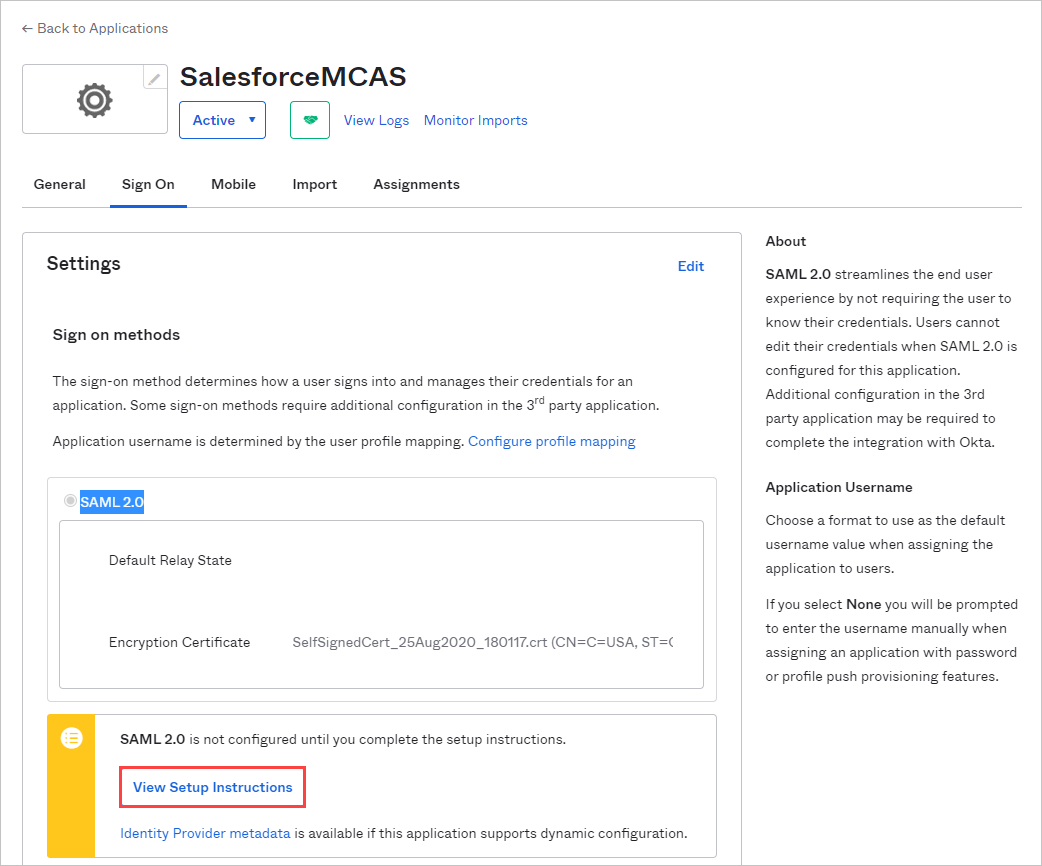

Uygulamalar'a gidin, mevcut Okta yapılandırmanızı görüntüleyin ve Oturum Aç sekmesinde Kurulum Yönergelerini Görüntüle'yi seçin.

Kimlik Sağlayıcısı Çoklu Oturum Açma URL'sini not edin ve kimlik sağlayıcısının İmzalama Sertifikası'nı (X.509) indirin. Buna daha sonra ihtiyacınız olacak.

Salesforce'a döndüğünüzde, mevcut Okta çoklu oturum açma ayarları sayfasında tüm ayarları not edin.

Yeni bir SAML çoklu oturum açma yapılandırması oluşturun. Özel uygulamanın hedef kitle URI'si (SP Varlık Kimliği) ile eşleşmesi gereken Varlık Kimliği değerinin dışında, daha önce not ettiğiniz ayarları kullanarak çoklu oturum açmayı yapılandırın. Daha sonra Bulut için Defender Uygulamaları yapılandırırken buna ihtiyacınız olacak.

Yeni uygulamanızı kaydettikten sonra Atamalar sayfasına gidin ve uygulamaya erişim gerektiren Kişiler veya Gruplar'ı atayın.

4. Adım: Okta uygulamasının bilgileriyle Bulut için Defender Uygulamaları yapılandırma

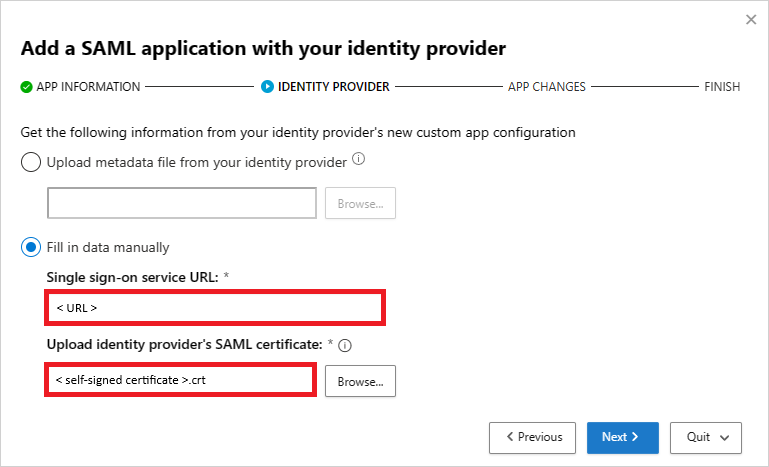

Bulut için Defender Uygulamalar KIMLIK SAĞLAYıCıSı sayfasına geri dönüp devam etmek için İleri'ye tıklayın.

Sonraki sayfada Verileri el ile doldur'u seçin, aşağıdakileri yapın ve ardından İleri'ye tıklayın.

- Çoklu oturum açma hizmeti URL'si için daha önce not ettiğiniz Salesforce Oturum Açma URL'sini girin.

- Kimlik sağlayıcısının SAML sertifikasını karşıya yükle'yi seçin ve daha önce indirdiğiniz sertifika dosyasını karşıya yükleyin.

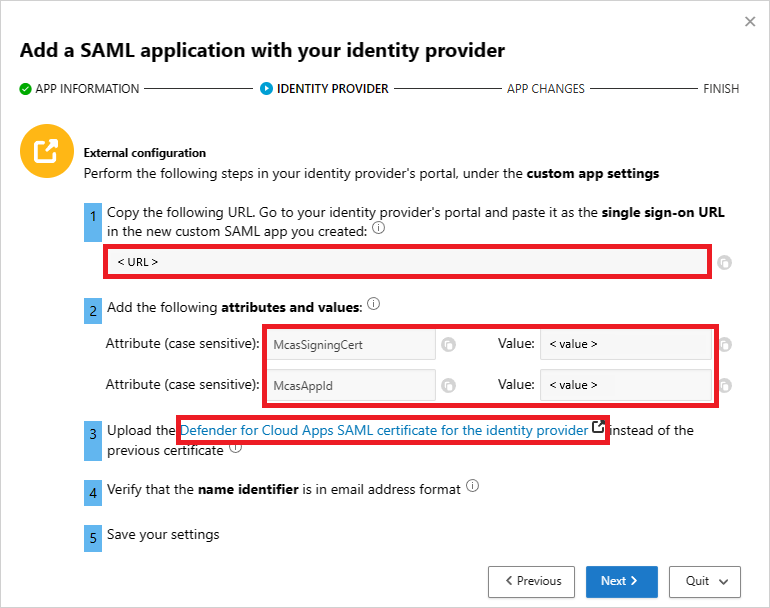

Sonraki sayfada, aşağıdaki bilgileri not edin ve İleri'ye tıklayın. Bilgiye daha sonra ihtiyacınız olacak.

- uygulamalar çoklu oturum açma URL'sini Bulut için Defender

- Bulut için Defender Apps öznitelikleri ve değerleri

Not

Kimlik sağlayıcısı için Bulut için Defender Apps SAML sertifikasını karşıya yükleme seçeneğini görürseniz, sertifika dosyasını indirmek için tıklayın. Buna daha sonra ihtiyacınız olacak.

5. Adım: Okta Özel Uygulamasının yapılandırmasını tamamlama

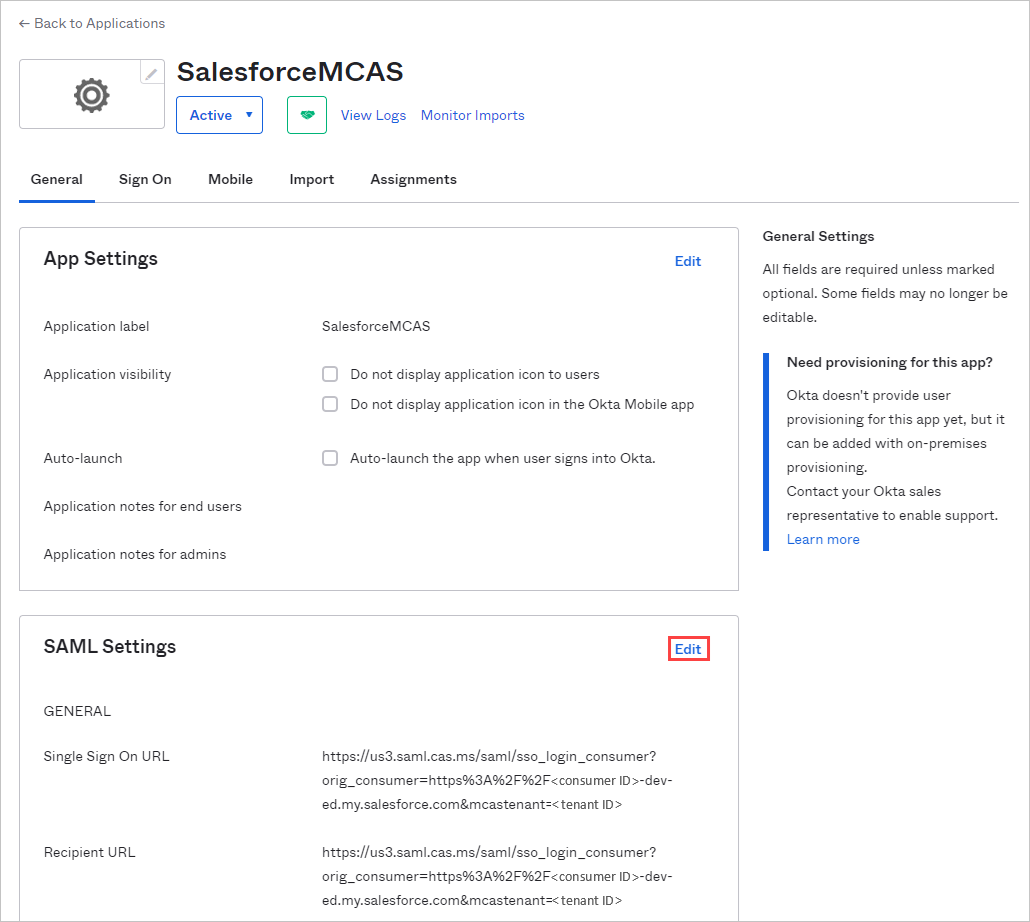

Okta Yönetim konsoluna geri dönün, Uygulamalar'ın altında, daha önce oluşturduğunuz özel uygulamayı seçin ve Genel SAML Ayarları'nın altında >Düzenle'ye tıklayın.

Çoklu Oturum Açma URL alanında, URL'yi daha önce not ettiğiniz Bulut için Defender Uygulamalar çoklu oturum açma URL'si ile değiştirin ve ardından ayarlarınızı kaydedin.

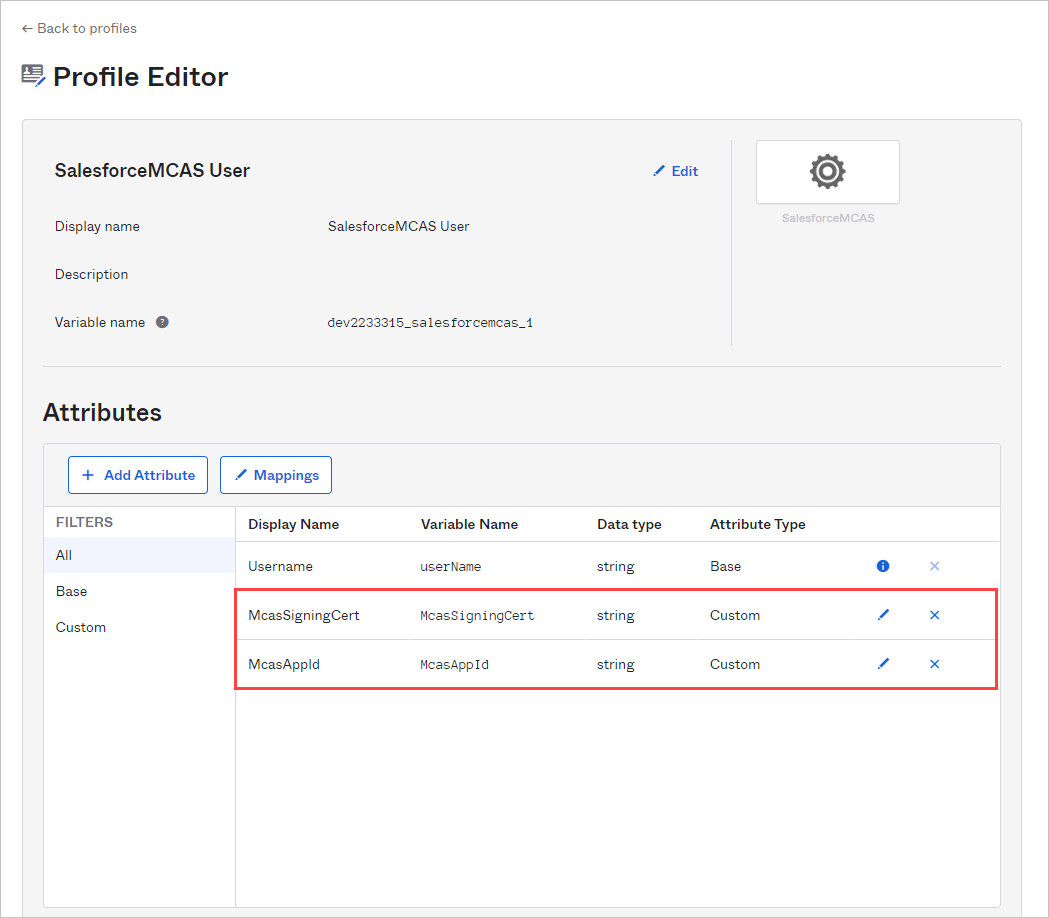

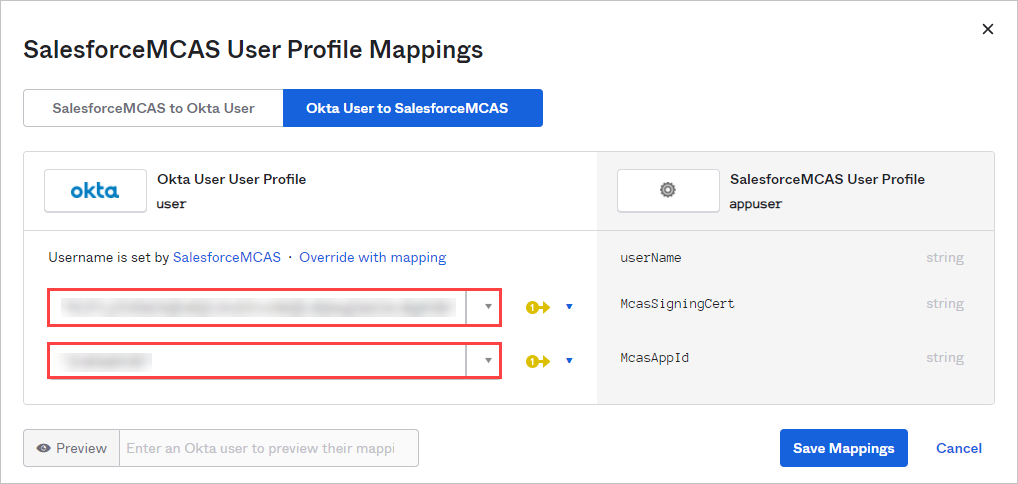

Dizin'in altında Profil Düzenleyicisi'ni seçin, daha önce oluşturduğunuz özel uygulamayı seçin ve ardından Profil'e tıklayın. Aşağıdaki bilgileri kullanarak öznitelikleri ekleyin.

Görünen ad Değişken adı Veri türü Öznitelik türü McasSigningCert McasSigningCert Dize Özel McasAppId McasAppId Dize Özel

Profil Düzenleyicisi sayfasına dönün, daha önce oluşturduğunuz özel uygulamayı seçin, Eşlemeler'e tıklayın ve ardından {custom_app_name} için Okta Kullanıcısı'nı seçin. McasSigningCert ve McasAppId özniteliklerini daha önce not ettiğiniz Bulut için Defender Apps öznitelik değerleriyle eşleyin.

Not

- Değerleri çift tırnak içine (") eklediğinizden emin olun

- Okta öznitelikleri 1024 karakterle sınırlar. Bu sınırlamayı azaltmak için, açıklandığı gibi Profil Düzenleyicisi'ni kullanarak öznitelikleri ekleyin.

Ayarlarınızı kaydedin.

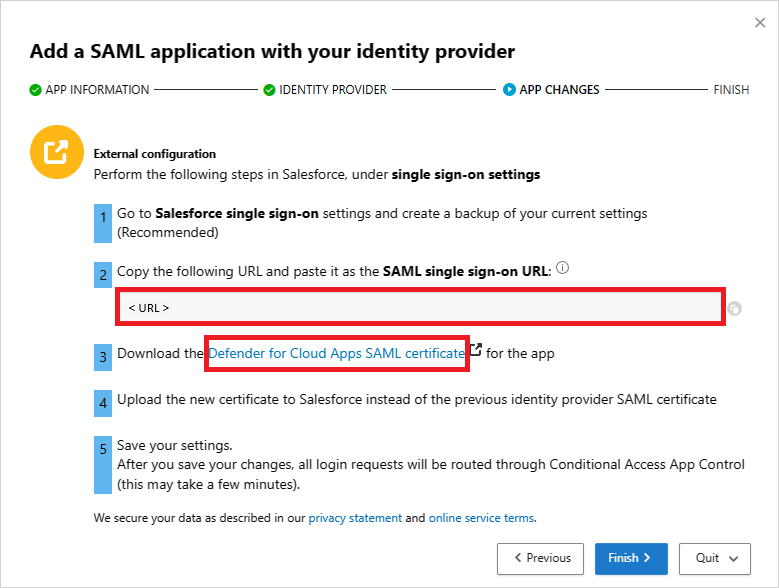

6. Adım: Bulut için Defender Uygulamalarında uygulama değişikliklerini alma

Bulut için Defender Uygulamalar UYGULAMA DEĞİşİkLİkLER sayfasına geri dönün, aşağıdakileri yapın, ancak Son'a tıklamayın. Bilgiye daha sonra ihtiyacınız olacak.

- Bulut için Defender Uygulamaları SAML Çoklu oturum açma URL'sini kopyalama

- Bulut için Defender Apps SAML sertifikasını indirme

7. Adım: Uygulama değişikliklerini tamamlama

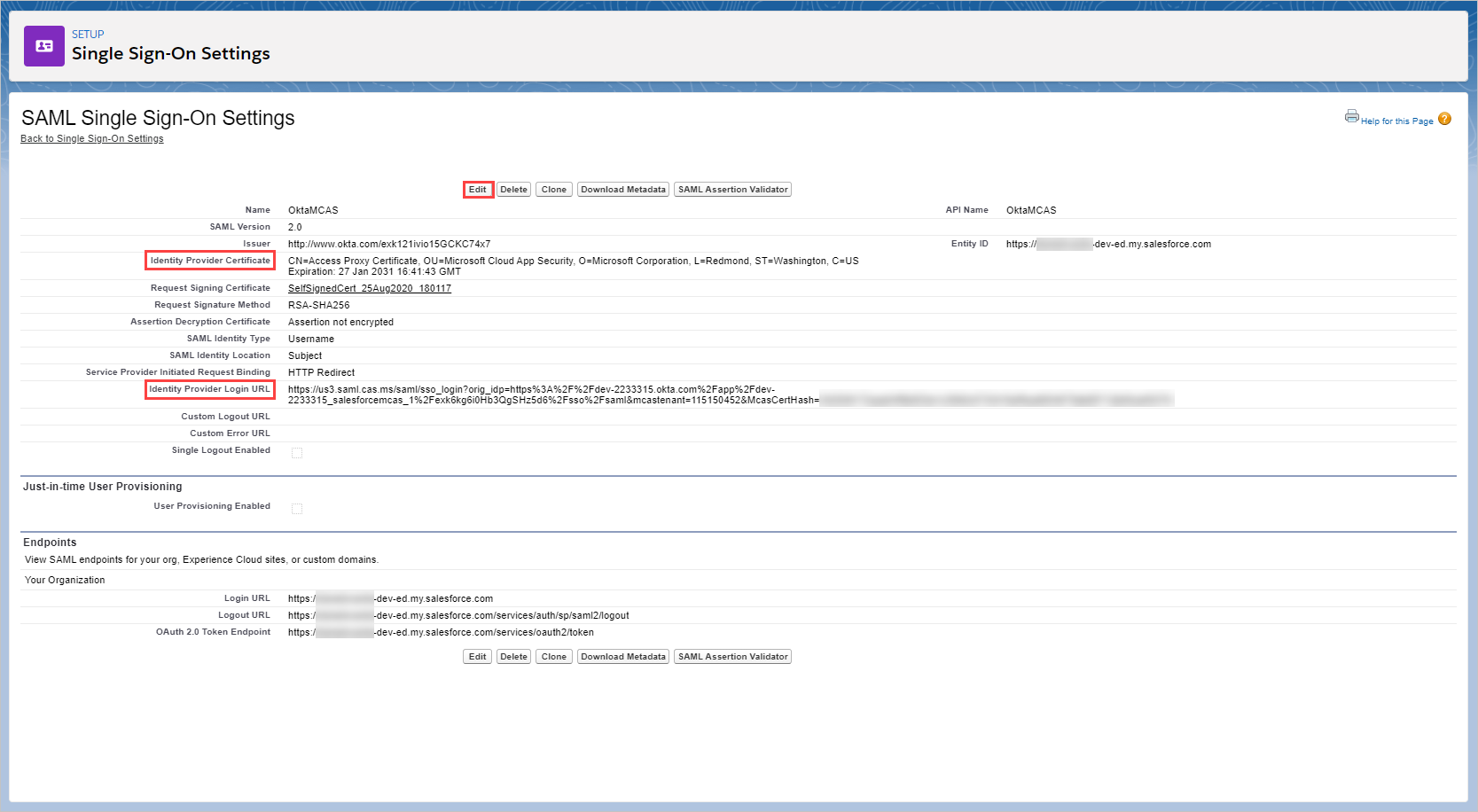

Salesforce'ta Kurulum>Ayarları>Kimlik>Çoklu Oturum Açma Ayarları'na gidin ve aşağıdakileri yapın:

[Önerilen] Geçerli ayarlarınızın yedeğini oluşturun.

Kimlik Sağlayıcısı Oturum Açma URL'si alan değerini daha önce not ettiğiniz Bulut için Defender Uygulamalar SAML çoklu oturum açma URL'si ile değiştirin.

Daha önce indirdiğiniz Bulut için Defender Apps SAML sertifikasını karşıya yükleyin.

Kaydet'e tıklayın.

Not

- Ayarlarınızı kaydettikten sonra, bu uygulamaya yönelik tüm ilişkili oturum açma istekleri Koşullu Erişim Uygulama Denetimi aracılığıyla yönlendirilir.

- Bulut için Defender Apps SAML sertifikası bir yıl geçerlidir. Süresi dolduktan sonra yeni bir sertifika oluşturulması gerekir.

8. Adım: Bulut için Defender Uygulamalarında yapılandırmayı tamamlama

- Bulut için Defender Uygulamalar UYGULAMA DEĞİşİkLİkLER sayfasına geri dönüp Son'a tıklayın. Sihirbazı tamamladıktan sonra, bu uygulamaya yönelik tüm ilişkili oturum açma istekleri Koşullu Erişim Uygulama Denetimi aracılığıyla yönlendirilir.

İlgili içerik

Herhangi bir sorunla karşılaşırsanız size yardımcı olmak için buradayız. Ürün sorununuzla ilgili yardım veya destek almak için lütfen bir destek bileti açın.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin