Cihaz denetimi yönergeleri

Şunlar için geçerlidir:

- Uç Nokta için Microsoft Defender Planı 1

- Uç Nokta için Microsoft Defender Planı 2

- İş için Microsoft Defender

Bu makalede, cihaz denetiminin nasıl çalıştığını görmenin farklı yolları açıklanmaktadır. Varsayılan ayarlardan başlayarak, her bölümde belirli hedeflere ulaşmak için cihaz denetiminin nasıl yapılandırıldığı açıklanır.

Cihaz denetiminin varsayılan durumunu keşfetme

Varsayılan olarak , cihaz denetimi devre dışıdır ve eklenebilecek cihazlar için herhangi bir kısıtlama yoktur. Uç Nokta için Defender'a eklenen cihazlar için temel cihaz denetimi olaylarının denetimi etkinleştirilir. Bu etkinlik cihaz denetimi raporunda görülebilir. Yerleşik PnP Denetim İlkesi'ne göre filtreleme, ortamdaki uç noktalara bağlı cihazları gösterir.

Uç Nokta için Defender'daki cihaz denetimi, bir cihazı özelliklerine göre tanımlar. Cihaz özellikleri, rapordaki bir girdi seçilerek görünür.

Cihaz Kimliği, Satıcı Kimliği (VID), Seri numarası ve Veri Yolu türünün tümü bir cihazı tanımlamak için Plug and Play Device Connected action kullanılabilir (aşağıdaki örnek sorguda gösterildiği gibi [Uç Nokta için Microsoft Defender'de cihaz denetim ilkeleri](device-control-policies.mddata gelişmiş tehdit avcılığında da kullanılabilir: (PnPDeviceConnected

DeviceEvents

| where ActionType == "PnpDeviceConnected"

| extend parsed=parse_json(AdditionalFields)

| extend MediaClass = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaDescription = tostring(parsed.DeviceDescription)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

| project Timestamp, DeviceId, DeviceName, AccountName, AccountDomain, MediaClass, MediaDeviceId, MediaDescription, MediaSerialNumber, parsed

| order by Timestamp desc

Cihaz denetiminin durumu (etkin/devre dışı, varsayılan zorlama ve son ilke güncelleştirmesi) aşağıdaki kod parçacığında gösterildiği gibi Get-MpComputerStatus aracılığıyla bir cihazda kullanılabilir:

DeviceControlDefaultEnforcement :

DeviceControlPoliciesLastUpdated : 1/3/2024 12:51:56 PM

DeviceControlState : Disabled

Test cihazında cihaz denetim durumunu etkinleştirilecek* şekilde değiştirin. Aşağıdaki kod parçacığında gösterildiği gibi Get-MpComputerStatus seçeneğini işaretleyerek ilkenin uygulandığından emin olun:

DeviceControlDefaultEnforcement : DefaultAllow

DeviceControlPoliciesLastUpdated : 1/4/2024 10:27:06 AM

DeviceControlState : Enabled

Test cihazına bir USB sürücüsü takın. Hiçbir kısıtlama yoktur; tüm erişim türlerine (okuma, yazma, yürütme ve yazdırma) izin verilir. Bir USB cihazının bağlı olduğunu göstermek için bir kayıt oluşturulur. Görmek için aşağıdaki örnek gelişmiş tehdit avcılığı sorgusunu kullanabilirsiniz:

DeviceEvents

| where ActionType == "PnpDeviceConnected"

| extend parsed=parse_json(AdditionalFields)

| extend MediaClass = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaDescription = tostring(parsed.DeviceDescription)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

| where MediaClass == "USB"

| project Timestamp, DeviceId, DeviceName, AccountName, AccountDomain, MediaClass, MediaDeviceId, MediaDescription, MediaSerialNumber, parsed

| order by Timestamp desc

Bu örnek sorgu olayları ölçütüne göre MediaClassfiltreler. Varsayılan davranış, tüm cihazları reddetmek veya cihaz ailelerini cihaz denetiminin dışında tutmak için değiştirilebilir. Varsayılan davranışı reddetme olarak değiştirin ve ardından cihaz denetimini yalnızca çıkarılabilir depolama birimine uygulanacak şekilde ayarlayın.

Intune için, cihaz denetimi ayarlarını aşağıdaki gibi ayarlamak için özel bir profil kullanın:

- Olarak Ayarla

./Vendor/MSFT/Defender/Configuration/DeviceControlEnabled1 - Olarak Ayarla

./Vendor/MSFT/Defender/Configuration/DefaultEnforcement2 - Olarak Ayarla

./Vendor/MSFT/Defender/Configuration/SecuredDevicesConfigurationRemovableMediaDevices

İlkenizi test cihazına dağıtın. Aşağıdaki kod parçacığında gösterildiği gibi, varsayılan zorlamanın Reddet olarak ayarlandığını onaylamak için Get-MpComputerStatus kullanın:

DeviceControlDefaultEnforcement : DefaultDeny

DeviceControlPoliciesLastUpdated : 1/4/2024 10:27:06 AM

DeviceControlState : Enabled

USB cihazını kaldırın ve test makinesine yeniden takın. Sürücüyü açmayı deneyin. Sürücü erişilebilir değil ve erişimin reddedildiğini belirten bir ileti görüntülenir.

Not

Örnekler, yönergeler ve örnekler burada bulunabilir.

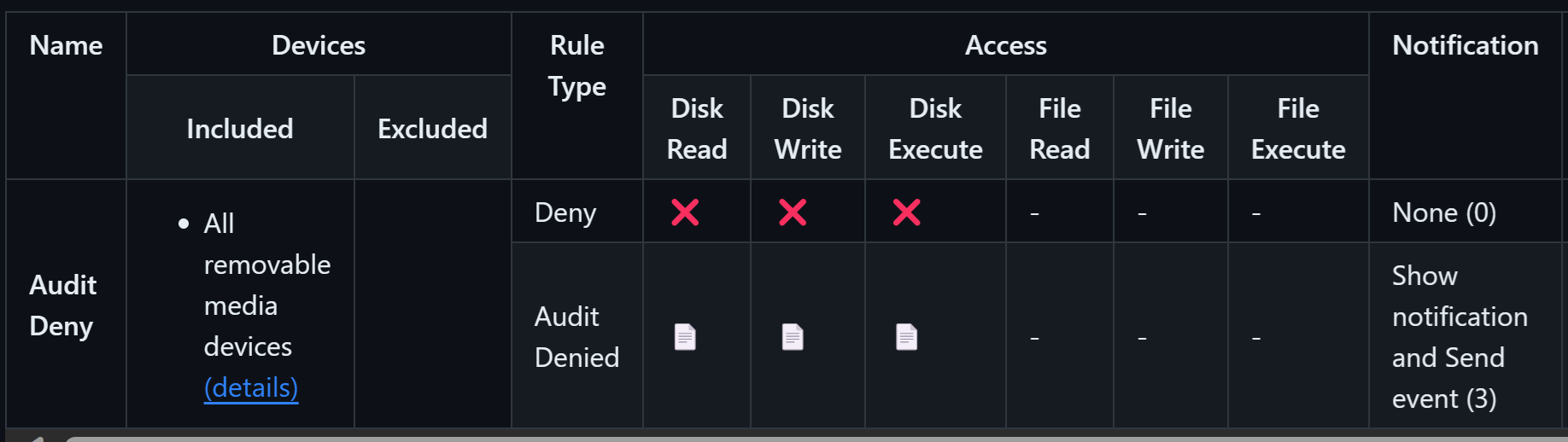

1. Adım: Tüm çıkarılabilir medyayı reddet

Cihaz denetimi, davranışı özelleştirmek için grupların ve kuralların birleşimi olan ilkeleri kullanır. Tüm çıkarılabilir depolama cihazlarına erişimi reddeden bir ilke dağıtarak başlayın ve portala ve kullanıcıya bir bildirim göndererek olayı denetleyin. Aşağıdaki görüntüde bu ayarlar özetlemektedir:

Erişimi denetlemek amacıyla cihazlar Gruplar halinde düzenlenir. Bu ilke adlı All removable media devicesbir grup kullanır. Bu ilke test cihazına dağıtıldıktan sonra USB'yi yeniden takın. Cihaz erişiminin kısıtlandığını belirten bir bildirim görüntülenir.

Etkinlik ayrıca 15 dakika içinde gelişmiş avcılıkta da görünür. Sonuçları görüntülemek için aşağıdaki örnek sorguyu kullanabilirsiniz:

DeviceEvents

| where ActionType == "RemovableStoragePolicyTriggered"

| extend parsed=parse_json(AdditionalFields)

| extend RemovableStorageAccess = tostring(parsed.RemovableStorageAccess)

| extend RemovableStoragePolicyVerdict = tostring(parsed.RemovableStoragePolicyVerdict)

| extend MediaBusType = tostring(parsed.BusType)

| extend MediaClassGuid = tostring(parsed.ClassGuid)

| extend MediaClassName = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaInstanceId = tostring(parsed.DeviceInstanceId)

| extend MediaName = tostring(parsed.MediaName)

| extend RemovableStoragePolicy = tostring(parsed.RemovableStoragePolicy)

| extend MediaProductId = tostring(parsed.ProductId)

| extend MediaVendorId = tostring(parsed.VendorId)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

|project Timestamp, DeviceId, DeviceName, InitiatingProcessAccountName, ActionType, RemovableStorageAccess, RemovableStoragePolicyVerdict, MediaBusType, MediaClassGuid, MediaClassName, MediaDeviceId, MediaInstanceId, MediaName, RemovableStoragePolicy, MediaProductId, MediaVendorId, MediaSerialNumber, FolderPath, FileSize

| order by Timestamp desc

Not

Gelişmiş avcılık ile cihaz başına günde en fazla 300 olay görüntüleyebilirsiniz.

İlke ve cihaz hakkındaki bilgileri görüntülemek için olayı seçme.

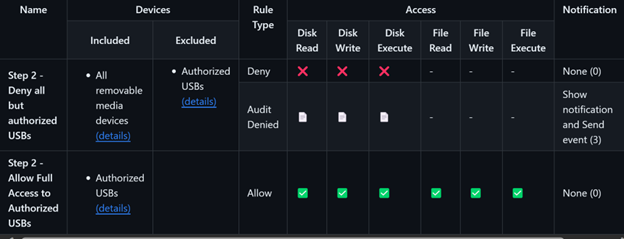

2. Adım: Yetkili USB cihazları için erişime izin verme

Yetkili USB cihazları kümesine erişim izni vermek için, bu cihazları tanımlamak için bir grup ayarlayın. Grubumuzu Authorized USBsolarak adlandırdık ve aşağıdaki görüntüde gösterilen ayarları kullandık:

Örneğimizde, yetkili USBs grubu tarafından InstancePathIdtanımlanan tek bir cihaz içerir. Örneği dağıtmadan önce, test cihazının değerini olarak InstancePathId değiştirebilirsiniz. Doğru değeri bulma hakkında ayrıntılı bilgi için bkz. Cihaz özelliklerini belirlemek için Windows Aygıt Yöneticisi kullanma ve Cihazların özelliklerini belirlemek için raporları ve gelişmiş avcılığı kullanma.

Yetkili USB grubunun tümünü reddet ilkesinden dışlandığına dikkat edin. Bu, bu cihazların diğer ilkeler için değerlendirilmesini sağlar. İlkeler sırayla değerlendirilmez, bu nedenle her ilke bağımsız olarak değerlendirilirse doğru olmalıdır. İlke dağıtıldıktan sonra onaylanan USB cihazını yeniden takın. Cihaza tam erişim olduğunu görmeniz gerekir. Başka bir USB takın ve bu cihaz için erişimin engellendiğini onaylayın.

Cihaz denetiminin, cihazları özelliklere göre gruplandırmak için birçok yolu vardır. Daha fazla bilgi için bkz. Uç Nokta için Microsoft Defender'de cihaz denetimi ilkeleri.

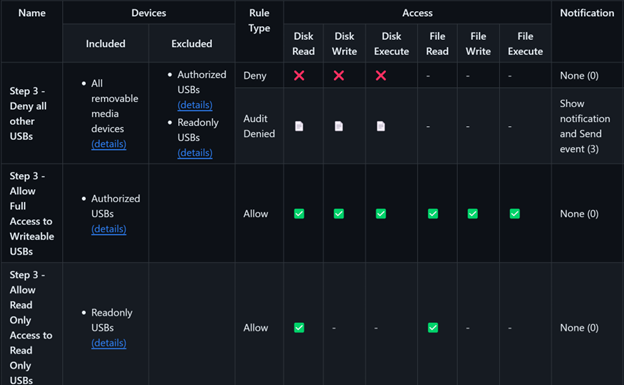

3. Adım: Farklı cihaz türleri için farklı erişim düzeylerine izin verme

Farklı cihazlar için farklı davranışlar oluşturmak için bunları ayrı gruplara yerleştirin. Örneğimizde adlı Read Only USBsbir grup kullanıyoruz. Aşağıdaki görüntüde kullandığımız ayarlar gösterilmektedir:

Örneğimizde Salt Okunur USB grubu tarafından tanımlanan VID_PIDtek bir cihaz içerir. Örneği dağıtmadan önce değerini ikinci bir test cihazının değeriyle VID_PID değiştirebilirsiniz.

İlke dağıtıldıktan sonra yetkili bir USB takın. Tam erişime izin verildiğini görmeniz gerekir. Şimdi ikinci test cihazını (Salt Okunur USB) takın. Cihaza salt okunur izinlerle erişebilirsiniz. Yeni bir dosya oluşturmayı veya dosyada değişiklik yapmayı denediğinizde bu cihaz denetiminin dosyayı engellediğini görmeniz gerekir.

Başka bir USB cihazı eklerseniz, "Diğer tüm USB'leri reddet" ilkesi nedeniyle engellenmelidir.

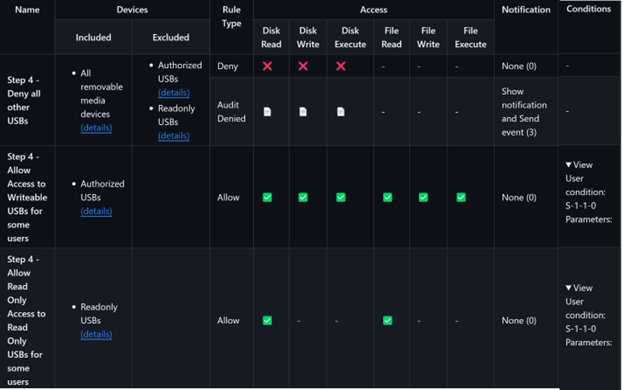

4. Adım: Belirli kullanıcılar veya gruplar için cihazlara farklı erişim düzeylerine izin verme

Cihaz denetimi, koşulları kullanarak erişimi daha fazla kısıtlamanıza olanak tanır. En basit koşul bir kullanıcı koşuludur. Cihaz denetiminde, kullanıcılar ve gruplar Güvenlik Tarafından Tanımlanan (SID) ile tanımlanır.

Aşağıdaki ekran görüntüsünde örneğimizde kullandığımız ayarlar gösterilmektedir:

Varsayılan olarak, örnek genel SID'sini S-1-1-0kullanır. İlkeyi dağıtmadan önce, yetkili USB'lerle ilişkili SID'yi (yazılabilir USB'ler) User1 olarak değiştirebilir ve Salt Okunur USB'lerle User2ilişkili SID'yi olarak değiştirebilirsiniz.

İlke dağıtıldıktan sonra Yetkili USB'lere yalnızca Kullanıcı 1'in yazma erişimi olur ve ReadOnly USB'lerine yalnızca Kullanıcı 2'nin okuma erişimi olur.

Cihaz denetimi grup SID'lerini de destekler. Salt okunur ilkedeki SID'yi içeren User2bir grup olarak değiştirin. İlke yeniden dağıtıldıktan sonra, kurallar Kullanıcı 2 veya bu gruptaki diğer kullanıcılar için aynıdır.

Not

Microsoft Entra içinde depolanan gruplar için, kullanıcı gruplarını tanımlamak için SID yerine nesne kimliğini kullanın.