iOS özelliklerinde Uç Nokta için Microsoft Defender’ı yapılandırın

Şunlar için geçerlidir:

- Uç Nokta için Microsoft Defender Planı 1

- Uç Nokta için Microsoft Defender Planı 2

- Microsoft Defender XDR

Uç nokta için Defender'i deneyimlemek ister misiniz? Ücretsiz deneme için kaydolun.

Not

iOS üzerinde Uç Nokta için Defender, Web Koruması özelliğini sağlamak için bir VPN kullanır. Bu normal bir VPN değildir ve cihazın dışına trafiği almayan yerel/kendi kendini döngüye alan bir VPN'dir.

iOS'ta Uç Nokta için Defender ile Koşullu Erişim

iOS üzerinde Uç Nokta için Microsoft Defender ve Microsoft Intune ve Microsoft Entra ID, cihaz risk puanına göre Cihaz uyumluluğu ve Koşullu Erişim ilkelerinin zorunlu tutmasını sağlar. Uç Nokta için Defender, Intune aracılığıyla bu özelliği kullanmak için dağıtabileceğiniz bir Mobile Threat Defense (MTD) çözümüdür.

iOS'ta Uç Nokta için Defender ile Koşullu Erişim'i ayarlama hakkında daha fazla bilgi için bkz. Uç Nokta için Defender ve Intune.

Web koruması ve VPN

Varsayılan olarak, iOS'ta Uç Nokta için Defender, cihazları web tehditlerine karşı korumaya ve kullanıcıları kimlik avı saldırılarına karşı korumaya yardımcı olan web korumasını içerir ve etkinleştirir. Web koruması kapsamında kimlik avı önleme ve özel göstergeler (URL ve Etki Alanı) desteklenir. IP tabanlı özel göstergeler şu anda iOS'ta desteklenmiyor. Web İçeriği Filtreleme şu anda mobil platformlarda (Android ve iOS) desteklenmemektedir.

iOS'ta Uç Nokta için Defender bu özelliği sağlamak için bir VPN kullanır. VPN yereldir ve geleneksel VPN'nin aksine ağ trafiği cihazın dışına gönderilmez.

Varsayılan olarak etkinleştirildiğinde VPN'yi devre dışı bırakmanızı gerektiren bazı durumlar olabilir. Örneğin, VPN yapılandırıldığında çalışmayan bazı uygulamaları çalıştırmak istiyorsunuz. Bu gibi durumlarda, şu adımları izleyerek cihazdaki uygulamadan VPN'i devre dışı bırakabilirsiniz:

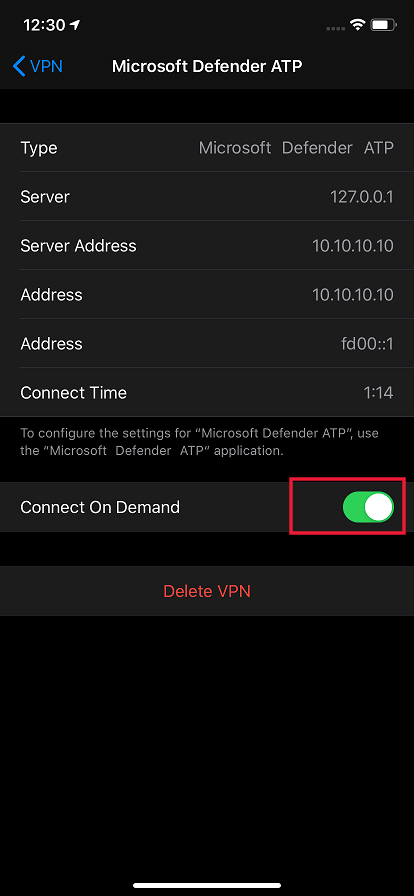

iOS cihazınızda Ayarlar uygulamasını açın, Genel'i ve ardından VPN'yi seçin.

Uç Nokta için Microsoft Defender i düğmesini seçin.

VPN'yi devre dışı bırakmak için İsteğe Bağlı Bağlan'ı kapatın.

Not

VPN devre dışı bırakıldığında web koruması kullanılamaz. Web korumasını yeniden etkinleştirmek için cihazda Uç Nokta için Microsoft Defender uygulamasını açın ve ARDıNDAN VPN Başlat'ı seçin.

Web korumasını devre dışı bırakma

Web koruması, Uç Nokta için Defender'ın temel özelliklerinden biridir ve bu özelliği sağlamak için bir VPN gerektirir. Kullanılan VPN, geleneksel bir VPN değil yerel/geri döngü VPN'dir, ancak müşterilerin VPN'yi tercih etmemelerinin çeşitli nedenleri vardır. VPN ayarlamak istemiyorsanız, web korumasını devre dışı bırakabilir ve bu özellik olmadan Uç Nokta için Defender'ı dağıtabilirsiniz. Diğer Uç Nokta için Defender özellikleri çalışmaya devam eder.

Bu yapılandırma hem kayıtlı (MDM) hem de kayıtlı olmayan (MAM) cihazlarda kullanılabilir. MDM'ye sahip müşteriler için, yöneticiler Uygulama Yapılandırması'ndaki yönetilen cihazlar aracılığıyla web korumasını yapılandırabilir. Yöneticiler, MAM kullanarak kaydı olmayan müşteriler için Web korumasını Uygulama Yapılandırması'ndaki yönetilen uygulamalar aracılığıyla yapılandırabilir.

Web korumasını yapılandırma

MDM kullanarak web korumasını devre dışı bırakma

Kayıtlı cihazlar için web korumasını devre dışı bırakmak için aşağıdaki adımları kullanın.

Microsoft Intune yönetim merkezindeUygulamalar Uygulama>yapılandırma ilkeleri>Yönetilen cihazlarekle'ye> gidin.

İlkeye Platform > iOS/iPadOS adını verin.

Hedef uygulama olarak Uç Nokta için Microsoft Defender'ı seçin.

Ayarlar sayfasında Yapılandırma tasarımcısını kullan'ı seçin ve anahtar olarak ekleyin

WebProtectionve değer türünü olarakStringayarlayın.- Varsayılan olarak,

WebProtection = true. Bir yöneticinin web korumasını kapatacak şekilde ayarlanmasıWebProtection = falsegerekir. - Uç Nokta için Defender, kullanıcı uygulamayı her açtığında sinyali Microsoft Defender portalına gönderir.

- İleri'yi seçin ve ardından bu profili hedeflenen cihazlara/kullanıcılara atayın.

- Varsayılan olarak,

MAM kullanarak web korumasını devre dışı bırakma

Kaydı kaldırılan cihazlarda web korumasını devre dışı bırakmak için aşağıdaki adımları kullanın.

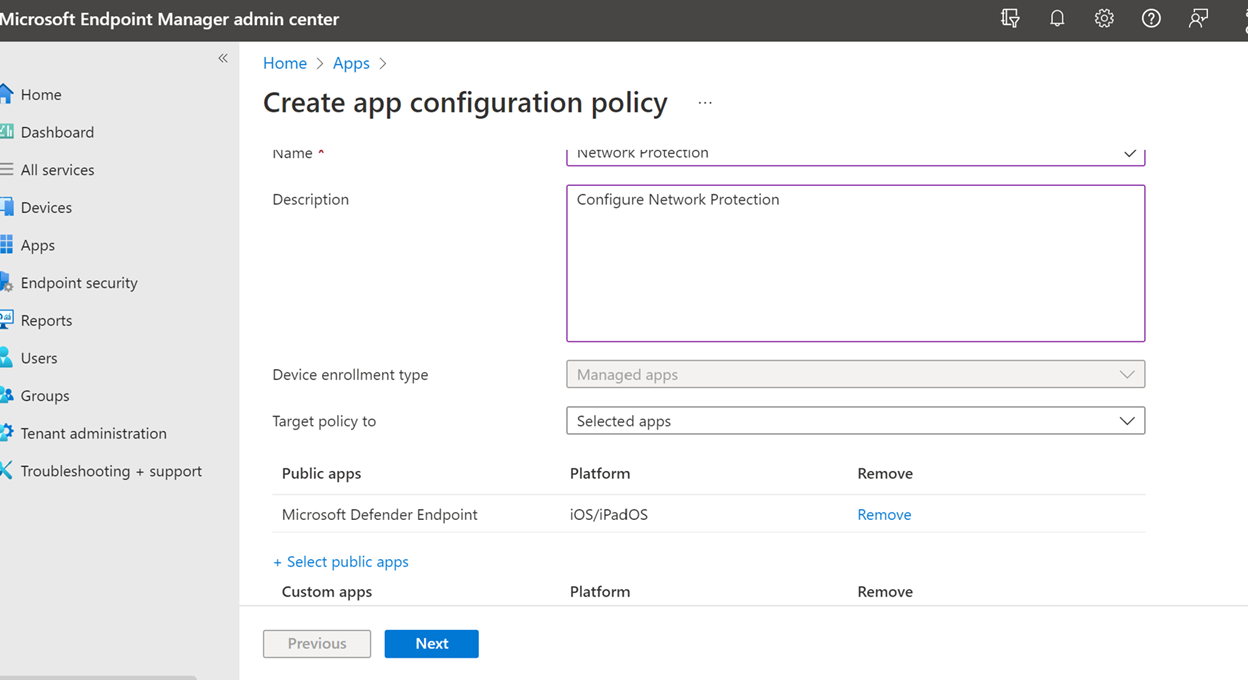

Microsoft Intune yönetim merkezindeUygulamalar Uygulama>yapılandırma ilkeleri>Yönetilen uygulamalarekle'ye> gidin.

İlkeye bir ad verin.

Genel Uygulamaları Seç'in altında hedef uygulama olarak Uç Nokta için Microsoft Defender'ı seçin.

Ayarlar sayfasında, Genel Yapılandırma Ayarları'nın altında anahtar olarak ekleyin

WebProtectionve değerini olarakfalseayarlayın.- Varsayılan olarak,

WebProtection = true. Bir yönetici web korumasını kapatmak için ayarlayabilirWebProtection = false. - Uç Nokta için Defender, kullanıcı uygulamayı her açtığında sinyali Microsoft Defender portalına gönderir.

- İleri'yi seçin ve ardından bu profili hedeflenen cihazlara/kullanıcılara atayın.

- Varsayılan olarak,

Not

Anahtar WebProtection , denetimli cihazlar listesindeki Denetim Filtresi için geçerli değildir. Denetimli cihazlar için web korumasını devre dışı bırakmak istiyorsanız Denetim Filtresi profilini kaldırabilirsiniz.

Ağ korumasını yapılandırma

Uç nokta için Microsoft Defender'da ağ koruması varsayılan olarak devre dışıdır. Yöneticiler ağ korumasını yapılandırmak için aşağıdaki adımları kullanabilir. Bu yapılandırma hem MDM yapılandırması aracılığıyla kayıtlı cihazlar hem de MAM yapılandırması aracılığıyla kaydı kaldırılmış cihazlar için kullanılabilir.

Not

Ağ Koruması için MDM veya MAM aracılığıyla yalnızca bir ilke oluşturulmalıdır. Ağ koruması başlatma işlemi, son kullanıcının uygulamayı bir kez açmasını gerektirir.

MDM kullanarak ağ korumasını yapılandırma

Kayıtlı cihazlar için MDM yapılandırmasını kullanarak ağ korumasını ayarlamak için şu adımları izleyin:

Microsoft Intune yönetim merkezinde Uygulamalar Uygulama>yapılandırma ilkeleri>Yönetilen cihazlarekle'ye> gidin.

İlke için ad ve açıklama sağlayın. Platform'un altında iOS/iPad'i seçin.

Hedeflenen uygulamada Uç Nokta için Microsoft Defender'ı seçin.

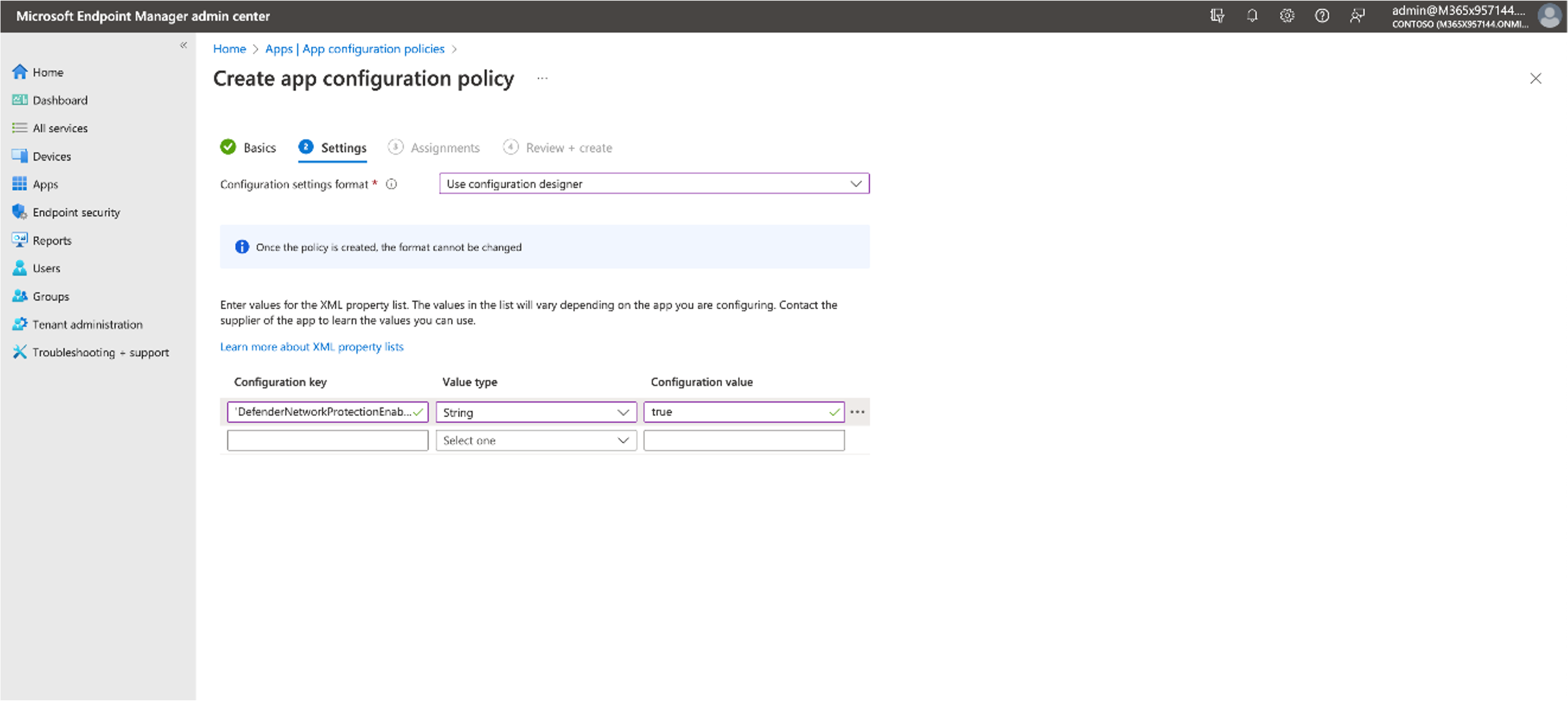

Ayarlar sayfasında yapılandırma ayarları biçimini Yapılandırma tasarımcısını kullan'ı seçin.

Yapılandırma anahtarı olarak ekleyin

DefenderNetworkProtectionEnable. Değer türünü olarakStringayarlayın ve ağ korumasını devre dışı bırakmak için değerinifalseolarak ayarlayın. (Ağ koruması varsayılan olarak etkindir.)Ağ korumasıyla ilgili diğer yapılandırmalar için aşağıdaki anahtarları ekleyin, karşılık gelen değer türünü ve değerini seçin.

Tuş Değer Türü Varsayılan (true-enable, false-disable) Açıklama DefenderOpenNetworkDetectionTam sayı 2 1 - Denetim, 0 - Devre Dışı Bırak, 2 - Etkinleştir (varsayılan). Bu ayar, sırasıyla açık ağ algılamayı denetlemek, devre dışı bırakmak veya etkinleştirmek için BT Yöneticisi tarafından yönetilir. Denetim modunda uyarılar, son kullanıcı deneyimi olmadan yalnızca Microsoft Defender portalına gönderilir. Son kullanıcı deneyimi için olarak Enableayarlayın.DefenderEndUserTrustFlowEnableDize false true - etkinleştir, yanlış - devre dışı bırak; Bu ayar, BT yöneticileri tarafından güvenli olmayan ve şüpheli ağlara güvenmek ve güvensiz hale getirmek için son kullanıcı uygulama içi deneyimini etkinleştirmek veya devre dışı bırakmak için kullanılır. DefenderNetworkProtectionAutoRemediationDize doğru true - etkinleştir, yanlış - devre dışı bırak; Bu ayar, BIR kullanıcı daha güvenli WIFI erişim noktalarına geçiş gibi düzeltme etkinlikleri gerçekleştirdiğinde gönderilen düzeltme uyarılarını etkinleştirmek veya devre dışı bırakmak için BT yöneticisi tarafından kullanılır. DefenderNetworkProtectionPrivacyDize doğru true - etkinleştir, yanlış - devre dışı bırak; Bu ayar, ağ korumasında gizliliği etkinleştirmek veya devre dışı bırakmak için BT yöneticisi tarafından yönetilir. Gizlilik devre dışı bırakılırsa, kötü amaçlı wifi'yi paylaşmak için kullanıcı onayı gösterilir. Gizlilik etkinse kullanıcı onayı gösterilmez ve uygulama verileri toplanmaz. Atamalar bölümünde, bir yönetici ilkeye dahil etmek ve ilkeden dışlamak için kullanıcı gruplarını seçebilir.

Yapılandırma ilkesini gözden geçirin ve oluşturun.

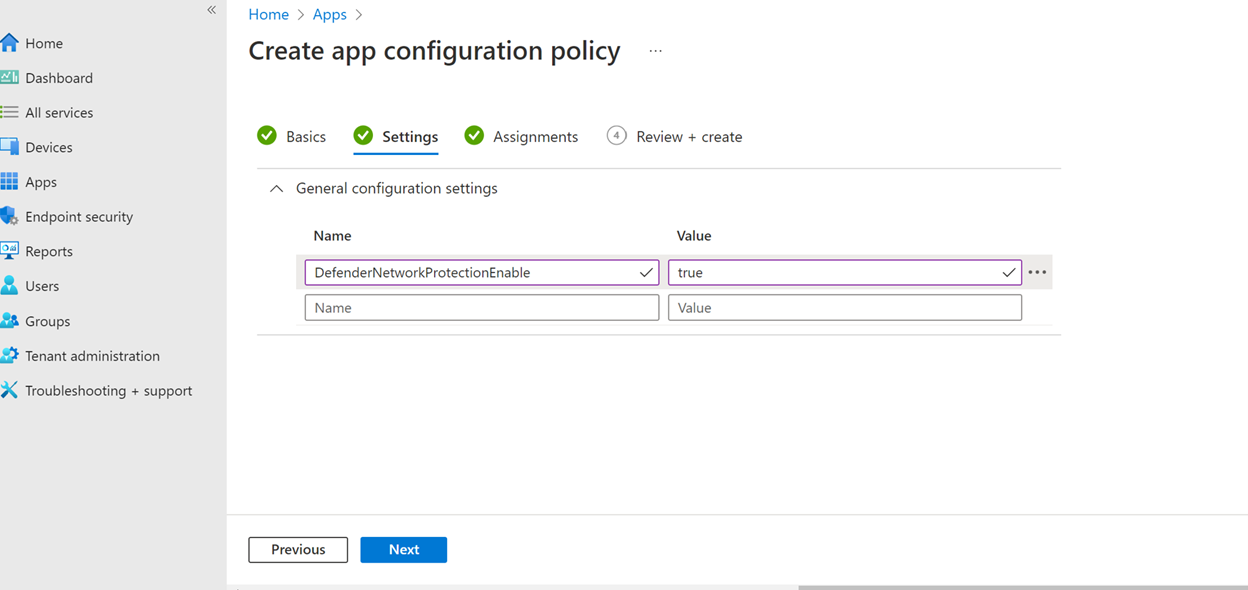

MAM kullanarak ağ korumasını yapılandırma

iOS cihazlarında ağ koruması için kaydı kaldırılmış cihazlar için MAM yapılandırması ayarlamak için aşağıdaki yordamı kullanın (MAM yapılandırması için Authenticator cihaz kaydı gereklidir).

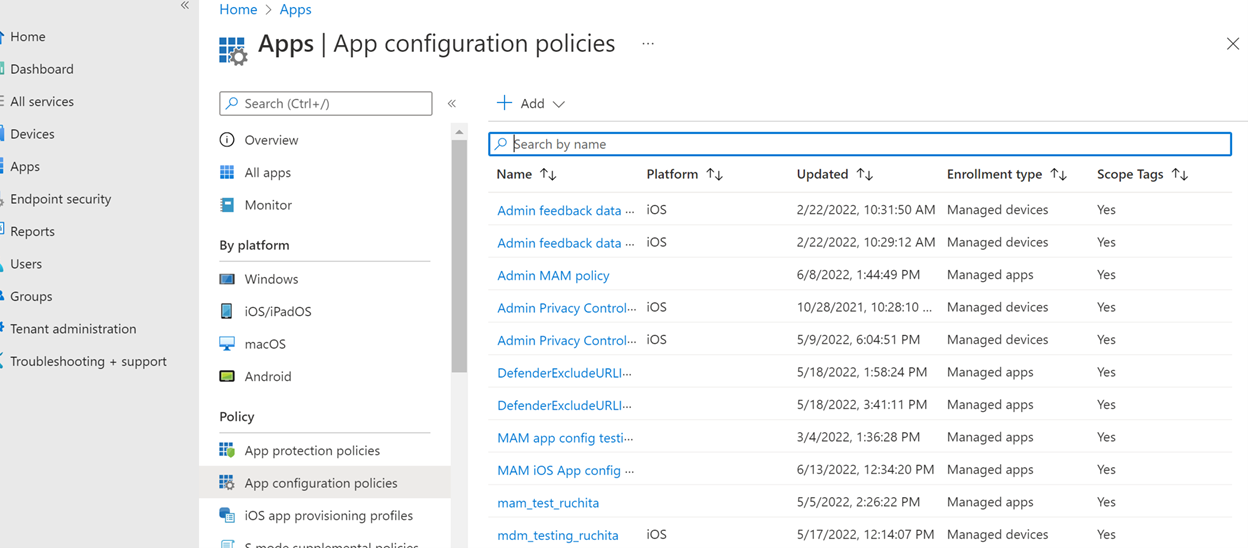

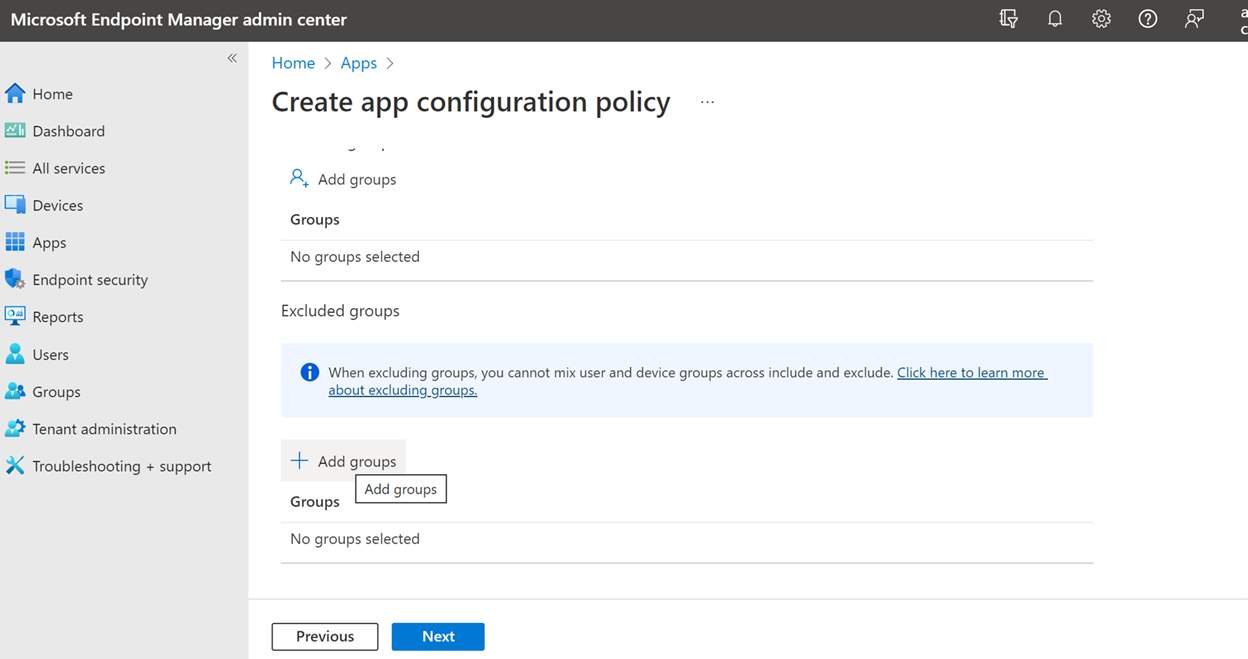

Microsoft Intune yönetim merkezinde Uygulamalar Uygulama>yapılandırma ilkeleri>Yönetilen uygulamalar>ekle>Yeni Uygulama yapılandırma ilkesi oluşturma'ya gidin.

İlkeyi benzersiz olarak tanımlamak için bir ad ve açıklama sağlayın. Ardından Genel uygulamalar'ı ve ardından Platform iOS/iPadOS için Microsoft Defender'ı seçin.

Ayarlar sayfasında, ağ korumasını devre dışı bırakmak için anahtar olarak DefenderNetworkProtectionEnable değerini ve olarak

falsedeğerini ekleyin. (Ağ koruması varsayılan olarak etkindir.)Ağ korumasıyla ilgili diğer yapılandırmalar için aşağıdaki anahtarları ve uygun değeri ekleyin.

Tuş Varsayılan (true - enable, false - disable) Açıklama DefenderOpenNetworkDetection2 1 - Denetim, 0 - Devre Dışı Bırak, 2 - Etkinleştir (varsayılan). Bu ayar, açık ağ algılamayı etkinleştirmek, denetlemek veya devre dışı bırakmak için bir BT yöneticisi tarafından yönetilir. Denetim modunda uyarılar yalnızca kullanıcı tarafı deneyimi olmadan ATP portalına gönderilir. Kullanıcı deneyimi için yapılandırmayı "Etkinleştir" moduna ayarlayın. DefenderEndUserTrustFlowEnablefalse true - etkinleştir, yanlış - devre dışı bırak; Bu ayar, BT yöneticileri tarafından güvenli olmayan ve şüpheli ağlara güvenmek ve güvensiz hale getirmek için son kullanıcı uygulama içi deneyimini etkinleştirmek veya devre dışı bırakmak için kullanılır. DefenderNetworkProtectionAutoRemediationdoğru true - etkinleştir, yanlış - devre dışı bırak; Bu ayar, BIR kullanıcı daha güvenli WIFI erişim noktalarına geçiş gibi düzeltme etkinlikleri gerçekleştirdiğinde gönderilen düzeltme uyarılarını etkinleştirmek veya devre dışı bırakmak için BT yöneticisi tarafından kullanılır. DefenderNetworkProtectionPrivacydoğru true - etkinleştir, yanlış - devre dışı bırak; Bu ayar, ağ korumasında gizliliği etkinleştirmek veya devre dışı bırakmak için BT yöneticisi tarafından yönetilir. Gizlilik devre dışı bırakılırsa, kötü amaçlı wifi'yi paylaşmak için kullanıcı onayı gösterilir. Gizlilik etkinse kullanıcı onayı gösterilmez ve uygulama verileri toplanmaz. Atamalar bölümünde, bir yönetici ilkeye dahil etmek ve ilkeden dışlamak için kullanıcı gruplarını seçebilir.

Yapılandırma ilkesini gözden geçirin ve oluşturun.

Birden çok VPN profilinin bir arada bulunma durumu

Apple iOS, cihaz genelinde birden çok VPN'in aynı anda etkin olmasını desteklemez. Cihazda birden çok VPN profili bulunabilir ancak aynı anda yalnızca bir VPN etkin olabilir.

Uygulama koruma ilkesinde (MAM) Uç Nokta için Microsoft Defender risk sinyalini yapılandırma

iOS üzerinde Uç Nokta için Microsoft Defender, Uygulama Koruma İlkesi senaryosunu etkinleştirir. Son kullanıcılar uygulamanın en son sürümünü doğrudan Apple uygulama mağazasından yükleyebilir. Cihazın Başarılı MAM kaydı için Defender'a eklemek için kullanılan hesapla Authenticator'a kayıtlı olduğundan emin olun.

Uç Nokta için Microsoft Defender, iOS/iPadOS'ta Uygulama Koruma İlkeleri'nde (MAM olarak da bilinir) kullanılacak tehdit sinyalleri gönderecek şekilde yapılandırılabilir. Bu özellik sayesinde, uç nokta için Microsoft Defender'ı kullanarak şirket verilerine erişimi kayıtlı olmayan cihazlardan da koruyabilirsiniz.

Uç Nokta için Microsoft Defender ile uygulama koruma ilkelerini ayarlamak için aşağıdaki bağlantıdaki adımları izleyin Uygulama koruma ilkesinde (MAM) Defender risk sinyallerini yapılandırma

MAM veya uygulama koruma ilkesi hakkında daha fazla ayrıntı için bkz. iOS uygulama koruma ilkesi ayarları.

Gizlilik denetimleri

iOS üzerinde Uç Nokta için Microsoft Defender, hem yöneticiler hem de son kullanıcılar için gizlilik denetimleri sağlar. Bu, kayıtlı (MDM) ve kaydı kaldırılan (MAM) cihazların denetimlerini içerir.

MDM kullanıyorsanız, yöneticileriniz Uygulama Yapılandırması'ndaki Yönetilen cihazlar aracılığıyla gizlilik denetimlerini yapılandırabilir. Mam'ı kayıt olmadan kullanıyorsanız, yöneticileriniz Uygulama Yapılandırması'ndaki Yönetilen uygulamalar aracılığıyla gizlilik denetimlerini yapılandırabilir. Son kullanıcılar, Microsoft Defender uygulama ayarlarında gizlilik ayarlarını da yapılandırabilir.

Kimlik avı uyarısı raporunda gizliliği yapılandırma

Müşteriler artık iOS'ta Uç Nokta için Microsoft Defender tarafından gönderilen kimlik avı raporu için gizlilik denetimini etkinleştirebilir, böylece bir kimlik avı web sitesi algılandığında ve Uç Nokta için Microsoft Defender tarafından engellendiğinde etki alanı adı kimlik avı uyarısının bir parçası olarak yer almaz.

MDM'de gizlilik denetimlerini yapılandırma

Gizliliği etkinleştirmek ve kayıtlı cihazlar için kimlik avı uyarısı raporunun bir parçası olarak etki alanı adını toplamamak için aşağıdaki adımları kullanın.

Microsoft Intune yönetim merkezindeUygulamalar Uygulama>yapılandırma ilkeleri>Yönetilen cihazlarekle'ye> gidin.

İlkeye Platform > iOS/iPadOS adını verin, profil türünü seçin.

Hedef uygulama olarak Uç Nokta için Microsoft Defender'ı seçin.

Ayarlar sayfasında Yapılandırma tasarımcısını kullan'ı seçip anahtar olarak ekleyin

DefenderExcludeURLInReportve değer türünü Boole olarak ayarlayın.- Gizliliği etkinleştirmek ve etki alanı adını toplamamak için değeri olarak

truegirin ve bu ilkeyi kullanıcılara atayın. Varsayılan olarak, bu değer olarakfalseayarlanır. - olarak ayarlanmış

trueanahtara sahip kullanıcılar için, kötü amaçlı bir site algılandığında ve Uç Nokta için Defender tarafından engellendiğinde kimlik avı uyarısı etki alanı adı bilgilerini içermez.

- Gizliliği etkinleştirmek ve etki alanı adını toplamamak için değeri olarak

İleri'yi seçin ve bu profili hedeflenen cihazlara/kullanıcılara atayın.

MAM'da gizlilik denetimlerini yapılandırma

Gizliliği etkinleştirmek ve kaydı kaldırılan cihazlar için kimlik avı uyarısı raporunun bir parçası olarak etki alanı adını toplamamak için aşağıdaki adımları kullanın.

Microsoft Intune yönetim merkezindeUygulamalar Uygulama>yapılandırma ilkeleri>Yönetilen uygulamalarekle'ye> gidin.

İlkeye bir ad verin.

Genel Uygulamaları Seç'in altında hedef uygulama olarak Uç Nokta için Microsoft Defender'ı seçin.

Ayarlar sayfasında, Genel Yapılandırma Ayarları'nın altında anahtar olarak ekleyin

DefenderExcludeURLInReportve değerini olaraktrueayarlayın.- Gizliliği etkinleştirmek ve etki alanı adını toplamamak için değeri olarak

truegirin ve bu ilkeyi kullanıcılara atayın. Varsayılan olarak, bu değer olarakfalseayarlanır. - olarak ayarlanmış

trueanahtara sahip kullanıcılar için, kötü amaçlı bir site algılandığında ve Uç Nokta için Defender tarafından engellendiğinde kimlik avı uyarısı etki alanı adı bilgilerini içermez.

- Gizliliği etkinleştirmek ve etki alanı adını toplamamak için değeri olarak

İleri'yi seçin ve bu profili hedeflenen cihazlara/kullanıcılara atayın.

Microsoft Defender uygulamasında son kullanıcı gizlilik denetimlerini yapılandırma

Bu denetimler, son kullanıcının kendi kuruluşuyla paylaşılan bilgileri yapılandırmasına yardımcı olur.

Denetimli cihazlar için son kullanıcı denetimleri görünmez. Ayarları yöneticiniz karar verir ve denetler. Ancak denetimsiz cihazlar için denetim Ayarlar > Gizlilik altında görüntülenir.

Kullanıcılar Güvenli Olmayan Site Bilgileri için bir geçiş düğmesi görür. Bu iki durumlu düğme yalnızca yönetici tarafından ayarlandıysa DefenderExcludeURLInReport = truegörünür.

Bir yönetici tarafından etkinleştirilirse, kullanıcılar kuruluşlarına güvenli olmayan site bilgileri gönderilip gönderilmeyeceğini belirtebilir. Varsayılan olarak, olarak ayarlanır false, bu da güvenli olmayan site bilgilerinin gönderilmediği anlamına gelir. Kullanıcı bunu olarak truedeğiştirirse, güvenli olmayan site ayrıntıları gönderilir.

Gizlilik denetimlerini açmak veya kapatmak, cihaz uyumluluk denetimini veya koşullu erişimi etkilemez.

Not

Yapılandırma profiline sahip denetimli cihazlarda Uç Nokta için Microsoft Defender URL'nin tamamına erişebilir ve kimlik avı olduğu tespit edilirse engellenir. Denetimsiz bir cihazda Uç Nokta için Microsoft Defender yalnızca etki alanı adına erişebilir ve etki alanı kimlik avı URL'si değilse engellenmez.

İsteğe bağlı izinler

iOS üzerinde Uç Nokta için Microsoft Defender, ekleme akışında isteğe bağlı izinleri etkinleştirir. Şu anda ekleme akışında Uç Nokta için Defender'ın gerektirdiği izinler zorunludur. Bu özellik sayesinde yöneticiler, ekleme sırasında zorunlu VPN iznini zorlamadan KCG cihazlarında Uç Nokta için Defender'ı dağıtabilir. Son kullanıcılar zorunlu izinler olmadan uygulamayı ekleyebilir ve daha sonra bu izinleri gözden geçirebilir. Bu özellik şu anda yalnızca kayıtlı cihazlar (MDM) için mevcuttur.

MDM kullanarak isteğe bağlı izinleri yapılandırma

Yöneticiler, kayıtlı cihazlar için İsteğe Bağlı VPN iznini etkinleştirmek için aşağıdaki adımları kullanabilir.

Microsoft Intune yönetim merkezindeUygulamalar Uygulama>yapılandırma ilkeleri>Yönetilen cihazlarekle'ye> gidin.

İlkeye bir ad verin, Platform > iOS/iPadOS'u seçin.

Hedef uygulama olarak Uç Nokta için Microsoft Defender'ı seçin.

Ayarlar sayfasında Yapılandırma tasarımcısını kullan'ı seçip anahtar olarak ekleyin

DefenderOptionalVPNve değer türünü olarakBooleanayarlayın.- İsteğe bağlı VPN iznini etkinleştirmek için olarak

truedeğer girin ve bu ilkeyi kullanıcılara atayın. Varsayılan olarak, bu değer olarakfalseayarlanır. - anahtar ayarı olarak

trueayarlanmış kullanıcılar için kullanıcılar, VPN izni vermeden uygulamayı ekleme olanağına sahiptir.

- İsteğe bağlı VPN iznini etkinleştirmek için olarak

İleri'yi seçin ve bu profili hedeflenen cihazlara/kullanıcılara atayın.

İsteğe bağlı izinleri son kullanıcı olarak yapılandırma

Son kullanıcılar, eklemeye başlamak için Microsoft Defender uygulamasını yükler ve açar.

- Yönetici isteğe bağlı izinleri ayarladıysa, kullanıcı VPN iznini atlayabilir ve ekleme işlemini tamamlayabilir.

- Kullanıcı VPN'yi atlamış olsa bile cihaz ekleme yapabilir ve bir sinyal gönderilir.

- VPN devre dışı bırakılırsa web koruması etkin değildir.

- Daha sonra kullanıcı, vpn yapılandırmasını cihaza yükleyen uygulamanın içinden web korumasını etkinleştirebilir.

Not

İsteğe bağlı İzin, Web Korumasını Devre Dışı Bırak'tan farklıdır. İsteğe bağlı VPN İzni yalnızca ekleme sırasında iznin atlanmasına yardımcı olur, ancak son kullanıcının daha sonra gözden geçirip etkinleştirmesi için kullanılabilir. Web Korumasını Devre Dışı Bırak özelliği kullanıcıların Web Koruması olmadan Uç Nokta için Defender uygulamasını eklemesine olanak tanır. Daha sonra etkinleştirilemez.

Jailbreak algılama

Uç Nokta için Microsoft Defender, jailbreak uygulanmış yönetilmeyen ve yönetilen cihazları algılama özelliğine sahiptir. Bu jailbreak denetimleri düzenli aralıklarla yapılır. Bir cihaz jailbreak uygulanmış olarak algılanırsa şu olaylar gerçekleşir:

- Microsoft Defender portalına yüksek riskli bir uyarı bildirilir. Cihaz Uyumluluk ve Koşullu Erişim, cihaz risk puanına göre ayarlandıysa cihazın şirket verilerine erişmesi engellenir.

- Uygulamadaki kullanıcı verileri temizlendi. Kullanıcı jailbreak yaptıktan sonra uygulamayı açtığında VPN profili (yalnızca Uç Nokta geri döngü VPN Profili için Defender) da silinir ve hiçbir web koruması sunulmaz. Intune tarafından teslim edilen VPN profilleri kaldırılmaz.

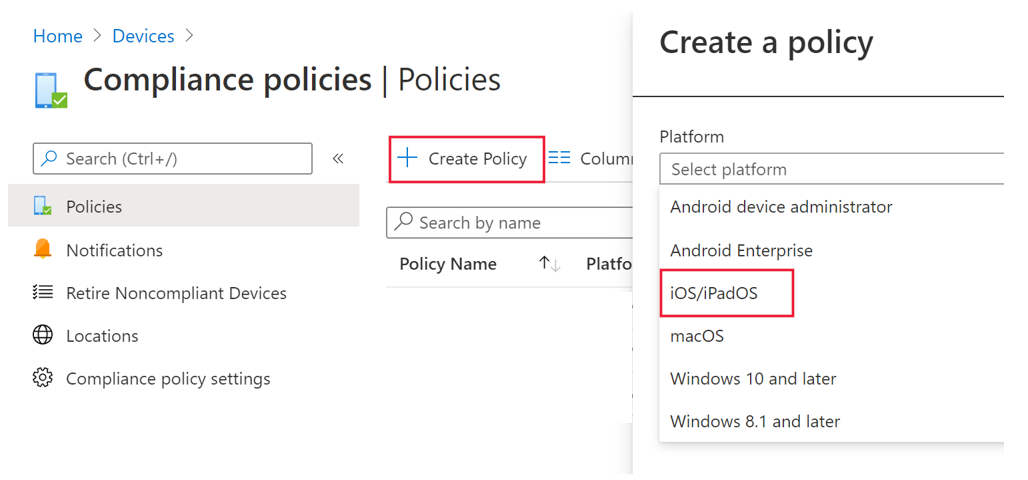

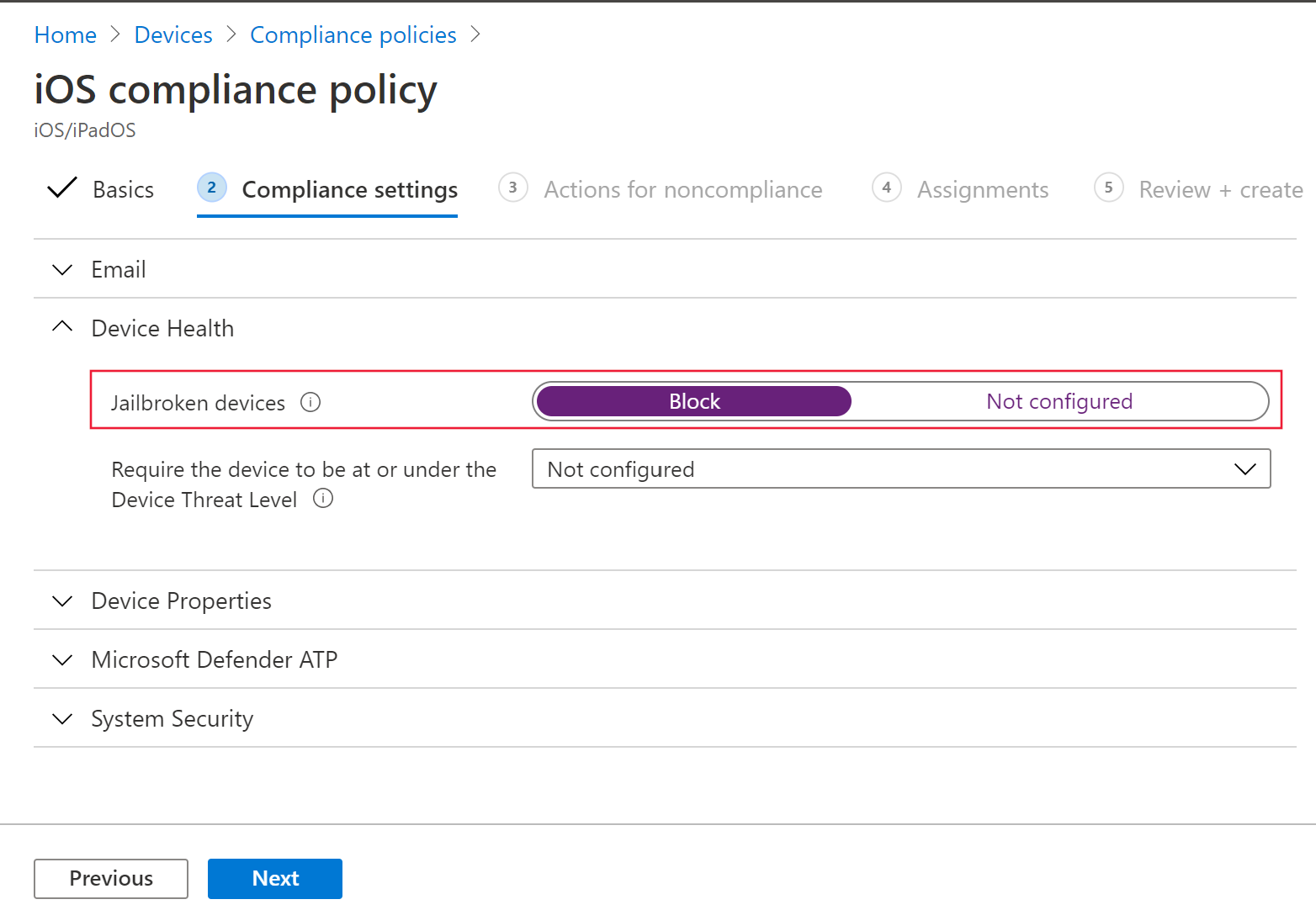

Jailbreak uygulanmış cihazlara karşı uyumluluk ilkesini yapılandırma

Şirket verilerinin jailbreak uygulanmış iOS cihazlarında erişilmeye karşı korunması için Intune'da aşağıdaki uyumluluk ilkesini ayarlamanızı öneririz.

Not

Jailbreak algılama, iOS üzerinde Uç Nokta için Microsoft Defender tarafından sağlanan bir özelliktir. Ancak, bu ilkeyi jailbreak senaryolarına karşı ek bir savunma katmanı olarak ayarlamanızı öneririz.

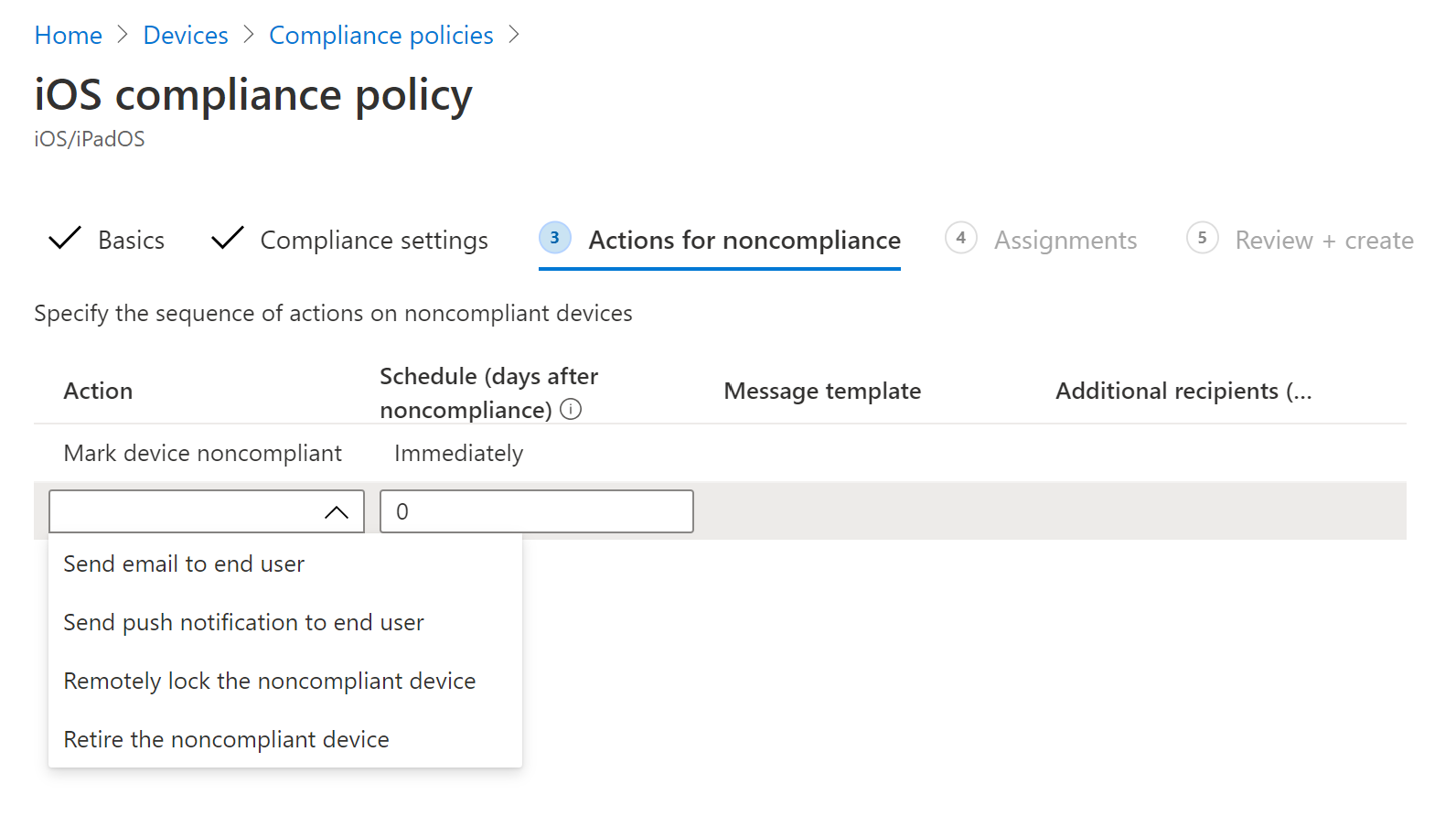

Jailbreak uygulanmış cihazlara karşı uyumluluk ilkesi oluşturmak için aşağıdaki adımları izleyin.

Microsoft Intune yönetim merkezindeCihaz>Uyumluluk ilkeleri>İlke Oluştur'a gidin. Platform olarak "iOS/iPadOS" öğesini ve ardından Oluştur'u seçin.

İlkenin adını belirtin, örneğin Jailbreak için Uyumluluk İlkesi.

Uyumluluk ayarları sayfasında Cihaz Durumu bölümünü genişletip Jailbreak uygulanmış cihazlar alanını seçin

Block.Uyumsuzluk eylemleri bölümünde, gereksinimlerinize göre eylemleri seçin ve ardından İleri'yi seçin.

Atamalar bölümünde, bu ilke için eklemek istediğiniz kullanıcı gruplarını seçin ve ardından İleri'yi seçin.

Gözden Geçir + Oluştur bölümünde, girilen tüm bilgilerin doğru olduğunu doğrulayın ve Oluştur'u seçin.

Özel göstergeleri yapılandırma

iOS'ta Uç Nokta için Defender, yöneticilerin iOS cihazlarında da özel göstergeler yapılandırmasına olanak tanır. Özel göstergeleri yapılandırma hakkında daha fazla bilgi için bkz. Göstergeleri yönetme.

Not

iOS üzerinde Uç Nokta için Defender yalnızca URL'ler ve etki alanları için özel göstergeler oluşturmayı destekler. IP tabanlı özel göstergeler iOS'ta desteklenmez.

iOS için, göstergede ayarlanan URL'ye veya etki alanına erişildiğinde Microsoft Defender XDR'de hiçbir uyarı oluşturulmaz.

Uygulamaların güvenlik açığı değerlendirmesini yapılandırma

Siber riski azaltmak için en kritik varlıklarınızdaki en büyük güvenlik açıklarınızı tek bir çözümde tanımlamak, değerlendirmek, düzeltmek ve izlemek için kapsamlı risk tabanlı güvenlik açığı yönetimi gerekir. Uç Nokta için Microsoft Defender'da Microsoft Defender Güvenlik Açığı Yönetimi hakkında daha fazla bilgi edinmek için bu sayfayı ziyaret edin.

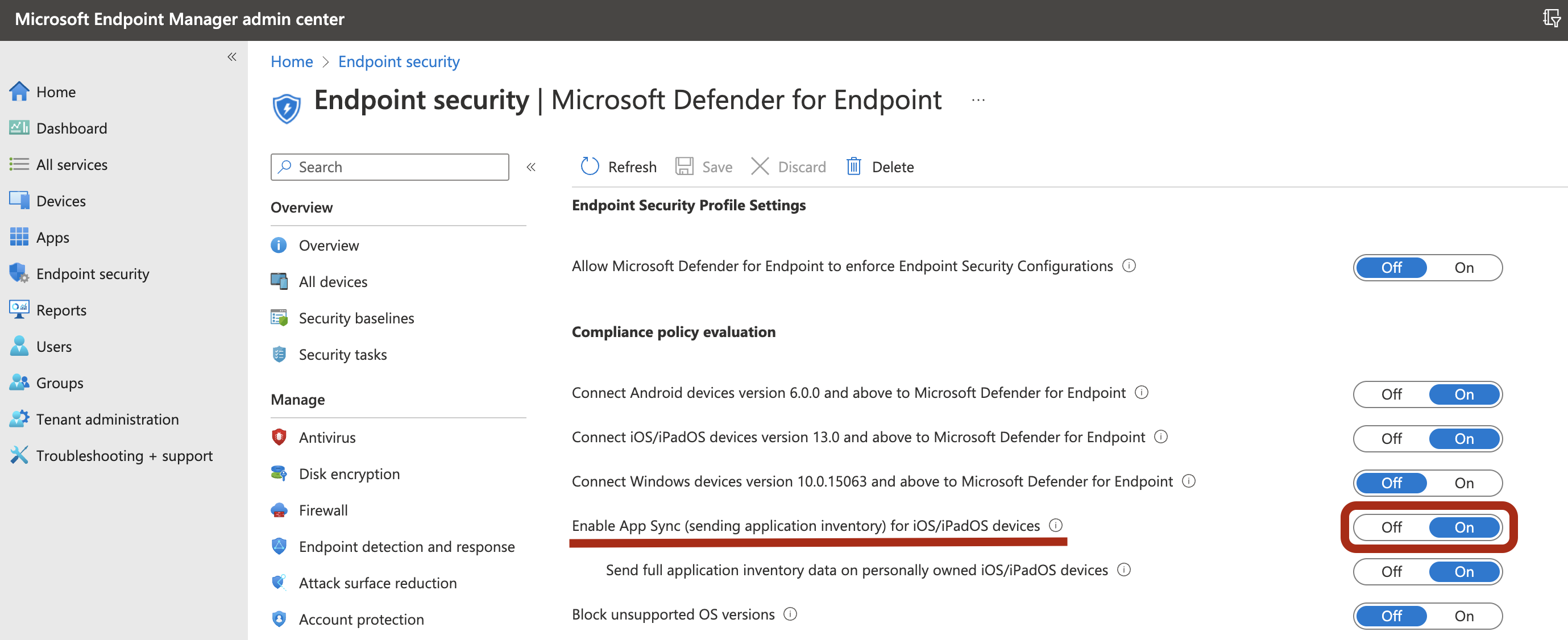

iOS üzerinde Uç Nokta için Defender, işletim sistemi ve uygulamaların güvenlik açığı değerlendirmelerini destekler. iOS sürümlerinin güvenlik açığı değerlendirmesi hem kayıtlı (MDM) hem de kayıtlı olmayan (MAM) cihazlarda kullanılabilir. Uygulamaların güvenlik açığı değerlendirmesi yalnızca kayıtlı (MDM) cihazlar içindir. Yöneticiler, uygulamaların güvenlik açığı değerlendirmesini yapılandırmak için aşağıdaki adımları kullanabilir.

Denetimli bir cihazda

Cihazın Denetimli modda yapılandırıldığından emin olun.

Microsoft Intune yönetim merkezinde özelliği etkinleştirmek için Endpoint Security> Uç Noktaiçin> Microsoft DefenderiOS/iPadOS cihazları için Uygulama eşitlemeyi etkinleştir'e gidin.

Not

Yönetilmeyen uygulamalar da dahil olmak üzere tüm uygulamaların listesini almak için yöneticinin, "Kişisel" olarak işaretlenmiş denetimli cihazlar için Intune Yönetim Portalı'nda Kişisel iOS/iPadOS cihazlarda tam uygulama envanteri verilerini gönder ayarını etkinleştirmesi gerekir. Intune Yönetim Portalı'nda "Kurumsal" olarak işaretlenmiş denetimli cihazlar için, yöneticinin kişisel iOS/iPadOS cihazlarında Tam uygulama envanteri verilerini gönderme özelliğini etkinleştirmesi gerekmez.

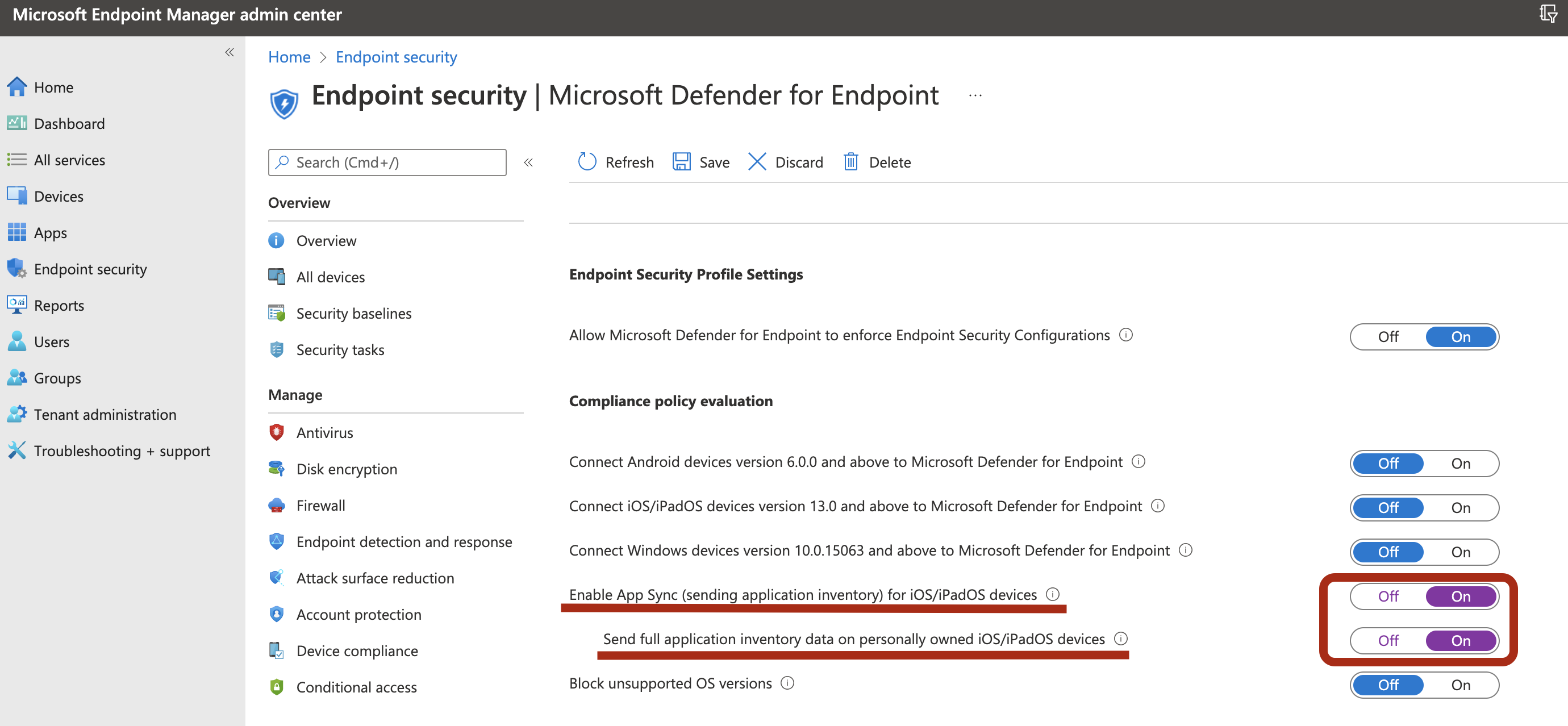

Denetimsiz bir cihazda

Microsoft Intune yönetim merkezinde özelliği etkinleştirmek için Endpoint Security> Uç Noktaiçin> Microsoft DefenderiOS/iPadOS cihazları için Uygulama eşitlemeyi etkinleştir'e gidin.

Yönetilmeyen uygulamalar da dahil olmak üzere tüm uygulamaların listesini almak için , Kişisel iOS/iPadOS cihazlarında Tam uygulama envanter verilerini gönder iki durumlu düğmesini etkinleştirin.

Gizlilik ayarını yapılandırmak için aşağıdaki adımları kullanın.

Uygulamalar>Uygulama yapılandırma ilkeleri>Yönetilen cihazlarekle'ye> gidin.

İlkeye Platform>iOS/iPadOS adını verin.

Hedef uygulama olarak Uç Nokta için Microsoft Defender'ı seçin.

Ayarlar sayfasında Yapılandırma tasarımcısını kullan'ı seçin ve anahtar olarak ekleyin

DefenderTVMPrivacyMode. Değer türünü olarakStringayarlayın.- Gizliliği devre dışı bırakmak ve yüklü uygulamaların listesini toplamak için değeri olarak

Falsebelirtin ve bu ilkeyi kullanıcılara atayın. - Bu değer, denetimsiz cihazlar için varsayılan olarak olarak ayarlanır

True. - anahtar kümesi olarak

Falseayarlanmış kullanıcılar için Uç Nokta için Defender, güvenlik açığı değerlendirmesi için cihaza yüklenen uygulamaların listesini gönderir.

- Gizliliği devre dışı bırakmak ve yüklü uygulamaların listesini toplamak için değeri olarak

İleri'yi seçin ve bu profili hedeflenen cihazlara/kullanıcılara atayın.

Gizlilik denetimlerini açmak veya kapatmak, cihaz uyumluluk denetimini veya koşullu erişimi etkilemez.

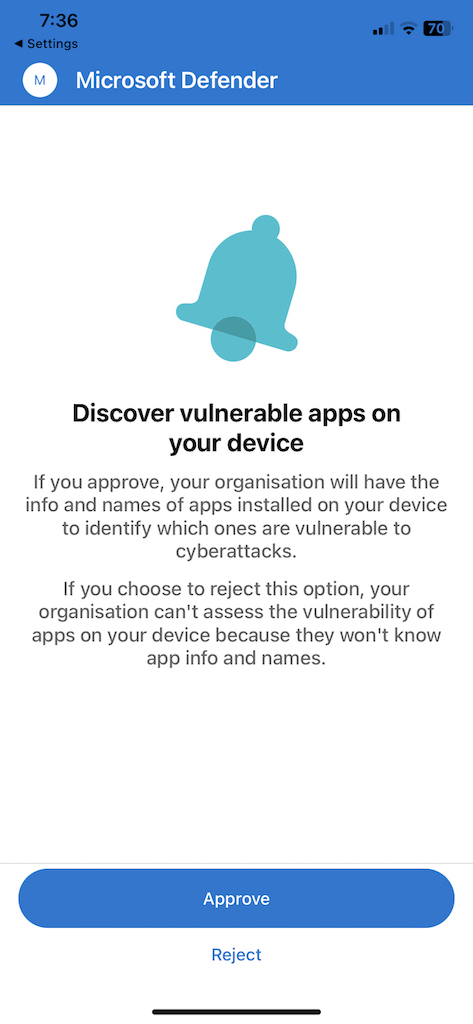

Yapılandırma uygulandıktan sonra, son kullanıcıların gizlilik ayarını onaylamak için uygulamayı açması gerekir.

- Gizlilik onayı ekranı yalnızca denetimsiz cihazlar için görünür.

- Yalnızca son kullanıcı gizliliği onaylarsa uygulama bilgileri Uç Nokta için Defender konsoluna gönderilir.

İstemci sürümleri hedef iOS cihazlarına dağıtıldıktan sonra işleme başlar. Bu cihazlarda bulunan güvenlik açıkları Defender Güvenlik Açığı Yönetimi panosunda gösterilmeye başlar. İşlemin tamamlanması birkaç saat (en fazla 24 saat) sürebilir. Bu zaman dilimi özellikle tüm uygulama listesinin yazılım envanterinde gösterilmesi için geçerlidir.

Not

iOS cihazınızda SSL inceleme çözümü kullanıyorsanız tehdit ve securitycenter.windows.us güvenlik açığı yönetimi özelliklerinin çalışması için etki alanı adlarını securitycenter.windows.com (ticari ortamlarda) ve (GCC ortamlarında) ekleyin.

Oturumu kapatmayı devre dışı bırakma

iOS üzerinde Uç Nokta için Defender, kullanıcıların Defender uygulamasında oturumu kapatmasını önlemek için uygulamada oturumu kapatmadan dağıtımı destekler. Bu, kullanıcıların cihazı kurcalamasını önlemek için önemlidir.

Bu yapılandırma hem kayıtlı (MDM) cihazlar hem de kayıtlı olmayan (MAM) cihazlar için kullanılabilir. Yöneticiler, Oturumu kapatmayı devre dışı bırak'ı yapılandırmak için aşağıdaki adımları kullanabilir

MDM kullanarak oturumu kapatmayı devre dışı bırak'ı yapılandırma

Kayıtlı cihazlar için (MDM)

Microsoft Intune yönetim merkezinde Uygulamalar Uygulama>yapılandırma ilkeleri>Yönetilen cihazlarekle'ye> gidin.

İlkeye bir ad verin ve ardından Platform>iOS/iPadOS'u seçin.

Hedef uygulama olarak seçin

Microsoft Defender for Endpoint.Ayarlar sayfasında Yapılandırma tasarımcısını kullan'ı seçin ve anahtar olarak ekleyin

DisableSignOut. Değer türünü olarakStringayarlayın.- Varsayılan olarak,

DisableSignOut = false. - Yönetici, uygulamadaki oturumu kapatma düğmesini devre dışı bırakmak için ayarlayabilir

DisableSignOut = true. İlke gönderildikten sonra kullanıcılar oturumu kapat düğmesini görmez.

- Varsayılan olarak,

İleri'yi seçin ve bu ilkeyi hedeflenen cihazlara/kullanıcılara atayın.

MAM kullanarak oturumu kapatmayı devre dışı bırak'ı yapılandırma

Kaydı kaldırılmış cihazlar (MAM) için

Microsoft Intune yönetim merkezinde Uygulamalar Uygulama>yapılandırma ilkeleri>Yönetilen uygulamalarekle'ye> gidin.

İlkeye bir ad verin.

Genel Uygulamaları Seç'in altında hedef uygulama olarak seçin

Microsoft Defender for Endpoint.Ayarlar sayfasında anahtar olarak ekleyin

DisableSignOutve değerini olaraktrueayarlayın.- Varsayılan olarak,

DisableSignOut = false. - Yönetici, uygulamadaki oturumu kapatma düğmesini devre dışı bırakmak için ayarlayabilir

DisableSignOut = true. İlke gönderildikten sonra kullanıcılar oturumu kapat düğmesini görmez.

- Varsayılan olarak,

İleri'yi seçin ve bu ilkeyi hedeflenen cihazlara/kullanıcılara atayın.

Cihaz etiketleme

iOS üzerinde Uç Nokta için Defender, yöneticilerin Intune aracılığıyla etiket ayarlamasına izin vererek ekleme sırasında mobil cihazların toplu olarak etiketlenmesine olanak tanır. Yönetici, yapılandırma ilkeleri aracılığıyla Intune aracılığıyla cihaz etiketlerini yapılandırabilir ve bunları kullanıcının cihazlarına gönderebilir. Kullanıcı Defender'ı yükleyip etkinleştirdikten sonra istemci uygulaması cihaz etiketlerini Microsoft Defender portalına geçirir. Cihaz etiketleri, Cihaz Envanteri'ndeki cihazlarda görünür.

Bu yapılandırma hem kayıtlı (MDM) cihazlar hem de kayıtlı olmayan (MAM) cihazlar için kullanılabilir. Yöneticiler, Cihaz etiketlerini yapılandırmak için aşağıdaki adımları kullanabilir.

MDM kullanarak cihaz etiketlerini yapılandırma

Kayıtlı cihazlar için (MDM)

Microsoft Intune yönetim merkezinde Uygulamalar Uygulama>yapılandırma ilkeleri>Yönetilen cihazlarekle'ye> gidin.

İlkeye bir ad verin ve ardından Platform>iOS/iPadOS'u seçin.

Hedef uygulama olarak seçin

Microsoft Defender for Endpoint.Ayarlar sayfasında Yapılandırma tasarımcısını kullan'ı seçin ve anahtar olarak ekleyin

DefenderDeviceTag. Değer türünü olarakStringayarlayın.- Yönetici, anahtarı

DefenderDeviceTagekleyerek ve cihaz etiketi için bir değer ayarlayarak yeni bir etiket atayabilir. - Yönetici, anahtarının

DefenderDeviceTagdeğerini değiştirerek mevcut etiketi düzenleyebilir. - Bir yönetici anahtarını

DefenderDeviceTagkaldırarak mevcut etiketi silebilir.

- Yönetici, anahtarı

İleri'yi seçin ve bu ilkeyi hedeflenen cihazlara/kullanıcılara atayın.

MAM kullanarak cihaz etiketlerini yapılandırma

Kaydı kaldırılmış cihazlar (MAM) için

Microsoft Intune yönetim merkezinde Uygulamalar Uygulama>yapılandırma ilkeleri>Yönetilen uygulamalarekle'ye> gidin.

İlkeye bir ad verin.

Genel Uygulamaları Seç'in altında hedef uygulama olarak seçin

Microsoft Defender for Endpoint.Ayarlar sayfasında anahtar olarak ekleyin

DefenderDeviceTag(Genel Yapılandırma Ayarları'nın altında).- Yönetici, anahtarı

DefenderDeviceTagekleyerek ve cihaz etiketi için bir değer ayarlayarak yeni bir etiket atayabilir. - Yönetici, anahtarının

DefenderDeviceTagdeğerini değiştirerek mevcut etiketi düzenleyebilir. - Bir yönetici anahtarını

DefenderDeviceTagkaldırarak mevcut etiketi silebilir.

- Yönetici, anahtarı

İleri'yi seçin ve bu ilkeyi hedeflenen cihazlara/kullanıcılara atayın.

Not

Etiketlerin Intune ile eşitlenmesi ve Microsoft Defender portalına geçirilmesi için Microsoft Defender uygulamasının açılması gerekir. Etiketlerin portalda yansıması 18 saat kadar sürebilir.

İşletim sistemi güncelleştirme bildirimlerini gizleme

Müşterilerin iOS üzerinde Uç Nokta için Defender'da işletim sistemi güncelleştirme bildirimini engellemesi için bir yapılandırma sağlanır. Yapılandırma anahtarı Intune Uygulama yapılandırma ilkelerinde ayarlandıktan sonra, Uç Nokta için Defender cihazda işletim sistemi güncelleştirmeleri için hiçbir bildirim göndermez. Ancak Microsoft Defender uygulamasını açtığınızda Cihaz Durumu kartı görünür ve işletim sisteminizin durumunu gösterir.

Bu yapılandırma hem kayıtlı (MDM) cihazlar hem de kayıtlı olmayan (MAM) cihazlar için kullanılabilir. Yöneticiler, işletim sistemi güncelleştirme bildirimini engellemek için aşağıdaki adımları kullanabilir.

MDM kullanarak işletim sistemi güncelleştirme bildirimlerini yapılandırma

Kayıtlı cihazlar için (MDM)

Microsoft Intune yönetim merkezinde Uygulamalar Uygulama>yapılandırma ilkeleri>Yönetilen cihazlarekle'ye> gidin.

İlkeye bir ad verin, Platform>iOS/iPadOS'u seçin.

Hedef uygulama olarak seçin

Microsoft Defender for Endpoint.Ayarlar sayfasında Yapılandırma tasarımcısını kullan'ı seçin ve anahtar olarak ekleyin

SuppressOSUpdateNotification. Değer türünü olarakStringayarlayın.- Varsayılan olarak,

SuppressOSUpdateNotification = false. - Bir yönetici, işletim sistemi güncelleştirme bildirimlerini gizleyecek şekilde ayarlayabilir

SuppressOSUpdateNotification = true. - İleri'yi seçin ve bu ilkeyi hedeflenen cihazlara/kullanıcılara atayın.

- Varsayılan olarak,

MAM kullanarak işletim sistemi güncelleştirme bildirimlerini yapılandırma

Kaydı kaldırılmış cihazlar (MAM) için

Microsoft Intune yönetim merkezinde Uygulamalar Uygulama>yapılandırma ilkeleri>Yönetilen uygulamalarekle'ye> gidin.

İlkeye bir ad verin.

Genel Uygulamaları Seç'in altında hedef uygulama olarak seçin

Microsoft Defender for Endpoint.Ayarlar sayfasında anahtar olarak ekleyin

SuppressOSUpdateNotification(Genel Yapılandırma Ayarları'nın altında).- Varsayılan olarak,

SuppressOSUpdateNotification = false. - Bir yönetici, işletim sistemi güncelleştirme bildirimlerini gizleyecek şekilde ayarlayabilir

SuppressOSUpdateNotification = true.

- Varsayılan olarak,

İleri'yi seçin ve bu ilkeyi hedeflenen cihazlara/kullanıcılara atayın.

Uygulama içi geri bildirim gönderme seçeneğini yapılandırma

Müşteriler artık Uç Nokta için Defender uygulamasında Microsoft'a geri bildirim verileri gönderme özelliğini yapılandırma seçeneğine sahiptir. Geri bildirim verileri, Microsoft'un ürünleri geliştirmelerine ve sorunları gidermelerine yardımcı olur.

Not

ABD Kamu bulut müşterileri için geri bildirim veri toplama varsayılan olarak devre dışıdır.

Microsoft'a geri bildirim verileri gönderme seçeneğini yapılandırmak için aşağıdaki adımları kullanın:

Microsoft Intune yönetim merkezindeUygulamalar Uygulama>yapılandırma ilkeleri>Yönetilen cihazlarekle'ye> gidin.

İlkeye bir ad verin ve profil türü olarak Platform > iOS/iPadOS'u seçin.

Hedef uygulama olarak seçin

Microsoft Defender for Endpoint.Ayarlar sayfasında Yapılandırma tasarımcısını kullan'ı seçip anahtar olarak ekleyin

DefenderFeedbackDatave değer türünü olarakBooleanayarlayın.- Son kullanıcıların geri bildirim sağlama yeteneğini kaldırmak için değeri olarak

falseayarlayın ve bu ilkeyi kullanıcılara atayın. Varsayılan olarak, bu değer olaraktrueayarlanır. US Government müşterileri için varsayılan değer 'false' olarak ayarlanır. - anahtar kümesi olan

truekullanıcılar için, uygulama içinde Microsoft'a Geri Bildirim verileri gönderme seçeneği vardır (Menü>Yardımı & Geri BildirimMicrosoft'a Geri Bildirim> Gönder).

- Son kullanıcıların geri bildirim sağlama yeteneğini kaldırmak için değeri olarak

İleri'yi seçin ve bu profili hedeflenen cihazlara/kullanıcılara atayın.

Güvenli olmayan siteleri bildirme

Kimlik avı web siteleri, kişisel veya finansal bilgilerinizi almak amacıyla güvenilir web sitelerini taklit ediyor. Kimlik avı sitesi olabilecek bir web sitesini bildirmek için Ağ koruması hakkında geri bildirim sağlayın sayfasını ziyaret edin.

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla etkileşime geçin: Uç Nokta için Microsoft Defender Teknoloji Topluluğu.