Microsoft Defender Virüsten Koruma güncelleştirmeleri için kaynakları yönetin

Şunlar için geçerlidir:

- Uç Nokta için Microsoft Defender Planı 1

- Uç Nokta için Microsoft Defender Planı 2

- Microsoft Defender Virüsten Koruma

Platform

- Windows

Virüsten korumanızı güncel tutmak kritik öneme sahiptir. Microsoft Defender Virüsten Koruma için koruma güncelleştirmelerini yönetmenin iki bileşeni vardır:

- Güncelleştirmelerin nereden indirildiği; ve

- Güncelleştirmeler indirildiğinde ve uygulandığında

Bu makalede güncelleştirmelerin nereden indirileceğinin nasıl belirtileceği açıklanır (bu belirtim geri dönüş sırası olarak da bilinir). Güncelleştirmelerin nasıl çalıştığı ve güncelleştirmelerin diğer yönlerini (güncelleştirmeleri zamanlama gibi) nasıl yapılandıracağınız hakkında genel bir bakış için Virüsten Koruma güncelleştirmelerini Microsoft Defender yönetme ve temelleri uygulama makalesine bakın.

Önemli

Microsoft Defender Virüsten Koruma Güvenliği yönetim bilgileri güncelleştirmeleri ve platform güncelleştirmeleri Windows Update üzerinden teslim edilir ve 21 Ekim 2019 Pazartesi gününden itibaren tüm güvenlik bilgileri güncelleştirmeleri yalnızca SHA-2 imzalı olur. Güvenlik zekanızı güncelleştirmek için cihazlarınız SHA-2'yi destekleyecek şekilde güncelleştirilmelidir. Daha fazla bilgi için bkz. Windows ve WSUS için 2019 SHA-2 Kod İmzalama Desteği gereksinimi.

Geri dönüş sırası

Genellikle uç noktaları birincil kaynaktan güncelleştirmeleri ve ardından diğer kaynakları öncelik sırasına göre ağ yapılandırmanıza göre tek tek indirecek şekilde yapılandırabilirsiniz. Güncelleştirmeler kaynaklardan belirttiğiniz sırayla alınır. Geçerli kaynaktan yapılan güncelleştirmeler güncel değilse, listedeki bir sonraki kaynak hemen kullanılır.

Güncelleştirmeler yayımlandığında, güncelleştirmenin boyutunu en aza indirmek için mantık uygulanır. Çoğu durumda, yalnızca en son güncelleştirme ile şu anda yüklü olan güncelleştirme arasındaki farklar indirilir ve cihaza uygulanır. Fark kümesi delta olarak adlandırılır. Deltanın boyutu iki ana faktöre bağlıdır:

- Cihazdaki son güncelleştirmenin yaşı; ve

- Güncelleştirmeleri indirmek ve uygulamak için kullanılan kaynak

Bir uç noktadaki güncelleştirmeler ne kadar eskiyse indirme de o kadar büyüktür. Ancak indirme sıklığını da göz önünde bulundurmanız gerekir. Daha sık bir güncelleştirme zamanlaması daha fazla ağ kullanımına neden olabilirken, daha az sık yapılan bir zamanlama indirme başına daha büyük dosya boyutlarına neden olabilir.

Bir uç noktanın güncelleştirmeleri nereden edineceğini belirtebileceğiniz beş konum vardır:

- Microsoft Update

- Windows Server Update Service (Aşağıdaki not 1'e bakın)

- Microsoft Uç Noktası Yapılandırma Yöneticisi

- Ağ dosya paylaşımı

- Microsoft Defender Virüsten Koruma ve diğer Microsoft kötü amaçlı yazılımdan koruma için güvenlik bilgileri güncelleştirmeleri (Aşağıdaki 2. nota bakın)

Not

İç Tanım Güncelleştirme Sunucusu'nu Intune. Microsoft Defender Virüsten Koruma için tanım güncelleştirmelerini almak için SCCM/SUP kullanıyorsanız ve engellenen istemci cihazlarında Windows Update erişmeniz gerekiyorsa, ortak yönetime geçiş yapabilir ve uç nokta koruma iş yükünü Intune boşaltabilirsiniz. Intune'de yapılandırılan kötü amaçlı yazılımdan koruma ilkesinde, güncelleştirme kaynağı olarak şirket içi WSUS kullanacak şekilde ayarlayabileceğiniz bir "iç tanım güncelleştirme sunucusu" seçeneği vardır. Bu yapılandırma, kuruluş için resmi WU sunucusundan hangi güncelleştirmelerin onaylandığı konusunda denetime yardımcı olur ve ayrıca ağ trafiğini resmi Windows Güncelleştirmeler ağına proxy ve kaydetmeye yardımcı olur.

İlkeniz ve kayıt defterinizde bu, eski adıyla Microsoft Kötü Amaçlı Yazılımdan Koruma Merkezi (MMPC) güvenlik bilgileri olarak listelenmiş olabilir.

Microsoft Update, en iyi koruma düzeyini sağlamak için hızlı sürümlere izin verir ve bu da sık sık daha küçük indirmeler anlamına gelir. Windows Server Güncelleştirme Hizmeti, Microsoft Endpoint Configuration Manager, Microsoft güvenlik bilgileri güncelleştirmeleri ve platform güncelleştirmeleri kaynakları daha az sıklıkta güncelleştirmeler sunar. Bu nedenle, delta daha büyük olabilir ve bu da daha büyük indirmelere neden olabilir.

Platform güncelleştirmeleri ve altyapı güncelleştirmeleri aylık tempoda yayınlanıyor. Güvenlik bilgileri güncelleştirmeleri günde birden çok kez teslim edilir, ancak bu delta paketi bir altyapı güncelleştirmesi içermez. Bkz. Virüsten koruma güvenlik bilgileri ve ürün güncelleştirmelerini Microsoft Defender.

Önemli

Microsoft Güvenlik bilgileri sayfası güncelleştirmelerini Windows Server Update Hizmeti veya Microsoft Update'ten sonra bir geri dönüş kaynağı olarak ayarladıysanız, güncelleştirmeler yalnızca geçerli güncelleştirme güncel değil olarak kabul edildiğinde güvenlik bilgileri güncelleştirmelerinden ve platform güncelleştirmelerinden indirilir. (Varsayılan olarak, windows server update hizmetinden veya Microsoft Update hizmetlerinden güncelleştirmeleri uygulayamamanın ardışık yedi günüdür). Ancak korumanın güncel olmayan olarak raporlanacağı gün sayısını ayarlayabilirsiniz.

21 Ekim 2019 Pazartesi gününden itibaren güvenlik bilgileri güncelleştirmeleri ve platform güncelleştirmeleri sha-2 özel olarak imzalandı. En son güvenlik bilgileri güncelleştirmelerini ve platform güncelleştirmelerini almak için cihazların SHA-2'yi destekleyecek şekilde güncelleştirilmesi gerekir. Daha fazla bilgi için bkz. Windows ve WSUS için 2019 SHA-2 Kod İmzalama Desteği gereksinimi.

Her kaynağın, aşağıdaki tabloda açıklandığı gibi güncelleştirmeleri yayımlama sıklıklarına ek olarak ağınızın nasıl yapılandırıldığına bağlı tipik senaryoları vardır:

| Konum | Örnek senaryo |

|---|---|

| Windows Server Update Hizmeti | Ağınıza yönelik güncelleştirmeleri yönetmek için Windows Server Update Service kullanıyorsunuz. |

| Microsoft Update | Uç noktalarınızın doğrudan Microsoft Update'e bağlanmasını istiyorsunuz. Bu seçenek, kurumsal ağınıza düzensiz olarak bağlanan uç noktalar veya güncelleştirmelerinizi yönetmek için Windows Server Update Service kullanmıyorsanız yararlıdır. |

| Dosya paylaşımı | İnternet'e bağlı olmayan cihazlarınız (sanal makineler veya VM'ler gibi) var. Güncelleştirmeleri vm'lerin edinebileceği bir ağ paylaşımına indirmek için İnternet'e bağlı VM ana bilgisayarınızı kullanabilirsiniz. Dosya paylaşımlarının sanal masaüstü altyapısı (VDI) ortamlarında nasıl kullanıldığına ilişkin VDI dağıtım kılavuzuna bakın. |

| Microsoft Configuration Manager | Uç noktalarınızı güncelleştirmek için Microsoft Configuration Manager kullanıyorsunuz. |

| Microsoft Defender Virüsten Koruma ve diğer Microsoft kötü amaçlı yazılımdan koruma (eski adı MMPC) için güvenlik bilgileri güncelleştirmeleri ve platform güncelleştirmeleri |

Cihazların SHA-2'yi destekleyecek şekilde güncelleştirildiğinden emin olun. Microsoft Defender Virüsten Koruma Güvenlik bilgileri ve platform güncelleştirmeleri Windows Update aracılığıyla sunulur. 21 Ekim 2019 itibarıyla güvenlik bilgileri güncelleştirmeleri ve platform güncelleştirmeleri sha-2 özel olarak imzalandı. En son bulaşma nedeniyle veya VDI dağıtımı için güçlü, temel bir görüntü sağlamaya yardımcı olmak için en son koruma güncelleştirmelerini indirin. Bu seçenek birincil kaynak olarak değil yalnızca son geri dönüş kaynağı olarak kullanılmalıdır. Yalnızca güncelleştirmeler belirtilen sayıda gün boyunca Windows Server Update Hizmeti'nden veya Microsoft Update'ten indirilemiyorsa kullanılır. |

Güncelleştirme kaynaklarının grup ilkesi, Microsoft Endpoint Configuration Manager, PowerShell cmdlet'leri ve WMI ile kullanılma sırasını yönetebilirsiniz.

Önemli

Windows Server Güncelleştirme Hizmeti'ni indirme konumu olarak ayarlarsanız, konumu belirtmek için kullandığınız yönetim aracından bağımsız olarak güncelleştirmeleri onaylamanız gerekir. Windows Server Update Service ile otomatik bir onay kuralı ayarlayabilirsiniz. Bu, güncelleştirmeler günde en az bir kez geldiğinde yararlı olabilir. Daha fazla bilgi için bkz. Tek başına Windows Server Güncelleştirme Hizmeti'nde uç nokta koruma güncelleştirmelerini eşitleme.

Bu makaledeki yordamlarda önce sıranın nasıl ayarlanacağı ve ardından etkinse Windows Dosya Sunucusu - Dosya paylaşımı seçeneğinin nasıl ayarlanacağı açıklanmaktadır.

Güncelleştirme konumunu yönetmek için grup ilkesi kullanma

grup ilkesi yönetim makinenizde grup ilkesi Yönetim Konsolu'nu açın. Yapılandırmak istediğiniz grup ilkesi Nesnesine sağ tıklayın ve düzenle'yi seçin.

grup ilkesi Yönetimi DüzenleyiciBilgisayar yapılandırması'na gidin.

İlkeler'i ve ardından Yönetim şablonları'nı seçin.

Ağacı Windows bileşenleriWindows Defender>İmza güncelleştirmeleri> olarak genişletin.

Not

- 1809'a kadar ve 1809 dahil olmak üzere Windows 10 sürüm 1703 için ilke yolu Windows Bileşenleri > Microsoft Defender Virüsten Koruma > İmzası Güncelleştirmeler

- Windows 10 sürüm 1903 için ilke yolu, Virüsten Koruma > Güvenlik Bilgileri Microsoft Defender Windows Bileşenleri > Güncelleştirmeler

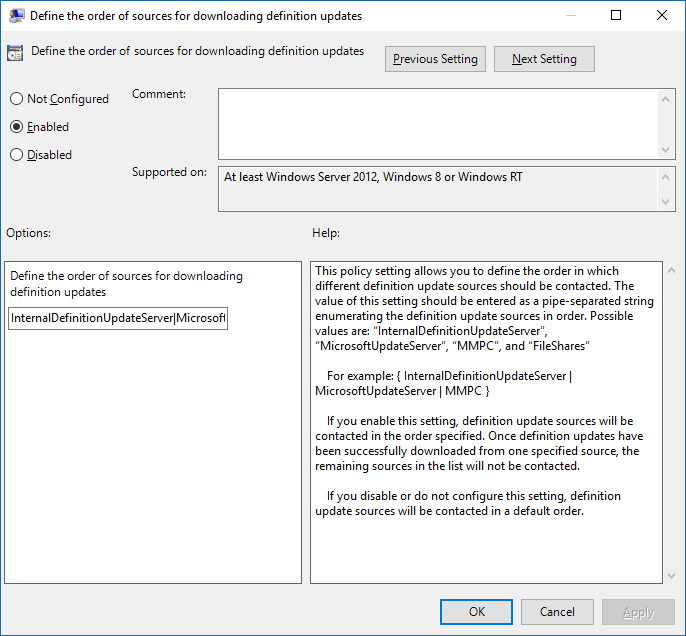

Güvenlik bilgileri güncelleştirmelerini indirmek için kaynakların sırasını tanımla ayarını düzenleyin. Seçeneği Etkin olarak ayarlayın.

Aşağıdaki ekran görüntüsünde gösterildiği gibi, kaynakların sırasını tek bir kanalla ayırarak belirtin, örneğin:

InternalDefinitionUpdateServer|MicrosoftUpdateServer|MMPC.Tamam'ı seçin. Bu eylem, koruma güncelleştirme kaynaklarının sırasını ayarlar.

Güvenlik bilgileri güncelleştirmelerini indirmek için dosya paylaşımlarını tanımla ayarını düzenleyin ve ardından seçeneği Etkin olarak ayarlayın.

Windows Server'da dosya paylaşımı kaynağını belirtin. Birden çok kaynağınız varsa, her kaynağı tek bir kanalla ayrılmış olarak kullanılacakları sırayla belirtin. Yolu ifade etme için standart UNC gösterimini kullanın. Örneğin:

\\WindowsFileServer\share-name\object-name|\\host-name2\share-name\object-name.Herhangi bir yol girmezseniz, VM güncelleştirmeleri indirdiğinde bu kaynak atlanır.

Tamam'ı seçin. Bu eylem, Kaynak sırasını tanımla... grup ilkesi ayarında bu kaynağa başvurulduğunda dosya paylaşımlarının sırasını ayarlar.

Güncelleştirme konumunu yönetmek için Configuration Manager kullanma

Microsoft Configuration Manager (geçerli dal) yapılandırmasıyla ilgili ayrıntılar için bkz. Endpoint Protection için Güvenlik bilgileri Güncelleştirmeler yapılandırma.

Güncelleştirme konumunu yönetmek için PowerShell cmdlet'lerini kullanma

Güncelleştirme sırasını ayarlamak için aşağıdaki PowerShell cmdlet'lerini kullanın.

Set-MpPreference -SignatureFallbackOrder {LOCATION|LOCATION|LOCATION|LOCATION}

Set-MpPreference -SignatureDefinitionUpdateFileSharesSource {\\UNC SHARE PATH|\\UNC SHARE PATH}

Daha fazla bilgi için aşağıdaki makalelere bakın:

- Set-MpPreference -SignatureFallbackOrder

- Set-MpPreference -SignatureDefinitionUpdateFileSharesSource

- Microsoft Defender Virüsten Koruma'Microsoft Defender yapılandırmak ve çalıştırmak için PowerShell cmdlet'lerini kullanma

- Defender Virüsten Koruma cmdlet'leri

Güncelleştirme konumunu yönetmek için Windows Yönetim Yönergesi'ni (WMI) kullanma

Aşağıdaki özellikler için MSFT_MpPreference sınıfının Set yöntemini kullanın:

SignatureFallbackOrder

SignatureDefinitionUpdateFileSharesSource

Daha fazla bilgi için aşağıdaki makalelere bakın:

Güncelleştirme konumunu yönetmek için Mobile Cihaz Yönetimi (MDM) kullanma

MDM'yi yapılandırmayla ilgili ayrıntılar için bkz. İlke CSP - Defender/SignatureUpdateFallbackOrder .

Microsoft dışı bir satıcı kullanıyorsak ne olur?

Bu makalede, Microsoft Defender Virüsten Koruma güncelleştirmelerini yapılandırma ve yönetme işlemleri açıklanır. Ancak, bu görevleri gerçekleştirmek için Microsoft dışı satıcıları işe alabilirsiniz.

Örneğin Contoso'nun Microsoft Defender Virüsten Koruma'yı içeren güvenlik çözümünü yönetmek için Fabrikam'ı işe aldığını varsayalım. Fabrikam genellikle düzeltme eklerini ve güncelleştirmeleri dağıtmak için Windows Yönetim Araçları, PowerShell cmdlet'leri veya Windows komut satırı kullanır.

Not

Microsoft, Microsoft Defender Virüsten Koruma'Microsoft Defender yönetmek için üçüncü taraf çözümleri test etmez.

Güvenlik bilgileri ve platform güncelleştirmeleri için UNC paylaşımı oluşturma

Windows Dosya Sunucusu'nda, zamanlanmış bir görev kullanarak MMPC sitesinden güvenlik bilgileri ve platform güncelleştirmelerini indirmek için bir ağ dosya paylaşımı (UNC/eşlenmiş sürücü) ayarlayın.

Paylaşımı sağlamak ve güncelleştirmeleri indirmek istediğiniz sistemde betik için bir klasör oluşturun.

Start, CMD (Run as admin) MD C:\Tool\PS-Scripts\İmza güncelleştirmeleri için bir klasör oluşturun.

MD C:\Temp\TempSigs\x64 MD C:\Temp\TempSigs\x86PowerShell betiğini www.powershellgallery.com/packages/SignatureDownloadCustomTask/1.4'den indirin.

El ile İndir'i seçin.

Ham nupkg dosyasını indir'i seçin.

Dosyayı ayıklayın.

Dosyayı

SignatureDownloadCustomTask.ps1daha önce oluşturduğunuzC:\Tool\PS-Scripts\klasöre kopyalayın.Zamanlanmış görevi ayarlamak için komut satırını kullanın.

Not

İki tür güncelleştirme vardır: tam ve delta.

x64 delta için:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $true -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"x64 tam için:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $false -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"x86 delta için:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $true -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"x86 tam için:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $false -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"

Not

Zamanlanmış görevler oluşturulduğunda, bunları altındaki

Microsoft\Windows\Windows DefenderGörev Zamanlayıcı'da bulabilirsiniz.Her görevi el ile çalıştırın ve aşağıdaki klasörlerde (

mpam-d.exe,mpam-fe.exevenis_full.exe) veriniz olduğunu doğrulayın (farklı konumlar kullanabilirsiniz):C:\Temp\TempSigs\x86C:\Temp\TempSigs\x64

Zamanlanan görev başarısız olursa aşağıdaki komutları çalıştırın:

C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $False -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $True -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $False -destDir C:\Temp\TempSigs\x86" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $True -destDir C:\Temp\TempSigs\x86"öğesini işaret eden

C:\Temp\TempSigsbir paylaşım oluşturun (örneğin,\\server\updates).Not

Kimliği doğrulanmış kullanıcıların en azından "Okuma" erişimi olmalıdır. Bu gereksinim etki alanı bilgisayarları, paylaşım ve NTFS (güvenlik) için de geçerlidir.

İlkedeki paylaşım konumunu paylaşım olarak ayarlayın.

Not

Yola x64 (veya x86) klasörünü eklemeyin. İşlem

mpcmdrun.exeotomatik olarak ekler.

İlgili makaleler

- Microsoft Defender Virüsten Koruma Dağıtma

- Microsoft Defender Virüsten Koruma güncelleştirmelerini yönetme ve temelleri uygulama

- Güncel olmayan uç noktalar için güncelleştirmeleri yönetme

- Olay tabanlı zorunlu güncelleştirmeleri yönetin

- Mobil cihazlar ve VM'ler için güncelleştirmeleri yönetme

- Windows 10'de virüsten koruma Microsoft Defender

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla Engage: Uç Nokta için Microsoft Defender Teknoloji Topluluğu.