Microsoft tehdit aktörlerini nasıl adlandırıyor?

Microsoft, tehdit aktörleri için hava durumu temasıyla uyumlu yeni bir adlandırma taksonomisine geçti. Yeni taksonomi ile müşterilere ve diğer güvenlik araştırmacılarına daha iyi netlik kazandırmayı amaçlıyoruz. Kuruluşların kendilerini daha iyi önceliklendirebilmesi ve koruyabilmesi ve güvenlik araştırmacılarının aşırı miktarda tehdit bilgisi verisiyle karşı karşıya kalmış olmasına yardımcı olabilmeleri için tehdit aktörlerine başvurmak için daha düzenli, anlaşılır ve kolay bir yol sunuyoruz.

Microsoft, tehdit aktörlerini beş anahtar gruba ayırır:

Ulus devlet aktörleri: Casusluk, finansal kazanç veya cezadan bağımsız olarak, ulus/devlete uygun bir program adına veya bu program tarafından yönlendirilen siber operatörler. Microsoft, çoğu ulus devlet aktörlerinin devlet kurumlarına, hükümetler arası kuruluşlara, hükümet dışı kuruluşlara ve geleneksel casusluk veya gözetim hedeflerine yönelik düşünce kuruluşlarına yönelik operasyonlara ve saldırılara odaklanmaya devam ettiğini gözlemlemektedir.

Finansal olarak motive olan aktörler: Finansal kazanç motivasyonu olan bir suç örgütü/kişi tarafından yönlendirilen siber kampanyalar/gruplar ve bilinen bir ulus dışı devlete veya ticari varlığa yüksek güven ile ilişkilendirilmemiştir. Bu kategori fidye yazılımı operatörleri, iş e-posta güvenliğinin aşılması, kimlik avı ve tamamen finansal veya gasp motivasyonu olan diğer grupları içerir.

Özel sektör saldırgan aktörleri (PSOA' lar): bilinen/meşru tüzel kişilikler olan, daha sonra hedefleri seçip siberweaponları çalıştıran müşterilere siberweaponlar oluşturup satan ticari aktörler tarafından yönetilen siber etkinlikler. Bu araçların muhalifleri, insan hakları savunucularını, gazetecileri, sivil toplum savunucularını ve diğer özel vatandaşları hedef aldığı ve gözetlediği ve birçok küresel insan hakları çabasını tehdit edildiği gözlemlendi.

Etki operasyonları: Bir grubun veya ülkenin çıkarlarını ve hedeflerini ilerletmek için hedef kitlelerin algılarını, davranışlarını veya kararlarını değiştirmek için çevrimiçi veya çevrimdışı olarak iletişim kuran bilgi kampanyaları.

Geliştirmedeki gruplar: Bilinmeyen, ortaya çıkan veya gelişen bir tehdit etkinliğine verilen geçici bir atama. Bu atama, Microsoft'un işlemin arkasındaki aktörün kaynağı veya kimliği hakkında yüksek güvene ulaşana kadar bir grubu ayrı bir bilgi kümesi olarak izlemesine olanak tanır. Ölçütler karşılandıktan sonra, geliştirme aşamasındaki bir grup adlandırılmış bir aktöre dönüştürülür veya mevcut adlara birleştirilir.

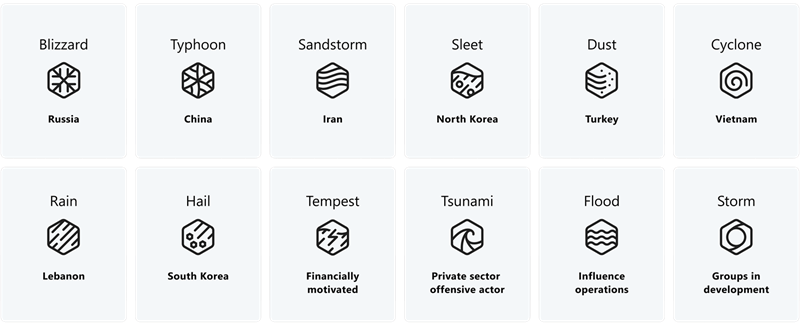

Yeni taksonomimizde, bir hava durumu olayı veya aile adı yukarıdaki kategorilerden birini temsil eder. Ülke-devlet aktörleri için, Tiphoon'un Çin'e kökeni veya atfını gösterdiği gibi, ilişkilendirmeye bağlı bir köken ülkesine/bölgeye bir aile adı atadık. Diğer aktörler için aile adı bir motivasyonu temsil eder. Örneğin Tempest, finansal olarak motive olan aktörleri gösterir.

Aynı hava durumu ailesinde yer alan tehdit aktörlerine farklı taktikler, teknikler ve yordamlar (TTP), altyapı, hedefler veya diğer tanımlanmış desenlerle aktör gruplarını ayırt etme sıfatını verilir. Geliştirme aşamasındaki gruplar için Storm'un geçici bir gösterimini ve yeni keşfedilen, bilinmeyen, ortaya çıkan veya gelişen bir tehdit etkinliği kümesinin bulunduğu dört basamaklı bir sayı kullanırız.

Tabloda, yeni aile adlarının takip ettiğimiz tehdit aktörleriyle nasıl eşlendiğini gösterir.

| Aktör kategorisi | Tür | Aile adı |

|---|---|---|

| Ulus-devlet | Çin İran Lübnan Kuzey Kore Rusya Güney Kore Türkiye Vietnam |

Tayfun Kum fırtınası Yağmur Sulu sepken Kar fırtınası Dolu Toz Siklon |

| Finansal olarak motive | Finansal olarak motive | Fırtına |

| Özel sektör saldırgan aktörleri | PSOA'lar | Tsunami |

| Etki işlemleri | Etki işlemleri | Sel |

| Geliştirmedeki gruplar | Geliştirmedeki gruplar | Fırtına |

Daha önce genel kullanıma açık olan eski tehdit aktörü adlarımızın yeni taksonomimize nasıl çevrildiği hakkında bilgi edinmek için aşağıdaki başvuru tablosunu kullanın.

| Tehdit aktörü adı | Önceki ad | Kaynak/Tehdit | Diğer adlar |

|---|---|---|---|

| Aqua Blizzard | AKTİNYUM | Rusya | UNC530, İlkel Ayı, Gamaredon |

| Mavi Tsunami | Özel sektör saldırgan aktörü | Siyah Küp | |

| Pirinç Tayfun | BARYUM | Çin | APT41 |

| Cadalizard | DEV-0586 | Rusya | |

| Kamuflaj Tempest | TAN | Finansal olarak motive | FIN6, İskelet Örümceği |

| Tuval Siklon | BİZMUT | Vietnam | APT32, OceanLotus |

| Karamel Tsunami | SOURGUM | Özel sektör saldırgan aktörü | Çalışkan |

| Carmine Tsunami | DEV-0196 | Özel sektör saldırgan aktörü | QuaDream |

| Kömür Tayfun | KROM | Çin | ControlX |

| TarçınLı Tempest | DEV-0401 | Finansal olarak motive | İmparator Yusufçuk, Bronz Yıldız Işığı |

| Daire Tayfun | DEV-0322 | Çin | |

| Citrine Sleet | DEV-0139, DEV-1222 | Kuzey Kore | AppleJeus, Labyrinth Chollima, UNC4736 |

| PamukLu Kum Fırtınası | DEV-0198 (NEPTUNIUM) | İran | Vice Leaker |

| Crimson Sandstorm | CURIUM | İran | TA456, Tortoise Kabuğu |

| Cuboid Kum Fırtınası | DEV-0228 | İran | |

| Denim Tsunami | KNOTWEED | Özel sektör saldırgan aktörü | DSIRF |

| Elmas Takımı | ÇİNKO | Kuzey Kore | Labyrinth Chollima, Lazarus |

| Zümrüt Sleet | TALYUM | Kuzey Kore | Kimsuky, Kadife Chollima |

| Flax Typhoon | Storm-0919 | Çin | Ethereal Panda |

| Orman Tipi | STRONSİYUM | Rusya | APT28, Süslü Ayı |

| Hayalet Tipi | BROM | Rusya | Enerjik Ayı, Çömelmiş Yeti |

| Gingham Typhoon | GADOLİNYUM | Çin | APT40, Leviathan, TEMP. Periskop, Kryptonite Panda |

| Granit Tiphoon | GALYUM | Çin | |

| Gri Kum Fırtınası | DEV-0343 | İran | |

| Hazel Sandstorm | EUROPYUM | İran | Cobalt Gypsy, APT34, OilRig |

| Jade Sleet | Storm-0954 | Kuzey Kore | TraderTraitor, UNC4899 |

| Dantel Tempest | DEV-0950 | Finansal olarak motive | FIN11, TA505 |

| Limon Kum Fırtınası | RUBİDYUM | İran | Fox Kitten, UNC757, PioneerKitten |

| Leopar Tayfun | KURŞUN | Çin | KAOS, Mana, Winnti, Red Diablo |

| Leylak Tayfun | DEV-0234 | Çin | |

| Luna Tempest | Storm-0744 | Finansal olarak motive | |

| Manatee Tempest | DEV-0243 | Finansal olarak motive | EvilCorp, UNC2165, Indrik Spider |

| Mango Kum Fırtınası | MERKÜR | İran | MuddyWater, SeedWorm, Static Kitten, TEMP. Zagros |

| Mermer Toz | SİLİSYUM | Türkiye | Deniz kaplumbağası |

| Marigold Kum Fırtınası | DEV-0500 | İran | Musa Asa |

| Gece Yarısı Tipi | NOBELYUM | Rusya | APT29, Rahat Ayı |

| Nane Kum Fırtınası | FOSFOR | İran | APT35, Büyüleyici Kedi Yavrusu |

| Ay Taşı Takımı | Storm-1789 | Kuzey Kore | |

| Mulberry Typhoon | MANGAN | Çin | APT5, Keyhole Panda, TABCTENG |

| Hardal Tempest | DEV-0206 | Finansal olarak motive | Mor Vallhund |

| Gece Tsunami | DEV-0336 | Özel sektör saldırgan aktörü | NSO Grubu |

| Naylon Tayfun | NİKEL | Çin | ke3chang, APT15, Vixen Panda |

| Octo Tempest | Storm-0875 | Finansal olarak motive | 0ktapus, Dağınık Örümcek, UNC3944 |

| Onyx Sleet | PLÜTONYUM | Kuzey Kore | Sessiz Chollima, Andariel, DarkSeoul |

| Opal Sleet | OSMİYUM | Kuzey Kore | Konni dili |

| Şeftali Kum Fırtınası | HOLMİYUM | İran | APT33, Rafine Kedi Yavrusu |

| Pearl Sleet | DEV-0215 (LAWRENCIUM) | Kuzey Kore | |

| Periwinkle Tempest | DEV-0193 | Finansal olarak motive | Sihirbaz Örümcek, UNC2053 |

| Phlox Tempest | DEV-0796 | Finansal olarak motive | ClickPirate, Chrome Loader, Choziosi yükleyici |

| Pembe Kum Fırtınası | AMERİKYUM | İran | Agrius, Deadwood, BlackShadow, SharpBoys |

| Pistachio Tempest | DEV-0237 | Finansal olarak motive | FIN12 |

| Plaid Yağmuru | POLONYUM | Lübnan | |

| Balkabağı Kum Fırtınası | DEV-0146 | İran | ZeroCleare |

| Mor Tayfun | POTASYUM | Çin | APT10, Cloudhopper, MenuPass |

| Ahududu Tayfun | RADYUM | Çin | APT30, LotusBlossom |

| Ruby Sleet | SERYUM | Kuzey Kore | |

| Somon Tayfun | SODYUM | Çin | APT4, Maverick Panda |

| Sangria Tempest | ELBRUS | Finansal olarak motive | Karbon Örümceği, FIN7 |

| Safir Sleet | COPERNICIUM | Kuzey Kore | Genie Spider, BlueNoroff |

| Deniz Kabuğu Tipi | İRİDYUM | Rusya | APT44, Kum Kurdu |

| Gizli Tipi | KRİPTON | Rusya | Zehirli Ayı, Turla, Yılan |

| İpek Tayfun | HAFNİYUM | Çin | |

| Duman Kum Fırtınası | BOHRIUM | İran | |

| Spandex Tempest | ŞİMBORAZO | Finansal olarak motive | TA505 |

| Yıldız Tipi | SEABORGIUM | Rusya | Callisto, Ekibi Yeniden Kullan |

| Storm-0062 | Çin | DarkShadow, Oro0lxy | |

| Storm-0133 | İran | LYCEUM, HEXANE | |

| Storm-0216 | Finansal olarak motive | Bükülmüş Örümcek, UNC2198 | |

| Storm-0257 | Geliştirmede grup | UNC1151 | |

| Storm-0324 | Finansal olarak motive | TA543, Sagrid | |

| Storm-0381 | Finansal olarak motive | ||

| Storm-0530 | Kuzey Kore | H0lyGh0st | |

| Storm-0539 | Finansal olarak motive | Atlas Lion | |

| Storm-0558 | Çin | ||

| Storm-0569 | Finansal olarak motive | ||

| Storm-0587 | Rusya | SaintBot, Saint Bear, TA471 | |

| Storm-0744 | Finansal olarak motive | ||

| Storm-0784 | İran | ||

| Storm-0829 | Geliştirmede grup | Nwgen Ekibi | |

| Storm-0835 | Geliştirmede grup | EvilProxy | |

| Storm-0842 | İran | ||

| Storm-0861 | İran | ||

| Storm-0867 | Mısır | Kafein | |

| Storm-0971 | Finansal olarak motive | (Octo Tempest ile birleştirildi) | |

| Storm-0978 | Geliştirmede grup | RomCom, Yeraltı Ekibi | |

| Storm-1044 | Finansal olarak motive | Danabot | |

| Storm-1084 | İran | Koyu Bit | |

| Storm-1099 | Rusya | ||

| Storm-1101 | Geliştirmede grup | NakedPages | |

| Storm-1113 | Finansal olarak motive | ||

| Storm-1133 | Palestinian Authority | ||

| Storm-1152 | Finansal olarak motive | ||

| Storm-1167 | Endonezya | ||

| Storm-1175 | Finansal olarak motive | ||

| Storm-1283 | Geliştirmede grup | ||

| Storm-1286 | Geliştirmede grup | ||

| Storm-1295 | Geliştirmede grup | Büyüklüğü | |

| Storm-1364 | İran | ||

| Storm-1376 | Çin, Etki operasyonları | ||

| Storm-1516 | Rusya, Etki operasyonları | ||

| Storm-1567 | Finansal olarak motive | Akira | |

| Storm-1575 | Geliştirmede grup | Dadsec | |

| Storm-1674 | Finansal olarak motive | ||

| Storm-1679 | Rusya, Etki operasyonları | ||

| Storm-1811 | Finansal olarak motive | ||

| Storm-1849 | Çin | UAT4356 | |

| Strawberry Tempest | Finansal olarak motive | LAPSUS$ | |

| Sunglow Blizzard | Rusya | ||

| Domates Tempest | SPURR | Finansal olarak motive | Vatet |

| Vanilya Tempest | DEV-0832 | Finansal olarak motive | |

| Kadife Tempest | DEV-0504 | Finansal olarak motive | |

| Menekşe Tayfun | ZİRKONYUM | Çin | APT31 |

| Volt Typhoon | Çin | BRONZ SILUET, VANGUARD PANDA | |

| Şarap Tempest | PARINACOTA | Finansal olarak motive | Wadhrama |

| Wisteria Tsunami | DEV-0605 | Özel sektör saldırgan aktörü | CyberRoot |

| Zikzak Dolu | DUBNİYUM | Güney Kore | Koyu Otel, Tapaoux |

Daha fazla bilgi için yeni taksonomi hakkındaki duyurumuzu okuyun: https://aka.ms/threatactorsblog

Zekayı güvenlik uzmanlarının eline geçirme

Microsoft Defender Tehdit Bilgileri'ndeki Intel profilleri , tehdit aktörleri hakkında önemli içgörüler getirir. Bu içgörüler, güvenlik ekiplerinin tehditlere hazırlanırken ve tehditlere yanıt verirken ihtiyaç duydukları bağlamı elde etmelerini sağlar.

Ayrıca, Microsoft Defender Tehdit Bilgileri Intel Profilleri API'si bugün sektördeki en güncel tehdit aktörü altyapı görünürlüğünü sağlar. Güncelleştirilmiş bilgiler, tehdit bilgileri ve güvenlik operasyonları (SecOps) ekiplerinin gelişmiş tehdit avcılığı ve analiz iş akışlarını kolaylaştırmasını sağlama açısından çok önemlidir. Belgelerde bu API hakkında daha fazla bilgi edinin: Microsoft Graph'ta tehdit bilgileri API'lerini kullanma (önizleme).

Kaynaklar

Eski adı, yeni adı veya sektör adını kullanan bir tehdit aktörü hakkında bilgi almak için Microsoft Defender XDR'de ve Kusto sorgu dilini (KQL) destekleyen diğer Microsoft güvenlik ürünlerinde aşağıdaki sorguyu kullanın:

let TANames = externaldata(PreviousName: string, NewName: string, Origin: string, OtherNames: dynamic)[@"https://raw.githubusercontent.com/microsoft/mstic/master/PublicFeeds/ThreatActorNaming/MicrosoftMapping.json"] with(format="multijson", ingestionMapping='[{"Column":"PreviousName","Properties":{"Path":"$.Previous name"}},{"Column":"NewName","Properties":{"Path":"$.New name"}},{"Column":"Origin","Properties":{"Path":"$.Origin/Threat"}},{"Column":"OtherNames","Properties":{"Path":"$.Other names"}}]');

let GetThreatActorAlias = (Name: string) {

TANames

| where Name =~ NewName or Name =~ PreviousName or OtherNames has Name

};

GetThreatActorAlias("ZINC")

Eski tehdit aktörü adlarının yeni adlarıyla kapsamlı eşlemesini içeren aşağıdaki dosyalar da kullanılabilir:

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin