Uç Nokta için Microsoft Defender Plan 1'i ayarlama ve yapılandırma

Şunlar için geçerlidir:

Bu makalede, Uç Nokta Planı 1 için Defender'ın nasıl ayarlanacağı ve yapılandırıldığı açıklanır. İster yardım ister kendiniz yapın, bu makaleyi dağıtımınız boyunca kılavuz olarak kullanabilirsiniz.

Kurulum ve yapılandırma işlemi

Uç Nokta Planı 1 için Defender için genel kurulum ve yapılandırma işlemi aşağıdaki gibidir:

| Sayı | Adım | Açıklama |

|---|---|---|

| 1 | Gereksinimleri gözden geçirin | lisanslama, tarayıcı, işletim sistemi ve veri merkezi gereksinimlerini Listeler |

| 2 | Dağıtımınızı planlayın | dikkate alınacak çeşitli dağıtım yöntemlerini Listeler ve hangi yöntemi kullanacağınıza karar vermenize yardımcı olacak daha fazla kaynağa bağlantılar içerir |

| 3 | Kiracı ortamınızı ayarlama | Kiracı ortamınızı ayarlamak için görevleri Listeler |

| 4 | Rol ve izin atama | Güvenlik ekibiniz için dikkate alınması gereken rolleri ve izinleri Listeler İpucu: Roller ve izinler atandığı anda güvenlik ekibiniz Microsoft Defender portalını kullanmaya başlayabilir. Daha fazla bilgi edinmek için bkz. Başlarken. |

| 5 | Uç Nokta için Defender'a ekleme | uç nokta için Defender Plan 1'e eklemek için işletim sistemi tarafından çeşitli yöntemler Listeler ve her yöntem için daha ayrıntılı bilgilerin bağlantılarını içerir |

| 6 | Yeni nesil korumayı yapılandırma | Microsoft Intune'da yeni nesil koruma ayarlarınızı yapılandırmayı açıklar |

| 7 | Saldırı yüzeyi azaltma özelliklerinizi yapılandırma | Yapılandırabileceğiniz saldırı yüzeyi azaltma özelliklerinin türlerini Listeler ve daha fazla kaynağa bağlantı içeren yordamlar içerir |

Gereksinimleri gözden geçirin

Aşağıdaki tabloda, Uç Nokta Planı 1 için Defender'ın temel gereksinimleri listeleniyor:

| Gereksinim | Açıklama |

|---|---|

| Lisans gereksinimleri | Uç Nokta Planı 1 için Defender (tek başına veya Microsoft 365 E3 veya A3'ün bir parçası olarak) |

| Tarayıcı gereksinimleri | Microsoft Edge Internet Explorer sürüm 11 Google Chrome |

| İşletim sistemleri (istemci) | Windows 11 Windows 10, sürüm 1709 veya üzeri macOS iOS Android işletim sistemi |

| İşletim sistemleri (sunucu) | Windows Server 2022 Windows Server 2019 Windows Server sürüm 1803 ve üzeri Modern birleşik çözüm kullanılırken Windows Server 2016 ve 2012 R2 desteklenir Linux Server |

| Datacenter | Aşağıdaki veri merkezi konumlarından biri: - Avrupa Birliği -Birleşik Krallık - Birleşik Devletler |

Not

Uç Nokta Planı 1 için Defender'ın tek başına sürümü sunucu lisanslarını içermez. Sunucuları eklemek için ek bir lisansa ihtiyacınız olacaktır, örneğin:

- Sunucular için Microsoft Defender Plan 1 veya Plan 2 (Bulut için Defender'ın bir parçası olarak) teklifi.

- Sunucular için Uç Nokta için Microsoft Defender

- Kurumsal sunucular için Microsoft Defender (küçük ve orta ölçekli işletmeler için)

Daha fazla bilgi edinmek için. bkz . Uç Nokta için Defender Windows Server'ı ekleme

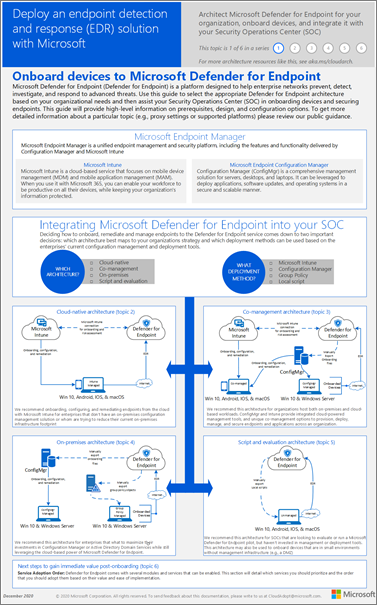

Dağıtımınızı planlayın

Dağıtımınızı planlarken, birkaç farklı mimari ve dağıtım yöntemi arasından seçim yapabilirsiniz. Her kuruluş benzersizdir, bu nedenle aşağıdaki tabloda listelendiği gibi dikkate almanız gereken birkaç seçenek vardır:

| Yöntem | Açıklama |

|---|---|

| Intune | Buluta özel bir ortamda uç noktaları yönetmek için Intune kullanma |

| Intune ve Configuration Manager | Şirket içi ve bulut ortamına yayılan uç noktaları ve iş yüklerini yönetmek için Intune ve Configuration Manager kullanma |

| Yapılandırma Yöneticisi | Uç Nokta için Defender'ın bulut tabanlı gücüyle şirket içi uç noktaları korumak için Configuration Manager kullanın |

| Microsoft Defender portalından indirilen yerel betik | Pilot çalıştırmak veya yalnızca birkaç cihazı eklemek için uç noktalarda yerel betikleri kullanma |

Dağıtım seçenekleriniz hakkında daha fazla bilgi edinmek için bkz . Uç Nokta dağıtımı için Defender'ınızı planlama. Ve aşağıdaki posteri indirin:

İpucu

Dağıtımınızı planlama hakkında daha ayrıntılı bilgi için bkz. Uç Nokta için Microsoft Defender dağıtımınızı planlama.

Kiracı ortamınızı ayarlama

Kiracı ortamınızı ayarlamak aşağıdakiler gibi görevleri içerir:

- Lisanslarınızı doğrulama

- Kiracınızı yapılandırma

- Proxy ayarlarınızı yapılandırma (yalnızca gerekirse)

- Algılayıcıların doğru çalıştığından ve verileri Uç Nokta için Defender'a bildirildiğinden emin olun

Bu görevler, Uç Nokta için Defender'ın kurulum aşamasına dahil edilir. Bkz. Uç Nokta için Defender'ı ayarlama.

Rol ve izin atama

Microsoft Defender portalına erişmek, Uç Nokta için Defender ayarlarını yapılandırmak veya algılanan tehditlerde yanıt eylemleri gerçekleştirmek gibi görevleri gerçekleştirmek için uygun izinlerin atanması gerekir. Uç Nokta için Defender, Microsoft Entra ID içinde yerleşik rolleri kullanır.

Microsoft, kullanıcılara yalnızca görevlerini gerçekleştirmek için ihtiyaç duydukları izin düzeyini atamanızı önerir. Temel izin yönetimini veya rol tabanlı erişim denetimini (RBAC) kullanarak izin atayabilirsiniz.

- Temel izin yönetimi ile genel yöneticiler ve güvenlik yöneticileri tam erişime sahipken, güvenlik okuyucuları salt okunur erişime sahiptir.

- RBAC ile daha fazla rol aracılığıyla daha ayrıntılı izinler ayarlayabilirsiniz. Örneğin, güvenlik okuyucularınız, güvenlik işleçleriniz, güvenlik yöneticileriniz, uç nokta yöneticileriniz ve daha fazlası olabilir.

Aşağıdaki tabloda, kuruluşunuzda Uç Nokta için Defender için dikkate alınması gereken temel roller açıklanmaktadır:

| Rol | Açıklama |

|---|---|

| Genel yöneticiler (genel yöneticiler olarak da adlandırılır) En iyi yöntem olarak genel yönetici sayısını sınırlayın. |

Genel yöneticiler her türlü görevi gerçekleştirebilir. Şirketinizi Microsoft 365 veya Uç Nokta için Microsoft Defender Plan 1 için kaydolan kişi varsayılan olarak genel yöneticidir. Genel yöneticiler, aşağıdakiler gibi tüm Microsoft 365 portallarında ayarlara erişebilir/ayarları değiştirebilir: - Microsoft 365 yönetim merkezi (https://admin.microsoft.com) - Microsoft Defender portalı (https://security.microsoft.com) - Intune yönetim merkezi (https://endpoint.microsoft.com) |

| Güvenlik yöneticileri (güvenlik yöneticileri olarak da adlandırılır) | Güvenlik yöneticileri güvenlik işleci görevlerinin yanı sıra aşağıdaki görevleri gerçekleştirebilir: - Güvenlikle ilgili ilkeleri izleme - Güvenlik tehditlerini ve uyarılarını yönetme - Raporları görüntüleme |

| Güvenlik operatörü | Güvenlik işleçleri güvenlik okuyucusu görevlerinin yanı sıra aşağıdaki görevleri de gerçekleştirebilir: - Algılanan tehditler hakkındaki bilgileri görüntüleme - Algılanan tehditleri araştırma ve yanıtlama |

| Güvenlik gözetmeni | Güvenlik okuyucuları aşağıdaki görevleri gerçekleştirebilir: - Microsoft 365 hizmetlerinde güvenlikle ilgili ilkeleri görüntüleme - Güvenlik tehditlerini ve uyarılarını görüntüleme - Raporları görüntüleme |

İpucu

Microsoft Entra ID'daki roller hakkında daha fazla bilgi edinmek için bkz. Microsoft Entra ID sahip kullanıcılara yönetici ve yönetici olmayan roller atama. Uç Nokta için Defender rolleri hakkında daha fazla bilgi için bkz. Rol tabanlı erişim denetimi.

Uç Nokta için Defender'a ekleme

Kuruluşunuzun uç noktalarını eklemeye hazır olduğunuzda, aşağıdaki tabloda listelendiği gibi çeşitli yöntemler arasından seçim yapabilirsiniz:

Ardından, yeni nesil koruma ve saldırı yüzeyi azaltma özelliklerinizi yapılandırmaya devam edin.

Yeni nesil korumayı yapılandırma

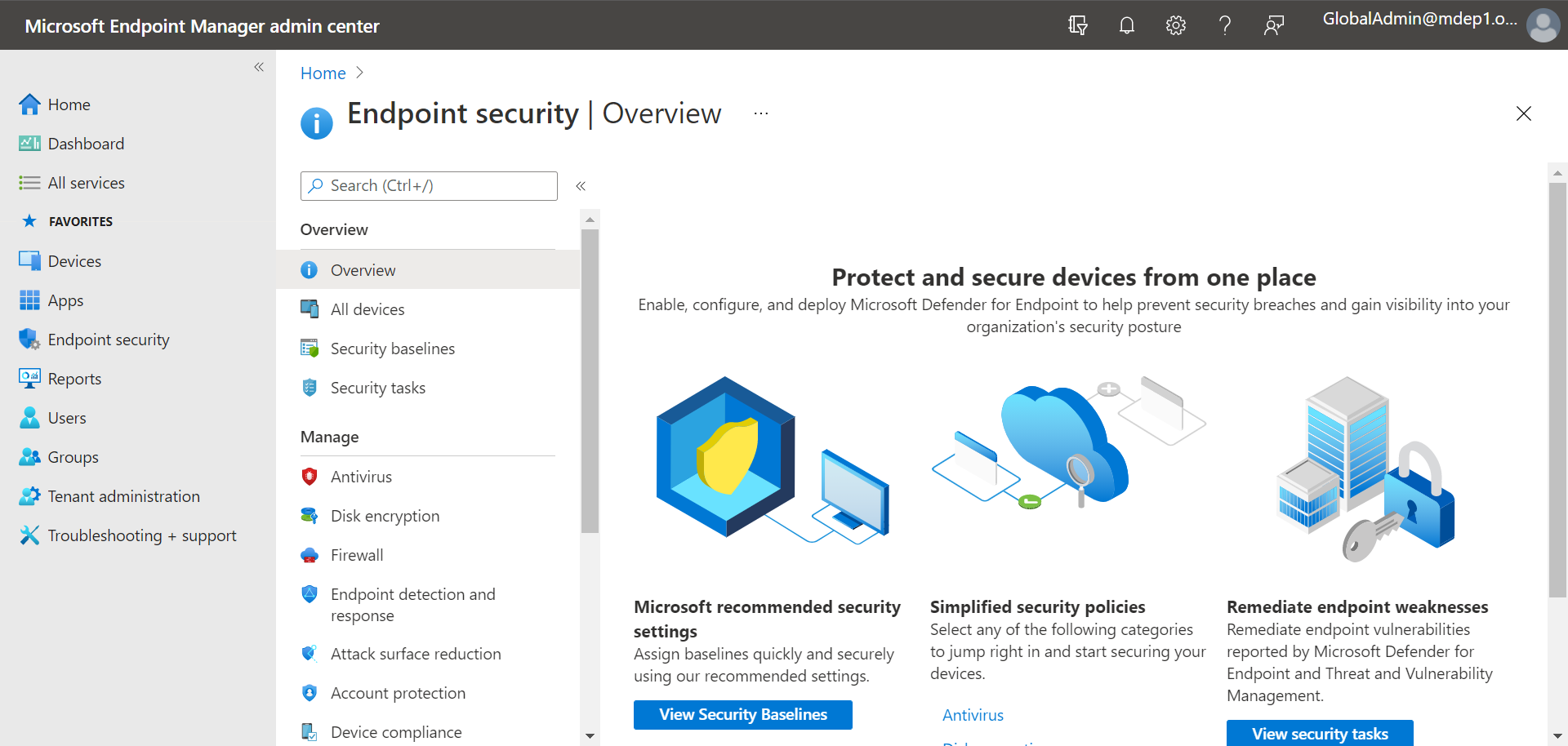

Aşağıdaki görüntüde gösterildiği gibi kuruluşunuzun cihazlarını ve güvenlik ayarlarını yönetmek için Intune kullanmanızı öneririz:

Intune'da yeni nesil korumanızı yapılandırmak için şu adımları izleyin:

Intune yönetim merkezine (https://endpoint.microsoft.com) gidin ve oturum açın.

Endpoint security>Virüsten Koruma'yı ve ardından mevcut bir ilkeyi seçin. (Mevcut bir ilkeniz yoksa yeni bir ilke oluşturun.)

Virüsten koruma yapılandırma ayarlarınızı ayarlayın veya değiştirin. Yardıma mı ihtiyacınız var? Aşağıdaki kaynaklara bakın:

Ayarlarınızı belirtmeyi bitirdiğinizde Gözden geçir ve kaydet'i seçin.

Saldırı yüzeyi azaltma özelliklerinizi yapılandırma

Saldırı yüzeyini azaltma, kuruluşunuzun saldırılara açık olduğu yerleri ve yöntemleri azaltmakla alakalıdır. Uç Nokta Planı 1 için Defender, uç noktalarınızdaki saldırı yüzeylerinizi azaltmanıza yardımcı olacak çeşitli özellikler ve özellikler içerir. Bu özellikler ve özellikler aşağıdaki tabloda listelenmiştir:

| Özellik/yetenek | Açıklama |

|---|---|

| Saldırı yüzeyini azaltma kuralları | Yazılım tabanlı riskli davranışları kısıtlamak ve kuruluşunuzun güvende kalmasına yardımcı olmak için saldırı yüzeyi azaltma kurallarını yapılandırın. Saldırı yüzeyi azaltma kuralları, örneğin belirli yazılım davranışlarını hedefler - Dosyaları indirmeye veya çalıştırmaya çalışan yürütülebilir dosyaları ve betikleri başlatma - Karartılmış veya başka bir şekilde şüpheli betikleri çalıştırma - Uygulamaların genellikle normal gündelik çalışma sırasında başlatmayabilecekleri davranışlar gerçekleştirme Bu tür yazılım davranışları bazen meşru uygulamalarda görülür. Ancak bu davranışlar genellikle kötü amaçlı yazılım aracılığıyla saldırganlar tarafından yaygın olarak kötüye kullanıldıklarından riskli olarak kabul edilir. |

| Fidye yazılımı azaltma | Kuruluşunuzun değerli verilerini fidye yazılımı gibi kötü amaçlı uygulamalardan ve tehditlerden korumaya yardımcı olan denetimli klasör erişimini yapılandırarak fidye yazılımı azaltmayı ayarlayın. |

| Cihaz denetimi | Çıkarılabilir cihazlara (USB sürücüleri gibi) izin vermek veya bunları engellemek için kuruluşunuzun cihaz denetimi ayarlarını yapılandırın. |

| Ağ koruması | Kuruluşunuzdaki kişilerin tehlikeli etki alanlarına veya İnternet'teki kötü amaçlı içeriğe erişen uygulamaları kullanmasını önlemek için ağ koruması ayarlayın. |

| Web koruması | Kuruluşunuzun cihazlarını kimlik avı sitelerinden, sitelerden yararlanmaya ve güvenilmeyen veya saygınlığı düşük diğer sitelerden korumak için web tehdit koruması ayarlayın. Web sitelerine erişimi içerik kategorilerine (Boş Zaman, Yüksek bant genişliği, Yetişkin içeriği veya Yasal sorumluluk gibi) göre izlemek ve düzenlemek için web içeriği filtrelemeyi ayarlayın. |

| Ağ güvenlik duvarı | Ağ güvenlik duvarınızı, kuruluşunuzun cihazlarına hangi ağ trafiğinin girmesine veya dışarı çıkmasının izin verilenlerini belirleyen kurallarla yapılandırın. |

| Uygulama denetimi | Windows cihazlarınızda yalnızca güvenilen uygulamaların ve işlemlerin çalışmasına izin vermek istiyorsanız uygulama denetimi kurallarını yapılandırın. |

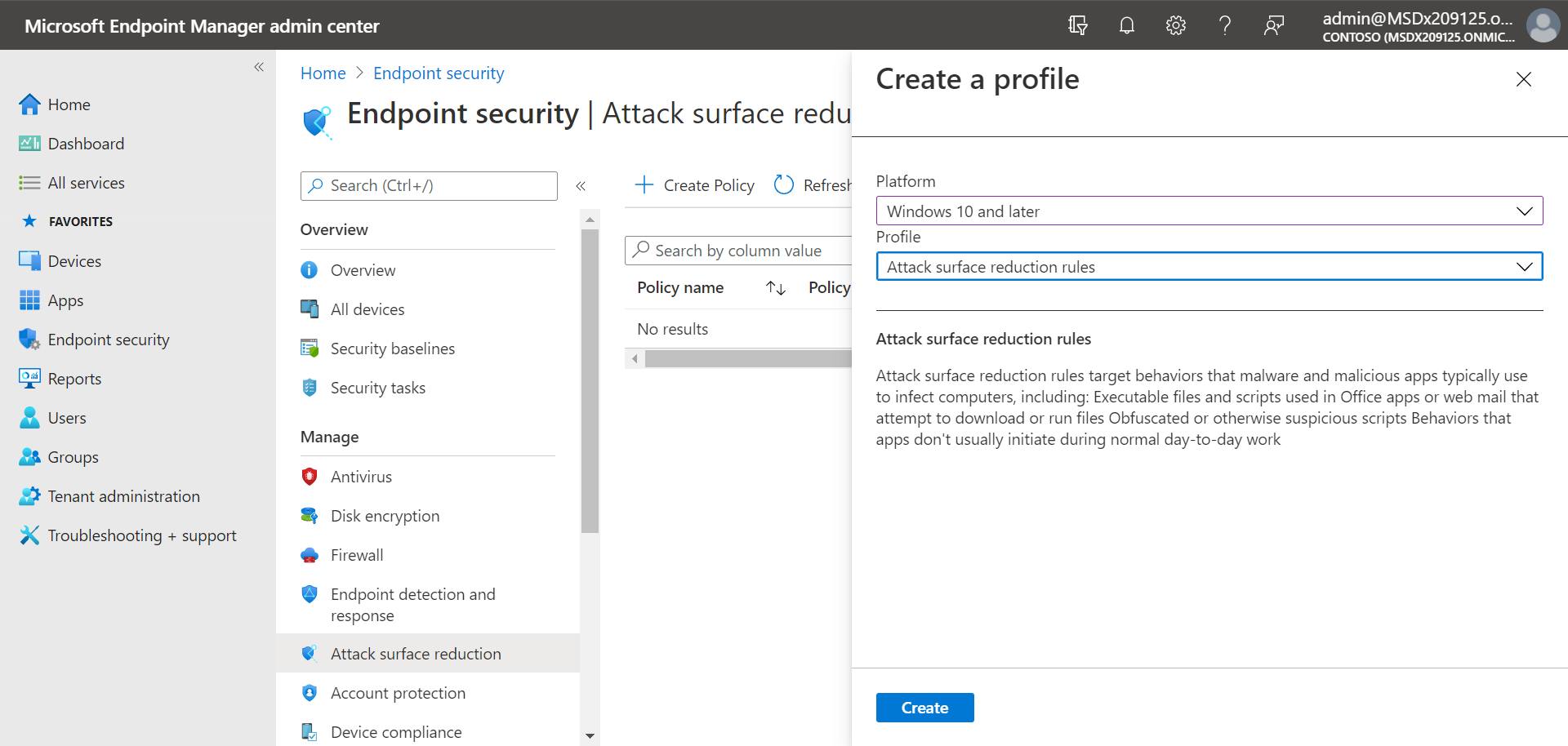

Saldırı yüzeyini azaltma kuralları

Saldırı yüzeyi azaltma kuralları Windows çalıştıran cihazlarda kullanılabilir. Aşağıdaki görüntüde gösterildiği gibi Intune kullanmanızı öneririz:

Intune yönetim merkezine (https://endpoint.microsoft.com) gidin ve oturum açın.

Uç nokta güvenliği>Saldırı yüzeyi azaltma>+ İçerik Oluşturucu ilkesi'ni seçin.

Platform için Windows 10 ve üzerini seçin.

Profil için Saldırı yüzeyi azaltma kuralları'nı ve ardından İçerik Oluşturucu'ı seçin.

Temel Bilgiler sekmesinde, ilke için bir ad ve açıklama belirtin ve ardından İleri'yi seçin.

Yapılandırma ayarları sekmesinde, Saldırı Yüzeyi Azaltma Kuralları'nı genişletin.

Her kural için ayarları belirtin ve ardından İleri'yi seçin. (Her kuralın ne yaptığı hakkında daha fazla bilgi için bkz . Saldırı yüzeyi azaltma kuralları.)

Kapsam etiketleri sekmesinde, kuruluşunuz kapsam etiketleri kullanıyorsa + Kapsam etiketlerini seçin'i ve ardından kullanmak istediğiniz etiketleri seçin. Ardından İleri'yi seçin.

Kapsam etiketleri hakkında daha fazla bilgi edinmek için bkz. Dağıtılmış BT için rol tabanlı erişim denetimi (RBAC) ve kapsam etiketlerini kullanma.

Atamalar sekmesinde, ilkenizin uygulanacağı kullanıcıları ve grupları belirtin ve ardından İleri'yi seçin. (Atamalar hakkında daha fazla bilgi edinmek için bkz. Microsoft Intune'de kullanıcı ve cihaz profilleri atama.)

Gözden Geçir + oluştur sekmesinde ayarları gözden geçirin ve İçerik Oluşturucu'yi seçin.

İpucu

Saldırı yüzeyi azaltma kuralları hakkında daha fazla bilgi edinmek için aşağıdaki kaynaklara bakın:

Fidye yazılımı azaltma

Yalnızca güvenilen uygulamaların uç noktalarınızdaki korumalı klasörlere erişmesine izin veren, denetimli klasör erişimi aracılığıyla fidye yazılımı azaltmaya sahip olursunuz.

Denetimli klasör erişimini yapılandırmak için Intune kullanmanızı öneririz.

Intune yönetim merkezine (https://endpoint.microsoft.com) gidin ve oturum açın.

Endpoint Security'yi ve ardından Saldırı Yüzeyi Azaltma'yı seçin.

+ İçerik Oluşturucu İlkesi'ni seçin.

Platform için Windows 10 ve üzerini seçin ve Profil için Saldırı yüzeyi azaltma kuralları'yı seçin. Ardından İçerik Oluşturucu'ı seçin.

Temel Bilgiler sekmesinde ilkeyi adlandırın ve bir açıklama ekleyin. İleri'yi seçin.

Yapılandırma ayarları sekmesindeki Saldırı Yüzeyi Azaltma Kuralları bölümünde aşağı doğru aşağı kaydırın. Klasör korumasını etkinleştir açılan listesinde Etkinleştir'i seçin. İsteğe bağlı olarak şu diğer ayarları belirtebilirsiniz:

- Korunması gereken ek klasörlerin listesi'nin yanındaki açılan menüyü seçin ve ardından korunması gereken klasörleri ekleyin.

- Korumalı klasörlere erişimi olan uygulamalar listesi'nin yanında açılan menüyü seçin ve korumalı klasörlere erişimi olması gereken uygulamaları ekleyin.

- Dosyaları ve yolları saldırı yüzeyi azaltma kurallarının dışında tut'un yanında açılan menüyü seçin ve ardından saldırı yüzeyi azaltma kurallarının dışında tutulması gereken dosyaları ve yolları ekleyin.

Ardından İleri'yi seçin.

Kapsam etiketleri sekmesinde, kuruluşunuz kapsam etiketleri kullanıyorsa + Kapsam etiketlerini seçin'i ve ardından kullanmak istediğiniz etiketleri seçin. Ardından İleri'yi seçin.

Kapsam etiketleri hakkında daha fazla bilgi edinmek için bkz. Dağıtılmış BT için rol tabanlı erişim denetimi (RBAC) ve kapsam etiketlerini kullanma.

Atamalar sekmesinde Tüm kullanıcıları ekle ve + Tüm cihazları ekle'yi ve ardından İleri'yi seçin. (Alternatif olarak belirli kullanıcı veya cihaz gruplarını belirtebilirsiniz.)

Gözden Geçir + oluştur sekmesinde ilkenizin ayarlarını gözden geçirin ve ardından İçerik Oluşturucu'ı seçin. İlke, kısa süre içinde Uç Nokta için Defender'a eklenen tüm uç noktalara uygulanır.

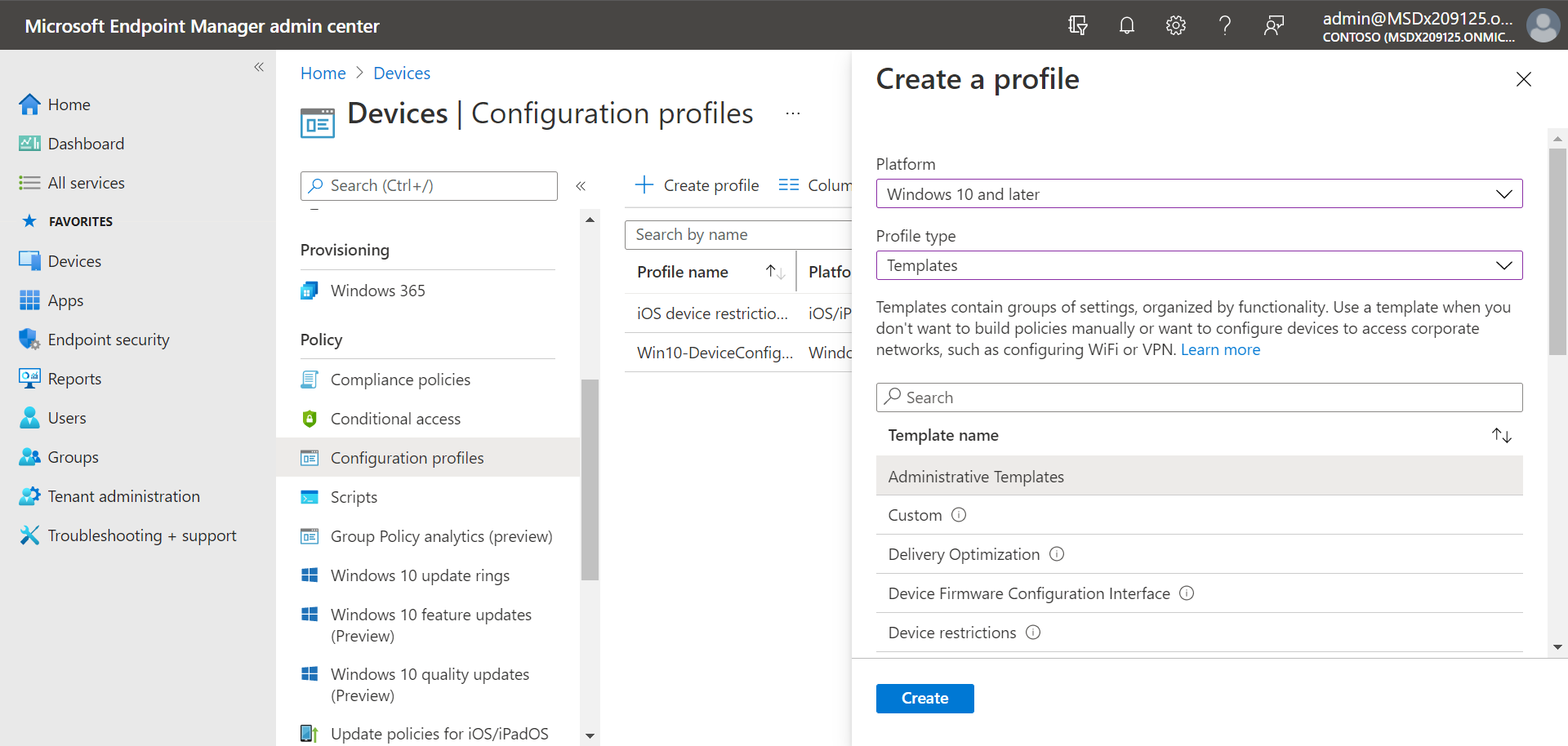

Cihaz denetimi

Uç Nokta için Defender'ı çıkarılabilir cihazlardaki çıkarılabilir cihazları ve dosyaları engelleyecek veya izin verecek şekilde yapılandırabilirsiniz. Cihaz denetimi ayarlarınızı yapılandırmak için Intune kullanmanızı öneririz.

Intune yönetim merkezine (https://endpoint.microsoft.com) gidin ve oturum açın.

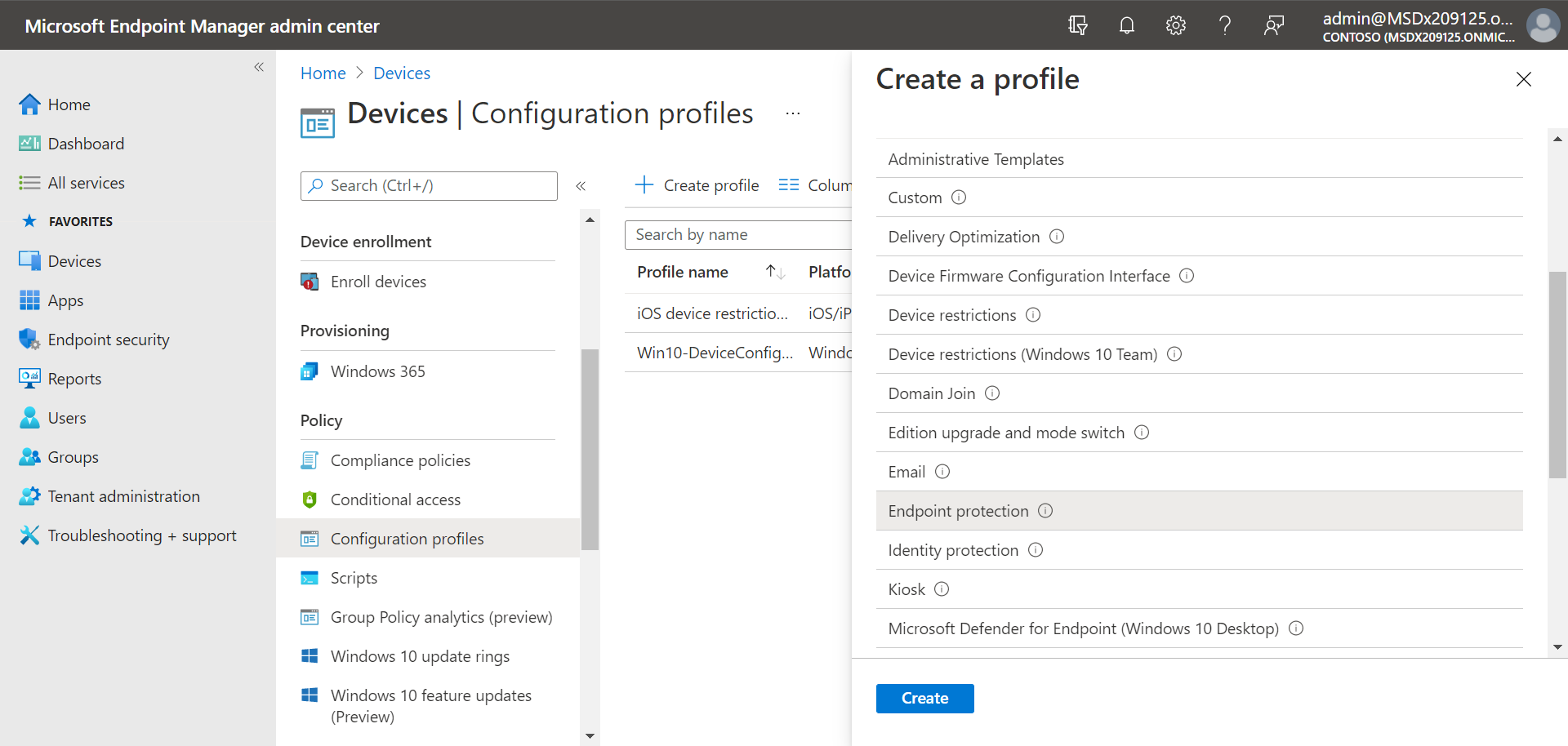

Cihaz>Yapılandırma profiller>Profil oluştur’u seçin.

Platform için Windows 10 ve üzerini seçin ve Profil türü için Şablonlar'ı seçin.

Şablon adı'nın altında Yönetim Şablonları'nı ve ardından İçerik Oluşturucu'ı seçin.

Temel Bilgiler sekmesinde ilkeyi adlandırın ve bir açıklama ekleyin. İleri'yi seçin.

Yapılandırma ayarları sekmesinde Tüm Ayarlar'ı seçin. Ardından, çıkarılabilir cihazlarla ilgili tüm ayarları görmek için arama kutusuna yazın

Removable.Açılan bölmeyi açmak için listeden Tüm Çıkarılabilir Depolama Sınıfları: Tüm erişimi reddet gibi bir öğe seçin. Her ayarın açılır öğesi etkinleştirildiğinde, devre dışı bırakıldığında veya yapılandırılmadığında ne olacağını açıklar. Bir ayar seçin ve ardından Tamam'ı seçin.

Yapılandırmak istediğiniz her ayar için 6. adımı yineleyin. Ardından İleri'yi seçin.

Kapsam etiketleri sekmesinde, kuruluşunuz kapsam etiketleri kullanıyorsa + Kapsam etiketlerini seçin'i ve ardından kullanmak istediğiniz etiketleri seçin. Ardından İleri'yi seçin.

Kapsam etiketleri hakkında daha fazla bilgi edinmek için bkz. Dağıtılmış BT için rol tabanlı erişim denetimi (RBAC) ve kapsam etiketlerini kullanma.

Atamalar sekmesinde Tüm kullanıcıları ekle ve + Tüm cihazları ekle'yi ve ardından İleri'yi seçin. (Alternatif olarak belirli kullanıcı veya cihaz gruplarını belirtebilirsiniz.)

Gözden Geçir + oluştur sekmesinde ilkenizin ayarlarını gözden geçirin ve ardından İçerik Oluşturucu'ı seçin. İlke, kısa süre içinde Uç Nokta için Defender'a eklenen tüm uç noktalara uygulanır.

İpucu

Daha fazla bilgi için bkz. Uç Nokta için Microsoft Defender kullanarak USB cihazlarını ve diğer çıkarılabilir medyaları denetleme.

Ağ koruması

Ağ koruması sayesinde, kuruluşunuzun İnternet'te kimlik avı dolandırıcılığı, açıklardan yararlanma ve diğer kötü amaçlı içerikleri barındırabilecek tehlikeli etki alanlarına karşı korunmasına yardımcı olabilirsiniz. Ağ korumasını açmak için Intune kullanmanızı öneririz.

Intune yönetim merkezine (https://endpoint.microsoft.com) gidin ve oturum açın.

Cihaz>Yapılandırma profiller>Profil oluştur’u seçin.

Platform için Windows 10 ve üzerini seçin ve Profil türü için Şablonlar'ı seçin.

Şablon adı'nın altında Uç nokta koruması'nı ve ardından İçerik Oluşturucu'ı seçin.

Temel Bilgiler sekmesinde ilkeyi adlandırın ve bir açıklama ekleyin. İleri'yi seçin.

Yapılandırma ayarları sekmesinde Exploit Guard Microsoft Defender genişletin ve ardından Ağ filtreleme'yi genişletin.

Ağ korumasınıEtkinleştir olarak ayarlayın. (İlk başta ortamınızda ağ korumasının nasıl çalışacağını görmek için alternatif olarak Denetim'i seçebilirsiniz.)

Ardından İleri'yi seçin.

Atamalar sekmesinde Tüm kullanıcıları ekle ve + Tüm cihazları ekle'yi ve ardından İleri'yi seçin. (Alternatif olarak belirli kullanıcı veya cihaz gruplarını belirtebilirsiniz.)

Uygulanabilirlik Kuralları sekmesinde bir kural ayarlayın. Yapılandırdığınız profil yalnızca belirttiğiniz birleştirilmiş ölçütleri karşılayan cihazlara uygulanır.

Örneğin, ilkeyi yalnızca belirli bir işletim sistemi sürümünü çalıştıran uç noktalara atamayı seçebilirsiniz.

Ardından İleri'yi seçin.

Gözden Geçir + oluştur sekmesinde ilkenizin ayarlarını gözden geçirin ve ardından İçerik Oluşturucu'ı seçin. İlke, kısa süre içinde Uç Nokta için Defender'a eklenen tüm uç noktalara uygulanır.

İpucu

Ağ korumasını etkinleştirmek için Windows PowerShell veya grup ilkesi gibi diğer yöntemleri kullanabilirsiniz. Daha fazla bilgi için bkz . Ağ korumasını açma.

Web koruması

Web koruması ile kuruluşunuzun cihazlarını web tehditlerine ve istenmeyen içeriğe karşı koruyabilirsiniz. Web korumanız web tehdit koruması ve web içeriği filtreleme içerir. Her iki özellik kümesini de yapılandırın. Web koruma ayarlarınızı yapılandırmak için Intune kullanmanızı öneririz.

Web tehdit korumasını yapılandırma

Intune yönetim merkezine ()https://endpoint.microsoft.com gidin ve oturum açın.

Uç nokta güvenliği>Saldırı yüzeyi azaltma'yı ve ardından + İçerik Oluşturucu ilkesi'ni seçin.

Windows 10 ve üzeri gibi bir platform seçin, Web koruma profilini ve ardından İçerik Oluşturucu seçin.

Temel Bilgiler sekmesinde, bir ad ve açıklama belirtin ve ardından İleri'yi seçin.

Yapılandırma ayarları sekmesinde Web Koruması'nı genişletin, aşağıdaki tabloda ayarları belirtin ve ardından İleri'yi seçin.

Ayar Öneri Ağ korumasını etkinleştirme Etkin olarak ayarlayın. Kullanıcıların kötü amaçlı siteleri veya etki alanlarını ziyaret etmesini engeller.

Alternatif olarak, ortamınızda nasıl çalışacağını görmek için ağ korumasını Denetim moduna ayarlayabilirsiniz. Denetim modunda ağ koruması kullanıcıların siteleri veya etki alanlarını ziyaret etmesini engellemez, ancak algılamaları olay olarak izler.Microsoft Edge'in eski sürümü için SmartScreen gerektir Evet olarak ayarlayın. Kullanıcıların olası kimlik avı dolandırıcılığına ve kötü amaçlı yazılımlara karşı korunmasına yardımcı olur. Kötü amaçlı site erişimini engelleme Evet olarak ayarlayın. Kullanıcıların kötü amaçlı olabilecek sitelerle ilgili uyarıları atlamasını engeller. Onaylanmamış dosya indirmeyi engelle Evet olarak ayarlayın. Kullanıcıların uyarıları atlamasını ve onaylanmamış dosyaları indirmesini engeller. Kapsam etiketleri sekmesinde, kuruluşunuz kapsam etiketleri kullanıyorsa + Kapsam etiketlerini seçin'i ve ardından kullanmak istediğiniz etiketleri seçin. Ardından İleri'yi seçin.

Kapsam etiketleri hakkında daha fazla bilgi edinmek için bkz. Dağıtılmış BT için rol tabanlı erişim denetimi (RBAC) ve kapsam etiketlerini kullanma.

Atamalar sekmesinde, web koruma ilkesini alacak kullanıcıları ve cihazları belirtin ve ardından İleri'yi seçin.

Gözden Geçir + oluştur sekmesinde ilke ayarlarınızı gözden geçirin ve İçerik Oluşturucu'ı seçin.

İpucu

Web tehdit koruması hakkında daha fazla bilgi edinmek için bkz. Kuruluşunuzu web tehditlerine karşı koruma.

Web içeriği filtrelemeyi yapılandırma

Microsoft Defender portalına (https://security.microsoft.com/) gidin ve oturum açın.

Ayarlar>Uç Noktaları'nı seçin.

Kurallar'ın altında Web içeriği filtreleme'yi ve ardından + İlke ekle'yi seçin.

İlke ekle açılır penceresindeki Genel sekmesinde ilkeniz için bir ad belirtin ve İleri'yi seçin.

Engellenen kategoriler'de, engellemek istediğiniz bir veya daha fazla kategoriyi seçin ve ardından İleri'yi seçin.

Kapsam sekmesinde, bu ilkeyi almak istediğiniz cihaz gruplarını seçin ve ardından İleri'yi seçin.

Özet sekmesinde ilke ayarlarınızı gözden geçirin ve kaydet'i seçin.

İpucu

Web içeriği filtrelemeyi yapılandırma hakkında daha fazla bilgi edinmek için bkz. Web içeriği filtreleme.

Ağ güvenlik duvarı

Ağ güvenlik duvarı, ağ güvenlik tehditleri riskini azaltmaya yardımcı olur. Güvenlik ekibiniz, kuruluşunuzun cihazlarına veya cihazlarına hangi trafiğin akabileceğine karar veren kurallar ayarlayabilir. Ağ güvenlik duvarınızı yapılandırmak için Intune kullanmanızı öneririz.

Temel güvenlik duvarı ayarlarını yapılandırmak için şu adımları izleyin:

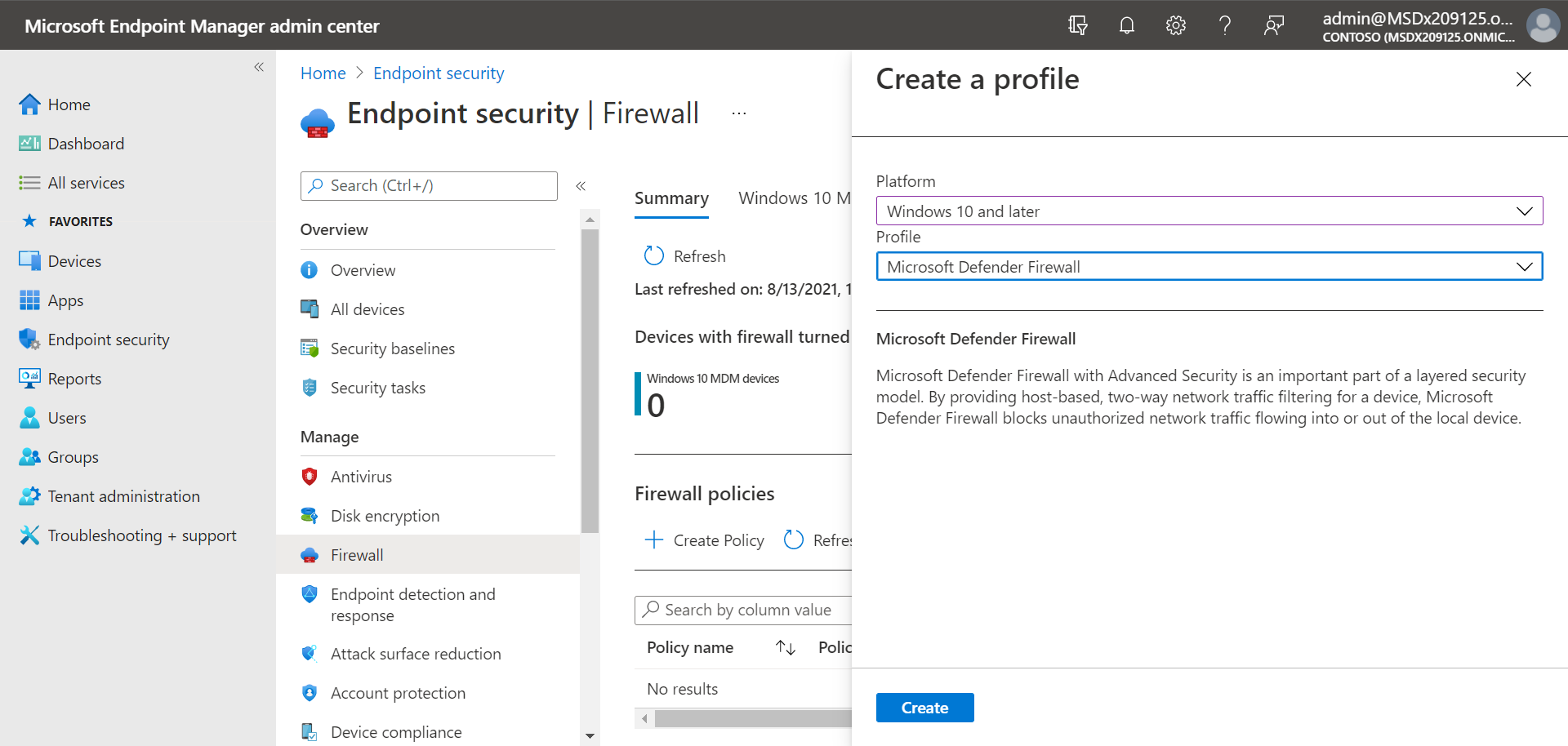

Intune yönetim merkezine ()https://endpoint.microsoft.com gidin ve oturum açın.

Uç nokta güvenliği>Güvenlik Duvarı'nı ve ardından + İçerik Oluşturucu İlkesi'ni seçin.

Windows 10 ve üzeri gibi bir platform seçin, Microsoft Defender Güvenlik Duvarı profilini ve ardından İçerik Oluşturucu seçin.

Temel Bilgiler sekmesinde, bir ad ve açıklama belirtin ve ardından İleri'yi seçin.

Microsoft Defender Güvenlik Duvarı'nı genişletin ve listenin en altına kadar aşağı kaydırın.

Aşağıdaki ayarların her birini Evet olarak ayarlayın:

- Etki alanı ağları için Microsoft Defender Güvenlik Duvarı'nı açma

- Özel ağlar için Microsoft Defender Güvenlik Duvarı'nı açma

- Genel ağlar için Microsoft Defender Güvenlik Duvarı'nı açma

Etki alanı ağlarının, özel ağların ve genel ağların her birinin altındaki ayarların listesini gözden geçirin. Bunları Yapılandırılmadı olarak bırakabilir veya kuruluşunuzun gereksinimlerine uyacak şekilde değiştirebilirsiniz.

Ardından İleri'yi seçin.

Kapsam etiketleri sekmesinde, kuruluşunuz kapsam etiketleri kullanıyorsa + Kapsam etiketlerini seçin'i ve ardından kullanmak istediğiniz etiketleri seçin. Ardından İleri'yi seçin.

Kapsam etiketleri hakkında daha fazla bilgi edinmek için bkz. Dağıtılmış BT için rol tabanlı erişim denetimi (RBAC) ve kapsam etiketlerini kullanma.

Atamalar sekmesinde Tüm kullanıcıları ekle ve + Tüm cihazları ekle'yi ve ardından İleri'yi seçin. (Alternatif olarak belirli kullanıcı veya cihaz gruplarını belirtebilirsiniz.)

Gözden Geçir + oluştur sekmesinde ilke ayarlarınızı gözden geçirin ve İçerik Oluşturucu'ı seçin.

İpucu

Güvenlik duvarı ayarları ayrıntılıdır ve karmaşık görünebilir. Windows Defender Güvenlik Duvarı'nı yapılandırmak için en iyi yöntemler bölümüne bakın.

Uygulama denetimi

Windows Defender Uygulama Denetimi (WDAC), yalnızca güvenilen uygulamaların ve işlemlerin çalışmasına izin vererek Windows uç noktalarınızın korunmasına yardımcı olur. Çoğu kuruluş WDAC'nin aşamalı dağıtımını kullandı. Diğer bir ifadeyle, çoğu kuruluş WDAC'yi ilk başta tüm Windows uç noktalarına dağıtmaz. Aslında, kuruluşunuzun Windows uç noktalarının tam olarak yönetilip yönetilmediğine, hafifçe yönetilip yönetilmediğine veya "Kendi Cihazını Getir" uç noktalarına bağlı olarak, WDAC'yi tüm uç noktalara veya bazı uç noktalara dağıtabilirsiniz.

WDAC dağıtımınızı planlamaya yardımcı olmak için aşağıdaki kaynaklara bakın:

Uygulama Denetimi ilkesi tasarım kararlarını Windows Defender

Farklı senaryolarda Uygulama Denetimi dağıtımını Windows Defender: cihaz türleri

Sonraki adımlar

Kurulum ve yapılandırma işlemini tamamladığınıza göre, sonraki adımınız Uç Nokta için Defender'ı kullanmaya başlamaktır.

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla Engage: Uç Nokta için Microsoft Defender Teknoloji Topluluğu.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin