Uç nokta tümleştirmeleri

![]()

Uç noktalar, kuruluşun kaynaklarına ve uygulamalarına erişen cihazlardır. Modern çalışma alanları, kurumsal ağın içinden ve dışından erişim isteyen çeşitli cihazlar içerir.

Uç noktalar için Sıfır Güven çözümler, cihazlarda çalışan uygulamalar da dahil olmak üzere iş verilerine erişen cihazların güvenliğini doğrulamaya yöneliktir. İş ortakları cihaz ve uygulama güvenliğini doğrulamak, en az ayrıcalık ilkeleri uygulamak ve ihlallere önceden hazırlanmak için Microsoft'un uç nokta çözümleriyle tümleştirilebilir.

Bu kılavuz, Microsoft ürünleriyle tümleştirerek uç nokta güvenlik çözümlerini geliştirmek isteyen yazılım sağlayıcılarına ve teknoloji iş ortaklarına yöneliktir.

Uç Noktalar için Sıfır Güven tümleştirme kılavuzu

Bu tümleştirme kılavuzu aşağıdaki ürünlerle tümleştirme yönergelerini içerir:

- Uç Nokta için Microsoft Defender, kurumsal ağların gelişmiş tehditleri önlemesine, algılamasına, araştırmasına ve yanıtlamasına yardımcı olur.

- Çalışanların kullandığı cihazlar ve bu cihazlarda çalışan uygulamalar için koruma ve güvenlik sağlayan Microsoft Endpoint Manager.

- IoT için Microsoft Defender, işletim teknolojisi (OT) ağlarınızda güvenlik sağlar.

Uç nokta için Microsoft Defender

Uç Nokta için Microsoft Defender, kurumsal ağların gelişmiş tehditleri önlemesine, algılamasına, araştırmasına ve yanıtlamasına yardımcı olmak için tasarlanmış bir kurumsal uç nokta güvenlik platformudur. Uç nokta davranış algılayıcıları, bulut güvenlik analizi ve tehdit bilgileri birleşimini kullanır.

Uç Nokta için Defender, platformun algılama, araştırma ve tehdit bilgileri özelliklerini geliştirmeye yardımcı olmak için üçüncü taraf uygulamaları destekler. Ayrıca iş ortakları, uç nokta için Defender ile uzantılar ve tümleştirmeler oluşturmak için mevcut güvenlik tekliflerini açık çerçevenin yanı sıra zengin ve eksiksiz bir API kümesine genişletebilir.

Uç Nokta için Microsoft Defender iş ortağı fırsatları ve senaryoları sayfasında desteklenen çeşitli tümleştirme kategorileri açıklanmaktadır. Ayrıca, tümleştirme senaryolarına yönelik diğer fikirler şunlar olabilir:

- Tehdit düzeltmesini akışa alma: Uç Nokta için Microsoft Defender uyarıları ele almak için anında veya operatör destekli yanıtlar alabilir. İş ortakları, yönetilen uç nokta genelinde IoC'yi engellemek için makine yalıtımı, dosya karantinası gibi uç nokta yanıt eylemlerini kullanabilir.

- Ağ erişim denetimini cihaz güvenliğiyle birleştirin: Risk veya maruz kalma puanları, ağ ve uygulama erişimine yönelik ilkeleri uygulamak ve uygulamak için kullanılabilir.

Uç Nokta için Defender çözüm ortağı olmak için Uç Nokta için Microsoft Defender iş ortağı olma konusunda bulunan adımları izlemeniz ve tamamlamanız gerekir.

Microsoft Endpoint Manager

Microsoft Intune ve Microsoft Configuration Manager'ı içeren Microsoft Endpoint Manager, çalışanların kullandığı cihazlar ve bu cihazlarda çalışan uygulamalar için koruma ve güvenlik sağlar. Endpoint Manager, çalışanların şirket güvenlik ilkelerini karşılayan cihazlardan uygulamalara ve verilere erişmesini sağlayan cihaz uyumluluk ilkeleri içerir. Ayrıca hem tam olarak yönetilen hem de çalışana ait cihazlar için uygulama tabanlı güvenlik denetimleri sağlayan uygulama koruma ilkeleri içerir.

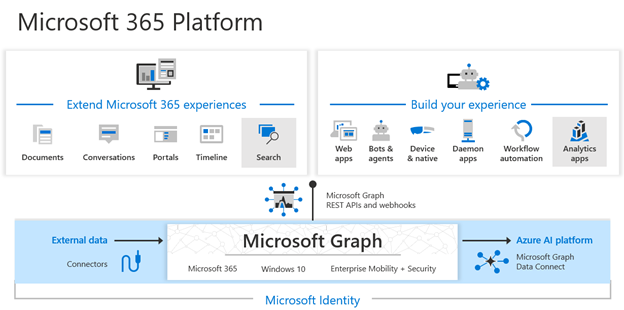

ISV'ler Microsoft Endpoint Manager ile tümleştirmek için Microsoft Graph ve Microsoft Endpoint Manager uygulama yönetimi SDK'sını kullanır. Endpoint Manager'ın Graph API'siyle tümleştirilmesi, Endpoint Manager (Intune) için yönetici konsolu tarafından sunulan işlevlerden herhangi birine olanak tanır. Cihaz uyumluluk durumu, uyumluluk ilkesi yapılandırması, uygulama koruma ilkesi ayarları ve daha fazlası gibi bilgiler Graph API'sinde bulunabilir. Ayrıca, Endpoint Manager'da müşterinizin Sıfır Güven hikayesini daha da geliştiren görevleri otomatikleştirebilirsiniz. Microsoft Graph'ta Intune ile çalışma hakkında genel yönergeler Microsoft Graph belge deposunda bulunabilir. Burada Sıfır Güven ile ilgili senaryolara odaklanacağız.

Cihazların güvenlik ve uyumluluk standartlarına uygun olduğunu doğrulayın

ISV çözümleri, Açıkça Doğrula Sıfır Güven ilkesini desteklemek için Endpoint Manager'ın cihaz uyumluluk ve ilke bilgilerinden yararlanabilir. Endpoint Manager'dan kullanıcılar ve cihazlarla ilgili uyumluluk verileri, ISV'nin uygulamasının uygulamanın kullanımıyla ilgili olarak bir cihazın risk duruşunu belirlemesine olanak tanır. ISV, bu doğrulamaları yaparak hizmeti kullanan cihazların müşterilerin güvenlik ve uyumluluk standartları ve ilkeleriyle uyumlu olmasını sağlar.

Microsoft Graph API'leri, ISV'lerin bir dizi RESTful API aracılığıyla Endpoint Manager (Intune) ile tümleştirilmesine olanak tanır. Bu API'ler, Endpoint Manager konsolu tarafından Intune'daki tüm eylemleri, verileri ve etkinlikleri görüntülemek, oluşturmak, yönetmek, dağıtmak ve raporlamak için kullanılanlarla aynıdır. Sıfır Güven girişimlerini destekleyen ISV'ler için belirli ilgi çekici öğeler, cihaz uyumluluk durumunu görüntüleme ve uyumluluk kuralları ve ilkeleri yapılandırma özelliğidir. Sıfır Güven yapılandırma ve uyumluluk için Microsoft Entra Id ve Endpoint Manager'ı kullanmayla ilgili Microsoft önerilerine bakın: Sıfır Güven ile uç noktaların güvenliğini sağlama. Endpoint Manager'ın uyumluluk kuralları, Microsoft Entra Id aracılığıyla cihaz tabanlı Koşullu Erişim desteği için temeldir. ISV'ler ayrıca kullanıcı ve cihaz uyumluluğu ile Koşullu Erişim senaryolarının nasıl tamamlanmasını anlamak için Koşullu Erişim özelliğini ve API'leri görüntülemelidir.

İdeal bir ISV olarak uygulamanız Microsoft Graph API'lerine bulut uygulaması olarak bağlanır ve hizmet-hizmet bağlantısı kurar. Çok kiracılı uygulamalar, ISV'lere merkezi uygulama tanımı ve denetimi sağlar ve müşterilerin kiracı verilerine göre çalışan ISV uygulamasına ayrı ayrı onay vermelerini sağlar. Tek veya çok kiracılı Microsoft Entra Uygulamalarını kaydetmek ve oluşturmak için Microsoft Entra Id'de Kiracı bilgilerini gözden geçirin. Uygulamanızın kimlik doğrulaması, çoklu oturum açma için Microsoft Entra Id'yi kullanabilir.

Uygulamanızı oluşturduktan sonra Microsoft Graph API'sini kullanarak cihaz ve uyumluluk bilgilerine erişmeniz gerekir. Microsoft Graph'i kullanma belgeleri Microsoft Graph geliştirme merkezinde bulunabilir. Graph API'si, veri erişimi ve sorgulama için ODATA standartlarına uyan bir RESTful API kümesidir.

Cihaz uyumluluk durumunu alma

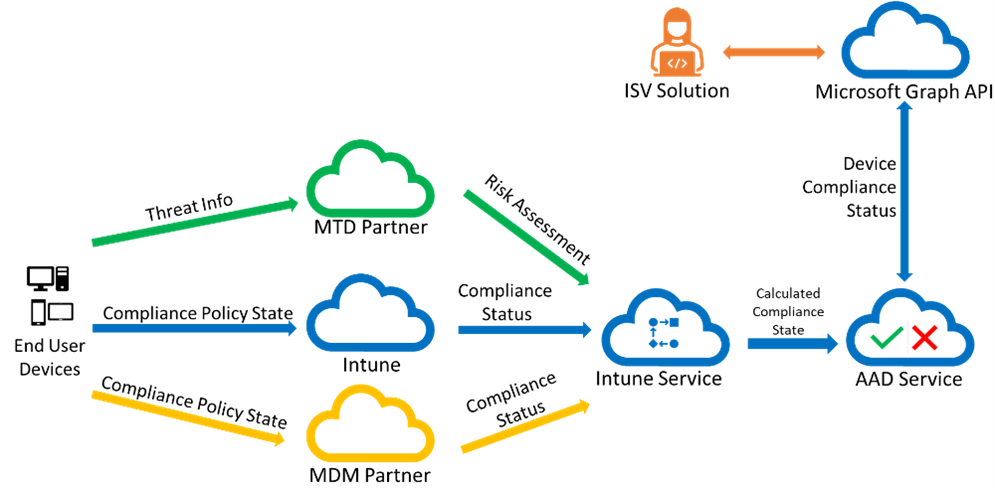

Bu diyagram, cihaz uyumluluk bilgilerinin cihazdan ISV çözümünüze nasıl aktığını gösterir. Son kullanıcı cihazları, bir mobil tehdit savunması (MTD) iş ortağı veya mobil cihaz yönetimi (MDM) uyumluluk iş ortağı olan Intune'dan ilkeler alır. Uyumluluk bilgileri cihazlardan toplandıktan sonra Intune, her cihazın genel uyumluluk durumunu hesaplar ve bu durumu Microsoft Entra Id'de depolar. Çözümünüz Microsoft Graph API'sini kullanarak cihaz uyumluluk durumunu okuyup yanıtlayabilir ve Sıfır Güven ilkelerini uygulayabilir.

Intune'a kaydedildiğinde, Intune'da cihaz uyumluluk durumu da dahil olmak üzere ek cihaz ayrıntılarıyla bir cihaz kaydı oluşturulur. Intune, cihaz uyumluluk durumunu Microsoft Entra ID'ye iletir; burada Microsoft Entra ID her cihazla uyumluluk durumunu da depolar. Bir GET https://graph.microsoft.com/v1.0/deviceManagement/managedDevices oluşturarak bir kiracı için tüm kayıtlı cihazları ve bunların uyumluluk durumunu görebilirsiniz. Alternatif olarak, Microsoft Entra'ya kayıtlı ve kayıtlı cihazların ve uyumluluk durumlarının listesini almak için sorgulayabilirsiniz https://graph.microsoft.com/v1.0/devices .

Örneğin, bu istek:

GET https://graph.microsoft.com/v1.0/users/{usersId}/managedDevices/{managedDeviceId}

Döndürülecek:

HTTP/1.1 200 OK

Content-Type: application/json

Content-Length: 5095

{

"value": {

"@odata.type": "#microsoft.graph.managedDevice",

"id": "705c034c-034c-705c-4c03-5c704c035c70",

"userId": "User Id value",

"deviceName": "Device Name value",

"managedDeviceOwnerType": "company",

"enrolledDateTime": "2016-12-31T23:59:43.797191-08:00",

"lastSyncDateTime": "2017-01-01T00:02:49.3205976-08:00",

"complianceState": "compliant",

...

}

Ayrıca uyumluluk ilkelerinin listesini, bunların dağıtımlarını ve bu uyumluluk ilkeleri için kullanıcı ve cihazların durumunu da alabilirsiniz. Uyumluluk ilkesi bilgilerini almak için Graph'ı çağırmaya yönelik bilgiler burada başlar: Get deviceCompliancePolicy - Microsoft Graph v1.0. Cihaz uyumluluk ilkeleri ve bunların nasıl kullanıldığı hakkında iyi bir arka plan buradadır: Microsoft Intune -Azure'da cihaz uyumluluk ilkeleri.

Belirli bir ilkeyi belirledikten sonra, belirli bir uyumluluk ilkesi ayarı için bir cihazın durumunu almak üzere sorgulayabilirsiniz. Örneğin, bir uyumluluk ilkesinin kilitte geçiş kodu gerektirecek şekilde dağıtıldığını varsayarsak, bu ayarın belirli durumu için Get deviceComplianceSettingState sorgusunu yapın. Bu, cihazın geçiş kodu kilit ayarıyla uyumlu olup olmadığını gösterir. Bu yaklaşım, müşterilerin dağıtmış olduğu diğer cihaz uyumluluk ilkeleri için de kullanılabilir.

Uyumluluk bilgileri, Microsoft Entra Id'nin Koşullu Erişim özelliğinin temelini oluşturur. Intune, uyumluluk ilkelerine göre cihaz uyumluluğunu belirler ve uyumluluk durumunu Microsoft Entra Id'ye yazar. Daha sonra müşteriler, kullanıcıların uyumlu olmayan bir cihazdan şirket verilerine erişmesini engellemek de dahil olmak üzere uyumsuzluk için herhangi bir eylem yapılıp yapılmadığını belirlemek için Koşullu Erişim ilkelerini kullanır.

Cihaz uyumluluğunu koşullu erişimle tümleştirme hakkında ek bilgi için bkz . Microsoft Intune'da cihaz uyumluluk ilkeleri.

En az ayrıcalık erişim ilkesini izleyin

Endpoint Manager ile tümleştiren bir ISV, uygulamalarının En Az Ayrıcalıklı Erişim Uygulama Sıfır Güven ilkesini desteklediğinden de emin olmak isteyecektir. Endpoint Manager tümleştirmesi iki önemli erişim denetimi yöntemini destekler: temsilci izinleri veya uygulama izinleri. ISV'nin uygulaması izin modellerinden birini kullanmalıdır. Temsilci izinleri, uygulamanın erişim iznine sahip olduğu ancak bir yöneticinin kimlik bilgileriyle oturum açmasını gerektiren Endpoint Manager'daki belirli nesneler üzerinde ayrıntılı denetim sağlar. Uygulama izinleri, isv'nin uygulamasının belirli tek tek nesneler yerine veri ve nesne sınıflarına erişmesine veya bunları denetlemesine izin verir, ancak kullanıcının oturum açmasını gerektirmez.

Uygulamanızı tek kiracılı veya çok kiracılı (tercih edilen) bir uygulama olarak oluşturmaya ek olarak, Endpoint Manager bilgilerine erişmek ve Endpoint Manager'a karşı eylemler gerçekleştirmek için uygulamanız için gereken temsilci veya uygulama izinlerini bildirmeniz gerekir. İzinleri kullanmaya başlama hakkındaki bilgileri burada görüntüleyebilirsiniz: Hızlı Başlangıç: Web API'sine erişmek için uygulama yapılandırma.

IoT için Microsoft Defender

Operasyonel teknoloji (OT) ağ mimarileri genellikle özel protokollere sahip benzersiz teknoloji kullanarak geleneksel BT altyapısından farklıdır. OT cihazları ayrıca sınırlı bağlantı ve güç ile eskiyen platformlara veya belirli güvenlik gereksinimlerine ve fiziksel saldırılara karşı benzersiz maruz kalmalara sahip olabilir.

Ot ağınıza sıfır güven ilkesi uygulamak, trafik siteler ve bölgeler arasında kesiştikçe anormal veya yetkisiz davranışlar için trafiği izlemek için IoT için Microsoft Defender'ı dağıtın. OT cihazlarına özgü tehditleri ve güvenlik açıklarını izleyerek algılanan riskleri azaltın.

IoT için Defender verilerini güvenlik operasyonları merkeziniz (SOC) ve kuruluşunuzun diğer bölümleri arasında paylaşarak işlemleri hızlandırın. Microsoft Sentinel ve Uç Nokta için Defender gibi Microsoft hizmetleri ya da hem SIEM hem de bilet sistemleri dahil olmak üzere diğer iş ortağı hizmetleriyle tümleştirin. Örneğin:

Şirket içi uyarı verilerini doğrudan Splunk, IBM QRadar ve daha fazlası gibi SIEM'lere iletin. Splunk ve IBM QRadar, IoT için Defender'dan bulut uyarılarını iletmek için kullanabileceğiniz Event Hub alımını da destekler.

Daha fazla bilgi için bkz.

- OT güvenlik izlemesini kullanmaya başlama

- Sıfır Güven ve OT ağlarınızı

- Sıfır Güven ile izleme

- IoT için Defender tümleştirme kataloğu

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin