Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

ŞUNLAR IÇIN GEÇERLIDIR: Premium

Ağ yalıtımı, API Management çalışma alanı ağ geçidinin isteğe bağlı bir özelliğidir. Bu makale, ağ geçidinizi bir Azure sanal ağına tümleştirir veya eklerken ağ kaynağı gereksinimleri sağlar. Bazı gereksinimler istenen gelen ve giden erişim moduna bağlı olarak farklılık gösterir. Aşağıdaki modlar desteklenir:

- Sanal ağ entegrasyonu: genel giriş erişimi, özel çıkış erişimi

- Sanal ağ ekleme: özel gelen erişim, özel giden erişim

API Management'taki ağ seçenekleri hakkında arka plan için bkz. Azure API Management için gelen veya giden trafiğin güvenliğini sağlamak için sanal ağ kullanma.

Not

- Çalışma alanı ağ geçidinin ağ yapılandırması, API Management örneğinin ağ yapılandırmasından bağımsızdır.

- Şu anda, bir çalışma alanı ağ geçidi yalnızca ağ geçidi oluşturulduğunda sanal ağda yapılandırılabilir. Ağ geçidinin ağ yapılandırmasını veya ayarlarını daha sonra değiştiremezsiniz.

Ağ konumu

Sanal ağ, API Management örneğiyle aynı bölgede ve Azure aboneliğinde olmalıdır.

Ayrılmış alt ağ

- Sanal ağ tümleştirmesi veya ekleme için kullanılan alt ağ yalnızca tek bir çalışma alanı ağ geçidi tarafından kullanılabilir. Başka bir Azure kaynağıyla paylaşılamaz.

Alt ağ boyutu

- Minimum: /27 (32 adres)

- Maksimum: /24 (256 adres) - önerilir

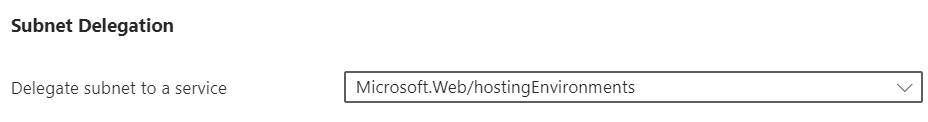

Alt ağ temsilcisi

İstenen gelen ve giden erişimi etkinleştirmek için alt ağın aşağıdaki gibi temsilci olarak atanması gerekir.

Alt ağ temsilcisini yapılandırma hakkında bilgi için bkz . Alt ağ temsilcisi ekleme veya kaldırma.

Sanal ağ tümleştirmesi için alt ağın Microsoft.Web/serverFarms hizmetine temsilci olarak atanması gerekir.

Not

Alt Microsoft.Web ağı hizmete devredebilmeniz için kaynak sağlayıcısının aboneliğe kayıtlı olması gerekir. Portalı kullanarak bir kaynak sağlayıcısını kaydetme adımları için bkz. Kaynak sağlayıcısını kaydetme.

Alt ağ temsilcisini yapılandırma hakkında daha fazla bilgi için bkz. Alt ağ temsilcisi ekleme veya kaldırma.

Ağ güvenlik grubu

Alt ağ ile bir ağ güvenlik grubu (NSG) ilişkilendirilmelidir. Ağ güvenlik grubu ayarlamak için bkz. Ağ güvenlik grubu oluşturma.

- Aşağıdaki tabloda yer alan kuralları, API Management bağımlılıkları olan Azure Depolama ve Azure Key Vault'a giden erişime izin verecek şekilde yapılandırın.

- Ağ geçidinin API arka uçlarınıza erişmesi için ihtiyaç duyduğunuz diğer çıkış kurallarını yapılandırın.

- Kuruluşunuzun ağ erişim gereksinimlerini karşılamak için diğer NSG kurallarını yapılandırın. Örneğin NSG kuralları, İnternet'e giden trafiği engellemek ve yalnızca sanal ağınızdaki kaynaklara erişime izin vermek için de kullanılabilir.

| Yön | Kaynak | Kaynak bağlantı noktası aralıkları | Hedef | Hedef bağlantı noktası aralıkları | Protokol | Eylem | Amaç |

|---|---|---|---|---|---|---|---|

| Dışa Dönük | Sanal Ağ | * | Depolama | 443 | TCP | İzin Ver | Azure Depolama'ya bağımlılık |

| Dışa Dönük | Sanal Ağ | * | AzureKeyVault | 443 | TCP | İzin Ver | Azure Key Vault bağımlılığı |

Önemli

- Özel giden erişim için bir çalışma alanı ağ geçidini sanal ağ ile tümleştirdiğinizde gelen NSG kuralları uygulanmaz. Gelen NSG kurallarını zorunlu kılmak için tümleştirme yerine sanal ağ enjeksiyonunu kullanın.

- Bu, hem dış hem de iç sanal ağ ekleme modlarında gelen NSG kurallarının uygulandığı klasik Premium katmanındaki ağdan farklıdır. Daha fazla bilgi edinin

Sanal ağ ekleme için DNS ayarları

Sanal ağ ekleme için, çalışma alanı ağ geçidinize gelen erişimi etkinleştirmek için kendi DNS'nizi yönetmeniz gerekir.

Özel veya özel DNS sunucusu kullanma seçeneğiniz olsa da şunları öneririz:

- Azure DNS özel bölgesini yapılandırma.

- Azure DNS özel bölgesini sanal ağa bağlayın.

Azure DNS'de özel bölge ayarlamayı öğrenin.

Not

Ekleme için kullanılan sanal ağda bir özel veya özel DNS çözümleyicisi yapılandırıyorsanız, Azure Key Vault uç noktaları*.vault.azure.net () için ad çözümlemesini sağlamanız gerekir. Etkinleştirmek için ek yapılandırma gerektirmeyen bir Azure özel DNS bölgesi yapılandırmanızı öneririz.

Varsayılan ana bilgisayar adına erişim

BIR API Management çalışma alanı oluşturduğunuzda, çalışma alanı ağ geçidine varsayılan bir konak adı atanır. Konak adı, çalışma alanı ağ geçidinin Genel Bakış sayfasındaki Azure portalında ve özel sanal IP adresinde görünür. Varsayılan konak adı biçimindedir <gateway-name>-<random hash>.gateway.<region>-<number>.azure-api.net. Örnek: team-workspace-123456abcdef.gateway.uksouth-01.azure-api.net.

Not

Çalışma alanı ağ geçidi, özel VIP adresi yerine yalnızca uç noktasında yapılandırılan konak adına yönelik isteklere yanıt verir.

DNS kaydını yapılandırma

Sanal ağınızın içinden çalışma alanına erişmek için DNS sunucunuzda bir A kaydı oluşturun. Uç nokta kaydını çalışma alanı ağ geçidinizin özel VIP adresine eşleyin.

Test amacıyla, API Management'ın dağıtıldığı sanal ağa bağlı bir alt ağdaki bir sanal makinede konak dosyasını güncelleştirebilirsiniz. Çalışma alanı ağ geçidinizin özel sanal IP adresinin 10.1.0.5 olduğunu varsayarsak, aşağıdaki örnekte gösterildiği gibi konak dosyasını eşleyebilirsiniz. Konak eşleme dosyası (Windows) veya %SystemDrive%\drivers\etc\hosts (Linux, macOS) konumundadır /etc/hosts .

| İç sanal IP adresi | Ağ geçidi ana bilgisayar adı |

|---|---|

| 10.1.0.5 | teamworkspace.gateway.westus.azure-api.net |