App Service Ortamı ağı

App Service Ortamı, Windows ve Linux kapsayıcılarını, web uygulamalarını, API uygulamalarını, mantıksal uygulamaları ve işlev uygulamalarını barındıran tek kiracılı bir Azure Uygulaması Hizmeti dağıtımıdır. Bir App Service Ortamı yüklediğinizde, dağıtılmasını istediğiniz Azure sanal ağını seçersiniz. Tüm gelen ve giden uygulama trafiği belirttiğiniz sanal ağın içindedir. Sanal ağınızdaki tek bir alt ağa dağıtılır ve bu alt ağa başka hiçbir şey dağıtılamaz.

Not

Bu makale, Yalıtılmış v2 App Service planlarıyla kullanılan App Service Ortamı v3 hakkındadır.

Alt ağ gereksinimleri

Alt ağı için temsilci olarak Microsoft.Web/hostingEnvironmentsatamanız ve alt ağın boş olması gerekir.

Alt ağın boyutu, App Service Ortamı içindeki App Service planı örneklerinin ölçeklendirme sınırlarını etkileyebilir. Üretim ölçeği için alt ağınız için bir /24 adres alanı (256 adres) öneririz. App Service Ortamı 200 örneğin maksimum kapasitesine yakın bir ölçeği planlıyorsanız ve sık sık yukarı/aşağı ölçeklendirme işlemleri planlıyorsanız, alt ağınız için bir /23 adres alanı (512 adres) öneririz.

Daha küçük bir alt ağ kullanıyorsanız aşağıdaki sınırlamalara dikkat edin:

- Belirli bir alt ağın yönetim amacıyla ayrılmış beş adresi vardır. Yönetim adreslerine ek olarak, App Service Ortamı destekleyici altyapıyı dinamik olarak ölçeklendirir ve yapılandırmaya ve yüke bağlı olarak 7 ile 27 arasında adres kullanır. App Service planındaki örnekler için kalan adresleri kullanabilirsiniz. Alt ağınızın en küçük boyutu bir

/27adres alanıdır (32 adres). - I1v2 Windows gibi App Service Ortamı kullanılan herhangi bir App Service planı işletim sistemi/SKU bileşimi için her 20 etkin örnek için bir bekleme örneği oluşturulur. Hazır bekleyen örnekler de IP adresleri gerektirir.

- App Service planlarını App Service Ortamı yukarı/aşağı ölçeklendirirken, ölçeklendirme işlemi tamamlanırken App Service planı tarafından kullanılan IP adresi miktarı geçici olarak iki katına çıkar. Mevcut örneklerin sağlamasını kaldırmadan önce yeni örneklerin tamamen çalışır durumda olması gerekir.

- Platform yükseltmeleri, yükseltmelerin giden trafikte kesinti olmadan gerçekleşmesini sağlamak için ücretsiz IP adreslerine ihtiyaç duyar.

- Ölçeği artırdıktan, azaltıldıktan veya işlemlerde tamamlandıktan sonra, IP adreslerinin yayımlanması için kısa bir süre olabilir. Nadir durumlarda bu işlem 12 saate kadar sürebilir.

- Alt ağınızdaki adresler tükenirse, App Service Ortamı App Service planlarınızın ölçeğini genişletmeniz kısıtlanabilir. Bir diğer olasılık da, Microsoft'un destekleyici altyapıyı ölçeklendiremediğinde yoğun trafik yükü sırasında artan gecikme süresiyle karşılaşabilmenizdir.

Not

Windows Kapsayıcıları her App Service planı örneği için uygulama başına ek bir IP adresi kullanır ve alt ağı buna göre boyutlandırmanız gerekir. App Service Ortamı her birinde 25 örnek ve her birinin 5 uygulamanın çalıştığı 2 Windows Container App Service planı varsa, yatay (içeri/dışarı) ölçeği desteklemek için 300 IP adresine ve ek adreslere ihtiyacınız olacaktır.

Örnek hesaplama:

Her App Service planı örneği için şunları yapmanız gerekir: 5 Windows Container uygulaması = 5 IP adresi App Service planı örneği başına 1 IP adresi 5 + 1 = 6 IP adresi

25 örnek için: App Service planı başına 6 x 25 = 150 IP adresi

2 App Service planınız olduğundan, 2 x 150 = 300 IP adresi.

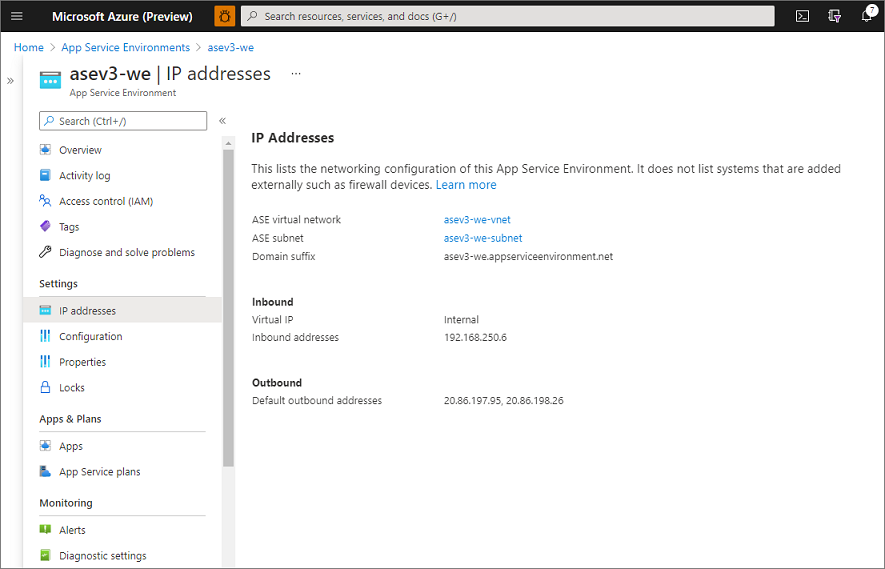

Adresler

App Service Ortamı oluşturma sırasında aşağıdaki ağ bilgilerine sahiptir:

| Adres türü | Açıklama |

|---|---|

| sanal ağı App Service Ortamı | 'a dağıtılan sanal ağ. |

| alt ağı App Service Ortamı | 'a dağıtılan alt ağ. |

| Etki alanı son eki | Yapılan uygulamalar tarafından kullanılan etki alanı soneki. |

| Sanal IP (VIP) | Kullanılan VIP türü. İki olası değer iç ve dış değerlerdir. |

| Gelen adres | Gelen adres, uygulamalarınızın ulaşıldığı adrestir. İç VIP'niz varsa bu, App Service Ortamı alt ağınızdaki bir adrestir. Adres dış ise, genel kullanıma yönelik bir adrestir. |

| Varsayılan giden adresler | Uygulamalar, İnternet'e giden aramalar yaparken varsayılan olarak bu adresi kullanır. |

Ayrıntıları, aşağıdaki ekran görüntüsünde gösterildiği gibi portalın IP Adresleri bölümünde bulabilirsiniz:

App Service Ortamı App Service planlarınızı ölçeklendirirken alt ağınızda daha fazla adres kullanırsınız. Kullandığınız adres sayısı, sahip olduğunuz App Service planı örneklerinin sayısına ve ne kadar trafik olduğuna bağlı olarak değişir. App Service Ortamı uygulamaların alt ağda ayrılmış adresleri yoktur. Alt ağdaki bir uygulama tarafından kullanılan belirli adresler zaman içinde değişir.

Kendi gelen adresinizi getirin

kendi gelen adresinizi App Service Ortamı getirebilirsiniz. İç VIP ile bir App Service Ortamı oluşturursanız, alt ağda statik bir IP adresi belirtebilirsiniz. Dış VIP ile bir App Service Ortamı oluşturursanız, Genel IP adresinin kaynak kimliğini belirterek kendi Azure Genel IP adresinizi kullanabilirsiniz. Kendi gelen adresinizi getirme sınırlamaları şunlardır:

- Dış VIP ile App Service Ortamı için Azure Genel IP adresi kaynağının App Service Ortamı ile aynı abonelikte olması gerekir.

- App Service Ortamı oluşturulduktan sonra gelen adres değiştirilemez.

Bağlantı noktaları ve ağ kısıtlamaları

Uygulamanızın trafik alması için gelen ağ güvenlik grubu (NSG) kurallarının App Service Ortamı alt ağının gerekli bağlantı noktalarından trafik almasına izin verin. Üzerinde trafik almak istediğiniz bağlantı noktalarına ek olarak, Azure Load Balancer'ın 80 numaralı bağlantı noktasındaki alt ağa bağlanabildiğinden emin olmalısınız. Bu bağlantı noktası, iç sanal makinenin sistem durumu denetimleri için kullanılır. Yine de sanal ağdan alt ağınıza 80 numaralı bağlantı noktası trafiğini denetleyebilirsiniz.

Aşağıdaki gelen NSG kuralını yapılandırmak iyi bir fikirdir:

| Kaynak / Hedef Bağlantı Noktaları | Yön | Kaynak | Hedef | Purpose |

|---|---|---|---|---|

| * / 80,443 | Gelen | VirtualNetwork | alt ağ aralığını App Service Ortamı | Uygulama trafiğine ve iç sistem durumu ping trafiğine izin ver |

App Service Ortamı çalışır durumda olması için en düşük gereksinim:

| Kaynak / Hedef Bağlantı Noktaları | Yön | Kaynak | Hedef | Purpose |

|---|---|---|---|---|

| * / 80 | Gelen | AzureLoadBalancer | alt ağ aralığını App Service Ortamı | İç sistem durumu ping trafiğine izin ver |

Gerekli en düşük kuralı kullanırsanız, uygulama trafiğiniz için bir veya daha fazla kurala ihtiyacınız olabilir. Dağıtım veya hata ayıklama seçeneklerinden herhangi birini kullanıyorsanız, bu trafiğe App Service Ortamı alt ağa da izin vermelisiniz. Bu kuralların kaynağı sanal ağ veya bir veya daha fazla belirli istemci IP'leri veya IP aralığı olabilir. Hedef her zaman App Service Ortamı alt ağ aralığıdır. 80 numaralı bağlantı noktasındaki iç sistem durumu ping trafiği, Yük dengeleyici ile iç sunucular arasında yalıtılır. Dış trafik sistem durumu ping uç noktasına ulaşamıyor.

Normal uygulama erişim bağlantı noktaları şu şekildedir:

| Kullanma | Bağlantı Noktaları |

|---|---|

| HTTP/HTTPS | 80, 443 |

| FTP/FTPS | 21, 990, 10001-10020 |

| Visual Studio uzaktan hata ayıklama | 4022, 4024, 4026 |

| Web Dağıtımı hizmeti | 8172 |

Not

FTP erişimi için, 21 numaralı bağlantı noktasında standart FTP'ye izin vermeseniz bile, özellikle ftp hizmeti için iç sistem durumu ping trafiği için kullanıldığından, LoadBalancer'dan bağlantı noktası 21'de App Service Ortamı alt ağ aralığına giden trafiğe izin vermeniz gerekir.

Ağ yönlendirmesi

Rota tablolarını kısıtlama olmadan ayarlayabilirsiniz. App Service Ortamı giden tüm uygulama trafiğini Azure Güvenlik Duvarı gibi bir çıkış güvenlik duvarı cihazına tünelleyebilirsiniz. Bu senaryoda, endişelenmeniz gereken tek şey uygulama bağımlılıklarınızdır.

Uygulama bağımlılıkları, çalışma zamanı sırasında uygulamanızın ihtiyaç duyduğu uç noktaları içerir. Uygulamanın çağıracağı API'ler ve hizmetlerin yanı sıra, bağımlılıklar sertifika iptal listesi (CRL) denetim uç noktaları ve kimlik/kimlik doğrulama uç noktası gibi türetilmiş uç noktalar da (örneğin, Microsoft Entra Id) olabilir. App Service'te sürekli dağıtım kullanıyorsanız, türüne ve diline bağlı olarak uç noktalara da izin vermeniz gerekebilir. Linux sürekli dağıtımı için özellikle izin oryx-cdn.microsoft.io:443vermeniz gerekir.

Azure Uygulaması Lication Gateway gibi web uygulaması güvenlik duvarı cihazlarınızı gelen trafiğin önüne yerleştirebilirsiniz. Bunu yapmak, bu App Service Ortamı belirli uygulamaları kullanıma sunmanızı sağlar.

Uygulamanız genel uç noktalara giden trafik için varsayılan giden adreslerden birini kullanıyor. Bir App Service Ortamı uygulamalarınızın giden adresini özelleştirmek istiyorsanız alt ağınıza bir NAT ağ geçidi ekleyebilirsiniz.

Not

App Service Ortamı v3 için giden SMTP bağlantısı (bağlantı noktası 25) desteklenir. Desteklenebilirlik, sanal ağın dağıtıldığı abonelikte bir ayar tarafından belirlenir. 1'in öncesinde oluşturulan sanal ağlar/alt ağlar için. Ağustos 2022'de, ayarın abonelikten eşitlenmesi için sanal ağda/alt ağda geçici bir yapılandırma değişikliği başlatmanız gerekir. Geçici bir alt ağ eklemek, bir NSG'yi geçici olarak ilişkilendirmek/ilişkilendirmek veya hizmet uç noktasını geçici olarak yapılandırmak buna örnek olabilir. Daha fazla bilgi ve sorun giderme için bkz . Azure'da giden SMTP bağlantı sorunlarını giderme.

Özel uç nokta

App Service Ortamı'nizde barındırılan uygulamalar için Özel Uç Noktaları etkinleştirmek için önce bu özelliği App Service Ortamı düzeyinde etkinleştirmeniz gerekir.

Azure portalı aracılığıyla etkinleştirebilirsiniz. App Service Ortamı yapılandırma bölmesinde ayarını Allow new private endpointsaçın.

Alternatif olarak, aşağıdaki CLI bunu etkinleştirebilir:

az appservice ase update --name myasename --allow-new-private-endpoint-connections true

Özel Uç Nokta ve Web Uygulaması hakkında daha fazla bilgi için bkz. Azure Web App Özel Uç Noktası

DNS

Aşağıdaki bölümlerde, App Service Ortamı gelen ve gidenleri uygulayan DNS ile ilgili önemli noktalar ve yapılandırma açıklanmaktadır. Örneklerde Azure Genel Bulut'un etki alanı soneki appserviceenvironment.net kullanılır. Azure Kamu gibi başka bulutlar kullanıyorsanız ilgili etki alanı son ekini kullanmanız gerekir. App Service Ortamı etki alanları için, DNS sınırları nedeniyle site adı 40 karakterde kesilir. Yuvanız varsa yuva adı 19 karakterde kesilir.

App Service Ortamı DNS yapılandırması

App Service Ortamı bir dış VIP ile yapılmışsa, uygulamalarınız otomatik olarak genel DNS'ye eklenir. App Service Ortamı bir iç VIP ile yapılırsa, App Service Ortamı oluştururken Azure DNS özel bölgelerinin otomatik olarak yapılandırılması seçeneğini seçerseniz, DNS sanal ağınızda yapılandırılır. DNS'yi el ile yapılandırmayı seçerseniz, kendi DNS sunucunuzu kullanmanız veya Azure DNS özel bölgelerini yapılandırmanız gerekir. Gelen adresi bulmak için App Service Ortamı portalına gidin ve IP Adresleri'ni seçin.

Kendi DNS sunucunuzu kullanmak istiyorsanız aşağıdaki kayıtları ekleyin:

- için

<App Service Environment-name>.appserviceenvironment.netbir bölge oluşturun. - Bu bölgede, * öğesini App Service Ortamı tarafından kullanılan gelen IP adresine işaret eden bir A kaydı oluşturun.

- Bu bölgede, @ öğesini App Service Ortamı tarafından kullanılan gelen IP adresine işaret eden bir A kaydı oluşturun.

- içinde

<App Service Environment-name>.appserviceenvironment.netadlıscmbir bölge oluşturun. - Bölgede, * öğesini App Service Ortamı özel uç noktası tarafından kullanılan IP adresine işaret eden bir A kaydı

scmoluşturun.

Azure DNS özel bölgelerinde DNS'yi yapılandırmak için:

- adlı

<App Service Environment-name>.appserviceenvironment.netbir Azure DNS özel bölgesi oluşturun. - Bu bölgede gelen IP adresine * işaret eden bir A kaydı oluşturun.

- Bu bölgede @ öğesini gelen IP adresine işaret eden bir A kaydı oluşturun.

- Bu bölgede* .scm dosyasını gelen IP adresine işaret eden bir A kaydı oluşturun.

Uygulama oluşturulduğunda sağlanan varsayılan etki alanına ek olarak, uygulamanıza özel bir etki alanı da ekleyebilirsiniz. Uygulamalarınızda doğrulama yapmadan özel bir etki alanı adı ayarlayabilirsiniz. Özel etki alanları kullanıyorsanız, dns kayıtlarının yapılandırıldığından emin olmanız gerekir. Bir özel etki alanı adı için DNS bölgelerini ve kayıtlarını yapılandırmak için yukarıdaki yönergeleri izleyebilirsiniz (varsayılan etki alanı adını özel etki alanı adıyla değiştirin). Özel etki alanı adı uygulama istekleri için çalışır, ancak site için scm çalışmaz. Site scm yalnızca appname.scm> adresinde <kullanılabilir.<asename.appserviceenvironment.net>.

FTP erişimi için DNS yapılandırması

İç Yük dengeleyici (ILB) App Service Ortamı v3'e FTP erişimi için DNS'nin yapılandırıldığından emin olmanız gerekir. Azure DNS özel bölgesini veya eşdeğer bir özel DNS'yi aşağıdaki ayarlarla yapılandırın:

- adlı

ftp.appserviceenvironment.netbir Azure DNS özel bölgesi oluşturun. - Bu bölgede gelen IP adresine işaret

<App Service Environment-name>eden bir A kaydı oluşturun.

DNS'yi ayarlamaya ek olarak, App Service Ortamı yapılandırmasında ve uygulama düzeyinde de etkinleştirmeniz gerekir.

App Service Ortamı DNS yapılandırması

App Service Ortamı uygulamalarınız, sanal ağınızın yapılandırıldığı DNS'yi kullanır. Bazı uygulamaların farklı bir DNS sunucusu kullanmasını istiyorsanız, uygulama ayarları WEBSITE_DNS_SERVER ve WEBSITE_DNS_ALT_SERVERile uygulama temelinde el ile ayarlayabilirsiniz. WEBSITE_DNS_ALT_SERVER ikincil DNS sunucusunu yapılandırıyor. İkincil DNS sunucusu yalnızca birincil DNS sunucusundan yanıt alınmadığında kullanılır.

Diğer kaynaklar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin