Yönetilen Prometheus ve Azure İzleyici çalışma alanı için özel uç noktaları kullanma

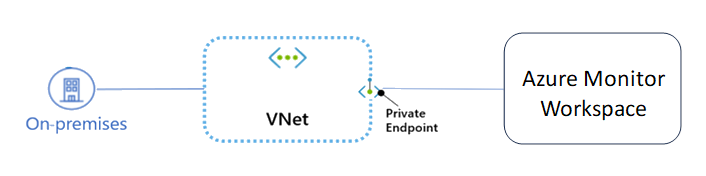

Yönetilen Prometheus ve Azure İzleyici çalışma alanınız için özel uç noktaları kullanarak sanal ağdaki (VNet) istemcilerin verileri Özel Bağlantı güvenli bir şekilde sorgulamasına izin verin. Özel uç nokta, Azure İzleyici çalışma alanı kaynağınızın sanal ağ adres alanı içinde ayrı bir IP adresi kullanır. Sanal ağdaki istemciler ile çalışma alanı kaynağı arasındaki ağ trafiği, microsoft omurga ağındaki sanal ağ ve özel bağlantıdan geçiş yaparak genel İnternet'ten etkilenmeyi ortadan kaldırır.

Not

Verilerinizi sorgulamak için Azure Yönetilen Grafana kullanıyorsanız Yönetilen Grafana'dan Azure İzleyici çalışma alanınıza gelen sorguların İnternet'ten geçmeden Microsoft omurga ağını kullanmasını sağlamak için yönetilen özel uç nokta yapılandırın.

Çalışma alanınız için özel uç noktaları kullanmak şunları sağlar:

- Çalışma alanının genel sorgu uç noktasındaki tüm bağlantıları engellemek için genel erişim ağ ayarını yapılandırarak çalışma alanınızın güvenliğini sağlayın.

- Sanal ağdan veri sızdırmayı engellemenizi sağlayarak sanal ağ güvenliğini artırın.

- Özel eşleme ile VPN veya ExpressRoutes kullanarak sanal ağa bağlanan şirket içi ağlardan çalışma alanlarına güvenli bir şekilde bağlanın.

Kavramsal genel bakış

Özel uç nokta, Sanal Ağ (VNet) içindeki bir Azure hizmeti için özel bir ağ arabirimidir. Çalışma alanınız için özel bir uç nokta oluşturduğunuzda, sanal ağınızdaki istemciler ile çalışma alanınız arasında güvenli bağlantı sağlar. Özel uç noktaya sanal ağınızın IP adresi aralığından bir IP adresi atanır. Özel uç nokta ile çalışma alanı arasındaki bağlantı güvenli bir özel bağlantı kullanır.

VNet'teki uygulamalar, aksi takdirde kullanacakları aynı bağlantı dizesi ve yetkilendirme mekanizmalarını kullanarak özel uç nokta üzerinden çalışma alanına sorunsuz bir şekilde bağlanabilir.

Özel uç noktalar, Hizmet Uç Noktalarını kullanan alt ağlarda oluşturulabilir. Alt ağdaki istemciler, diğer hizmetlere erişmek için hizmet uç noktalarını kullanırken özel uç nokta kullanarak bir çalışma alanına bağlanabilir.

Sanal ağınızdaki bir çalışma alanı için özel uç nokta oluşturduğunuzda, çalışma alanı hesabı sahibine onay için bir onay isteği gönderilir. Özel uç noktanın oluşturulmasını isteyen kullanıcı da çalışma alanının sahibiyse, bu onay isteği otomatik olarak onaylanır.

Azure İzleyici çalışma alanı sahipleri, Azure portalındaki çalışma alanının Ağ sayfasındaki 'Özel Erişim' sekmesinden onay isteklerini ve özel uç noktaları yönetebilir.

İpucu

Çalışma alanınıza erişimi yalnızca özel uç nokta üzerinden kısıtlamak istiyorsanız Azure portalındaki çalışma alanının Ağ sayfasındaki 'Genel erişimi devre dışı bırak ve özel erişimi kullan' seçeneğini belirleyin.

Özel uç nokta oluşturma

Azure portalını, PowerShell'i veya Azure CLI'yı kullanarak özel uç nokta oluşturmak için aşağıdaki makalelere bakın. Makalelerde hedef hizmet olarak bir Azure web uygulaması bulunur, ancak özel bağlantı oluşturma adımları Azure İzleyici çalışma alanı için aynıdır.

Özel uç nokta oluşturduğunuzda, temel sekmedeki açılan listelerden aşağıdaki seçimleri yapın:

- Kaynak türü - öğesini seçin

Microsoft.Monitor/accounts. Bağlandığı Azure İzleyici çalışma alanını belirtin. - Hedef alt kaynak - öğesini seçin

prometheusMetrics.

Aşağıdaki makaleleri kullanarak özel bir uç nokta oluşturun:

Özel uç noktaya bağlanma

Özel uç noktayı kullanan bir sanal ağ üzerindeki istemciler, Azure İzleyici çalışma alanı için ortak uç noktaya bağlanan istemciler ile aynı sorgu uç noktasını kullanmalıdır. Bağlantıları sanal ağdan çalışma alanına özel bir bağlantı üzerinden otomatik olarak yönlendirmek için DNS çözümlemesine güveniriz.

Varsayılan olarak, özel uç noktalar için gerekli güncelleştirmelerle sanal ağa bağlı bir özel DNS bölgesi oluştururuz. Ancak, kendi DNS sunucunuzu kullanıyorsanız, DNS yapılandırmanızda ek değişiklikler yapmanız gerekebilir. Aşağıdaki DNS değişiklikleri bölümünde özel uç noktalar için gereken güncelleştirmeler açıklanmaktadır.

Özel uç noktalar için DNS değişiklikleri

Not

Özel uç noktalar için DNS ayarlarınızı yapılandırma hakkında ayrıntılı bilgi için bkz . Azure Özel Uç Nokta DNS yapılandırması.

Özel bir uç nokta oluşturduğunuzda, çalışma alanının DNS CNAME kaynak kaydı, ön ekine privatelinksahip bir alt etki alanında bir diğer ad olarak güncelleştirilir. Varsayılan olarak, özel uç noktaların privatelink DNS A kaynak kayıtlarıyla alt etki alanına karşılık gelen özel bir DNS bölgesi de oluştururuz.

Özel uç nokta ile sanal ağın dışından sorgu uç noktası URL'sini çözümlediğinizde, çalışma alanının genel uç noktasına çözümler. Özel uç noktayı barındıran sanal ağdan çözümlendiğinde, sorgu uç noktası URL'si özel uç noktanın IP adresine çözümlenir.

Aşağıdaki k8s02-workspace örnekte Doğu ABD bölgesinde yer almaktadır. Kaynak adının benzersiz olması garanti edilmediğinden, URL yolunu benzersiz hale getirmek için adın arkasına birkaç karakter eklememizi gerektirir; örneğin, k8s02-workspace-<key>. Bu benzersiz sorgu uç noktası, Azure İzleyici çalışma alanına genel bakış sayfasında gösterilir.

Özel uç noktayı barındıran sanal ağın dışından çözümlendiğinde Azure İzleyici çalışma alanının DNS kaynak kayıtları şunlardır:

| Adı | Tür | Değer |

|---|---|---|

k8s02-workspace-<key>.<region>.prometheus.monitor.azure.com |

CNAME | k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

CNAME | <AMW bölgesel hizmet genel uç noktası> |

| <AMW bölgesel hizmet genel uç noktası> | A | <AMW bölgesel hizmet genel IP adresi> |

Daha önce belirtildiği gibi, çalışma alanınızın Ağ sayfasındaki 'Genel Erişim' sekmesini kullanarak genel uç nokta üzerinden sanal ağ dışındaki istemcilerin erişimini reddedebilir veya denetleyebilirsiniz.

Özel uç noktayı barındıran sanal ağda bir istemci tarafından çözümlendiğinde 'k8s02-workspace' için DNS kaynak kayıtları şunlardır:

| Adı | Tür | Değer |

|---|---|---|

k8s02-workspace-<key>.<region>.prometheus.monitor.azure.com |

CNAME | k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

A | <Özel uç nokta IP adresi> |

Bu yaklaşım, özel uç noktaları barındıran sanal ağ üzerindeki istemciler ve sanal ağ dışındaki istemciler için aynı sorgu uç noktasını kullanarak çalışma alanına erişim sağlar.

Ağınızda özel bir DNS sunucusu kullanıyorsanız istemcilerin çalışma alanı sorgu uç noktası için FQDN'yi özel uç nokta IP adresine çözümleyebilmesi gerekir. DNS sunucunuzu, özel bağlantı alt etki alanınızı sanal ağın özel DNS bölgesine temsilci olarak atayacak şekilde yapılandırmanız veya A kayıtlarını k8s02-workspace özel uç nokta IP adresiyle yapılandırmanız gerekir.

İpucu

Özel veya şirket içi DNS sunucusu kullanırken, DNS sunucunuzu alt etki alanı içindeki privatelink çalışma alanı sorgu uç noktası adını özel uç nokta IP adresine çözümleye yapılandırmalısınız. Bunu yapmak için alt etki alanını sanal ağın privatelink özel DNS bölgesine yetki vererek veya DNS sunucunuzda DNS bölgesini yapılandırıp DNS A kayıtlarını ekleyerek yapabilirsiniz.

Azure İzleyici çalışma alanı için özel uç noktalar için önerilen DNS bölgesi adları şunlardır:

| Kaynak | Target sub-resource | Bölge adı |

|---|---|---|

| Azure İzleyici çalışma alanı | prometheusMetrics | privatelink.<region>.prometheus.monitor.azure.com |

Kendi DNS sunucunuzu özel uç noktaları destekleyecek şekilde yapılandırma hakkında daha fazla bilgi için aşağıdaki makalelere bakın:

Fiyatlandırma

Fiyatlandırma ayrıntıları için bkz. Azure Özel Bağlantı fiyatlandırma.

Bilinen sorunlar

Azure İzleyici çalışma alanı için özel uç noktalar hakkında aşağıdaki bilinen sorunları göz önünde bulundurun.

Özel uç noktaları olan sanal ağlardaki istemciler için çalışma alanı sorgusu erişim kısıtlamaları

Mevcut özel uç noktaları olan sanal ağlardaki istemciler, özel uç noktaları olan diğer Azure İzleyici çalışma alanlarına erişirken kısıtlamalarla karşılaşır. Örneğin, bir sanal ağ N1'in A1 çalışma alanı için özel uç noktası olduğunu varsayalım. A2 çalışma alanının bir VNet N2'de özel uç noktası varsa, VNet N1'deki istemcilerin özel uç nokta kullanarak A2 hesabındaki çalışma alanı verilerini de sorgulaması gerekir. A2 çalışma alanında yapılandırılmış özel uç nokta yoksa, VNet N1'deki istemciler özel uç nokta olmadan bu çalışma alanından verileri sorgulayabilir.

Bu kısıtlama, A2 çalışma alanı özel bir uç nokta oluşturduğunda yapılan DNS değişikliklerinin bir sonucudur.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin