Azure SignalR Hizmeti için özel uç noktaları kullanma

Sanal ağdaki (VNet) istemcilerin bir Özel Bağlantı üzerinden verilere güvenli bir şekilde erişmesine izin vermek için Azure SignalR Hizmeti için özel uç noktaları kullanabilirsiniz. Özel uç nokta, Azure SignalR Hizmeti için sanal ağ adres alanından bir IP adresi kullanır. Sanal ağ üzerindeki istemciler ile Azure SignalR Hizmeti arasındaki ağ trafiği, Microsoft omurga ağındaki özel bir bağlantı üzerinden geçiş yaparak genel İnternet'ten etkilenmeyi ortadan kaldırır.

Azure SignalR Hizmeti için özel uç noktaları kullanmak şunları sağlar:

- Azure SignalR Hizmeti için genel uç noktadaki tüm bağlantıları engellemek için ağ erişim denetimini kullanarak Azure SignalR Hizmeti güvenliğini sağlayın.

- Sanal ağdan veri sızdırmayı engellemenizi sağlayarak sanal ağ (VNet) için güvenliği artırın.

- Özel eşleme ile VPN veya ExpressRoutes kullanarak sanal ağa bağlanan şirket içi ağlardan Azure SignalR Hizmeti güvenli bir şekilde bağlanın.

Bu makalede, Azure SignalR Hizmeti için özel uç noktaların nasıl kullanılacağı gösterilmektedir.

Kavramsal genel bakış

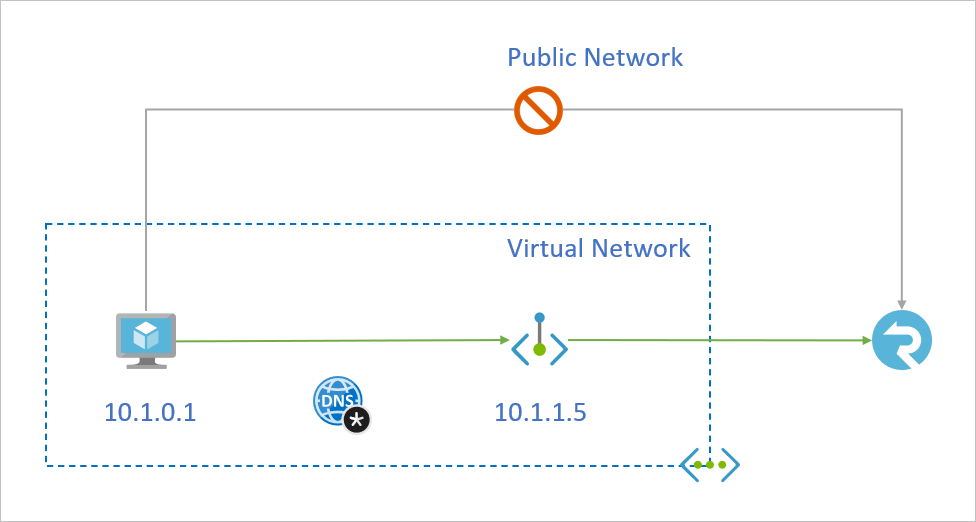

Özel uç nokta, Sanal Ağ (VNet) içindeki bir Azure hizmeti için özel bir ağ arabirimidir. Azure SignalR Hizmeti için özel bir uç nokta oluşturduğunuzda, sanal ağınızdaki istemciler ile hizmetiniz arasında güvenli bağlantı sağlar. Özel uç noktaya sanal ağınızın IP adresi aralığından bir IP adresi atanır. Özel uç nokta ile Azure SignalR Hizmeti arasındaki bağlantı güvenli bir özel bağlantı kullanır.

VNet'teki uygulamalar, özel uç nokta üzerinden Azure SignalR Hizmeti sorunsuz bir şekilde bağlanabilir ve aksi takdirde kullanacakları aynı bağlantı dizesi ve yetkilendirme mekanizmalarını kullanabilir. Özel uç noktalar, REST API dahil olmak üzere Azure SignalR Hizmeti tarafından desteklenen tüm protokollerle kullanılabilir.

Sanal ağınızdaki bir Azure SignalR Hizmeti için özel uç nokta oluşturduğunuzda, Azure SignalR Hizmeti sahibine onay için bir onay isteği gönderilir. Özel uç noktanın oluşturulmasını isteyen kullanıcı da Azure SignalR Hizmeti sahibiyse, bu onay isteği otomatik olarak onaylanır.

Azure SignalR Hizmeti sahipleri onay isteklerini ve özel uç noktaları ' aracılığıyla yönetebilirAzure portalındaki Azure SignalR Hizmeti için özel uç noktaların sekmesi.

Bahşiş

Azure SignalR Hizmeti erişimi yalnızca özel uç nokta üzerinden kısıtlamak istiyorsanız Ağ Erişim Denetimi'ni genel uç nokta üzerinden erişimi reddedecek veya denetleyecek şekilde yapılandırın.

Özel uç noktalara Bağlan

Özel uç noktayı kullanan bir sanal ağ üzerindeki istemciler, Azure SignalR Hizmeti için ortak uç noktaya bağlanan istemciler ile aynı bağlantı dizesi kullanmalıdır. Bağlantıları sanal ağdan özel bir bağlantı üzerinden Azure SignalR Hizmeti otomatik olarak yönlendirmek için DNS çözümlemesine güveniriz.

Önemli

Özel uç noktaları kullanarak Azure SignalR Hizmeti bağlanmak için aynı bağlantı dizesi kullanın. Lütfen alt etki alanı URL'sini privatelink kullanarak Azure SignalR Hizmeti bağlanmayın.

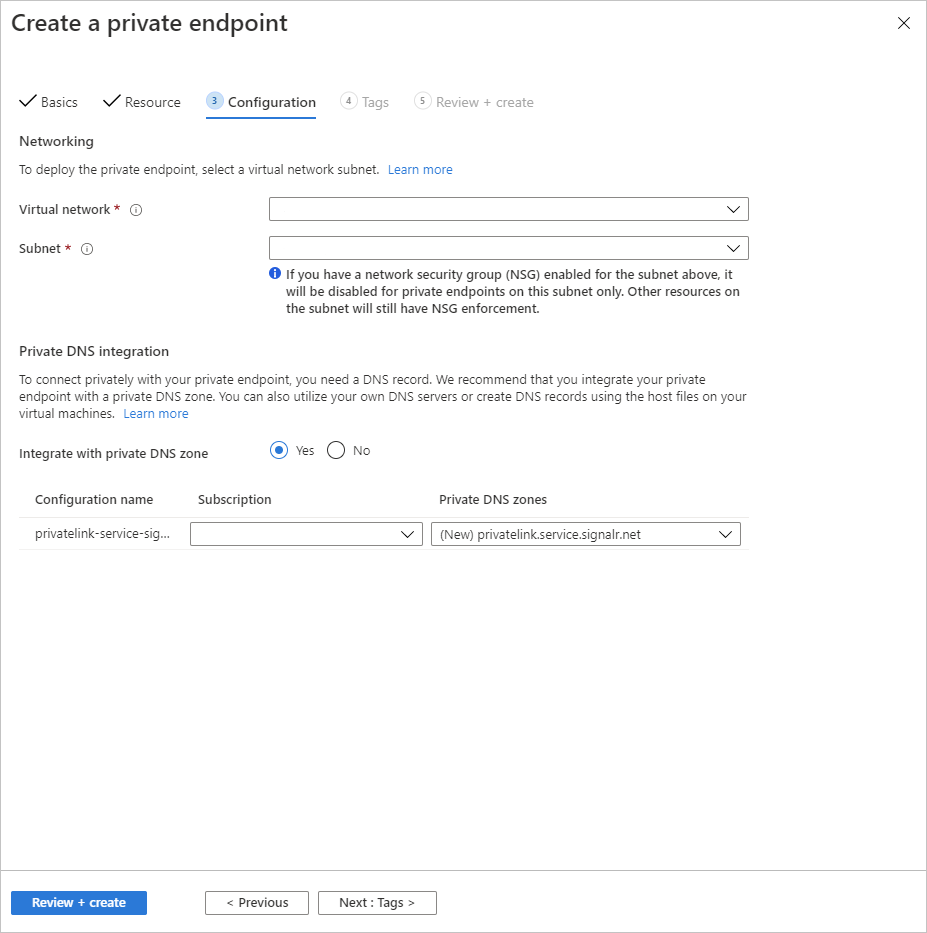

Varsayılan olarak, özel uç noktalar için gerekli güncelleştirmelerle sanal ağa bağlı bir özel DNS bölgesi oluştururuz. Ancak, kendi DNS sunucunuzu kullanıyorsanız, DNS yapılandırmanızda başka değişiklikler yapmanız gerekebilir. Özel uç noktalar için DNS değişiklikleri bölümünde , özel uç noktalar için gereken güncelleştirmeler açıklanır.

Özel uç noktalar için DNS değişiklikleri

Özel uç nokta oluşturduğunuzda, Azure SignalR Hizmeti için DNS CNAME kaynak kaydı, ön ekine privatelinksahip bir alt etki alanında bir diğer ad olarak güncelleştirilir. Varsayılan olarak, özel uç noktaların privatelink DNS A kaynak kayıtlarıyla alt etki alanına karşılık gelen özel bir DNS bölgesi de oluştururuz.

Azure SignalR Hizmeti etki alanı adınızı özel uç noktayla sanal ağın dışından çözümlediğinizde, Azure SignalR Hizmeti genel uç noktasına çözümler. Özel uç noktayı barındıran sanal ağdan çözümlendiğinde, etki alanı adı özel uç noktanın IP adresine çözümlenir.

Gösterilen örnekte, özel uç noktayı barındıran sanal ağın dışından çözümlendiğinde 'foobar' Azure SignalR Hizmeti için DNS kaynak kayıtları şöyle olacaktır:

| Ad | Tür | Value |

|---|---|---|

foobar.service.signalr.net |

CNAME | foobar.privatelink.service.signalr.net |

foobar.privatelink.service.signalr.net |

A | <genel IP adresini Azure SignalR Hizmeti> |

Daha önce belirtildiği gibi, ağ erişim denetimini kullanarak genel uç nokta üzerinden sanal ağ dışındaki istemcilerin erişimini reddedebilir veya denetleyebilirsiniz.

Özel uç noktayı barındıran VNet'teki bir istemci tarafından çözümlendiğinde 'foobar' için DNS kaynak kayıtları şöyle olur:

| Ad | Tür | Value |

|---|---|---|

foobar.service.signalr.net |

CNAME | foobar.privatelink.service.signalr.net |

foobar.privatelink.service.signalr.net |

A | 10.1.1.5 |

Bu yaklaşım, özel uç noktaları ve sanal ağın dışındaki istemcileri barındıran sanal ağ üzerindeki istemciler için aynı bağlantı dizesi kullanarak Azure SignalR Hizmeti erişimi sağlar.

Ağınızda özel bir DNS sunucusu kullanıyorsanız, istemcilerin Azure SignalR Hizmeti uç noktası için FQDN'yi özel uç nokta IP adresine çözümleyebilmesi gerekir. DNS sunucunuzu, özel bağlantı alt etki alanınızı sanal ağın özel DNS bölgesine temsilci olarak atayacak şekilde yapılandırmanız veya A kayıtlarını foobar.privatelink.service.signalr.net özel uç nokta IP adresiyle yapılandırmanız gerekir.

Bahşiş

Özel veya şirket içi DNS sunucusu kullanırken, DNS sunucunuzu alt etki alanı içindeki Azure SignalR Hizmeti adını privatelink özel uç nokta IP adresine çözümlemek için yapılandırmanız gerekir. Bunu yapmak için alt etki alanını sanal ağın privatelink özel DNS bölgesine atayabilir veya DNS sunucunuzda DNS bölgesini yapılandırıp DNS A kayıtlarını ekleyebilirsiniz.

Azure SignalR Hizmeti için özel uç noktalar için önerilen DNS bölgesi adı: privatelink.service.signalr.net.

Kendi DNS sunucunuzu özel uç noktaları destekleyecek şekilde yapılandırma hakkında daha fazla bilgi için aşağıdaki makalelere bakın:

Özel uç nokta oluşturma

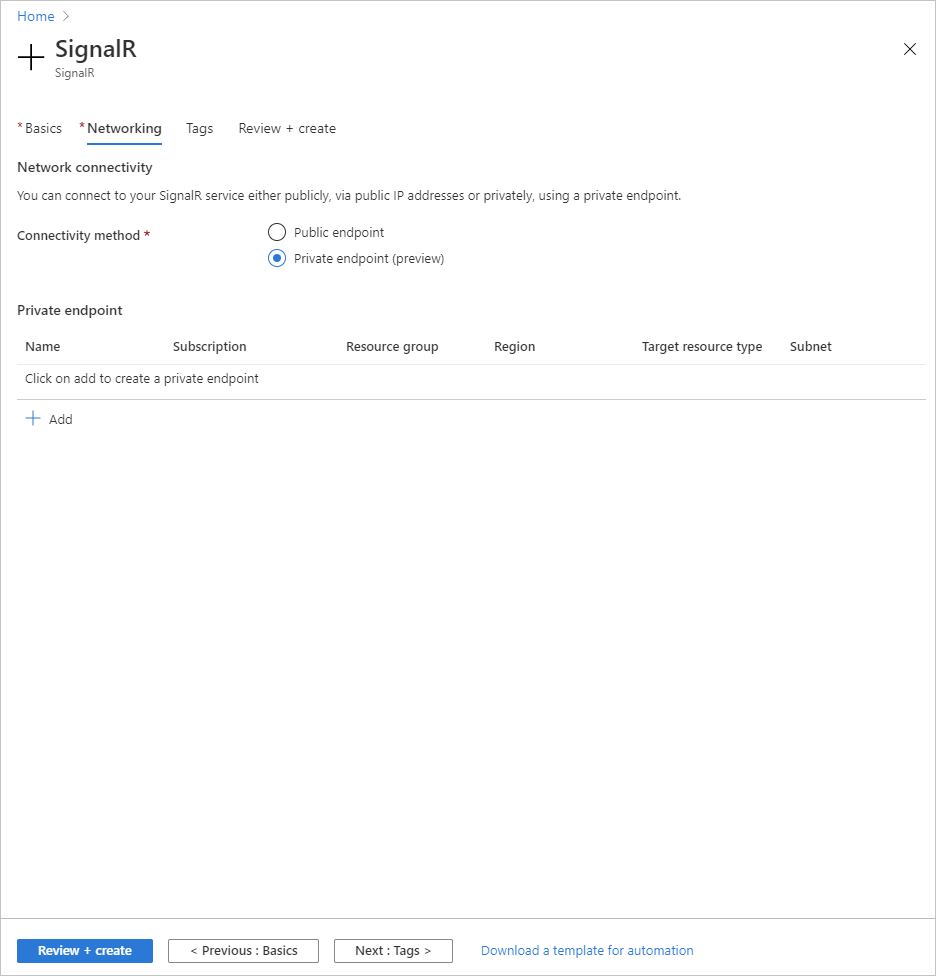

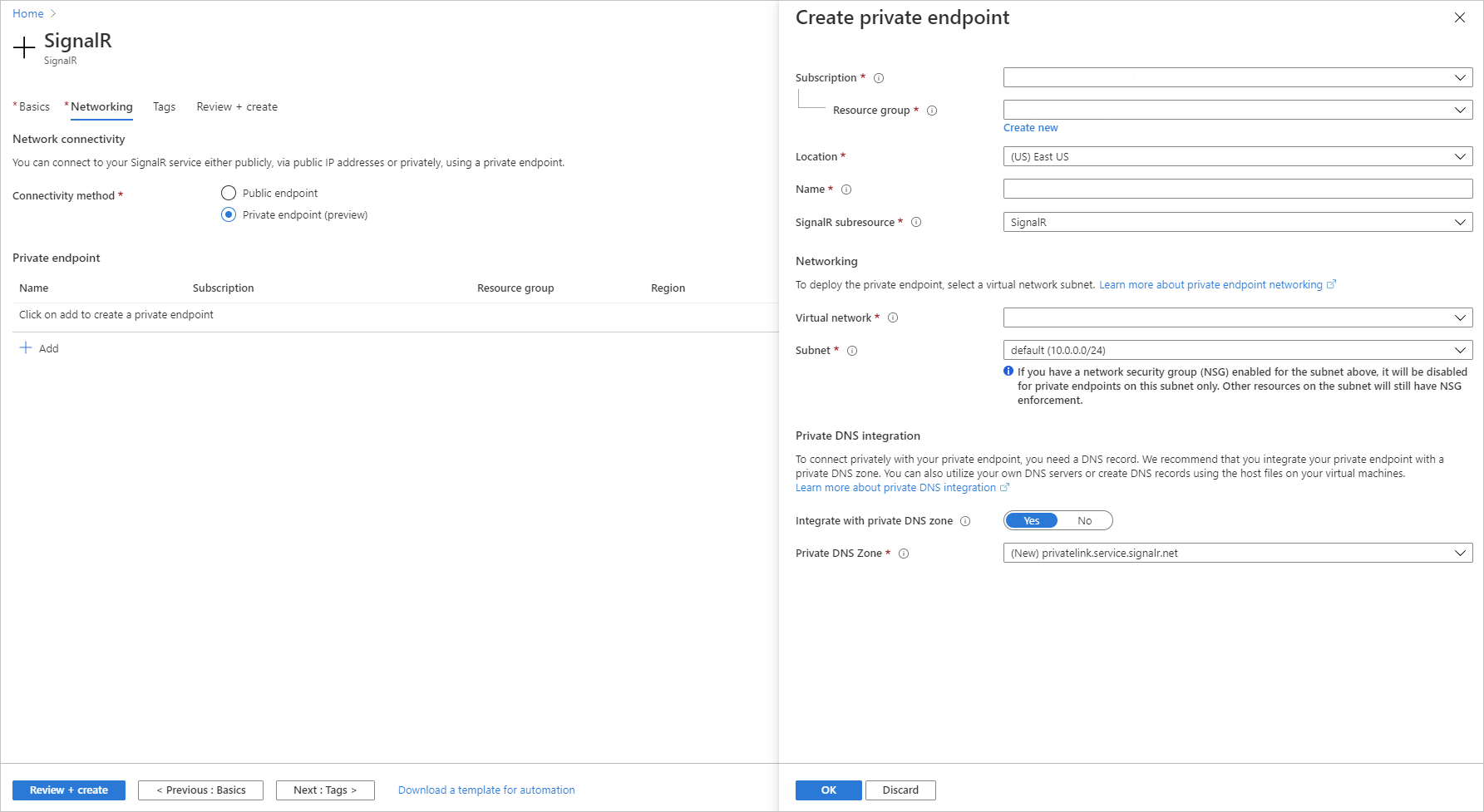

Azure portalında yeni bir Azure SignalR Hizmeti ile birlikte özel uç nokta oluşturma

Yeni bir Azure SignalR Hizmeti oluştururken Ağ sekmesi'ni seçin. Bağlantı yöntemi olarak Özel uç nokta'yı seçin.

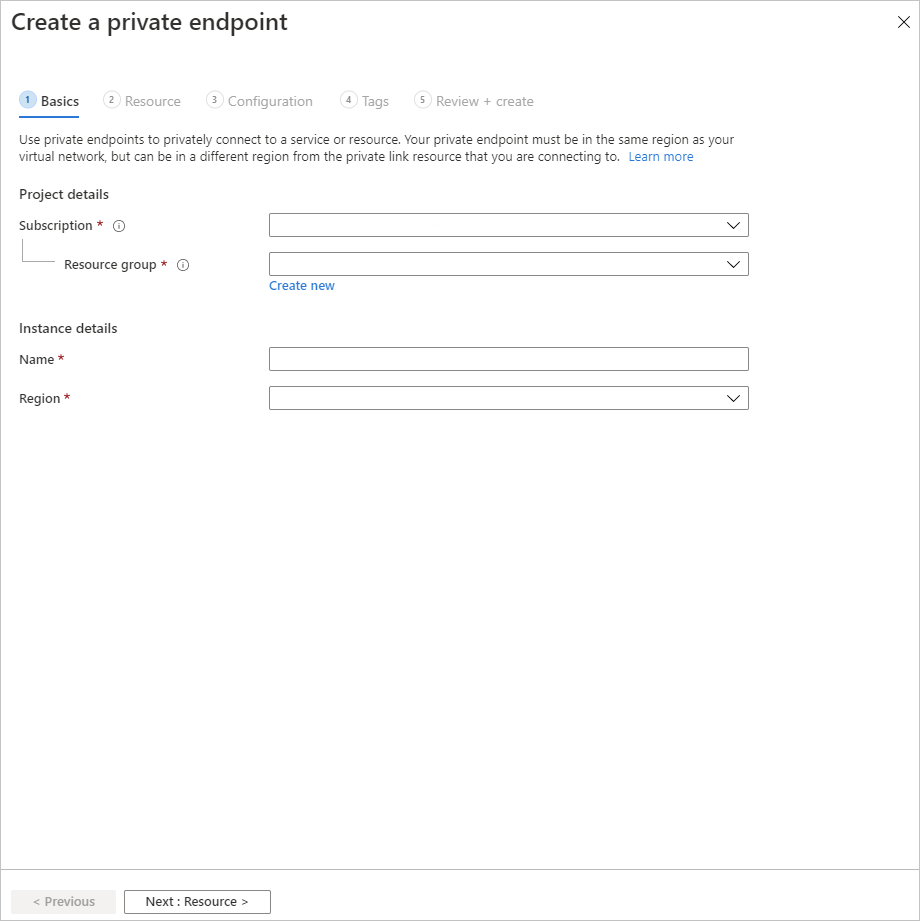

Ekle'yi seçin. Yeni özel uç noktanın aboneliğini, kaynak grubunu, konumunu, adını doldurun. Bir sanal ağ ve alt ağ seçin.

Gözden geçir ve oluştur’u seçin.

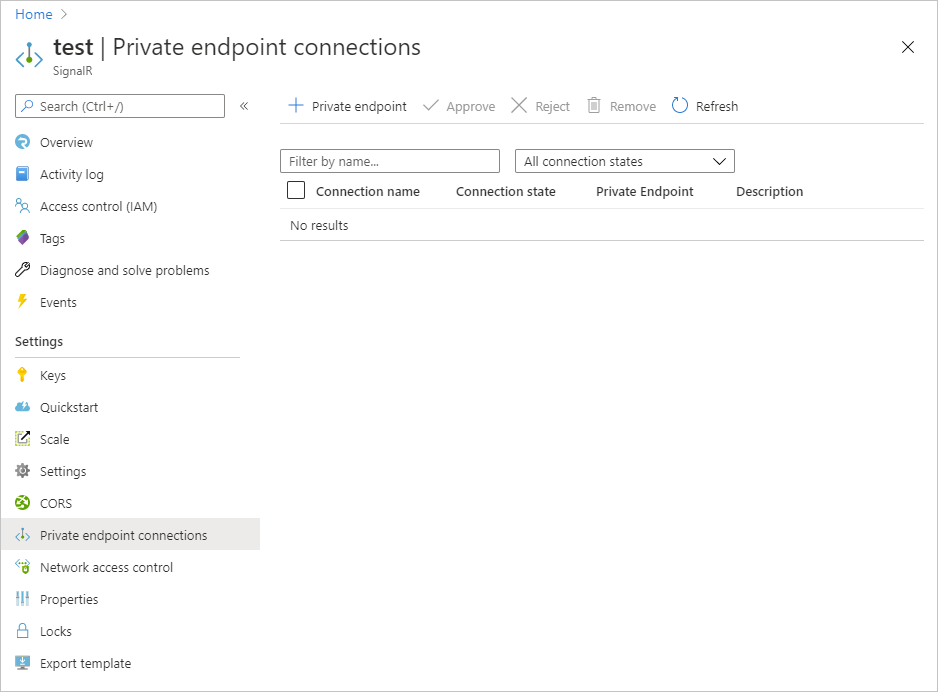

Azure portalında mevcut bir Azure SignalR Hizmeti için özel uç nokta oluşturma

Azure SignalR Hizmeti gidin.

Özel uç nokta bağlantıları adlı ayarlar menüsünden öğesini seçin.

Üstteki düğme + Özel uç nokta'nı seçin.

Yeni özel uç nokta için abonelik, kaynak grubu, kaynak adı ve bölge girin.

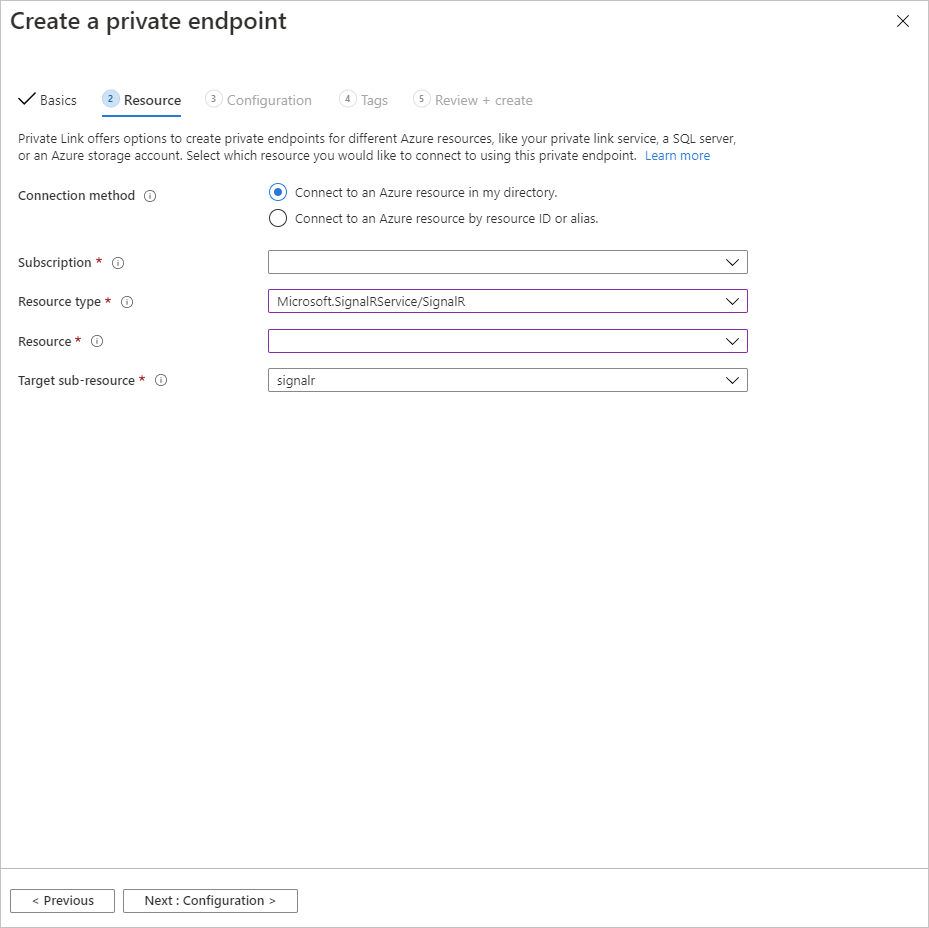

Hedef Azure SignalR Hizmeti kaynağını seçin.

Hedef sanal ağı seçme

Gözden geçir ve oluştur’u seçin.

Azure CLI kullanarak özel uç nokta oluşturma

- Azure CLI'da oturum açma

az login - Azure Aboneliğinizi ayarlama

az account set --subscription {AZURE SUBSCRIPTION ID} - Yeni kaynak grubu oluşturma

az group create -n {RG} -l {AZURE REGION} - Microsoft.SignalRService'i sağlayıcı olarak kaydetme

az provider register -n Microsoft.SignalRService - Yeni bir Azure SignalR Hizmeti oluşturma

az signalr create --name {NAME} --resource-group {RG} --location {AZURE REGION} --sku Standard_S1 - Sanal Ağ oluşturma

az network vnet create --resource-group {RG} --name {vNet NAME} --location {AZURE REGION} - Alt ağ ekleme

az network vnet subnet create --resource-group {RG} --vnet-name {vNet NAME} --name {subnet NAME} --address-prefixes {addressPrefix} - Sanal Ağ İlkelerini Devre Dışı Bırak

az network vnet subnet update --name {subnet NAME} --resource-group {RG} --vnet-name {vNet NAME} --disable-private-endpoint-network-policies true - Özel DNS Bölgesi ekleme

az network private-dns zone create --resource-group {RG} --name privatelink.service.signalr.net - Özel DNS Bölgesini Sanal Ağ bağlama

az network private-dns link vnet create --resource-group {RG} --virtual-network {vNet NAME} --zone-name privatelink.service.signalr.net --name {dnsZoneLinkName} --registration-enabled true - Özel Uç Nokta Oluşturma (Otomatik Olarak Onayla)

az network private-endpoint create --resource-group {RG} --vnet-name {vNet NAME} --subnet {subnet NAME} --name {Private Endpoint Name} --private-connection-resource-id "/subscriptions/{AZURE SUBSCRIPTION ID}/resourceGroups/{RG}/providers/Microsoft.SignalRService/SignalR/{NAME}" --group-ids signalr --connection-name {Private Link Connection Name} --location {AZURE REGION} - Özel Uç Nokta Oluşturma (El ile Onay İste)

az network private-endpoint create --resource-group {RG} --vnet-name {vNet NAME} --subnet {subnet NAME} --name {Private Endpoint Name} --private-connection-resource-id "/subscriptions/{AZURE SUBSCRIPTION ID}/resourceGroups/{RG}/providers/Microsoft.SignalRService/SignalR/{NAME}" --group-ids signalr --connection-name {Private Link Connection Name} --location {AZURE REGION} --manual-request - Bağlan Durumunu Göster

az network private-endpoint show --resource-group {RG} --name {Private Endpoint Name}

Fiyatlandırma

Fiyatlandırma ayrıntıları için bkz. Azure Özel Bağlantı fiyatlandırma.

Bilinen Sorunlar

Azure SignalR Hizmeti için özel uç noktalar hakkında aşağıdaki bilinen sorunları göz önünde bulundurun

Ücretsiz katmanı

Ücretsiz katman Azure SignalR Hizmeti için özel uç nokta oluşturamazsınız.

Özel uç noktaları olan sanal ağlardaki istemciler için erişim kısıtlamaları

Mevcut özel uç noktaları olan sanal ağlardaki istemciler, özel uç noktaları olan diğer Azure SignalR Hizmeti örneklerine erişirken kısıtlamalarla karşılaşır. Örnek:

- VNet N1 Azure SignalR Hizmeti örneği S1 için özel bir uç noktaya sahip olduğunda

- Azure SignalR Hizmeti S2'nin bir VNet N2'de özel uç noktası varsa, VNet N1'deki istemcilerin de özel uç nokta kullanarak Azure SignalR Hizmeti S2'ye erişmesi gerekir.

- Azure SignalR Hizmeti S2'de özel uç nokta yoksa, VNet N1'deki istemciler özel uç nokta olmadan bu hesaptaki Azure SignalR Hizmeti erişebilir.

Bu kısıtlama, Azure SignalR Hizmeti S2 özel bir uç nokta oluşturduğunda yapılan DNS değişikliklerinin bir sonucudur.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin