Azure Backup'ta Resource Guard kullanarak çok kullanıcılı yetkilendirmeyi yapılandırma

Bu makalede, Kurtarma Hizmetleri kasalarınızdaki kritik işlemlere ek bir koruma katmanı eklemek üzere Azure Backup için Çok kullanıcılı yetkilendirmenin (MUA) nasıl yapılandırıldığı açıklanır.

Bu makalede, maksimum koruma sunan farklı bir kiracıda Resource Guard oluşturma işlemi gösterilmektedir. Ayrıca Resource Guard'ı barındıran kiracıda Microsoft Entra Privileged Identity Management kullanarak kritik işlemleri gerçekleştirmek için isteklerin nasıl istenip onaylanabilmesini de gösterir. İsteğe bağlı olarak, kurulumunuza göre Resource Guard'da JIT izinlerini yönetmek için başka mekanizmalar kullanabilirsiniz.

Not

- Azure Backup için çok kullanıcılı yetkilendirme tüm genel Azure bölgelerinde kullanılabilir.

- Yedekleme kasası için Resource Guard kullanılarak çoklu kullanıcı yetkilendirmesi genel kullanıma sunuldu. Daha fazla bilgi edinin.

Başlamadan önce

- Resource Guard ve Kurtarma Hizmetleri kasasının aynı Azure bölgesinde olduğundan emin olun.

- Yedekleme yöneticisinin Resource Guard üzerinde Katkıda Bulunan, Yedekleme MUA Yöneticisi veya Yedekleme MUA İşleci izinlerine sahip olmadığından emin olun. En yüksek yalıtımı sağlamak için Resource Guard'ın aynı dizine ait başka bir abonelikte veya başka bir dizinde olmasını seçebilirsiniz.

- Kurtarma Hizmetleri kasasını ve Resource Guard'ı (farklı aboneliklerde veya kiracılarda) içeren aboneliklerinizin Microsoft.RecoveryServices ve Microsoft.DataProtection sağlayıcılarını kullanacak şekilde kaydedildiğinden emin olun. Daha fazla bilgi için bkz . Azure kaynak sağlayıcıları ve türleri.

Çeşitli MUA kullanım senaryoları hakkında bilgi edinin.

Resource Guard oluşturma

Güvenlik yöneticisi Resource Guard'ı oluşturur. Kasa olarak farklı bir abonelikte veya farklı bir kiracıda oluşturmanızı öneririz. Ancak, kasayla aynı bölgede olmalıdır. Yedekleme yöneticisinin Resource Guard'da veya onu içeren abonelikte Katkıda Bulunan, Yedekleme MUA Yöneticisi veya Yedekleme MUA İşleci erişimi OLMAMALıDıR.

İstemci seçme

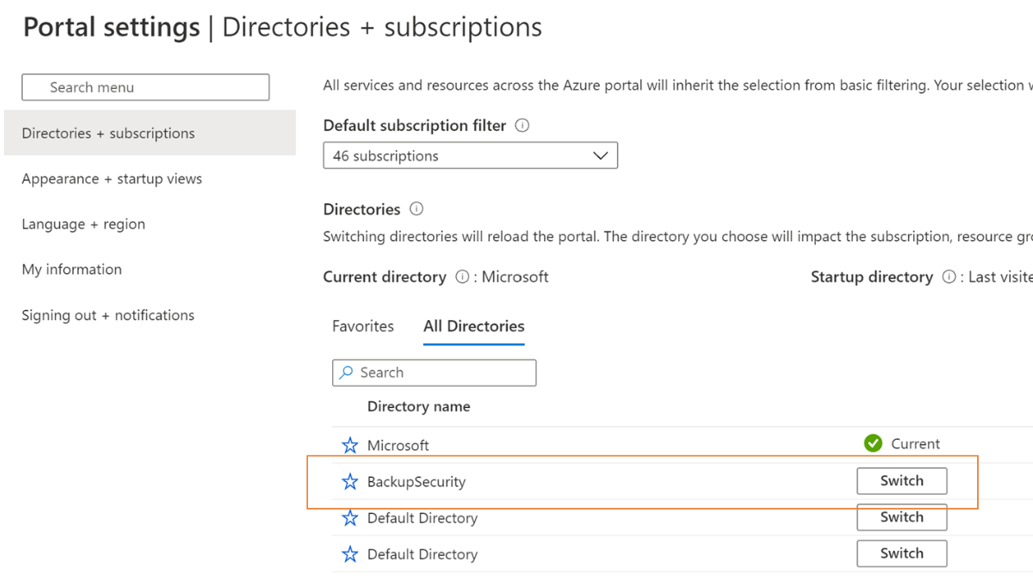

Kasa kiracısından farklı bir kiracıda Resource Guard oluşturmak için şu adımları izleyin:

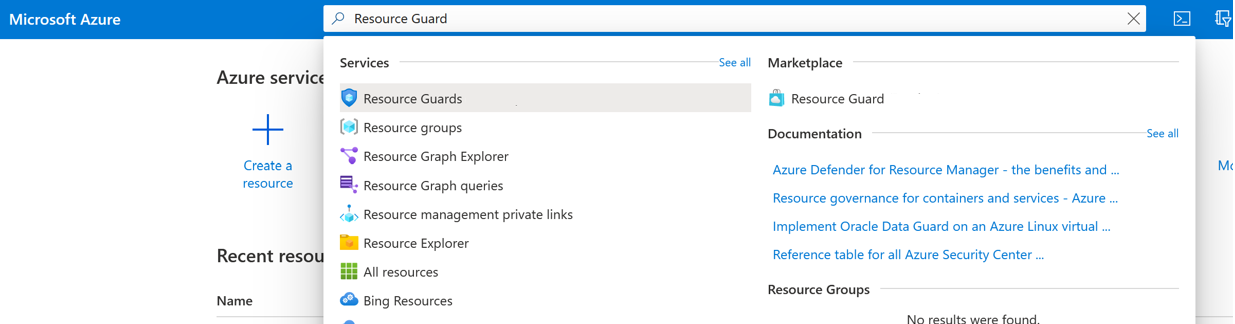

Azure portalında, Resource Guard'ı oluşturmak istediğiniz dizine gidin.

Arama çubuğunda Kaynak Korumaları'nı arayın ve açılan listeden ilgili öğeyi seçin.

- Resource Guard oluşturmaya başlamak için Oluştur'u seçin.

- Oluştur dikey penceresinde bu Resource Guard için gerekli ayrıntıları doldurun.

- Resource Guard'ın Kurtarma Hizmetleri kasasıyla aynı Azure bölgelerinde olduğundan emin olun.

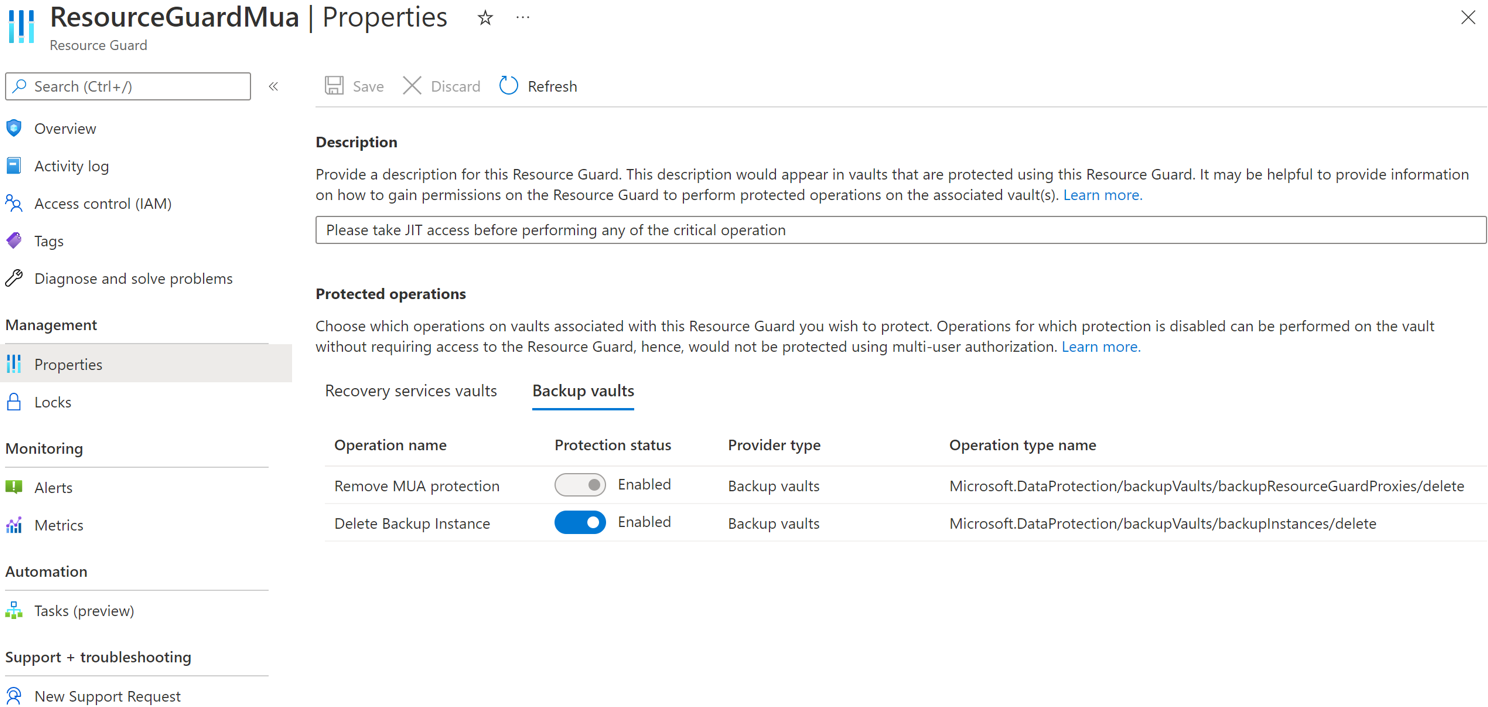

- Ayrıca, gerektiğinde ilişkili kasalarda eylem gerçekleştirmek için erişim alma veya erişim isteme hakkında bir açıklama eklemek de yararlıdır. Bu açıklama, yedekleme yöneticisine gerekli izinleri alma konusunda yol göstermek için ilişkili kasalarda da görünür. Gerekirse açıklamayı daha sonra düzenleyebilirsiniz, ancak her zaman iyi tanımlanmış bir açıklamaya sahip olmanız tavsiye edilir.

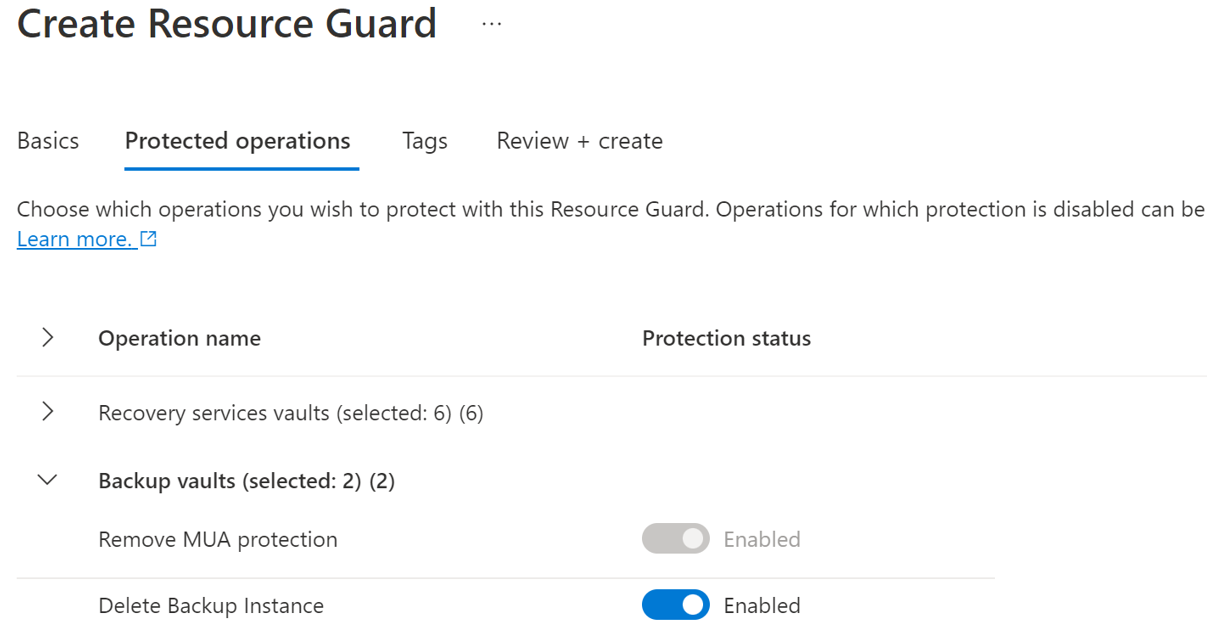

Korumalı işlemler sekmesinde, bu kaynak korumasını kullanarak korumanız gereken işlemleri seçin.

Resource Guard'ı oluşturduktan sonra koruma işlemlerini de seçebilirsiniz.

İsteğe bağlı olarak, gereksinimlere göre Resource Guard'a herhangi bir etiket ekleyin

Gözden Geçir + Oluştur'u seçin ve Resource Guard'ın durumu ve başarıyla oluşturulması için bildirimleri izleyin.

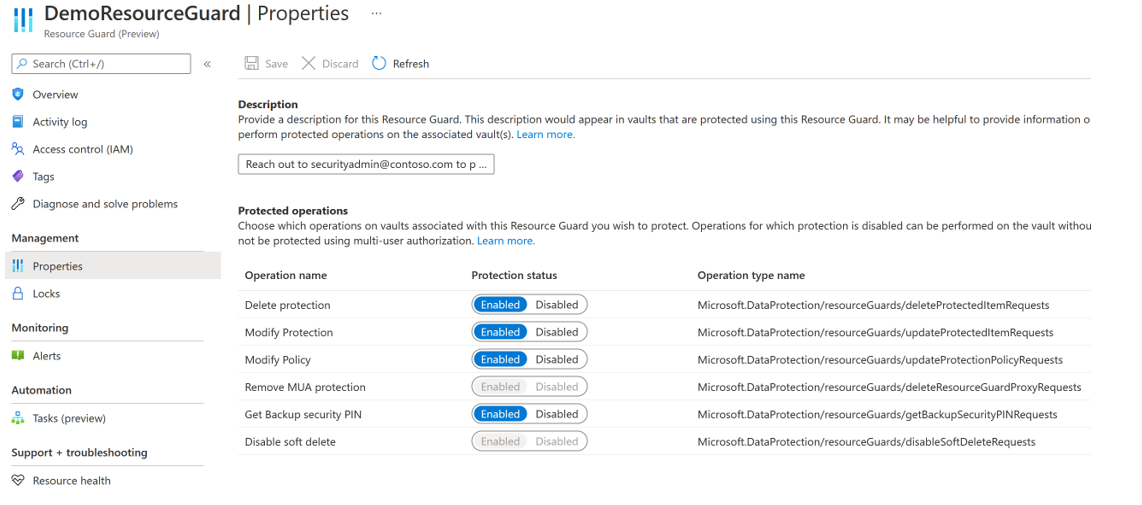

Resource Guard kullanarak korunacak işlemleri seçme

Desteklenen tüm kritik işlemlerden Resource Guard'ı kullanarak korumak istediğiniz işlemleri seçin. Varsayılan olarak, desteklenen tüm kritik işlemler etkinleştirilir. Ancak, siz (güvenlik yöneticisi olarak) Resource Guard kullanarak belirli işlemleri MUA'nın saf görünümüne düşmekten muaf tutabilirsiniz.

İstemci seçme

muaf işlemler için şu adımları izleyin:

Yukarıda oluşturulan Resource Guard'da Özellikler>Kurtarma Hizmetleri kasası sekmesine gidin.

Resource Guard kullanılarak yetkilendirilmesinin dışında tutmak istediğiniz işlemler için Devre Dışı Bırak'ı seçin.

Not

Korumalı işlemleri devre dışı bırakamazsınız - Geçici silmeyi devre dışı bırakın ve MUA korumasını kaldırın.

İsteğe bağlı olarak, bu dikey pencereyi kullanarak Resource Guard'ın açıklamasını da güncelleştirebilirsiniz.

Kaydet'i seçin.

MUA'yı etkinleştirmek için Resource Guard'da Yedekleme yöneticisine izinler atama

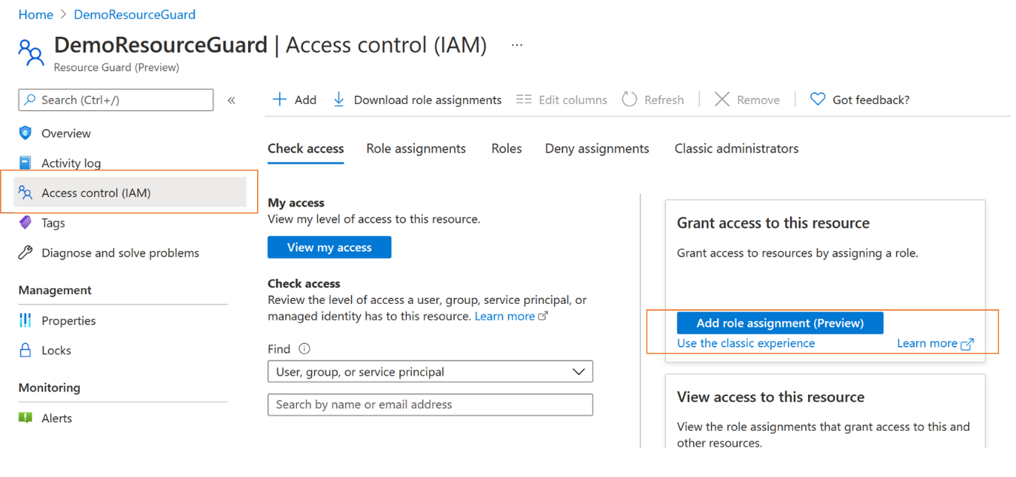

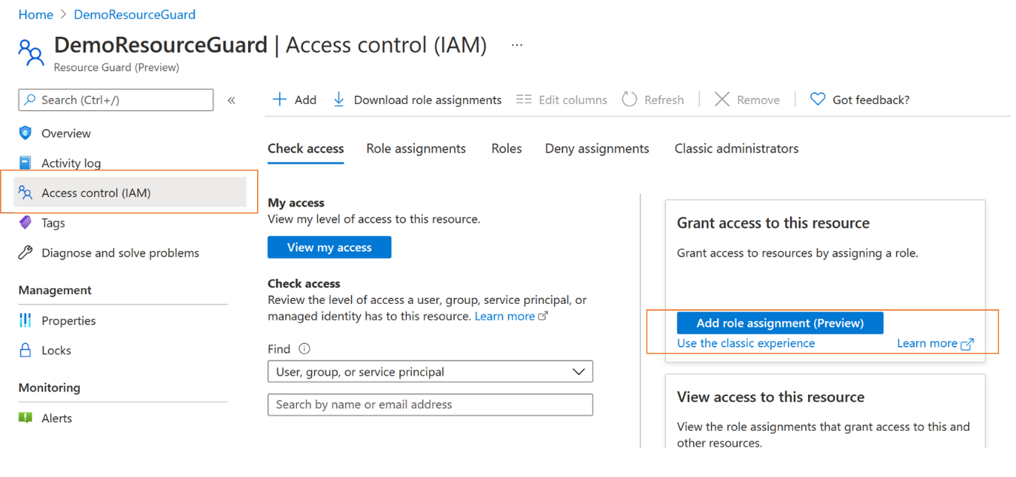

Kasada MUA'yı etkinleştirmek için kasa yöneticisinin Resource Guard'da okuyucu rolüne veya Resource Guard'ı içeren aboneliğe sahip olması gerekir. Resource Guard'da Okuyucu rolünü atamak için:

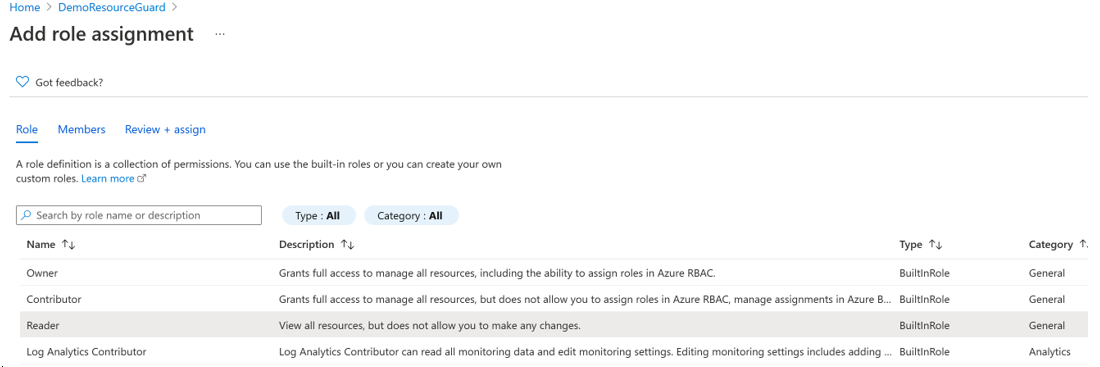

Yukarıda oluşturulan Resource Guard'da Erişim Denetimi (IAM) dikey penceresine gidin ve rol ataması ekle'ye gidin.

Yerleşik roller listesinden Okuyucu'ya tıklayın ve İleri'ye tıklayın.

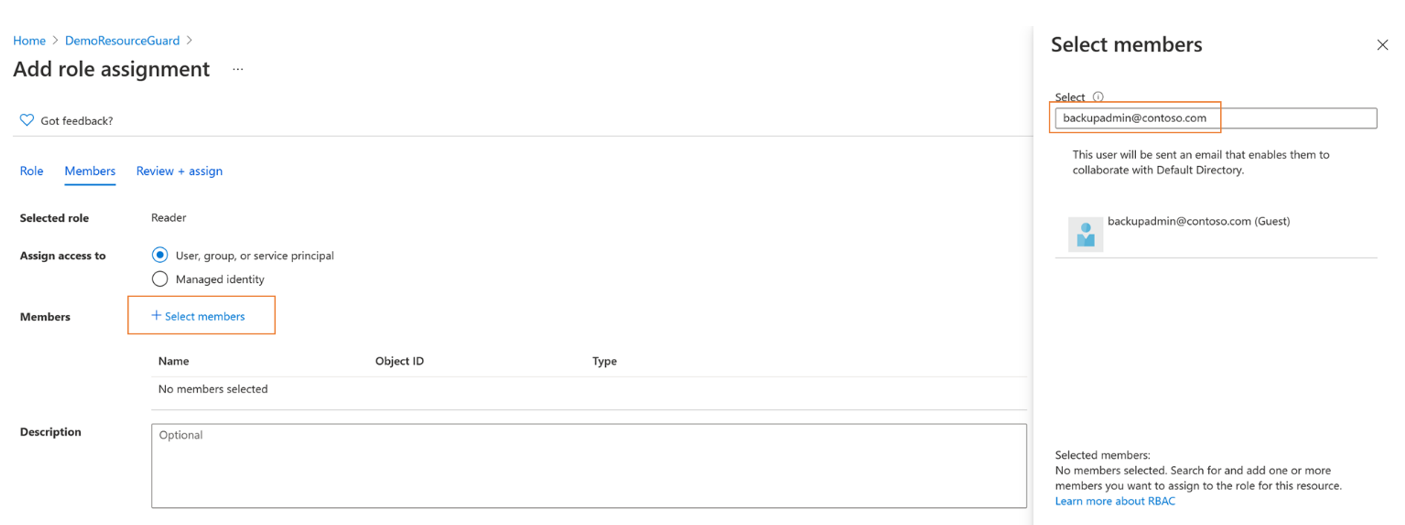

Üyeleri seç'e tıklayın ve Bunları Okuyucu olarak eklemek için Yedekleme yöneticisinin e-posta kimliğini ekleyin. Yedekleme yöneticisi bu durumda başka bir kiracıda olduğundan, Resource Guard'ı içeren kiracıya konuk olarak eklenir.

Seç'e tıklayın ve ardından rol atamasını tamamlamak için Gözden geçir ve ata'ya geçin.

Kurtarma Hizmetleri kasasında MUA'yı etkinleştirme

Resource Guard'da Okuyucu rolü ataması tamamlandıktan sonra, yönettiğiniz kasalarda (Yedekleme yöneticisi olarak) çok kullanıcılı yetkilendirmeyi etkinleştirin.

İstemci seçme

Kasalarda MUA'yı etkinleştirmek için aşağıdaki adımları izleyin.

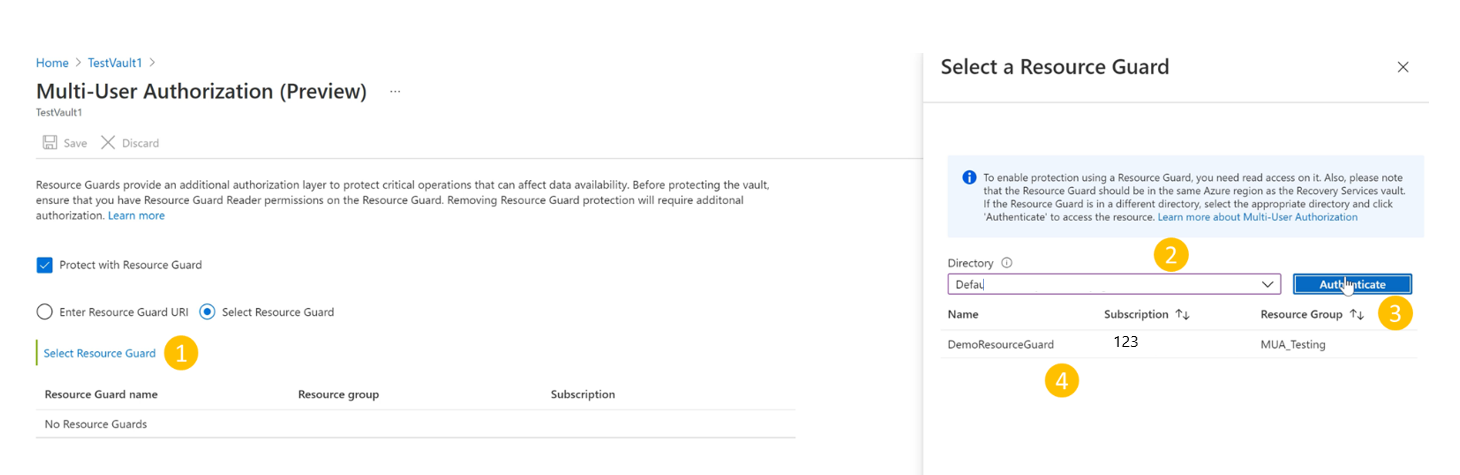

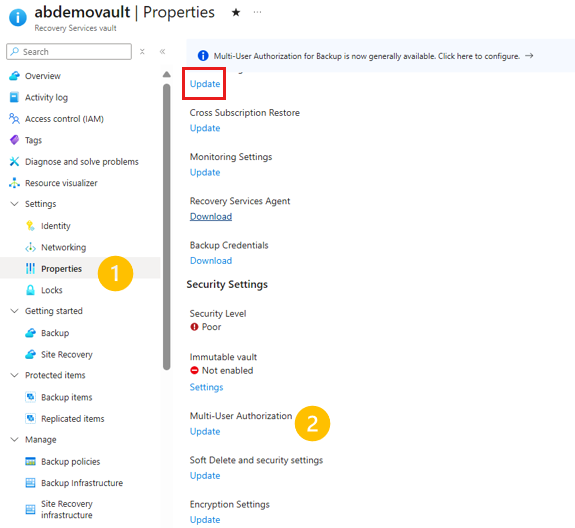

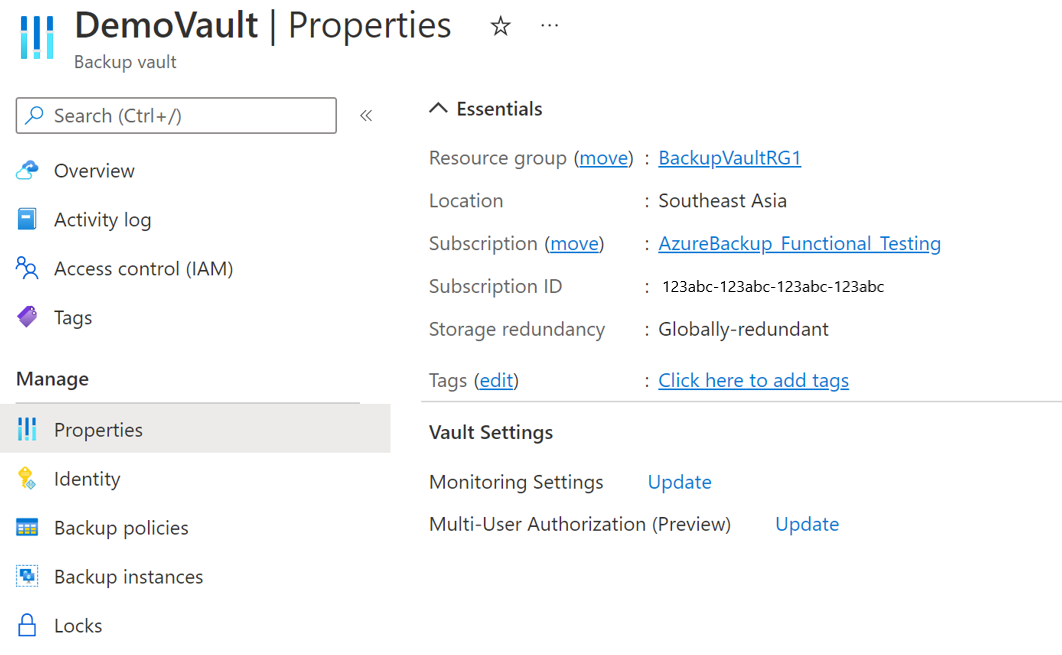

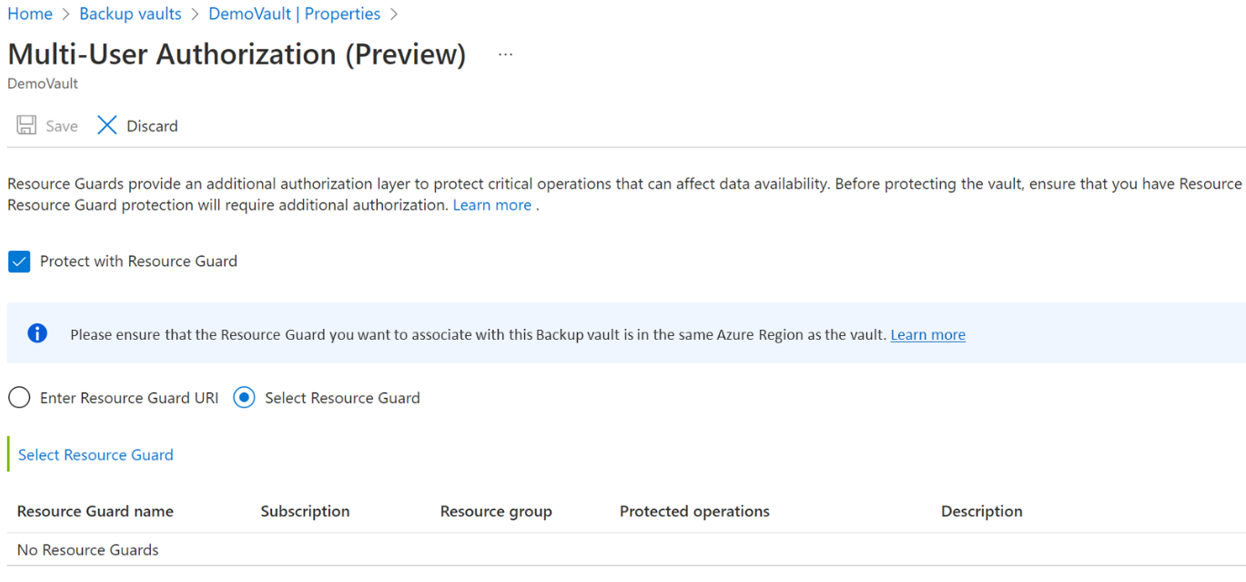

Kurtarma Hizmetleri kasasına gidin. Sol gezinti panelinde Özellikler'e gidin, ardından Çok Kullanıcılı Yetkilendirme'ye gidin ve Güncelleştir'i seçin.

Şimdi size MUA'yı etkinleştirme ve aşağıdaki yollardan birini kullanarak bir Resource Guard seçme seçeneği sunulur:

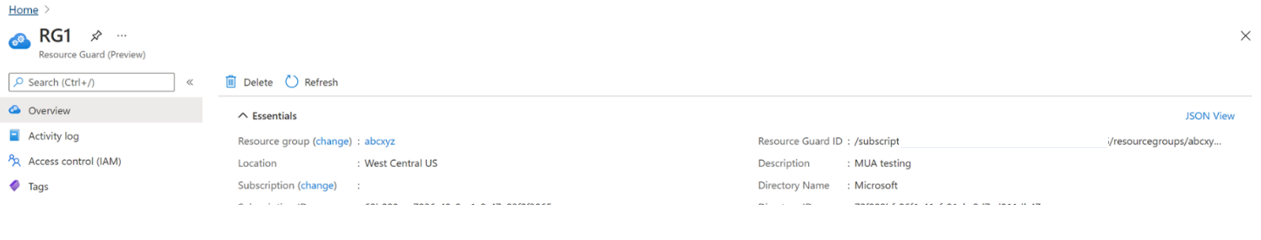

Resource Guard'ın URI'sini belirtebilir, Okuyucu erişimine sahip olduğunuz ve kasayla aynı bölgeler olan resource Guard'ın URI'sini belirttiğinizden emin olun. Resource Guard'ın URI'sini (Resource Guard Kimliği) Genel Bakış ekranında bulabilirsiniz:

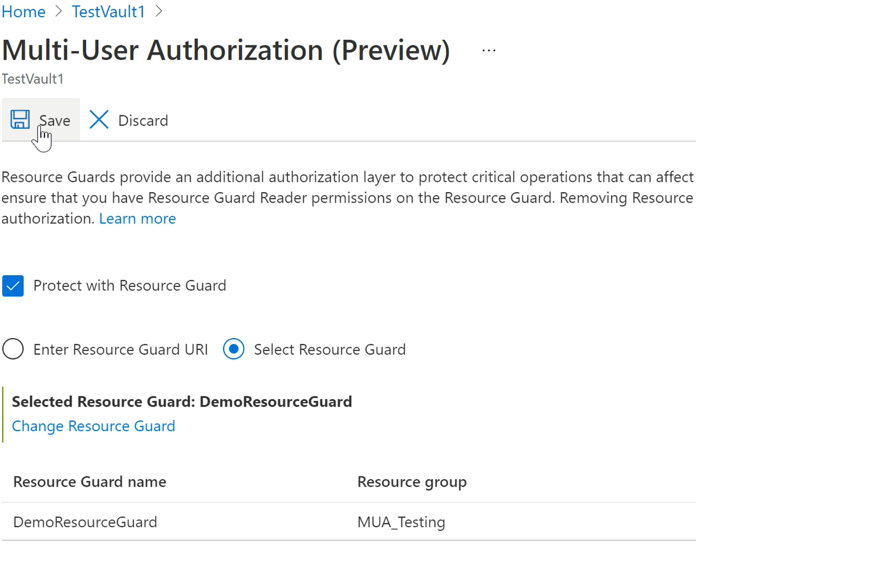

Alternatif olarak, Okuyucu erişiminiz olan Ve bölgede bulunan Kaynak Korumaları listesinden Resource Guard'ı seçebilirsiniz.

- Resource Guard Seç'e tıklayın

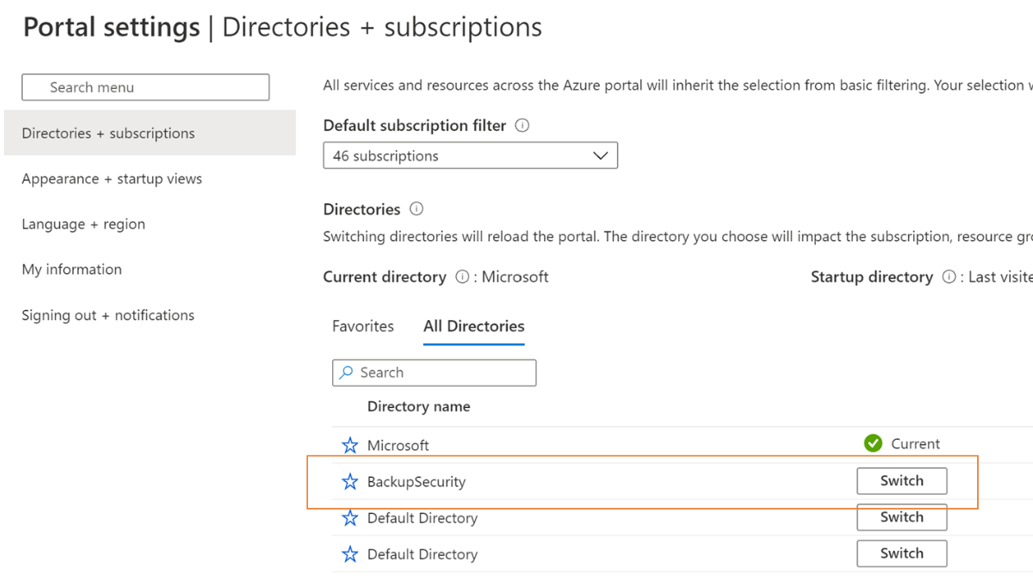

- Açılan listeyi seçin ve ardından Resource Guard'ın içinde olduğu dizini seçin.

- Kimliğinizi ve erişiminizi doğrulamak için Kimliği doğrula'yı seçin.

- Kimlik doğrulamasından sonra, görüntülenen listeden Resource Guard'ı seçin.

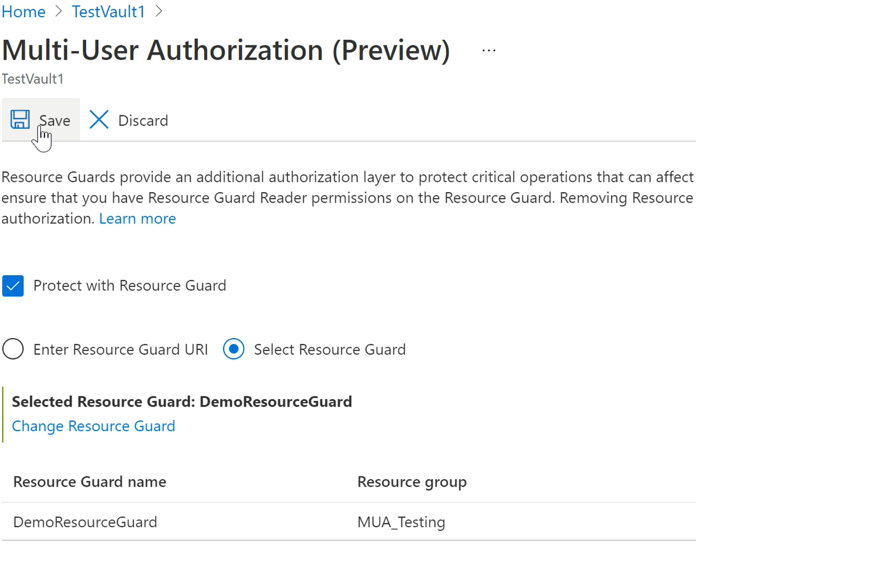

MUA'yı etkinleştirmek için Tamamlandıktan sonra kaydet'i seçin.

MUA kullanan korumalı işlemler

MUA'yı etkinleştirdikten sonra, Backup yöneticisi bunları Resource Guard'da gerekli role (yani Yedekleme MUA İşleci rolüne) sahip olmadan gerçekleştirmeye çalışırsa, kasada kapsamdaki işlemler kısıtlanır.

Not

Korumalı işlemlerin beklendiği gibi engellendiğinden ve MUA'nın doğru yapılandırıldığından emin olmak için MUA'yi etkinleştirdikten sonra kurulumunuzu test etmenizi kesinlikle öneririz.

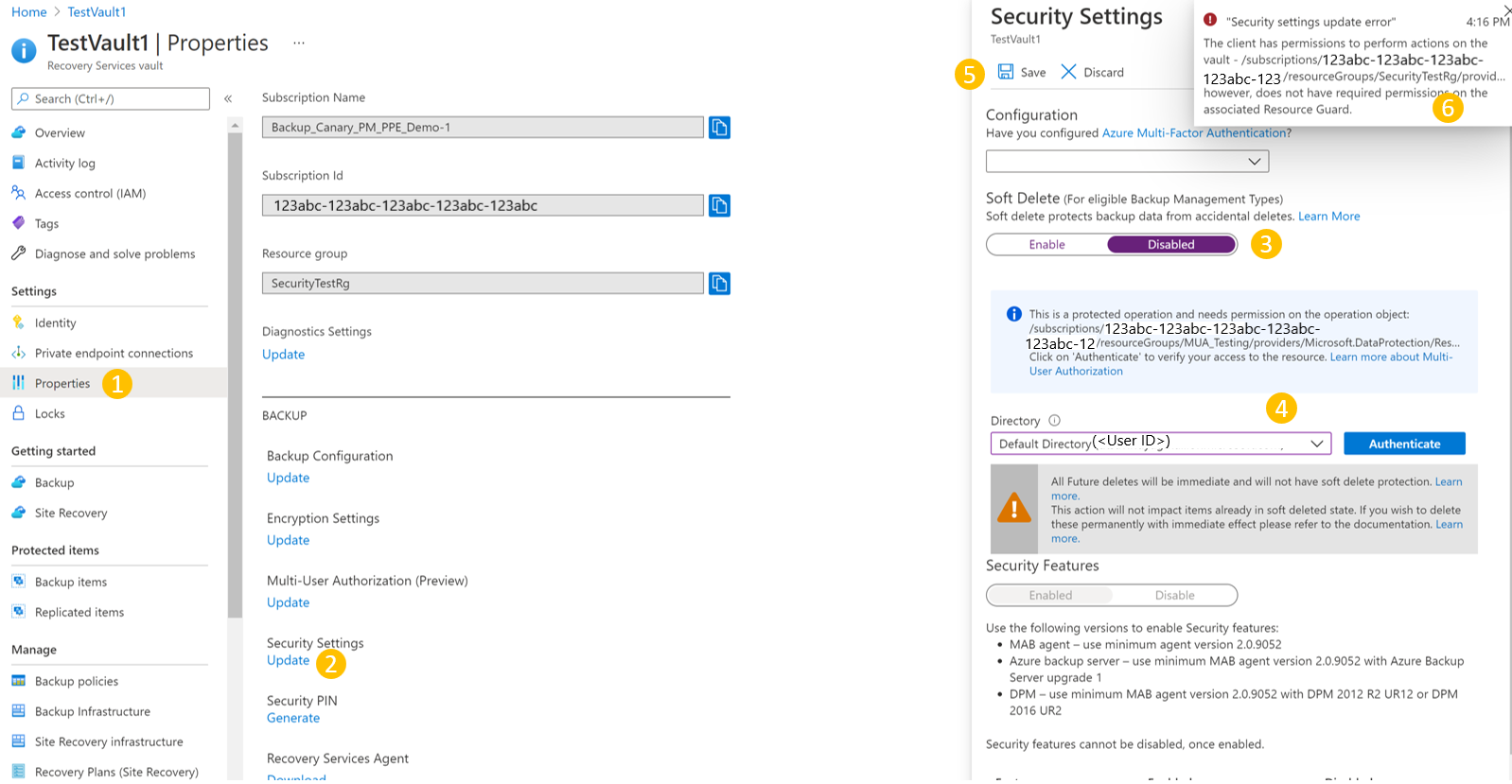

Aşağıda, Yedekleme yöneticisi böyle bir korumalı işlemi gerçekleştirmeye çalıştığında ne olduğunu gösteren bir çizim verilmiştir (Örneğin, geçici silmeyi devre dışı bırakmak burada gösterilmiştir. Diğer korumalı işlemler benzer bir deneyime sahiptir). Aşağıdaki adımlar, gerekli izinlere sahip olmayan bir Yedekleme yöneticisi tarafından gerçekleştirilir.

Geçici silmeyi devre dışı bırakmak için Kurtarma Hizmetleri kasası >Özellikler>Güvenlik Ayarları'na gidin ve Güvenlik Ayarları'nı getiren Güncelleştir'i seçin.

Kaydırıcıyı kullanarak geçici silmeyi devre dışı bırakın. Bunun korumalı bir işlem olduğu ve Resource Guard'a erişimini doğrulamanız gerektiği size bildirilir.

Resource Guard'ı içeren dizini seçin ve Kimliğinizi doğrulayın. Resource Guard kasayla aynı dizindeyse bu adım gerekli olmayabilir.

Kaydet'i seçmek için devam edin. İstek, bu işlemi gerçekleştirmenize izin vermek için Resource Guard'da yeterli izinlere sahip olmadığı konusunda bilgilendiren bir hatayla başarısız oluyor.

Microsoft Entra Privileged Identity Management kullanarak kritik (korumalı) işlemleri yetkilendirme

Aşağıdaki bölümlerde, PIM kullanarak bu istekleri yetkilendirme ele alınıyor. Yedeklemelerinizde kritik işlemler gerçekleştirmeniz gerekebilecek durumlar vardır ve MUA bunların yalnızca doğru onaylar veya izinler mevcut olduğunda gerçekleştirilmesini sağlamanıza yardımcı olabilir. Daha önce açıklandığı gibi, Resource Guard kapsamındaki kritik işlemleri gerçekleştirmek için Yedekleme yöneticisinin Resource Guard'da bir Yedekleme MUA İşleci rolüne sahip olması gerekir. Bu tür işlemler için tam zamanında izin vermenin yollarından biri, Microsoft Entra Privileged Identity Management'ın kullanılmasıdır.

Not

Önerilen yaklaşım Microsoft Entra PIM kullanmak olsa da, Resource Guard'da Yedekleme yöneticisinin erişimini yönetmek için el ile veya özel yöntemler kullanabilirsiniz. Resource Guard'a erişimi el ile yönetmek için Resource Guard'ın sol gezinti çubuğundaki 'Erişim denetimi (IAM)' ayarını kullanın ve Yedekleme yöneticisine Yedekleme MUA İşleci rolü verin.

Yedekleme yöneticisi için uygun bir atama oluşturma (Microsoft Entra Privileged Identity Management kullanıyorsanız)

Güvenlik yöneticisi, Yedekleme yöneticisi için uygun bir atama oluşturmak ve Resource Guard'a Yedekleme MUA İşleci rolü sağlamak için PIM kullanabilir. Bu, Yedekleme yöneticisinin korumalı bir işlem gerçekleştirmesi gerektiğinde bir istek (Yedekleme MUA İşleci rolü için) oluşturmasını sağlar. Bunu yapmak için güvenlik yöneticisi aşağıdakileri gerçekleştirir:

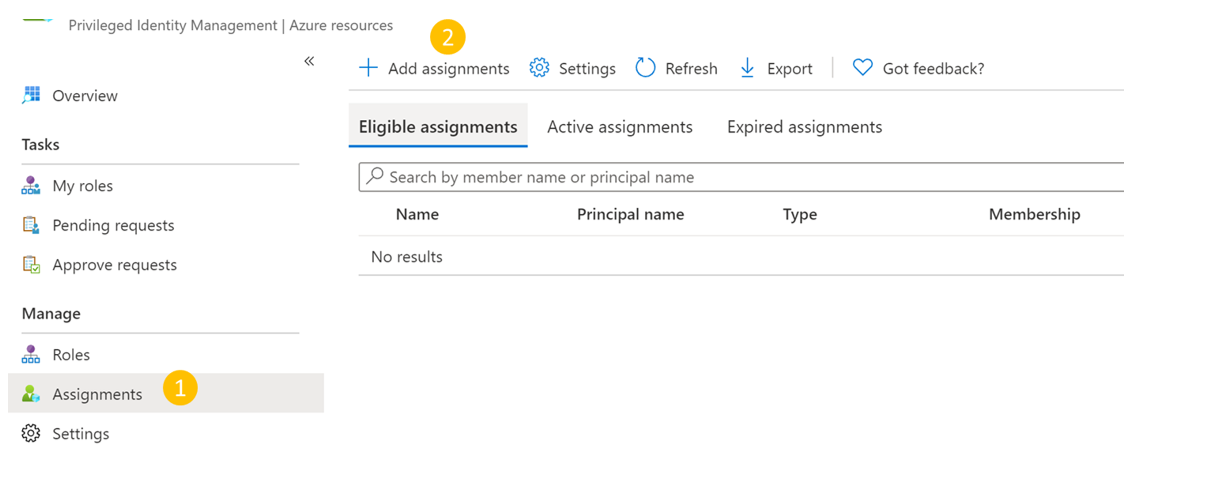

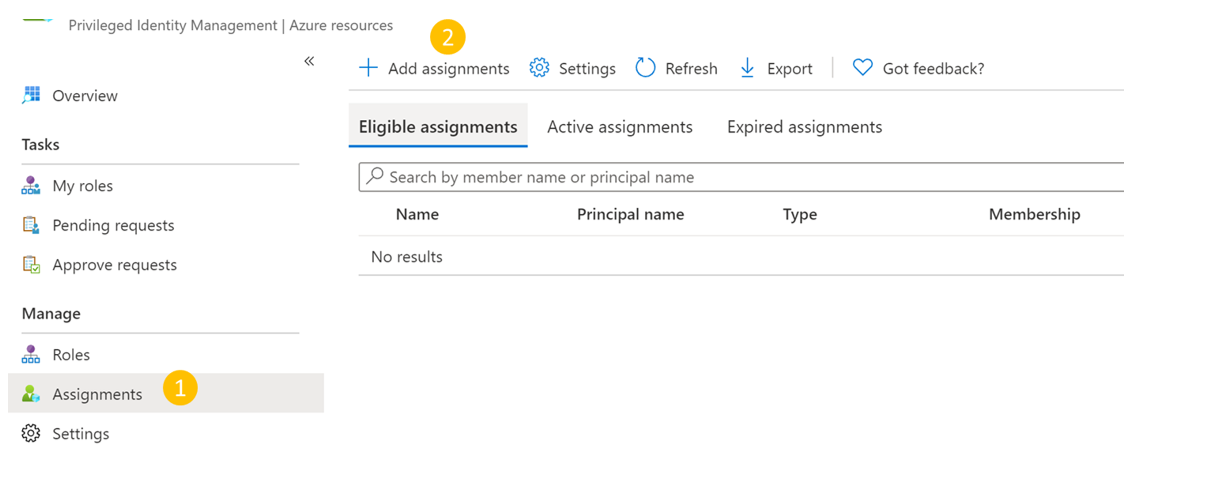

Güvenlik kiracısında (Resource Guard'ı içerir), Privileged Identity Management'a gidin (Bunu Azure portalındaki arama çubuğunda arayın) ve ardından Azure Kaynakları'na gidin (soldaki menüde Yönet'in altında).

Yedekleme MUA İşleci rolünü atamak istediğiniz kaynağı (Resource Guard veya içeren abonelik/RG) seçin.

Kaynak listesinde ilgili kaynağı görmüyorsanız, PIM tarafından yönetilecek içeren aboneliği eklediğinizden emin olun.

Seçili kaynakta Atamalar'a gidin (soldaki menüde Yönet'in altında) ve Atama ekle'ye gidin.

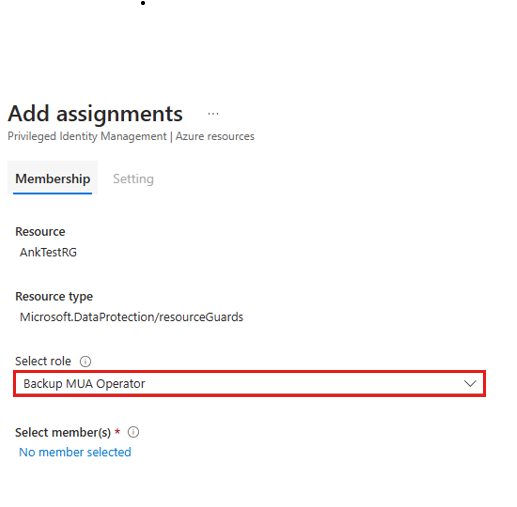

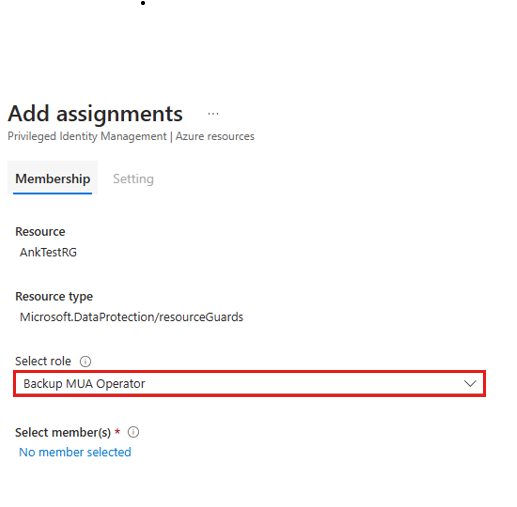

Atama ekle bölümünde:

- Rolü Yedekleme MUA İşleci olarak seçin.

- Üye seç'e gidin ve Yedekleme yöneticisinin kullanıcı adını (veya e-posta kimliklerini) ekleyin.

- İleri'yi seçin.

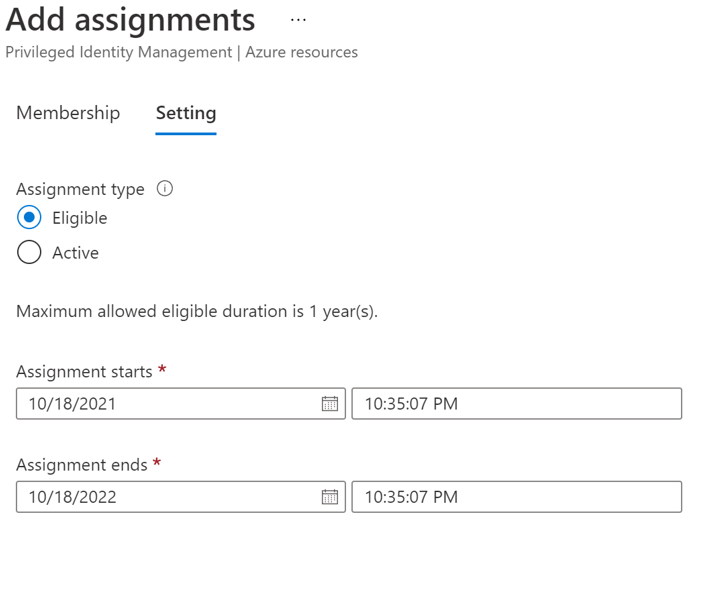

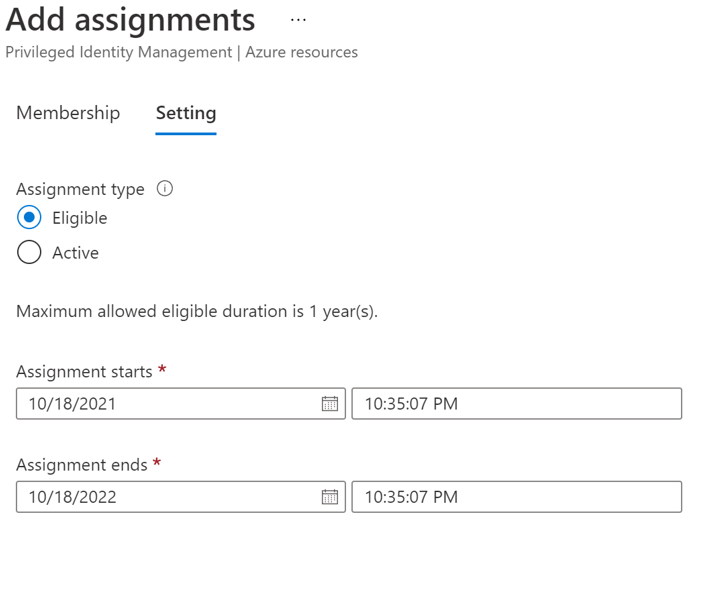

Sonraki ekranda:

- Atama türü altında Uygun'u seçin.

- Uygun iznin geçerli olduğu süreyi belirtin.

- Uygun atamayı oluşturmayı tamamlamak için Ata'yı seçin.

Yedekleme MUA İşleci rolünü etkinleştirmek için onaylayanları ayarlama

Varsayılan olarak, yukarıdaki kurulumun PIM'de yapılandırılmış bir onaylayanı (ve onay akışı gereksinimi) olmayabilir. Onaylayanların istek onayı için Yedekleme MUA İşleci rolüne sahip olduğundan emin olmak için Güvenlik yöneticisinin şu adımları izlemesi gerekir:

Not

Bu yapılandırılmazsa, tüm istekler güvenlik yöneticilerine veya atanmış bir onaylayanın gözden geçirmesine gerek kalmadan otomatik olarak onaylanır. Bununla ilgili daha fazla ayrıntıya buradan ulaşabilirsiniz

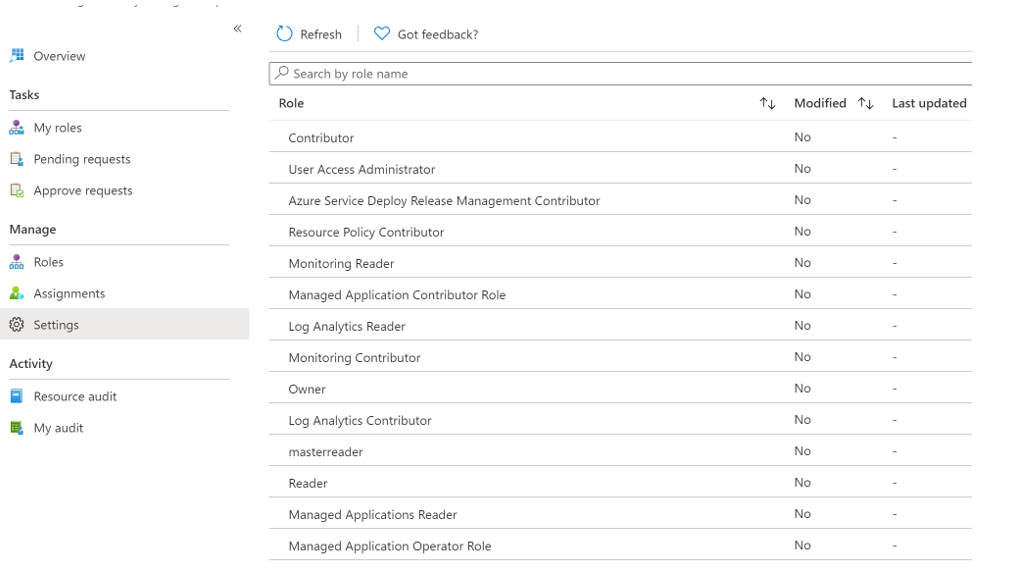

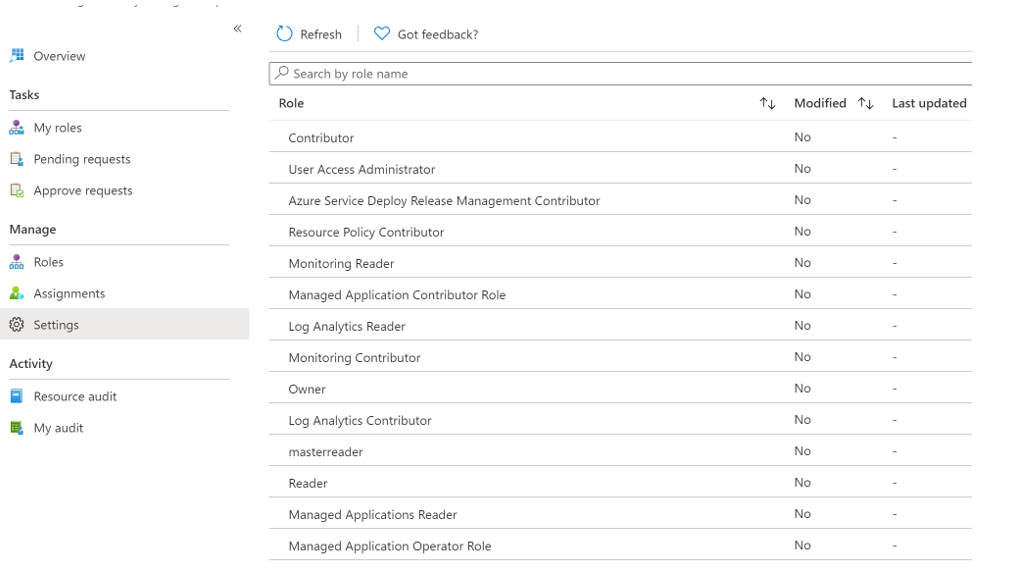

Microsoft Entra PIM'de sol gezinti çubuğundan Azure Kaynakları'nı seçin ve Resource Guard'ınızı seçin.

Ayarlar'a ve ardından Yedekleme MUA İşleci rolüne gidin.

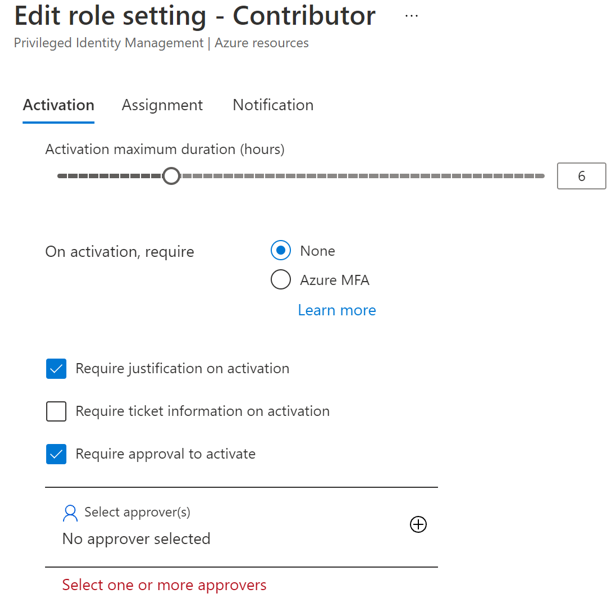

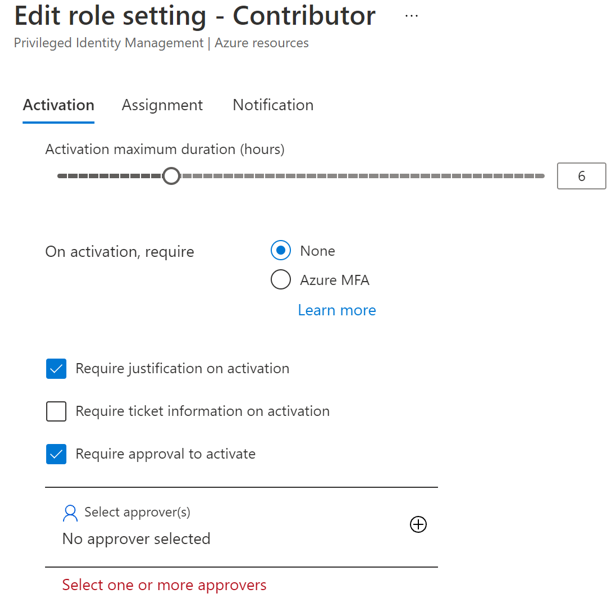

Onaylayanların Hiçbiri'ni gösterdiğini veya yanlış onaylayanları görüntülediğini fark etmeniz durumunda Yedekleme MUA İşleci rolü için etkinleştirme isteğini gözden geçirmesi ve onaylaması gereken gözden geçirenleri eklemek için Düzenle'yi seçin.

Etkinleştirme sekmesinde, her isteği onaylaması gereken onaylayanları etkinleştirmek ve eklemek için Onay gerektir'i seçin.

Çok faktörlü kimlik doğrulaması (MFA), Yedekleme MUA İşleci rolünü etkinleştirmek için anahtar oluşturma gibi güvenlik seçeneklerini belirleyin.

Ödev ve Bildirim sekmelerinde gerektiği gibi uygun seçenekleri belirleyin.

Yedek MUA İşleci rolünü etkinleştirmek üzere onaylayanların kurulumunu tamamlamak için Güncelleştir'i seçin.

Kritik işlemleri gerçekleştirmek için uygun atamanın etkinleştirilmesini isteme

Güvenlik yöneticisi uygun bir atama oluşturduğunda, Yedekleme yöneticisinin korumalı eylemler gerçekleştirebilmesi için Yedekleme MUA operatörü rolünün atamasını etkinleştirmesi gerekir.

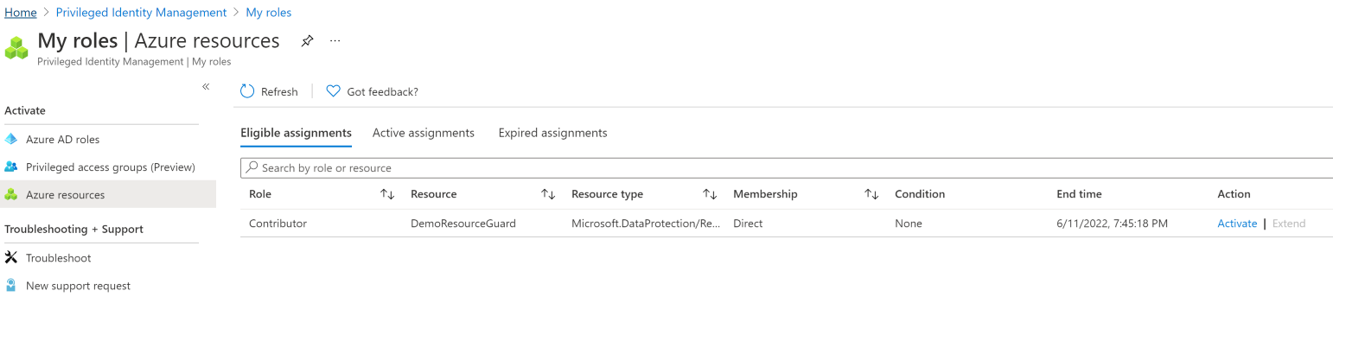

Rol atamasını etkinleştirmek için şu adımları izleyin:

Microsoft Entra Privileged Identity Management'a gidin. Resource Guard başka bir dizindeyse, bu dizine geçin ve ardından Microsoft Entra Privileged Identity Management'a gidin.

Soldaki menüden Rollerim>Azure kaynakları'na gidin.

Yedekleme MUA İşleci rolü için uygun atamayı etkinleştirmek için Etkinleştir'i seçin.

İsteğin onay için gönderildiğini bildiren bir bildirim görüntülenir.

Kritik işlemleri gerçekleştirmek için isteklerin etkinleştirilmesini onaylama

Yedekleme yöneticisi, Yedekleme MUA İşleci rolünü etkinleştirme isteğinde bulunduktan sonra, isteğin güvenlik yöneticisi tarafından gözden geçirilmesi ve onaylanması gerekir.

- Güvenlik kiracısında Microsoft Entra Privileged Identity Management'a gidin.

- İstekleri Onayla'ya gidin.

- Azure kaynakları altında, Yedekleme yöneticisi tarafından yedekleme MUA İşleci olarak etkinleştirme isteğinde bulunan istek görülebilir.

- İsteği gözden geçirin. Orijinalse, isteği seçin ve onaylamak için Onayla'yı seçin.

- Yedekleme yöneticisine, e-posta (veya diğer kuruluş uyarı mekanizmaları) tarafından isteğinin onaylandığı bildirilir.

- Onaylandığında, Yedekleme yöneticisi istenen süre boyunca korumalı işlemler gerçekleştirebilir.

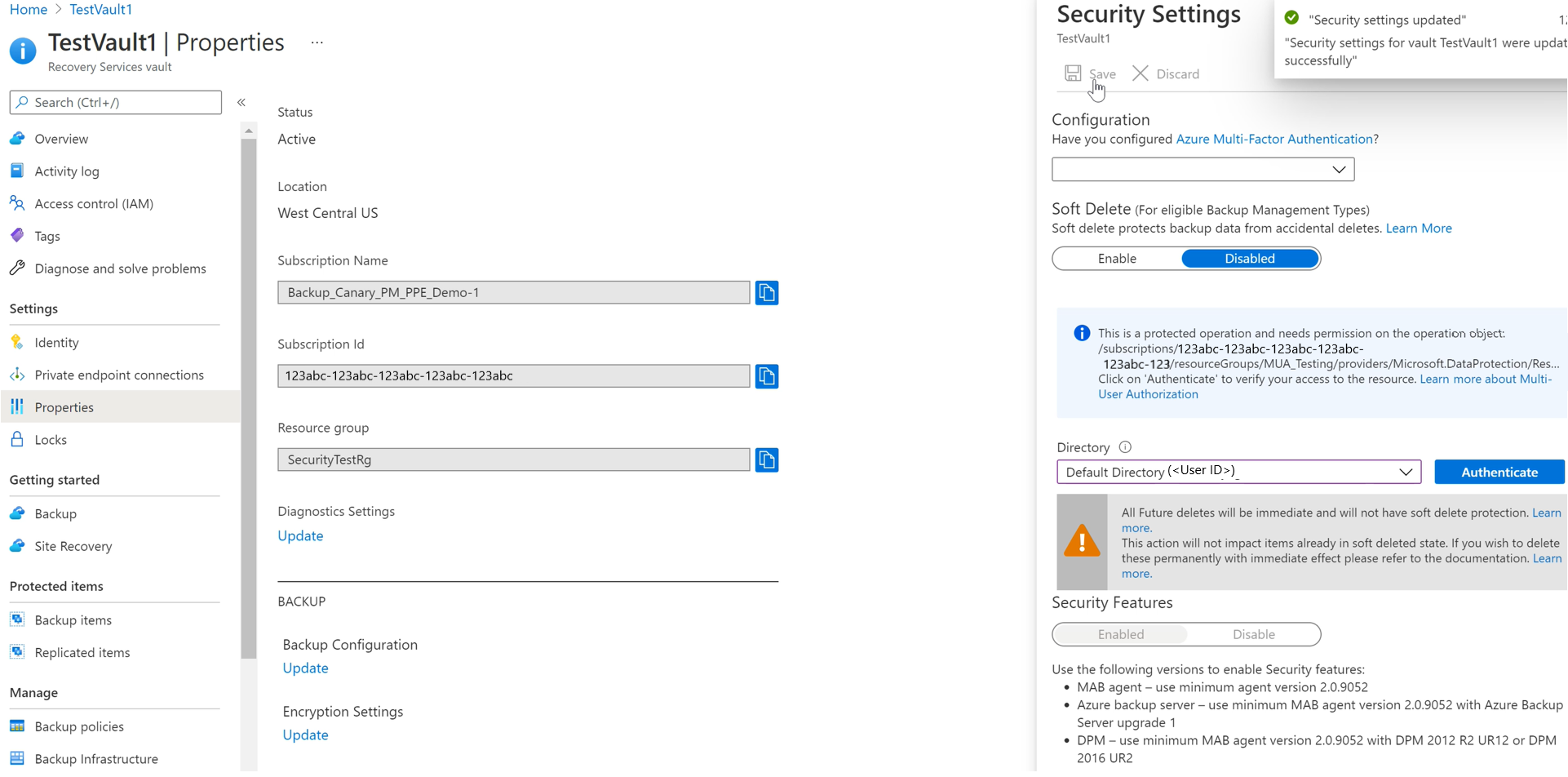

Onaydan sonra korumalı işlem gerçekleştirme

Backup yöneticisinin Resource Guard'da Yedekleme MUA İşleci rolü isteği onaylandıktan sonra ilişkili kasada korumalı işlemler gerçekleştirebilir. Resource Guard başka bir dizindeyse, Yedekleme yöneticisinin kimliğini doğrulaması gerekir.

Not

Erişim bir JIT mekanizması kullanılarak atandıysa, onaylanan sürenin sonunda Yedekleme MUA İşleci rolü geri çekilir. Aksi halde, Güvenlik yöneticisi kritik işlemi gerçekleştirmek için Yedekleme yöneticisine atanan Yedekleme MUA İşleci rolünü el ile kaldırır.

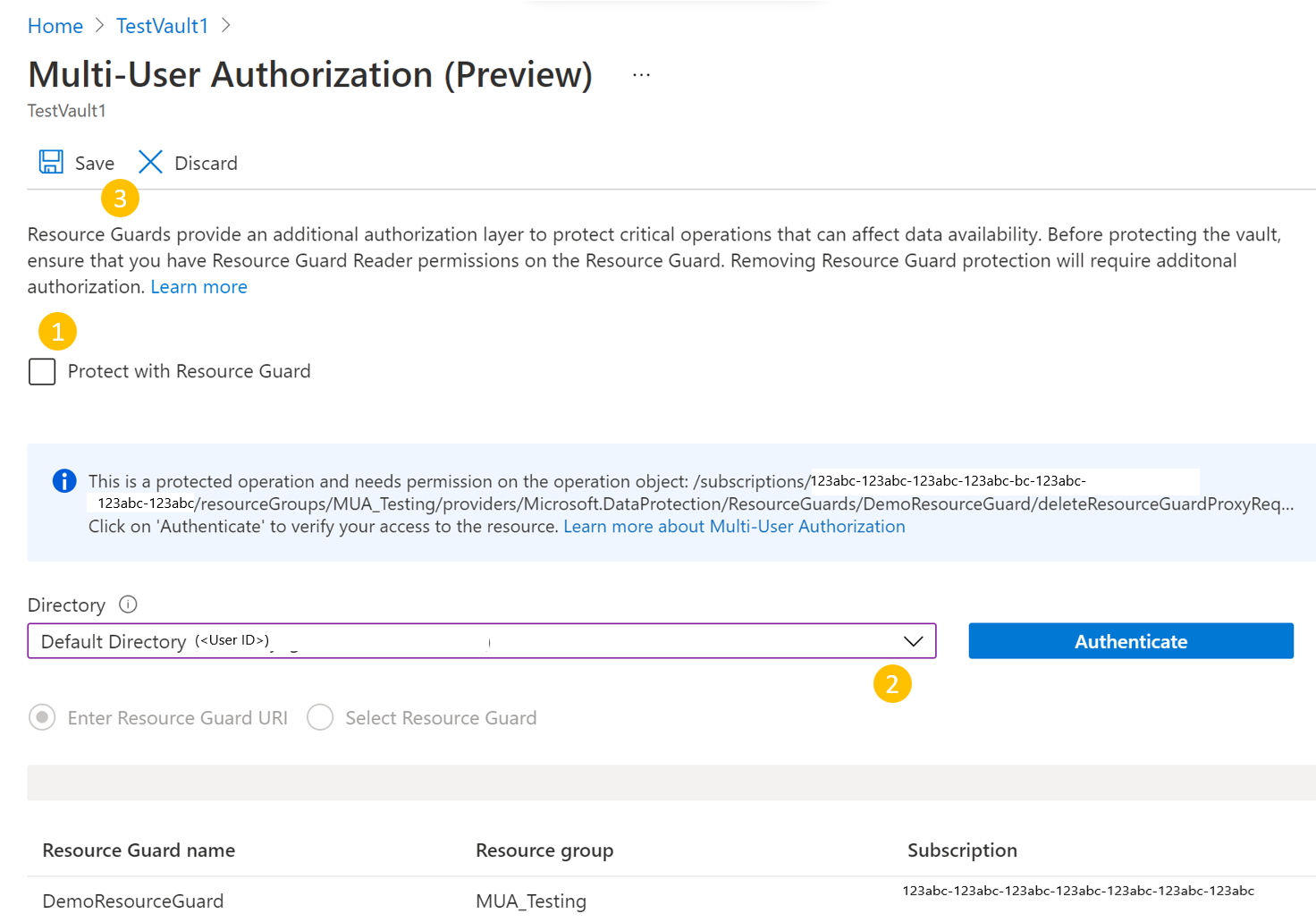

Aşağıdaki ekran görüntüsünde, MUA özellikli kasa için geçici silmeyi devre dışı bırakma örneği gösterilmektedir.

Kurtarma Hizmetleri kasasında MUA'yi devre dışı bırakma

MUA'yı devre dışı bırakmak korumalı bir işlem olduğundan kasalar MUA kullanılarak korunur. (Yedekleme yöneticisi) MUA'yı devre dışı bırakmak istiyorsanız, Resource Guard'da gerekli Yedekleme MUA İşleci rolüne sahip olmanız gerekir.

İstemci seçme

Kasada MUA'yı devre dışı bırakmak için şu adımları izleyin:

Yedekleme yöneticisi, Resource Guard'da Yedekleme MUA İşleci rolü için Güvenlik yöneticisine istekte bulunur. Microsoft Entra Privileged Identity Management gibi JIT yordamları veya diğer iç araçlar ve yordamlar gibi kuruluş tarafından onaylanan yöntemlerin kullanılmasını isteyebilirler.

Güvenlik yöneticisi isteği onaylar (onaylanmayı hak ederse) ve Yedekleme yöneticisine bildirir. Yedekleme yöneticisi artık Resource Guard'da Yedekleme MUA İşleci rolüne sahiptir.

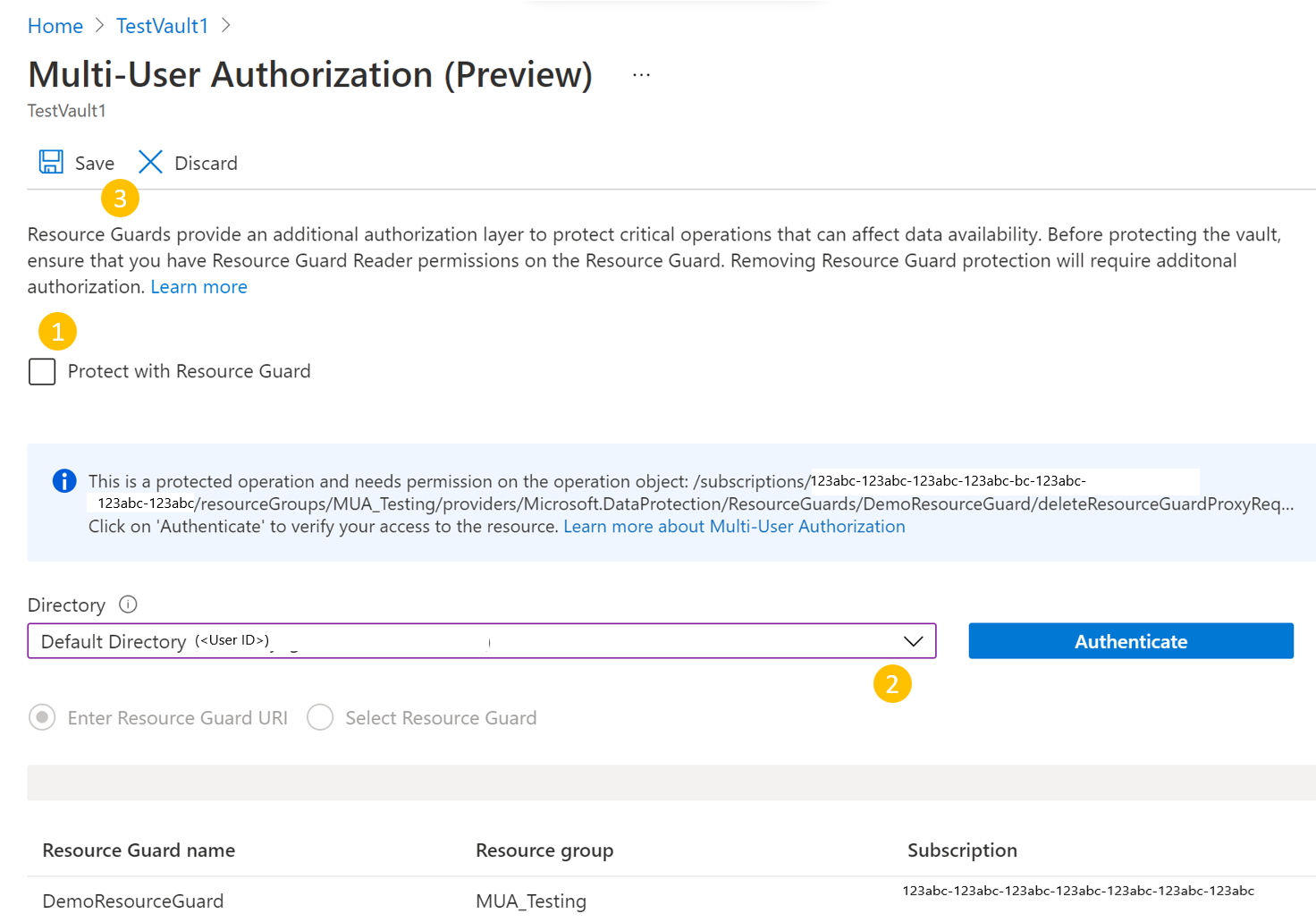

Yedekleme yöneticisi Kasa >Özellikleri>Çok Kullanıcılı Yetkilendirme'ye gider.

Güncelleştir'i seçin.

- Resource Guard ile koru onay kutusunu temizleyin.

- Resource Guard'ı içeren Dizini seçin ve Kimliği Doğrula düğmesini (varsa) kullanarak erişimi doğrulayın.

- Kimlik doğrulamasının ardından Kaydet'i seçin. Doğru erişimle, istek başarıyla tamamlanmalıdır.

Kaynak koruyucu farklı bir kiracıda varsa kiracı kimliği gereklidir.

Örnek:

az backup vault resource-guard-mapping delete --resource-group RgName --name VaultName

Bu makalede, Backup kasanızdaki kritik işlemlere ek bir koruma katmanı eklemek üzere Azure Backup için Çok kullanıcılı yetkilendirmenin (MUA) nasıl yapılandırıldığı açıklanır.

Bu makalede, maksimum koruma sunan farklı bir kiracıda Resource Guard oluşturma işlemi gösterilmektedir. Ayrıca Resource Guard'ı barındıran kiracıda Microsoft Entra Privileged Identity Management kullanarak kritik işlemleri gerçekleştirmek için isteklerin nasıl istenip onaylanabilmesini de gösterir. İsteğe bağlı olarak, kurulumunuza göre Resource Guard'da JIT izinlerini yönetmek için başka mekanizmalar kullanabilirsiniz.

Not

- Yedekleme kasası için Resource Guard kullanılarak çoklu kullanıcı yetkilendirmesi genel kullanıma sunuldu.

- Azure Backup için çok kullanıcılı yetkilendirme tüm genel Azure bölgelerinde kullanılabilir.

Başlamadan önce

- Resource Guard ve Backup kasasının aynı Azure bölgesinde olduğundan emin olun.

- Yedekleme yöneticisinin Resource Guard üzerinde Katkıda Bulunan, Yedekleme MUA Yöneticisi veya Yedekleme MUA İşleci izinlerine sahip olmadığından emin olun. En yüksek yalıtımı sağlamak için Resource Guard'ın aynı dizine ait başka bir abonelikte veya başka bir dizinde olmasını seçebilirsiniz.

- Aboneliklerinizin Backup kasasını içerdiğinden ve Resource Guard'ın (farklı aboneliklerde veya kiracılarda) sağlayıcıyı kullanacak şekilde kayıtlı olduğundan emin olun - Microsoft.DataProtection4. Daha fazla bilgi için bkz . Azure kaynak sağlayıcıları ve türleri.

Çeşitli MUA kullanım senaryoları hakkında bilgi edinin.

Resource Guard oluşturma

Güvenlik yöneticisi Resource Guard'ı oluşturur. Kasa olarak farklı bir abonelikte veya farklı bir kiracıda oluşturmanızı öneririz. Ancak, kasayla aynı bölgede olmalıdır.

Yedekleme yöneticisinin Resource Guard'da veya onu içeren abonelikte katkıda bulunan, Yedek MUA Yöneticisi veya Yedekleme MUA İşleci erişimi OLMAMALıDıR.

Kasa kiracısından farklı bir kiracıda Güvenlik yöneticisi olarak Resource Guard oluşturmak için şu adımları izleyin:

Azure portalında, Resource Guard'ı oluşturmak istediğiniz dizine gidin.

Arama çubuğunda Kaynak Korumaları'nı arayın ve açılan listeden ilgili öğeyi seçin.

- Resource Guard oluşturmak için Oluştur'u seçin.

- Oluştur dikey penceresinde bu Resource Guard için gerekli ayrıntıları doldurun.

- Resource Guard'ın Backup kasasıyla aynı Azure bölgesinde olduğundan emin olun.

- Gerektiğinde ilişkili kasalarda eylem gerçekleştirmek için erişim isteme hakkında bir açıklama ekleyin. Bu açıklama, Yedekleme yöneticisine gerekli izinleri nasıl edinecekleri konusunda yol göstermek için ilişkili kasalarda görünür.

Korumalı işlemler sekmesinde, Yedekleme kasası sekmesinin altında bu kaynak korumasını kullanarak korumanız gereken işlemleri seçin.

Şu anda Korumalı işlemler sekmesi yalnızca devre dışı bırakmak için Yedekleme örneğini sil seçeneğini içerir.

Resource Guard'ı oluşturduktan sonra koruma işlemlerini de seçebilirsiniz.

İsteğe bağlı olarak, gereksinimlere göre Resource Guard'a herhangi bir etiket ekleyin.

Gözden Geçir + Oluştur'u seçin ve ardından Resource Guard'ın durumunu ve başarıyla oluşturulmasını izlemek için bildirimleri izleyin.

Resource Guard kullanarak korunacak işlemleri seçme

Kasa oluşturulduktan sonra Güvenlik yöneticisi, desteklenen tüm kritik işlemler arasında Resource Guard'ı kullanarak koruma işlemlerini de seçebilir. Varsayılan olarak, desteklenen tüm kritik işlemler etkinleştirilir. Ancak, Güvenlik yöneticisi Resource Guard kullanarak belirli işlemleri MUA'nın kapsamına düşmekten muaf tutabilirsiniz.

Koruma işlemlerini seçmek için şu adımları izleyin:

Oluşturduğunuz Resource Guard'da Özellikler>Yedekleme kasası sekmesine gidin.

Yetkilendirilmesinin dışında tutmak istediğiniz işlemler için Devre Dışı Bırak'ı seçin.

MUA korumasını kaldır ve Geçici silme işlemlerini devre dışı bırakamazsınız.

İsteğe bağlı olarak, Yedekleme kasaları sekmesinde Resource Guard'ın açıklamasını güncelleştirin.

Kaydet'i seçin.

MUA'yı etkinleştirmek için Resource Guard'da Yedekleme yöneticisine izinler atama

Bir kasada MUA'yı etkinleştirmek için Yedekleme yöneticisinin Resource Guard'da veya Resource Guard'ı içeren abonelikte Okuyucu rolüne sahip olması gerekir. Güvenlik yöneticisinin bu rolü Yedekleme yöneticisine ataması gerekir.

Resource Guard'da Okuyucu rolünü atamak için şu adımları izleyin:

Yukarıda oluşturulan Resource Guard'da Erişim Denetimi (IAM) dikey penceresine gidin ve rol ataması ekle'ye gidin.

Yerleşik roller listesinden Okuyucu'ya tıklayın ve İleri'ye tıklayın.

Üyeleri seç'e tıklayın ve Okuyucu rolünü atamak için Yedekleme yöneticisinin e-posta kimliğini ekleyin.

Yedekleme yöneticileri başka bir kiracıda olduğundan, Resource Guard'ı içeren kiracıya konuk olarak eklenirler.

Rol atamasını tamamlamak için Gözden Geçir + ata'yı seçin'e>tıklayın.

Yedekleme kasasında MUA'yı etkinleştirme

Yedekleme yöneticisi Resource Guard'da Okuyucu rolüne sahip olduktan sonra, aşağıdaki adımları izleyerek yönetilen kasalarda çok kullanıcılı yetkilendirmeyi etkinleştirebilir:

MUA'nın yapılandırılmasını istediğiniz Backup kasasına gidin.

Sol panelde Özellikler'i seçin.

Çok Kullanıcılı Yetkilendirme'ye gidin ve Güncelleştir'i seçin.

MUA'yı etkinleştirmek ve resource guard seçmek için aşağıdaki eylemlerden birini gerçekleştirin:

Resource Guard'ın URI'sini belirtebilirsiniz. Okuyucu erişiminiz olan bir Resource Guard'ın URI'sini belirttiğinizden ve kasayla aynı bölgede olduğundan emin olun. Resource Guard'ın URI'sini (Resource Guard Kimliği) Genel Bakış sayfasında bulabilirsiniz.

Alternatif olarak, Okuyucu erişiminiz olan Ve bölgede bulunan Kaynak Korumaları listesinden Resource Guard'ı seçebilirsiniz.

- Resource Guard Seç'e tıklayın.

- Açılan listeyi seçin ve Resource Guard'ın içinde olduğu dizini seçin.

- Kimliğinizi ve erişiminizi doğrulamak için Kimliği doğrula'yı seçin.

- Kimlik doğrulamasından sonra, görüntülenen listeden Resource Guard'ı seçin.

MUA'yı etkinleştirmek için Kaydet'i seçin.

MUA kullanan korumalı işlemler

Yedekleme yöneticisi MUA'yı etkinleştirdikten sonra kapsamdaki işlemler kasada kısıtlanır ve Yedekleme yöneticisi Bunları Resource Guard'da Yedekleme MUA İşleci rolüne sahip olmadan gerçekleştirmeye çalışırsa işlemler başarısız olur.

Not

MUA'nın aşağıdakiler için etkinleştirilmesini sağladıktan sonra kurulumunuzu test etmenizi kesinlikle öneririz:

- Korumalı işlemler beklendiği gibi engellenir.

- MUA doğru yapılandırıldı.

Korumalı bir işlem gerçekleştirmek (MUA'yı devre dışı bırakmak) için şu adımları izleyin:

Sol bölmedeki kasa >Özellikleri'ne gidin.

MUA'yi devre dışı bırakmak için onay kutusunu temizleyin.

Bunun korumalı bir işlem olduğunu belirten bir bildirim alırsınız ve Resource Guard'a erişiminiz olması gerekir.

Resource Guard'ı içeren dizini seçin ve kimliğinizi doğrulayın.

Resource Guard kasayla aynı dizindeyse bu adım gerekli olmayabilir.

Kaydet'i seçin.

İstek, Resource Guard'da bu işlemi gerçekleştirmek için yeterli izinlere sahip olmadığınızı belirten bir hatayla başarısız oluyor.

Microsoft Entra Privileged Identity Management kullanarak kritik (korumalı) işlemleri yetkilendirme

Yedeklemelerinizde kritik işlemler gerçekleştirmeniz gerekebileceği ve bunları MUA ile doğru onaylar veya izinlerle gerçekleştirebileceğiniz senaryolar vardır. Aşağıdaki bölümlerde Privileged Identity Management (PIM) kullanarak kritik işlem isteklerinin nasıl yetkilendirilecekleri açıklanmaktadır.

Resource Guard kapsamında kritik işlemler gerçekleştirmek için Yedekleme yöneticisinin Resource Guard'da Bir Yedekleme MUA İşleci rolü olmalıdır. Tam zamanında (JIT) işlemlere izin vermenin yollarından biri, Microsoft Entra Privileged Identity Management'ın kullanılmasıdır.

Not

Microsoft Entra PIM'i kullanmanızı öneririz. Ancak, Resource Guard'da Yedekleme yöneticisinin erişimini yönetmek için el ile veya özel yöntemler de kullanabilirsiniz. Resource Guard'a erişimi el ile yönetmek için Resource Guard'ın sol bölmesindeki Erişim denetimi (IAM) ayarını kullanın ve Yedekleme yöneticisine Yedekleme MUA İşleci rolü verin.

Microsoft Entra Privileged Identity Management kullanarak Yedekleme yöneticisi için uygun bir atama oluşturma

Güvenlik yöneticisi, Resource Guard'a Yedekleme MUA İşleci olarak Yedekleme yöneticisi için uygun bir atama oluşturmak üzere PIM kullanabilir. Bu, Yedekleme yöneticisinin korumalı bir işlem gerçekleştirmesi gerektiğinde bir istek (Yedekleme MUA İşleci rolü için) oluşturmasını sağlar.

Uygun bir atama oluşturmak için aşağıdaki adımları izleyin:

Azure Portal’ında oturum açın.

Resource Guard'ın güvenlik kiracısına gidin ve aramaya Privileged Identity Management yazın.

Sol bölmede Yönet'i seçin ve Azure Kaynakları'na gidin.

Yedekleme MUA İşleci rolünü atamak istediğiniz kaynağı (Resource Guard veya içeren abonelik/RG) seçin.

Karşılık gelen kaynak bulamazsanız, PIM tarafından yönetilen içeren aboneliği ekleyin.

Kaynağı seçin ve Atamaları Yönet>Atama ekle'ye> gidin.

Atama ekle bölümünde:

- Rolü Yedekleme MUA İşleci olarak seçin.

- Üye seç'e gidin ve Yedekleme yöneticisinin kullanıcı adını (veya e-posta kimliklerini) ekleyin.

- İleri'yi seçin.

Atama'da Uygun'a tıklayın ve uygun izin süresinin geçerliliğini belirtin.

Uygun atamayı oluşturmayı tamamlamak için Ata'yı seçin.

Katkıda Bulunan rolünü etkinleştirmek için onaylayanları ayarlama

Varsayılan olarak, yukarıdaki kurulumun PIM'de yapılandırılmış bir onaylayanı (ve onay akışı gereksinimi) olmayabilir. Onaylayanların istek onayı için Katkıda Bulunan rolüne sahip olduğundan emin olmak için Güvenlik yöneticisinin şu adımları izlemesi gerekir:

Not

Onaylayan kurulumu yapılandırılmamışsa, istekler Güvenlik yöneticilerine veya atanmış bir onaylayanın gözden geçirmesine gerek kalmadan otomatik olarak onaylanmıştır. Daha fazla bilgi edinin.

Microsoft Entra PIM'de sol bölmede Azure Kaynakları'nı seçin ve Resource Guard'ınızı seçin.

Ayarlar>Katkıda Bulunan rolü'ne gidin.

Onaylayanların Hiçbiri'ni gösterdiğini veya yanlış onaylayanları görüntülediğini fark etmeniz durumunda Katkıda Bulunan rolü için etkinleştirme isteğini gözden geçirmesi ve onaylaması gereken gözden geçirenleri eklemek için Düzenle'yi seçin.

Etkinleştirme sekmesinde, her isteği onaylaması gereken onaylayanları eklemek için etkinleştirmek için Onay gerektir'i seçin.

Katkıda Bulunan rolünü etkinleştirmek için çok faktörlü kimlik doğrulaması (MFA), Mandating bileti gibi güvenlik seçeneklerini belirleyin.

Atama ve Bildirim sekmelerinde, gereksinimlerinize göre uygun seçenekleri belirleyin.

Katkıda Bulunan rolünü etkinleştirmek üzere onaylayanların kurulumunu tamamlamak için Güncelleştir'i seçin.

Kritik işlemleri gerçekleştirmek için uygun atamanın etkinleştirilmesini isteme

Güvenlik yöneticisi uygun bir atama oluşturduğunda, Yedekleme yöneticisinin korumalı eylemler gerçekleştirmek için Katkıda Bulunan rolü için rol atamasını etkinleştirmesi gerekir.

Rol atamasını etkinleştirmek için aşağıdaki adımları izleyin:

Microsoft Entra Privileged Identity Management'a gidin. Resource Guard başka bir dizindeyse, bu dizine geçin ve ardından Microsoft Entra Privileged Identity Management'a gidin.

Sol bölmede Rollerim>Azure kaynakları'na gidin.

Katkıda Bulunan rolü için uygun atamayı etkinleştirmek için Etkinleştir'i seçin.

İsteğin onay için gönderildiğini bildiren bir bildirim görüntülenir.

Kritik işlemleri gerçekleştirmek için etkinleştirme isteklerini onaylama

Yedekleme yöneticisi Katkıda Bulunan rolünü etkinleştirme isteğinde bulunduktan sonra Güvenlik yöneticisinin isteği gözden geçirmesi ve onaylaması gerekir.

İsteği gözden geçirmek ve onaylamak için şu adımları izleyin:

Güvenlik kiracısında Microsoft Entra Privileged Identity Management'a gidin.

İstekleri Onayla'ya gidin.

Azure kaynakları altında onay bekleyen isteği görebilirsiniz.

Orijinal isteği gözden geçirmek ve onaylamak için Onayla'yı seçin.

Onaydan sonra, Yedekleme yöneticisi e-posta veya diğer iç uyarı seçenekleri aracılığıyla isteğin onaylandığını belirten bir bildirim alır. Artık Yedekleme yöneticisi istenen süre boyunca korumalı işlemleri gerçekleştirebilir.

Onaydan sonra korumalı işlem gerçekleştirme

Güvenlik yöneticisi, Backup yöneticisinin Resource Guard'da Yedekleme MUA İşleci rolü isteğini onayladıktan sonra ilişkili kasada korumalı işlemler gerçekleştirebilir. Resource Guard başka bir dizindeyse, Yedekleme yöneticisinin kimliğini doğrulaması gerekir.

Not

Erişim bir JIT mekanizması kullanılarak atandıysa, onaylanan sürenin sonunda Yedekleme MUA İşleci rolü geri çekilir. Aksi takdirde, Güvenlik yöneticisi kritik işlemi gerçekleştirmek için Yedekleme yöneticisine atanan Yedekleme MUA İşleci rolünü el ile kaldırır.

Aşağıdaki ekran görüntüsünde, MUA özellikli kasa için geçici silmeyi devre dışı bırakma örneği gösterilmektedir.

Yedekleme kasasında MUA'yi devre dışı bırakma

MUA'nın devre dışı bırakılması, yalnızca Yedekleme yöneticisi tarafından yapılması gereken korumalı bir işlemdir. Bunu yapmak için Yedekleme yöneticisinin Resource Guard'da gerekli Yedekleme MUA İşleci rolüne sahip olması gerekir. Bu izni almak için, Yedekleme yöneticisinin önce Microsoft Entra Privileged Identity Management veya iç araçlar gibi tam zamanında (JIT) yordamını kullanarak Resource Guard'da Yedekleme MUA İşleci rolü için Güvenlik yöneticisinden istekte bulunması gerekir.

Ardından Güvenlik yöneticisi orijinalse isteği onaylar ve resource guard'da yedekleme MUA operatörü rolüne sahip olan Yedekleme yöneticisini güncelleştirir. Bu rolü nasıl edinebileceğiniz hakkında daha fazla bilgi edinin.

MUA'yı devre dışı bırakmak için Yedekleme yöneticilerinin şu adımları izlemesi gerekir:

Kasa >Özellikleri>Çok Kullanıcılı Yetkilendirme'ye gidin.

Güncelleştir'i seçin ve Resource Guard ile koru onay kutusunu temizleyin.

Resource Guard'ı içeren Dizini seçmek ve erişimi doğrulamak için Kimlik Doğrulaması (varsa) seçeneğini belirleyin.

MUA'yı devre dışı bırakma işlemini tamamlamak için Kaydet'i seçin.

Sonraki adımlar

Resource Guard kullanarak çok kullanıcılı yetkilendirme hakkında daha fazla bilgi edinin.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin