Azure Stack Edge Pro GPU cihazınızda kubectl aracılığıyla kubernetes kümesine bağlanma ve kümeyi yönetme

ŞUNLAR IÇIN GEÇERLIDIR: Azure Stack Edge Pro - GPU

Azure Stack Edge Pro - GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

Azure Stack Edge Pro cihazınızda işlem rolünü yapılandırdığınızda bir Kubernetes kümesi oluşturulur. Kubernetes kümesi oluşturulduktan sonra kubectl gibi yerel bir araç aracılığıyla istemci makinesinden kümeye bağlanabilir ve kümeyi yerel olarak yönetebilirsiniz.

Bu makalede, Azure Stack Edge Pro cihazınızda bir Kubernetes kümesine bağlanma ve ardından kubectl kullanarak bu kümeyi yönetme işlemleri açıklanmaktadır.

Önkoşullar

Başlamadan önce aşağıdakilerden emin olun:

Bir Azure Stack Edge Pro cihazına erişiminiz var.

Azure Stack Edge Pro cihazınızı Azure Stack Edge Pro'nun etkinleştirilmesi bölümünde açıklandığı gibi etkinleştirdiniz.

Cihazda işlem rolünü etkinleştirdiniz. Azure Stack Edge Pro cihazınızda işlem yapılandırma başlığındaki yönergelere göre cihazda işlem yapılandırdığınızda da bir Kubernetes kümesi oluşturulmuştur.

Cihaza erişmek için PowerShell 5.0 veya üzerini çalıştıran bir Windows istemci sistemine erişiminiz vardır. Desteklenen işletim sistemine sahip başka bir istemciniz de olabilir.

Yerel web kullanıcı arabiriminizin Cihaz sayfasından Kubernetes API uç noktasına sahipsiniz. Daha fazla bilgi için Kubernetes API uç noktasını alma yönergelerine bakın

PowerShell arabirimine bağlanma

Kubernetes kümesi oluşturulduktan sonra bu kümeye erişerek ad alanları ve kullanıcılar oluşturabilir ve kullanıcıları ad alanlarına atayabilirsiniz. Bunun için cihazın PowerShell arabirimine bağlanmanız gerekir. PowerShell çalıştıran Windows istemcisinde bu adımları izleyin.

İstemcinin işletim sistemine bağlı olarak, cihaza uzaktan bağlanma yordamları farklıdır.

Windows istemcisinden uzaktan bağlanma

Önkoşullar

Başlamadan önce aşağıdakilerden emin olun:

Windows istemciniz Windows PowerShell 5.0 veya üzerini çalıştırıyor.

Windows istemcinizde, cihazda yüklü düğüm sertifikasına karşılık gelen imzalama zinciri (kök sertifika) vardır. Ayrıntılı yönergeler için bkz . Windows istemcinize sertifika yükleme.

hostsWindows istemciniz için konumundaC:\Windows\System32\drivers\etcbulunan dosyanın düğüm sertifikasına karşılık gelen bir girdisi aşağıdaki biçimdedir:<Device IP> <Node serial number>.<DNS domain of the device>Aşağıda dosya için örnek bir giriş verilmiştir

hosts:10.100.10.10 1HXQG13.wdshcsso.com

Ayrıntılı adımlar

Windows istemcisinden uzaktan bağlanmak için bu adımları izleyin.

Yönetici olarak bir Windows PowerShell oturumu çalıştırın.

İstemcinizde Windows Uzaktan Yönetim hizmetinin çalıştığından emin olun. Komut istemine şunu yazın:

winrm quickconfigDaha fazla bilgi için bkz . Windows Uzaktan Yönetimi için yükleme ve yapılandırma.

Dosyasında kullanılan bağlantı dizesi bir değişken atayın

hosts.$Name = "<Node serial number>.<DNS domain of the device>"ve

<DNS domain of the device>değerini cihazınızın düğüm seri numarası ve DNS etki alanı ile değiştirin<Node serial number>. Düğüm seri numarası değerlerini, cihazınızın yerel web kullanıcı arabirimindeki Cihaz sayfasından Sertifikalar sayfasından ve DNS etki alanından alabilirsiniz.Cihazınızın bu bağlantı dizesi istemcinin güvenilen konaklar listesine eklemek için aşağıdaki komutu yazın:

Set-Item WSMan:\localhost\Client\TrustedHosts $Name -Concatenate -ForceCihazda bir Windows PowerShell oturumu başlatın:

Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSLGüven ilişkisiyle ilgili bir hata görürseniz, cihazınıza yüklenen düğüm sertifikasının imzalama zincirinin cihazınıza erişen istemcide de yüklü olup olmadığını denetleyin.

İstendiğinde parolayı belirtin. Yerel web kullanıcı arabiriminde oturum açmak için kullanılan parolayı kullanın. Varsayılan yerel web kullanıcı arabirimi parolası Parola1'dir. Uzak PowerShell kullanarak cihaza başarıyla bağlandığınızda aşağıdaki örnek çıkışı görürsünüz:

Windows PowerShell Copyright (C) Microsoft Corporation. All rights reserved. PS C:\WINDOWS\system32> winrm quickconfig WinRM service is already running on this machine. PS C:\WINDOWS\system32> $Name = "1HXQG13.wdshcsso.com" PS C:\WINDOWS\system32> Set-Item WSMan:\localhost\Client\TrustedHosts $Name -Concatenate -Force PS C:\WINDOWS\system32> Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL WARNING: The Windows PowerShell interface of your device is intended to be used only for the initial network configuration. Please engage Microsoft Support if you need to access this interface to troubleshoot any potential issues you may be experiencing. Changes made through this interface without involving Microsoft Support could result in an unsupported configuration. [1HXQG13.wdshcsso.com]: PS>

seçeneğini kullandığınızda-UseSSL, Https üzerinden PowerShell üzerinden uzaktan iletişim kurabilirsiniz. PowerShell aracılığıyla uzaktan bağlanmak için her zaman https kullanmanızı öneririz. Güvenilen ağlarda, Http üzerinden PowerShell üzerinden uzaktan iletişim kabul edilebilir. Önce yerel kullanıcı arabiriminde http üzerinden uzak PowerShell'i etkinleştirirsiniz. Ardından, seçeneği olmadan önceki yordamı kullanarak cihazın PowerShell arabirimine -UseSSL bağlanabilirsiniz.

Sertifikaları kullanmıyorsanız (sertifikaları kullanmanızı öneririz!), oturum seçeneklerini kullanarak sertifika doğrulama denetimini atlayabilirsiniz: -SkipCACheck -SkipCNCheck -SkipRevocationCheck.

$sessOptions = New-PSSessionOption -SkipCACheck -SkipCNCheck -SkipRevocationCheck

Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL -SessionOption $sessOptions

Sertifika denetimi atlanırken örnek bir çıkış aşağıda verilmiştir:

PS C:\WINDOWS\system32> $Name = "1HXQG13.wdshcsso.com"

PS C:\WINDOWS\system32> $sessOptions = New-PSSessionOption -SkipCACheck -SkipCNCheck -SkipRevocationCheck

PS C:\WINDOWS\system32> $sessOptions

MaximumConnectionRedirectionCount : 5

NoCompression : False

NoMachineProfile : False

ProxyAccessType : None

ProxyAuthentication : Negotiate

ProxyCredential :

SkipCACheck : True

SkipCNCheck : True

SkipRevocationCheck : True

OperationTimeout : 00:03:00

NoEncryption : False

UseUTF16 : False

IncludePortInSPN : False

OutputBufferingMode : None

MaxConnectionRetryCount : 0

Culture :

UICulture :

MaximumReceivedDataSizePerCommand :

MaximumReceivedObjectSize :

ApplicationArguments :

OpenTimeout : 00:03:00

CancelTimeout : 00:01:00

IdleTimeout : -00:00:00.0010000

PS C:\WINDOWS\system32> Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL -SessionOption $sessOptions

WARNING: The Windows PowerShell interface of your device is intended to be used only for the initial network configuration. Please

engage Microsoft Support if you need to access this interface to troubleshoot any potential issues you may be experiencing.

Changes made through this interface without involving Microsoft Support could result in an unsupported configuration.

[1HXQG13.wdshcsso.com]: PS>

Önemli

Geçerli sürümde, cihazın PowerShell arabirimine yalnızca bir Windows istemcisi aracılığıyla bağlanabilirsiniz. Seçeneği -UseSSL Linux istemcileriyle çalışmaz.

Kubernetes RBAC aracılığıyla küme erişimini yapılandırma

Kubernetes kümesi oluşturulduktan sonra, kümeye erişmek için cmdline aracılığıyla kubectl kullanabilirsiniz.

Bu yaklaşımda bir ad alanı ve kullanıcı oluşturursunuz. Ardından kullanıcıyı ad alanıyla ilişkilendirirsiniz. Ayrıca, Azure Stack Edge Pro cihazınızın PowerShell arabirimine bağlanmak zorunda kalmadan oluşturduğunuz Kubernetes kümesiyle doğrudan konuşmak için bir Kubernetes istemcisi kullanmanıza olanak tanıyan bir yapılandırma dosyası da almanız gerekir.

Ad alanı oluşturun. Şunu yazın:

New-HcsKubernetesNamespace -Namespace <string>Not

Hem ad alanı hem de kullanıcı adları için DNS alt etki alanı adlandırma kuralları geçerlidir.

Örnek çıktı aşağıdaki gibidir:

[10.100.10.10]: PS> New-HcsKubernetesNamespace -Namespace "myasetest1"Bir kullanıcı oluşturun ve bir yapılandırma dosyası alın. Şunu yazın:

New-HcsKubernetesUser -UserName <string>Not

Azure Stack Edge Pro için IoT ad alanıyla ilişkilendirilmiş varsayılan bir kullanıcı için ayrıldığından, kullanıcı adı olarak aseuser kullanamazsınız.

Yapılandırma dosyasının örnek çıktısı aşağıda verilmiştir:

[10.100.10.10]: PS> New-HcsKubernetesUser -UserName "aseuser1" apiVersion: v1 clusters: - cluster: certificate-authority-data: LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUN5RENDQWJDZ0F3SUJBZ0lCQURBTkJna3Foa2lHOXcwQkFRc0ZBREFWTVJNd0VRWURWUVFERXdwcmRXSmwKY201bGRHVnpNQjRYRFRJd01ERXlPVEUyTlRFeE4xb1hEVE13TURFeU5qRTJOVEV4TjFvd0ZURVRNQkVHQTFVRQpBeE1LYTNWaVpYSnVaWFJsY3pDQ0FTSXdEUVlKS29aSWh2Y05BUUVCQlFBRGdnRVBBRENDQVFvQ2dnRUJBTXNpCkdZUHB0U1VWcDhKZEdVcHE1MVBURWhsZm8wWkk3YXFBdUlrOHZWdUFCZHJQK1FBSzFxcEN1di93NjIwbUtpZ0QKak1aT3Q4QkREREppWHF6UDZRZm5Oc0U2VXBHMnh0YnYrcTZHV2R5K0t6WkxMbXlwWGY3VjlzZEJnejVKVDNvYQpIdzFja2NTUklHSlV3UWxTbklNaHJUS3JUNDZFUUp3d282TmlNUzZMZDZieVk3WkUrTGg3OS9aNEhLanhTRmhMClc5ZG8veThZR3FXUDZmZTFmMmVmSkhUeGtwR05HZE1UVjNuOFlCZ0pSRzdrNjh0N2MrZ1NhbUlVWVJpTUNSNFAKYlFxcFpscWYvV2REZEJHOFh6aDJ0M1l4SkVIMm00T0Z1cSsvUitMYm95aHdKbmNMdVJ5OEpNZWlwTEQ3UlN0QwpZTDNNR0EzN2JieTRyYm4zVzg4Q0F3RUFBYU1qTUNFd0RnWURWUjBQQVFIL0JBUURBZ0trTUE4R0ExVWRFd0VCCi93UUZNQU1CQWY4d0RRWUpLb1pJaHZjTkFRRUxCUUFEZ2dFQkFNbzFwWlBtQzV1cmRPZUJhSWQ4eEQzRkxCMG8KTlErbXBXMWpDd0ZtY3h6dUtlWmRsNXc2N0tuS2JTcDR0TXo1cXg3bUtSc0UxcnBoWkh2VHlKUXg1ZFk2ZE1Kdgp5d2FQZjBpT05TNlU2cC9INE12U1dJaEtJZ1FuTnE1dDh4TjJCNnZpQW41RmZoRkx6WEQrUlZGSm42cnovWkZnCmV6MHpxTkNKYmcvelFucFROcmQ2cnFFRHpoSVFZOVdYVWQycFh3ZXRqUXJpMkpZamh4NmtEcTVoRkZTM0FLUnIKOWlQTVQxaWNkR1NUMFVvM1hIZ1k2ck45WGp3MHFrY2I0Sy83UlVVWlRvS3dKamROR3lNTnpad000L2puR0p5SwpQTE9ycU5Ddlkvb0lkVEM5eVZVY3VRbXVlR0VqT20xUnN1RDFHYVE0RTZwakppVWJpMVdrajJ1bFhOWT0KLS0tLS1FTkQgQ0VSVElGSUNBVEUtLS0tLQo= server: https://10.128.47.90:6443 name: kubernetes contexts: - context: cluster: kubernetes user: aseuser1 name: aseuser1@kubernetes current-context: aseuser1@kubernetes kind: Config preferences: {} users: - name: aseuser1 user: client-certificate-data: LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUMwVENDQWJtZ0F3SUJBZ0lJWlFXcjY2cGFWSm93RFFZSktvWklodmNOQVFFTEJRQXdGVEVUTUJFR0ExVUUKQXhNS2EzVmlaWEp1WlhSbGN6QWVGdzB5TURBeE1qa3hOalV4TVRkYUZ3MHlNVEF4TWpneU1qVTJNVGRhTUJNeApFVEFQQmdOVkJBTVRDR0Z6WlhWelpYSXhNSUlCSWpBTkJna3Foa2lHOXcwQkFRRUZBQU9DQVE4QU1JSUJDZ0tDCkFRRUF4R3RDaXJ2cVhGYm5wVmtaYlVPRWQ3cXg2UzNVZ092MlhHRHNKM2VYWXN0bUxQVjMrQnlBcWwyN211L1AKaWdmaWt6MG9QSW1iYmtvcVJkamlYckxFZnk0N3dHcEhzdUhUOHNLY2tHTnJleFE2bXhaZ29xaU1nL2FuMUpMdwpiOFEvVnlQaWdVdUt6eVBseEhUZmlmSVM5MzR1VnZVZUc0dzlMRjAyZ2s2Nitpc0ZtanhsVmhseWRMNlc2UmZTCjl0OGpNMEFkdEpJL0xNbE13RHJJRVdFKzM4WDVNelJhQkJYNnlzNDFWSkZxekcwdW14dHdxN2pGOXp1UTE4ekIKalRZaDl3OWVKcDJwS2Fvak5tNE9SSDh4SzVSaUhocjJ2anFJWXkxRDd2WDh0b0U1K05HNmxHZjh5L1NvQnNRbQpmOG9vL1k3SEZmQXVGdlN6WUc1RUlQTFM4UUlEQVFBQm95Y3dKVEFPQmdOVkhROEJBZjhFQkFNQ0JhQXdFd1lEClZSMGxCQXd3Q2dZSUt3WUJCUVVIQXdJd0RRWUpLb1pJaHZjTkFRRUxCUUFEZ2dFQkFNR1BxY0YzS1BCbHZ0K24KN1NOcGE3anhWYkhZVGxyNTgwVWxzek93WEwwVnVPUUlCYmN2djIzZk9HNkhDZlQ0bWxBU0JRWVNZcmpLMjJTTwpTWld4cjNQUDlhVzNHajkxc0ttSnc1ZUF1WFhQbUJpK1RWQzBvY0ZLaEQvZ0o1aC93YnBaVndpVjVyRWE5Kzc2CnhNcFAzRld6dG5tT1hPaEl6UFNlR3B4YWpwQXd3ZXd4QU0yb0xGRFZFcy9XTFFMODJZM3NFcE93NVNaSVJJNXMKUHhMUTVnV1ZPM2x2SXcwZ3IrdkJlanZSOUZKaWVuTWFRdGdjSVgyRmpDaDBRMHVYRkdsTVNXWEljbjRLRTR0TApQSFFMalRSVUwyVnRXcW1YZ1RBM3RzN01DcGNRTFdPZFJUYkpSejZCbkc1aXVwcDdOSlFvYW9YcWpNVk5DVDZCCllYMEd0Skk9Ci0tLS0tRU5EIENFUlRJRklDQVRFLS0tLS0K client-key-data: LS0tLS1CRUdJTiBSU0EgUFJJVkFURSBLRVktLS0tLQpNSUlFb2dJQkFBS0NBUUVBeEd0Q2lydnFYRmJucFZrWmJVT0VkN3F4NlMzVWdPdjJYR0RzSjNlWFlzdG1MUFYzCitCeUFxbDI3bXUvUGlnZmlrejBvUEltYmJrb3FSZGppWHJMRWZ5NDd3R3BIc3VIVDhzS2NrR05yZXhRNm14WmcKb3FpTWcvYW4xSkx3YjhRL1Z5UGlnVXVLenlQbHhIVGZpZklTOTM0dVZ2VWVHNHc5TEYwMmdrNjYraXNGbWp4bApWaGx5ZEw2VzZSZlM5dDhqTTBBZHRKSS9MTWxNd0RySUVXRSszOFg1TXpSYUJCWDZ5czQxVkpGcXpHMHVteHR3CnE3akY5enVRMTh6QmpUWWg5dzllSnAycEthb2pObTRPUkg4eEs1UmlIaHIydmpxSVl5MUQ3dlg4dG9FNStORzYKbEdmOHkvU29Cc1FtZjhvby9ZN0hGZkF1RnZTellHNUVJUExTOFFJREFRQUJBb0lCQUVVSUVXM2kxMTQycU5raQo5RjNEWWZZV1pscTJZYjRoc0FjTmhWSGxwUTN5d0dsQ3FEUktDQ3BZSVF3MkJqSFR6WnpEM0xWU0E0K0NmMUxuCkE4QVdnaHJVcStsWE1QVzhpcG9DTGJaTlNzUUord0x3bld2dFl0MHFQaGZtd0p2M1UrK1RUQkwyOHNVVUw3ZVkKLzh0aWlhbno3ZU5mNklIMENyZmgxcnQ3WWhsemtRd1hBVHNScVJja0dMaTgrdGN5WnVzdGFhbENUSzBGRTdCaQpBUGE5a2w1SG56eCs4TTcvNWladHkwTUIxYWpWMnlGblBkUmlKSFVCb1AxVVV0QUthYjVZU0RvNllkZ2pIUTRHCjNWN1l1YWZobnVFMXA0VVIvUkloVVdjRlVVaTFBOFpZMFdnd1BDTmhnMWpQZU5vb2Y1UHpRbEY1OTRBREVwUUYKOFR2bG92RUNnWUVBOWZZbUxyY0tlQ0JiMTFoQVhoTi91Z1RTbU5xNnpFL1pPSWl6M0xwckdjRDhvWDdCVW9GcgplelkxbktSS2tkczE5OERnVjlQZUhuNzllQTRoMjM5RkIwNFFhMUJBdUVMRzRsdHJ3VlNxaFBENUR6YkcrSEhSCnJtYThVMEpUSmVVS0tJVjRUUGxlTzFtK2tjbkRJVXY1ckpwZDVXU3RvcUhXdk9RZkEvRUF0VlVDZ1lFQXpHOTcKTitCZVVvbFNiREttVUNGdTdPZGhYSXJYR3RnSEorZ2JOMDlnSHRURG5PY0IxZ1NzNkpZa1FPQU9qbWFxK05lRAp5SUF1NytheWlFRmpyT2tzTGhkSTREUXNkWFZveFFGVko1V1JwWlk3UTVRaFZpYUR2enR4NDlzSDlKSkplM2U0Cnl3NWdpNGkxKy90MnY2eWRKcWdNQ0xxOHlEdFRrcE9PSitkbkp5MENnWUJwZ3lpcURaZU9KTU9CUTdpSkl2QSsKQ21lVmJ1K0hTaEd6TU9HSHBPamc2V3IybEh1Mk94S3lqblM5TjdWTmtLNDhGQitwVFpnUm1RUi9CZ0Q4T2tLUQplYXFOZnFYazViQ1AxZ3dKcVpwazRVTFdoZmNoQ1NLY0lESlZ2VFFTSTRrU0RQK29kYWs0Nkt6WnVhWGRtTXdJCmdVZ2FhZkFhdmpaeVhhSDRmT0NDNlFLQmdHVXJCaDh3dVh5KzJEc1RGWnF4OE9McjNoS2Q0clUyRXRSODJIc1cKbk1xbEgraVZxU0x3VFdFTWJBUnUzTVU3cVlCYnBxdWlRNWdVNG1UcmR4Z3FpK0tEUTEwd2RJL3IrbDBEdTlCTApCRGlkajlaeGg4M0tZWWhSTXBzLzJULys1TDVsRU4zcnozczl2RkZtcisxS3pycENqeklDdDBtZmtrd0hHV0pGCjhaWkJBb0dBVXB3aUIrcWlHbkpxU1FtZHNSZFVabGFBaTRpbGhaa01RYTRHem95ZFQ3OTVHTm44ZThBRjd3WHMKTGpyYjdEV1FwakdCMnZpUlkySUZBVmIyKzZsdDlwOVJRMTZnSmxpNU5ZRXVvQWRoWXBsVWdBZGFHWHNGNHdabwo3SHFHTHBGdmUxVU5Gb0dQdkxpWUNrUFVYdGduQ3dNb0R2SEpKNzVYMXl6ckh6cmxUS1k9Ci0tLS0tRU5EIFJTQSBQUklWQVRFIEtFWS0tLS0tCg== [10.100.10.10]: PS>Yapılandırma dosyası düz metin olarak görüntülenir. Bu dosyayı kopyalayın ve yapılandırma dosyası olarak kaydedin.

Önemli

Yapılandırma dosyasını .txt dosyası olarak kaydetmeyin, dosyayı herhangi bir dosya uzantısı olmadan kaydedin.

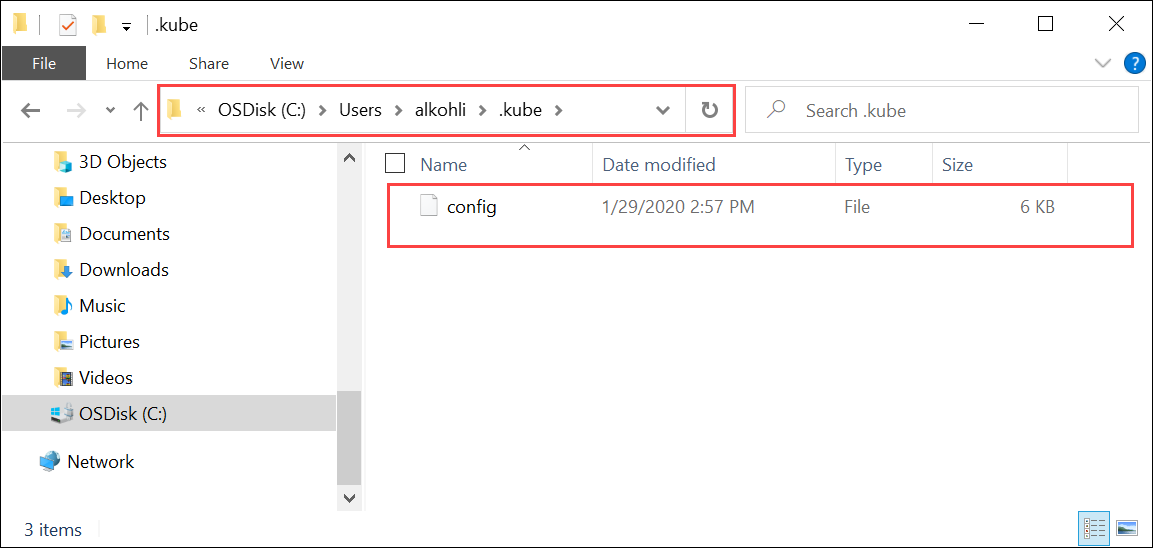

Yapılandırma dosyası, yerel makinedeki

.kubekullanıcı profilinizin klasöründe bulunmalıdır. Dosyayı kullanıcı profilinizdeki bu klasöre kopyalayın.

Ad alanını oluşturduğunuz kullanıcıyla ilişkilendirin. Şunu yazın:

Grant-HcsKubernetesNamespaceAccess -Namespace <string> -UserName <string>Örnek çıktı aşağıdaki gibidir:

[10.100.10.10]: PS>Grant-HcsKubernetesNamespaceAccess -Namespace "myasetest1" -UserName "aseuser1"Yapılandırma dosyasını aldıktan sonra kümeye fiziksel erişim gerekmez. İstemciniz Azure Stack Edge Pro cihaz IP'sine ping yapabiliyorsa kubectl komutlarını kullanarak kümeyi yönlendirebilmeniz gerekir.

İstemcinizde yeni bir PowerShell oturumu başlatın. Cihaz arabirimine bağlı olmanız gerekmez. Şimdi aşağıdaki komutu kullanarak istemcinize yükleyebilirsiniz

kubectl:PS C:\windows\system32> curl.exe -LO "https://dl.k8s.io/release/v1.25.0/bin/windows/amd64/kubectl.exe" PS C:\windows\system32>Örneğin, Kubernetes ana düğümü v1.25.0 çalıştırıyorsa istemciye v1.25.0 yükleyin.

Önemli

Ana sürümden en fazla bir alt sürüm uzakta olan bir istemci indirin. İstemci sürümü ancak ana sürüme en fazla bir ikincil sürüm yol açabilir. Örneğin, v1.3 ana şablonu v1.1, v1.2 ve v1.3 düğümleriyle ve v1.2, v1.3 ve v1.4 istemcileriyle çalışmalıdır. Kubernetes istemci sürümü hakkında daha fazla bilgi için bkz . Kubernetes sürüm ve sürüm dengesizliği destek ilkesi. Azure Stack Edge Pro'da Kubernetes sunucu sürümü hakkında daha fazla bilgi için Kubernetes sunucu sürümünü alma bölümüne gidin. Bazen,

kubectlWindows için Docker veya diğer araçları çalıştırıyorsanız sisteminize önceden yüklenmiştir. Bu kubernetes kümesiyle çalışmak için bu bölümde belirtilen belirli sürümününkubectlindirilmesi önemlidir.Yükleme birkaç dakika sürer.

Yüklediğiniz sürümün indirdiğiniz sürüm olduğunu doğrulayın. öğesinin sisteminizde yüklü olduğu yerin

kubectl.exemutlak yolunu belirtmeniz gerekir.PS C:\Users\myuser> C:\windows\system32\kubectl.exe version Client Version: version.Info{Major:"1", Minor:"15", GitVersion:"v1.15.2", GitCommit:"f6278300bebbb750328ac16ee6dd3aa7d3549568", GitTreeState:"clean", BuildDate:"2019-08-05T09:23:26Z", GoVersion:"go1.12.5", Compiler:"gc", Platform:"windows/amd64"} Server Version: version.Info{Major:"1", Minor:"15", GitVersion:"v1.15.1", GitCommit:"4485c6f18cee9a5d3c3b4e523bd27972b1b53892", GitTreeState:"clean", BuildDate:"2019-07-18T09:09:21Z", GoVersion:"go1.12.5", Compiler:"gc", Platform:"linux/amd64"} PS C:\Users\myuser>Kubernetes kümesini yönetmek için kullanılan komutlar hakkında

kubectldaha fazla bilgi için kubectl'ye genel bakış bölümüne gidin.Sisteminizdeki hosts dosyasına bir DNS girdisi ekleyin.

Yönetici olarak Not Defteri'ni çalıştırın ve konumunda

C:\windows\system32\drivers\etc\hostsbulunanhostsdosyayı açın.Girdiyi konaklar dosyasında oluşturmak için önceki adımda yerel kullanıcı arabirimindeki Cihaz sayfasından kaydettiğiniz bilgileri kullanın.

Örneğin, cihaz IP adresi ve DNS etki alanı ile aşağıdaki girişi oluşturmak için bu uç noktayı

https://compute.asedevice.microsoftdatabox.com/[10.100.10.10]kopyalayın:10.100.10.10 compute.asedevice.microsoftdatabox.com

Kubernetes podlarına bağlanabildiğinizi doğrulamak için şunu yazın:

PS C:\Users\myuser> kubectl get pods -n "myasetest1" No resources found. PS C:\Users\myuser>

Artık uygulamalarınızı ad alanına dağıtabilir, ardından bu uygulamaları ve günlüklerini görüntüleyebilirsiniz.

Önemli

Çalıştıramayacağınız birçok komut vardır, örneğin yönetici erişimine sahip olmanız gereken komutlar. Yalnızca ad alanında izin verilen işlemleri gerçekleştirebilirsiniz.

Kubernetes kümesini kaldırma

Kubernetes kümesini kaldırmak için IoT Edge yapılandırmasını kaldırmanız gerekir.

Ayrıntılı yönergeler için IoT Edge yapılandırmasını yönetme bölümüne gidin.

Sonraki adımlar

- Azure Stack Edge Pro'nuzda durum bilgisi olmayan bir uygulama dağıtın.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin